當您在 Horizon Cloud 網繭的閘道組態中設定雙因素驗證設定後,您還必須設定對應雙因素驗證系統的組態,以允許從特定閘道相關 IP 位址傳達驗證要求給它。

閘道的 Unified Access Gateway 執行個體會嘗試與來自特定 IP 位址的雙因素驗證伺服器通訊。網路管理員會判斷雙因素驗證伺服器對網繭的 Azure 虛擬網路 (VNet) 和子網路的網路可見度。該網路可見度和網繭閘道類型 (外部或內部) 的組合,決定了特定閘道相關 IP 位址,而您必須將這些位址設定在雙因素驗證伺服器組態中,以允許其接受該通訊。

您必須遵循適用於雙因素驗證系統的說明文件來進行。

/etc/raddb/clients.conf 檔案包含的 RADIUS 用戶端定義為:

client NAME {

ipaddr = IPADDRESS

secret = SECRET

}

RSA SecurID 雙因素驗證系統採用已登錄的驗證代理程式的概念,來與 RSA Authentication Manager 通訊。例如,如 SecurID Authentication Manager 說明文件 - 新增驗證代理程式中所述,您可使用 RSA Authentication Manager 的安全主控台,將所需的 IP 位址新增到其內部資料庫。

本主題說明來自 Horizon Cloud Pod 的資訊,您必須在雙因素驗證伺服器中使用該資訊,才能啟用網繭閘道之間的通訊,並且在每次網繭更新後維持該通訊的復原能力。

為了接受來自閘道組態 Unified Access Gateway 執行個體的通訊,雙因素驗證伺服器需要允許來自適當 IP 位址的通訊。

通常,您的網路管理員會判斷雙因素驗證伺服器對 VNet 以及連線至所部署網繭的子網路所擁有的網路存取。Unified Access Gateway 執行個體在連絡雙因素驗證伺服器時,所使用的特定來源 IP 取決於:

- 您在閘道組態上所設定的是 RADIUS 或是 RSA SecurID 類型。

- 閘道組態為內部或外部

- 您的網路管理員是否將雙因素驗證伺服器設定為可從網繭 VNet 內存取,或位於 VNet 外部

- 如果在網繭的 VNet 內可以存取雙因素驗證伺服器,則您的網路管理員需要設定在該 Vnet 的哪個網繭子網路中,可以存取雙因素驗證伺服器

- RSA SecurID - 外部和內部閘道組態

-

RSA Authentication Manager 伺服器將看到來自個別

Unified Access Gateway 執行個體上 NIC 的通訊。在 RSA Authentication Manager 組態中,將以下 NIC IP 位址登錄為驗證代理程式:

- 對於外部閘道,閘道的

dmz子網路上的四個 NIC - 對於內部閘道,閘道的

tenant子網路上的四個 NIC。

- 對於外部閘道,閘道的

- RADIUS - 內部閘道組態

-

為內部閘道組態部署的

Unified Access Gateway 執行個體會使用其 NIC 的私人 IP 位址來連絡雙因素驗證伺服器。雙因素驗證伺服器會看到要求來自屬於 NIC 私人 IP 位址的來源 IP 位址。您的網路管理員已設定該伺服器是否可供網繭的管理或租用戶子網路的 IP 位址範圍存取。Microsoft Azure 中的內部閘道資源群組有四 (4) 個 NIC 與該子網路對應:兩個 NIC 目前作用中,用於兩個

Unified Access Gateway 執行個體,以及兩個閒置的 NIC,在網繭完成更新後將成為作用中的 NIC。若要同時支援用於進行中網繭作業和每個網繭更新後的閘道與雙因素驗證伺服器之間的通訊連線,您必須將該伺服器設定為允許與具有該伺服器可見度的子網路對應、來自 Microsoft Azure 內部閘道的資源群組中的四個 NIC IP 位址的用戶端連線。請參閱下文中的

允許來自網繭閘道 NIC IP 位址的通訊一節。

備註: 對於在內部閘道上所設定的 RSA SecurID 類型,需為租用戶子網路上的四個 NIC 新增 NIC IP 位址。

- RADIUS - 外部閘道組態和雙因素驗證伺服器可從網繭的 VNet 內存取

- 當您的網路管理員將雙因素驗證伺服器設定為可從網繭所在相同的 VNet 上存取時, Unified Access Gateway 執行個體會使用其 NIC 的私人 IP 位址來連絡該伺服器。雙因素驗證伺服器會看到要求來自屬於 NIC 私人 IP 位址的來源 IP 位址。您的網路管理員已設定該伺服器是否可供網繭的管理、租用戶或 DMZ 子網路的 IP 位址範圍存取。Microsoft Azure 中的外部閘道資源群組有四 (4) 個 NIC 與該子網路對應:兩個 NIC 目前作用中,用於兩個 Unified Access Gateway 執行個體,以及兩個閒置的 NIC,在網繭完成更新後將成為作用中的 NIC。若要同時支援用於進行中網繭作業和每個網繭更新後的閘道與雙因素驗證伺服器之間的通訊連線,您必須將該伺服器設定為允許與 Microsoft Azure 外部閘道的資源群組中的四個 NIC (對應於對該伺服器可見的子網路) 的 IP 位址建立用戶端連線。請參閱下文中的 允許來自網繭閘道 NIC IP 位址的通訊一節。

- RADIUS - 外部閘道組態和雙因素驗證伺服器可從網繭的 VNet 外存取

- 當您的網路管理員在網繭的 VNet 外設定雙因素驗證伺服器時,外部閘道組態的 Unified Access Gateway 執行個體會使用外部閘道的 Azure 負載平衡器資源的 IP 位址來連絡該伺服器。您必須設定該伺服器,以允許來自外部閘道負載平衡器資源的 IP 位址的用戶端連線。請參閱下文中的 允許來自外部閘道負載平衡器的通訊一節。

允許來自網繭閘道 NIC IP 位址的通訊

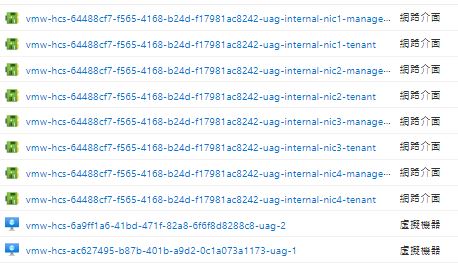

部署網繭時,網繭部署工具會在您的 Microsoft Azure 訂閱的閘道資源群組中建立一組 NIC。下列螢幕擷取畫面為內部閘道類型和外部閘道類型的 NIC 範例。即使網繭識別碼在這些螢幕擷取畫面中已經過像素化處理,您也可以查看部署工具為 NIC 命名的模式,在這些名稱中具有 -management、-tenant 和 -dmz。如需網繭資源群組的名稱,請參閱第一代租用戶 - 為 Microsoft Azure 中部署之網繭建立的資源群組。

您需要為已啟用雙因素驗證設定的閘道組態取得 NIC (對應於對雙因素驗證伺服器可見的子網路) 的 IP 位址,並將這些 IP 位址指定成該雙因素驗證伺服器組態所允許的用戶端。

若要取得閘道的 NIC IP 位址,以新增雙因素驗證伺服器組態,請執行下列動作:

- 向您的網路管理員取得相關資訊,以瞭解網繭的哪個子網路 (管理、租用戶或 DMZ) 對雙因素驗證伺服器的網路可見度。

- 登入您的訂閱的 Microsoft Azure 入口網站,並找到閘道的資源群組。

- 對於您的網路管理員所述,對雙因素驗證伺服器具有可見度、與子網路對應的 NIC,請按一下每個 NIC 並複製其 IP 位址。

- 請依照適用於您的雙因素驗證系統類型的說明文件,來新增這些 IP 位址,讓雙因素驗證伺服器可接受來自這些 NIC 的通訊。

- 此範例說明當使用 RADIUS 雙因素驗證伺服器時,如何新增閘道 NIC IP 位址

-

以下程式碼區塊是部分用戶端組態 NIC 行的圖解,具有的 IP 位址在內部閘道的網繭租用戶子網路上,其中的網路管理員已將相同 VNet 中的 RADIUS 伺服器設定為網繭,並且網繭的租用戶子網路可以存取這些 NIC。部署此網繭時,已將網繭的租用戶子網路設定為 192.168.25.0/22。當網繭初始部署時,NIC1 和 NIC2 為作用中,且 NIC3 和 NIC4 為閒置。但是會將這四個 NIC 都新增到 RADIUS 伺服器組態,以確保在網繭更新後,當 NIC3 和 NIC4 成為作用中且 NIC1 和 NIC2 進入閒置時,RADIUS 伺服器將繼續接受來自此閘道的連線。請注意,您必須使用特定於 RADIUS 伺服器的適當語法。

client UAGTENANTNIC1 { ipaddr = 192.168.25.5 secret = myradiussecret } client UAGTENANTNIC2 { ipaddr = 192.168.25.6 secret = myradiussecret } client UAGTENANTNIC3 { ipaddr = 192.168.25.7 secret = myradiussecret } client UAGTENANTNIC4 { ipaddr = 192.168.25.8 secret = myradiussecret }

RADIUS 雙因素驗證 - 允許來自外部閘道負載平衡器的通訊

當雙因素驗證伺服器位於網繭的 VNet 外部,針對您在其上指定伺服器的外部閘道,您必須將外部閘道的 Azure 負載平衡器資源的公用 IP 位址新增為該雙因素驗證伺服器組態中允許的用戶端。您可以使用 Microsoft Azure 入口網站,並在閘道的資源群組中尋找負載平衡器資源,以取得該負載平衡器的 IP 位址。

- 登入您的訂閱的 Microsoft Azure 入口網站,並找到閘道的資源群組。

- 在閘道的資源群組中,按一下負載平衡器資源。該名稱的模式為 vmw-hcs-podID-uag-lb。其 IP 位址會列在其概觀資訊中。

- 請依照適用於您的雙因素驗證系統類型的說明文件,來新增閘道的負載平衡器 IP 位址,讓雙因素驗證伺服器可接受來自該 IP 位址的通訊。