如果環境的網路未正確設定以與 Microsoft Azure 中的第一代 Horizon Cloud Pod 搭配使用,則建立網繭的程序可能會卡在「擱置中」狀態,或對 Active Directory 環境進行網域繫結的部署後動作可能會失敗。兩個最常見的網路相關原因,分別是無法開啟所需的輸出連接埠,以及無法啟用 DNS 以解析內部和外部位址。依照此處的疑難排解步驟,您可以執行某些測試,以確認所需的輸出連接埠已開啟,且 DNS 可以解析內部和外部位址。

成功部署網繭的整體網路需求如先決條件檢查清單所述,且在第一代租用戶 - 設定您將在 Microsoft Azure 中用於 Horizon Cloud Pod 之 VNet 拓撲所需的 DNS 伺服器設定和 第一代租用戶 - Horizon Cloud on Microsoft Azure 部署 - 主機名稱解析需求、DNS 名稱中也有相關說明。如果環境的網路不符合那些需求,則將會遇到下列一或兩個問題:

| 問題 | 常見的原因 |

|---|---|

|

若未將外部機器名稱的 DNS 解析提供給 VNet,則可能會發生擱置狀態問題和網域繫結問題。例如,如果 DNS 無法解析為網域控制站上的 Active Directory,則網域繫結步驟即會失敗。如需 VNet DNS 組態的詳細資料,請參閱第一代租用戶 - 設定您將在 Microsoft Azure 中用於 Horizon Cloud Pod 之 VNet 拓撲所需的 DNS 伺服器設定。 |

若要執行某些測試以檢查 DNS 組態是否可解析內部和外部名稱,並檢查所需的輸出連接埠是否已開啟,您可以將小型測試虛擬機器 (VM) 部署到 Microsoft Azure 訂閱中,然後使用該虛擬機器來執行這些網路測試。疑難排解步驟的高階順序為:

- 建立 SSH 金鑰配對。

- 在 Microsoft Azure 訂閱中建立測試虛擬機器。

- 連線至該測試虛擬機器。

- 執行網路測試。

- 測試完成後,請刪除您為了執行此疑難排解在 Microsoft Azure 環境中建立的測試虛擬機器及所有的測試相關構件。

如需關於執行疑難排解測試的詳細資料,請參閱以下幾節。

Horizon Cloud Pod 部署疑難排解 - 建立 SSH 金鑰配對

在此疑難排解的過程中,系統會將測試 Linux 虛擬機器部署至您的 Microsoft Azure 訂閱。若要向測試 Linux 虛擬機器進行驗證,您需要 SSH 金鑰配對。您會在用來透過 SSH 連線至測試虛擬機器的系統上建立金鑰配對。如果您在該系統上已擁有金鑰配對,則此為選用步驟。

若要建立此 SSH 金鑰配對,您可以使用 Microsoft Windows 或 Linux 系統。此處將說明這兩個系統類型的步驟。請依據您的情況選取最適合的步驟。

在 Microsoft Windows 系統上建立 SSH 金鑰配對

當您將使用 Microsoft Windows 系統透過 SSH 連線至您將部署到 Microsoft Azure 訂閱中的測試 Linux 虛擬機器時,請使用下列步驟。

當您在 Microsoft Azure 中建立測試虛擬機器時,您將使用已產生公開金鑰檔案的內容。如果您在將用來與測試虛擬機器連線的 Microsoft Windows 系統上已有現有的 SSH 金鑰配對,則可以略過此步驟,直接建立測試虛擬機器,如在 Microsoft Azure 訂閱中建立測試虛擬機器中所述。

依照下列步驟,您需要產生 SSH 金鑰配對、複製公開金鑰檔案的內容以供建立測試虛擬機器時使用,然後將私密金鑰載入 PuTTY Pageant 工具中。Pageant 是一種 SSH 驗證代理程式,可將您的私密金鑰保存在記憶體中。藉由將私密金鑰保存在記憶體中,後續從該 Microsoft Windows 系統執行的任何 SSH 工作階段皆會自動套用私密金鑰,因此使用起來更為簡便。

必要條件

Microsoft Windows 系統依預設不會安裝 SSH 金鑰配對軟體。請確認您已在預計要使用的系統上安裝 SSH 金鑰配對產生軟體。您可以使用任何 SSH 金鑰配對產生軟體。以下步驟說明如何在 Microsoft Windows 上使用 PuTTY 軟體建立 SSH 金鑰配對。您可以從 www.putty.org 取得 PuTTY 軟體。安裝後,PuTTY 工具套件可供使用。下列螢幕擷取畫面顯示 PuTTY 工具在 [開始] 功能表中的範例。

程序

結果

下一步

依照在 Microsoft Azure 訂閱中建立測試虛擬機器中的步驟建立測試虛擬機器。

在 Linux 系統上建立 SSH 金鑰配對

當您將使用 Linux 系統透過 SSH 連線至您將部署到 Microsoft Azure 訂閱中的測試 Linux 虛擬機器時,請使用下列步驟。

在 Microsoft Azure 中建立測試虛擬機器的步驟中,您將使用已產生公開金鑰檔案的內容。如果您在將用來與測試虛擬機器連線之 Linux 系統上已有現有的 SSH 金鑰配對,則可以略過此步驟,直接建立測試虛擬機器,如在 Microsoft Azure 訂閱中建立測試虛擬機器中所述。

必要條件

執行這些步驟之前,請確定您不會覆寫要保留用於其他用途的現有 SSH 金鑰配對。在 Linux 系統上,依預設會在 Linux ~/.ssh/id_rsa 目錄中建立 SSH 公用和私密金鑰檔案。如果 SSH 金鑰配對存在於該目錄中,且您在執行此命令時使用相同的檔案名稱,或是在命令中指定了不同位置,而該位置中已有 SSH 金鑰配對存在,則系統會覆寫現有的金鑰配對。

程序

下一步

依照在 Microsoft Azure 訂閱中建立測試虛擬機器中的步驟建立測試虛擬機器。

在 Microsoft Azure 訂閱中建立測試虛擬機器

您將會在 Microsoft Azure 環境中使用測試 Linux 虛擬機器 (VM) 執行測試,以檢查已針對 Horizon Cloud Pod 設定的網路連線。

必要條件

確認您擁有先前依照Horizon Cloud Pod 部署疑難排解 - 建立 SSH 金鑰配對中所述建立的 SSH 公開金鑰。您將在虛擬機器建立精靈中提供此公開金鑰,讓虛擬機器信任來自具有對應私密金鑰之系統的 SSH 連線。

確認您具有用來部署網繭之相同虛擬網路 (VNet) 的名稱,如第一代 Horizon Cloud --在 Microsoft Azure 中設定所需的虛擬網路中所述。

如果您沒有使用 [新增網繭] 精靈的選項來將您自己命名的子網路用於該網繭,而是輸入子網路的 CIDR,則網繭部署工具會建立網繭的管理子網路。當部署程序失敗時,該程序可能已在 VNet 中建立網繭的管理子網路。

- 如果部署工具已建立該管理子網路,建議您將測試虛擬機器部署至該子網路。若要識別 VNet 上是否有網繭的管理子網路存在,請登入 Microsoft Azure 入口網站中、導覽至該 VNet,並檢查其子網路清單。如果您讓網繭部署工具自動建立網繭的子網路 (未使用相應選項來將您自己命名的子網路用於該網繭),網繭的管理子網路將具有

vmw-hcs-podID-net-management模式的名稱,其中 podID 是網繭的 UUID。否則,網繭的管理子網路就會是您為網繭部署所建立的子網路。 - 如果部署程序失敗而未在 VNet 上建立網繭的管理子網路,則您可以選擇 VNet 上任何可用的子網路,或建立新的子網路供測試虛擬機器使用。

程序

使用 SSH 連線至測試虛擬機器

建立對測試虛擬機器的 SSH (Secure Shell) 連線,以便在 Microsoft Azure 環境中執行網路連線測試。

從 Microsoft Windows 系統透過 SSH 連線至測試虛擬機器

您需要從具有私密金鑰且對應於您建立測試虛擬機器時所指定公開金鑰的 Microsoft Windows 系統建立此連線。

必要條件

確認您擁有建立虛擬機器時所指定的測試虛擬機器 IP 位址和使用者名稱。

在 Microsoft Windows 系統上,通常會使用 PuTTY。為了方便 PuTTY 在您啟動 SSH 工作階段時載入您的私密金鑰,在啟動 PuTTY 之前,請先依照在 Microsoft Windows 系統上建立 SSH 金鑰配對中的說明啟動 Pageant,並將 SSH 私密金鑰新增至 Pageant 金鑰清單。SSH 私密金鑰必須符合您在建立測試虛擬機器時指定的公開金鑰。當私密金鑰載入至 Pageant 時,PuTTY SSH 工作階段將會自動使用該私密金鑰。

程序

結果

下一步

此時您已連線至測試虛擬機器,且可以執行測試以檢查您 Microsoft Azure 環境中的網路連線。請依照執行測試以檢查 Microsoft Azure 環境中的網路中說明的步驟操作。

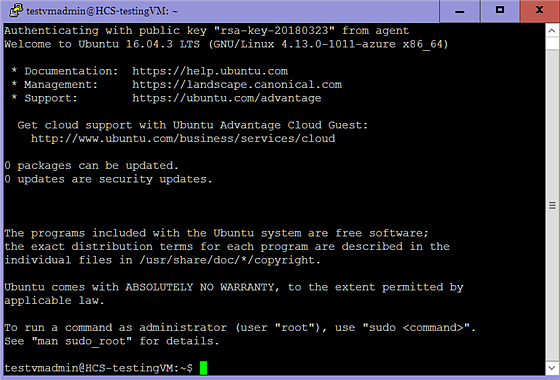

從 Linux 系統透過 SSH 連線至測試虛擬機器

您需要從具有私密金鑰且對應於您建立測試虛擬機器時所指定公開金鑰的 Linux 系統建立此連線。

必要條件

確認您擁有建立虛擬機器時所指定的測試虛擬機器 IP 位址和使用者名稱。

程序

結果

下一步

此時您已連線至測試虛擬機器,且可以執行測試以檢查您 Microsoft Azure 環境中的網路連線。請依照執行測試以檢查 Microsoft Azure 環境中的網路中說明的步驟操作。

執行測試以檢查 Microsoft Azure 環境中的網路

您可以執行這些測試,以確認以下兩個網路相關區域已正確設定:DNS 可解析內部和外部位址,且所需的輸出連接埠已開啟。您可以使用測試虛擬機器執行這些測試。

網繭需要依賴 DNS 來解析內部和外部位址。此處的前兩項測試會檢查您網路環境中設定的 DNS 是否可解析內部和外部位址的已知 FQDN。

必要條件

執行這些測試之前,請先確認您已在 Microsoft Azure 訂閱中建立測試虛擬機器,且具有其 SSH 連線,如在 Microsoft Azure 訂閱中建立測試虛擬機器和使用 SSH 連線至測試虛擬機器中所述。

取得位於網路內部、且您預期可從 VNet 存取的伺服器 (例如您的 Active Directory 網域控制站) 的 IP 位址和完整網域名稱 (FQDN)。您在 DNS 驗證測試中將會使用這項資訊。

程序

結果

如果上述測試成功,您將可成功部署網繭。

下一步

當您完成測試時,應從 Microsoft Azure 環境中刪除測試虛擬機器及其所有的相關構件,例如其虛擬機器磁碟、IP 位址和 NIC。理想情況下,您應已建立測試虛擬機器的資源群組,且只要刪除該資源群組即可刪除虛擬機器的所有構件。依照在完成測試後刪除測試虛擬機器中的步驟進行。

在完成測試後刪除測試虛擬機器

當您完成檢查 Microsoft Azure 網路組態的測試,且不再需要測試虛擬機器時,您應從 Microsoft Azure 環境中將該虛擬機器及其所有的相關構件刪除。

程序

- 登入 Microsoft Azure 入口網站。

- 根據的您部署方式,使用下列其中一個方法來刪除測試虛擬機器。

- 如果您將測試虛擬機器部署到其本身資源群組中,且該群組對您而言已無其他用途,則可以刪除整個資源群組。

注意: 為避免意外刪除其他項目,在刪除資源群組前,請先確定資源群組僅包含測試虛擬機器及其相關聯的物件,例如其磁碟和網路介面卡。

- 如果您需要刪除測試虛擬機器但不刪除整個資源群組,您可以使用入口網站的 [搜尋] 方塊來搜尋測試虛擬機器的名稱。此搜尋的結果將會列出虛擬機器及其所有相關聯的物件 (磁碟、網路介面和公用 IP 位址等)。然後,個別刪除每個物件。

- 如果您將測試虛擬機器部署到其本身資源群組中,且該群組對您而言已無其他用途,則可以刪除整個資源群組。

![此螢幕擷取畫面顯示 [PuTTY 金鑰產生器] 視窗,且其中的綠色箭頭指向金鑰所在之處](images/GUID-7C527DBD-CF81-460B-834E-9F7C34655A2F-low.png)

)。

)。 ![此螢幕擷取畫面說明 [PuTTY 組態] 視窗,其中已輸入值,且綠色箭頭指向 [主機名稱] 欄位、[SSH] 按鈕和 [開啟] 按鈕。](images/GUID-0E337828-FA48-4B58-8042-90AA349C0A64-low.png)