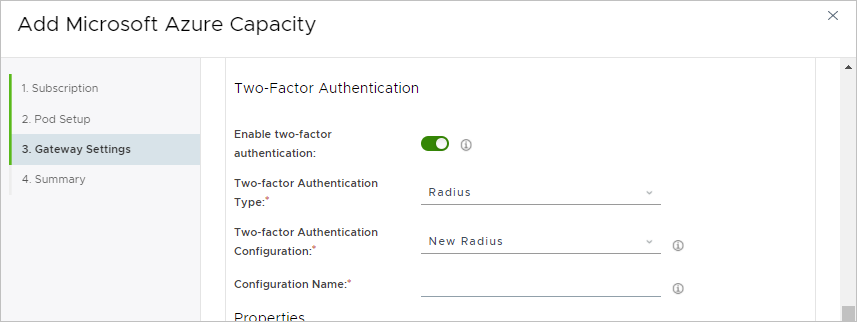

在網繭部署精靈步驟中指定其 Unified Access Gateway 組態時,您也可以指定使用雙因素驗證,讓使用者透過那些閘道組態存取其桌面和應用程式。

如果在精靈中為閘道組態指定了雙因素驗證詳細資料,則在網繭部署程序期間,網繭部署工具將會使用指定的雙因素驗證詳細資料來設定閘道組態對應的已部署 Unified Access Gateway 應用裝置。

如 Unified Access Gateway 說明文件中所述,為 Unified Access Gateway 應用裝置設定了雙因素驗證時,Unified Access Gateway 應用裝置將會根據您指定的雙因素驗證原則來驗證傳入的使用者工作階段。在 Unified Access Gateway 根據您指定的驗證原則驗證使用者工作階段之後,Unified Access Gateway 會將桌面或應用程式啟動的使用者用戶端要求轉送給已部署的網繭管理員,以在用戶端與可用的桌面或應用程式之間建立連線工作階段。

必要條件

確認您已符合第一代租用戶 - 執行第一代網繭部署精靈的先決條件中說明的先決條件。

針對您要輸入雙因素驗證詳細資料的外部或內部 Unified Access Gateway 組態,確認您已完成精靈中 Unified Access Gateway 組態的欄位,如第一代租用戶 - 指定 Horizon Cloud Pod 的閘道組態中所述。設定對內部部署驗證伺服器的雙因素驗證時,您也可以提供下列欄位中的資訊,使 Unified Access Gateway 執行個體能夠解析該內部部署伺服器的路由。

| 選項 | 說明 |

|---|---|

| DNS 位址 | 指定能夠對內部部署驗證伺服器名稱進行解析之 DNS 伺服器的一或多個位址。 |

| 路由 | 指定一或多個可讓網繭的 Unified Access Gateway 執行個體對您內部部署驗證伺服器之網路路由進行解析的自訂路由。 例如,如果您有內部部署 RADIUS 伺服器使用 10.10.60.20 作為其 IP 位址,則您可以使用 10.10.60.0/24 和預設路由閘道位址作為自訂路由。您可以從 Express Route 或用於此環境的 VPN 組態中取得預設路由閘道位址。 請以 |

請確認您驗證伺服器的組態中使用了下列資訊,以便在網繭部署精靈的適當欄位中提供。如果您正在使用 RADIUS 驗證伺服器,且同時擁有主要和次要伺服器,請分別取得其資訊。

- RADIUS

-

如果您要同時設定主要和輔助 RADIUS 伺服器的設定,請分別取得它們的資訊。

- 驗證伺服器的 IP 位址或 DNS 名稱

- 在驗證伺服器的通訊協定訊息中用於加密和解密的共用密碼

- 驗證連接埠號,對於 RADIUS,通常為 1812/UDP。

- 驗證通訊協定類型。驗證類型包括 PAP (密碼驗證通訊協定)、CHAP (Challenge Handshake 驗證通訊協定)、MSCHAP1、MSCHAP2 (Microsoft Challenge Handshake 驗證通訊協定,版本 1 和 2)。

備註: 檢查您的 RADIUS 廠商的說明文件,以取得 RADIUS 廠商建議的驗證通訊協定,並遵循其指定的通訊協定類型。網繭支援使用 RADIUS 搭配雙因素驗證的功能是由 Unified Access Gateway 執行個體提供,而 Unified Access Gateway 支援 PAP、CHAP、MSCHAP1 以及 MSCHAP2。PAP 通常比 MSCHAP2 更不安全。PAP 也是比 MSCHAP2 更簡單的通訊協定。因此,雖然多數 RADIUS 廠商與更簡單的 PAP 通訊協定相容,某些 RADIUS 廠商則與更安全的 MSCHAP2 不相容。

- RSA SecurID

-

備註: 執行資訊清單 3139.x 或更新版本的 Horizon Cloud on Microsoft Azure 部署可支援 RSA SecurID 類型。從 2022 年 3 月中旬開始,[新增網繭] 和 [編輯網繭] 精靈中用來指定 RSA SecurID 類型的 UI 選項將變為可見且可供選擇。

- RSA SecurID Authentication Manager 伺服器的存取金鑰。

- RSA SecurID 通訊連接埠號。依照 RSA SecurID 驗證 API 的 RSA Authentication Manager 系統設定中所設定,通常為 5555。

- RSA SecurID Authentication Manager 伺服器的主機名稱。

- RSA SecurID Authentication Manager 伺服器的 IP 位址。

- 如果 RSA SecurID Authentication Manager 伺服器或其負載平衡器伺服器具有自我簽署憑證,則您需要在 [新增網繭] 精靈中提供 CA 憑證。該憑證應為 PEM 格式 (檔案類型為

.cer、.cert或.pem)。