在精靈的這個步驟中,指定在已設定一或多個閘道的情況下部署以網繭管理員為基礎的網繭所需的資訊。Unified Access Gateway 提供適用於此網繭類型的閘道環境。

- 外部閘道組態

-

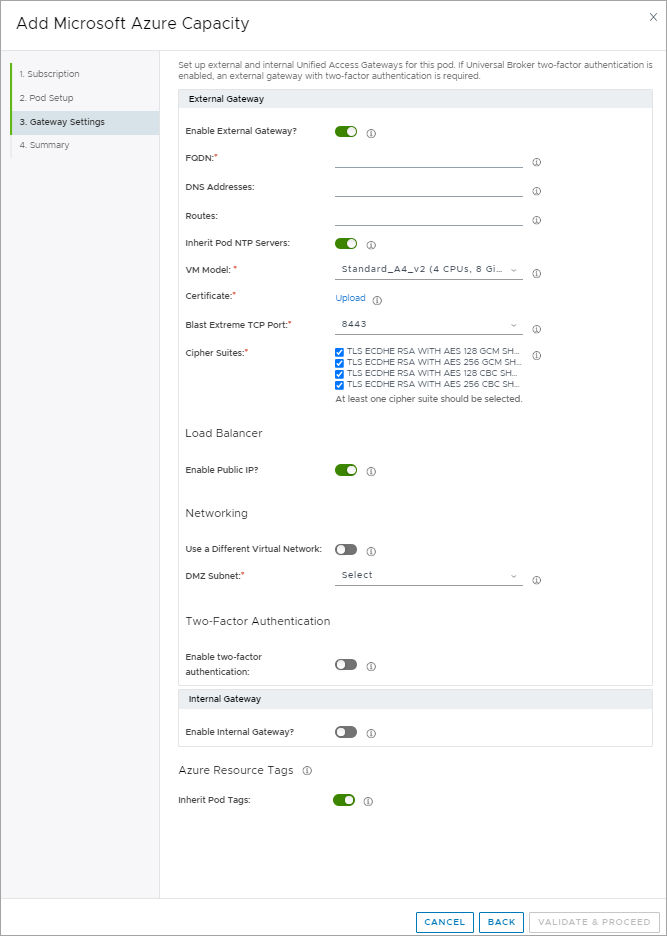

外部閘道組態可讓您為位在公司網路外部的使用者提供桌面和應用程式存取。當網繭具有此外部閘道組態時,網繭會包含一個

Azure 負載平衡器資源和一個

Unified Access Gateway 執行個體以提供此存取。在此情況下,每個執行個體會具有三個 NIC:管理子網路上一個 NIC、桌面子網路上一個 NIC 以及 DMZ 子網路上一個 NIC。在部署精靈中,您可以選擇將負載平衡類型指定為私人或公用,取決於您對負載平衡器需要私人 IP 或公用 IP 位址。如果您在精靈中關閉此公用 IP 切換,精靈會顯示您必須在其中指定 IP 位址的欄位。在該類型的組態中,從 Horizon 用戶端到閘道的 PCoIP 連線會使用此 IP 位址。

使用外部閘道組態時,您也可以選擇將組態部署至與網繭 VNet 不同的 VNet。VNet 必須為對等。此類型的組態可讓您將網繭部署至 Microsoft Azure 中較複雜的網路拓撲,例如中樞輪輻網路拓撲。

備註: 如果您在第一個精靈步驟中啟用了讓外部閘道使用其本身訂閱的切換,則必須將外部閘道部署在其本身的 VNet 中,即與該訂閱相關聯的 VNet。如果您已啟用該切換,則可以選擇性地在該訂閱中選取現有的資源群組以作為外部閘道的資源。您必須事先準備好該資源群組,才能在此精靈步驟中加以選取。 - 內部閘道組態

- 內部閘道組態可讓位於公司網路內部的使用者對其桌面和應用程式擁有信任的 HTML Access (Blast) 連線。如果網繭未使用此內部閘道組態來設定,則當公司網路內部的使用者使用瀏覽器來對桌面和應用程式進行 HTML Access (Blast) 連線時,這些使用者會看到標準的瀏覽器未受信任憑證錯誤。當網繭具有此內部閘道組態時,網繭會包含 Azure 負載平衡器資源和 Unified Access Gateway 執行個體以提供此存取。在此情況下,每個執行個體會具有兩個 NIC:管理子網路上一個 NIC 以及桌面子網路上一個 NIC。依預設,此閘道的負載平衡類型為私人。

下列螢幕擷取畫面是此步驟一開始顯示時的範例。部分控制項僅在您於第一個精靈步驟中選擇對外部閘道組態使用不同的訂閱時才會顯示出來。

必要條件

確認您已符合第一代租用戶 - 執行第一代網繭部署精靈的先決條件中說明的先決條件。

決定要用於 Unified Access Gateway 執行個體的虛擬機器型號。您必須確定為此網繭指定的 Microsoft Azure 訂閱,可提供所選型號之兩個虛擬機器所需的容量。如果您預期您的環境會擴充至每個網繭 2,000 個工作階段,請選取 F8s_v2。如 VMware Horizon Cloud Service on Microsoft Azure 服務限制中所述,A4_v2 虛擬機器型號僅足夠用於概念驗證 (PoC)、試驗,或您知道網繭上不會超過 1,000 個作用中工作階段的較小型環境。

確認憑證鏈結中的所有憑證皆具有有效的時間範圍。如果鏈結中的任何憑證已到期。則在稍後的網繭上架程序中可能會發生非預期的失敗。

此 FQDN 不可包含底線。在此版本中,當 FQDN 包含底線時,Unified Access Gateway 執行個體的連線將會失敗。

當您選取外部閘道組態時,Horizon Cloud 會預期為外部閘道組態指定的 FQDN 可公開解析。如果您關閉啟用公用 IP? 切換 (在精靈中),以指定來自您的防火牆或 NAT 設定的 IP 位址,則您必須負責確保此 FQDN 已指派給防火牆或 NAT 設定中的該 IP 位址。此 FQDN 會用於閘道的 PCoIP 連線。

如果您的租用戶已設定為使用已設定雙因素驗證的 Universal Broker,則您必須設定具有雙因素驗證設定的外部 Unified Access Gateway。