為 Workspace ONE 承租人啟用 VMware Identity Services 後,可設定與 Microsoft Entra ID 之間的整合。

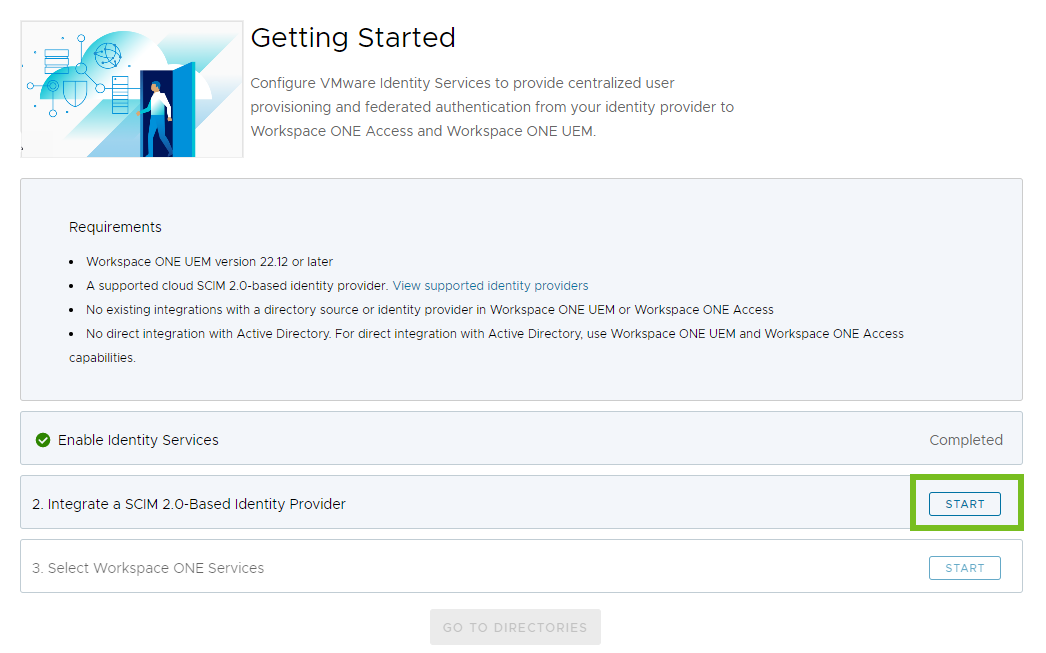

- 在 VMware Identity Services 的 [開始使用] 精靈中,按一下步驟 2 整合以 SCIM 2.0 為基礎的身分識別提供者中的啟動。

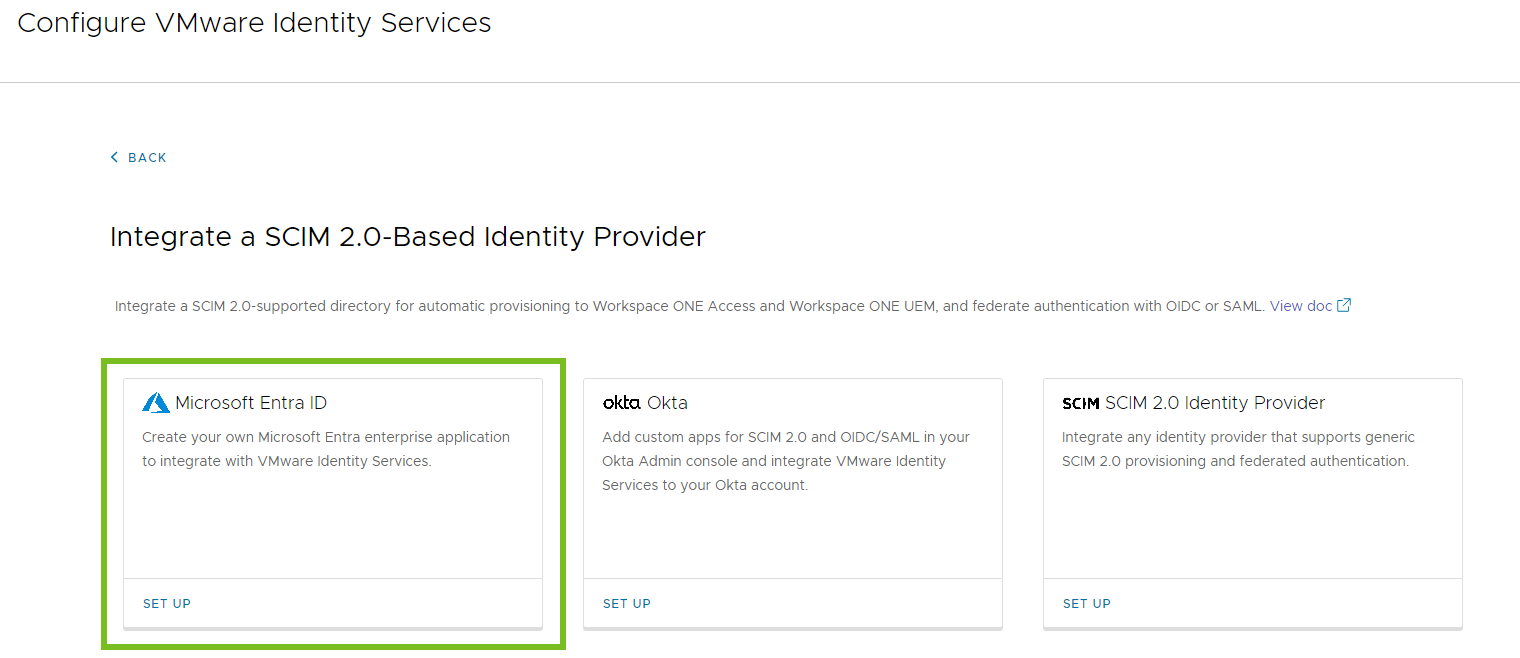

- 按一下 Microsoft Entra ID 卡上的設定。

- 遵循精靈來設定與 Microsoft Entra ID 之間的整合。

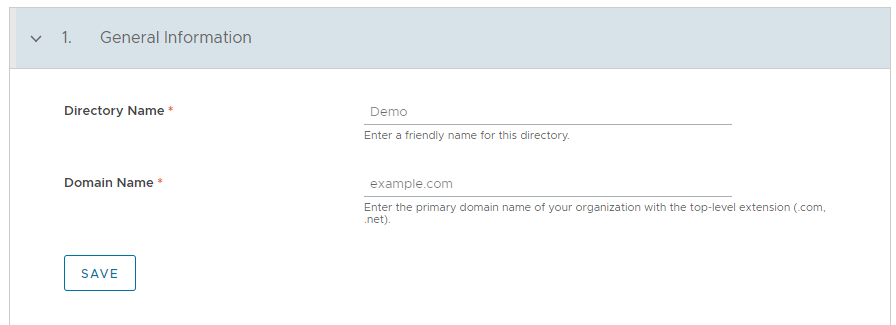

步驟 1:建立目錄

使用 VMware Identity Services 來設定使用者佈建和身分識別聯盟的第一個步驟是,在 Workspace ONE Cloud 主控台中,針對從身分識別提供者所佈建的使用者和群組,建立一個目錄。

程序

下一步

設定使用者和群組佈建。

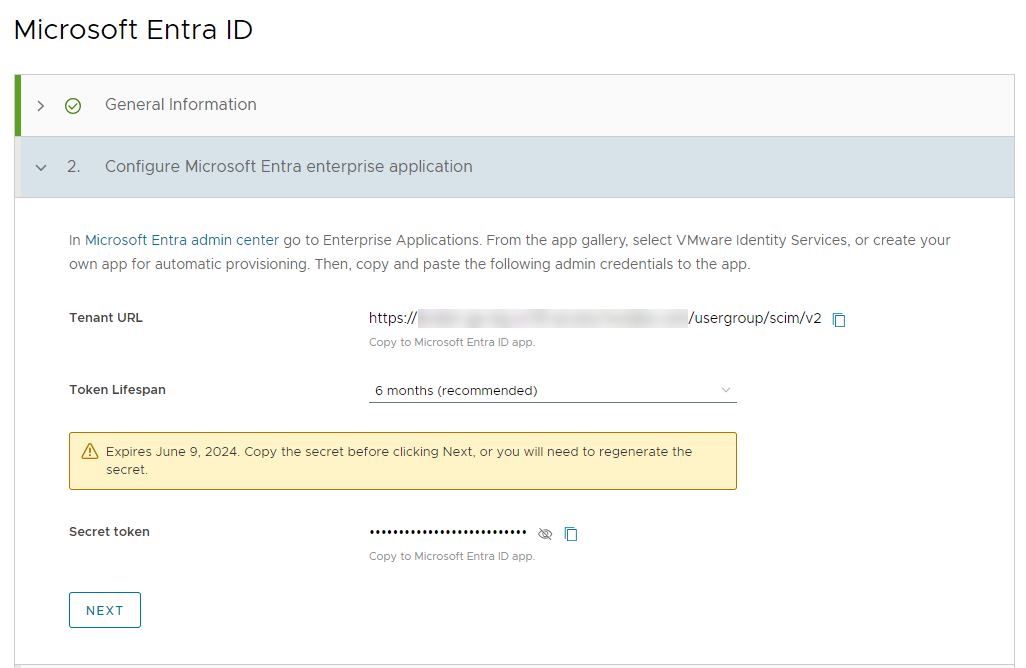

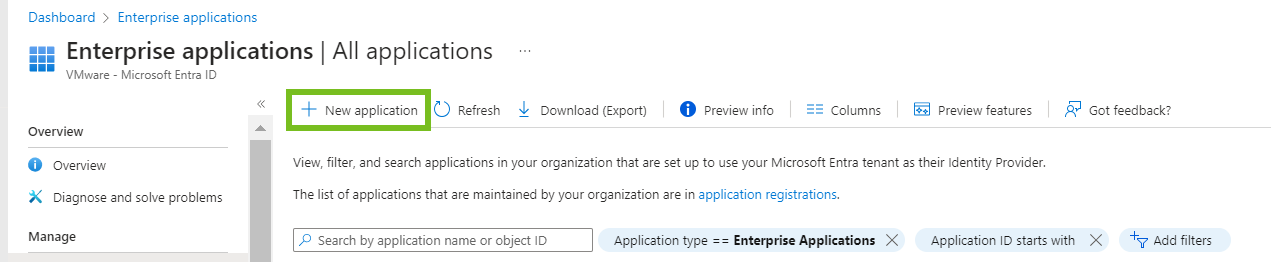

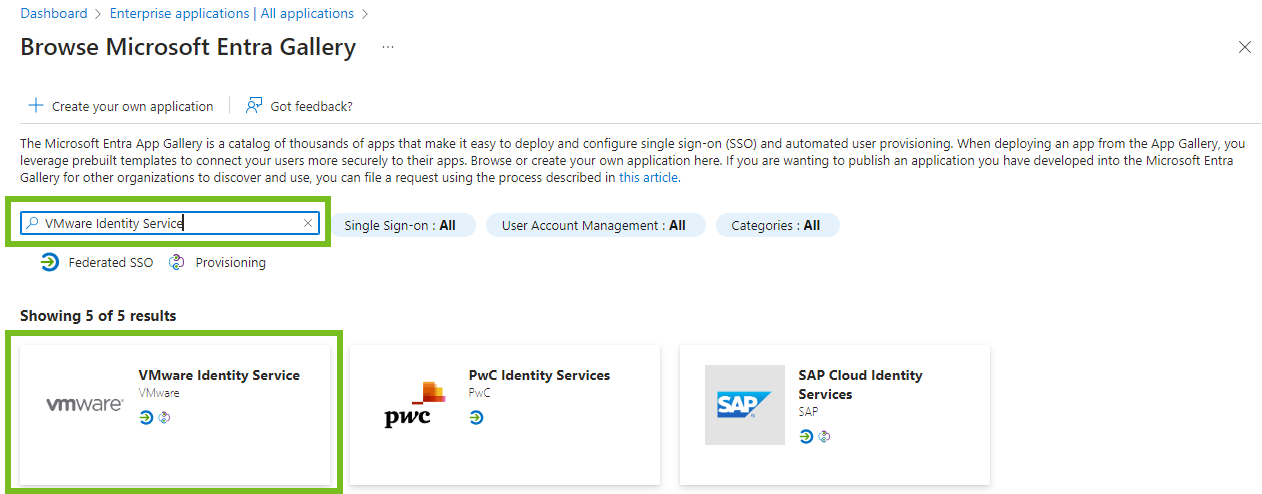

步驟 2:設定使用者和群組佈建

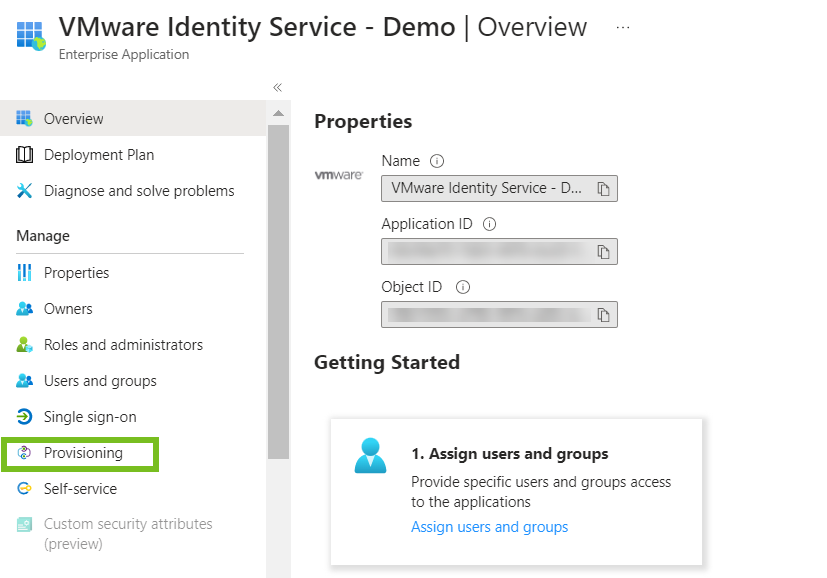

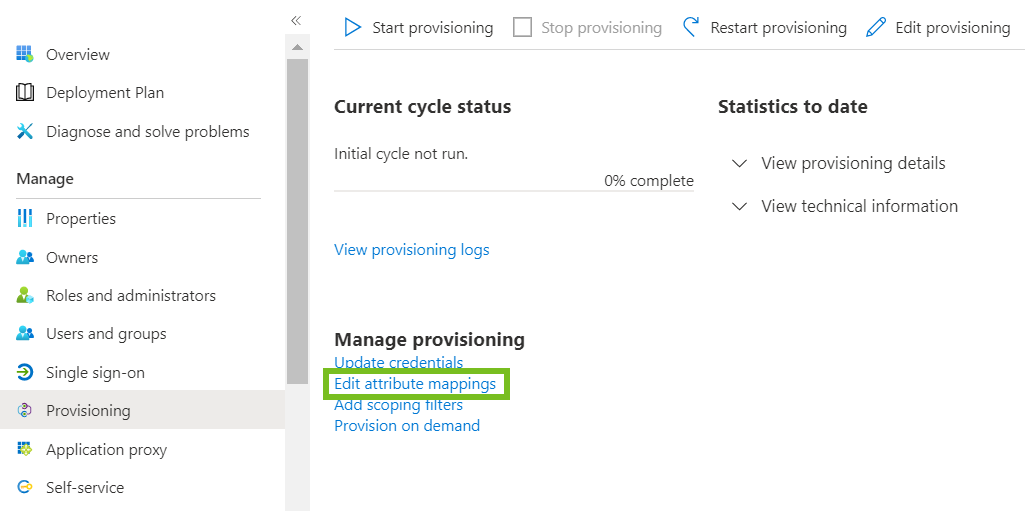

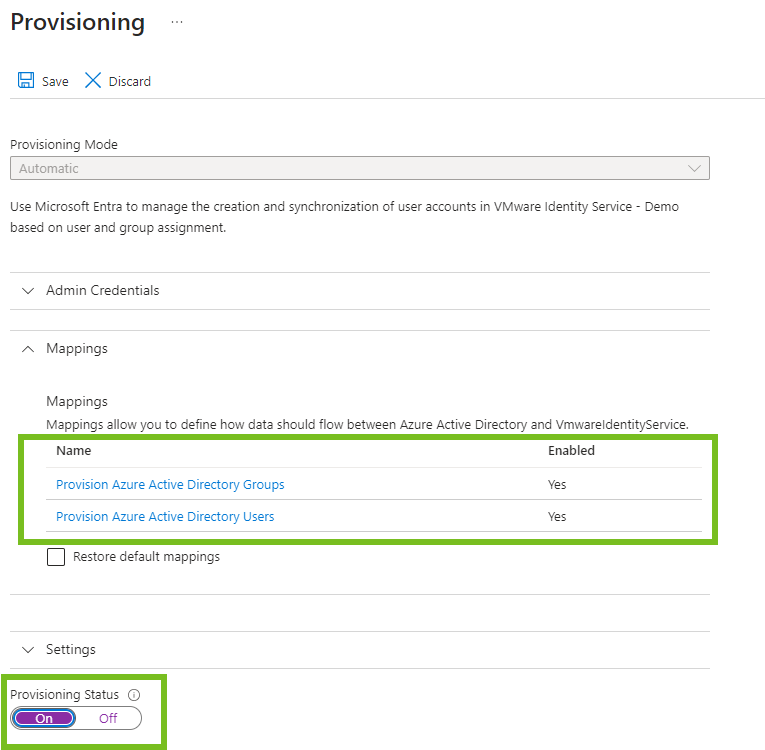

在 VMware Identity Services 中建立目錄後,可設定使用者和群組佈建。在 VMware Identity Services 中產生佈建所需的管理員認證,來開始此程序,然後在 Microsoft Entra ID 中建立佈建應用程式,以將使用者和群組佈建到 Workspace ONE。

必要條件

您在 Microsoft Entra ID 中具有一個管理員帳戶,且該帳戶具有設定佈建所需的權限。

程序

下一步

返回到 Workspace ONE Cloud 主控台,以繼續執行 VMware Identity Services 精靈。

步驟 3:對應 SCIM 使用者屬性

將要從 Microsoft Entra ID 同步的使用者屬性對應至 Workspace ONE 服務。在 Microsoft Entra 管理中心,新增 SCIM 使用者屬性,並將其對應到 Microsoft Entra ID 屬性。最起碼請同步 VMware Identity Services 和 Workspace ONE 服務所需的屬性。

VMware Identity Services 和 Workspace ONE 服務需要以下的 SCIM 使用者屬性:

| Microsoft Entra ID 屬性 | SCIM 使用者屬性 (必要) |

|---|---|

| userPrincipalName | userName |

| emails[type eq "work"].value | |

| givenName | name.givenName |

| surname | name.familyName |

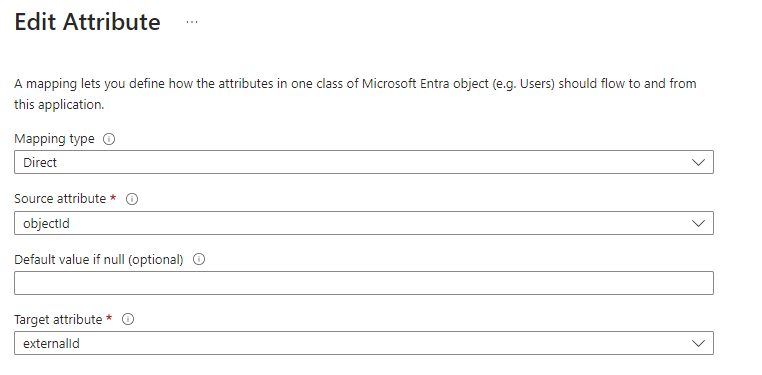

| objectId | externalId |

| Switch([IsSoftDeleted], , "False", "True", "True", "False") | active |

如需這些屬性以及如何將其對應到 Workspace ONE 屬性的詳細資訊,請參閱VMware Identity Services 的使用者屬性對應。

除了必要屬性外,您還可以同步選用屬性和自訂屬性。如需支援的選用屬性和自訂屬性清單,請參閱 VMware Identity Services 的使用者屬性對應。

程序

下一步

返回到 Workspace ONE Cloud 主控台,以繼續執行 VMware Identity Services 精靈。

步驟 4:選取驗證通訊協定

在 Workspace ONE Cloud 主控台中,選取要用於聯盟驗證的通訊協定。VMware Identity Services 支援 OpenID Connect 和 SAML 通訊協定。

程序

下一步

設定 VMware Identity Services 和身分識別提供者,以進行聯盟驗證。

步驟 5:設定驗證

若要使用 Microsoft Entra ID 來設定聯盟驗證,請使用 VMware Identity Services 中的服務提供者中繼資料,在 Microsoft Entra ID 中設定 OpenID Connect 或 SAML 應用程式,並使用應用程式中的值來設定 VMware Identity Services。

OpenID Connect

如果您選取 OpenID Connect 作為驗證通訊協定,請遵循以下步驟。

- 從 VMware Identity Services 精靈的步驟 5 設定 OpenID Connect,複製重新導向 URI 值。

當您在 Microsoft Entra 管理中心中建立 OpenID Connect 應用程式時,在下一個步驟中需要此值。

![[重新導向 URI] 值旁邊有一個複製圖示。](images/GUID-7718E9F4-ECF0-4D9C-B307-1EB0F5849545-low.png)

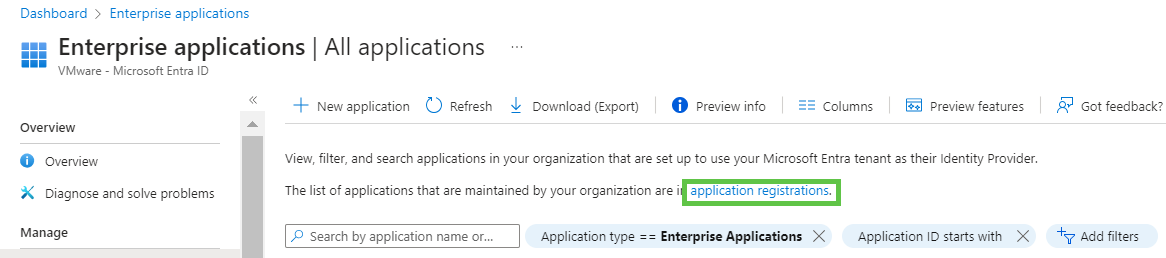

- 在 Microsoft Entra 管理中心,導覽至。

- 按一下新增登錄。

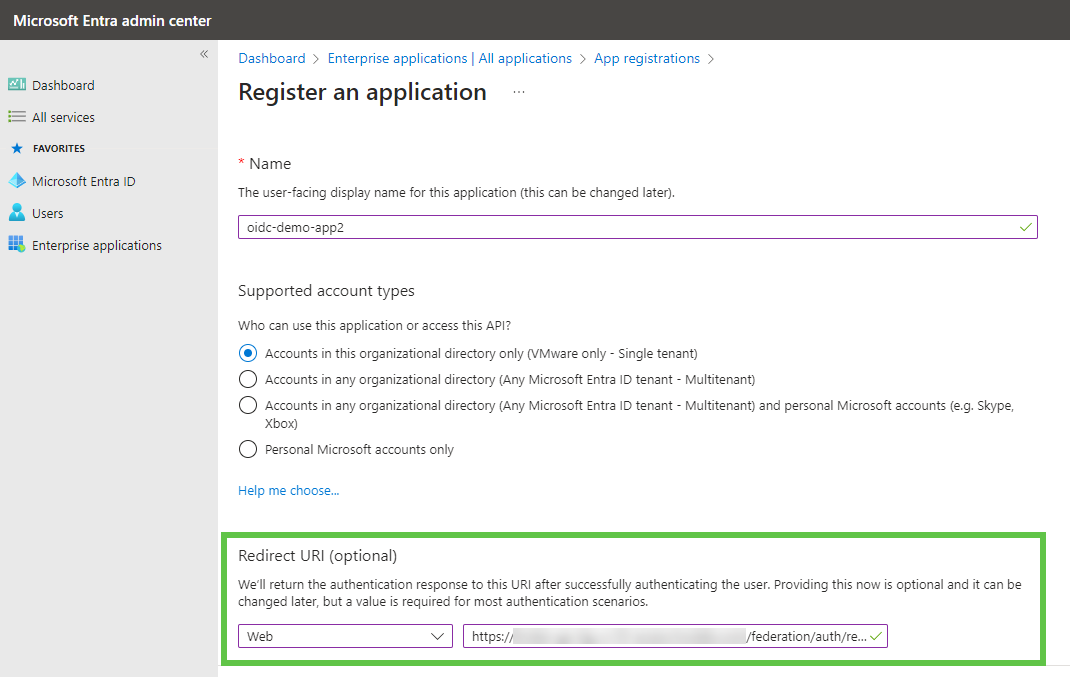

- 在登錄應用程式頁面中,輸入應用程式的名稱。

- 對於重新導向 URI,請選取 Web,然後複製並貼上您從 VMware Identity Services 精靈的設定 OpenID Connect 區段中所複製的重新導向 URI 值。

例如:

- 按一下登錄。

此時會顯示已成功建立應用程式 name 訊息。

- 為該應用程式建立用戶端密碼。

- 按一下用戶端認證:新增憑證或密碼連結。

- 按一下 + 新增用戶端密碼。

- 在新增用戶端密碼窗格中,輸入密碼的說明和到期期限。

- 按一下新增。

此時會產生密碼,且該密碼會顯示在用戶端密碼索引標籤上。

- 按一下密碼值旁邊的複製圖示,以複製該值。

如果您沒有複製密碼就離開頁面,您必須產生新的密碼。

您將在 VMware Identity Services 精靈的後續步驟中輸入密碼。

![[憑證和密碼] 頁面將密碼顯示在 [用戶端密碼] 索引標籤中。](images/GUID-4E125939-30AA-4E24-8CD5-123A49E523B0-low.png)

- 授與應用程式呼叫 VMware Identity Services API 的權限。

- 在管理下,選取 API 權限。

- 按一下針對 organization 授與管理員同意,然後按一下確認方塊中的是。

- 複製用戶端識別碼。

- 從應用程式頁面的左側窗格中,選取概觀。

- 複製應用程式 (用戶端) 識別碼值。

您將在 VMware Identity Services 精靈的後續步驟中輸入該用戶端識別碼。

![[應用程式 (用戶端) 識別碼] 值位於 [基本資訊] 區段中,且旁邊有一個複製圖示。](images/GUID-AE219CE5-C007-4297-BFEE-D321DD0F477C-low.png)

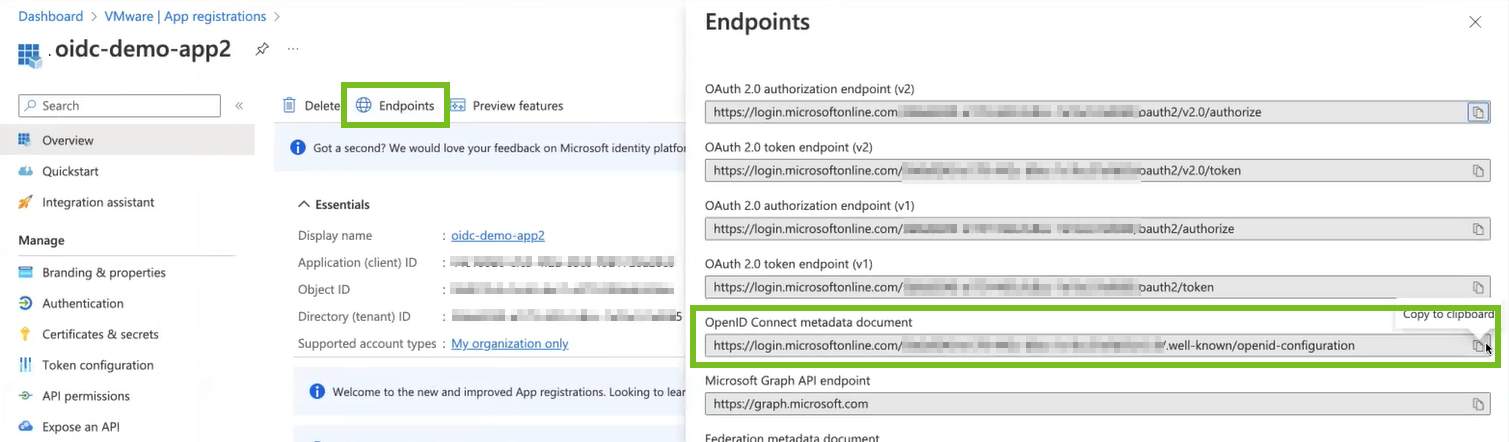

- 複製 OpenID Connect 中繼資料文件值。

- 在應用程式的 [概觀] 頁面上,按一下端點。

- 從端點窗格中,複製 OpenID Connect 中繼資料文件值。

您將在 VMware Identity Services 精靈的下一個步驟中輸入該用戶端識別碼。

- 返回到 Workspace ONE Cloud 主控台中的 VMware Identity Services 精靈,然後完成設定 OpenID Connect 區段中的組態。

應用程式 (用戶端) 識別碼 貼上您從 Microsoft Entra ID OpenID Connect 應用程式所複製的 [應用程式 (用戶端) 識別碼] 值。 用戶端密碼 貼上您從 Microsoft Entra ID OpenID Connect 應用程式所複製的用戶端密碼。 組態 URL 貼上您從 Microsoft Entra ID OpenID Connect 應用程式所複製的 OpenID Connect 中繼資料文件值。 OIDC 使用者識別碼屬性 將電子郵件屬性對應到 Workspace ONE 屬性,以供使用者查閱。 Workspace ONE 使用者識別碼屬性 指定要對應到 OpenID Connect 屬性的 Workspace ONE 屬性,以供使用者查閱。 - 按一下完成,以完成設定 VMware Identity Services 與 Microsoft Entra ID 之間的整合。

SAML

如果選取 SAML 作為驗證通訊協定,請執行以下步驟。

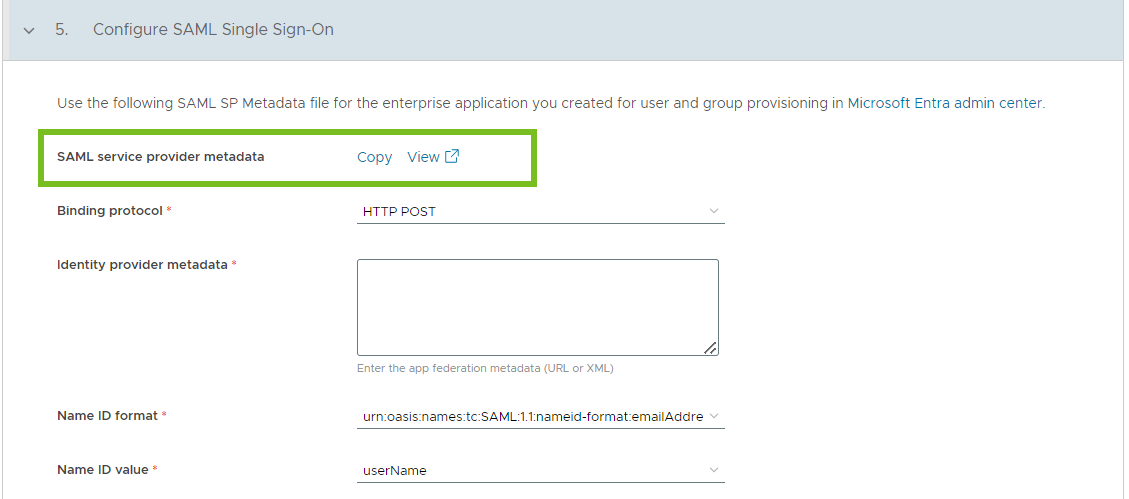

- 從 Workspace ONE Cloud 主控台取得服務提供者中繼資料。

在 VMware Identity Services 精靈的步驟 5 設定 SAML 單一登入中,複製 SAML 服務提供者中繼資料,然後下載該資料。

備註: 使用中繼資料檔案時,無需個別複製並貼上 實體識別碼、 單點登入 URL 和 簽署憑證值。 - 在 Microsoft Entra ID 中設定應用程式。

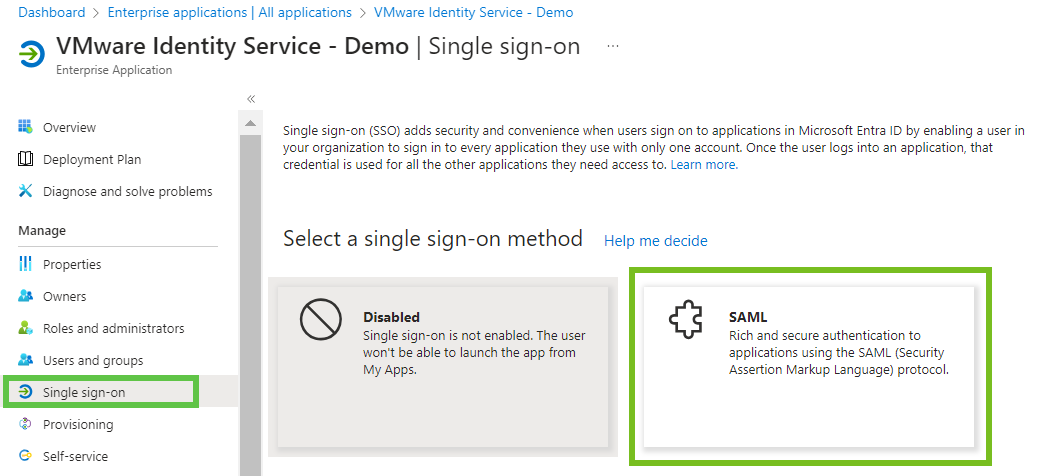

- 在 Microsoft Entra 管理中心內,選取左側窗格中的企業應用程式。

- 搜尋並選取您在 步驟 2:設定使用者和群組佈建 中所建立的佈建應用程式。

- 從管理功能表中,選取單一登入。

- 選取 SAML 作為單一登入方法。

- 按一下上傳中繼資料檔案,選取您從 Workspace ONE Cloud 主控台所複製的中繼資料檔案,然後按一下新增。

![[上傳中繼資料檔案] 選項位於 [使用 SAML 設定單一登入] 頁面的頂端。](images/GUID-15F214ED-26C2-4D37-8526-D179D41F48DB-low.png)

- 在基本 SAML 組態窗格中,驗證以下值:

- 識別碼 (實體識別碼) 值應與 VMware Identity Services 精靈的步驟 5 中顯示的實體識別碼值相符。

例如 https://yourVMwareIdentityServicesFQDN/SAAS/API/1.0/GET/metadata/sp.xml

- 回覆 URL (判斷提示取用者服務 URL) 值應與 VMware Identity Services 精靈的步驟 5 中顯示的單一登入 URL 值相符。

例如 https://yourVMwareIdentityServicesFQDN/SAAS/auth/saml/response

- 識別碼 (實體識別碼) 值應與 VMware Identity Services 精靈的步驟 5 中顯示的實體識別碼值相符。

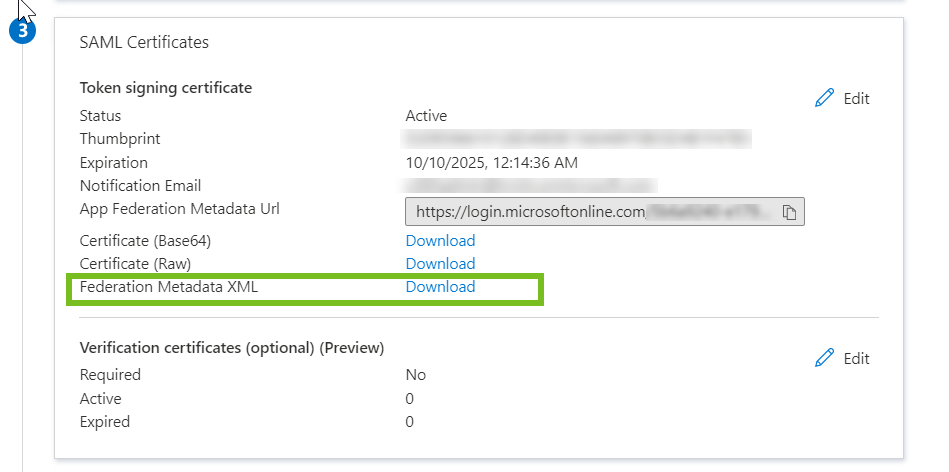

- 從 Microsoft Entra ID 取得聯盟中繼資料。

- 在 Microsoft Entra ID 內的 SAML 應用程式中,捲動至 SAML 憑證區段。

- 按一下聯盟中繼資料 XML 下載連結以下載中繼資料。

- 在 Workspace ONE Cloud 主控台中,將您從 Microsoft Entra ID 所下載的檔案中的聯盟中繼資料,複製並貼上到 VMware Identity Services 精靈的步驟 5 中的身分識別提供者中繼資料文字方塊中。

![在精靈的步驟 5 中,[身分識別提供者中繼資料] 文字方塊顯示聯盟中繼資料 XML。](images/GUID-611C866F-F19A-4C85-9BD4-1142DBC0D7D5-low.png)

- 在設定 SAML 單一登入區段中,設定其餘的選項。

- 繫結通訊協定:選取 SAML 繫結通訊協定 (HTTP POST 或 HTTP 重新導向)。

- 名稱識別碼格式:使用名稱識別碼格式和名稱識別碼值設定在 Microsoft Entra ID 與 VMware Identity Services 之間對應使用者。對於名稱識別碼格式,請指定 SAML 回應中使用的名稱識別碼格式。

- 名稱識別碼值:選取要將 SAML 回應中收到的名稱識別碼值對應至的 VMware Identity Services 使用者屬性。

- 進階選項 > 使用 SAML 單一登出:如果您要在使用者登出 Workspace ONE 服務後登出其身分識別提供者工作階段,請選取此選項。

- 按一下完成,以完成設定 VMware Identity Services 與 Microsoft Entra ID 之間的整合。

結果

VMware Identity Services 與 Microsoft Entra ID 之間的整合已完成。

將在 VMware Identity Services 中建立目錄,當您從 Microsoft Entra ID 中的佈建應用程式推送使用者和群組時,會填入該目錄。所佈建的使用者和群組會自動顯示在您選擇與 Microsoft Entra ID 整合的 Workspace ONE 服務 (例如 Workspace ONE Access 和 Workspace ONE UEM) 中。

您無法在 Workspace ONE Access 主控台和 Workspace ONE UEM Console 中編輯目錄。目錄、使用者、使用者群組、使用者屬性和身分識別提供者頁面都是唯讀的。

後續步驟

接下來,選取 Workspace ONE 服務,以將使用者和群組佈建到其中。

如果 Workspace ONE UEM 是您選取的其中一項服務,請在 Workspace ONE UEM Console 中設定其他設定。

然後,從 Microsoft Entra ID 佈建應用程式推送使用者和群組。請參閱 將使用者佈建到 Workspace ONE。

![此範例會建立一個名為 [VMware Identity Services - Demo] 的新應用程式。](images/GUID-2CB88701-28E6-457C-B0B6-DB12C2B455D1-low.png)

![[佈建模式] 選項包含 [手動] 和 [自動]。選取 [自動]。](images/GUID-969F784A-B46D-43EC-B4B8-D01C745A2FA0-low.png)

![佈建模式為 [自動]。[承租人 URL] 和 [密碼權杖] 文字方塊含有從 Workspace ONE 所複製的值。](images/GUID-3047E76F-6FCF-4259-A34F-EDF831F1200E-low.png)

![[來源屬性] 為 department。[目標屬性] 為 urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:division。](images/GUID-9D1ECF1D-AA8E-40C1-8F35-7B3C3B32691D-low.png)

![[來源屬性] 是 employeeHireDate,[目標屬性] 是 VMware Identity Services customAttribute1。](images/GUID-06F9823E-B6E1-49E5-9DB0-13846E3E2AF8-low.png)