您可以為 主管 設定任何符合 OIDC 的身分識別提供者 (IDP),例如 Okta。若要完成整合,請使用 主管 的回撥 URL 設定 IDP。

支援的外部 OIDC 提供者

使用回撥 URL 為 主管 設定 IDP

主管 作為外部身分識別提供者的 OAuth 2.0 用戶端。

主管 回撥 URL 是用於設定外部 IDP 的重新導向 URL。回撥 URL 採用

https://SUPERVISOR-VIP/wcp/pinniped/callback 形式。

備註: 執行 IDP 登錄時,此回撥 URL 在要設定的 OIDC 提供者中可能稱為「重新導向 URL」。

設定外部身分識別提供者以與 主管 上的 TKG 搭配使用時,可為此外部身分識別提供者提供在 vCenter Server 中的畫面中提供的回撥 URL。

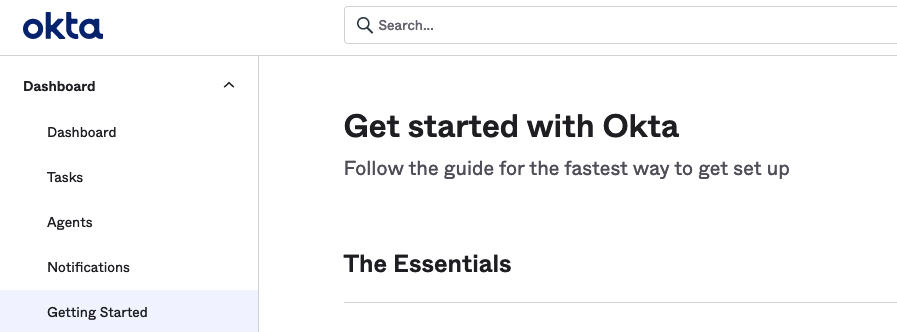

使用 Okta 的 OIDC 組態範例

Okta 允許使用者使用

OpenID Connect 通訊協定登入應用程式。將 Okta 設定為

主管 上

Tanzu Kubernetes Grid 的外部身分識別提供者後,

主管 和

Tanzu Kubernetes Grid 叢集上的 Pinniped 網繭可控制使用者對

vSphere 命名空間 和工作負載叢集的存取。

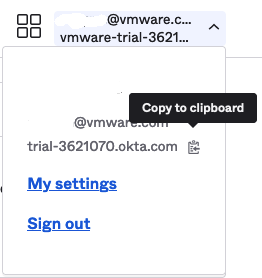

- 複製在 Okta 和 vCenter Server 之間建立 OIDC 連線所需的身分識別提供者回撥 URL。

使用 vSphere Client,從中取得身分識別提供者回撥 URL。將此 URL 複製到暫存位置。

圖 1. IDP 回撥 URL

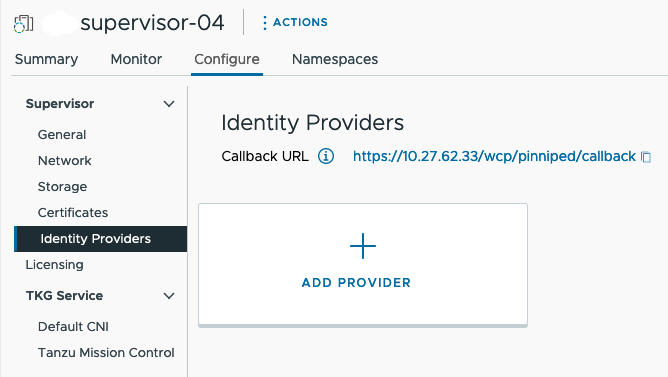

- 登入組織的 Okta 帳戶,或在 https://www.okta.com/ 中建立試用帳戶。按一下管理按鈕以開啟 Okta 管理主控台。

圖 2. Okta 管理主控台

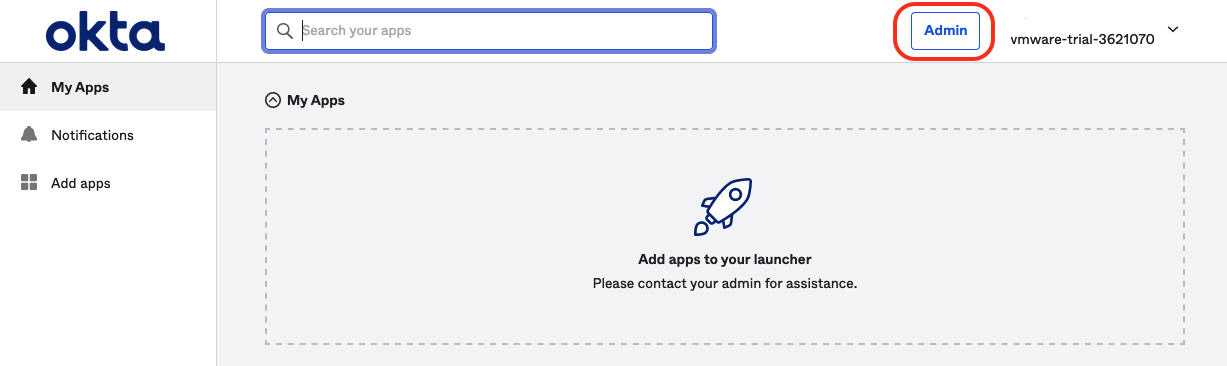

- 從管理主控台的 [入門] 頁面中,導覽至。

圖 3. Okta 入門

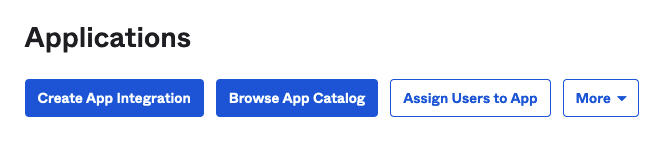

- 選取建立應用程式整合選項。

圖 4. Okta 建立應用程式整合

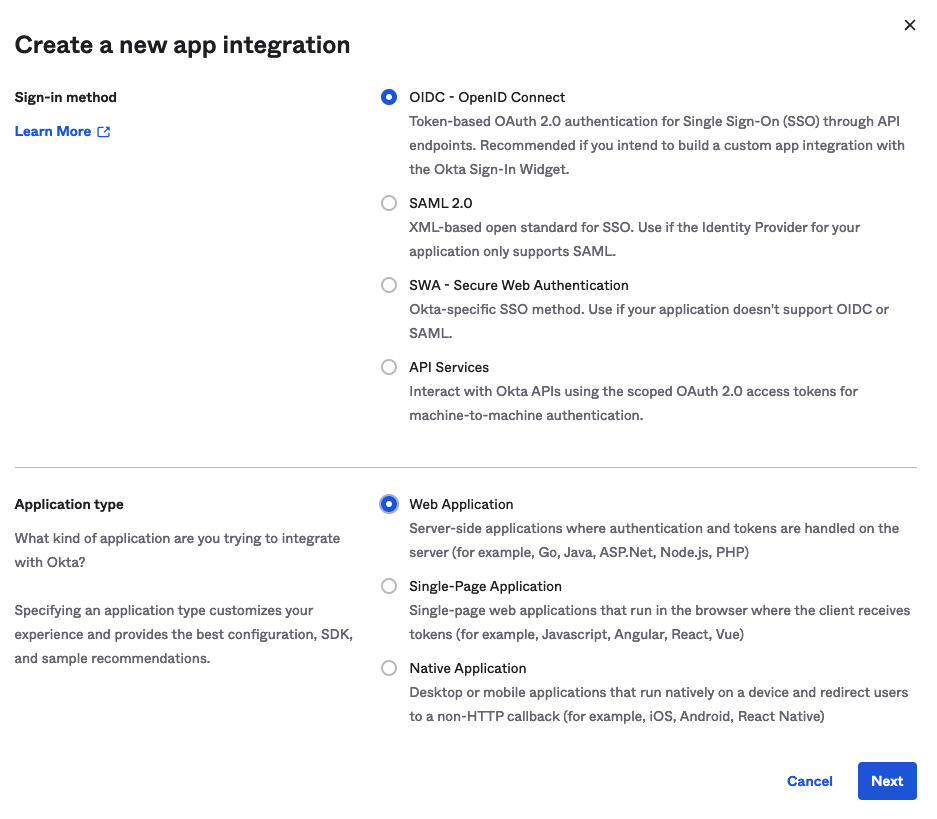

- 建立新應用程式整合。

- 將登入方法設定為 OIDC - OpenID Connect

- 將應用程式類型設定為 Web 應用程式

圖 5. Okta 登入方法和應用程式類型

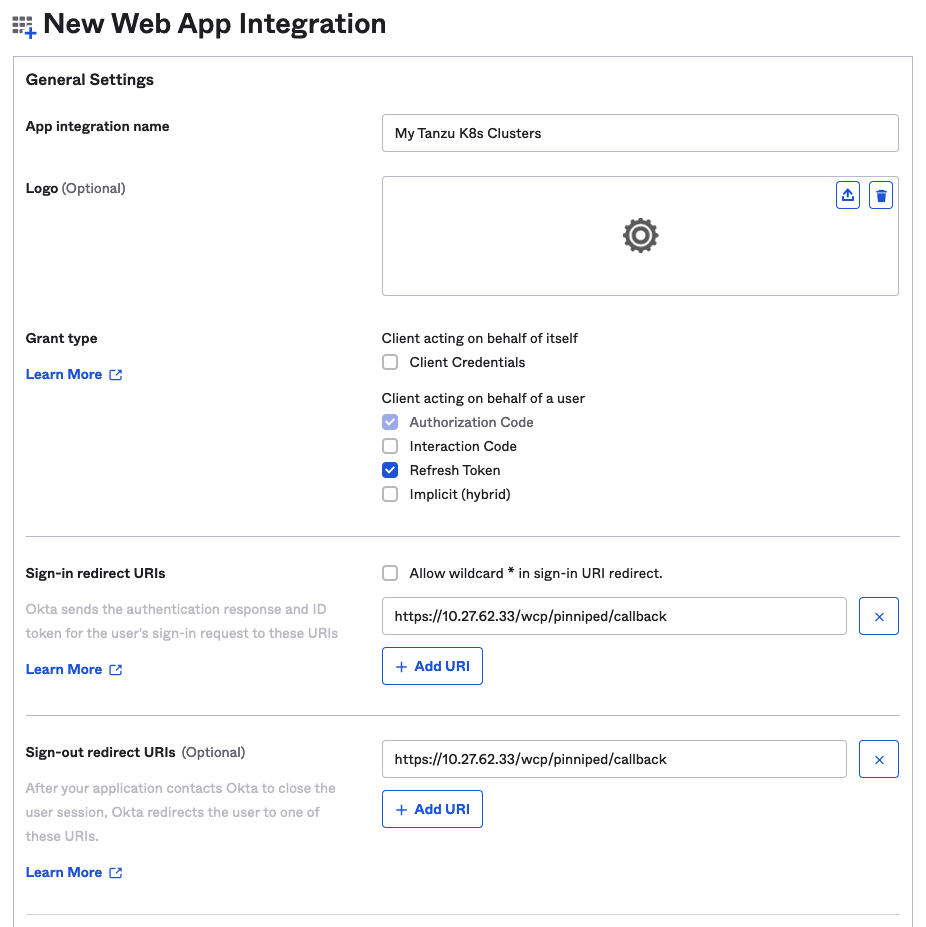

- 設定 Okta Web 應用程式整合詳細資料。

- 提供應用程式整合名稱,此名稱是使用者定義的字串。

- 指定授與類型:選取授權代碼,並選取重新整理 Token。

- 登入重新導向 URI:輸入從 主管 複製的身分識別提供者回撥 URL (參閱步驟 1),例如 https://10.27.62.33/wcp/pinnipend/callback。

- 登出重新導向 URI:輸入從 主管 複製的身分識別提供者回撥 URL (參閱步驟 1) ,例如 https://10.27.62.33/wcp/pinnipend/callback。

圖 6. Okta Web 應用程式整合詳細資料

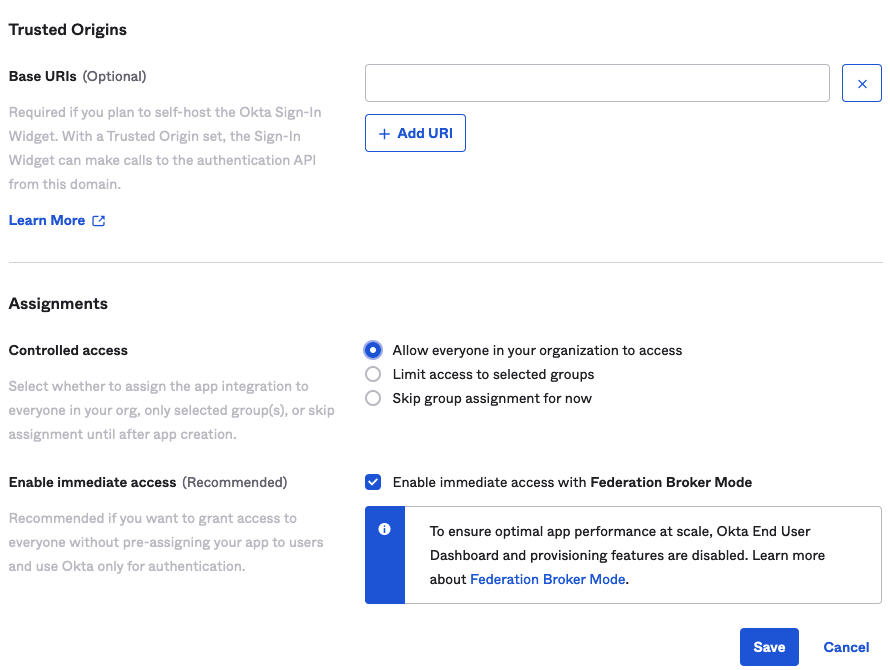

- 設定使用者存取控制。

在區段中,您可以選擇控制組織中的哪些 Okta 使用者可以存取 Tanzu Kubernetes Grid 叢集。在該範例中,允許組織中定義的每個使用者都具有存取權。

圖 7. Okta 存取控制

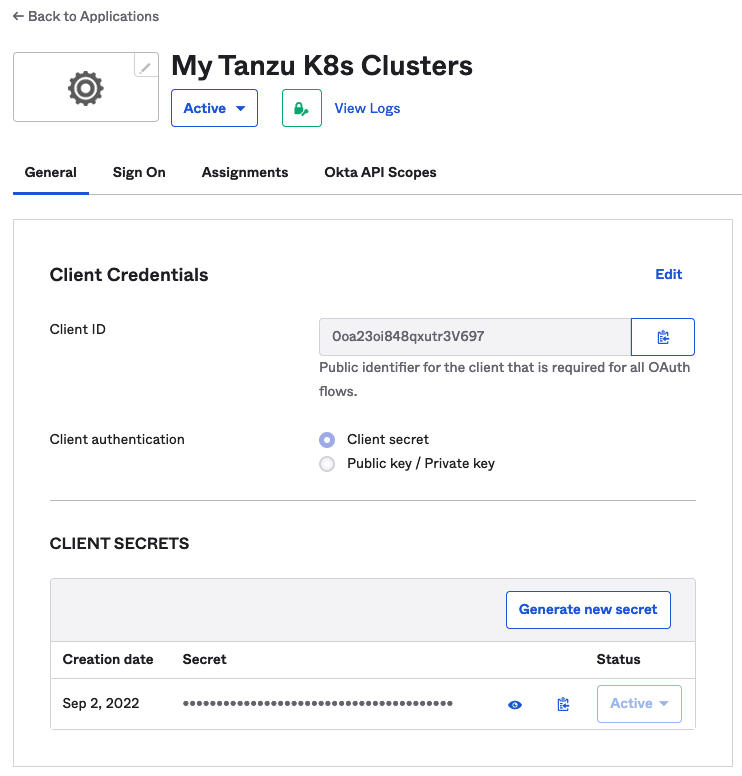

- 按一下儲存並複製傳回的用戶端識別碼和用戶端密碼。

儲存 OKTA 組態時,管理主控台會為您提供用戶端識別碼 和用戶端密碼。複製這兩條資料,因為為 主管 設定外部身分識別提供者時需要它們。

圖 8. OIDC 用戶端識別碼和密碼

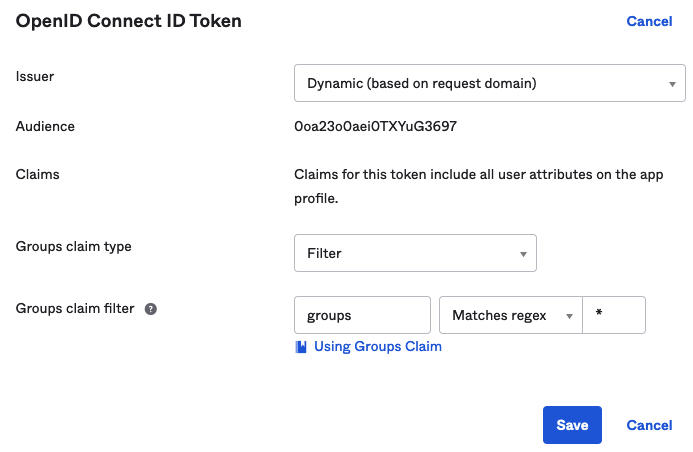

- 設定 OpenID Connect 識別碼 Token。

按一下登入索引標籤。在 OpenID Connect 識別碼 Token 區段中,按一下 [編輯] 連結,填寫群組宣告類型篩選器,然後按一下儲存以儲存設定。

例如,如果您希望宣告名稱「groups」符合所有群組,請選取。

圖 9. OpenID Connect 識別碼 Token

- 複製簽發者 URL。

若要設定 主管,除了用戶端識別碼和用戶端密碼之外,還需要簽發者 URL。

從 Okta 管理主控台複製 簽發者 URL。圖 10. Okta 簽發者 URL