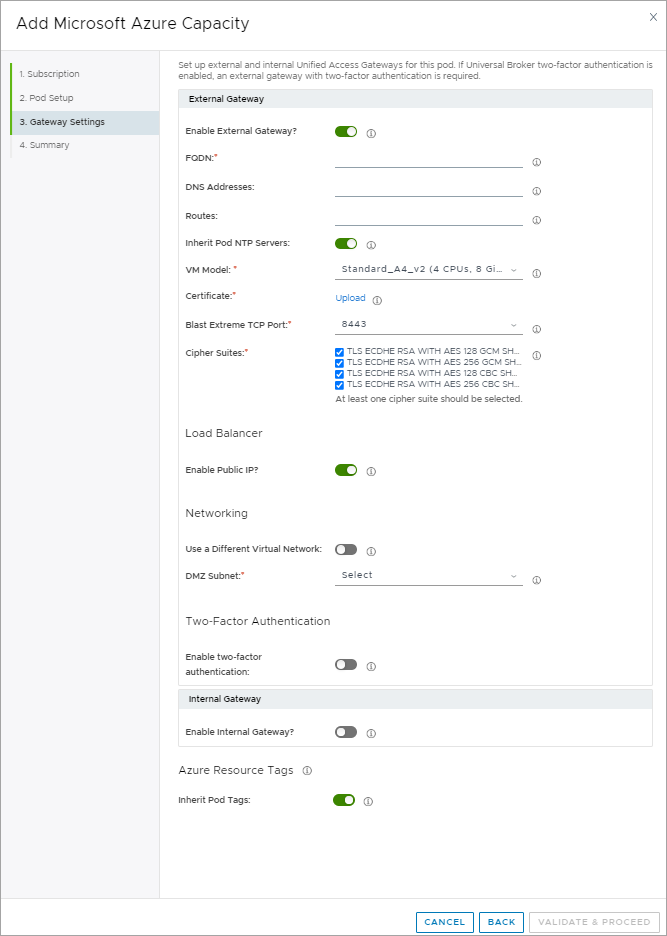

Nessa etapa do assistente, especifique as informações necessárias para implantar o pod baseado em gerenciador de pods com um ou mais gateways configurados. O Unified Access Gateway fornece o ambiente de gateway para esse tipo de pod.

- Configuração de gateway externo

-

A configuração de gateway externo oferece a capacidade de fornecer acesso a áreas de trabalho e aplicativos para usuários finais localizados fora da sua rede corporativa. Quando o pod tem a configuração gateway externo, o pod inclui um

recurso de balanceador de carga do Azure e as instâncias do

Unified Access Gateway para fornecer esse acesso. Nesse caso, as instâncias têm três NICs cada: uma NIC na sub-rede de gerenciamento, uma NIC na sub-rede de área de trabalho e uma NIC na sub-rede DMZ. No assistente de implantação, você tem a opção de especificar o tipo de balanceamento de carga como privado ou público, dependendo se deseja um endereço IP privado ou um endereço IP público para o balanceador de carga. Se você desativar essa opção de IP público no assistente, o assistente exibirá um campo no qual você deverá especificar um endereço IP. Nesse tipo de configuração, as conexões PCoIP com o gateway dos Horizon Clients usarão esse endereço IP.

Para uma configuração de gateway externo, você também tem a opção de implantar a configuração em uma VNet separada da do pod. O VNets deve ser emparelhado. Esse tipo de configuração oferece a capacidade de implantar o pod em topologias de rede mais complexas no Microsoft Azure, como uma Topologia de Rede hub-spoke.

Observação: Se você ativou a alternância que determina que o gateway externo use a própria assinatura na primeira etapa do assistente, deverá implantar o gateway externo na VNet dele, a VNet associada a essa assinatura. Se você ativou essa alternância, poderá, opcionalmente, selecionar um grupo de recursos existente nessa assinatura para os recursos do gateway externo. Você deve ter preparado esse grupo de recursos com antecedência para que possa selecioná-lo nessa etapa do assistente. - Configuração gateway interno

- A configuração de gateway interno permite que os usuários finais localizados na sua rede corporativa tenham conexões confiáveis via HTML Access (Blast) com suas áreas de trabalho e aplicativos. Se o pod não estiver definido com essa configuração gateway interno, os usuários finais na sua rede corporativa verão o erro de certificado não confiável padrão do navegador quando usarem seus navegadores para estabelecerem conexões via HTML Access (Blast) às suas áreas de trabalho e aos seus aplicativos. Quando o pod tem essa configuração de gateway interno, o pod inclui um recurso de balanceador de carga do Azure e as instâncias do Unified Access Gateway para fornecer esse acesso. Nesse caso, as instâncias têm duas NICs cada: uma NIC na sub-rede de gerenciamento e uma NIC na sub-rede de área de trabalho. Por padrão, o tipo de balanceamento de carga desse gateway é privado.

A seguinte captura de tela é um exemplo da etapa quando é exibida inicialmente. Alguns controles são exibidos somente quando você seleciona na primeira etapa do assistente o uso de uma assinatura diferente para a configuração de gateway externo.

Pré-requisitos

Verifique se você cumpriu com os pré-requisitos descritos em Tenants de primeira geração: pré-requisitos para executar o assistente de implantação de pod de primeira geração.

Decida o modelo de VM a ser usado para as instâncias do Unified Access Gateway. Você deve garantir que a assinatura do Microsoft Azure especificada para esse pod possa fornecer a capacidade para duas VMs do modelo selecionado. Se você antecipar que seu ambiente ultrapassará 2.000 sessões por pod, selecione F8s_v2. Conforme declarado em Limites de serviço do VMware Horizon Cloud Service on Microsoft Azure, o modelo de VM A4_v2 só é suficiente para provas de conceito (PoCs), pilotos ou ambientes menores nos quais você sabe que não excederão 1.000 sessões ativas no pod.

Confirme que todos os certificados na cadeia de certificados têm intervalos de tempo válidos. Se qualquer certificado na cadeia tiver expirado. falhas inesperadas poderão ocorrer mais tarde no processo de integração de pod.

Este FQDN não pode conter sublinhados. Nesta versão, as conexões com as instâncias do Unified Access Gateway falharão quando o FQDN contiver sublinhados.

Quando você selecionar uma configuração de gateway externo, o Horizon Cloud esperará que o FQDN especificado para a configuração do gateway externo seja resolvido publicamente. Se você desativar a opção Habilitar IP Público? no assistente para especificar um endereço IP da sua configuração de firewall ou NAT, você será responsável por garantir que esse FQDN seja atribuído a esse endereço IP na sua configuração de firewall ou NAT. Esse FQDN é usado para conexões PCoIP com o gateway.

Além disso, quando seu ambiente de tenant estiver configurado para usar o Universal Broker, o serviço deverá ser capaz de se conectar a esse FQDN na camada de controle de nuvem para validar que as configurações de autenticação de dois fatores definidas na configuração de gateway externo correspondem às configurações definidas para o Universal Broker e corresponder às configurações de todas as outras instâncias do Unified Access Gateway na sua frota de pods conectados à nuvem.

Se o seu tenant estiver configurado com o Universal Broker que tenha a autenticação de dois fatores configurada, você deverá configurar um Unified Access Gateway externo com configurações de autenticação de dois fatores.