Ao criar um farm RDSH ou uma atribuição de área de trabalho VDI no seu pod do Horizon Cloud no Microsoft Azure, você pode decidir se deseja habilitar a criptografia de disco. Quando a criptografia de disco é habilitada para um farm ou uma atribuição de área de trabalho VDI, todos os discos de todas as máquinas virtuais (VMs) nesse farm ou nessa atribuição de área de trabalho VDI são criptografados. Você especifica a criptografia de disco ao criar o farm ou a atribuição de área de trabalho VDI e não pode alterar o estado da criptografia após essa criação.

Os fluxos de trabalho para criar um farm e uma atribuição de área de trabalho VDI incluem uma opção para habilitar a criptografia de disco. Para obter detalhes sobre esses fluxos de trabalho, consulte:

- Pods do Horizon Cloud de primeira geração: criação e gerenciamento de farms

- Criar uma atribuição de área de trabalho VDI dedicada provisionada por um único pod no Microsoft Azure

- Criar uma atribuição de área de trabalho VDI flutuante provisionada por um único pod no Microsoft Azure

- Esta versão não oferece suporte à criptografia de disco para atribuições de VDI flutuantes que usam VMs de imagem com discos de dados anexados.

Impacto da criptografia de disco sobre o desempenho

O recurso de criptografia de disco é fornecido pelo recurso ADE (Criptografia de Disco do Azure) da nuvem do Microsoft Azure. O ADE usa o recurso BitLocker do Microsoft Windows para fornecer criptografia para o sistema operacional e os discos de dados das VMs no Microsoft Azure. Em geral, o BitLocker impõe uma sobrecarga de desempenho de um único dígito e, portanto, as VMs criptografadas podem ter um impacto perceptível sobre o desempenho. As desvantagens da criptografia da VM são o potencial de aumentar o uso de dados, da rede ou de recursos de computação, o que pode resultar em custos adicionais de licença ou assinatura. Em vez de simplesmente ler dados do disco e gravá-los em um disco não criptografado, a VM precisa descriptografar os dados para lê-los e criptografar os dados para gravá-los no disco criptografado. Nesse processo, as chaves são lidas no repositório de chaves do Azure, o que aumenta o uso da rede, e ciclos de CPU são gastos na execução da criptografia. Consulte as Perguntas frequentes sobre criptografia de disco do Azure e as Perguntas frequentes sobre implantação e administração do BitLocker na documentação da Microsoft.

O repositório de chaves de criptografia

O repositório de chaves usado para farms criptografados e atribuições de área de trabalho VDI do pod é criado no mesmo grupo de recursos do Microsoft Azure que contém a VM do gerenciador de pod. Um único repositório de chaves é usado para todos os farms criptografados e todas as atribuições de área de trabalho do pod. O sistema cria esse repositório de chaves de criptografia quando a primeira VM criptografada é criada como resultado da criação do farm ou da atribuição de área de trabalho VDI associado. Até que seja criada essa primeira VM criptografada, você não verá o repositório de chaves em grupos de recursos do seu pod.

O sistema gera o nome do repositório de chaves usando o ID do pod, que é um identificador na forma de UUID. Para aderir às regras de nomenclatura do Microsoft Azure, o sistema define o nome do repositório de chaves fazendo o seguinte:

- Tirando o ID do pod.

- Acrescentando as letras

kvao início. - Removendo caracteres não alfanuméricos.

- Truncando caracteres conforme necessário para manter um comprimento máximo de 24.

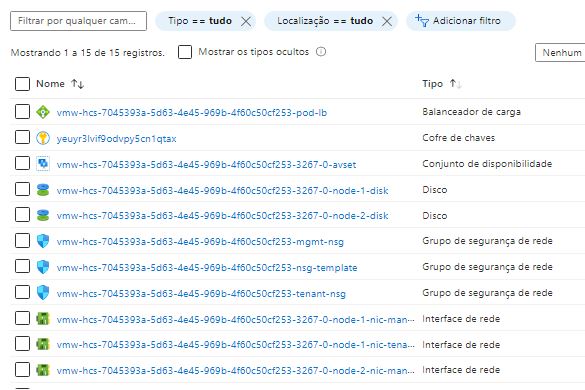

A captura de tela a seguir ilustra os itens no grupo de recursos da VM do gerenciador de pods quando esse pod tem um farm criptografado. A captura de tela mostra dois repositórios de chaves: um é o repositório de chaves para o pod em si, criado durante a implantação de pod, e o outro é repositório de chaves criado quando a primeira VM criptografada é criada como resultado da criação de um farm ativado para criptografia de disco ou de uma atribuição de área de trabalho VDI. Na captura de tela, você pode ver que:

- O ID do pod é

e1c80e74-7f6f-434f-bd79-c1e3772f6c5a, no nome da VM do gerenciador de pods. - O nome do repositório de chaves de criptografia é

kve1c80e747f6f434fbd79c1, determinado com o uso desse UUID, adicionandokvao início, removendo os hifens e truncando o nome em 24 caracteres.

Criando e excluindo VMs criptografadas

Um segredo de criptografia é usado para cada VM criptografada. Como uma instância de VM é criada em um farm criptografado ou em uma atribuição de área de trabalho VDI, um segredo é criado no repositório de chaves. Quando uma instância de VM é excluída de um farm criptografado ou de uma atribuição de área de trabalho VDI, o segredo é removido do repositório de chaves.

Quando você usa o console administrativo do Horizon Cloud para excluir um farm criptografado ou uma atribuição de área de trabalho VDI, o sistema exclui os segredos associados desse repositório de chaves. Quando você exclui o pod propriamente dito, o repositório de chaves das VMs criptografadas também é excluído.

Além disso, quando uma VM de imagem tem um disco de dados, é necessário um tempo adicional para a criação de uma VM de farm criptografada ou VM de desktop com base na VM de imagem. Em termos gerais, os tempos de criptografia de disco de VMs com discos de dados em execução nos sistemas operacionais Windows Server são mais curtos do que os das VMs do Windows 10 ou Windows 11 com discos de dados. Os tempos mais longos ocorrem para sistemas operacionais Windows 10 ou 11 com discos de dados de tamanhos maiores, em terabytes.

Ao agendar o gerenciamento de energia para farms e atribuições de área de trabalho VDI que têm grandes números de VMs criptografadas

O tempo para ligar uma VM criptografada e fazer com que a VM fique pronta para aceitar uma conexão de usuário final demora mais do que para VMs não criptografadas. Quando a máquina virtual tem um pequeno número de núcleos, como o tamanho A1, pode levar aproximadamente 12 minutos. Com um número maior de núcleos, o tempo é menor, aproximadamente 6 minutos.

- Até 8h12, 125 VMs estão prontas

- Até 8h24, 250 VMs estão prontas

- Até 8h36, 375 VMs estão prontas

Como resultado, se sua atribuição de área de trabalho VDI tiver 2 mil VMs criptografadas do tamanho A1 pequeno, o tempo necessário para ter 100% delas ligadas e prontas para conexões de usuário final será de aproximadamente 3,5 horas. Se seu objetivo é ter 100% dessas áreas de trabalho de tamanho A1 criptografadas prontas às 8h, você deverá configurar a agenda de gerenciamento de energia para iniciar às 4h30.

Para VMs de tamanho maior, o tempo para ficarem prontas é aproximadamente a metade. Portanto, em vez de 3,5 horas, uma atribuição de área de trabalho VDI criptografada de 2 mil VMs criptografadas de um tamanho maior como A4 levaria 75 minutos para que 100% delas ficassem prontas para aceitar conexões de usuário final.

Da mesma forma, uma atribuição de área de trabalho VDI criptografada que tenha menos áreas de trabalho estará pronta mais rápido do que o tamanho do pool de 2.000 grandes. Para um pool de 500 áreas de trabalho criptografadas do tamanho A1 pequeno, 100% do pool estará pronto em aproximadamente 48 minutos. 500 VMs dividido por 125 por lote é igual a 4 lotes. Multiplicado por 12 minutos por lote é igual a 48.