Este artigo fornece instruções detalhadas sobre como definir as configurações do Universal Broker, incluindo a URL ou FQDN de conexão, a autenticação de dois fatores, tempos limite de sessão e políticas de recurso do Horizon.

Para que você possa usar o Universal Broker para a intermediação de recursos de atribuições de usuário final, primeiro você deve definir determinadas configurações.

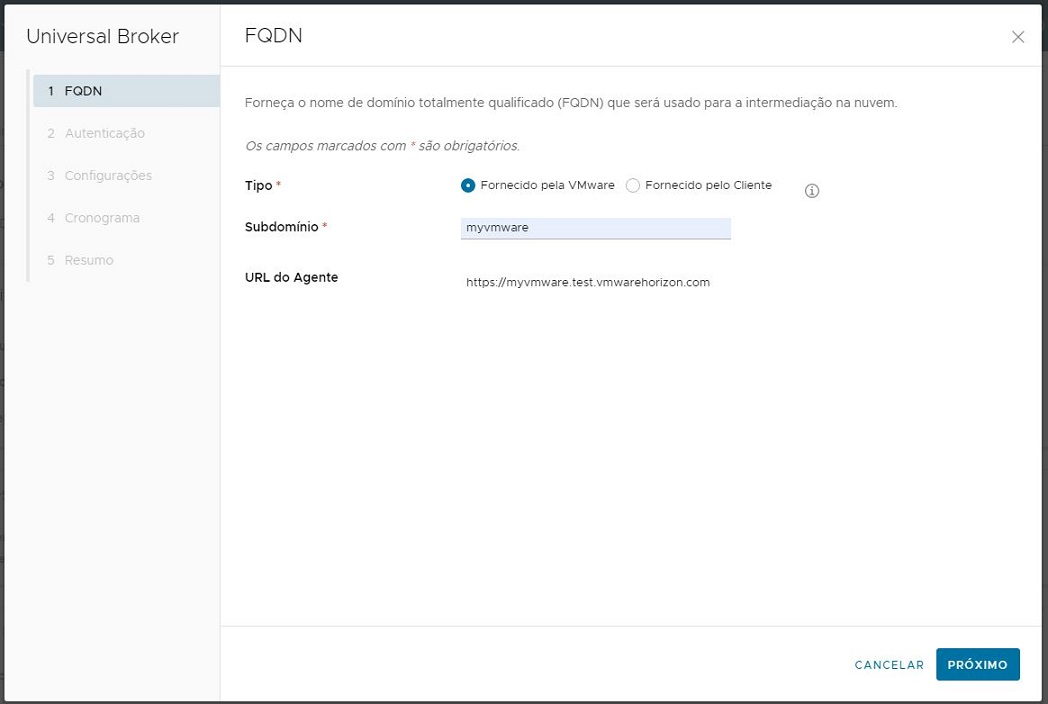

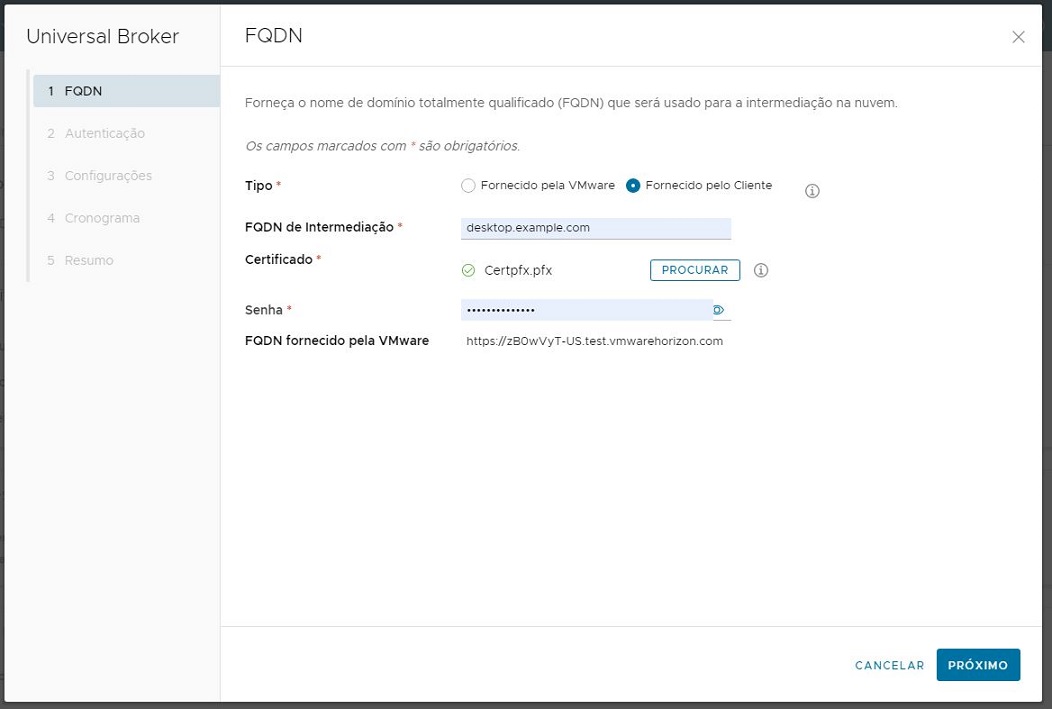

Na primeira configuração do Universal Broker, o assistente de configuração é aberto automaticamente. conforme descrito em Iniciar a configuração do Universal Broker.

Em seguida, quando você precisar examinar as configurações durante o uso contínuo do serviço, poderá reabrir o assistente de configuração na página Agente do console ou na página Introdução.

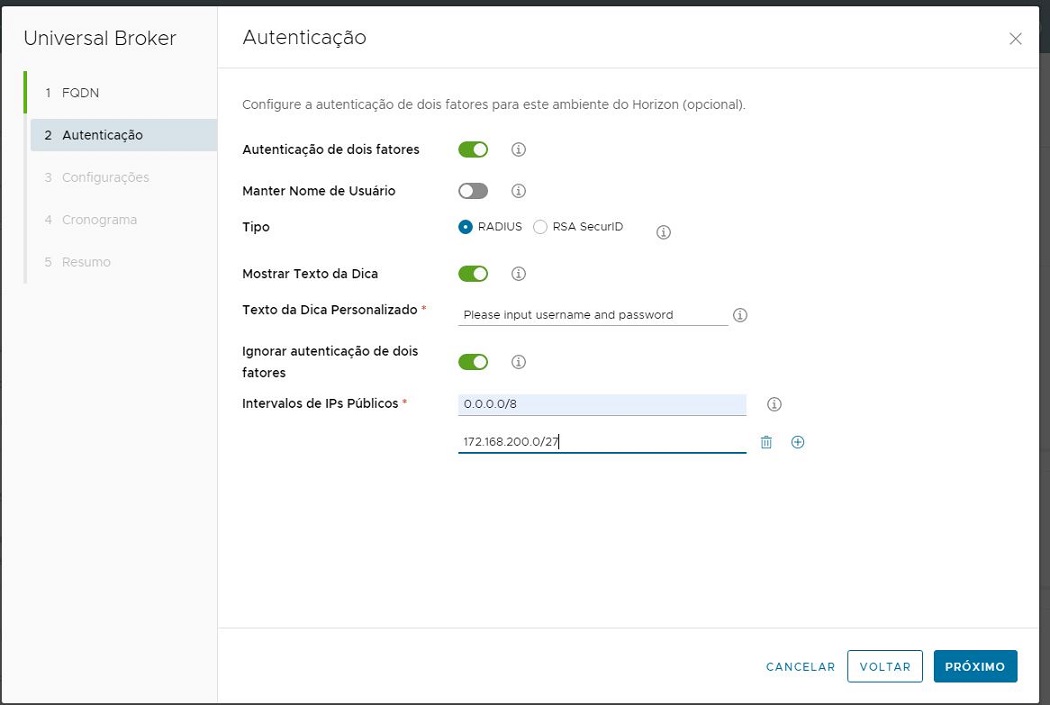

- Alguns pontos principais sobre as configurações de autenticação de dois fatores neste assistente de configuração

-

- Por design, quando o Universal Broker é definido com configurações de autenticação de dois fatores, ele forma a solicitação de autenticação e a transmite para uma instância externa do Unified Access Gateway que, em seguida, se comunica com o servidor de autenticação real definido nas configurações dessa instância. O Unified Access Gateway então retransmite a resposta do serviço de autenticação de volta para o Universal Broker.

- Por seu design padrão, as mesmas configurações de autenticação de dois fatores do Universal Broker serão aplicadas em todo o tenant e usadas para cada pod na frota de pods do tenant. Para usar a autenticação de dois fatores para o Universal Broker, primeiro você deve configurar o serviço de autenticação apropriado em cada instância externa do Unified Access Gateway para cada pod participante na sua frota de pods. As configurações de instâncias externas do Unified Access Gateway devem ser idênticas dentro dos pods participantes e entre eles.

- Por exemplo, se você tiver uma frota de pods combinada que consiste em pods do Horizon e pods do Horizon Cloud e quiser usar a autenticação RADIUS, configure o serviço RADIUS em cada instância externa do Unified Access Gateway em todos esses pods do Horizon e pods do Horizon Cloud.

Pré-requisitos

Prepare os componentes do sistema necessários de acordo com o seu tipo de pod. É particularmente importante verificar esses pré-requisitos quando você está concluindo o assistente para a primeira configuração do tenant do Universal Broker.

- Para pods do Horizon (com base na tecnologia do Horizon Connection Server):

-

- Configure as portas necessárias, conforme descrito em Pods do Horizon: requisitos de DNS, portas e protocolo para o Universal Broker.

- Pods do Horizon: Instalar o Universal Broker plug-in no Servidor de Conexão.

- Pods do Horizon - Configure o Unified Access Gateway para uso com o Universal Broker. Se você quiser que o Universal Broker use a autenticação de dois fatores para seus pods do Horizon, configure o serviço de autenticação de dois fatores apropriado em cada instância do Unified Access Gateway em cada pod participante. Para obter mais informações, consulte Práticas recomendadas ao implementar a autenticação de dois fatores em um ambiente Universal Broker.

- Se você quiser ativar a autenticação de dois fatores somente para os usuários externos e ignorá-la para os usuários internos, Definir intervalos de rede interna para o Universal Broker.

- Selecione o Universal Broker como o intermediário de conexão no âmbito do tenant para pods do Horizon, conforme descrito em Iniciar a configuração do Universal Broker.

- Para pods do Horizon Cloud (com base na tecnologia de gerenciador de pods do Horizon Cloud):

-

- Verifique se os nomes DNS necessários para sua instância do Universal Broker regional podem ser resolvidos e acessados. Consulte a tabela "Requisitos de DNS de operações e implantação de pods" em Requisitos de DNS para um pod do Horizon Cloud no Microsoft Azure.

- Configure as portas e os protocolos necessários, conforme descrito na seção "Portas e protocolos exigidos pelo Universal Broker" em Pods do Horizon Cloud: requisitos de portas e protocolos.

- Se você quiser que o Universal Broker use a autenticação de dois fatores para os pods do Horizon Cloud, configure o mesmo tipo de serviço de autenticação em cada instância externa do Unified Access Gateway em cada pod participante. Consulte Habilitar a autenticação de dois fatores nos gateways de um pod do Horizon Cloud e Práticas recomendadas ao implementar a autenticação de dois fatores em um ambiente Universal Broker.

- Se você quiser ativar a autenticação de dois fatores somente para os usuários externos e ignorá-la para os usuários internos, Definir intervalos de rede interna para o Universal Broker.

- Selecione o Universal Broker como o intermediário de conexão no âmbito do tenant para pods do Horizon Cloud, conforme descrito em Inicie a configuração do Universal Broker usando o Horizon Universal Console.

Importante: Antes de enviar a etapa final do assistente, todos os pods do Horizon Cloud devem estar online e com estado íntegro e pronto. Durante a aplicação das configurações, o serviço Universal Broker deve se comunicar com os pods e realizar algumas etapas de configuração neles para concluir o processo de configuração. Se qualquer um dos pods estiver offline ou indisponível, haverá falha na instalação do Universal Broker.

Procedimento

O que Fazer Depois

- Se você tiver configurado o Universal Broker para pods do Horizon, prossiga para alterar os pods para o estado gerenciado. Consulte Usar o Horizon Universal Console para alterar um pod do Horizon conectado à nuvem para o estado gerenciado.

- Se você configurou o Universal Broker para pods do Horizon Cloud no Microsoft Azure, nenhuma configuração adicional é necessária. Você pode começar a usar o console para criar imagens de vários pods, seguido pela criação de atribuições de usuário final com base nessas imagens.