Este tópico introduz o processo de transição de agente para o tenant do Horizon Cloud e os benefícios que você pode obter ao realizar a transição. Saiba mais sobre as diferenças entre um agente de pod único e um ambiente do Universal Broker e o que você pode esperar antes, durante e depois da transição do agente.

O que é o processo de transição de agente?

Quando você conclui a transição do agente, seu ambiente de tenant do Horizon Cloud muda do uso da intermediação de pod único para o uso do Universal Broker para recursos do agente de suas atribuições de usuário final. Como o novo agente em todo o tenant, o Universal Broker gerencia as solicitações de conexão dos usuários e as encaminha para o melhor recurso disponível da atribuição solicitada.

O processo de transição de agente faz as alterações a seguir nas atribuições de usuário final.

- As atribuições de área de trabalho VDI são convertidas em atribuições de várias nuvens intermediadas pelo Universal Broker. Uma atribuição de várias nuvens pode incluir áreas de trabalho VDI de vários pods.

- As atribuições de aplicativos e áreas de trabalho com base em sessão permanecem inalteradas. Uma atribuição de aplicativo ou área de trabalho com base em sessão pode incluir recursos somente de um único pod, mas a atribuição agora é intermediada pelo Universal Broker.

O recurso de transição estará disponível para você se seu ambiente atualmente usar a intermediação de pod único e atender aos pré-requisitos descritos em Horizon Cloud: requisitos do sistema para a transição para o Universal Broker.

Por que você deve fazer a transição para o Universal Broker?

Quando você faz a transição para usar o Universal Broker, a mais recente tecnologia de intermediação com base na nuvem da VMware, obtém os principais benefícios a seguir.

- Atribuições de usuário final com áreas de trabalho VDI de vários pods

-

Com a intermediação de pod único, todas as áreas de trabalho em uma atribuição de VDI devem vir do mesmo pod. A intermediação da área de trabalho é feita por pod.

Com o Universal Broker, você pode criar uma atribuição de áreas de trabalho VDI de vários pods, também conhecida como uma atribuição de várias nuvens. Um usuário final pode acessar a atribuição e receber uma área de trabalho de qualquer pod incluído nessa atribuição. Para obter mais informações, consulte Introdução ao VMware Horizon Service Universal Broker e seus subtópicos.

Você também pode continuar a usar suas atribuições de área de trabalho e aplicativo baseadas em sessão como antes. A diferença é que as áreas de trabalho e os aplicativos baseados em sessão dessas atribuições serão intermediados pelo Universal Broker em vez de intermediação por pod.

- FQDN de conexão única para todos os recursos remotos

-

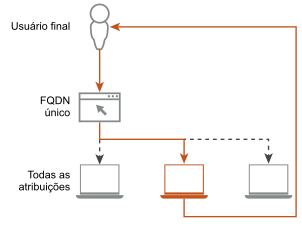

Com a intermediação de pod único, os usuários finais devem se conectar ao nome de domínio totalmente qualificado (FQDN) de cada pod individualmente para acessar atribuições desse pod. A intermediação é feita por pod.

Com o Universal Broker, os usuários podem acessar todas as atribuições conectando-se a apenas um FQDN, que você define nas definições de configuração do .Universal Broker. Por meio do FQDN único, os usuários podem acessar atribuições de todos os pods participantes, incluindo os pods Horizon Cloud nos pods do Microsoft Azure e do Horizon em uma plataforma baseada em VMware SDDC, de qualquer site em seu ambiente. Não é necessária nenhuma rede interna entre os pods.

- Conectividade e conscientização do pod global para desempenho ideal

- O Universal Broker mantém a conectividade direta com cada pod participante de atribuições de várias nuvens e permanece ciente do status de disponibilidade de cada pod. Como resultado, o Universal Broker pode gerenciar as solicitações de conexão dos usuários finais e encaminhá-las para os recursos virtuais diretamente desses pods. Não há necessidade de GSLB (balanceamento de carga de servidor global) ou de qualquer comunicação de rede entre pods que possa resultar em problemas de desempenho e latência reduzidos.

- Intermediação inteligente

- O Universal Broker pode intermediar recursos de atribuições para usuários finais pela rota de rede mais curta, com base no reconhecimento de seus locais geográficos e topologia de pod.

Há algum motivo para não fazer a transição?

Esta versão do Universal Broker tem algumas limitações de recursos conhecidas. Se o seu caso de uso exigir um recurso ao qual o Universal Broker não oferece suporte, considere manter seu ambiente de tenant usando a intermediação de pod único até que o Universal Broker ofereça suporte ao recurso. Para obter uma lista das limitações atuais do Universal Broker, consulte Universal Broker - Considerações sobre recursos e limitações conhecidas.

O que acontece durante a transição de agente?

O fluxo de trabalho de transição consiste em vários estágios. Para obter instruções detalhadas passo a passo sobre como realizar a transição, consulte Agendar e concluir a transição de agente de pod único para o Universal Broker.

Essa é uma visão geral de alto nível dos processos que ocorrem durante e antes da transição.

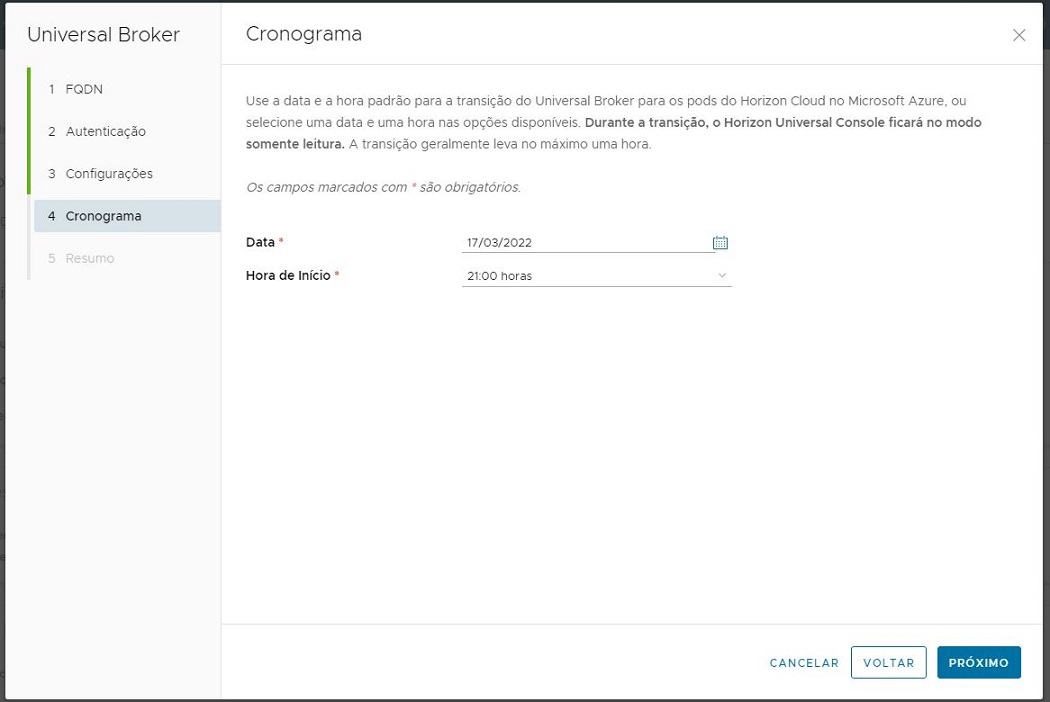

- Para iniciar o fluxo de trabalho, é necessário agendar primeiro uma data e hora para que a transição seja realizada. Junto com essa tarefa de agendamento, defina as opções de configuração que serão usadas para configurar o serviço do Universal Broker durante a transição.

- Pelo menos 15 minutos antes da hora de início agendada, conclua todas as operações em andamento no console e salve todas as alterações que você deseja manter. Feche todos os assistentes de configuração e caixas de diálogo. Além disso, verifique se todos os pods no Microsoft Azure estão online, íntegros e prontos.

- Quando a transição estiver prestes a começar, você será solicitado a efetuar logout do console e fazer login novamente.

- Durante a primeira etapa da transição, você pode esperar o seguinte:

- Você não pode acessar nenhum dos controles de edição do console, e o console exibe uma faixa informando que a transição está em andamento.

- Todos os seus pods no Microsoft Azure são adicionados a um site chamado Site-Padrão.

- Suas atribuições de área de trabalho VDI são convertidas em atribuições de várias nuvens intermediadas pelo Universal Broker. Nas configurações de atribuição padrão, a afinidade de conexão é definida como Site mais Próximo, e o escopo é definido como No Site.

- Suas atribuições de área de trabalho e aplicativo baseadas em sessão permanecem inalteradas. Após a transição, os recursos nessas atribuições serão intermediados pelo Universal Broker.

- Todas as atribuições permanecem disponíveis para os seus usuários finais e todas as sessões de usuário ativas permanecem abertas e totalmente operacionais durante esse período.

Observação: Essa etapa da transição normalmente leva cerca de 10 minutos, mas poderá levar até uma hora se o seu ambiente de tenant contiver um alto número de atribuições.Quando essa etapa da transição estiver concluída, você será solicitado a sair do console e fazer login novamente.

- Durante a segunda etapa da transição, o serviço Universal Broker conclui seu processo de configuração e fica totalmente ativado. Você pode acessar todas as operações de edição no console, exceto criar e editar atribuições.

Observação: Essa etapa da transição normalmente leva até 30 minutos. No entanto, dependendo das condições do seu sistema e da rede e do número total de atribuições e mapeamentos dedicados de usuário a área de trabalho em seu ambiente, essa etapa pode levar várias horas para ser concluída.

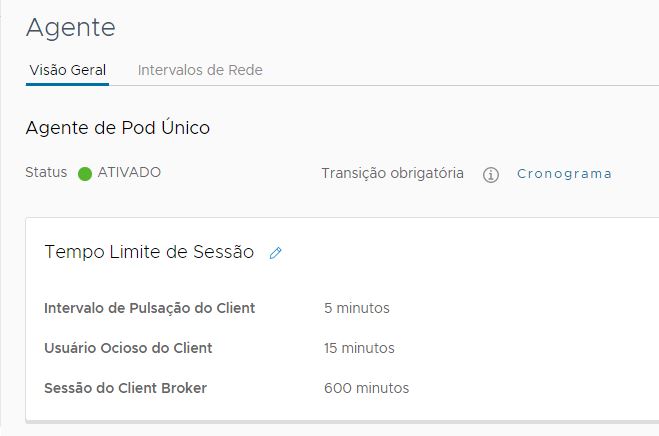

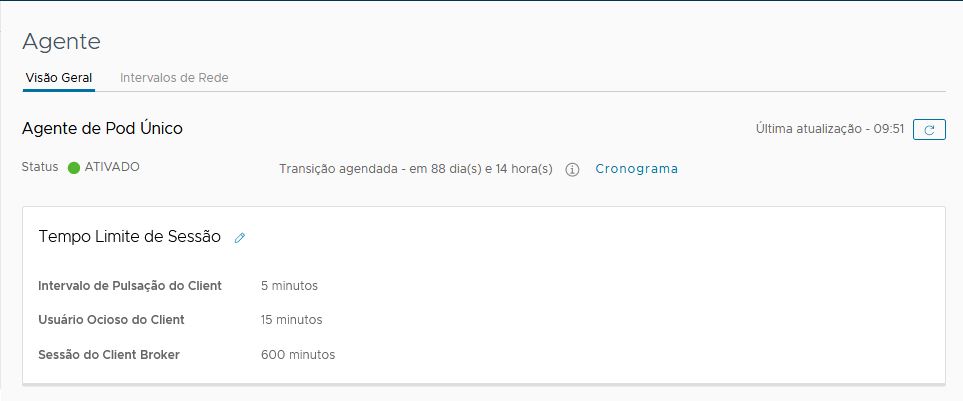

Quando essa fase da transição for concluída, a página mostrará o status Ativado com um ponto verde.

Nesse ponto, a transição geral do agente está concluída.

O que você pode esperar após a transição de agente?

Para ver uma lista detalhada das alterações feitas no ambiente do tenant após a transição de agente, consulte Novidades no seu ambiente de tenant após a transição para Universal Broker.

Após concluir a transição, você poderá começar a aproveitar os benefícios oferecidos por um ambiente do Universal Broker. A lista a seguir fornece uma breve visão do que fazer em seguida e links para páginas detalhadas.

- Modifique seu site e as configurações de atribuição de VDI de várias nuvens para usar todos os recursos do Universal Broker. Por exemplo, você pode adicionar pods a uma atribuição existente ou ajustar as configurações do site para definir como o Universal Broker aloca recursos aos seus usuários. Para obter informações detalhadas, consulte Criação e gerenciamento de atribuições em seu ambiente do Universal Broker e Trabalhando com sites em um ambiente Universal Broker.

- Se houver uma integração existente entre seu tenant do Horizon Cloud e o Workspace ONE Access, você deverá atualizar a integração para acomodar o uso do Universal Broker. Para obter instruções completas, consulte Ambiente do Horizon Cloud com o Universal Broker: integrar o tenant ao Workspace ONE Access e aos serviços do Intelligent Hub.

Observação: Conforme confirmado pela equipe do produto VMware Workspace ONE Access, quando o Universal Broker é usado com suas implantações do Horizon Cloud on Microsoft Azure, o recurso Coleções de Aplicativos Virtuais do produto VMware Workspace ONE Access não é compatível com essa configuração. A razão é porque o Universal Broker é uma tecnologia de intermediação mais moderna do que a antiga intermediação por pod, o que significa que a integração do Universal Broker ao Workspace ONE Access substitui o uso das Coleções de Aplicativos Virtuais por pod herdadas para implantações do Horizon Cloud on Microsoft Azure. Portanto, o Universal Broker não tem um conceito de Coleções de Aplicativos Virtuais para implantações do Horizon Cloud on Microsoft Azure, que faz uso de Coleções de Aplicativos Virtuais com as configurações do Universal Broker e do Horizon Cloud on Microsoft Azure como não compatíveis.

Quando o Universal Broker estiver configurado para suas implantações do Horizon Cloud on Microsoft Azure e você planejar usar os serviços Workspace ONE Access e Intelligent Hub com essas implantações do Horizon Cloud on Microsoft Azure, no processo de integração como parte da ação Limpar do console, será necessário limpar quaisquer Coleções de Aplicativos Virtuais existentes que essas implantações possam ter. A conclusão das atividades de limpeza fará com que os mesmos aplicativos continuem a funcionar nos serviços Workspace ONE Access e Intelligent Hub usando os recursos modernos do Universal Broker integrado e dos serviços Workspace ONE Access e Intelligent Hub.

Horizon Cloud: requisitos do sistema para a transição para o Universal Broker

Este artigo descreve os requisitos aos quais seu ambiente de tenant do Horizon Cloud deve atender para que você possa agendar e concluir a transição de seu tenant de usar a intermediação de pod único para o Universal Broker. Ele também orienta você nas etapas de planejamento e preparação para oferecer suporte ao novo FQDN de conexão para o Universal Broker.

Para oferecer suporte ao processo de transição e às operações em andamento de atribuições de várias nuvens intermediadas pelo Universal Broker após a transição, verifique se o seu ambiente de tenant atende aos seguintes requisitos.

- A menos que seus pods do Horizon Cloud atendam aos critérios de manifesto de pod mínimo e ativação da opção RSA SecurID no ambiente de tenant, esses pods oferecem suporte apenas à autenticação RADIUS. (Para obter mais informações, consulte Práticas recomendadas ao implementar a autenticação de dois fatores em um ambiente do Universal Broker.)

- Se os pods do Horizon Cloud não atenderem a esses critérios para ter o RSA SecurID configurado em seus gateways externos, se você quiser usar a autenticação de dois fatores com todos os pods da sua frota - ambos os pods do Horizon e Horizon Cloud pods, cada pod terá que ter um Unified Access Gateway externo com autenticação de dois fatores RADIUS configurada nele.

Requisitos para pods do Horizon Cloud

Verifique se os seus pods do Horizon Cloud no Microsoft Azure atendem aos seguintes requisitos.

- Seu tenant tem pelo menos um pod do Horizon Cloud. Um pod do Horizon Cloud é baseado na tecnologia de gerenciador de pods, que está em execução no Microsoft Azure.

- Todos os pods do Horizon Cloud do tenant estão em execução no manifesto do pod 2298.0 ou posterior. Os requisitos a seguir também se aplicam a certos casos de uso.

- Se você tiver uma integração existente entre seu tenant do Horizon Cloud e o Workspace ONE Access, todos os pods deverão estar em execução no manifesto 2474.0 ou posterior. Depois de concluir a transição do agente, você deve atualizar a integração para acomodar o uso do Universal Broker, conforme descrito em Ambiente do Horizon Cloud com o Universal Broker: integrar o tenant ao Workspace ONE Access e aos serviços do Intelligent Hub.

- Se você quiser usar o recurso de cancelamento de tarefa ou o recurso de proteção contra exclusão após a transição do agente, todos os pods do Horizon Cloud deverão estar em execução no manifesto 2474.0 ou posterior. Esses recursos não terão suporte se os pods estiverem em execução nos manifestos anteriores ao 2474.0.

Importante: Verifique se todos os pods do Horizon Cloud estão on-line, íntegros e prontos. O serviço Universal Broker deve se comunicar com esses pods e realizar algumas etapas de configuração neles para concluir o processo de transição. Se qualquer um desses pods estiver offline ou indisponível, você não poderá agendar a transição. Se você agendar a transição, mas qualquer um dos pods mais tarde ficar offline ou ficar indisponível enquanto a transição estiver em andamento, a instalação do Universal Broker falhará. - Nenhum upgrade de pod está agendado para ocorrer ao mesmo tempo que a transição.

- A localização do pod é configurada selecionando uma localização válida nas opções do menu no assistente de configuração do pod. Se a localização do pod foi configurada digitando-a manualmente em um campo de texto, a transição falhará.

Observação: Esse problema que envolve um local digitado manualmente é mais provável de ocorrer para pods que foram implantados inicialmente antes de março de 2019 (versão 1.9 do serviço). A partir da versão de março de 2019, os locais devem ser selecionados por menu com base nos valores no banco de dados de nomes de cidades mundiais do sistema.

Para reduzir a probabilidade de execução nesse cenário em que a transição falha devido à localização configurada do pod, navegue até a página Capacidade do console e examine o valor da coluna Localização para cada pod do Horizon Cloud. Se o valor da coluna Localização parecer um nome digitado manualmente, use a ação Editar no pod, vá para a etapa Detalhes do Pod e edite o campo Localização para definir seu valor para um dos valores de nome de cidade do sistema.

- Durante o fluxo de trabalho de transição, se o seu tenant ainda não tiver configurações do Universal Broker de nenhum dos pods do Horizon na sua frota de pods, o console solicitará as configurações do Universal Broker. Quando você planeja definir as configurações de autenticação de dois fatores nas configurações do Universal Broker, cada pod deve ter uma instância externa do Unified Access Gateway e essa instância deve ser configurada com o tipo de autenticação de dois fatores apropriado. (Para obter informações de base, consulte Práticas recomendadas ao implementar a autenticação de dois fatores em um ambiente do Universal Broker.)

Os requisitos dependem de os pods do Horizon Cloud atenderem aos critérios para ter o tipo RSA SecurID configurado em seus gateways externos:

- Quando seus pods do Horizon Cloud atendem aos critérios de manifesto de pod mínimo e ativação da opção RSA SecurID no ambiente de tenant, você deve configurar todas as instâncias externas do Unified Access Gateway em todos os pods para usar o mesmo serviço de autenticação. Isso inclui todos os pods do Horizon do tenant que estão no estado gerenciado. O resultado resultante é ter todos usando um tipo de autenticação correspondente: todos usando RADIUS ou todos usando RSA SecurID.

- Quando os pods do Horizon Cloud não atenderem a esse critério para ter o RSA SecurID configurado em seus gateways externos, se você quiser usar a autenticação de dois fatores com todos os pods de sua frota (pods Horizon e pods do Horizon Cloud), deverá configurar todas as instâncias externas do Unified Access Gateway em todos os pods para usar o mesmo serviço de autenticação RADIUS. Isso inclui todos os pods do Horizon do tenant que estão no estado gerenciado.

DNS, portas e requisitos de protocolo para oferecer suporte ao Universal Broker

Verifique os requisitos a seguir.

- Cada pod configurado de forma que os nomes DNS necessários para sua instância Universal Broker regional sejam resolvíveis e alcançáveis. Consulte a tabela "Requisitos de DNS de operações e implantação de pods" em Requisitos de DNS para um pod do Horizon Cloud no Microsoft Azure.

- Cada pod configurado com as portas e protocolos necessários, conforme descrito na seção "Portas e protocolos exigidos pelo Universal Broker", em Requisitos de portas e protocolos para um pod do Horizon Cloud no manifesto da versão de setembro de 2019 ou posterior.

Requisitos de FQDN para oferecer suporte ao Universal Broker

Com intermediação de pod único, os usuários finais se conectam ao nome de domínio totalmente qualificado (FQDN) de cada pod individualmente para acessar atribuições desse pod.

Após a transição para o Universal Broker, os usuários podem acessar qualquer atribuição, de qualquer pod em qualquer site em seu ambiente, conectando-se a um FQDN do serviço de nuvem do Universal Broker. O Universal Broker encaminha cada solicitação de usuário para o FQDN individual do pod mais apropriado que pode atender à solicitação.

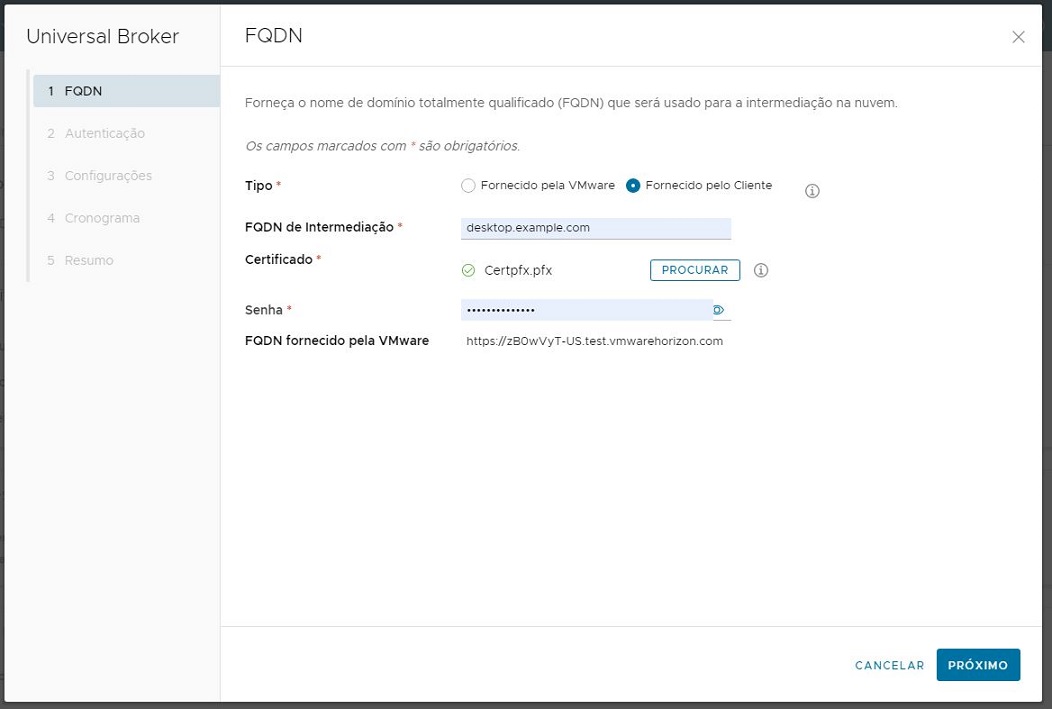

Você designa o FQDN do Universal Broker nas definições de configuração do Universal Broker conforme descrito em Agendar e concluir a transição de agente de pod único para o Universal Broker. Você pode criar o FQDN prefixando seu subdomínio válido para o domínio padrão fornecido pela VMware ou pode configurar um FQDN totalmente personalizado.

Planejamento e preparação para a transição do agente

Como a transição do agente envolve alterações importantes no seu fluxo de trabalho de rede e atribuição, execute as ações necessárias para preparar seu ambiente e usuários para o novo fluxo de trabalho. Consulte o seguinte guia de planejamento para obter as etapas de preparação e gerenciamento de alterações apropriadas com base no seu caso de uso de transição.

| Caso de uso de transição | Etapas de planejamento e preparação |

|---|---|

| Seu ambiente consiste em um único pod e você deseja usar o FQDN existente desse pod como o FQDN do Universal Broker |

|

| Seu ambiente consiste em vários pods e você deseja configurar um novo FQDN como o FQDN do Universal Broker |

|

Agendar e concluir a transição de agente de pod único para o Universal Broker

Este tópico orienta você nas etapas de agendamento, preparação e conclusão da transição para o Universal Broker. Consulte o procedimento a seguir para saber como configurar o serviço do Universal Broker, definir a data de início e a hora da transição e percorrer sem problemas os estágios do processo para realizar uma transição bem-sucedida.

Uma faixa de notificação com Agendar aparece na parte superior da Horizon Universal Console quando a transição de agente está pronta para ser agendada.

Pré-requisitos

Procedimento

O que Fazer Depois

- Se houver uma integração existente entre seu tenant do Horizon Cloud e o Workspace ONE Access, você deverá atualizar a integração para acomodar o uso do Universal Broker. Para obter instruções completas, consulte Ambiente do Horizon Cloud com o Universal Broker: integrar o tenant ao Workspace ONE Access e aos serviços do Intelligent Hub.

- Modifique seu site e as configurações de atribuição de VDI de várias nuvens para usar todos os recursos do Universal Broker. Por exemplo, você pode adicionar mais pods a uma atribuição existente ou ajustar as configurações do site para ajustar as atribuições dos agentes do Universal Broker. Para obter informações detalhadas, consulte Criar e gerenciar atribuições de várias nuvens em seu ambiente de tenant do Horizon Cloud e Trabalhar com sites em um ambiente do Universal Broker.

Novidades no seu ambiente de tenant após a transição para Universal Broker

Este artigo descreve as alterações que você pode esperar em seu ambiente de tenant do Horizon Cloud depois de concluir com êxito a transição do Agente de Pod único para o Universal Broker. As alterações incluem alguns comportamentos de recursos novos e algumas limitações de recursos.

Para obter mais informações sobre determinadas limitações de recursos em um ambiente do Universal Broker, consulte Universal Broker - Considerações sobre recursos e limitações conhecidas.

Alterações nas atribuições do usuário final

- Todos os seus pods no Microsoft Azure são adicionados a um site chamado Site-Padrão.

- As atribuições de área de trabalho VDI são convertidas em atribuições de várias nuvens intermediadas pelo Universal Broker. Nas configurações de atribuição padrão, a afinidade de conexão é definida como Site mais Próximo, e o escopo é definido como No Site.

Observação: Um usuário específico pode receber no máximo uma área de trabalho atribuída de uma atribuição dedicada intermediada pelo Universal Broker, mesmo se a atribuição incluir áreas de trabalho de vários pods.Importante: Se um usuário tiver recebido anteriormente várias áreas de trabalho atribuídas de uma atribuição dedicada em um ambiente de Agente de Pod único, ele não poderá acessar essas áreas de trabalho após a transição para um ambiente do Universal Broker. Para acessar as áreas de trabalho atribuídas, o usuário pode se conectar diretamente ao FQDN do pod em vez de usar o FQDN do Universal Broker.

- As atribuições de área de trabalho e de aplicativo com base em sessão agora são intermediadas pelo Universal Broker.

Alterações nos pools de áreas de trabalho com nomes idênticos

Se qualquer pool da área de trabalho nos seus pods tiver o mesmo nome antes da transição do agente, eles serão editados para terem nomes distintos. Essa alteração garante que você possa adicionar pools de áreas de trabalho nomeados exclusivamente de pods diferentes a uma única atribuição intermediada pelo Universal Broker.

Por exemplo, suponha que você tenha o seguinte cenário antes da transição do agente:

- O Pod1 continha um pool chamado TestPoolName.

- O Pod2 continha um pool também chamado TestPoolName.

Após a transição, os nomes do pool de exemplo mudam da seguinte maneira:

- No Pod1, o nome do pool permanece como TestPoolName.

- No Pod2, o pool é renomeado para TestPoolName1.

Alterações no prefixo de nomes de VM

Em um ambiente de Agente de Pod único antes da transição, o prefixo de nomes de VM de um pool podia ter no máximo 11 caracteres personalizáveis. Para formar o nome do pool, um número sequencial (com um máximo de quatro dígitos) é anexado ao prefixo de 11 caracteres.

Após a transição para o Universal Broker, o prefixo de nomes de VM pode consistir em no máximo nove caracteres personalizáveis. Quaisquer prefixos de nomes de VM que anteriormente tinham mais de nove caracteres são automaticamente truncados após a transição.

Para formar o nome do pool em um ambiente do Universal Broker, os seguintes caracteres são anexados ao prefixo de nove caracteres: dois caracteres alfanuméricos aleatórios ou alfabéticos, seguidos por um número sequencial (com um máximo de quatro dígitos).

Se várias atribuições usarem o mesmo prefixo de nomes de VM, você poderá encontrar um erro ao tentar editar uma das atribuições. Para resolver o erro, altere o prefixo de nomes de VM da atribuição no assistente de Edição.

Considerações de recursos após a transição

As considerações a seguir se aplicam a determinados recursos após a transição para o Universal Broker.

- Não há suporte para atribuições de personalização (também conhecidas como atribuições de Redirecionamento de URL).

- O recurso de cancelamento de tarefa não terá suporte se os pods estiverem sendo executados antes do manifesto 2474.0. Para usar esse recurso, você deve fazer upgrade de seus pods para o manifesto 2474.0 ou posterior.

- Se as implantações do Horizon Cloud on Microsoft Azure tiverem uma integração de pré-transição existente com o Workspace ONE Access, você deverá atualizar a integração para um estado pós-transição para acomodar o uso do Universal Broker. Para obter instruções completas, consulte Ambiente do Horizon Cloud com o Universal Broker: integrar o tenant ao Workspace ONE Access e aos serviços do Intelligent Hub.

Observe que, ao atualizar essa integração, você precisará usar o fluxo de trabalho de Horizon Universal Console limpeza para limpar quaisquer Coleções de Aplicativos Virtuais existentes que essas implantações possam ter. O fluxo de trabalho de limpeza fará com que os mesmos aplicativos continuem a funcionar nos serviços Workspace ONE Access e Intelligent Hub usando os recursos modernos do Universal Broker integrado, dos serviços Workspace ONE Access e Intelligent Hub, em vez do recurso de Coleções de Aplicativos Virtuais herdados por pod. Conforme confirmado pela equipe do produto VMware Workspace ONE Access, quando o Universal Broker é usado com suas implantações do Horizon Cloud on Microsoft Azure, o recurso Coleções de Aplicativos Virtuais do produto VMware Workspace ONE Access não é compatível com essa configuração. A razão é porque o Universal Broker é uma tecnologia de intermediação mais moderna do que a antiga intermediação por pod, o que significa que a integração do Universal Broker ao Workspace ONE Access substitui o uso das Coleções de Aplicativos Virtuais por pod herdadas. Portanto, o Universal Broker não tem um conceito de Coleções de Aplicativos Virtuais para implantações do Horizon Cloud on Microsoft Azure.

Por exemplo, se os seus pods estavam sendo executados antes do manifesto 2474.0 e tinham a proteção contra exclusão ativada antes da transição, o recurso deixará de funcionar após a transição. Se você fizer upgrade dos pods para o manifesto 2474.0 ou posterior, o recurso de proteção contra exclusão ficará funcional novamente.