Se a rede do seu ambiente não estiver configurada corretamente para uso com o pod do Horizon Cloud de primeira geração no Microsoft Azure, o processo para compilar o pod poderá ficar congelado em um estado PENDENTE ou a ação de pós-implantação para realizar o BIND de domínio em seu ambiente do Active Directory poderá falhar. As duas causas mais comuns relacionadas à rede são falha ao abrir as portas de saída necessárias e falha ao ativar o DNS para resolver os endereços internos e externos. Seguindo as etapas de solução de problemas aqui, você pode executar alguns testes para verificar se as portas de saída necessárias estão abertas e se o DNS pode resolver os endereços internos e externos.

Os requisitos gerais de rede para implantar com êxito um pod estão descritos na lista de verificação de pré-requisitos e são descritos em Tenants de primeira geração: defina as configurações do servidor DNS necessárias pela topologia de VNet que você usará para os pods do Horizon Cloud no Microsoft Azure e Tenants de primeira geração: Implantações do Horizon Cloud on Microsoft Azure: requisitos de resolução de nomes de host e nomes DNS. Se a rede do seu ambiente não atender a esses requisitos, você encontrará um ou estes dois problemas:

| Problemas | Causas comuns |

|---|---|

|

Se nenhuma resolução DNS para nomes de máquina externos for fornecida para o VNet, poderá ocorrer o problema de estado pendente e de BIND de domínio. Por exemplo, se o DNS não puder ser resolvido no Active Directory nos Controladores de Domínio, a etapa de BIND de domínio falhará. Para obter detalhes sobre a configuração de DNS do VNet, consulte Tenants de primeira geração: defina as configurações do servidor DNS necessárias pela topologia de VNet que você usará para os pods do Horizon Cloud no Microsoft Azure. |

Para executar alguns testes que verificarão se a configuração de DNS pode resolver os nomes internos e externos e verificarão se as portas de saída necessárias estão abertas, você pode implantar uma pequena máquina virtual (VM) de teste em sua assinatura do Microsoft Azure e usar essa VM para executar esses testes de rede. Veja a sequência de alto nível das etapas de solução de problemas:

- Crie um par de chaves SSH.

- Crie a VM de teste na sua assinatura do Microsoft Azure.

- Conecte-se a essa VM de teste.

- Execute os testes de rede.

- Quando o teste é feito, exclua a VM de teste e todos os artefatos relacionados ao teste que foram criados no seu ambiente do Microsoft Azure durante esta solução de problemas.

Para obter detalhes sobre como executar os testes de solução de problemas, consulte as seções a seguir.

Solução de problemas de implantação de pod do Horizon Cloud: criar um par de chaves SSH

Como parte dessa solução de problemas, uma VM Linux de teste é implantada em sua assinatura do Microsoft Azure. Para autenticar a VM Linux de teste, você precisa de um par de chaves SSH. Crie o par de chaves no sistema que você usa para o SSH se conectar à VM de teste. Essa etapa será opcional se você já tiver um par de chaves nesse sistema.

Para criar esse par de chaves SSH, você pode usar um sistema Microsoft Windows ou Linux. As etapas para os dois tipos de sistemas estão descritas aqui. Selecione as etapas mais apropriadas para sua situação.

Criar um par de chaves SSH em um sistema do Microsoft Windows

Use estas etapas quando você estiver usando um sistema do Microsoft Windows para o SSH se conectar à VM de teste do Linux sendo implantada em sua assinatura do Microsoft Azure.

Quando você criar a VM de teste no Microsoft Azure, usará o conteúdo do arquivo de chave pública gerado. Se você já tiver um par de chaves SSH existente no sistema do Microsoft Windows que será usado para se conectar com a VM de teste, poderá ignorar essa etapa e prosseguir com a criação da VM de teste, conforme descrito em Criar a máquina virtual de teste na sua Assinatura do Microsoft Azure.

Ao seguir essas etapas, você gera o par de chaves SSH, copia o conteúdo do arquivo de chave pública para que possa usá-lo ao criar a VM de teste e carrega a chave privada para a ferramenta PuTTY Pageant. Pageant é um agente de autenticação de SSH que pode conter as chaves privadas na memória. Ao manter a chave privada na memória, a chave privada é aplicada automaticamente em qualquer sessão de SSH do sistema do Microsoft Windows, tornando-a mais fácil de ser usada.

Pré-requisitos

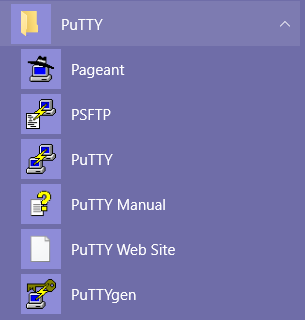

Um sistema do Microsoft Windows não tem o software de par de chaves SSH instalado por padrão. Verifique se o software de geração de par de chaves SSH está instalado no sistema que você está planejando usar. Você pode usar qualquer software de geração de par de chaves SSH. As etapas abaixo descrevem como usar o software PuTTY no Microsoft Windows para criar o par de chaves SSH. Você pode obter o software PuTTY em www.putty.org. Após a instalação, o conjunto de ferramentas PuTTY está disponível. A seguinte captura de tela mostra um exemplo das ferramentas PuTTY no menu Iniciar.

Procedimento

Resultados

O que Fazer Depois

Crie a VM de teste seguindo as etapas em Criar a máquina virtual de teste na sua Assinatura do Microsoft Azure.

Criar um par de chaves SSH em um sistema Linux

Siga estas etapas ao usar um sistema Linux para se conectar por SSH à VM de teste Linux que você estiver implantando na sua assinatura do Microsoft Azure.

Nas etapas para a criação da VM de teste no Microsoft Azure, você usará o conteúdo do arquivo de chave pública gerada. Se você já tiver um par de chaves SSH existente no sistema do Linux que você usará para se conectar à VM de teste, você poderá ignorar essa etapa e prosseguir com a criação da VM de teste, conforme descrito em Criar a máquina virtual de teste na sua Assinatura do Microsoft Azure.

Pré-requisitos

Antes de executar estas etapas, garanta que não vai substituir um par de chaves de SSH existente que você deseja manter para outros fins. Em um sistema Linux, os arquivos de chaves SSH públicas e privadas são criados, via de regra, no diretório ~/.ssh/id_rsa do Linux. Se houver um par de chaves SSH no diretório e você usar o mesmo nome de arquivo ao executar esse comando, ou se você especificar um local diferente no comando e um par de chaves SSH já existir no local, o par existente será substituído.

Procedimento

O que Fazer Depois

Crie a VM de teste seguindo as etapas em Criar a máquina virtual de teste na sua Assinatura do Microsoft Azure.

Criar a máquina virtual de teste na sua Assinatura do Microsoft Azure

Você usará uma máquina virtual (VM) do Linux de teste no seu ambiente do Microsoft Azure para executar os testes que verificam a conectividade de rede configurada para o seu pod do Horizon Cloud.

Pré-requisitos

Verifique se você tem a chave pública SSH que criou conforme descrito em Solução de problemas de implantação de pod do Horizon Cloud: criar um par de chaves SSH. Você fornecerá essa chave pública no assistente de criação de VM para que a máquina virtual confie nas conexões SSH provenientes do sistema que tem a chave privada correspondente.

Verifique se você tem o nome da rede virtual (VNet) que é o mesmo que está usando para implantar seu pod, conforme descrito em Horizon Cloud de primeira geração: configurar a rede virtual necessária no Microsoft Azure.

Se você não tiver usado a opção do assistente para Adicionar Pod a fim de usar suas próprias sub-redes nomeadas para o pod e, em vez disso, tiver digitado os CIDRs das sub-redes, o implantador de pod criará a sub-rede de gerenciamento do pod. No ponto em que o processo de implantação falhou, o processo pode já ter criado a sub-rede de gerenciamento do pod na VNet.

- Se o implantador já tiver criado essa sub-rede de gerenciamento, será recomendável implantar a VM de teste nessa sub-rede. Para identificar se a sub-rede de gerenciamento do pod existe na VNet, faça login no portal do Microsoft Azure, navegue até essa VNet e examine a lista de sub-redes que ele tem. Se o implantador do pod criar automaticamente as sub-redes do pod (você não usou a opção de usar suas próprias sub-redes nomeadas para o pod), a sub-rede de gerenciamento do pod terá um nome com o padrão

vmw-hcs-podID-net-management, em que podID é o UUID do pod. Caso contrário, a sub-rede de gerenciamento do pod será aquela que você criou para a implantação do pod. - Se o processo de implantação com falha não criou a sub-rede de gerenciamento do pod na VNet, você pode escolher qualquer sub-rede disponível na VNet ou criar uma nova sub-rede para a VM de teste usar.

Procedimento

Usar SSH para se conectar à VM de teste

Faça uma conexão SSH (Secure Shell) com a VM de teste para que você possa executar os testes de conectividade de rede em seu ambiente do Microsoft Azure.

Usar SSH para se conectar à VM de teste de um sistema do Microsoft Windows

Estabeleça esta conexão do sistema do Microsoft Windows com a chave privada que corresponda à chave pública especificada quando criou a VM de teste.

Pré-requisitos

Verifique se que você tem o endereço IP e o nome de usuário da VM de teste que especificou quando criou a VM.

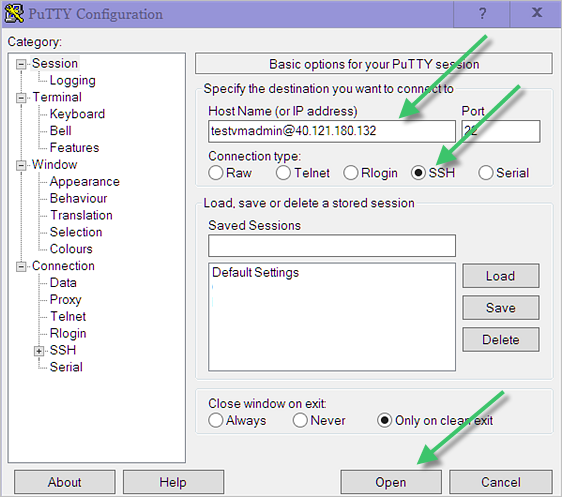

Em um sistema do Microsoft Windows, PuTTY normalmente é usado. Para que o PuTTY possa carregar sua chave privada com mais facilidade quando você inicia a sessão do SSH, antes de iniciar o PuTTY, inicie o Pageant conforme descrito em Criar um par de chaves SSH em um sistema do Microsoft Windows e adicione a chave privada SSH à lista de chaves do Pageant. A chave privada SSH deve corresponder com a chave pública especificada durante a criação da VM de teste. Quando a chave privada for carregada para o Pageant, a sessão de SSH do PuTTY usará essa chave privada automaticamente.

Procedimento

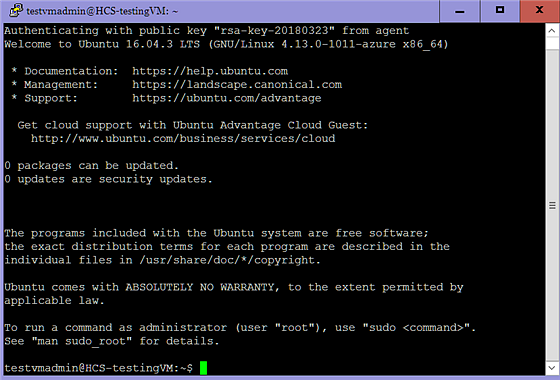

Resultados

O que Fazer Depois

Agora que você está conectado à VM de teste, pode executar os testes para verificar a conectividade da rede em seu ambiente do Microsoft Azure. Siga as etapas descritas em Executar os testes para verificar a rede no seu ambiente do Microsoft Azure.

Conexão por SSH à VM de teste a partir de um sistema Linux

Você faz essa conexão a partir do sistema Linux que tem a chave privada que corresponde à chave pública especificada por você quando criou a VM de teste.

Pré-requisitos

Verifique se você tem o endereço IP da VM de teste e o nome de usuário que especificou ao criar a VM.

Procedimento

Resultados

O que Fazer Depois

Agora que você está conectado à VM de teste, já pode executar os testes para verificar a conectividade de rede em seu ambiente do Microsoft Azure. Siga as etapas descritas em Executar os testes para verificar a rede no seu ambiente do Microsoft Azure.

Executar os testes para verificar a rede no seu ambiente do Microsoft Azure

Executar estes testes para verificar se estas duas áreas relacionadas à rede estão configuradas corretamente: se o DNS pode resolver os endereços interno e externo e se as portas de saída necessárias estão abertas. Execute esses testes usando sua VM de teste.

O pod depende de o DNS resolver os endereços interno e externo. Os dois primeiros teste aqui verificam se o DNS configurado no seu ambiente de rede pode resolver os FQDNs conhecidos para os endereços interno e externo.

Pré-requisitos

Antes de executar esses testes, verifique se você criou uma VM de teste na sua assinatura do Microsoft Azure e tem uma conexão SSH com ela, conforme descrito em Criar a máquina virtual de teste na sua Assinatura do Microsoft Azure e Usar SSH para se conectar à VM de teste.

Obtenha os endereços IP e nomes de domínio totalmente qualificados (FQDNs) para servidores internos à sua rede e que você espera que sejam acessíveis pelo VNet, como seu Controlador de Domínio do Active Directory. Você usará essas informações no teste de verificação de DNS.

Procedimento

Resultados

Se os testes acima forem bem-sucedidos, você será capaz de implantar com êxito o seu pod.

O que Fazer Depois

Quando você concluir o teste, deverá excluir a VM de teste e todos os seus artefatos relacionados, como seu disco de VM, endereço IP, NIC, do seu ambiente do Microsoft Azure. Idealmente, você deveria ter criado um grupo de recursos para a VM de teste e poderá simplesmente excluir esse grupo de recursos para excluir todos os artefatos da VM. Siga as etapas em Excluir a VM de teste depois de concluir os testes.

Excluir a VM de teste depois de concluir os testes

Quando você tiver concluído os testes para verificar a sua configuração de rede do Microsoft Azure e não precisar mais da VM de teste, deverá excluir a VM e todos os seus artefatos relacionados do seu ambiente do Microsoft Azure.

Procedimento

- Faça login no portal do Microsoft Azure.

- Use um dos seguintes métodos para excluir a VM de teste, dependendo de como você a implantou.

- Se você tiver implantado a VM de teste em seu próprio grupo de recursos e você não estiver usando esse grupo para outros fins, poderá excluir o grupo de recursos inteiro.

Cuidado: Para evitar a exclusão indesejada de outros itens, certifique-se de que o grupo de recursos contenha apenas a VM de teste e seus objetos associados, como seus adaptadores de rede e disco, antes de excluir o grupo de recursos.

- Se você precisar excluir a VM de teste sem excluir um grupo de recursos inteiro, poderá usar a caixa de pesquisa do portal para procurar o nome da VM de teste. Os resultados dessa pesquisa listarão a VM e todos os seus objetos associados (disco, interfaces de rede, endereço IP público etc.). Exclua cada objeto individualmente.

- Se você tiver implantado a VM de teste em seu próprio grupo de recursos e você não estiver usando esse grupo para outros fins, poderá excluir o grupo de recursos inteiro.

).

).