Um die Verwendung der 2-Faktor-Authentifizierung in den Gateway-Einstellungen eines bereits bereitgestellten Pod zu aktivieren, verwenden Sie die Aktion Bearbeiten auf der Detailseite des Pods. Gateway-Konfigurationen auf Ihrem Pod verwenden Unified Access Gateway-VMs und sind so konfiguriert, dass Sie Ihren Endbenutzern den Zugriff auf Ihre Desktops und Anwendungen ermöglichen. Sie können diese Einstellungen für die 2-Faktor-Authentifizierung zu den vorhandenen Gateway-Konfigurationen des Pods hinzufügen. Alternativ haben Sie die Möglichkeit, sie zur selben Zeit hinzuzufügen wie eine neue Gateway-Konfiguration. Sie verwenden den Workflow „Pod bearbeiten“, um die Einstellungen für die 2-Faktor-Authentifizierung zur Gateway-Konfiguration des Pods hinzuzufügen.

Hinweis: Wenn der Mandant für die Verwendung von

Universal Broker konfiguriert ist und für die Broker-Einstellungen die Zwei-Faktor-Authentifizierung aktiviert ist, muss derselbe Zwei-Faktor-Authentifizierungstyp auf den externen Gateways aller Pods in der Flotte festgelegt werden. Wenn Sie in diesem Szenario diese Schritte ausführen, um eine Zwei-Faktor-Authentifizierung zu einem externen Gateway hinzuzufügen, erzwingt die Benutzeroberfläche die Auswahl des Zwei-Faktor-Authentifizierungstyps, der dem in den Broker-Einstellungen festgelegten Authentifizierungstyp entspricht.

Voraussetzungen

Stellen Sie für das Gateway, auf dem Sie die Zwei-Faktor-Authentifizierung hinzufügen, sicher, dass die Felder für diese Gateway-Konfiguration im Assistenten ausgefüllt hat. Bei der Konfiguration der 2-Faktor-Authentifizierung bei einem lokalen Authentifizierungsserver geben Sie auch die Informationen in den folgenden Feldern an, sodass die Unified Access Gateway-Instanzen für dieses Gateway Routen zu diesem lokalen Server auflösen können.

| Option |

Beschreibung |

| DNS-Adressen |

Geben Sie eine oder mehrere DNS-Server-Adressen an, die den Namen Ihres lokalen Authentifizierungsservers auflösen können. |

| Routen |

Geben Sie eine oder mehrere benutzerdefinierte Routen an, die es den Unified Access Gateway-Instanzen des Pods ermöglichen, Netzwerkrouten auf Ihrem lokalen Authentifizierungsserver aufzulösen. Beispiel: Wenn Sie einen lokalen RADIUS-Server haben, der 10.10.60.20 als IP-Adresse verwendet, würden Sie 10.10.60.0/24 und Ihre standardmäßige Route-Gateway-Adresse als benutzerdefinierte Route verwenden. Sie können Ihre standardmäßige Route-Gateway-Adresse über die Express-Route oder VPN-Konfiguration für diese Umgebung ermitteln. Geben Sie die benutzerdefinierten Routen als eine durch Kommas getrennte Liste in der Form ipv4-network-address/bits ipv4-gateway-address an, z. B.: 192.168.1.0/24 192.168.0.1, 192.168.2.0/24 192.168.0.2. |

Stellen Sie sicher, dass Sie über die folgenden bei der Konfiguration Ihres Authentifizierungsservers verwendeten Informationen verfügen, damit Sie diese in den jeweiligen Feldern im Pod-Bereitstellungsassistenten angeben können. Wenn Sie einen RADIUS-Authentifizierungsserver verwenden und sowohl über einen primären als auch einen sekundären Server verfügen, rufen Sie die Informationen für jede dieser Server ab.

-

RADIUS

-

Wenn Sie Einstellungen sowohl für einen primären als auch für einen zusätzlichen RADIUS-Server konfigurieren, müssen Sie die Informationen für jeden dieser Server abrufen.

- IP-Adresse oder DNS-Name des Authentifizierungsservers

- Der gemeinsame geheime Schlüssel, der für die Ver- und Entschlüsselung der Protokollmeldungen des Authentifizierungsservers verwendet wird

- Authentifizierungsportnummern, in der Regel 1812/UDP für RADIUS.

- Art des Authentifizierungs-Protokolls. Zu den Authentifizierungstypen zählen PAP (Password Authentication Protocol), CHAP (Challenge Handshake Authentication Protocol), MSCHAP1, MSCHAP2 (Microsoft Challenge Handshake Authentication Protocol, Version 1 und 2).

Hinweis: Prüfen Sie in der Dokumentation Ihres RADIUS-Anbieters, welches Authentifizierungsprotokoll der RADIUS-Anbieter empfiehlt, und verwenden Sie den angegebenen Protokolltyp. Die Pod-Funktionalität zur Unterstützung der Zwei-Faktor-Authentifizierung mit RADIUS wird von den Unified Access Gateway-Instanzen bereitgestellt. Unified Access Gateway unterstützt PAP, CHAP, MSCHAP1 und MSCHAP2. PAP ist in der Regel weniger sicher als MSCHAP2. PAP ist auch ein einfacheres Protokoll als MSCHAP2. Obwohl die meisten RADIUS-Anbieter mit dem einfacheren PAP-Protokoll kompatibel sind, bieten einige RADIUS-Anbieter daher weniger Kompatibilität mit dem sichereren MSCHAP2.

-

RSA SecurID

-

Hinweis: Der RSA SecurID-Typ wird von

Horizon Cloud on Microsoft Azure-Bereitstellungen unterstützt, auf denen Manifest 3139.x oder höher ausgeführt wird. Die Benutzeroberflächenoption zur Angabe des RSA SecurID-Typs in den Assistenten „Pod hinzufügen“ und „Pod bearbeiten“ wird ab Mitte März 2022 in den Assistenten zur Auswahl angezeigt.

- Zugriffsschlüssel vom RSA SecurID Authentication Manager-Server.

- RSA SecurID-Kommunikationsportnummer. In der Regel 5555 wie in den RSA Authentication Manager-Systemeinstellungen für RSA SecurID-Authentifizierungs-API festgelegt.

- Hostname des RSA SecurID-Authentifizierungsmanager-Servers.

- IP-Adresse dieses RSA SecurID Authentication Manager-Servers.

- Wenn der RSA SecurID Authentication Manager-Server oder dessen Lastausgleichsserver über ein selbstsigniertes Zertifikat verfügt, benötigen Sie das CA-Zertifikat, das im Assistenten „Pod hinzufügen“ bereitgestellt werden muss. Das Zertifikat muss im PEM-Format vorliegen (Dateitypen

.cer oder .cert oder .pem)

Prozedur

- Wenn der Schritt Gateway-Einstellungen im Fenster „Pod bearbeiten“ nicht bereits geöffnet ist, klicken Sie auf der Detailseite des Pods auf Bearbeiten und dann auf Weiter, um zum Schritt Gateway-Einstellungen zu wechseln.

- Positionieren Sie das Fenster bei dem Gateway-Typ, für den Sie die 2-Faktor-Authentifizierung (extern oder intern) aktivieren möchten.

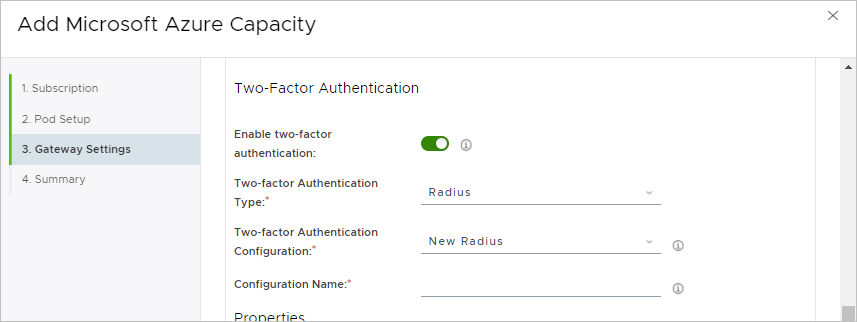

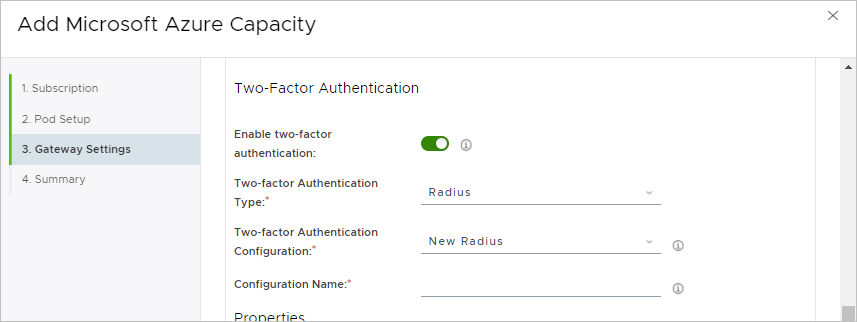

- Aktivieren Sie die Umschaltfläche Zwei-Faktor-Authentifizierung aktivieren.

Wenn der Schalter aktiviert ist, zeigt der Assistent die zusätzlichen Konfigurationsfelder an. Verwenden Sie die Bildlaufleiste, um auf alle Felder zuzugreifen.

Der folgende Screenshot zeigt beispielhaft, wie die Anzeige aussieht, nachdem Sie den Schalter im Abschnitt Externes UAG aktiviert haben.

- Wählen Sie den Zwei-Faktor-Authentifizierungstyp Radius oder RSA SecurID aus.

Derzeit sind die verfügbaren unterstützten Typen RADIUS und RSA SecurID.

Nach der Auswahl des Typs wird im Menü Konfiguration der Zwei-Faktor-Authentifizierung automatisch angezeigt, dass Sie eine Konfiguration dieses ausgewählten Typs hinzufügen. Wenn beispielsweise der Typ RSA SecurID ausgewählt ist, wird im Menü Konfiguration der Zwei-Faktor-Authentifizierung die Option Neue RSA SecurID angezeigt.

- Geben Sie im Feld Konfigurationsname einen eindeutigen Namen für diese Konfiguration an.

- Legen Sie im Abschnitt „Eigenschaften“ Details zur Interaktion der Endbenutzer mit dem Anmeldebildschirm fest, über den sie sich für den Zugriff authentifizieren.

Der Assistent zeigt Felder basierend auf der Konfiguration an, die eine Horizon Cloud on Microsoft Azure-Bereitstellung mithilfe ihrer Gateway-Konfigurationen unterstützt. Die Felder variieren je nach ausgewähltem Zwei-Faktor-Authentifizierungstyp. In der folgenden Tabelle finden Sie Informationen zu Ihrem ausgewählten Typ, RADIUS oder RSA SecurID.

-

RADIUS

-

Wenn Sie die Felder ausfüllen, müssen Details zum primären Authentifizierungsserver angegeben werden. Wenn Sie über einen sekundären Authentifizierungsserver verfügen, aktivieren Sie die Umschaltoption Hilfsserver und geben Sie auch die Details für diesen Server an.

| Option |

Beschreibung |

| Anzeigename |

Sie können dieses Feld leer lassen. Obwohl dieses Feld im Assistenten angezeigt wird, legt es nur einen internen Namen in der Unified Access Gateway-Konfiguration fest. Dieser Name wird nicht von Horizon-Clients verwendet. |

| Anzeigehinweis |

Geben Sie optional eine Textzeichenfolge ein, die den Endbenutzern in der Meldung auf dem Anmeldebildschirm für Endbenutzerclients angezeigt wird, wenn der Benutzer zur Eingabe von RADIUS-Benutzername und Kennung aufgefordert wird. Der angegebene Hinweis wird dem Endbenutzer als Enter your DisplayHint user name and passcode angezeigt, wobei DisplayHint der Text ist, den Sie in diesem Feld angeben. Dieser Hinweis hilft Benutzern bei der Angabe der richtigen RADIUS-Kennung. Beispiel: Sie geben Benutzername und Domänenkennwort für Beispielunternehmen unten an. In diesem Fall wird dem Endbenutzer die Eingabeaufforderung Enter your Example Company user name and domain password below for user name and passcode angezeigt. |

| Suffix für Namens-ID |

Diese Einstellung wird in SAML-Szenarios verwendet, in denen Ihr Pod für die Verwendung von TrueSSO für Single Sign-On konfiguriert ist. Stellen Sie optional eine Zeichenfolge bereit, die an den Benutzernamen der SAML-Assertion angehängt wird, der in einer Anforderung an den Pod-Manager gesendet wird. Beispiel: Wenn der Benutzername im Anmeldebildschirm als user1 eingegeben wird und hier ein Suffix für die Namens-ID von @example.com angegeben wurde, wird der Benutzername [email protected] einer SAML-Assertion in der Anforderung gesendet. |

| Anzahl an Wiederholungen |

Geben Sie die maximale Anzahl der fehlgeschlagenen Anmeldeversuche ein, die ein Benutzer hat, wenn er versucht, sich über dieses RADIUS-System anzumelden. |

| Benutzernamen beibehalten |

Aktivieren Sie diese Umschaltoption, um den Active Directory-Benutzernamen des Benutzers während der Authentifizierung beizubehalten, der zwischen dem Client, der Unified Access Gateway-Instanz und dem RADIUS-Dienst übertragen wird. Falls aktiviert:

- Der Benutzer muss über dieselben Anmeldedaten für RADIUS wie für die Active Directory-Authentifizierung verfügen.

- Kann der Benutzer den Benutzernamen auf dem Anmeldebildschirm nicht ändern.

Wenn diese Umschaltoption deaktiviert wird, kann der Benutzer auf dem Anmeldebildschirm einen anderen Benutzernamen eingeben.

|

| Hostname/IP-Adresse |

Geben Sie den DNS-Namen oder die IP-Adresse des Authentifizierungsservers ein. |

| Gemeinsamer geheimer Schlüssel |

Geben Sie den geheimen Schlüssel für die Kommunikation mit dem Authentifizierungsserver ein. Der Wert muss mit dem für den Server konfigurierten Wert übereinstimmen. |

| Authentifizierungsport |

Legen Sie den auf dem Authentifizierungsserver konfigurierten UDP-Port fest, der für das Senden oder Empfangen von Authentifizierungsdatenverkehr verwendet wird. Der Standardwert ist 1812. |

| Kontoführungsport |

Legen Sie optional den auf dem Authentifizierungsserver konfigurierten UDP-Port fest, der für das Senden oder Empfangen von Planungs- und Finanzdatenverkehr verwendet wird. Der Standardwert ist 1813. |

| Vorgang |

Wählen Sie das Authentifizierungsprotokoll, das vom angegebenen Authentifizierungsserver unterstützt wird und das der bereitgestellte Pod verwenden soll. |

| Zeitüberschreitung des Servers |

Geben Sie die Anzahl der Sekunden ein, die der Pod auf eine Antwort vom Authentifizierungsserver warten soll. Wenn diese Sekunden verstrichen sind, wird das Senden wiederholt, wenn keine Antwort durch den Server erfolgte. |

| Maximale Anzahl erneuter Versuche |

Geben Sie die maximale Anzahl der erneuten Versuche bei fehlgeschlagenen Anforderungen an den Authentifizierungsserver an. |

| Bereichspräfix |

Geben Sie optional eine Zeichenfolge ein, die das System am Anfang des Benutzernamens einfügt, wenn der Name an den Authentifizierungsserver gesendet wird. Die Position des Benutzerkontos wird „Realm“ genannt. Beispiel: Wenn der Benutzername im Anmeldebildschirm als user1 eingegeben wird und hier ein Bereichspräfix von DOMAIN-A\ angegeben wurde, sendet das System DOMAIN-A\user1 an den Authentifizierungsserver. Wenn Sie keinen Bereichspräfix angeben, wird nur der eingegebene Benutzername gesendet. |

| Bereichssuffix |

Geben Sie optional eine Zeichenfolge ein, die das System an den Benutzernamen anhängt, wenn der Name an den Authentifizierungsserver gesendet wird. Beispiel: Wenn der Benutzername im Anmeldebildschirm als user1 eingegeben wird und hier ein Bereichssuffix von @example.com angegeben wurde, sendet das System [email protected] an den Authentifizierungsserver. |

-

RSA SecurID

-

| Option |

Beschreibung |

| Zugriffsschlüssel |

Geben Sie den Zugriffsschlüssel für Ihr RSA SecurID-System ein, der in den RSA SecurID-Authentifizierungs-API-Einstellungen des Systems abgerufen wurde. |

| Serverport |

Geben Sie den Wert an, der in den Einstellungen der RSA SecurID-Authentifizierungs-API Ihres Systems für den Kommunikationsport konfiguriert ist, standardmäßig 5555. |

| Server-Hostname |

Geben Sie den DNS-Namen des Authentifizierungsservers ein. |

| Server-IP-Adresse |

Geben Sie die IP-Adresse des Authentifizierungsservers ein. |

| Anzahl an Wiederholungen |

Geben Sie die maximale Anzahl fehlgeschlagener Authentifizierungsversuche ein, die einem Benutzer erlaubt sind, bevor er eine Stunde gesperrt wird. Die Standardeinstellung lautet fünf (5) Versuche. |

| CA-Zertifikat |

Dieses Element ist erforderlich, wenn Ihr RSA SecurID Authentication Manager-Server oder dessen Lastausgleichsdienst ein selbstsigniertes Zertifikat verwendet. Kopieren Sie in diesem Fall das CA-Zertifikat und fügen Sie es in dieses Feld ein. Wie oben auf dieser Seite beschrieben, müssen die Zertifikatsinformationen im PEM-Format bereitgestellt werden. Wenn der Server über ein von einer öffentlichen Zertifizierungsstelle (CA) signiertes Zertifikat verfügt, ist dieses Feld optional. |

| Zeitüberschreitung für die Authentifizierung |

Geben Sie an, wie viele Sekunden der Authentifizierungsversuch zwischen den Unified Access Gateway-Instanzen und dem RSA SecurID-Authentifizierungsserver verfügbar sein soll, bevor eine Zeitüberschreitung eintritt. Der Standardwert beträgt 180 Sekunden. |

- Wenn Sie alle gewünschten Einstellungen vorgenommen haben, klicken Sie auf Speichern und Beenden.

Es erscheint eine Bestätigungsmeldung, in der Sie aufgefordert werden, den Start des Workflows zu bestätigen.

- Klicken Sie auf Ja, um den Workflow starten.

Ergebnisse

Bis das System die Bereitstellung der neuen Konfiguration im Pod abgeschlossen hat, zeigt der Abschnitt auf der Pod-Übersichtsseite für das Gateway, auf dem Sie die 2-Faktor-Authentifizierung hinzugefügt haben, den Status Ausstehend an.

Sobald der Workflow abgeschlossen ist, werden der Status Bereit und die Einstellungen für die 2-Faktor-Authentifizierung auf der Seite angezeigt.

Hinweis: Wenn dieser Workflow für einen Pod in Microsoft Azure China ausgeführt wird, kann der Prozess länger als eine Stunde dauern. Der Prozess unterliegt geografischen Netzwerkproblemen, die langsame Download-Geschwindigkeiten verursachen können, wenn die Binärdateien aus der Cloud-Steuerungsebene heruntergeladen werden.

Nächste Maßnahme

Wichtig: Bevor Ihre Endbenutzer das Gateway mit der 2-Faktor-Authentifizierungsfunktion verwenden können, müssen Sie die folgenden Aufgaben ausführen.

- Wenn das externe Gateway des Pods eine Zwei-Faktor-Authentifizierung konfiguriert hat und der Zwei-Faktor-Authentifizierungsserver nicht innerhalb derselben VNet-Topologie erreichbar ist, in der die Unified Access Gateway-Instanzen des Gateways bereitgestellt werden, konfigurieren Sie diesen Zwei-Faktor-Authentifizierungsserver so, dass er die Kommunikation von der IP-Adresse des Lastausgleichsdiensts des externen Gateways zulässt.

In diesem Szenario, in dem der Zwei-Faktor-Authentifizierungsserver innerhalb derselben VNet-Topologie wie die Gateway-Bereitstellung nicht erreichbar ist, versuchen die Unified Access Gateway-Instanzen, mithilfe dieser Lastausgleichsadresse Kontakt mit diesem Server herzustellen. Um diesen Kommunikationsdatenverkehr zuzulassen, stellen Sie sicher, dass die IP-Adresse der Lastausgleichsdienstressource, die sich in der Ressourcengruppe des externen Gateways befindet, in der Konfiguration des Zwei-Faktor-Authentifizierungsservers als ein Client oder als registrierter Agent angegeben ist. Informationen zum Zulassen dieser Kommunikation finden Sie in der Dokumentation Ihres Zwei-Faktor-Authentifizierungsservers.

- Wenn Ihr Zwei-Faktor-Authentifizierungsserver innerhalb derselben VNet-Topologie erreichbar ist, konfigurieren Sie den Zwei-Faktor-Authentifizierungsserver so, dass er die Kommunikation von den entsprechenden Netzwerkkarten zulässt, die für die Unified Access Gateway-Instanzen der Bereitstellung in Microsoft Azure erstellt wurden.

Ihr Netzwerkadministrator bestimmt die Netzwerksichtbarkeit des Zwei-Faktor-Authentifizierungsservers für die Azure-VNet-Topologie und die für die Bereitstellung verwendeten Subnetze. Der Zwei-Faktoren-Authentifizierungsserver muss die Kommunikation von den IP-Adressen der Netzwerkkarten der Unified Access Gateway-Instanzen zulassen, die dem Teilnetz entsprechen, für das Ihr Netzwerkadministrator dem Zwei-Faktoren-Authentifizierungsserver Netzwerksichtbarkeit gewährt hat.

Die Ressourcengruppe des Gateways in Microsoft Azure hat vier Netzwerkkarten, die diesem Subnetz entsprechen, zwei, die derzeit für die beiden Unified Access Gateway-Instanzen aktiv sind, und zwei, die im Leerlauf sind und zu aktiven Netzwerkkarten werden, nachdem der Pod und seine Gateways eine Aktualisierung durchlaufen haben.

Um den Kommunikationsdatenverkehr zwischen dem Gateway und dem Zwei-Faktor-Authentifizierungsserver sowohl für laufende Pod-Vorgänge als auch nach jeder Pod-Aktualisierung zu unterstützen, stellen Sie sicher, dass die IP-Adressen dieser vier Netzwerkkarten in der Konfiguration des Servers als Clients oder als registrierte Agenten angegeben sind. Informationen zum Zulassen dieser Kommunikation finden Sie in der Dokumentation Ihres Zwei-Faktor-Authentifizierungsservers.

Informationen zum Abrufen dieser IP-Adressen finden Sie unter Aktualisieren Ihres Zwei-Faktor-Authentifizierungssystems mit den erforderlichen Horizon Cloud-Pod-Gateway-Informationen.