Wenn Sie eine RDSH-Farm oder eine VDI-Desktop-Zuweisung in Ihrem Horizon Cloud-Pod in Microsoft Azure erstellen, können Sie festlegen, ob die Festplattenverschlüsselung aktiviert werden soll. Wenn Sie die Festplattenverschlüsselung für eine Farm oder VDI-Desktop-Zuweisung aktivieren, werden alle Festplatten für alle virtuellen Maschinen (VMs) in der betreffenden Farm oder VDI-Desktop-Zuweisung verschlüsselt. Sie geben die Festplattenverschlüsselung an, wenn Sie die Farm oder VDI-Desktop-Zuweisung erstellen. Sie können den Verschlüsselungsstatus nach der Erstellung der Farm oder Zuweisung nicht ändern.

Die Workflows zum Erstellen einer Farm und einer VDI-Desktop-Zuweisung umfassen einen Schalter für die Aktivierung der Festplattenverschlüsselung. Details zu diesen Workflows finden Sie unter:

- First-Gen-Horizon Cloud-Pods – Erstellen und Verwalten von Farmen

- Erstellen einer dedizierten VDI-Desktop-Zuweisung, die von einem Einzel-Pod in Microsoft Azure bereitgestellt wird

- Erstellen einer dynamischen VDI-Desktop-Zuweisung, die von einem Einzel-Pod in Microsoft Azure bereitgestellt wird

- Diese Version unterstützt keine Festplattenverschlüsselung für flexible VDI-Zuweisungen, die Image-VMs mit angehängten Datenfestplatten verwenden.

Leistungsauswirkungen der Festplattenverschlüsselung

Die Funktion der Festplattenverschlüsselung wird von der Microsoft Azure-Cloud-Funktion „Azure Disk Encryption“ (ADE) bereitgestellt. ADE verwendet die BitLocker-Funktion von Microsoft Windows, um Verschlüsselung für das Betriebssystem und die Datenfestplatten der VMs in Microsoft Azure bereitzustellen. Im Allgemeinen bringt BitLocker einen einstelligen Leistungs-Overhead mit sich, sodass die Leistung der verschlüsselten VMs spürbar beeinträchtigt sein kann. Der Nachteil der VM-Verschlüsselung liegt darin, dass die Daten-, Netzwerk- oder Computing-Ressourcenauslastung größer werden kann, was wiederum zu zusätzlichen Lizenz- oder Abonnementkosten führen kann. Daten werden nicht einfach nur von der Festplatte gelesen und in eine unverschlüsselte Festplatte geschrieben. Stattdessen muss die virtuelle Maschine die Daten entschlüsseln, um sie zu lesen, und sie dann wieder verschlüsseln, um sie in die verschlüsselte Festplatte zu schreiben. Bei diesem Vorgang werden Schlüssel aus dem Schlüsseltresor in Azure gelesen, wodurch die Netzwerknutzung erhöht wird. Außerdem werden CPU-Zyklen für die Verschlüsselung eingesetzt. Weitere Informationen finden Sie in der Microsoft-Dokumentation unter Häufig gestellte Fragen zu Azure Disk Encryption und BitLocker-Bereitstellung und Verwaltung – häufig gestellte Fragen.

Der Verschlüsselungsschlüssel-Tresor

Der Schlüsseltresor, der für die verschlüsselten Farmen und VDI-Desktop-Zuweisungen des Pods verwendet wird, wird in der Microsoft Azure-Ressourcengruppe erstellt, in der sich die Pod-Manager-VM befindet. Ein einzelner Schlüsseltresor wird für alle verschlüsselten Farmen und Desktop-Zuweisungen des Pods verwendet. Das System erstellt diesen Verschlüsselungsschlüssel-Tresor, sobald nach dem Erstellen der zugehörigen Farm oder VDI-Desktop-Zuweisung die erste verschlüsselte virtuelle Maschine erstellt wird. Bis zum Erstellen dieser ersten verschlüsselten virtuellen Maschine wird dieser Schlüsseltresor in den Ressourcengruppen des Pods nicht angezeigt.

Das System generiert den Namen des Schlüsseltresors mit der Pod-ID. Dies ist ein Bezeichner im UUID-Format. Um die Microsoft Azure-Benennungskonventionen einzuhalten, legt das System den Schlüsseltresornamen wie folgt fest:

- Abrufen der Pod-ID.

- Voranstellen der Buchstaben

kv - Entfernen aller nicht alphanumerischen Zeichen

- Abschneiden von Zeichen, falls erforderlich, um die maximale Länge von 24 einzuhalten

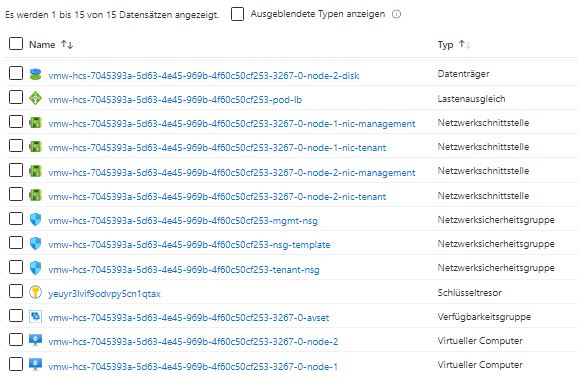

Der folgende Screenshot zeigt die Elemente in der Ressourcengruppe der Pod-Manager-VM für einen Pod mit einer verschlüsselten Farm. Der Screenshot zeigt zwei Schlüsseltresore: Einmal den Schlüsseltresor für den Pod selbst, der während der Pod-Bereitstellung erstellt wurde, und den Schlüsseltresor, der beim Erstellen der ersten verschlüsselten virtuellen Maschine erstellt wurde. Diese wird erstellt, sobald eine Farm oder VDI-Desktop-Zuweisung mit aktivierter Festplattenverschlüsselung erstellt wird. Im Screenshot sehen Sie, dass:

- Die Pod-ID lautet

e1c80e74-7f6f-434f-bd79-c1e3772f6c5aim Namen der Pod-Manager-VM. - Der Name des Verschlüsselungsschlüssel-Tresors

kve1c80e747f6f434fbd79c1lautet. Dafür wurde dieser UUIDkvvorangestellt, die Bindestriche wurden entfernt, und der Name wurde auf 24 Zeichen gekürzt.

Erstellen und Löschen von verschlüsselten VMs

Für jede verschlüsselte VM wird ein Verschlüsselungsschlüssel verwendet. Beim Erstellen einer VM-Instanz in einer verschlüsselten Farm oder VDI-Desktop-Zuweisung wird ein geheimer Schlüssel im Schlüsseltresor erstellt. Beim Löschen einer VM-Instanz aus einer verschlüsselten Farm oder VDI-Desktop-Zuweisung wird der geheime Schlüssel aus dem Schlüsseltresor entfernt.

Wenn Sie eine verschlüsselte Farm oder VDI-Desktop-Zuweisung mit der Horizon Cloud-Verwaltungskonsole löschen, werden die zugehörigen geheimen Schlüssel aus dem Schlüsseltresor gelöscht. Wenn Sie den Pod selbst löschen, wird der Schlüsseltresor für die verschlüsselten VMs ebenfalls gelöscht.

Wenn eine Image-VM über eine Datenfestplatte verfügt, ist außerdem zusätzliche Zeit erforderlich, um eine verschlüsselte Farm-VM oder Desktop-VM basierend auf dieser Image-VM zu erstellen. Generell ist die Dauer der Festplattenverschlüsselung von VMs mit Datenfestplatten, auf denen Windows Server-Betriebssysteme ausgeführt werden, kleiner als diejenige von Windows 10- oder Windows 11-VMs mit Datenfestplatten. Die längste Dauer tritt bei Windows 10 oder 11 mit größeren Datenträgern im Terabyte-Bereich auf.

Beim Planen der Energieverwaltung für Farmen und VDI-Desktop-Zuweisungen, die viele verschlüsselte VMs enthalten

Der Zeitraum vom Einschalten einer verschlüsselten VM bis zu dem Punkt, ab dem sie für Endbenutzerverbindungen bereit ist, ist länger, als bei nicht verschlüsselten VMs. Wenn die VM nur wenige Kerne hat, z. B. Größe A1, kann dies rund 12 Minuten dauern. Mit mehr Kernen verkürzt sich die Zeit auf rund 6 Minuten.

- Um 08:12 Uhr sind 125 VMs bereit

- Um 08:24 Uhr sind 250 VMs bereit

- Um 08:36 Uhr sind 375 VMs bereit

Wenn Ihre VDI-Desktop-Zuweisung daher 2.000 verschlüsselte VMs der kleinen A1-Größe hat, dann dauert es bis zur Betriebsbereitschaft aller VMs ungefähr 3,5 Stunden. Wenn Ihr Ziel darin besteht, dass alle verschlüsselten A1-Desktops um 8 Uhr bereit sein sollen, sollten Sie den Zeitplan für die Energieverwaltung um 4:30 Uhr starten.

Bei größeren VMs halbiert sich der Zeitaufwand bis zur Betriebsbereitschaft. Daher dauert es bis zur Betriebsbereitschaft einer größeren verschlüsselten VDI-Desktop-Zuweisung (z. B. A4) mit 2.000 verschlüsselten VMs keine 3,5 Stunden, sondern 75 Minuten, bis alle VMs zu 100 % bereit sind.

Außerdem ist eine verschlüsselte VDI-Desktop-Zuweisung mit weniger Desktops schneller betriebsbereit, als bei einer großen Poolgröße von 2.000. Bei einem Pool mit 500 verschlüsselten Desktops der kleinen Größe A1 dauert es rund 48 Minuten, bis der gesamte Pool vollständig betriebsbereit ist. 500 VMs geteilt durch 125 pro Stapel ergibt 4 Stapel, die dann mit 12 Minuten pro Stapel multipliziert werden und 48 Minuten ergeben.