Wenn das Netzwerk in Ihrer Umgebung nicht ordnungsgemäß für die Verwendung mit dem First-Gen-Horizon Cloud-Pod in Microsoft Azure konfiguriert ist, kann der Vorgang zum Erstellen des Pods mit dem Status AUSSTEHEND hängen bleiben, oder die nach der Bereitstellung durchgeführte Aktion zur Bindung der Domäne an Ihre Active Directory-Umgebung schlägt fehl. Die beiden häufigsten Ursachen sind, dass das Öffnen der erforderlichen ausgehenden Ports fehlschlägt und dass das DNS nicht aktiviert werden kann, um die interne und externe Adresse aufzulösen. Mit den folgenden Schritten zur Fehlerbehebung können Sie einige Tests durchführen, um zu prüfen, ob die erforderlichen ausgehenden Ports geöffnet sind und ob das DNS interne und externe Adressen auflösen kann.

Die allgemeinen Netzwerkanforderungen für die erfolgreiche Bereitstellung eines Pods sind in der Checkliste Voraussetzungen aufgeführt und in First-Gen-Mandanten – Konfigurieren der DNS-Servereinstellungen, die von der für die Horizon Cloud-Pods in Microsoft Azure verwendeten VNet-Topologie benötigt werden und First-Gen-Mandanten – Horizon Cloud on Microsoft Azure-Bereitstellungen – Anforderungen an die Auflösung von Hostnamen, DNS-Namen beschrieben. Wenn das Netzwerk Ihrer Umgebung diese Anforderungen nicht erfüllt, werden Sie auf mindestens eines der beiden folgenden Probleme stoßen:

| Probleme | Häufige Ursachen |

|---|---|

|

Wenn für das VNet keine DNS-Namensauflösung für externe Computernamen bereitgestellt wird, können die Probleme mit dem Status „Ausstehend“ und der Domänenbindung auftreten. Wenn das DNS z. B. keine Auflösung zum Active Directory auf den Domänencontrollern durchführen kann, schlägt die Domänenbindung fehl. Weitere Informationen zur VNet-DNS-Konfiguration finden Sie unter First-Gen-Mandanten – Konfigurieren der DNS-Servereinstellungen, die von der für die Horizon Cloud-Pods in Microsoft Azure verwendeten VNet-Topologie benötigt werden. |

Um einige Tests durchzuführen, die überprüfen, ob die DNS-Konfiguration interne und externe Namen auflösen kann und ob die erforderlichen ausgehenden Ports geöffnet sind, stellen Sie eine kleine virtuelle Testmaschine (VM) in Ihr Microsoft Azure-Abonnement ein und verwenden diese VM dann zur Ausführung dieser Netzwerktests. Die allgemeine Abfolge der Schritte zur Fehlerbehebung sieht wie folgt aus:

- Erstellen eines SSH-Schlüsselpaars.

- Erstellen der Test-VM in Ihrem Microsoft Azure-Abonnement.

- Herstellen der Verbindung mit der Test-VM.

- Ausführen der Netzwerk-Tests.

- Wenn der Test abgeschlossen ist, löschen Sie die Test VM und alle testbezogenen Artefakte, die in Ihrer Microsoft Azure Umgebung für die Fehlerbehebung erstellt wurden.

Einzelheiten zur Durchführung der Tests zur Fehlerbehebung finden Sie in den folgenden Abschnitten.

Fehlerbehebung bei der Horizon Cloud-Pod-Bereitstellung – SSH-Schlüsselpaar erstellen

Im Rahmen dieser Fehlerbehebung wird eine Linux-Test-VM in Ihrem Microsoft Azure-Abonnement bereitgestellt. Für die Authentifizierung bei der Linux-Test-VM benötigen Sie ein SSH-Schlüsselpaar. Das Schlüsselpaar erstellen Sie auf dem System, das die SSH-Verbindung zur Test-VM herstellt. Dieser Schritt ist optional, wenn Sie bereits ein Schlüsselpaar auf diesem System haben.

Um dieses SSH-Schlüsselpaar zu erstellen, können Sie ein Microsoft Windows- oder ein Linux-System verwenden. Hier finden Sie eine Beschreibung der Schritte für beide Systemtypen. Wählen Sie die für Ihre Situation geeigneten Schritte aus.

Erstellen eines SSH-Schlüsselpaars auf einem Microsoft Windows-System

Führen Sie diese Schritte aus, wenn Sie ein Microsoft Windows-System verwenden, um eine SSH-Verbindung zur Linux-Test-VM herzustellen, die in Ihrem Microsoft Azure-Abonnement bereitgestellt wird.

Wenn Sie die Test-VM in Microsoft Azure erstellen, benötigen Sie den Inhalt der generierten Datei des öffentlichen Schlüssels. Wenn auf dem Microsoft Windows-System, mit dem Sie die Verbindung zur Test-VM herstellen möchten, bereits ein SSH-Schlüsselpaar vorhanden ist, können Sie diesen Schritt überspringen und mit dem Erstellen der Test-VM fortfahren. Die erforderlichen Schritte werden unter Erstellen der Test-VM in Ihrem Microsoft Azure-Abonnement beschrieben.

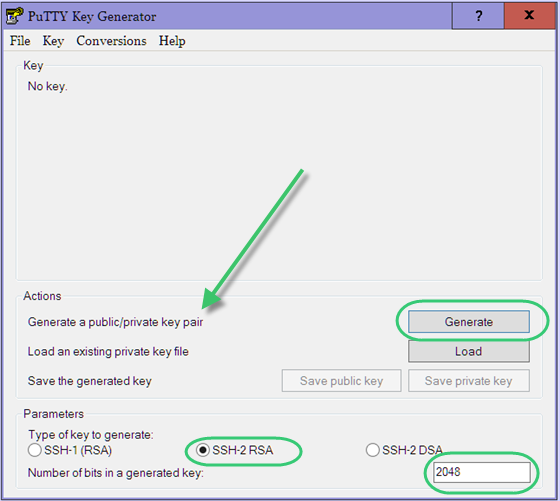

Mit den folgenden Schritten generieren Sie das SSH-Schlüsselpaar, kopieren den Inhalt der Datei des öffentlichen Schlüssels, damit Sie diesen beim Erstellen der Test-VM verwenden können, und laden den privaten Schlüssel in das PuTTY-Tool „Pageant“. Pageant ist ein SSH-Authentifizierungsagent, der Ihren privaten Schlüssel im Arbeitsspeicher ablegt. Durch das Ablegen des privaten Schlüssels im Arbeitsspeicher wird der private Schlüssel automatisch auf alle SSH-Sitzungen des Microsoft Windows-Systems angewendet, was die Verwendung erleichtert.

Voraussetzungen

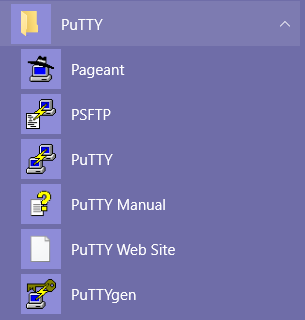

Auf einem Microsoft Windows-System ist standardmäßig keine Software für das Erstellen von SSH-Schlüsselpaaren installiert. Prüfen Sie, ob auf dem System, das Sie verwenden möchten, eine Software für das Erstellen von SSH-Schlüsselpaaren installiert ist. Sie können eine beliebige Software verwenden, die SSH-Schlüsselpaare generiert. Die folgenden Schritte beschreiben, wie Sie das SSH-Schlüsselpaar mit der PuTTY-Software unter Microsoft Windows erstellen. Die PuTTY-Software erhalten Sie unter www.putty.org. Nach der Installation sind die PuTTY-Tools verfügbar. Der folgende Screenshot zeigt die PuTTY-Tools im Startmenü.

Prozedur

Ergebnisse

Nächste Maßnahme

Erstellen Sie die Test-VM, indem Sie die unter Erstellen der Test-VM in Ihrem Microsoft Azure-Abonnement beschriebenen Schritte ausführen.

Erstellen eines SSH-Schlüsselpaars auf einem Linux-System

Führen Sie diese Schritte aus, wenn Sie die SSH-Verbindung mit der Test-Linux-VM, die Sie in Ihrem Microsoft Azure-Abonnement bereitstellen möchten, über ein Linux-System herstellen.

Sie verwenden in den Schritten zum Erstellen der Test-VM in Microsoft Azure den Inhalt der generierten Datei für den öffentlichen Schlüssel. Wenn auf dem Linux-System, mit dem Sie die Verbindung mit der Test-VM herstellen möchten, bereits ein SSH-Schlüsselpaar vorhanden ist, können Sie diesen Schritt überspringen und mit der Erstellung der Test-VM fortfahren, wie unter Erstellen der Test-VM in Ihrem Microsoft Azure-Abonnement beschrieben.

Voraussetzungen

Bevor Sie diese Schritte ausführen, müssen Sie sicherstellen, dass Sie kein vorhandenes SSH-Schlüsselpaar überschreiben, das Sie für andere Zwecke behalten möchten. Auf Linux-Systemen werden die öffentlichen und privaten SSH-Schlüsseldateien standardmäßig in dem Linux-Verzeichnis ~/.ssh/id_rsa erstellt. Wenn in diesem Verzeichnis ein SSH-Schlüsselpaar vorhanden ist und Sie denselben Dateinamen verwenden, wenn Sie diesen Befehl ausführen oder einen anderen Speicherort im Befehl eingeben, an dem bereits ein SSH-Schlüsselpaar vorhanden ist, wir das vorhandene Schlüsselpaar überschrieben.

Prozedur

Nächste Maßnahme

Erstellen Sie die Test-VM, indem Sie die Schritte unter Erstellen der Test-VM in Ihrem Microsoft Azure-Abonnement ausführen.

Erstellen der Test-VM in Ihrem Microsoft Azure-Abonnement

Sie verwenden eine virtuelle Test-Linux-Maschine (VM) in Ihrer Microsoft Azure-Umgebung, um die Tests auszuführen, die die für Ihren Horizon Cloud-Pod konfigurierte Netzwerkverbindung überprüfen.

Voraussetzungen

Sie benötigen den öffentlichen SSH-Schlüssel, den Sie nach der Anleitung unter Fehlerbehebung bei der Horizon Cloud-Pod-Bereitstellung – SSH-Schlüsselpaar erstellen erstellt haben. Diesen öffentlichen Schlüssel müssen Sie im Assistenten für die VM-Erstellung angeben, damit die VM die SSH-Verbindungen von dem System, das den zugehörigen privaten Schlüssel besitzt, als vertrauenswürdig erkennt.

Sie benötigen den Namen des virtuellen Netzwerks (VNet), mit dem Sie den Pod bereitstellen. Weitere Informationen finden Sie unter First-Gen-Horizon Cloud – Konfigurieren des erforderlichen virtuellen Netzwerks in Microsoft Azure.

Wenn Sie die Option des Assistenten „Pod hinzufügen“ nicht verwendet haben, um Ihre eigenen benannten Subnetze für den Pod zu verwenden, und stattdessen die CIDRs für die Subnetze eingegeben haben, erstellt der Pod-Bereitsteller das Management-Subnetz des Pods. An dem Punkt, an dem der Bereitstellungsvorgang fehlgeschlagen ist, hat der Prozess möglicherweise bereits das Management-Subnetz des Pods im VNet erstellt.

- Wenn der Bereitsteller dieses Management-Subnetz bereits erstellt hat, wird empfohlen, die Test-VM in diesem Subnetz bereitzustellen. Um herauszufinden, ob das Management-Subnetz des Pods im VNet vorhanden ist, melden Sie sich beim Microsoft Azure-Portal an, navigieren Sie zum entsprechenden VNet und prüfen Sie die Liste der vorhandenen Subnetze. Wenn der Pod-Bereitsteller die Subnetze des Pods automatisch erstellt (Sie haben die Option nicht verwendet, um Ihre eigenen benannten Subnetze für den Pod zu verwenden), hat das Management-Subnetz des Pods einen Namen nach dem Muster

vmw-hcs-podID-net-management, wobei podID die UUID des Pods ist. Andernfalls ist das Management-Subnetz des Pods dasjenige, das Sie für die Pod-Bereitstellung erstellt haben. - Wenn der fehlgeschlagene Bereitstellungsvorgang das Management-Subnetz des Pods nicht im VNet erstellt hat, können Sie jedes verfügbare Subnetz im VNet auswählen oder für die Test-VM ein neues Subnetz erstellen.

Prozedur

Verwendung von SSH für Verbindungen mit der Test-VM

Stellen Sie eine Secure Shell-Verbindung (SSH) mit der Test-VM her, damit Sie die Netzwerkkonnektivitätstests in Ihrer Microsoft Azure-Umgebung ausführen können.

Herstellen einer SSH-Verbindung zur Test-VM aus einem Microsoft Windows-System

Diese Verbindung wird von dem Microsoft Windows-System hergestellt, das über den privaten Schlüssel verfügt, der zu dem öffentlichen Schlüssel gehört, den Sie beim Erstellen der Test-VM angegeben haben.

Voraussetzungen

Stellen Sie sicher, dass Sie die IP-Adresse der Test-VM und den Benutzernamen besitzen, den Sie beim Erstellen der VM angegeben haben.

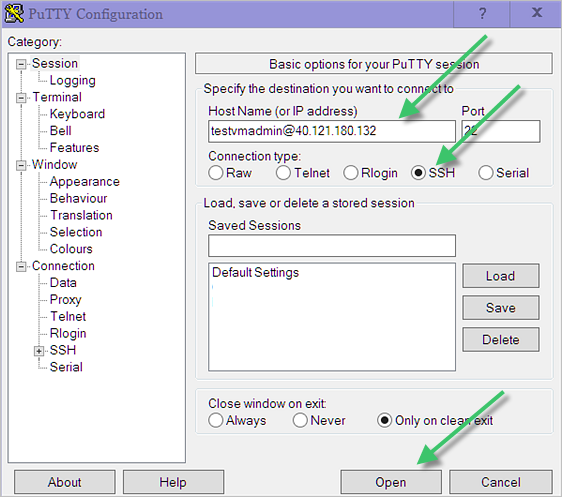

Auf einem Microsoft Windows-System wird in der Regel PuTTY verwendet. Damit PuTTY Ihren privaten Schlüssel problemlos laden kann, wenn Sie die SSH-Sitzung starten, bevor Sie PuTTY starten, starten Sie Pageant, wie unter Erstellen eines SSH-Schlüsselpaars auf einem Microsoft Windows-System beschrieben und fügen Sie den privaten SSH-Schlüssel zur Schlüsselliste von Pageant hinzu. Der private SSH-Schlüssel muss zu dem öffentlichen Schlüssel passen, den Sie beim Erstellen der Test-VM angegeben haben. Wenn der private Schlüssel in Pageant geladen wird, verwendet die PuTTY-SSH-Sitzung automatisch diesen privaten Schlüssel.

Prozedur

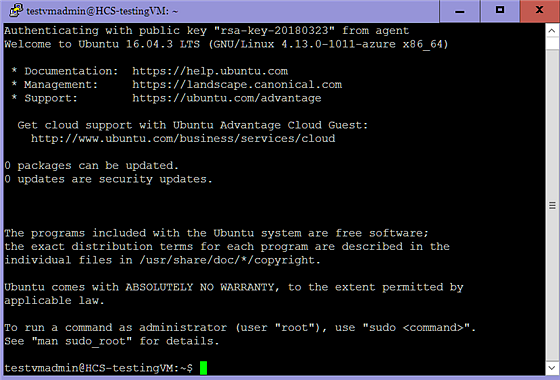

Ergebnisse

Nächste Maßnahme

Da Sie jetzt mit der Test-VM verbunden sind, können Sie die Tests zur Prüfung der Netzwerkkonnektivität in Ihrer Microsoft Azure-Umgebung durchführen. Führen Sie die unter Ausführen der Netzwerktests in Ihrer Microsoft Azure-Umgebung beschriebenen Schritte aus.

Herstellen einer SSH-Verbindung mit der Test-VM über ein Linux-System

Sie stellen diese Verbindung über das Linux-System her, das über den privaten Schlüssel verfügt, der dem öffentlichen Schlüssel entspricht, den Sie beim Erstellen der Test-VM angegeben haben.

Voraussetzungen

Vergewissern Sie sich, dass Sie über die Test-VM-IP-Adresse und den Benutzernamen verfügen, die Sie angegeben haben, als Sie die virtuelle Maschine erstellt haben.

Prozedur

Ergebnisse

Nächste Maßnahme

Sie sind jetzt mit der Test-VM verbunden und können die Tests zur Überprüfung der Netzwerkkonnektivität in Ihrer Microsoft Azure-Umgebung ausführen. Befolgen Sie die Schritte unter Ausführen der Netzwerktests in Ihrer Microsoft Azure-Umgebung.

Ausführen der Netzwerktests in Ihrer Microsoft Azure-Umgebung

Mit diesen Tests prüfen Sie, ob zwei Netzwerkbereiche richtig konfiguriert sind: ob das DNS interne und externe Adressen auflösen kann und ob die erforderlichen ausgehenden Ports offen sind. Diese Tests führen Sie mit Ihrer Test-VM durch.

Der Pod nutzt das DNS, um sowohl interne als auch externe Adressen aufzulösen. Mit den beiden ersten Tests wird geprüft, ob das in Ihrer Netzwerkumgebung konfigurierte DNS bekannte FQDNs für interne und externe Adressen auflösen kann.

Voraussetzungen

Stellen Sie vor dem Ausführen der Tests sicher, dass Sie in Ihrem Microsoft Azure-Abonnement eine Test-VM erstellt haben und damit eine SSH-Verbindung herstellen können. Weitere Informationen finden Sie unter Erstellen der Test-VM in Ihrem Microsoft Azure-Abonnement und Verwendung von SSH für Verbindungen mit der Test-VM.

Sie benötigen die IP-Adressen und die vollständig qualifizierten Domänennamen (FQDNs) für Server, die sich intern in Ihrem Netzwerk befinden und vom VNet erreichbar sein sollen, wie Ihr Active Directory-Domänencontroller. Diese Informationen benötigen Sie bei der DNS-Überprüfung.

Prozedur

Ergebnisse

Wenn die obigen Tests erfolgreich ausgeführt wurden, können Sie Ihren Pod erfolgreich bereitstellen.

Nächste Maßnahme

Wenn Sie den Test abgeschlossen haben, sollten Sie die Test-VM und alle zugehörigen Artefakte wie VM-Festplatte, IP-Adresse und NIC aus Ihrer Microsoft Azure-Umgebung löschen. Im Idealfall hätten Sie eine Ressourcengruppe für die Test-VM angelegt und können diese einfach löschen, um alle Artefakte der VM zu beseitigen. Folgen Sie den unter Löschen der Test-VM nach Abschluss der Tests beschriebenen Schritten.

Löschen der Test-VM nach Abschluss der Tests

Wenn Sie die Tests zur Überprüfung Ihrer Microsoft Azure-Netzwerkkonfiguration abgeschlossen haben und die Test-VM nicht mehr benötigen, sollten Sie sie und alle zugehörigen Artefakte aus Ihrer Microsoft Azure-Umgebung löschen.

Prozedur

- Melden Sie sich beim Microsoft Azure-Portal an.

- Wenden Sie das zu Ihrer Bereitstellung passende folgende Verfahren an, um die Test-VM zu löschen.

- Wenn die Test-VM in einer eigenen Ressourcengruppe bereitgestellt wurde und diese Gruppe zu keinem anderen Zweck verwendet wird, können Sie die gesamte Ressourcengruppe löschen.

Vorsicht: Um nicht versehentlich andere Elemente zu löschen, müssen Sie vor dem Löschen der Ressourcengruppe sicherstellen, dass die Ressourcengruppe wirklich nur Ihre Test-VM und die zugehörigen Objekte enthält, wie die Festplatte und die Netzwerkadapter.

- Wenn Sie die Test-VM löschen müssen, ohne eine gesamte Ressourcengruppe zu löschen, können Sie im Suchfeld des Portals nach dem Namen der Test-VM suchen. In den Suchergebnissen werden die VM und alle zugehörigen Objekte (Festplatten, Netzwerkschnittstellen, öffentliche IP-Adresse usw.) aufgelistet. Löschen Sie dann alle Objekte einzeln.

- Wenn die Test-VM in einer eigenen Ressourcengruppe bereitgestellt wurde und diese Gruppe zu keinem anderen Zweck verwendet wird, können Sie die gesamte Ressourcengruppe löschen.

).

).