Durch Hinzufügen und Konfigurieren von neuen SAML-Identitätsanbieter-Instanzen für Ihre Workspace ONE Access-Bereitstellung können Sie Hochverfügbarkeit bereitstellen, zusätzliche Benutzerauthentifizierungsmethoden unterstützen und höhere Flexibilität bei der Verwaltung des Benutzerauthentifizierungsvorgangs auf der Basis von Benutzer-IP-Adressbereichen erlangen.

Voraussetzungen

Führen Sie die folgenden Schritte aus, bevor Sie die externe Identitätsanbieter-Instanz hinzufügen.

- Vergewissern Sie sich, dass die externen Instanzen SAML 2.0-konform sind und dass der Workspace ONE Access-Dienst die externe Instanz erreichen kann.

- Koordinieren Sie die Integration mit dem externen Identitätsanbieter. Je nach Identitätsanbieter müssen Sie möglicherweise beide Einstellungen gemeinsam konfigurieren.

- Beziehen Sie die geeigneten Metadateninformationen für die externe Instanz, die Sie beim Konfigurieren des Identitätsanbieters in der Workspace ONE Access-Konsole hinzufügen müssen. Die Metadateninformationen, die Sie von der externen Instanz erhalten, sind entweder die URL zu den Metadaten oder die Metadaten selbst.

Prozedur

- Klicken Sie in der Workspace ONE Access-Konsole auf der Seite Integration > Identitätsanbieter auf HINZUFÜGEN und wählen Sie SAML-IDP aus.

- Konfigurieren Sie die folgenden Einstellungen.

Formularelement Beschreibung Name des Identitätsanbieters Geben Sie einen Namen für diese Identitätsanbieter-Instanz ein. SAML-Metadaten Fügen Sie das XML-basierte Metadatendokument des externen Identitätsanbieters hinzu, um eine Vertrauensstellung zum Identitätsanbieter aufzubauen.

- Geben Sie die SAML-Metadaten-URL oder den xml-Inhalt in das Textfeld ein. Klicken Sie auf IDP-Metadaten verarbeiten.

- Wählen Sie aus, wie der Benutzer identifiziert werden soll. Der in einer eingehenden SAML-Assertion gesendete Bezeichner kann entweder im Subjekt- oder im Attributelement gesendet werden.

- NameID-Element. Die Benutzer-ID wird aus dem NameID-Element des Bezeichner-Elements abgerufen.

- SAML-Attribut. Die Benutzer-ID wird aus einem bestimmten Attribut oder einem AttributeStatement-Element abgerufen.

- Wenn Sie NameID-Element auswählen, werden die vom Identitätsanbieter unterstützten NameID-Formate aus den Metadaten extrahiert und der angezeigten Tabelle „Namens-ID-Format“ hinzugefügt.

- Wählen Sie in der Spalte Namens-ID-Wert die Benutzerattribute aus, die im Workspace ONE Access-Dienst für die Zuordnung zu den angezeigten NameID-Formaten konfiguriert sind. Sie können benutzerdefinierte externe Namens-ID-Formate hinzufügen und den Benutzerattributwerten im Workspace ONE Access-Dienst zuordnen.

- Wählen Sie die zu verwendende Namens-ID-Richtlinie in SAML-Anforderung-Antwort im zu verwendenden ID-Zeichenfolgenformat aus. Dieses Format muss mit der spezifischen Konfiguration des Namens-ID-Richtlinienformats des externen Identitätsanbieters übereinstimmen, das zum Einrichten einer Vertrauensstellung mit dem Workspace ONE Access-Dienst verwendet wird.

- (Nur Cloud) Wählen Sie die Option Betreff in SAML-Anforderung senden (falls verfügbar) als Anmeldehinweis oder als Hinweis für die Authentifizierung wie MFA. Wenn Sie diese Option aktivieren, können Sie auch die Option Betreffwert basierend auf NameID-Formatzuordnung senden aktivieren, um den von der Drittanbieter-App bereitgestellten Anmeldehinweis dem NameID-Wert zuzuordnen.

Hinweis: Wenn Betreffwert basierend auf NameID-Formatzuordnung senden aktiviert ist, ist der Workspace ONE Access-Dienst anfällig für ein Sicherheitsrisiko, das als Benutzer-Enumeration bekannt ist. Aktivieren Sie diese Option mit Vorsicht.

Beispiel für eine Konfiguration, bei der die Option zum Senden des Betreffwerts basierend auf der Zuordnung des NameID-Formats aktiviert ist

Konfiguration des Identitätsanbieters eines Drittanbieters

- App „X“ ist im Verbund mit Workspace ONE Access.

- Der Identitätsanbieter des Drittanbieters hat den Wert NameID dem userPrincipleName zugeordnet.

In dieser Konfiguration wird die E-Mail des Endbenutzers nicht dem userPrincipleName des externen Identitätsanbieters zugeordnet.

- Die Zugriffsrichtlinie für App „X“ enthält eine Regel, nach der der externe Identitätsanbieter zur Authentifizierung des Benutzers verwendet wird.

Ablauf der Endbenutzerauthentifizierung

- Der Endbenutzer wählt die App „X“ aus.

- App „X“ zeigt dem Endbenutzer eine Anmeldeseite zur Eingabe seiner E-Mail-Adresse an.

- App „X“ sendet die E-Mail als Anmeldehinweis zurück an Workspace ONE Access.

- Da Betreffwert basierend auf NameID-Formatzuordnung senden aktiviert ist, nimmt Workspace ONE Access die E-Mail an und findet den UserPrincipleName für diesen Benutzer.

- Workspace ONE Access sendet die SAML-Anforderung mit dem entsprechenden UserPrincipleName, der dem externen Identitätsanbieter zugeordnet wurde, der für die Authentifizierung des Endbenutzers verantwortlich ist.

- Wenn Sie SAML-Attribut auswählen, fügen Sie das Attributformat und den Attributnamen ein. Wählen Sie das Benutzerattribut im Workspace ONE Access-Dienst aus, um es dem SAML-Attribut zuzuordnen.

Just-in-Time-Benutzerbereitstellung Mit der Just-in-Time-Bereitstellung erstellte Benutzer werden erstellt und dynamisch aktualisiert, wenn sich der Benutzer auf der Basis von SAML-Assertionen, die durch den Identitätsanbieter gesendet werden, anmeldet. Siehe Funktionsweise der Just-in-Time-Benutzerbereitstellung in Workspace Access. Wenn Sie JIT aktivieren, geben Sie das Verzeichnis und den Domänennamen für das JIT-Verzeichnis ein. Benutzer Wählen Sie die Verzeichnisse mit den Benutzern aus, die sich mit diesem Identitätsanbieter authentifizieren können. Netzwerk Die im Dienst konfigurierten vorhandenen Netzwerkbereiche werden aufgeführt. Wählen Sie die Netzwerkbereiche der Benutzer anhand ihrer IP-Adressen aus, die Sie zu dieser Identitätsanbieter-Instanz für die Authentifizierung umleiten möchten.

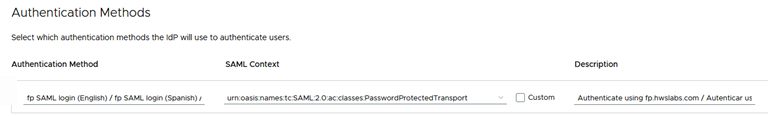

Authentifizierungsmethode Geben Sie im Textfeld Authentifizierungsmethode den Namen der Authentifizierungsmethode ein, die diesem externen Identitätsanbieter zugeordnet werden soll. Sie können mehrere Authentifizierungsmethoden eingeben, um sie dem Identitätsanbieter eines Drittanbieters zuzuordnen. Geben Sie jeder Authentifizierungsmethode einen Anzeigenamen, der die Authentifizierungsmethode identifiziert. Dies ist der in der Zugriffsrichtlinie konfigurierte Authentifizierungsname. Dies ist der Authentifizierungsname, der angezeigt wird, wenn Benutzer zur Anmeldung aufgefordert werden.

Ordnen Sie im Textfeld SAML-Kontext den Namen der Authentifizierungsmethode dem SAML-Authentifizierungskontext zu, der vom Identitätsanbieter eines Drittanbieters in der SAML-Antwort gesendet wird. Wählen Sie im Dropdown-Menü eine Zeichenfolge für die SAML-Authentifizierungskontextklasse aus der Liste der häufig verwendeten Zeichenfolgen aus oder geben Sie eine benutzerdefinierte Zeichenfolge ein.

Geben Sie im Textfeld Beschreibung den Inhalt ein, damit der Benutzer erkennen kann, ob er diese Authentifizierungsmethode auswählen sollte. Der Text im Textfeld Beschreibung wird auf der Seite mit der Anmeldeaufforderung „Authentifizierung auswählen“ angezeigt, wenn es sich bei dieser Authentifizierungsmethode eines externen Identitätsanbieters um eine Authentifizierungsoption in einer Zugriffsrichtlinienregel handelt. Siehe Einrichten einer Auswahl von Regeln für die Authentifizierungszugriffsrichtlinie.

Dieser Text wird nicht automatisch in die vom Browser des Endbenutzers angegebenen Sprachen übersetzt. Sie können den Inhalt jedoch in mehreren Sprachen als einen einzigen Eintrag im Textfeld „Beschreibung“ verfassen, und die Beschreibung wird unter der Authentifizierungsmethode auf der Anmeldeaufforderungsseite angezeigt.

Konfiguration der einmaligen Abmeldung Wenn sich Benutzer bei Workspace ONE über einen externen Identitätsanbieter (IDP) anmelden, werden zwei Sitzungen geöffnet, eine über den externen Identitätsanbieter und die zweite über den Identity Manager-Dienstanbieter für Workspace ONE. Die Lebensdauer dieser Sitzungen wird unabhängig verwaltet. Wenn Benutzer sich bei Workspace ONE abmelden, wird die Workspace ONE-Sitzung geschlossen, aber die Sitzung eines externen Identitätsanbieters ist möglicherweise immer noch geöffnet. Je nach Ihren Sicherheitsanforderungen können Sie die einmalige Abmeldung aktivieren und sie für die Abmeldung von beiden Sitzungen konfigurieren, oder Sie können die Sitzung eines externen Identitätsanbieters beibehalten.

Konfigurationsoption 1

- Sie können die einmalige Abmeldung aktivieren, wenn Sie den externen Identitätsanbieter konfigurieren. Wenn der externe Identitätsanbieter das SAML-basierte Single Log Out (SLO)-Protokoll unterstützt, werden Benutzer von beiden Sitzungen abgemeldet, wenn sie sich vom Workspace ONE-Portal abmelden. Das Textfeld „Umleitungs-URL“ ist nicht konfiguriert.

- Wenn der externe Identitätsanbieter kein SAML-basiertes SLO unterstützt, aktivieren Sie SLO und legen im Textfeld „Umleitungs-URL“ eine Endpoint-URL für das SLO des externen Identitätsanbieters fest. Sie können auch einen Umleitungsparameter an die URL anhängen, die Benutzer an einen bestimmten Endpoint sendet. Benutzer werden zu dieser URL umgeleitet, wenn sie sich vom Workspace ONE-Portal abmelden und auch vom externen Identitätsanbieter abgemeldet werden.

Konfigurationsoption 2

- Eine weitere SLO-Option besteht darin, Benutzer von ihrem Workspace ONE-Portal abzumelden und sie auf eine angepasste Endpoint-URL umzuleiten. Sie aktivieren SLO, bestimmen die URL im Textfeld „Umleitungs-URL“ und den Umleitungsparameter des angepassten Endpoint. Wenn sich Benutzer vom Workspace ONE-Portal abmelden, werden sie auf diese Seite geleitet, die eine angepasste Meldung anzeigen kann. Die Sitzung des externen Identitätsanbieters ist möglicherweise weiterhin geöffnet. Die URL wird als https://<vidm-access-url>/SAAS/auth/federation/slo eingegeben.

Wenn „SLO aktivieren“ nicht aktiviert ist, besteht die Standardkonfiguration im Workspace ONE Access-Dienst darin, die Benutzer an die Anmeldeseite des Workspace ONE-Portals zurückzuleiten, sobald sie sich abmelden. Die Sitzung des externen Identitätsanbieters ist möglicherweise weiterhin geöffnet.

SAML-Signaturzertifikat Klicken Sie auf Metadaten des Dienstanbieters, um die URL zur Metadaten-URL des Workspace ONE Access SAML-Dienstanbieters anzuzeigen. Kopieren und speichern Sie die URL. Diese URL wird konfiguriert, wenn Sie die SAML-Assertion im Identitätsanbieter Dritter so bearbeiten, dass Workspace ONE Access-Benutzer zugeordnet werden können. IdP-Hostname Wenn das Textfeld „Hostname“ angezeigt wird, geben Sie den Hostnamen ein, an den der Identitätsanbieter für die Authentifizierung umgeleitet wird. Wenn Sie einen anderen Nicht-Standardport als 443 verwenden, können Sie den Hostnamen als „Hostname:Port“ einstellen. Beispiel: myco.example.com:8443. - Klicken Sie auf Hinzufügen.

Nächste Maßnahme

- Navigieren Sie in der Konsole zur Seite „Ressourcen“ > „Richtlinien“ und bearbeiten Sie die Standardzugriffsrichtlinie, um eine Richtlinienregel hinzuzufügen und den Namen der SAML-Authentifizierungsmethode als zu verwendende Authentifizierungsmethode auszuwählen. Siehe Verwalten von Zugriffsrichtlinien im Workspace ONE Access-Dienst.

- Bearbeiten Sie die Identitätsanbieterkonfiguration Dritter so, dass die von Ihnen gespeicherte URL des SAML-Signaturzertifikats hinzugefügt wird.