Workspace ONE UEM-Profile für Windows

In Workspace ONE UEM sind Profile die primäre Möglichkeit zur Verwaltung und Konfiguration Ihrer Windows-Geräte. Erhalten Sie Informationen zu verschiedenen Profilen, die eine Verbindung zu Ressourcen herstellen, Ressourcen schützen, Geräte einschränken und kontrollieren und die spezifisch für Dell sind.

Was sind Profile

Sie können Profile als Einstellungen und Regeln betrachten, die Ihnen zusammen mit Konformitätsrichtlinien dabei helfen, betriebliche Regeln und Verfahren durchzusetzen. Sie enthalten Einstellungen, Konfigurationen und Restriktionen, die Sie auf Geräten durchsetzen sollten.

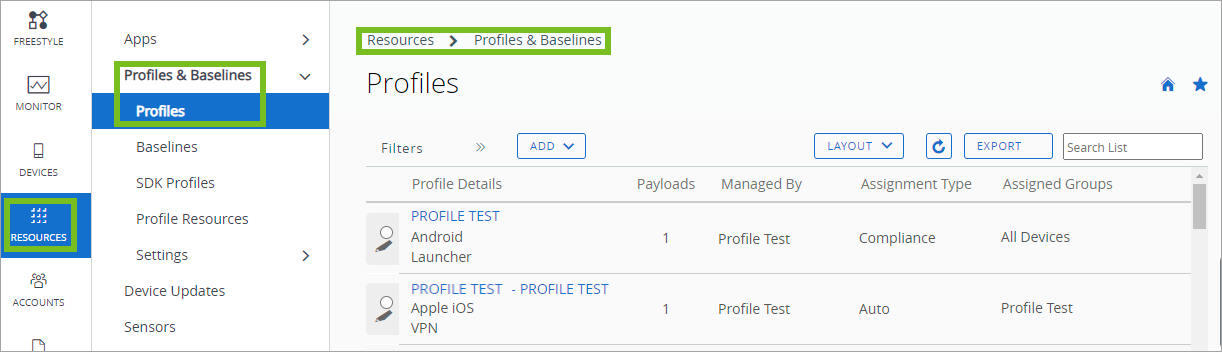

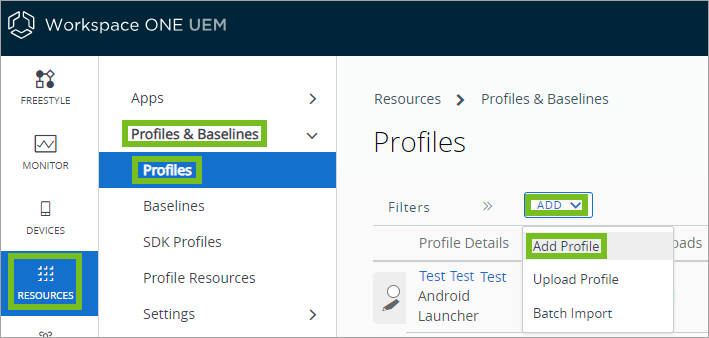

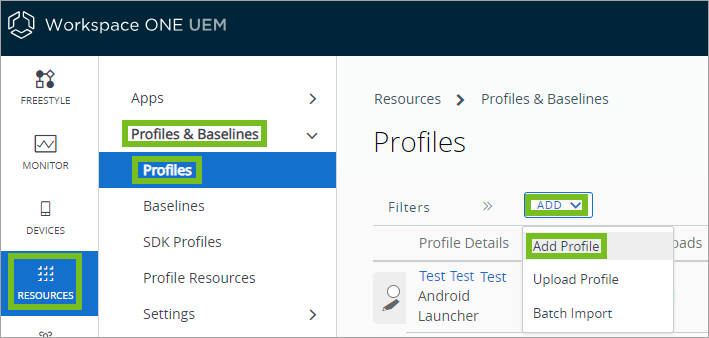

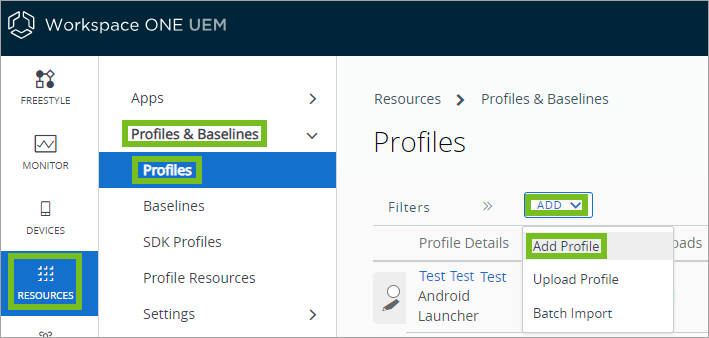

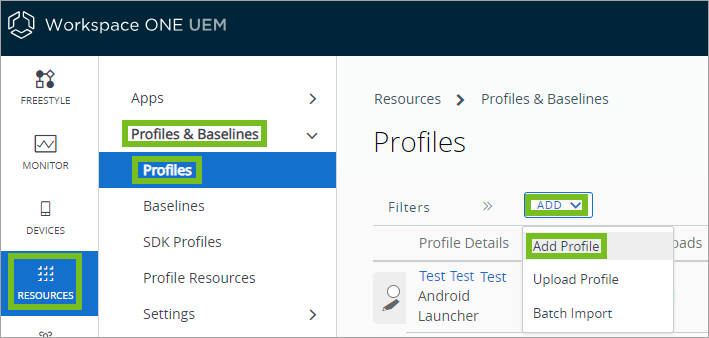

Ein Profil besteht aus den allgemeinen Profileinstellungen und einer spezifischen Nutzlast. Profile funktionieren am besten, wenn sie nur eine einzige Nutzlast enthalten. In Workspace ONE UEM Console finden Sie sowohl Benutzer- als auch Geräteprofile unter: Ressourcen > Profile und Baselines > Profile.

Benutzer- oder Geräteebene

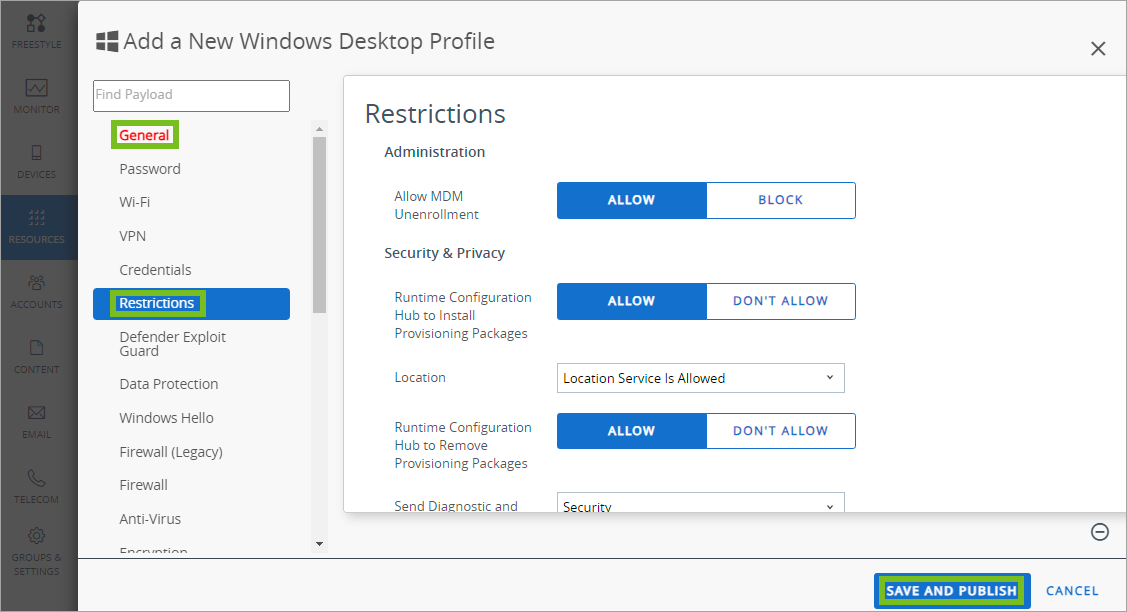

Windows Desktop-Profile werden auf Benutzerebene oder Geräteebene auf ein Gerät angewendet. Bei der Erstellung von Windows Desktop-Profilen wählen Sie die Ebene aus, auf die das Profil angewendet werden soll. Einige Profile sind nicht für beide Ebenen verfügbar, d. h., Sie können sie nur auf der Benutzerebene oder nur auf der Geräteebene anwenden. Workspace ONE UEM Console identifiziert, welche Profile auf welcher Ebene verfügbar sind. Die folgende Liste zeigt einige Einschränkungen für die erfolgreiche Verwendung von Geräte- und Benutzerprofilen.

- Workspace ONE UEM führt Befehle aus, die auf den Gerätekontext angewendet werden. Dies gilt selbst dann, wenn das Gerät keine aktive Anmeldung eines registrierten Benutzers aufweist.

- Benutzerspezifische Profile erfordern eine aktive Anmeldung eines registrierten Benutzers.

Es gibt einige Standardprofile und Befehle, die Sie zum Einrichten und Steuern des Geräts verwenden können. Das folgende Diagramm zeigt Befehle für das Profil und die Konsole, die keinen aktiven Windows-Benutzer mehr benötigen, um sie auszuführen.

| Profilname | Wird ohne aktiven Windows-Benutzer installiert |

|---|---|

| Kennwort | Ja |

| WLAN | Ja |

| VPN | Ja |

| Anmeldedaten | Ja |

| Restriktion | Ja |

| Defender Exploit Guard | Ja |

| Datenschutz | Ja |

| Windows Hello | Ja |

| Firewall | Ja |

| Verschlüsselung | Ja |

| Antivirus | Ja |

| Windows Updates | Ja |

| Proxy | Ja |

| SCEP | Ja |

| Anwendungssteuerung | Ja |

| Windows-Lizenzierung | Ja |

| Benutzerdefiniertes Profil (HUB und OMA-DM) | Ja |

| Kiosk | Ja |

| Personalisierung | Ja |

| Peerverteilung | Ja |

| Unified-Writer-Filter | Ja |

| Konsolenaktion | Funktioniert mit ohne aktiven Windows-Benutzer |

|---|---|

| Gerätesicherheit | Ja |

| Windows-Informationen | Ja |

| Integritätsnachweis | Ja |

| Verfügbare BS-Updates | Ja |

| Hub-Check-in | Ja |

| Zertifikatslistenprobe | Ja |

| Sicherheitsinformationen | Ja |

| Information | Ja |

| App-Listenprobe – HUB | Ja |

| App-Listenprobe – OMA-DM | Ja |

| Sensor | Ja |

| Workflow | Ja |

| Zeitfenster | Ja |

| Neu starten | Ja |

| Unternehmensdaten löschen | Ja |

| Gerät zurücksetzen | Ja |

| Enterprise-Zurücksetzung | Ja |

| Geräteprotokoll anfordern | Ja |

Neue Profiloptionen zum Konfigurieren von Windows Benutzer- und Geräteprofilen

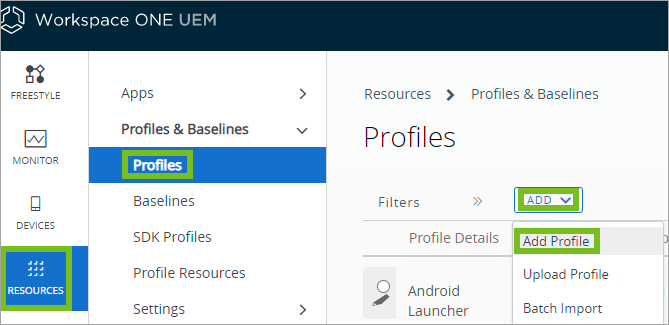

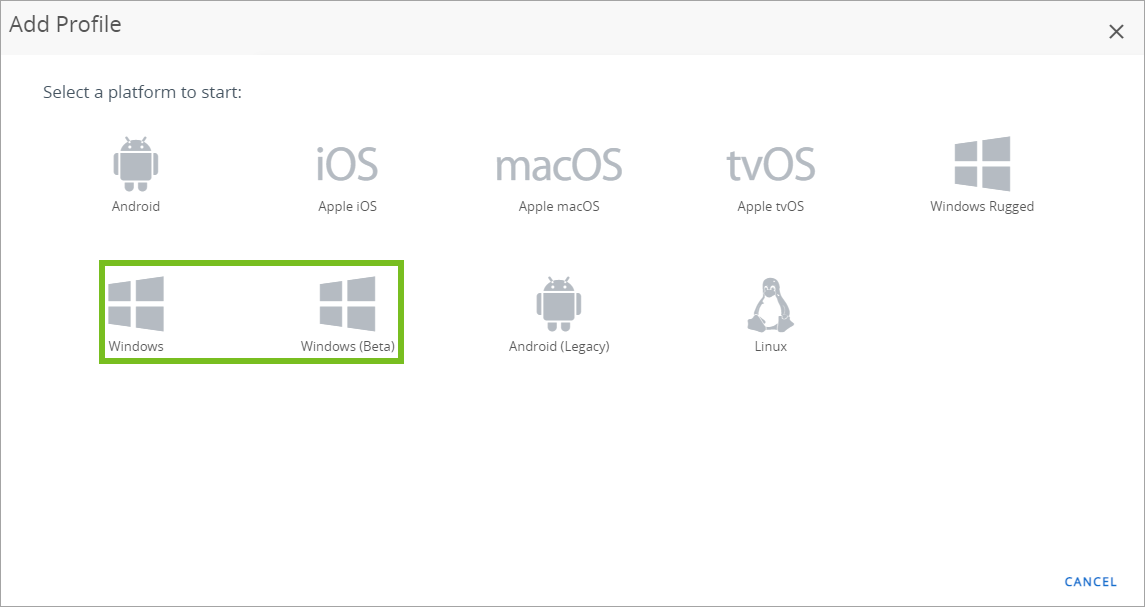

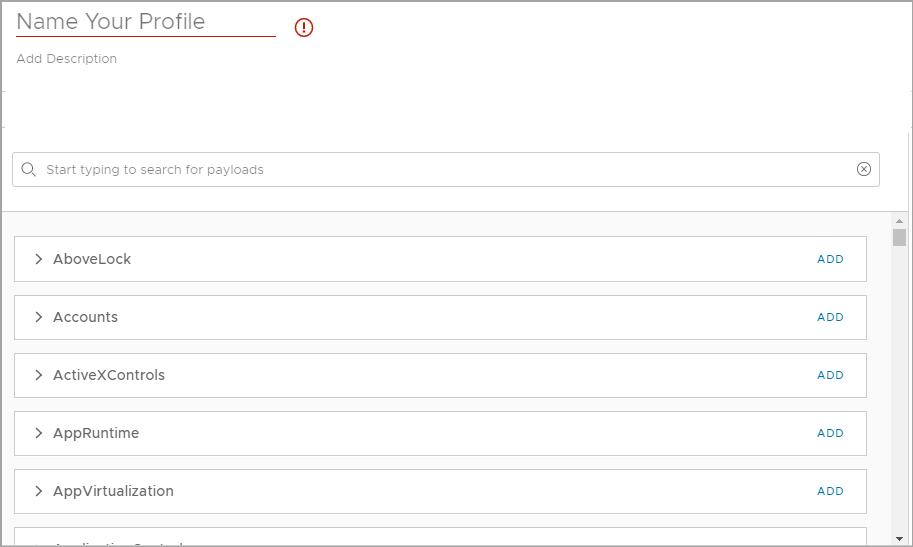

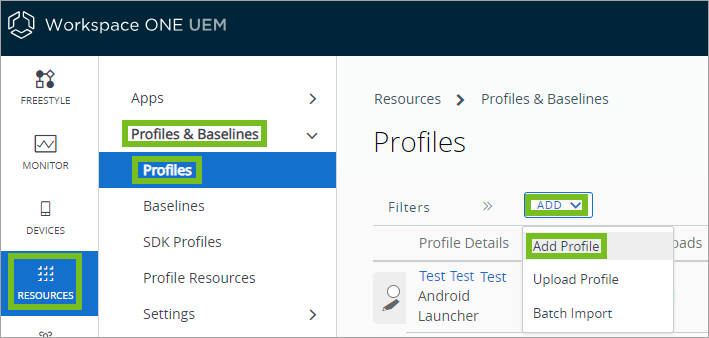

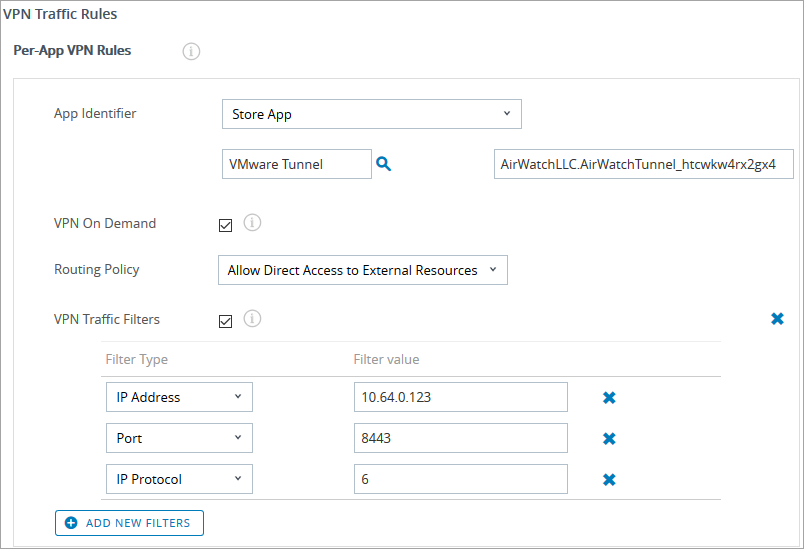

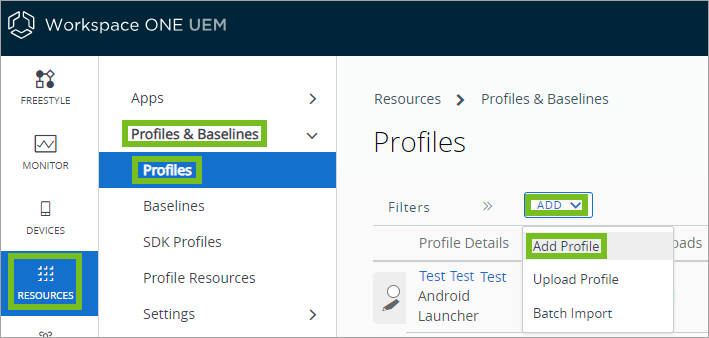

Wir haben Ihre Optionen zur Zuweisung von Benutzer- und Geräteprofilen aktualisiert, indem wir einen zweiten Windows (Beta)-Plattform-Builder hinzugefügt haben. Wenn Sie in der Konsole ein Benutzer- oder ein Geräteprofil hinzufügen, müssen Sie entweder die Windows- oder die Windows(Beta)-Plattform auswählen. Navigation: Ressourcen > Profile und Baselines > Profile > Hinzufügen > Profil hinzufügen > Windows -ODER- Windows (Beta)

Windows-Plattformoption

Mithilfe dieser Plattformoption können Sie weiterhin Benutzer- und Geräteprofile mit benutzerdefinierten Einstellungen und der Integration mit dem Workspace ONE Intelligent Hub hinzufügen und anpassen. Wenn Sie benutzerdefinierte Einstellungen über die Intelligent Hub konfiguriert haben, verwenden Sie diese Option weiterhin, anstatt auf die neuen Windows(Beta)-Plattformoptionen zu migrieren, da die Betaversion zu diesem Zeitpunkt nicht alle benutzerdefinierten Einstellungen unterstützt.

Windows(Beta)-Plattformoption

Migrieren Sie zu dieser Plattformoption, wenn Sie keine benutzerdefinierten Einstellungen für Ihre Benutzer- und Geräteprofile verwenden. Wenn Sie ein Profil hinzufügen, können Sie nach den Optionen systemeigener Microsoft Configuration Service Providers (CSPs) suchen und sie dann nach Bedarf auf Ihre Profile anwenden. Zukünftige Verbesserungen werden vorgenommen, z. B. das Hinzufügen von VMware-Vorlagen, die derzeit ein Funktions-Flag enthalten.

Benutzerdefinierte Einstellungen werden derzeit nicht unterstützt. Eine vollständige Liste der CSPs-Details finden Sie auf der Website von Microsoft: Policy CSP details.

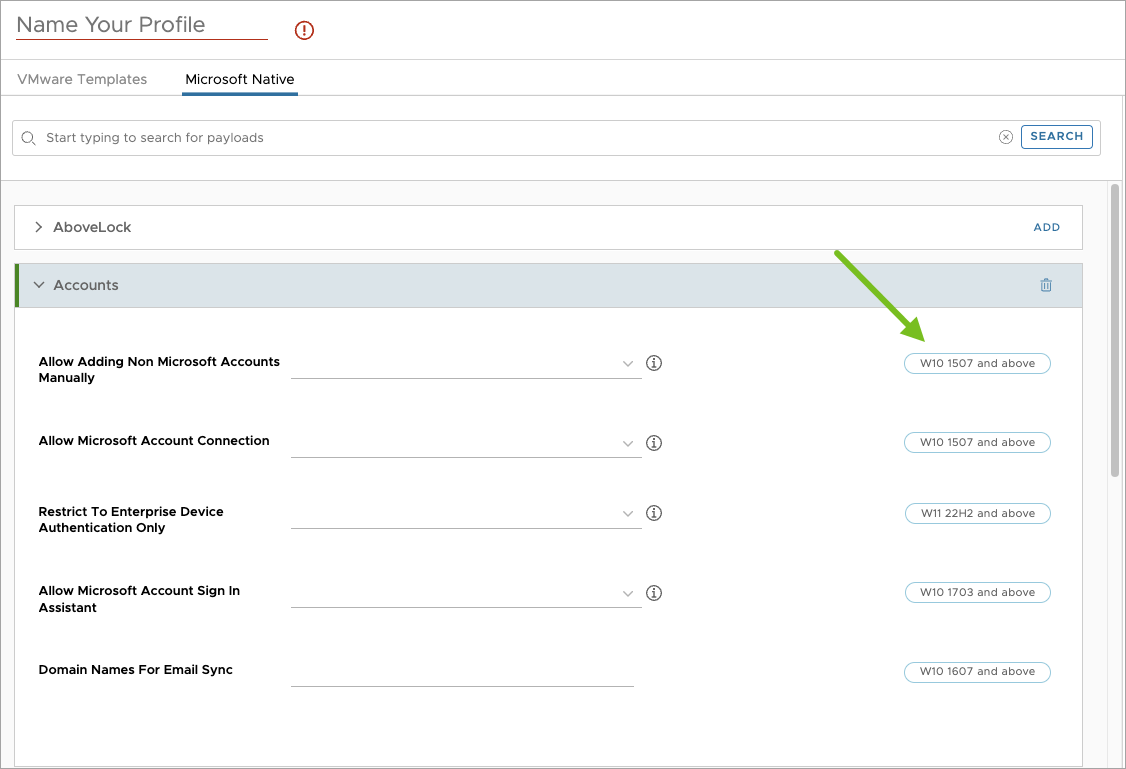

Native Microsoft-Vorlage

Unter der Windows(Beta)-Plattformoption ist die native Microsoft-Vorlage ohne Funktions-Flag verfügbar. Die Registerkarte Microsoft Native bietet Ihnen die Möglichkeit, bei Bedarf andere Optionen für systemeigene Microsoft-CSPs zu suchen und anzuwenden. Im Dropdown-Menü Accounts zeigt eine hinzugefügte Funktion die unterstützte Windows Versionsinformation an (sofern Microsoft sie bereitgestellt hat).

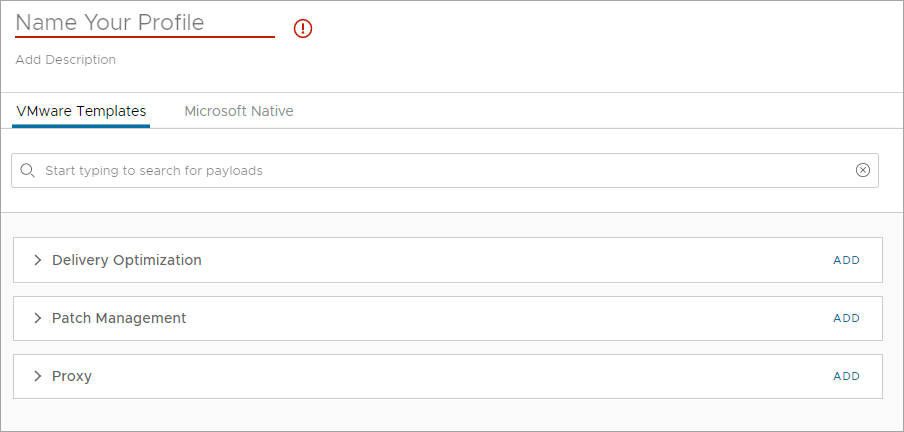

Funktions-Flag – VMware-Vorlagen

Unter der Windows(Beta)-Plattformoption wie der nativen Microsoft-Vorlage, jedoch hinter einem Funktions-Flag haben wir VMware-DDUI-Vorlagen (Data-Driven User Interface) erstellt. Die Registerkarte „VMware Templates“ bietet Ihnen als Administrator detailliertere Optionen, um eine tiefere Anpassungsebene für einige der systemeigenen Microsoft-CSPs mit vorkonfigurierten Einstellungen festzulegen sowie die Möglichkeit zu erhalten, drei unserer gängigsten Konfigurationen anzupassen. Dies gelingt unter: Übermittlungsoptimierung, Patch-Verwaltung und Proxy. Mithilfe der Umschalter in diesen Abschnitten können Sie die vorkonfigurierten Einstellungen nach Bedarf anpassen.

Hinweis: Wenn Sie beide Registerkarten (Microsoft Native und VMware-Vorlagen) konfigurieren, stellen Sie sicher, dass die Elemente in den VMware-Vorlagen NICHT auch unter der systemeigenen Microsoft-Registerkarte festgelegt sind, da sie sonst die anderen überschreiben und/oder ein Problem erzeugen könnten.

Antivirus-Profil

Erstellen Sie ein Antivirus-Profil, um den systemeigenen Virenschutz Windows Defender auf Windows Desktop-Geräten zu konfigurieren. Die für all Ihre Geräte konfigurierte Windows Defender-Anwendung stellt sicher, dass Ihre Endbenutzer bei der Nutzung des Geräts geschützt sind.

Wichtiger Hinweis: Dieses Profil konfiguriert nur den systemeigenen Windows Defender, keine anderen Antivirus-Appliances von Drittanbietern.

-

Gehen Sie zu Ressourcen > Profile und Baselines > Profile > Hinzufügen und wählen Sie Profil hinzufügen.

-

Wählen Sie Windows und dann Windows Desktop.

-

Wählen Sie Geräteprofil.

-

Konfigurieren Sie die Profileinstellungen Allgemein.

-

Wählen Sie das Antivirus-Profil:

-

Konfigurieren Sie die Antivirus-Einstellungen:

Einstellungen Beschreibungen Echtzeitüberwachung Aktivieren Sie diese Option zum Konfigurieren von Windows Defender Antivirus für die Überwachung des Geräts in Echtzeit. Echtzeit-Prüfrichtung Aktivieren Sie diese Option, um Windows Defender Antivirus zum Überwachen von eingehenden Dateien, ausgehenden Dateien oder allen Dateien zu konfigurieren. Verwenden Sie diese Option, um die Netzwerkleistung für die Server oder Serverrollen zu verbessern, die Sie für die Windows Server-Installationen definiert haben, die Datenverkehr in einer Richtung verarbeiten. Cloud-Schutzebene Aktivieren Sie diese Option, um zu konfigurieren, wie aggressiv Windows Defender Antivirus beim Blockieren von verdächtigen Dateien vorgeht. Berücksichtigen Sie beim Festlegen dieses Menüelements die Netzwerkleistung. Cloud-Blockierungs-Zeitüberschreitung Wählen Sie eine Zeit (in Sekunden) aus, über die eine Datei blockiert bleiben soll, während Windows Defender Antivirus ihr Bedrohungspotenzial analysiert. Die Standard-Blockierungszeit beträgt 10 Sekunden. Das System fügt die Sekunden, die in diesem Menüpunkt festgelegt sind, zur Standardzeit hinzu. Signaturaktualisierung Signaturaktualisierung in Stunden

Signaturaktualisierungsdatei teilt Quellen

Vor dem Scannen auf Signatur prüfen

Reihenfolge der Ausweichmöglichkeit für SignaturaktualisierungScan-Intervall Vollscan: Aktivieren Sie diese Option, um festzulegen, wann ein vollständiger Systemscan ausgeführt werden soll. Wählen Sie das Zeitintervall (in Stunden) zwischen Scans aus.

Schnelle Suche - Aktivieren der Planung, wenn ein schneller Systemscan läuft. Wählen Sie das Zeitintervall (in Stunden) zwischen Scans aus.Ausschlüsse Wählen Sie die Dateipfade oder -vorgänge, um die Windows Defender Antivirus-Scans auszuschließen. Wählen Sie Neu hinzufügen, um eine Ausnahme hinzuzufügen. Standardaktion bei Gefährdung (niedrige, mittlere, hohe, schwerwiegende Gefährdungen) Legen Sie die Standardaktion für die verschiedenen Gefährdungsstufen fest, die während der Scans festgestellt werden.

Reinigen – Wählen Sie diese Option aus, um die mit der Gefährdung verbundenen Probleme zu bereinigen.

Quarantäne – Wählen Sie diese Option aus, um die Gefährdung in einen separaten Quarantäne-Ordner zu verschieben.

Entfernen – Wählen Sie diese Option aus, um die Gefährdung aus Ihrem System zu entfernen.

Zulassen – Wählen Sie diese Option aus, um die Gefährdung beizubehalten.

Benutzerdefiniert – Wählen Sie diese Option aus, um den Benutzer entscheiden zu lassen, wie mit der Gefährdung umgegangen werden soll.

Keine Aktion – Wählen Sie diese Option aus, um keine Aktion für die Gefährdung durchzuführen.

Blockieren – Wählen Sie diese Option aus, um den Zugriff auf dem Gerät für die Gefährdung zu blockieren.Erweitert Scan durchschn. CPU-Last-Faktor - Legen Sie den maximalen durchschnittlichen Prozentsatz der CPU-Last fest, den Windows Defender bei Scans in Anspruch nehmen kann.

UI-Sperrung – Aktivieren Sie diese Option, um die Benutzeroberfläche (UI) vollständig zu sperren, sodass Endanwender keine Einstellungen ändern können.

Catchup-Vollscan – Aktivieren Sie diese Option, um die Ausführung eines Vollscans zuzulassen, der zuvor unterbrochen oder nicht ausgeführt wurde. Ein Catchup-Scan ist ein Scan, der initiiert wird, weil ein regelmäßig geplanter Scan nicht ausgeführt wurde. In der Regel werden derartige geplante Scans nicht ausgeführt, weil der Computer zu dem Zeitpunkt der geplanten Durchführung ausgeschaltet war.

Catchup-Schnellscan – Aktivieren Sie diese Option, um die Ausführung eines Schnellscans zuzulassen, der zuvor unterbrochen oder nicht ausgeführt wurde.

Ein Catchup-Scan ist ein Scan, der initiiert wird, weil ein regelmäßig geplanter Scan nicht ausgeführt wurde. In der Regel werden derartige geplante Scans nicht ausgeführt, weil der Computer zu dem Zeitpunkt der geplanten Durchführung ausgeschaltet war.

Verhaltensüberwachung – Aktivieren Sie diese Option, um festzulegen, dass der Virusscanner ein Aktivitätsprotokoll an Microsoft sendet.

Angriffspräventionssystem – Aktivieren Sie diese Option, um den Netzwerkschutz vor Gefährdung durch bekannte Sicherheitsrisiken zu konfigurieren.

Diese Option aktiviert Windows-Defender-Antivirus, um die Verbindungen kontinuierlich zu überwachen und potentielle schädliche Verhaltensmuster zu identifizieren. Diesbezüglich verhält sich die Software wie ein klassischer Virenscanner mit dem Unterschied, dass statt der Prüfung von Dateien nun der Netzwerkdatenverkehr gescannt wird.

PUA-Schutz - Aktivieren, damit Windows-Defender-Antivirus auf Endclients nach potentiell unerwünschten Anwendungen (potentially unwanted applications, PUA) sucht.

IOAV-Schutz - Windows Defender heruntergeladene Dateien prüfen lassen.

OnAccess-Schutz - Aktivieren, damit Windows-Defender-Antivirus Dateien und Ordner vor unberechtigten Zugriffen schützt.

Cloud-Schutz: Aktivieren Sie diese Option, um Windows Defender Antivirus zur schnellen Erkennung und Vermeidung von Bedrohungen mithilfe von proprietären Ressourcen und maschinellem Lernen zu verwenden.

Benutzereinverständnis - Aktivieren, damit Windows-Defender-Antivirus den Endclient-Benutzer um Bestätigung bittet, bevor etwas mit erkannten Bedrohungen geschieht.

E-Mail scannen – Aktivieren Sie diese Option, um Windows Defender das Scannen von E-Mails zu erlauben.

Verbundene Netzlaufwerke scannen - Aktivieren, damit Windows-Defender-Antivirus auf den Geräten verbundene Netzlaufwerke scannt.

Archive scannen - Aktivieren, Windows-Defender-Antivirus auf archivierten Ordnern Vollscans durchführt.

Wechseldatenträger scannen - Aktivieren, damit Windows-Defender-Antivirus an die Geräte angeschlossene Wechseldatenträger scannt.

Dateien unter Quarantäne entfernen nach – Legen Sie fest, wie lang Dateien unter Quarantäne stehen, bis sie entfernt werden. -

Wählen Sie Speichern und veröffentlichen.

Anwendungssteuerungsprofil

Beschränken Sie, welche Anwendungen auf Windows Desktop-Geräten mit dem Anwendungssteuerungsprofil installiert werden können. Durch die Beschränkung der Anwendungsinstallationen schützen Sie Ihre Daten vor böswilligen Anwendungen und hindern Endbenutzer an den Zugriff auf nicht erwünschte Anwendungen auf Unternehmensgeräten.

Um zuzulassen oder zu verhindern, dass Anwendungen auf Geräten installiert werden, können Sie Anwendungskontrolle aktivieren, um so bestimmten Anwendungen zu vertrauen und sie zu blockieren. Während das Konformitätsmodul Geräte auf vertrauenswürdige und blockierte Anwendungen prüft, hindert die Anwendungssteuerung Benutzer an dem Versuch, Anwendungen hinzuzufügen oder zu entfernen. Verhindern Sie zum Beispiel, dass eine bestimmte Game-Anwendung jemals auf einem Gerät installiert wird, oder vertrauen Sie nur bestimmten Anwendungen für die Installation auf einem Gerät. Blockierte Anwendungen, die auf einem Gerät installiert wurden, bevor die Nutzlast der Anwendungssteuerung per Push auf das Gerät übertragen wird, werden deaktiviert, sobald das Profil per Push übertragen wird.

Das Anwendungssteuerungsprofil unterstützt bei der Senkung der Kosten für das Gerätemanagement, indem der Benutzer daran gehindert wird, verbotene Anwendungen, die Probleme verursachen, auszuführen. Indem die Entstehung von Problemen durch Anwendungen verhindert wird, wird die Anzahl der Anrufe, die Ihre Supportmitarbeiter beantworten müssen, verringert.

Konfigurieren eines Anwendungssteuerungsprofils

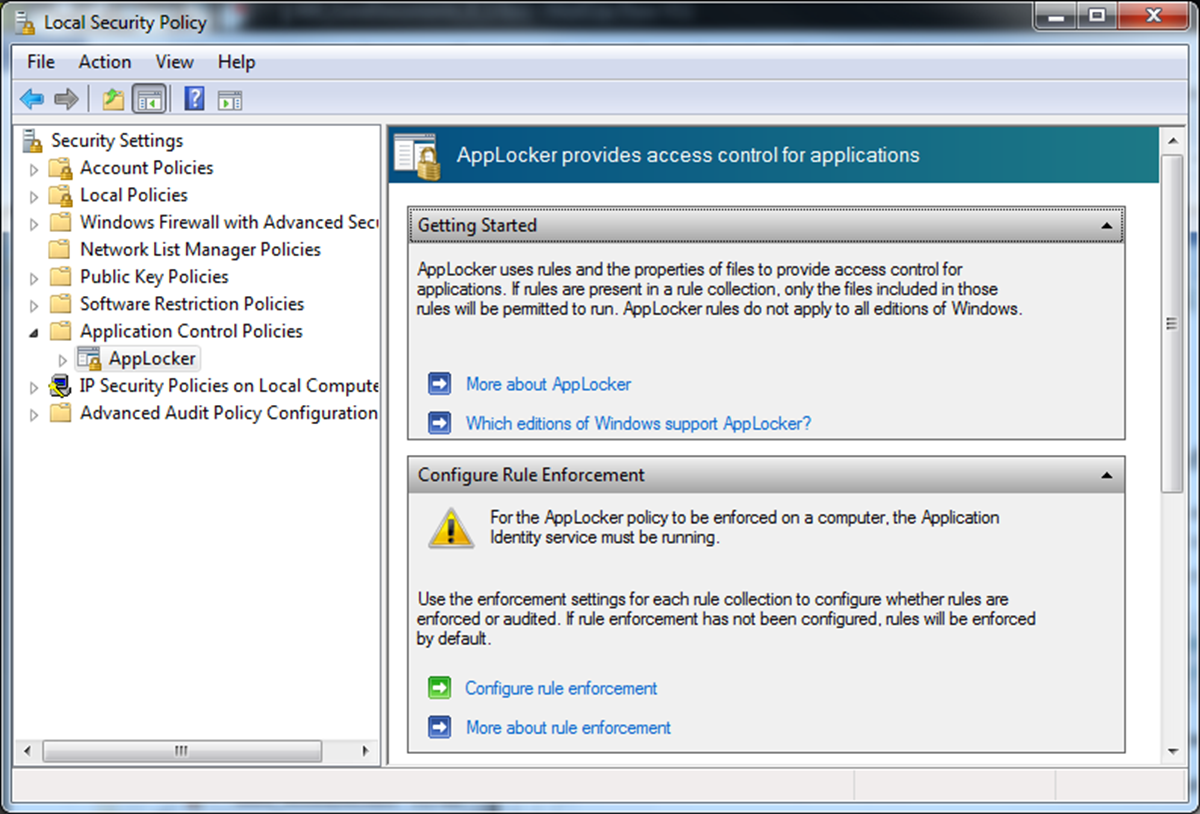

Um zuzulassen oder zu verhindern, dass Anwendungen auf Geräten verwendet werden, können Sie Anwendungskontrolle aktivieren, um so bestimmten Anwendungen zu vertrauen und sie zu blockieren. Die Anwendungssteuerung nutzt Microsoft AppLocker-Konfigurationen zur Erzwingung der Anwendungssteuerung auf Windows-Geräten.

Um eine XML-Konfigurationsdatei zu konfigurieren, müssen Sie die AppLocker-Einstellungen auf einem Gerät konfigurieren und die Datei zur Verwendung mit dem Profil exportieren.

Anwendungskontrollprofile erfordern die Nutzung von Windows Enterprise oder Education.

Wichtiger Hinweis:

- Erstellen Sie Richtlinien zuerst im Modus „Nur überwachen“. Erstellen Sie nach der Prüfung der Version im Modus „Nur überwachen“ auf einem Testgerät eine Version im Modus „Erzwingen“ für die Verwendung mit Ihren Geräten. Ein Versäumnis, die Richtlinien vor der allgemeinen Verwendung zu prüfen, kann dazu führen, dass Ihre Geräte unbrauchbar werden.

- Erstellen Sie Standardregeln und andere gewünschte Regeln für Ihr Unternehmen, um die Wahrscheinlichkeit einer Sperrung der Standardkonfigurationen oder eines Absturzes der Geräte nach einem Neustart zu verringern. Weitere Informationen zur Erstellung von Regeln finden Sie im Microsoft TechNet-Artikel zu AppLocker.

Verfahren

- Starten Sie auf dem Konfigurationsgerät den Editor Lokale Sicherheitsrichtlinie.

- Navigieren Sie zu Anwendungssteuerungsrichtlinien > AppLocker und wählen Sie Regeldurchsetzung konfigurieren.

- Aktivieren Sie die Erzwingung der Regeln Ausführbare Regeln, Windows Installer-Regeln und Skriptregeln, indem Sie Regeln erzwingen auswählen.

- Erstellen Sie Ausführbare Regeln, Windows Installer-Regeln und Skriptregeln, indem Sie den Ordner auf der rechten Seite markieren, mit der rechten Maustaste darauf klicken und Neue Regel erstellen auswählen. Denken Sie daran, Standardregeln zu erstellen, um die Wahrscheinlichkeit einer Sperrung der Standardkonfiguration oder eines Absturzes des Geräts zu verringern.

- Nachdem Sie alle gewünschten Regeln erstellt haben, klicken Sie mit der rechten Maustaste auf AppLocker, wählen Sie Richtlinie exportieren aus und speichern Sie die XML-Konfigurationsdatei.

- Navigieren Sie in der Workspace ONE UEM Console zu Ressourcen > Profile und Baselines > Profile > Hinzufügen und wählen Sie Profil hinzufügen.

- Wählen Sie Windows und dann Windows Desktop.

- Wählen Sie Geräteprofil.

- Konfigurieren Sie die Profileinstellungen Allgemein.

- Wählen Sie die Nutzlast für Anwendungssteuerung.

- Wählen Sie Beispielgerätekonfiguration importieren und dann Hochladen, um Ihre Richtlinienkonfigurationsdatei hinzuzufügen.

- Wählen Sie Speichern und veröffentlichen.

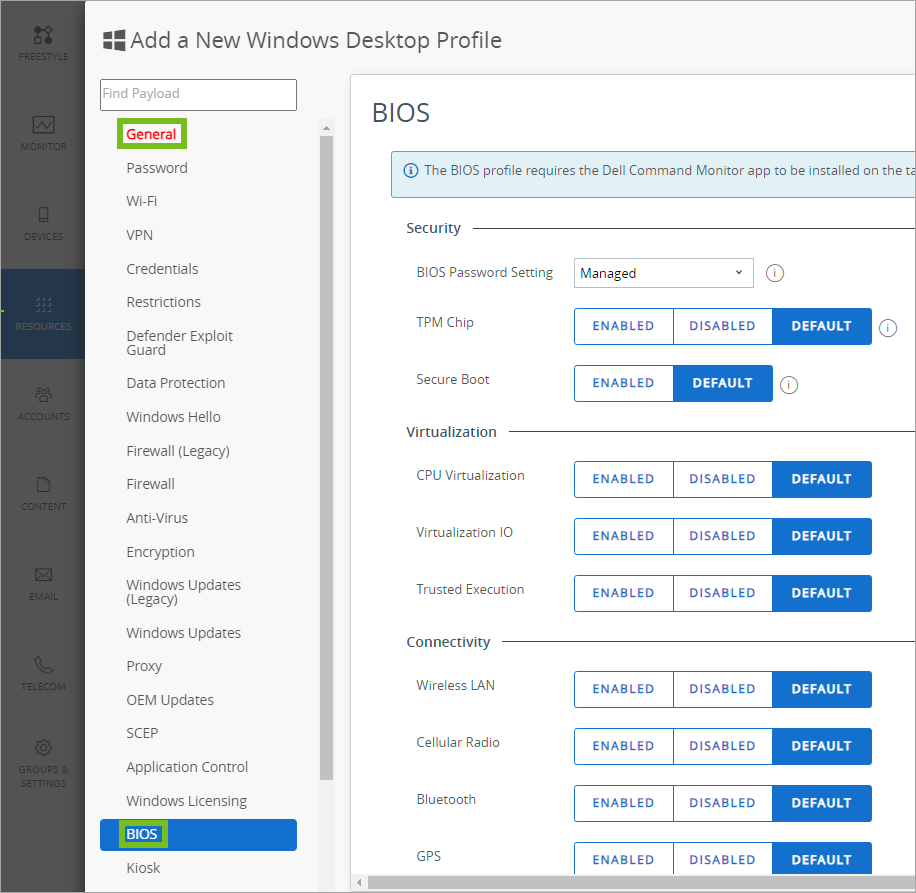

BIOS-Profil

Konfigurieren Sie BIOS-Einstellungen für ausgewählte Dell-Unternehmensgeräte mit dem BIOS-Profil. Für dieses Profil ist die Integration mit Dell Command | Monitor erforderlich.

Die Unterstützung für BIOS-Profileinstellungen ist je nach Dell Enterprise Gerät verschieden. Dell Command | Monitor muss hochgeladen und/oder jedem Gerät zugewiesen werden.

Voraussetzungen

- Wenn Sie die Funktion „Konfigurationspaket“ verwenden möchten, müssen Sie die Dell Command | Configure App auf Ihre Geräte übertragen.

- Für dieses Profil ist auch die Integration mit Dell Command | Monitor erforderlich. Hinzufügen von Dell Command | Produkte.

Verfahren

-

Gehen Sie zu Ressourcen > Profile und Baselines > Profile > Hinzufügen und wählen Sie Profil hinzufügen.

-

Wählen Sie Windows und dann Windows Desktop.

-

Wählen Sie Geräteprofil.

Hinweis: Es gibt jetzt eine Standardoption für die Profile. Die Standardoption nimmt keine Änderungen an der Einstellung auf dem Gerät vor. In den neuen Profilstandardeinstellungen werden die Kennworteinstellungen auf Verwalten festgelegt und alle anderen Einstellungen auf Standard festgelegt.

-

Konfigurieren Sie die Profileinstellungen Allgemein.

-

Wählen Sie die BIOS-Nutzlast aus und konfigurieren Sie folgende Einstellungen.

- Setzen des BIOS-Kennworts: Wählen Sie Verwaltet aus, damit Workspace ONE UEM automatisch ein starkes, eindeutiges BIOS-Kennwort für Geräte generiert. Sie können auf das generierte Kennwort über die Seite „Gerätedetails“ zugreifen. Wählen Sie Manuell, um Ihr eigenes BIOS-Kennwort einzugeben.

- BIOS-Kennwort: Geben Sie das Kennwort ein, das zum Entsperren des BIOS auf dem Gerät verwendet wird. Diese Einstellung wird angezeigt, wenn für Setzen des BIOS-Kennworts die Option „Manuell“ festgelegt ist.

- TPM Chip - Wählen Sie Aktivieren, um den Trusted Platform Module-Chip des Geräts zu aktivieren. Wenn Sie den TPM-Chip deaktivieren, deaktivieren Sie auch die einmalige BIOS-Kennwortfunktion. Das im verwalteten BIOS-Profil festgelegte BIOS-Kennwort wird nach der Verwendung nicht rotiert.

- Secure Boot: Wählen Sie Aktivieren, um Secure Boot-Einstellungen auf dem Gerät zu verwenden. Eine Deaktivierung von Secure Boot mit DCM ist nicht möglich.

- CPU-Virtualisierung: Wählen Sie Aktivieren, um die Hardwarevirtualisierung zu ermöglichen.

- Virtualisierungs-E/A: Wählen Sie Aktivieren, um die Eingabe-/Ausgabevirtualisierung zuzulassen.

- Vertrauenswürdige Ausführung: Wählen Sie Aktivieren, um die Verwendung von TPM-Chip, CPU-Virtualisierung und Virtualisierungs-E/A für Entscheidungen über die Vertrauenswürdigkeit durch das Gerät zuzulassen. Für „Trusted Execution“ müssen die Einstellungen TPM-Chip, CPU-Virtualisierung und Virtualisierung EA auf Aktiviert festgelegt sein.

- Wireless LAN: Wählen Sie Aktivieren, um die Nutzung der WLAN-Funktionalität des Geräts zuzulassen.

- Mobilfunk: Wählen Sie Aktivieren, um die Nutzung der Mobilfunkfunktionalität des Geräts zuzulassen.

- Bluetooth: Wählen Sie Aktivieren, um die Nutzung der Bluetooth-Funktionalität des Geräts zuzulassen.

- GPS: Wählen Sie Aktivieren, um die Nutzung der GPS-Funktionalität des Geräts zuzulassen.

- SMART-Reporting: Wählen Sie Aktivieren, um die SMART-Überwachung der Gerätespeicherlösungen zu verwenden.

- Primäre Akkuladung: Wählen Sie die Laderegeln für das Gerät aus. Diese Regeln steuern, wann der Ladevorgang des Akkus gestartet und beendet wird. Wenn Sie Benutzerdef. Ladevorgang wählen, können Sie den Prozentsatz des Akkuladestands, bei dem der Ladevorgang gestartet und beendet werden soll, manuell festlegen.

- Standard-Ladevorgang – Verwenden Sie diese Option für Benutzer, die zwischen Akkubetrieb und externer Stromquelle wechseln. Mit dieser Option wird der Akku vollständig mit Standardgeschwindigkeit aufgeladen. Die Ladezeit variiert je nach Gerätemodell.

- Express-Ladevorgang – Verwenden Sie diese Option für Benutzer, die den Akku über einen kurzen Zeitraum aufladen müssen. Mit der schnellen Ladetechnologie von Dell kann ein vollständig entladener Akku bei ausgeschaltetem Computer in etwa 1 Stunde in der Regel auf 80 % aufgeladen werden und in ca. 2 Stunden auf 100 %. Die Ladezeit ist möglicherweise länger, wenn der Computer eingeschaltet ist.

- Wechselstrom-Ladevorgang – Verwenden Sie diese Option für Benutzer, die Ihr System primär dann betreiben, während es an einer externen Stromquelle angeschlossen ist. Diese Einstellung kann die Lebensdauer des Akkus verlängern, indem der Schwellenwert für die Ladung gesenkt wird.

- Automatischer Ladevorgang – Verwenden Sie diese Option für Benutzer, die die Option festlegen und nicht ändern möchten. Mit dieser Option kann das System die Akku-Einstellungen basierend auf Ihrem typischen Akku-Nutzungsmuster optimieren.

- Benutzerdefinierter Ladevorgang – Verwenden Sie diese Option für fortgeschrittene Benutzer, die mehr Kontrolle darüber haben möchten, wann der Ladevorgang des Akkus gestartet und beendet wird.

- Startlimit für die benutzerdefinierte Ladung des primären Akkus: Legen Sie den Prozentsatz der Akkuladung fest, der erreicht werden muss, bevor das Gerät mit dem Laden des Akkus beginnt.

- Endlimit für die benutzerdefinierte Ladung des primären Akkus: Legen Sie den Prozentsatz der Akkuladung fest, der erreicht werden muss, bevor das Gerät mit dem Laden des Akkus aufhört.

- Peak Shift: Wählen Sie Aktivieren, um mithilfe von Peak Shift zu steuern, wann ein Gerät im Akku- und wann im Netzbetrieb läuft. Peak Shift ermöglicht es Ihnen, während bestimmter Zeiten Akkustrom anstelle von Netzstrom zu verwenden. Um den Zeitplan für Peak Shift festzulegen, klicken Sie auf das Kalendersymbol.

- Peak Shift-Zeitplan: Die drei Parameter für den Peak Shift-Zeitplan steuern, wann ein Gerät Akku- oder Netzstrom verwendet und wann das Gerät den Akku lädt.

- Peak Shift-Start – Legen Sie die Peak Shift-Startzeit fest, zu der Geräte in den Akkubetrieb wechseln.

- Peak Shift-Ende – Legen Sie die Peak Shift-Endzeit fest, zu der Geräte in den Netzbetrieb wechseln.

- Peak Shift-Ladestart – Legen Sie die Startzeit für den Peak Shift-Ladevorgang fest, zu der Geräte die Akkus laden, während sie mit Netzstrom versorgt werden.

- Peak Shift Akkugrenzwert: Legen Sie den Akkuladestand in Prozent fest, der erreicht sein muss, bevor Geräte vom Akku- in den Netzbetrieb wechseln. Die Einstellung Peak Shift-Ladestart steuert den Zeitpunkt, zu dem das Gerät die Akkus lädt, nachdem es in den Netzbetrieb gewechselt ist.

- Systemeigenschaften: Wählen Sie Systemeigenschaften hinzufügen, um eine benutzerdefinierte Systemeigenschaft hinzuzufügen. Klicken Sie erneut auf die Schaltfläche, um weitere Eigenschaften hinzufügen. Bei diesen Eigenschaften handelt es sich um erweiterte Optionen. Vor der Verwendung dieser Einstellungen sollten Sie die Dell-Dokumentation lesen. Systemeigenschaften setzen alle vordefinierten Einstellungen, die im Profil konfiguriert wurden, außer Kraft.

- Klasse: Geben Sie eine Klasse ein und wählen Sie diese im Dropdown-Menü. Wird nach der Auswahl von Systemeigenschaften hinzufügen angezeigt.

- Systemeigenschaft: Geben Sie eine Systemeigenschaft ein und wählen Sie diese im Dropdown-Menü. Wird nach der Auswahl von Systemeigenschaften hinzufügen angezeigt.

- BIOS-Attribute: Wählen Sie BIOS-Attribut hinzufügen, um ein benutzerdefiniertes BIOS-Attribut hinzuzufügen. Klicken Sie erneut auf die Schaltfläche, um weitere Attribute hinzufügen. Bei diesen Attributen handelt es sich um erweiterte Optionen. Vor der Verwendung dieser Einstellungen sollten Sie die Dell-Dokumentation lesen. BIOS-Attribute setzen alle vordefinierten Einstellungen, die im Profil konfiguriert wurden, außer Kraft.

- BIOS-Attribut: Geben Sie ein BIOS-Attribut ein und wählen Sie dieses im Dropdown-Menü. Wird nach der Auswahl von BIOS-Attribut hinzufügen angezeigt.

- Wert: Wählen Sie einen Wert für das BIOS-Attribut aus. Wenn kein Wert angegeben ist, ist das BIOS-Attribut schreibgeschützt. Wird nach der Auswahl von BIOS-Attribut hinzufügen angezeigt.

- Konfigurationspaket: Wählen Sie Hochladen, um ein Konfigurationspaket für Dell Command | Configure hinzuzufügen. Das Hochladen eines Pakets ermöglicht es Ihnen, mehrere Geräte von Dell mit nur einer einzigen Konfiguration zu konfigurieren. Konfigurationspakete setzen alle benutzerdefinierten Systemeigenschaften oder Attribute außer Kraft. Wenn Sie den zulässigen Dateierweiterungen vertrauen, müssen Sie die CCTK-Dateierweiterung zur Positivliste hinzufügen. Navigieren Sie zu Gruppen und Einstellungen > Alle Einstellungen > Inhalt > Erweitert > Dateierweiterungen, um die Dateierweiterung hinzuzufügen.

-

Wählen Sie Speichern und veröffentlichen.

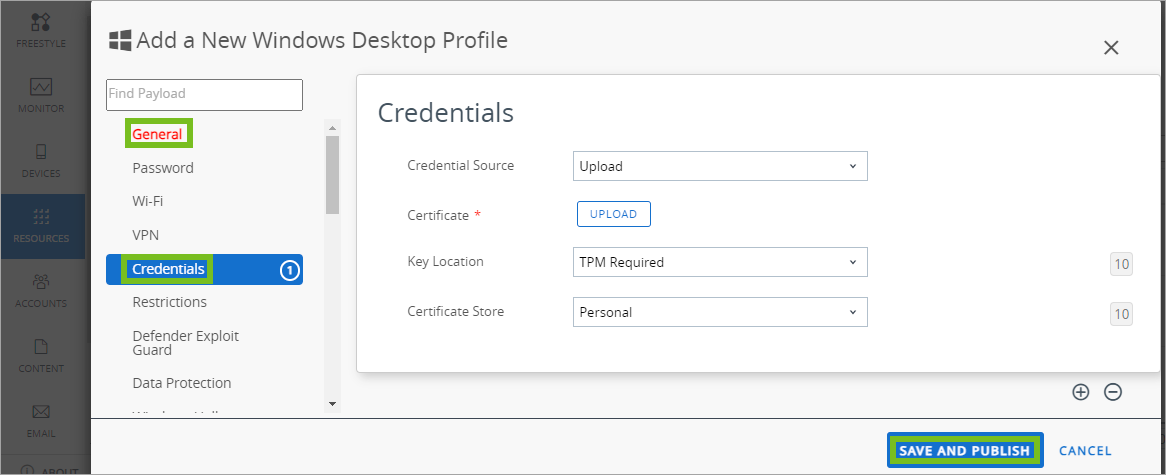

Profil für Anmeldedaten

Ein Anmeldedatenprofil ermöglicht Ihnen, Stamm-, Zwischen- und Client-Zertifikate als Unterstützung für Anwendungsfälle zu Public Key Infrastructure (PKI) und Zertifikatauthentifizierungen per Push an Ihre Windows-Geräte zu übertragen. Das Profil überträgt die konfigurierten Anmeldedaten per Push an den entsprechenden Anmeldedatenspeicher auf dem Windows Desktop-Gerät. Erfahren Sie, wie Sie ein Anmeldedatenprofil konfigurieren, um die Authentifizierung für Ihre Windows-Geräte zu ermöglichen.

Selbst mit sicheren Passcodes und anderen Beschränkungen bleibt Ihre Infrastruktur für Brute-Force-Angriffe, Wörterbuchangriffe und Fehler durch Mitarbeiter anfällig. Zur erhöhten Sicherheit können Sie digitale Zertifikate implementieren, um Ihr Unternehmensinventar zu schützen. Um Zertifikate auf diese Weise zu verwenden, müssen Sie zuerst eine Anmeldedaten-Nutzlast mit einer Zertifikatsstelle konfigurieren und anschließend Ihre WLAN- und VPN-Nutzlasten konfigurieren. Jede dieser Nutzlasten weist Einstellungen auf, mit denen die in der Anmeldedaten-Nutzlast definierte Zertifizierungsstelle zugeordnet wird.

Mithilfe des Anmeldedatenprofils können Sie zudem S/MIME-Zertifikate per Push auf Geräte übertragen. Diese Zertifikate werden in jedes Benutzerkonto hochgeladen und vom Anmeldedatenprofil gesteuert.

Konfigurieren eines Anmeldedatenprofils

Ein Anmeldedatenprofil überträgt Zertifikate per Push auf Geräte für die Verwendung bei der Authentifizierung. Mit Workspace ONE UEM können Sie Anmeldedaten für Speicher von persönlichen Zertifikaten, Zwischenzertifikaten, vertrauenswürdigen Stammzertifikaten, Zertifikaten vertrauenswürdiger Herausgeber sowie Zertifikaten vertrauenswürdiger Personen konfigurieren. Erfahren Sie, wie Sie ein Anmeldedatenprofil konfigurieren, um die Authentifizierung für Ihre Windows-Geräte zu ermöglichen.

Selbst mit sicheren Passcodes und anderen Beschränkungen bleibt Ihre Infrastruktur für Brute-Force-Angriffe, Wörterbuchangriffe und Fehler durch Mitarbeiter anfällig. Zur erhöhten Sicherheit können Sie digitale Zertifikate implementieren, um Ihr Unternehmensinventar zu schützen. Um Zertifikate auf diese Weise zu verwenden, müssen Sie zuerst eine Anmeldedaten-Nutzlast bei einer Zertifizierungsstelle konfigurieren und anschließend Ihre WLAN- und VPN-Nutzlasten konfigurieren. Jede dieser Nutzlasten weist Einstellungen auf, mit denen die in der Anmeldedaten-Nutzlast definierte Zertifizierungsstelle zugeordnet wird.

Mithilfe des Anmeldedatenprofils können Sie zudem S/MIME-Zertifikate per Push auf Geräte übertragen. Diese Zertifikate werden in jedes Benutzerkonto hochgeladen und vom Anmeldedatenprofil gesteuert.

-

Gehen Sie zu Ressourcen > Profile und Baselines > Profile > Hinzufügen und wählen Sie Profil hinzufügen.

-

Wählen Sie Windows und dann Windows Desktop.

-

Wählen Sie Benutzerprofil oder Geräteprofil.

-

Konfigurieren Sie die Profileinstellungen Allgemein.

-

Wählen Sie die Anmeldedaten-Nutzlast aus und konfigurieren Sie folgende Einstellungen:

Einstellungen Beschreibungen Anmeldedatenquelle Wählen Sie für die Anmeldedatenquelle Upload, Festgelegte Zertifizierungsstelle oder Benutzerzertifikat aus. Die verbleibenden Nutzlastoptionen sind quellenabhängig.

Wählen Sie Hochladen, müssen Sie ein neues Zertifikat hochladen.

Wählen Sie Vorgegebene Zertifizierungsstelle, müssen Sie eine vorgegebene Zertifizierungsstelle und eine Vorlage auswählen.

Wählen Sie Benutzerzertifikat, müssen Sie auswählen, wie das S/MIME-Zertifikat verwendet wird.Hochladen Wählen Sie diese Option aus, um zur gewünschten Anmeldedaten-Zertifikatdatei zu navigieren und diese in Workspace ONE UEM Console hochzuladen. Diese Einstellung wird angezeigt, wenn Hochladen als Anmeldedatenquelle ausgewählt ist. Zertifizierungsstelle Wählen Sie über das Dropdown-Menü eine vordefinierte Zertifizierungsstelle aus. Diese Einstellung wird angezeigt, wenn Festgelegte Zertifizierungsstelle als Anmeldedatenquelle ausgewählt ist. Zertifikatsvorlage Wählen Sie über das Dropdown-Menü eine vordefinierte Zertifizierungsvorlage speziell für die ausgewählte Zertifizierungsstelle aus. Diese Einstellung wird angezeigt, wenn Festgelegte Zertifizierungsstelle als Anmeldedatenquelle ausgewählt ist. Aufbewahrungsort des Schlüssels Wählen Sie den Aufbewahrungsort des privaten Zertifikatschlüssels aus:

TPM, sofern vorhanden – Wählen Sie diese Option aus, um den privaten Schlüssel auf einem Trusted Platform Module (TPM) zu speichern, sofern ein solches auf dem Gerät vorhanden ist; anderenfalls wird er im Betriebssystem gespeichert.

TPM erforderlich – Wählen Sie diese Option aus, um den privaten Schlüssel auf einem Trusted Platform Module zu speichern. Wenn kein TPM vorhanden sein sollte, wird das Zertifikat nicht installiert und ein Fehler wird auf dem Gerät angezeigt.

Software – Wählen Sie diese Option aus, um den privaten Schlüssel im Betriebssystem des Geräts zu speichern.

Passport – Wählen Sie diese Option aus, um den privaten Schlüssel in Microsoft Passport zu speichern. Für diese Option ist die Azure AD-Integration erforderlich.Zertifikatsspeicher Wählen Sie den entsprechenden Zertifikatspeicher aus, in dem die Anmeldedaten auf dem Gerät gespeichert werden sollen:

Persönliche Zertifikate – Wählen Sie diese Option aus, um persönliche Zertifikate zu speichern. Für persönliche Zertifikate muss Workspace ONE Intelligent Hub auf dem Gerät vorhanden sein oder die SCEP-Nutzlast verwendet werden.

Zwischenzertifikate – Wählen Sie diese Option aus, um Zertifikate von Zwischenzertifizierungsstellen zu speichern.

Vertrauenswürdige Stammzertifikate – Wählen Sie diese Option aus, um Zertifikate von vertrauenswürdigen Zertifizierungsstellen und Stammzertifikate von Ihrem Unternehmen und von Microsoft zu speichern.

Vertrauenswürdige Herausgeber – Wählen Sie diese Option aus, um Zertifikate von vertrauenswürdigen Zertifizierungsstellen, denen von Softwarerestriktionsrichtlinien vertraut wird, zu speichern.

Vertrauenswürdige Personen – Wählen Sie diese Option aus, um Zertifikate von vertrauenswürdigen Personen oder Abschlusseinheiten zu speichern, die ausdrücklich vertrauenswürdig sind. Oftmals handelt es sich bei diesen Zertifikaten um selbstsignierte Zertifikate oder ausdrücklich vertrauenswürdige Zertifikate in einer Anwendung wie etwa Microsoft Outlook.Speicherort Wählen Sie Benutzer oder Maschine, um festzulegen, wo sich das Zertifikat befindet. S/MIME Wählen Sie aus, ob das S/MIME-Zertifikat für die Verschlüsselung oder die Signatur bestimmt ist. Diese Option wird nur angezeigt, wenn Anmeldedatenquelle auf Benutzerzertifikat gesetzt ist. -

Wählen Sie Speichern und veröffentlichen, um das Profil per Push auf die Geräte zu übertragen.

Profil für benutzerdefinierte Einstellungen

Die Nutzlast für benutzerdefinierte Einstellungen bietet die Möglichkeit, eine Windows Desktop-Funktionalität zu verwenden, die Workspace ONE UEM momentan nicht durch systemeigene Nutzlasten unterstützt. Falls Sie die neuen Funktionen verwenden möchten, können Sie Benutzerdefinierte Einstellungen und den XML-Code verwenden, um bestimmte Einstellungen manuell zu aktivieren oder zu deaktivieren.

Voraussetzungen

Sie müssen einen eigenen SyncML-Code für Windows Desktop-Profile schreiben Microsoft veröffentlicht eine Konfigurationsdienstanbieter-Referenz-Website, die auf der Microsoft-Website verfügbar ist. Um eine benutzerdefinierte SyncML zu erstellen, verwenden Sie das Policy Builder Fling, das über das VMware Flings-Programm verfügbar ist.

Beispielhafter Code

<Replace>

<CmdID>2</CmdID>

<Item>

<Target>

<LocURI>./Device/Vendor/MSFT/AssignedAccess/KioskModeApp</LocURI>

</Target>

<Meta>

<Format xmlns="syncml:metinf">chr</Format>

</Meta>

<Data>{"Account":"standard","AUMID":"AirWatchLLC.AirWatchBrowser_htcwkw4rx2gx4!App"}</Data>

</Item>

</Replace>

Verfahren

-

Navigieren Sie zum VMware Flings-Programm.

-

Wählen Sie die Richtlinie für Konfigurationsdienstanbieter aus, die Sie zum Erstellen Ihres benutzerdefinierten Profils verwenden möchten.

-

Wählen Sie Konfigurieren.

-

Konfigurieren Sie auf der Seite „Konfigurieren“ die Richtlinieneinstellungen gemäß Ihren geschäftlichen Anforderungen.

-

Wählen Sie den mit der Richtlinie zu verwendenden Befehl aus: Hinzufügen, Löschen, Entfernen oder Ersetzen.

-

Klicken Sie auf die Schaltfläche Kopieren.

-

Navigieren Sie in der Workspace ONE UEM Console zu Ressourcen > Profile und Baselines > Profile > Hinzufügen und wählen Sie Profil hinzufügen.

-

Wählen Sie Windows und dann Windows Desktop.

-

Wählen Sie Benutzerprofil oder Geräteprofil.

-

Konfigurieren Sie die Profileinstellungen Allgemein.

-

Wählen Sie die Nutzlast für Benutzerdefinierte Einstellungen und klicken Sie auf Konfigurieren.

-

Wählen Sie ein Ziel für das benutzerdefinierte Profil aus.

In den meisten Anwendungsfällen wird OMA-DM als Ziel verwendet. Verwenden Sie Workspace ONE Intelligent Hub, wenn Sie ein BitLocker-Profil anpassen oder verhindern möchten, dass Benutzer den AirWatch-Dienst deaktivieren.

-

Wählen Sie Befehle atomar machen, solange Ihr SyncML die Befehle

Add,DeleteoderReplaceverwendet. Verwendet Ihr Code den BefehlExec, sollten Sie Befehle atomar machen nicht auswählen. -

Fügen Sie die zuvor kopierte XML in das Textfeld Einstellungen installieren ein. Der eingefügte XML-Code muss den kompletten Codeblock enthalten, von

<Add>bis</Add>oder zu dem Befehl, den Ihr SyncML-Code verwendet. Bitte fügen Sie nichts von vor oder nach diesen Tags ein. -

Fügen Sie den Entfernungscode zum Textfeld „Einstellungen löschen“ hinzu. Der Entferncode muss

<replace> </replace>oder<delete> </delete>beinhalten.

Dieser Code aktiviert Workspace-ONE-UEM-Funktionalität wie „Profil entfernen“ und „Profil deaktivieren“. Ohne Entfernungscode können Sie das Profil bei einer Übertragung eines zweiten Profils mit benutzerdefinierten Einstellungen per Push nicht von den Geräten entfernen. Weitere Informationen finden Sie unter https://docs.microsoft.com/en-us/windows/client-management/mdm/configuration-service-provider-reference. -

Klicken Sie auf Speichern und veröffentlichen.

Verhindern, dass Endbenutzer den Workspace ONE UEM-Dienst deaktivieren

Mithilfe eines Profils für benutzerdefinierte Einstellungen können Sie verhindern, dass Endbenutzer den Workspace ONE UEM (AirWatch)-Dienst auf ihren Windows-Geräten deaktivieren. Wenn verhindert wird, dass Endanwender den Workspace ONE UEM-Dienst deaktivieren, kann sichergestellt werden, dass der Workspace ONE Intelligent Hub reguläre Check-ins mit der Workspace ONE UEM Console ausführt und die neuesten Richtlinienaktualisierungsdaten empfängt.

-

Erstellen Sie ein Profil für Benutzerdefinierte Einstellungen.

-

Legen Sie für das Ziel den Eintrag Protection Agent fest.

-

Kopieren Sie den folgenden Code und fügen Sie ihn in das Textfeld Benutzerdefinierte Einstellungen ein.

<wap-provisioningdoc id="c14e8e45-792c-4ec3-88e1-be121d8c33dc" name="customprofile"> <characteristic type="com.airwatch.winrt.awservicelockdown" uuid="7957d046-7765-4422-9e39-6fd5eef38174"> <parm name="LockDownAwService" value="True"/> </characteristic> </wap-provisioningdoc> -

Wählen Sie Speichern und veröffentlichen. Wenn Sie die Einschränkung auf Endbenutzergeräten aufheben möchten, müssen Sie ein separates Profil mit dem folgenden Code per Push übertragen.

<wap-provisioningdoc id="c14e8e45-792c-4ec3-88e1-be121d8c33dc" name="customprofile"> <characteristic type="com.airwatch.winrt.awservicelockdown" uuid="7957d046-7765-4422-9e39-6fd5eef38174"> <parm name="LockDownAwService" value="False"/> </characteristic> </wap-provisioningdoc>

Dynamic Environment Manager(DEM)-Profil

VMware Dynamic Environment Manager (DEM) bietet eine dauerhafte Benutzererfahrung über Benutzersitzungen auf Windows-Geräten hinweg. Zu den Funktionen gehören die Personalisierung von Windows- und App-Einstellungen sowie die Durchführung von Benutzer- und Computeraktionen bei bestimmten Auslösern oder beim App-Start. Sie können Dynamic Environment Manager und Workspace ONE UEM integrieren, um diese Funktionen mit dem DEM-Profil zu verwenden.

Das DEM-Profil in Workspace ONE UEM stellt ein DEM-Konfigurationsprofil bereit, das in der VMware Dynamic Environment Manager-Verwaltungskonsole (DEM-Verwaltungskonsole) erstellt wurde. Das DEM-Konfigurationsprofil funktioniert auf mit Workspace ONE UEM verwalteten Windows-Geräten, unabhängig davon, ob es sich um virtuelle, physische oder cloudbasierte Geräte handelt. Der VMware Workspace ONE Intelligent Hub für Windows und die DEM FlexEngine extrahieren auf dem Gerät Ihre Profile und wenden diese an.

DEM-Dokumentation

Weitere Informationen zum VMware Dynamic Environment Manager finden Sie auf der VMware Docs-Site.

CDN erforderlich

Das CDN ist für diese Funktion erforderlich.

- Wenn Sie über eine SaaS-Umgebung verfügen und das CDN deaktiviert haben, müssen Sie das CDN aktivieren. Andernfalls ist die DEM-Integration nicht verfügbar.

- Wenn Sie über eine lokale Umgebung verfügen und das CDN nicht verwenden oder nicht konfiguriert haben, ist die DEM-Integration nicht verfügbar.

Erwägungen

- Verwenden Sie in DEM den Modus UEM Integrated zum Erstellen des DEM-Konfigurationsprofils. Wenn Sie diesen Modus nicht verwenden, können Sie keine DEM-Konfigurationsprofile erstellen. Workspace ONE UEM unterstützt DEM-Konfigurationen in KMU derzeit nicht.

- Stellen Sie sicher, dass Ihre Konfigurationen in Dynamic Environment Manager und Workspace ONE UEM keinen Konflikt verursachen. Beschränken Sie beispielsweise bestimmte Konfigurationen nicht auf eine Konsole und lassen Sie sie in einer anderen Konsole zu.

- Weisen Sie in Workspace ONE UEM einem einzelnen Gerät nicht mehrere DEM-Profile zu. Durch das Zuweisen mehrerer DEM-Profile zu einem einzelnen Gerät werden möglicherweise falsche Konfigurationen bereitgestellt.

- Extrahieren und installieren Sie die DEM-Verwaltungskonsole und die DEM FlexEngine mithilfe des benutzerdefinierten Installationsvorgangs und nicht unter Verwendung des Standardinstallationsvorgangs. Beim Standardinstallationsvorgang wird nur die DEM-Verwaltungskonsole installiert.

- Verwenden Sie DEM 2106 oder höher, da diese Integration in früheren Versionen nicht unterstützt wird.

Diese Aufgaben vor der Integration durchführen

Bevor Sie VMware Dynamic Environment Manager (DEM) und Workspace ONE UEM integrieren können, müssen Sie die DEM-Verwaltungskonsole installieren. Außerdem müssen Sie die DEM FlexEngine auf verwalteten Geräten bereitstellen.

- Laden Sie die DEM-Verwaltungskonsole und die DEM FlexEngine herunter und extrahieren Sie sie.

- Gehen Sie zur Site VMware Customer Connect für VMware Dynamic Environment Manager.

- Laden Sie die gültigen Versionen der Konsole und der Engine herunter.

- Installieren Sie die DEM-Verwaltungskonsole auf einem Gerät, auf dem Sie Konfigurationsprofile erstellen möchten.

- Wechseln Sie mit der DEM-Verwaltungskonsole in den Modus UEM integriert, indem Sie

Configure | Integration | Workspace ONE UEM Integrationwählen.

- Wechseln Sie mit der DEM-Verwaltungskonsole in den Modus UEM integriert, indem Sie

- Wenn Sie Ihr DEM-Konfigurationsprofil erstellen, führen Sie die folgenden Aufgaben aus, wie in Installieren von FlexEngine im NoAD-Modus beschrieben.

- Fügen Sie eine NoAD.xml-Datei als Bestandteil Ihrer Konfiguration hinzu.

- Fügen Sie eine Lizenzdatei ein, indem Sie eine solche aus dem Hauptmenüsymbol in die DEM-Verwaltungskonsole importieren.

- Speichern Sie das DEM-Konfigurationsprofil, sodass Sie es – mithilfe des DEM-Profils – in Workspace ONE UEM hochladen können.

- Stellen Sie die DEM FlexEngine als App (MSI) für verwaltete Windows-Geräte mit Workspace ONE UEM bereit. Verwaltete Geräte benötigen sowohl die DEM FlexEngine als auch den VMware Workspace ONE Intelligent Hub, damit Windows die DEM-Konfigurationsprofile auf dem Gerät anwenden kann.

- Wählen Sie in der Workspace ONE UEM Console die entsprechende Organisationsgruppe aus.

- Navigieren Sie zu Ressourcen > Apps > Systemeigen > Intern.

- Laden Sie die MSI-Datei der DEM FlexEngine hoch.

- Aktivieren Sie auf der Registerkarte Bereitstellungsoptionen während der Installation den Modus UEM Integrated in der Befehlszeile.

- Navigieren Sie zum Abschnitt Beschreibung der Installation.

- Geben Sie den Befehl in das Textfeld Installationsbefehl ein.

Beispiel:msiexec.exe /i "VMware Dynamic Environment Manager Enterprise 2106 10.3 x64.msi" /qn INTEGRATION_ENABLED=1

- Wählen Sie für die App Speichern & Zuweisen, um sie den entsprechenden Smartgroups bereitzustellen, die Ihre verwalteten Windows-Geräte enthalten.

Konfigurieren eines DEM-Profils

Verwenden Sie Workspace ONE UEM-Geräteprofile, um Ihre DEM-(Dynamic Environment Manager) Konfigurationen auf Ihren verwalteten Windows-Geräten bereitzustellen.

- Navigieren Sie in Workspace ONE UEM zu Ressourcen > Profile & Baselines > Profile > Hinzufügen und wählen Sie Profil hinzufügen.

- Wählen Sie Windows und dann Windows Desktop als Plattform.

- Wählen Sie Geräteprofil.

- Konfigurieren Sie die Profileinstellungen Allgemein. Die Nutzlast Allgemein enthält die Smartgroup-Zuweisung. Weisen Sie daher die Smartgroups zu, die Ihre verwalteten Windows-Geräte enthalten, um das DEM-Konfigurationsprofil zu erhalten.

- Wählen Sie die Nutzlast Dynamic Environment Manager (DEM) aus.

- Laden Sie auf der Seite DEM die DEM-Konfigurationsdatei hoch und wählen Sie Speichern und veröffentlichen aus, um die Konfigurationen abzuschließen.

Workspace ONE UEM stellt den verwalteten Geräten das DEM-Konfigurationsprofil in den zugewiesenen Smartgroups bereit. Die DEM FlexEngine und der VMware Workspace ONE Intelligent Hub für Windows auf dem Gerät wenden Ihre DEM-Konfigurationsprofile an. Die Profiländerungen werden erst angezeigt, nachdem Sie sich am Gerät abgemeldet und erneut angemeldet haben, und zwar nachdem das System das Profil übermittelt hat.

Anwenden von Änderungen des DEM-Konfigurationsprofils

Der Gerätebenutzer muss sich vom verwalteten Windows-Gerät abmelden und dann erneut anmelden, damit die von den DEM-Konfigurationsprofilen bereitgestellten Profiländerungen für ihn sichtbar sind.

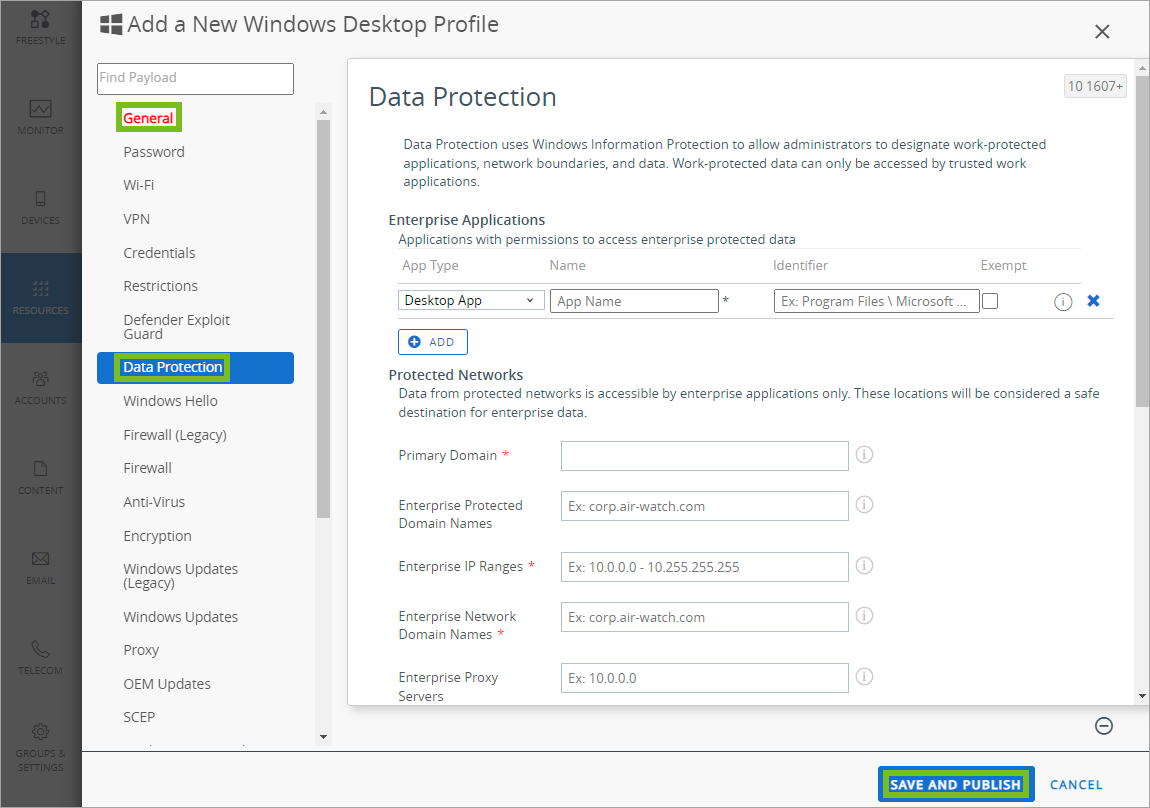

Datenschutzprofil

Das Datenschutzprofil konfiguriert Regeln, um die Art und Weise zu steuern, wie Unternehmensanwendungen auf Daten aus verschiedenen Quellen in Ihrem Unternehmen zugreifen. Erfahren Sie, wie Sie mithilfe des Datenschutzprofils sicherstellen, dass Ihre Daten nur für sichere, zulässige Anwendungen zugänglich sind.

Befinden sich private und Arbeitsdaten auf demselben Gerät, so besteht die Gefahr einer versehentlichen Offenlegung von Daten durch Dienste, die nicht von Ihrem Unternehmen gesteuert werden. Durch die Datenschutznutzlast steuert Workspace ONE UEM, wie Ihr Unternehmen Daten zwischen Anwendungen verschiebt, um einen etwaigen Verlust in Grenzen zu halten – und das mit minimalen Auswirkungen auf die Endbenutzer. Workspace ONE UEM verwendet zum Schutz Ihrer Windows-Geräte die Microsoft WIP-Funktion (Windows Information Protection).

Der Datenschutz wird gewährleistet, indem Unternehmensanwendungen vertraut wird, um diesen die Berechtigung zu erteilen, in geschützten Netzwerken auf Unternehmensdaten zuzugreifen. Wenn Endbenutzer Daten in Anwendungen verschieben, die keine Unternehmensanwendungen sind, können Sie nach den ausgewählten Durchsetzungsrichtlinien verfahren.

Die WIP-Funktion behandelt Daten entweder als unverschlüsselte private Daten oder Unternehmensdaten, die zu schützen und zu verschlüsseln sind. Es gibt vier verschiedene Arten von Anwendungen, die zwecks Datenschutzes vertrauenswürdig sind. Die Art der Anwendung bestimmt darüber, wie die jeweilige Anwendung mit geschützten Daten umgeht.

- Optimierte Anwendungen – Diese Anwendungen unterstützen die WIP-Funktion vollumfänglich. Optimierte Anwendungen können ohne Weiteres sowohl auf private als auch auf Unternehmensdaten zugreifen. Wenn Daten mit einer optimierten Anwendung erstellt werden, können Sie die Daten als unverschlüsselte private Daten oder als verschlüsselte Unternehmensdaten speichern. Mithilfe des Datenschutzprofils können Sie Benutzer durch optimierte Anwendungen an der Speicherung von privaten Daten hindern.

- Zulässige Anwendungen – Diese Anwendungen unterstützen mit WIP verschlüsselte Daten. Zulässige Anwendungen können sowohl auf Unternehmensdaten als auch auf private Daten zugreifen, speichern die abgerufenen Daten jedoch als verschlüsselte Unternehmensdaten. Zulässige Anwendungen speichern private Daten als verschlüsselte Unternehmensdaten, die außerhalb von WIP-zulässigen Anwendungen nicht aufgerufen werden können. Es wird empfohlen, Anwendungen nach und nach je nach Einzelfall zu vertrauen, um Probleme beim Zugriff auf Daten zu verhindern. Weitere Informationen zur WIP-Genehmigung erhalten Sie bei den Software-Anbietern.

- Ausgenommen – Bei der Erstellung des Datenschutzprofils bestimmen Sie, welche Anwendungen von der Erzwingung der WIP-Richtlinie ausgenommen sind. Schließen Sie Anwendungen aus, die mit WIP verschlüsselte Daten nicht unterstützen. Wenn eine Anwendung die WIP-Verschlüsselung nicht unterstützt, stürzt sie bei dem Versuch, auf verschlüsselte Unternehmensdaten zuzugreifen, ab. Es werden keine WIP-Richtlinien auf ausgenommene Anwendungen angewendet. Ausgenommene Anwendungen können auf unverschlüsselte private Daten und verschlüsselte Unternehmensdaten zugreifen. Seien Sie vorsichtig, wenn Sie ausgenommenen Anwendungen vertrauen, da ausgenommene Anwendungen ohne Erzwingung einer WIP-Richtlinie auf Unternehmensdaten zugreifen können. Ausgenommene Anwendungen erzeugen Lücken im Datenschutz und legen Unternehmensdaten offen.

- Unzulässige Anwendungen: Diese Anwendungen sind nicht in Whitelists enthalten oder wurden von WIP-Richtlinien ausgenommen und können nicht auf verschlüsselte Unternehmensdaten zugreifen. Unzulässige Anwendungen können nach wie vor auf private Daten auf einem mit WIP geschützten Gerät zugreifen.

Wichtiger Hinweis: Das Datenschutzprofil erfordert Windows Information Protection (WIP). Für diese Funktion ist das Windows Anniversary Update erforderlich. Vor der Bereitstellung in Produktionsumgebungen sollten Sie dieses Profil prüfen.

Konfigurieren eines Datenschutzprofils

Erstellen Sie das Datenschutzprofil (Vorschau), um die Microsoft Windows Information Protection-Funktion zu verwenden. Hierdurch können Sie den Zugriff durch Benutzer und Anwendungen auf Ihre Unternehmensdaten auf zugelassene Netzwerke und Anwendungen beschränken. Sie können umfassende Steuerelemente zum Datenschutz festlegen.

-

Gehen Sie zu Ressourcen > Profile und Baselines > Profile > Hinzufügen und wählen Sie Profil hinzufügen.

-

Wählen Sie Windows und dann Windows Desktop als Plattform.

-

Wählen Sie Geräteprofil.

-

Konfigurieren Sie die Profileinstellungen Allgemein.

-

Wählen Sie die Datenschutz-Nutzlast aus.

-

Konfigurieren Sie die Unternehmensdatenschutz-Einstellungen:

Einstellungen Beschreibungen Hinzufügen Wählen Sie diese Option aus, um Unternehmensanwendungen zur Liste der vom Unternehmen zulässigen Anwendungen hinzuzufügen. Die hier hinzugefügten Anwendungen gelten für die Nutzung von Unternehmensdaten als vertrauenswürdig. Anwendungstyp Wählen Sie aus, ob es sich bei der Anwendung um eine konventionelle Desktop-Anwendung oder eine Microsoft Store-Anwendung handelt.

Außerdem können Sie einen Anwendungsherausgeber für Desktop-Anwendungen oder Windows Store-Anwendungen auswählen. Durch Auswahl eines Herausgebers werden alle Anwendungen des Herausgebers vertrauenswürdig.Name Geben Sie den Anwendungsnamen ein. Wenn es sich bei der Anwendung um eine Microsoft Store-App handelt, wählen Sie das Symbol Suchen, um nach dem Paketfamiliennamen (PFN) der Anwendung zu suchen. Bezeichner Geben Sie den Dateipfad einer Desktop-Anwendung oder den Paketfamiliennamen einer Windows Store-Anwendung ein. Ausgenommen Aktivieren Sie das Kontrollkästchen, wenn die Anwendung keinen umfassenden Datenschutz unterstützt, jedoch auf Unternehmensdaten zugreifen muss. Durch die Aktivierung dieser Option wird die Anwendung von Datenschutzrestriktionen ausgenommen. Bei diesen Anwendungen handelt es sich oft um Legacy-Anwendungen, die noch nicht mit der Unterstützung für Datenschutz aktualisiert wurden.

Die Erstellung von Ausnahmen erzeugt Lücken im Datenschutz. Erstellen Sie nur Ausnahmen, wenn dies notwendig ist.Primäre Domäne Geben Sie die primäre Domäne ein, die Ihre Unternehmensdaten verwendet.

Daten von geschützten Netzwerken sind nur für Unternehmensanwendungen zugänglich. Der Versuch, von einer Anwendung aus, die nicht auf der Liste der vom Unternehmen zugelassenen Anwendungen steht, auf ein geschütztes Netzwerk zuzugreifen, führt zu einer Durchsetzungsrichtlinienaktion.

Geben Sie Domänen nur in Kleinbuchstaben ein.Geschützte Domänennamen des Unternehmens Geben Sie eine Liste von Domänen (außer Ihre primäre Domäne) ein, die von dem Unternehmen für seine Benutzer verwendet werden. Bitte trennen Sie die Domains durch vertikale Striche ( |) voneinander.

Geben Sie Domänen nur in Kleinbuchstaben ein.Unternehmens-IP-Bereiche Geben Sie die Unternehmens-IP-Bereiche ein, die die Windows-Geräte im Unternehmensnetzwerk bestimmen.

Daten von Geräten in diesem Bereich werden als Teil des Unternehmens betrachtet und als solches geschützt. Diese Stellen werden als sichere Zielorte zur Freigabe von Unternehmensdaten betrachtet.Namen der Unternehmensnetzwerkdomänen Geben Sie die Liste der Domänen ein, die die Grenzen des Unternehmensnetzwerks darstellen.

Daten von einer aufgeführten Domäne, die an ein Gerät gesendet werden, werden als Unternehmensdaten betrachtet und als solche geschützt. Diese Stellen werden als sichere Zielorte zur Freigabe von Unternehmensdaten betrachtet.Unternehmens-Proxyserver Geben Sie die Liste der Proxyserver ein, die das Unternehmen als geschäftliche Ressourcen nutzen kann. Enterprise Cloud-Ressourcen Geben Sie die Liste der in der Cloud gehosteten Unternehmensressourcendomänen ein, die durch Weiterleitung durch das Unternehmensnetzwerk über einen Proxyserver (auf Port 80) geschützt werden müssen.

Wenn Windows nicht festlegen kann, ob eine Anwendung für die Verbindung mit einer Netzwerkressource zugelassen werden soll, wird die Verbindung automatisch blockiert. Wenn Windows standardmäßig derartige Verbindungen zulassen soll, fügen Sie den String/*AppCompat*/zur Einstellung hinzu. Beispiel:www.air-watch.com | /*AppCompat*/

Fügen Sie den String/*AppCompat*/nur einmal hinzu, um die Standardeinstellung zu ändern.Anwendungsdaten-Schutzebene Legen Sie den Schutzgrad und die zum Schutz von Unternehmensdaten durchzuführenden Maßnahmen fest. EDP-Symbole anzeigen Aktivieren Sie diese Option, um beim Zugriff auf geschützte Daten ein EDP-Symbol im Webbrowser, im Datei-Explorer und in Anwendungssymbolen anzuzeigen. Das Symbol wird auch in Unternehmensanwendungen im Startmenü angezeigt. Bei Registrierungsaufhebung widerrufen Aktivieren Sie diese Option, um Datenschutzschlüssel eines Geräts zu widerrufen, wenn die Registrierung des Geräts bei Workspace ONE UEM aufgehoben wird. Benutzerentschlüsselung Aktivieren Sie diese Option, um Benutzern die Auswahl zu ermöglichen, wie Daten mit einer optimierten Anwendung gespeichert werden. Sie können „Unter geschäftlich speichern“ oder „Unter privat speichern“ auswählen.

Wenn diese Option nicht aktiviert ist, werden alle mit einer optimierten Anwendung gespeicherten Daten als Unternehmensdaten gespeichert und mithilfe der Unternehmensverschlüsselung verschlüsselt.Direkter Speicherzugriff Aktivieren Sie diese Option, um Benutzern direkten Zugriff auf den Gerätespeicher zu gewähren. Datenwiederherstellungszertifikat Wenn Ihr Verschlüsselungsschlüssel verloren gegangen ist oder beschädigt wurde, laden Sie das jeweilige Zertifikat zur Verschlüsselung des Dateisystems hoch, das zur Dateiwiederherstellung verwendet wird. -

Wählen Sie Speichern und veröffentlichen, um das Profil per Push auf die Geräte zu übertragen.

Erstellen eines Zertifikats zur Verschlüsselung des Dateisystems

Das Datenschutzprofil verschlüsselt Unternehmensdaten und beschränkt den Zugriff auf zugelassene Geräte. Erstellen Sie ein EFS-Zertifikat, um Ihre durch ein Datenschutzprofil geschützten Unternehmensdaten zu verschlüsseln.

-

Öffnen Sie auf einem Computer ohne EFS-Zertifikat die Eingabeaufforderung (mit Administratorrechten) und navigieren Sie zum Zertifikatspeicher, in dem das Zertifikat gespeichert werden soll.

-

Führen Sie den folgenden Befehl aus:

cipher /r:<EFSRA>Der Wert von

Ist der Name der zu erstellenden .cer- und der .pfx-Dateien. -

Geben Sie bei Aufforderung das Kennwort zum Schutz Ihrer neuen .pfx-Datei ein.

-

Die .cer- und .pfx-Dateien werden in dem von Ihnen ausgewählten Zertifikatspeicher erstellt.

-

Laden Sie Ihr .cer-Zertifikat als Teil eines Datenschutzprofils auf den Geräten hoch.

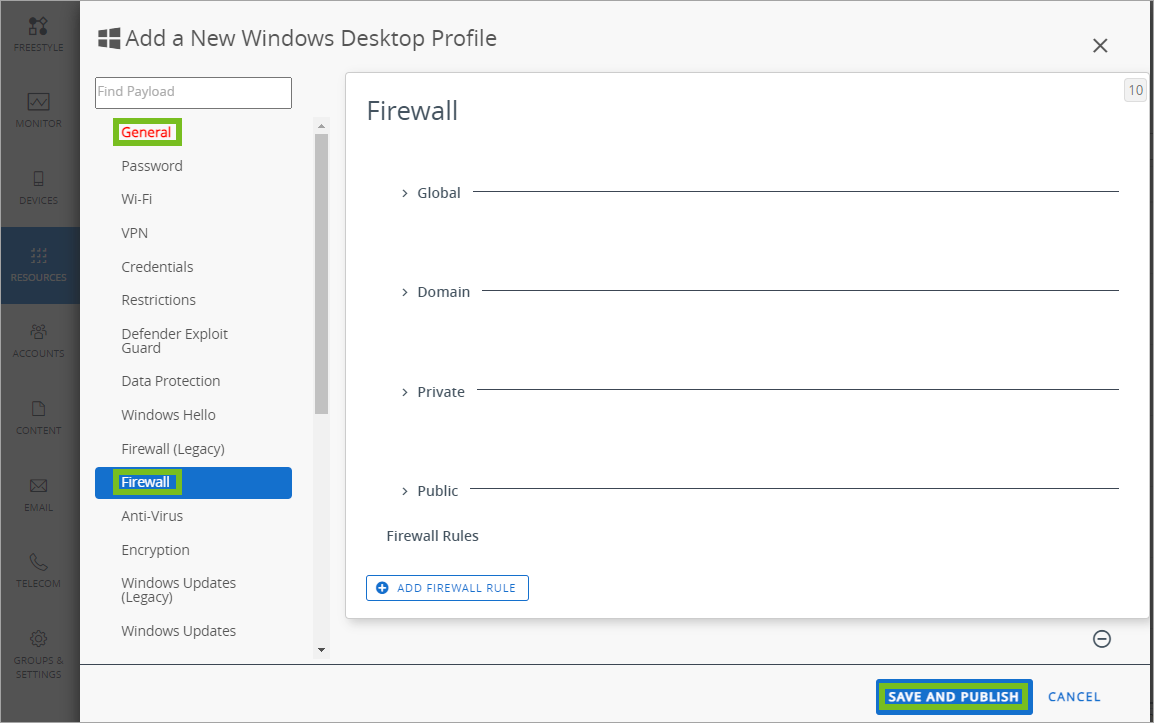

Defender Exploit Guard-Profil

Schützen Sie Ihre Windows-Geräte mit dem Windows Defender Exploit Guard-Profil vor Exploits und Malware. Workspace ONE UEM verwendet diese Einstellungen, um Ihre Geräte vor Exploits zu schützen, Angriffsflächen zu reduzieren, den Ordnerzugriff zu überwachen und Ihre Netzwerkverbindungen zu schützen.

Windows Defender Exploit Guard

Verschiedene Malware-Produkte und Exploits nutzen Schwachstellen auf Ihren Windows-Geräten, um Zugriff auf Ihr Netzwerk und Ihre Geräte zu erhalten. Workspace ONE UEM verwendet das Windows Defender Exploit Guard-Profil, um Ihre Geräte vor diesen Angreifern zu schützen. Das Profil verwendet die systemeigenen Windows Defender Exploit Guard-Einstellungen von Windows. Das Profil enthält vier verschiedene Schutzmethoden. Diese Methoden decken verschiedene Schwachstellen und Angriffsvektoren ab.

Exploit-Schutz

Der Exploit-Schutz wendet automatisch Exploit-Abwehrmaßnahmen sowohl auf das Betriebssystem als auch auf die Apps an. Diese Schutzmaßnahmen funktionieren auch mit Antivirensoftware von Drittanbietern und der Windows Defender-Antivirensoftware. Im Windows Defender Exploit Guard-Profil konfigurieren Sie diese Einstellungen, indem Sie eine XML-Konfigurationsdatei hochladen. Diese Datei muss mithilfe der Windows-Sicherheitsanwendung oder der PowerShell erstellt werden.

Attack Surface Reduction

Regeln zur Verringerung der Angriffsfläche helfen, die typischen Aktionen zu verhindern, die Malware zum Infizieren von Geräten verwendet. Diese Regeln sind beispielsweise auf folgende Aktionen gerichtet:

- Ausführbare Dateien und Skripte, die in Office-Apps oder Webmail-Anwendungen verwendet werden und versuchen, Dateien herunterzuladen oder auszuführen

- Verborgene oder anderweitig verdächtige Skripte

- Aktionen, die Apps normalerweise nicht verwenden

Um Regeln zur Reduzierung von Angriffsflächen verwenden zu können, muss der Echtzeitschutz von Windows Defender aktiviert sein.

Überwachter Ordnerzugriff

Der gesteuerte Ordnerzugriff hilft Ihnen, Ihre wertvollen Daten vor schädlichen Apps und Bedrohungen wie Ransomware zu schützen. Wenn diese Option aktiviert ist, überprüft Windows Defender Antivirus alle Apps (.EXE, .SCR, .DLL usw.). Windows Defender legt dann fest, ob die App schädlich oder sicher ist. Wenn die App als schädlich oder verdächtig markiert wurde, verhindert Windows, dass die App Dateien in geschützten Ordnern ändert.

Geschützte Ordner schließen allgemeine Systemordner ein. Sie können eigene Ordner zum gesteuerten Ordnerzugriff hinzufügen. Die meisten bekannten und vertrauenswürdigen Apps können auf geschützte Ordner zugreifen. Wenn Sie einer internen oder unbekannten App Zugriff auf geschützte Ordner gewähren möchten, müssen Sie beim Erstellen des Profils den Dateipfad der App hinzufügen.

Um den gesteuerten Ordnerzugriff verwenden zu können, muss der Echtzeitschutz von Windows Defender aktiviert sein.

Netzwerkschutz

Der Netzwerkschutz hilft dabei, Benutzer und Daten vor betrügerischen Phishing-Versuchen und schädlichen Websites zu schützen. Diese Einstellungen verhindern, dass Benutzer eine beliebige App für den Zugriff auf gefährliche Domänen verwenden, die Phishing-Angriffe, Exploits oder Malware hosten könnten.

Für den Netzwerkschutz muss der Echtzeitschutz von Windows Defender aktiviert sein.

Zusätzliche Informationen

Weitere Informationen zu dem jeweiligen Exploit-Schutz und den konfigurierten Einstellungen finden Sie unter https://docs.microsoft.com/en-us/sccm/protect/deploy-use/create-deploy-exploit-guard-policy.

Erstellen eines Defender Exploit Guard-Profils

Erstellen Sie ein Defender Exploit Guard-Profil über Workspace ONE UEM, um Ihre Windows-Geräte vor Exploits und Malware zu schützen. Erfahren Sie, wie Sie mithilfe des Profils die Einstellungen für Windows Defender Exploit Guard auf Ihren Windows-Geräten konfigurieren.

Wenn Sie Regeln und Einstellungen für Verringerung der Angriffsfläche, Überwachter Ordnerzugriff und Netzwerkschutz erstellen, müssen Sie „Aktiviert“, „Deaktiviert“ oder „Überwachung“ auswählen. Diese Optionen ändern die Funktionsweise der Regel oder der Einstellung.

- Aktiviert: Konfiguriert Windows Defender zum Blockieren von Exploits für diese Methode. Wenn Sie beispielsweise die Funktion „Überwachter Ordnerzugriff“ auf „Aktiviert“ gesetzt haben, verhindert Windows Defender, dass Exploits auf die geschützten Ordner zugreift.

- Deaktiviert: Die Richtlinie für Windows Defender wird nicht konfiguriert.

- Überwachung: Konfiguriert Windows Defender zum Blockieren von Exploits wie bei „Aktiviert“, protokolliert aber auch das Ereignis in der Ereignisanzeige.

Voraussetzungen

Um die Exploit-Schutzeinstellungen in diesem Profil zu verwenden, müssen Sie vor dem Erstellen des Profils eine XML-Konfigurationsdatei mit der Windows-Sicherheitsanwendung oder PowerShell auf einem einzelnen Gerät erstellen.

Verfahren

- Gehen Sie zu Ressourcen > Profile und Baselines > Profile > Hinzufügen und wählen Sie Profil hinzufügen.

- Wählen Sie Windows und dann Windows Desktop.

- Wählen Sie Geräteprofil.

- Konfigurieren Sie die Profileinstellungen Allgemein.

- Wählen Sie die Defender Exploit Guard-Nutzlast aus.

- Laden Sie die XML-Konfigurationsdatei mit den Exploit-Schutzeinstellungen hoch.

Diese Einstellungen wenden automatisch Exploit-Abwehrmaßnahmen sowohl auf das Betriebssystem als auch auf einzelne Apps an. Sie müssen die XML-Datei mithilfe der Windows-Sicherheitsanwendung oder der PowerShell auf einem einzelnen Gerät erstellen. - Konfigurieren Sie die Einstellungen für die Verringerung der Angriffsfläche. Diese Regeln helfen, die typischen Aktionen zu verhindern, die Malware zum Infizieren von Geräten mit schädlichem Code verwendet. Wählen Sie Hinzufügen, um zusätzliche Regeln hinzuzufügen.

In der Beschreibung der Regeln wird erläutert, auf welche Apps oder Dateitypen die jeweilige Regel angewendet wird. Für Regeln zur Verringerung der Angriffsfläche muss der Echtzeitschutz von Windows Defender aktiviert sein. - Konfigurieren Sie die Einstellungen für Gesteuerten Ordnerzugriff. Legen Sie Gesteuerter Ordnerzugriff auf Aktiviert fest, um diese Einstellungen zu verwenden. Wenn diese Einstellung aktiviert ist, werden standardmäßig mehrere Ordner geschützt. Um die Liste anzuzeigen, bewegen Sie den Mauszeiger über das Symbol ?. Diese Einstellungen schützen Ihre Daten automatisch vor Malware und Exploits. Für den überwachten Ordnerzugriff muss der Echtzeitschutz von Windows Defender aktiviert sein.

- Fügen Sie weitere zu schützende Ordner hinzu, indem Sie Neu hinzufügen auswählen und den Dateipfad des Ordners eingeben.

- Fügen Sie Anwendungen hinzu, die auf geschützte Ordner zugreifen können, indem Sie Neu hinzufügen auswählen und den Dateipfad der Anwendung eingeben. Die meisten bekannten und vertrauenswürdigen Apps können standardmäßig auf die Ordner zugreifen. Verwenden Sie diese Einstellung, um internen oder unbekannten Apps den Zugriff auf geschützte Ordner zu gewähren.

- Konfigurieren Sie die Netzwerkschutzeinstellungen. Legen Sie Netzwerkschutz auf Aktiviert fest, um diese Einstellungen zu verwenden. Diese Einstellungen schützen Benutzer und Daten vor Phishing-Scams und bösartigen Websites. Für den Netzwerkschutz muss der Echtzeitschutz von Windows Defender aktiviert sein.

- Wählen Sie nach Abschluss des Vorgangs Speichern und veröffentlichen, um das Profil per Push auf die Geräte zu übertragen.

Verschlüsselungsprofil

Sichern Sie die Daten Ihrer Organisation auf Windows-Desktopgeräten mit Hilfe des Verschlüsselungsprofils. Das Verschlüsselungsprofil konfiguriert die systemeigene BitLocker-Verschlüsselungsrichtlinie auf Ihren Windows Desktop-Geräten, damit gewährleistet ist, dass die Daten sicher bleiben.

Die BitLocker-Verschlüsselung ist nur auf Windows Enterprise-, Education- und Pro-Geräten verfügbar.

Da Notebooks und Tablets Mobilgeräte sind, besteht bei diesen für die Daten Ihrer Organisation ein erhöhtes Diebstahlrisiko.. Durch die Erzwingung einer Verschlüsselungsrichtlinie mittels Workspace ONE UEM können Sie Daten auf der Festplatte schützen. BitLocker ist die systemeigene Windows-Verschlüsselung und Dell Data Protection | Encryption ist eine Drittanbieter-Verschlüsselungslösung von Dell. Bei aktiviertem Verschlüsselungsprofil prüft Workspace ONE Intelligent Hub fortlaufend den Verschlüsselungsstatus des Geräts. Wenn Workspace ONE Intelligent Hub feststellt, dass das Gerät nicht verschlüsselt ist, wird das Gerät automatisch verschlüsselt.

Wenn Sie sich für die Verschlüsselung mit BitLocker entscheiden, wird ein bei der Verschlüsselung erstellter Wiederherstellungsschlüssel für jedes Laufwerk (sofern konfiguriert) in der Workspace ONE UEM Console gespeichert. Der Administrator hat die Möglichkeit, die Wiederherstellungsschlüssel zu einem Einmal-Schlüssel zu machen. Wenn diese Option ausgewählt ist, wird ein neuer Wiederherstellungsschlüssel generiert, sobald er einmal verwendet wurde. Anschließend muss sich der Benutzer wegen des neuen aktualisierten Wiederherstellungsschlüssels an den Administrator wenden. Weitere Informationen finden Sie unter Wiederherstellungsschlüssel.

Das Verschlüsselungsprofil erfordert, dass Workspace ONE Intelligent Hub auf dem Gerät installiert ist.

Hinweis: Das Verschlüsselungsprofil konfiguriert oder aktiviert Dell Data Protection | Encryption nicht. Der Status der Verschlüsselung wird der Workspace ONE UEM-Konsole und dem Self-Service Portal gemeldet, jedoch muss die Verschlüsselung manuell auf dem Gerät konfiguriert werden.

Achtung: Windows bietet keine Unterstützung für Geräte ohne Pre-Boot-Bildschirmtastatur. Ohne eine solche Tastatur können Sie nicht den Start-PIN eingeben, der zum Entsperren der Festplatte und zum Starten von Windows auf dem Gerät erforderlich ist. Die Übertragung dieses Profils per Push auf Geräte ohne Pre-Boot-Bildschirmtastatur kann zum Absturz Ihres Geräts führen.

BitLocker-Funktionalität

Das Verschlüsselungsprofil nutzt die erweiterte BitLocker-Funktionalität zur Steuerung der Authentifizierung und Bereitstellung der BitLocker-Verschlüsselung.

BitLocker verwendet das Trusted Platform Module (TPM) auf Geräten, um den Verschlüsselungsschlüssel für das Gerät zu speichern. Wird die Festplatte von der Hauptplatine entfernt, bleibt das Laufwerk verschlüsselt. Für eine verbesserte Authentifizierung können Sie eine Verschlüsselungs-PIN zum Starten des Systems aktivieren. Sie können auch ein Kennwort für Geräte verlangen, wenn kein TPM verfügbar ist.

Bereitstellungsverhalten

Die Windows-eigene BitLocker-Verschlüsselung schützt Daten auf Windows Desktop-Geräten. Die Bereitstellung des Verschlüsselungsprofils erfordert möglicherweise zusätzliche Aktionen vom Endbenutzer, z. B. das Erstellen einer PIN oder eines Kennworts.

Wenn das Verschlüsselungsprofil auf ein verschlüsseltes Gerät übertragen wird und die aktuellen Verschlüsselungseinstellungen mit den Profileinstellungen übereinstimmen, fügt Workspace ONE Intelligent Hub einen BitLocker Protektor hinzu und sendet einen Wiederherstellungsschlüssel an die Workspace ONE UEM Console.

Wenn ein Benutzer oder ein Administrator versucht, BitLocker auf dem Gerät zu deaktivieren, kann das Verschlüsselungsprofil dieses mit dieser Funktion erneut verschlüsseln. Die Verschlüsselung wird erzwungen, selbst wenn das Gerät offline ist.

Sollte die vorhandene Verschlüsselung nicht den Authentifizierungseinstellungen des Verschlüsselungsprofils entsprechen, werden die vorhandenen Schutzvorrichtungen entfernt und durch neue ersetzt, die den Verschlüsselungsprofileinstellungen entsprechen.

Falls die vorhandene Verschlüsselungsmethode nicht dem Verschlüsselungsprofil entspricht, behält Workspace ONE UEM die vorhandene Methode bei und überschreibt sie nicht. Diese Funktion kommt auch dann zur Anwendung, wenn Sie eine neue Version des Verschlüsselungsprofils einem Gerät hinzufügen, das von einem bereits vorhandenen Verschlüsselungsprofil verwaltet wird. Die bereits vorhandene Verschlüsselungsmethode wird nicht geändert.

Hinweis: BIOS-Profiländerungen werden nach Verschlüsselungsprofilen angewendet. Änderungen am BIOS-Profil, z. B. das Deaktivieren oder Löschen des TPM, können zu einem Wiederherstellungsereignis führen, das einen Neustart des Systems durch den Wiederherstellungsschlüssel erfordert. Hängen Sie BitLocker an, bevor Sie Änderungen am BIOS vornehmen.

Verschlüsselungsstatus

Wenn BitLocker aktiviert ist und verwendet wird, können Sie Informationen über den Status der Verschlüsselung in den aufgeführten Bereichen sehen.

- Workspace ONE UEM Gerätedetails

- In den Gerätedetails werden Informationen zum Wiederherstellungsschlüssel angezeigt. Verwenden Sie den Link Wiederherstellungsschlüssel anzeigen, um Wiederherstellungsschlüssel für alle verschlüsselten Laufwerke anzuzeigen und zu kopieren.

- Auf der Registerkarte Übersicht finden Sie verschiedene Zustände von BitLocker, unter anderem Verschlüsselt, Wird verschlüsselt, Wird entschlüsselt, Ausgesetzt und Teilweise geschützt.

- Der Status Ausgesetzt (X Reboots verbleiben) zeigt die Aussetzung des Datenträgerschutzes an, selbst dann, wenn der Datenträger immer noch verschlüsselt ist. Dieser Status wird möglicherweise angezeigt, wenn ein Betriebssystem aktualisiert wird oder Änderungen auf Systemebene vorgenommen werden. Sobald die Anzahl der Neustarts ausgeschöpft ist, wird BitLocker Protection automatisch erneut aktiviert.

- Der Status Teilweise geschützt gibt die Situation an, in der das Betriebssystemlaufwerk verschlüsselt ist, andere Laufwerke jedoch nicht.

- Auf der Registerkarte Sicherheit in Gerätedetails sehen Sie den Verschlüsselungsstatus und die Verschlüsselungsmethode Ihrer Laufwerke. Sie können auf einen Blick herausfinden, ob eine Maschine nicht die Verschlüsselungsstufe verwendet, die Sie im Verschlüsselungsprofil festgelegt haben. Workspace ONE UEM zeigt nur die Verschlüsselungsmethode an. Es werden keine Festplatten entschlüsselt, auch wenn sie nicht mit der Einstellung der Verschlüsselungsmethode im Profil Verschlüsselung übereinstimmen.

- Workspace ONE UEM-Self-Service Portal

- Auf der Seite „Sicherheit“ des Self-Service-Portals wird der Wiederherstellungsschlüssel von BitLocker angezeigt.

- Der BitLocker-Schutz wird als aktiviert angezeigt.

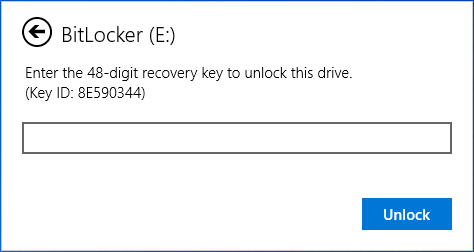

Wiederherstellungsschlüssel

Workspace ONE UEM hinterlegt Wiederherstellungsschlüsseln für Betriebssystemlaufwerk und alle Festplatten, wenn diese Einstellung für Verschlüsseltes Volume im Profil Verschlüsselung aktiviert wurde. Wenn ein Laufwerk wiederhergestellt werden muss, ist der Wiederherstellungsschlüssel für jedes einzelne Laufwerk verfügbar.

Der Administrator hat die Möglichkeit, festzulegen, dass die Wiederherstellungsschlüssel nur einmal verwendet werden können, indem er in den Verschlüsselungsprofil-Einstellungen Einmal-Wiederherstellungsschlüssel aktivieren auswählt. Weitere Informationen finden Sie unter Konfigurieren eines Verschlüsselungsprofils. Wenn diese Option aktiviert ist, generiert Intelligent Hub gleich nach der Verwendung eines Wiederherstellungsschlüssels zur Wiederherstellung eines Laufwerks einen neuen Wiederherstellungsschlüssel und hinterlegt ihn wieder in UEM Console.

Für einen kurzen Zeitraum – bis der neue Wiederherstellungsschlüssel erfolgreich in UEM Console hinterlegt ist – stehen sowohl der vorherige persönliche Wiederherstellungsschlüssel (alt) als auch der persönliche Wiederherstellungsschlüssel (neu) zur Verwendung zur Verfügung. Nach erfolgreicher Hinterlegung des neuen Wiederherstellungsschlüssels wird der vorherige Wiederherstellungsschlüssel gelöscht und kann nicht mehr für die Wiederherstellung des Laufwerks verwendet werden.

Zu Fehlerbehebungszwecken können Sie sehen, wer ein Wechselmedium mit einem bestimmten Schlüssel wiederhergestellt hat, wann die Wiederherstellung durchgeführt wurde und welcher Administrator bei dem Vorgang mitgeholfen hat. Wechseln Sie in Workspace ONE UEM Console zu Geräte > Detailansicht > Mehr – Fehlerbehebung > Ereignisprotokoll, um die Details zu finden.

Verhalten beim Entfernen

Wenn das Profil aus Workspace ONE UEM Console entfernt wird, erzwingt Workspace ONE UEM die Verschlüsselung nicht mehr, und das Gerät nimmt automatisch eine Entschlüsselung vor. Durch das Ausführen von „Unternehmensdaten löschen“ oder das manuelle Deinstallieren von Workspace ONE Intelligent Hub über die Systemsteuerung wird die BitLocker-Verschlüsselung deaktiviert.

Wenn Sie das Verschlüsselungsprofil erstellen, können Sie die Option System immer verschlüsselt halten aktivieren. Diese Einstellung stellt sicher, dass das Gerät auch dann verschlüsselt bleibt, wenn das Profil entfernt, das Gerät gelöscht oder die Kommunikation mit Workspace ONE UEM beendet wird.

Wenn der Endbenutzer die Registrierung während des BitLocker-Verschlüsselungsvorgangs aufhebt, wird der Verschlüsselungsvorgang fortgesetzt, es sei denn, er wird manuell über die Systemsteuerung deaktiviert.

BitLocker und Konformitätsrichtlinien

Sie können Konformitätsrichtlinien konfigurieren, um den Verschlüsselungsstatus von BitLocker zu verwenden, den Sie durchsetzen möchten. Wählen Sie im Abschnitt „Regeln“ einer Konformitätsrichtlinie Verschlüsselung > Ist und wählen Sie die Optionen für Nicht angewendet auf Systemlaufwerk, Nicht angewendet auf einige Laufwerke (teilweise geschützt) oder Ausgesetzt.

BitLocker To Go-Support

Mit dem Verschlüsselungsprofil können Sie die Verschlüsselung von Wechseldatenträgern für Ihre Windows-Geräte mit BitLocker To Go vorschreiben. Aktivieren Sie BitLocker to Go-Support aktivieren um diese Funktion zu aktivieren. Wechseldatenträger sind schreibgeschützt, bis sie verschlüsselt sind. Durch Auswahl einer Option im Dropdown-Menü „Verschlüsselungsmethode“ können Sie entscheiden, welche Methode zum Verschlüsseln des Geräts verwendet werden soll.

Workspace ONE Intelligent Hub für Windows fordert Ihre Benutzer auf, ein Kennwort für den Zugriff auf die Laufwerke und deren Verwendung zu erstellen. Die Mindestlänge dieses Kennworts kann vom Administrator in der Konsole unter den Einstellungen für BitLocker To Go festgelegt werden. Wenn Benutzer das verschlüsselte Laufwerk an das Windows-Gerät anschließen, können sie mit ihrem Kennwort auf das Laufwerk zugreifen, Inhalte auf das Laufwerk kopieren, Dateien bearbeiten, Inhalte löschen oder andere Aufgaben ausführen, die mit Wechseldatenträgern durchgeführt wurden. Der Administrator kann auch auswählen, ob er nur den genutzten Speicherplatz auf dem Laufwerk oder das gesamte Laufwerk verschlüsseln möchte.

Wo findet man Informationen zum Wiederherstellungsschlüssel?

Wenn Benutzer ihre Kennwörter verlieren, können Sie die Laufwerke über die Konsole in Geräte > Peripheriegeräte > Listenansicht > Wechselmedien wiederherstellen. Verwenden Sie den Link Ansicht für das Laufwerk, um den Wiederherstellungsschlüssel zu kopieren und ihn per E-Mail an den entsprechenden Benutzer zu senden. Sie können auf diese Seite auch aus dem Benutzerkonto unter Konten > Benutzer > Listenansicht zugreifen. Wählen Sie den Benutzer aus und öffnen Sie den Tab Wechseldatenträger.

Für Bereitstellungen mit Tausenden von Wiederherstellungs-IDs können Sie Inhalte auf der Seite Wechseldatenträger filtern. Es gibt mehrere Möglichkeiten, Inhalte zu filtern.

-

Lassen Sie sich vom Benutzer die Schlüssel-ID geben, wählen Sie dann das Filtermenü in der Spalte Recovery-ID aus und geben Sie den Wert ein. Die Wiederherstellungs-ID mit dieser Schlüssel-ID wird in den Ergebnissen angezeigt.

-

Wählen Sie das Filtermenü in der Spalte Benutzername aus und geben Sie den entsprechenden Benutzernamen ein, um das Laufwerk und seinen Wiederherstellungsschlüssel zu finden.

Zu Überprüfungszwecken können Sie sehen, wer ein Wechselmedium mit einem bestimmten Schlüssel wiederhergestellt hat, wann die Wiederherstellung durchgeführt wurde und welcher Administrator bei dem Vorgang mitgeholfen hat. Gehen Sie in Workspace ONE UEM Console zu Geräte > Peripheriegeräte > Listenansicht > Ereignisse um die Details zu finden.

Sie können wichtige Informationen nach Benutzern suchen. Gehen Sie in Workspace ONE UEM Console zu Konten > Benutzer > Listenansicht und wählen Sie den Benutzer aus. Der Datensatz des Benutzers besitzt einen Tab Wechseldatenträger, sofern er mindestens einen Datenträger verschlüsselt hat.

BitLocker über die Konsole anhalten

Sie können jetzt die BitLocker-Verschlüsselung über die Konsole anhalten und fortsetzen. Dieses Menüelement wird als Aktion in Gerätedatensätzen hinzugefügt. Suchen Sie es Geräte > Listenansicht, wählen Sie das Gerät aus und wählen Sie Weitere Aktionen aus. Diese Funktion ist hilfreich für Benutzer, die nicht über die Berechtigung zur Verwaltung von BitLocker verfügen, aber Hilfe zu ihrem Gerät benötigen.

Wenn Sie BitLocker anhalten für ein Gerät auswählen, zeigt die Konsole mehrere Optionen an. Eine davon ist für Anzahl der Neustarts. Wenn Sie beispielsweise einem Benutzer beim Aktualisieren des BIOS helfen möchten, muss das System voraussichtlich zweimal neu gestartet werden. Wählen Sie also 3. Dieser Wert gibt dem System einen zusätzlichen Neustart mit angehaltener Verschlüsselung, um sicherzustellen, dass das BIOS ordnungsgemäß aktualisiert wird, bevor BitLocker wieder aktiviert wird.

Wenn Sie jedoch nicht wissen, wie viele Neustarts eine Aufgabe erfordert, wählen Sie einen höheren Wert. Wählen Sie nach Abschluss der Aufgabe Weitere Aktionen > BitLocker fortsetzen.

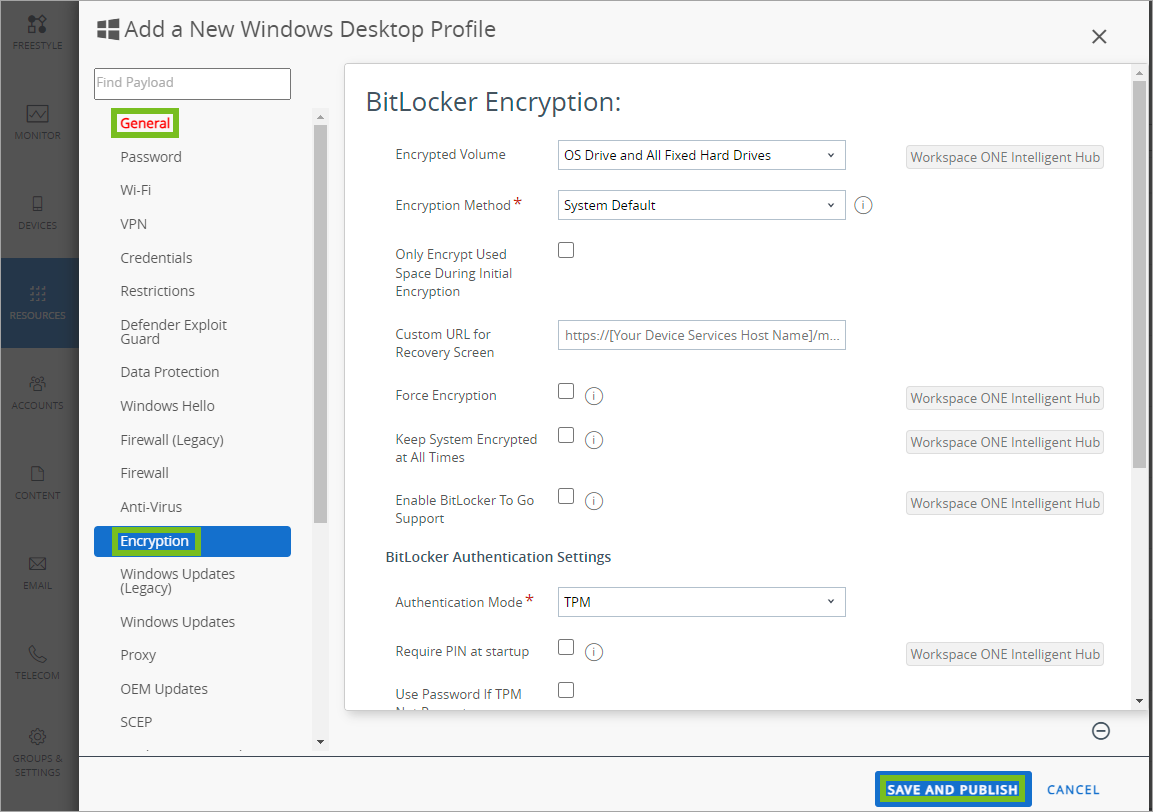

Konfigurieren eines Verschlüsselungsprofils

Erstellen Sie ein Verschlüsselungsprofil, um Ihre Daten auf Windows Desktop-Geräten mithilfe der systemeigenen BitLocker- und BitLocker To Go-Verschlüsselung zu schützen.

- Gehen Sie zu Ressourcen > Profile und Baselines > Profile > Hinzufügen und wählen Sie Profil hinzufügen.

- Wählen Sie Windows und dann Windows Desktop.

- Wählen Sie Geräteprofil.

- Konfigurieren Sie die Profileinstellungen Allgemein.

-

Wählen Sie das Profil Verschlüsselung und konfigurieren Sie die Einstellungen.

Einstellungen Beschreibungen Verschlüsseltes Volume Wählen Sie über das Dropdown-Menü die Art der Verschlüsselung aus, wie im Folgenden beschrieben wird:

Systempartition und alle internen Festplatten – Verschlüsselt alle Festplatten des Geräts, auch die Systempartition, die das Betriebssystem beheimatet.