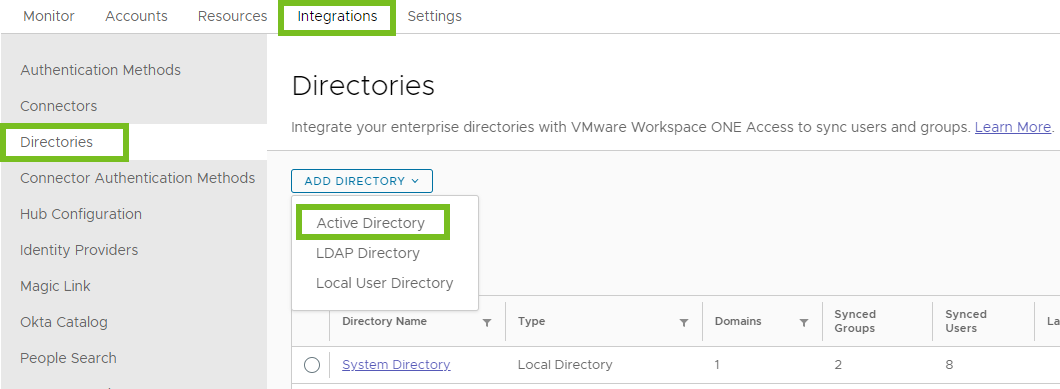

En la consola de Workspace ONE Access, cree un directorio, introduzca la información necesaria para conectar con Active Directory y seleccione los usuarios y los grupos que se deben sincronizar con el directorio de Workspace ONE Access. Las opciones de conexión de Active Directory son Active Directory mediante LDAP o Active Directory mediante autenticación de Windows integrada. La conexión de Active Directory mediante LDAP es compatible con la búsqueda de ubicación del servicio DNS.

Requisitos previos

- Instale el servicio de sincronización de directorios, que está disponible como componente de Workspace ONE Access Connector a partir de la versión 20.01.0.0. Consulte la versión más reciente de Instalar VMware Workspace ONE Access Connector para obtener más información.

Si desea utilizar el servicio de autenticación de usuario para autenticar a los usuarios del directorio, instale también el componente de dicho servicio.

- Seleccione los atributos de usuario necesarios y agregue otros atributos personalizados (si es necesario) desde la página en la consola de Workspace ONE Access. Consulte Administrar atributos de usuario en Workspace ONE Access. Tenga en cuenta las siguientes consideraciones:

- Si se requiere un atributo de usuario, su valor debe establecerse para todos los usuarios que desee sincronizar. Los usuarios que no tienen ningún valor para el atributo no se sincronizan.

- Los atributos se aplican a todos los directorios.

- Después de configurar uno o varios directorios en el servicio de Workspace ONE Access, los atributos ya no se pueden marcar como obligatorios.

- Cree una lista de los usuarios y los grupos que desea sincronizar desde Active Directory. Los nombres de grupo se sincronizan con el directorio inmediatamente. Los miembros de un grupo no se sincronizan hasta que el grupo goce de autorización para utilizar los recursos o hasta que se lo agregue a una regla de directiva. Los usuarios que necesiten autenticarse antes de que se configuren las autorizaciones de grupo deben agregarse durante la configuración inicial.

- Si crea un directorio de tipo Active Directory mediante LDAP con la opción de Catálogo global, debe asegurarse de que ningún otro directorio del arrendatario de Workspace ONE Access sincronice a los usuarios desde los mismos dominios que el directorio de Catálogo global. El conflicto puede provocar errores de sincronización.

- Para Active Directory mediante LDAP, se necesitan la contraseña y los DN base y de usuario de enlace.

El usuario de enlace debe tener los siguientes permisos en Active Directory para conceder acceso a los usuarios y los objetos de grupos:

- Leer

- Leer todas las propiedades

- Permisos de lectura

Nota: Se recomienda utilizar una cuenta de usuario de enlace con una contraseña que no caduque. - Para Active Directory mediante autenticación de Windows integrada, necesita la contraseña y el nombre de usuario del usuario de enlace que tiene permiso para realizar consultas en usuarios y grupos para los dominios requeridos.

El usuario de enlace debe tener los siguientes permisos en Active Directory para conceder acceso a los usuarios y los objetos de grupos:

- Leer

- Leer todas las propiedades

- Permisos de lectura

Nota: Se recomienda utilizar una cuenta de usuario de enlace con una contraseña que no caduque. - Si Active Directory requiere acceso mediante SSL/TLS, se necesitan los certificados de CA intermedio (si se utiliza) y raíz de los controladores de dominio para todos los dominios de Active Directory pertinentes. Si los controladores de dominio tienen certificados intermedio y raíz de varias entidades de certificación, se necesitan todos estos certificados.

Nota: Para directorios de tipo Active Directory mediante autenticación de Windows integrada, el enlace SASL Kerberos se utiliza automáticamente para el cifrado. No se requiere un certificado.

- Para Active Directory mediante autenticación de Windows integrada, cuando tiene configurado Active Directory con varios bosques y el grupo local de dominios incluye miembros de dominios de diferentes bosques, asegúrese de que el usuario de enlace se agregue al grupo Administradores del dominio en el que reside el grupo local de dominios. De lo contrario, estos miembros no estarán en el grupo local de dominios.

- Para Active Directory mediante autenticación de Windows integrada:

- Para todos los controladores de dominio que aparecen en los registros de SRV y los RODC ocultos, nslookup de nombre de host y dirección IP debe funcionar.

- Todos los controladores de dominio deben ser accesibles en lo que a conectividad de red respecta.

- Si Workspace ONE Access Connector se ejecuta en modo FIPS, se aplican requisitos y prerrequisitos adicionales. Consulte Workspace ONE Access Connector y el modo FIPS para su versión del conector.

Procedimiento

Resultados

La conexión con Active Directory está establecida. Si hizo clic en Guardar y sincronizar, los nombres de usuarios y grupos se sincronizarán desde Active Directory con el directorio de Workspace ONE Access.

Para obtener más información sobre cómo se sincronizan los grupos, consulte "Administrar usuarios y grupos" en Administración de VMware Workspace ONE Access.

Qué hacer a continuación

- Si establece la opción Autenticación en Configurar autenticación de contraseña para este directorio, se creará automáticamente un proveedor de identidad denominado IDP para NombreDeDirectorio y se establecerá el método de autenticación Contraseña (implementación en la nube) para el directorio. Puede verlos en las páginas e . También puede crear más métodos de autenticación para el directorio en las páginas Métodos de autenticación del conector y Métodos de autenticación. Para obtener más información sobre cómo crear métodos de autenticación, consulte Administrar métodos de autenticación de usuario en Workspace ONE Access.

- Revise la directiva de acceso predeterminada en la página .

- Revise la configuración predeterminada de los elementos de protección de sincronización y realice los cambios necesarios. Para obtener más información, consulte Configurar los elementos de protección de la sincronización de directorio en Workspace ONE Access.