Administración de cuentas

Las funciones de Administración de cuentas en VMware Workspace ONE Intelligence incluyen el control de acceso basado en funciones (Roles Based Access Control, RBAC) para administradores, las directivas de acceso a datos, la configuración de Microsoft Azure Active Directory y la administración de los límites del sistema asignados a los administradores. Estas funciones están disponibles en el área Cuentas de la consola.

¿En qué consiste RBAC?

El control de acceso basado en funciones (RBAC) tiene funciones predefinidas que puede asignar a los administradores para acceder a los recursos que usan. Asigne una única función o combine funciones para los administradores que requieran permisos para todo el entorno.

Cuentas básicas y de directorio en Workspace ONE UEM

Uno de los sistemas de los que Workspace ONE Intelligence puede obtener datos de usuario es Workspace ONE UEM. RBAC permite agregar administradores desde Workspace ONE UEM tanto de usuarios básicos como de usuarios basados en directorios.

- Los usuarios básicos son cuentas individuales que no se administran a través de un servicio de identidad. No requieren una infraestructura empresarial. Estas credenciales solo existen en Workspace ONE UEM y no tienen seguridad federada.

- Los usuarios basados en directorios se administran en un servicio de identidades y se extraen en Workspace ONE UEM. Estos usuarios acceden a los recursos con sus credenciales de directorio y los cambios realizados en sus cuentas se sincronizarán con Workspace ONE UEM.

Azure Active Directory (AD) para usar grupos administrativos

Para usar los grupos administrativos de Azure AD con RBAC, debe autorizar a Workspace ONE Intelligence para que acceda al entorno público de Azure AD mediante las API de Microsoft Graph.

Workspace ONE Intelligence almacena la información mínima de Azure, como el nombre y apellidos del usuario, el correo electrónico de contacto o sus grupos afiliados. La integración no incluye una programación de sincronización regular ni una operación de sondeo, sino que valida la información cuando el usuario accede a Workspace ONE Intelligence.

Usuarios y superadministradores de RBAC existentes

A los usuarios actuales de Workspace ONE Intelligence con acceso antes de la introducción de RBAC se les asignarán todas las funciones. Un administrador con todas las funciones asignadas es un superadministrador. RBAC no tiene una función única para un superadministrador.

Proceso de instalación

Para instalar RBAC, configure varios componentes en Cuentas > Administradores.

- Autorice a Workspace ONE Intelligence para conectarse al sistema de Azure AD mediante el asistente de configuración.

- Agregue y edite administradores.

Editar permisos de RBAC

Cuando se modifican los permisos de RBAC en Workspace ONE Intelligence, el sistema envía un correo electrónico de Función de cuenta modificada al usuario de RBAC. La notificación indica quién ha cambiado los permisos y qué permisos se han cambiado.

Transferir la propiedad de los paneles de control y los informes

Puede compartir paneles de control e informes con otros usuarios de Workspace ONE Intelligence. El propietario del objeto (panel de control o informe) está designado con acceso completo, mientras que los usuarios que comparten el objeto están designados con acceso de visualización (solo lectura) o edición (lectura y escritura). Como extensión de la funcionalidad de uso compartido, los administradores que tienen la función de administrador también pueden transferir la propiedad de los paneles de control y los informes. Esta función es útil una vez que los administradores abandonan la organización porque sus objetos de Workspace ONE Intelligence ya no tienen un administrador activo para administrarlos. Para asignar estos objetos a un administrador activo, los administradores pueden buscar objetos sin propietario y reasignarlos.

- Para obtener más información sobre cómo transferir la propiedad de los paneles de control, acceda a Transferir la propiedad de los paneles de control.

- Para obtener más detalles sobre cómo transferir la propiedad de los informes, acceda a Transferir la propiedad de los informes.

Agregar administradores desde Workspace ONE UEM

Para agregar administradores basados en directorios y básicos administrados en Workspace ONE UEM para el control de acceso basado en funciones (RBAC) en Workspace ONE Intelligence, deberá configurar los ajustes para permitir que los administradores accedan a Workspace ONE Intelligence desde Workspace ONE UEM.

Este proceso incluye configuraciones en Workspace ONE UEM. Puede agregar o editar administradores en Workspace ONE UEM y asignarles una función Intelligence Admin. Los permisos y las funciones de administrador se gestionan en VMware Cloud Services.

Los administradores de RBAC nuevos deben iniciar sesión en la consola de Workspace ONE Intelligence para solicitar acceso mediante el proceso de notificación Solicitar acceso. El sistema le enviará su solicitud por correo electrónico y el correo electrónico será el que le indique que debe conceder permisos y configurar cuentas de RBAC en Workspace ONE Intelligence.

Aviso: Puede editar los permisos y las funciones de administrador de Workspace ONE Intelligence a través de VMware Cloud Services. Para obtener más información, consulte Administración de identidades y acceso.

Procedimiento

- En Workspace ONE UEM Console, agregue una función para que los administradores accedan a Workspace ONE Intelligence.

- Seleccione el grupo organizativo.

- Desplácese a Cuentas > Administradores > Funciones > Agregar función.

- Introduzca un nombre y una descripción para poder encontrar la función en la vista de lista.

Intelligence Admin - Grants basic admins access to the WS1 Intelligence console. - En el cuadro de texto Recursos de búsqueda, introduzca Intelligence para mostrar la función de Intelligence. Esta función se encuentra en Categorías > Supervisar > Intelligence.

- Otorgue a los administradores permisos de lectura y edición. La función

Intelligence Adminahora está disponible para asignarla a los administradores en Workspace ONE UEM.

- En Workspace ONE UEM Console, agregue administradores y asígneles la función de Intelligence.

- Desplácese a Cuentas > Administradores > Vista de lista > Agregar > Agregar administrador.

- Seleccione Básico, para el ajuste Tipo de usuario, seleccione Básico o Directorio.

- Básico: introduzca los ajustes necesarios en la pestaña Básico, incluidos el nombre de usuario, la contraseña, el nombre y el apellido. Puede habilitar la autenticación de dos factores seleccionando entre Correo electrónico y SMS como método de entrega y la hora de caducidad en minutos del token. Asimismo, puede seleccionar la opción Notificación eligiendo entre Ninguno, Correo electrónico y SMS. Los administradores recibirán una respuesta generada automáticamente.

- Directorio: introduzca el dominio y el nombre de usuario para las credenciales del directorio del administrador.

- Seleccione la pestaña Funciones, seleccione el grupo organizativo e introduzca la función que agregó anteriormente,

Intelligence Admin.

- Solicite a los administradores que inicien sesión en Workspace ONE Intelligence y que completen el proceso de solicitud de acceso. Al seleccionar el botón Solicitar acceso en la página Acceso restringido, el sistema envía una notificación por correo electrónico a 10 administradores que estén activos y que tengan la función de Administrador en la consola para aprobar la entrada. Si los usuarios ya solicitaron acceso y seleccionan Solicitar acceso, la consola preguntará por su solicitud anterior pero les permitirá enviar otra.

- Compruebe su correo electrónico para las notificaciones de Solicitud de acceso de administrador.

Agregar administradores y grupos administrativos desde Azure AD

Para agregar administradores y grupos de administrador basados desde Azure Active Directory (AC) para el control de acceso basado en funciones (RBAC) en Workspace ONE Intelligence, deberá configurar los ajustes para permitir que los administradores accedan a Workspace ONE Intelligence desde Workspace ONE UEM.

Requisitos previos

Debe autorizar la conexión de Workspace ONE Intelligence con su entorno de Azure AD.

Procedimiento

- En Workspace ONE Intelligence, vaya a Cuentas > Administradores. El elemento de menú Agregar no se muestra a menos que haya configurado la integración con Azure AD.

- En la página Agregar administrador, introduzca el nombre del administrador en el cuadro de texto Usuario y seleccione el nombre de la lista. Si agrega grupos administrativos de Azure AD, el sistema navega hasta la página Agregar grupo administrativo. Introduzca el nombre del grupo administrativo en el cuadro de texto Grupo.

- Seleccione los permisos aplicables y guarde la cuenta de administrador. El administrador agregado se muestra como Desconocido (sesión no iniciada) debido a que el sistema no extrae estos datos de Azure. Esta pantalla se resuelve con el inicio de sesión del administrador en Workspace ONE Intelligence.

- Haga que los administradores inicien sesión en Workspace ONE Intelligence. Este paso de inicio de sesión resuelve el nombre de usuario del administrador de Desconocido (sesión no iniciada) al nombre de usuario configurado.

Descripciones de las funciones de RBAC

El control de acceso basado en funciones (RBAC) incluye los títulos de administrador de Analista, Auditor, Administrador y Automatizador. Cada función tiene permisos específicos para ofrecer una asignación rápida con acceso adecuado a las funciones de Workspace ONE Intelligence.

Para crear un superadministrador, asigne todas las funciones a la cuenta de administrador. Workspace ONE Intelligence no tiene una función única independiente para el superadministrador.

- Administrador: el administrador puede crear identidades, así como funciones de administración de acceso, administradores e integraciones.

- Permiso de Información: lectura

- Permisos de Ajustes: crear, actualizar y eliminar

- Analista: un analista puede crear, trabajar y eliminar sus propios objetos y puede trabajar en otros objetos en función de sus permisos. No puede trabajar en ajustes ni en los flujos de trabajo.

- Permiso de Información: lectura

- Permisos de panel de control: crear, actualizar y eliminar

- Permisos de informes: crear, actualizar y eliminar

- Auditor: el auditor puede ver lo que otros administradores están creando con fines de realizar una auditoría. Tiene acceso de lectura a todo y a todos lo que se crea. Si cuenta con un auditor que también edita objetos, agregue una de las demás funciones a la cuenta.

- Permiso de Información: lectura

- Permiso de paneles de control: lectura

- Permiso de informes: lectura

- Permiso de flujos de trabajo: lectura

- Permiso de ajustes: lectura

- Automatizador: el automatizador puede crear, trabajar y eliminar automatizaciones. También puede configurar integraciones en Ajustes que se utilizan en las automatizaciones. La restricción de la creación de automatizaciones por parte de otros administradores ayuda a controlar las automatizaciones de mayor impacto en los endpoints. También ayuda a reducir la creación de automatizaciones que se superponen o están en conflicto.

- Permiso de Información: lectura

- Permisos de flujos de trabajo: crear, actualizar y eliminar

- Permisos de integraciones: crear, actualizar y eliminar

¿En qué consisten las directivas de acceso a datos?

Las directivas de acceso a datos de Workspace ONE Intelligence controlan qué datos pueden ver los usuarios, específicamente los analistas, en los paneles de control y los informes. Para controlar el acceso, Workspace ONE Intelligence utiliza grupos organizativos configurados en VMware Workspace ONE UEM. Si un grupo organizativo contiene datos que no desea que los analistas vean, utilice DAP para restringirlos de ese grupo y concederles acceso a un grupo inferior al grupo organizativo deseado.

¿En qué consisten las directivas de acceso a datos?

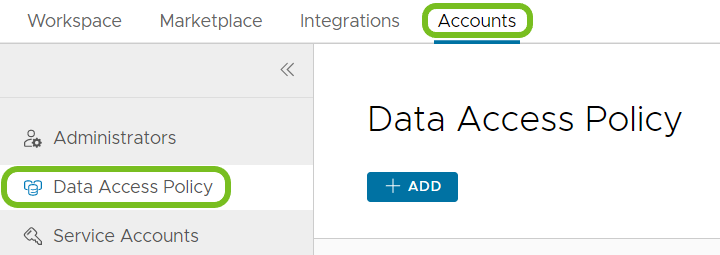

Busque las directivas de acceso a datos en Console, en Cuentas > Directiva de acceso a datos.

DAP e informes programados

Cuando el entorno de Intelligence utiliza DAP y tiene informes que se ejecutan según programaciones, el mecanismo de descarga de informes agrega ciertos pasos para adaptarse a DAP. Tenga en cuenta este comportamiento para los informes que se ejecutan según programaciones, ya que el usuario no recibirá este informe hasta que lo genere manualmente.

Aviso: Si es propietario de un informe, no tiene que generarlo manualmente para descargarlo en el tenant en el que está activado DAP. Los usuarios asignados al mismo DAP que el propietario del informe tampoco tienen que generarlo.

- Si un informe se ejecuta según una programación y DAP está activado en Intelligence, todos los usuarios, independientemente de sus permisos de RBAC, deben generar los informes programados antes de poder descargarlos. Puede generar informes en Console.

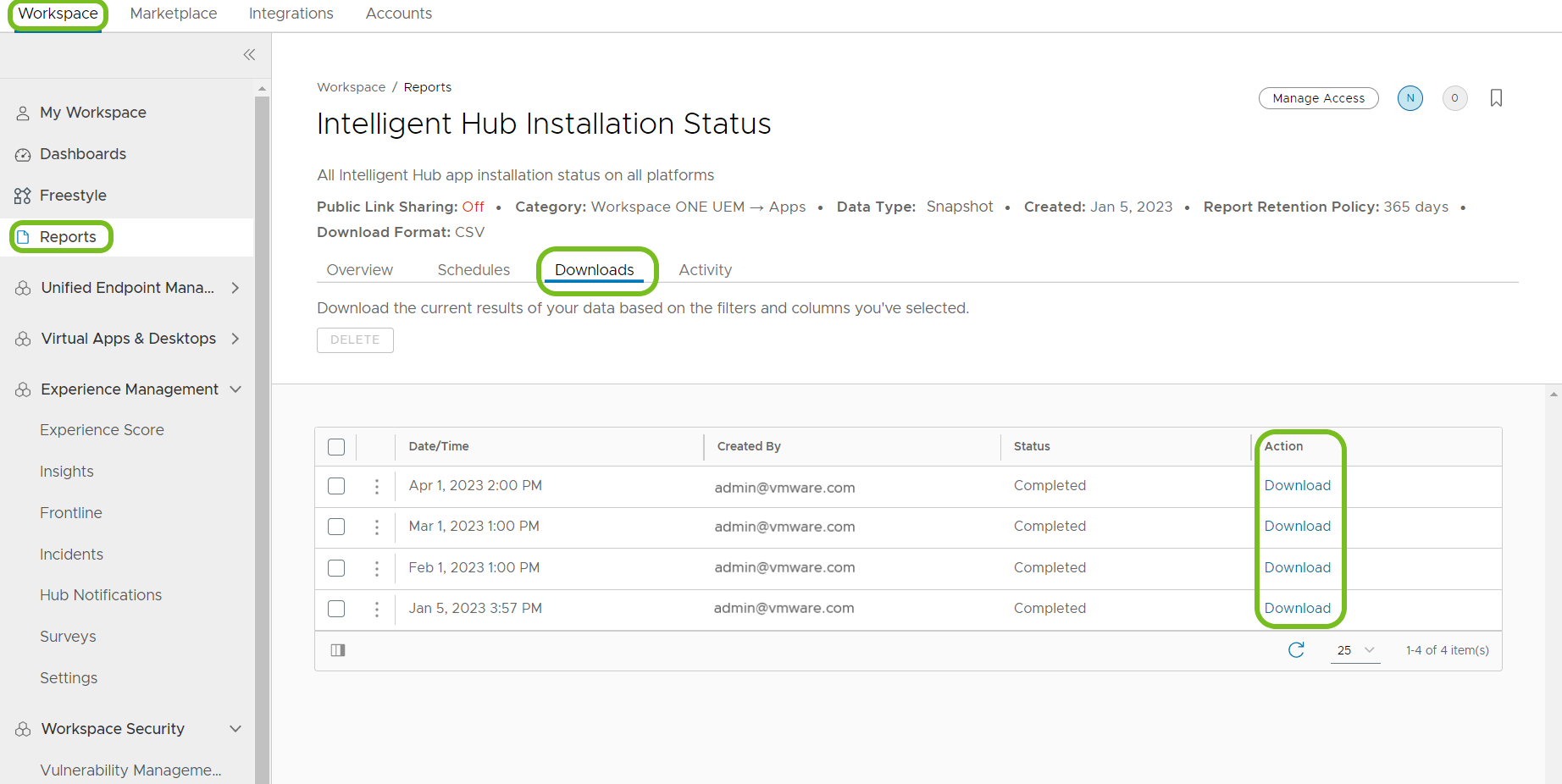

- En Workspace ONE Intelligence, vaya a Área de trabajo > Informes.

- Seleccione el informe que desee y elija la pestaña Descargas.

- Busque la fecha y la hora deseadas del informe y seleccione Generar en la columna Acción. Tenga en cuenta que esta versión de fecha y hora del informe muestra Pendiente de finalización en la columna Estado. El estado cambia a Finalizado una vez que se completa la acción de generación.

- Después de generar el informe, seleccione Descargar en la columna Acción para la versión de fecha y hora deseada del informe.

- Cuando comparte un informe que se ejecuta según una programación y DAP está activado en Intelligence, las personas con las que compartió el informe deben generarlo antes de poder descargarlo.

- Después de configurar el uso compartido, el sistema envía un correo electrónico a las personas con las que compartió el informe. El correo electrónico tiene un vínculo para descargar el informe. Sin embargo, cuando DAP está activado, los usuarios reciben dos correos electrónicos.

- El primer correo electrónico solicita a los usuarios que generen el informe. Los usuarios deben generar el informe en la consola para poder descargarlo.

- El segundo correo electrónico ofrece a los usuarios la opción de descargar el informe.

- Si los usuarios con los que comparte el informe son analistas, estos usuarios, al igual que los demás, deben generar el informe antes de poder descargarlo. Cuando descargan el informe, solo pueden ver los datos de Workspace ONE UEM permitidos por los ajustes de DAP.

- Después de configurar el uso compartido, el sistema envía un correo electrónico a las personas con las que compartió el informe. El correo electrónico tiene un vínculo para descargar el informe. Sin embargo, cuando DAP está activado, los usuarios reciben dos correos electrónicos.

DAP, informes programados y API Download Report

Los entornos de Intelligence que utilizan DAP y la API Download Report para obtener descargas de informes programados deben cumplir los requisitos indicados. Reunir los requisitos indicados garantiza que la llamada a la API Download Report se ejecute correctamente. Estos requisitos no son necesarios si los informes no se ejecutan según programaciones.

- Comparta el informe con la cuenta de servicio que utiliza para ejecutar llamadas de API. Consulte Usar API para informes de Intelligence con cuentas de servicio para conocer los pasos para configurar cuentas de servicio.

- Si la cuenta de servicio solo tiene el permiso Analista, asegúrese de asignar una DAP a la cuenta de servicio.

DAP y la función Uso compartido de vínculos públicos de informes

Los entornos de Intelligence que utilizan DAP requieren que se genere el informe compartido públicamente en Console antes de que los usuarios puedan utilizar el vínculo público para descargarlo. Si no genera manualmente el informe, el vínculo público se muestra como N/A y no como Descargar.

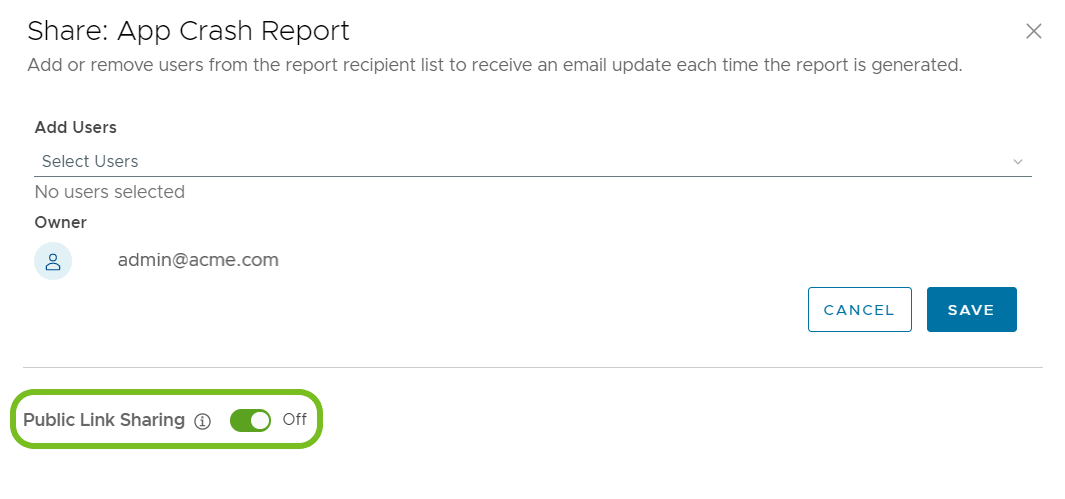

- En Workspace ONE Intelligence, vaya a Área de trabajo > Informes y abra el informe para el que desea compartir un vínculo público.

- En la pestaña Descripción general, seleccione Compartir.

- Active el elemento de menú Uso compartido de vínculos públicos y guarde el ajuste.

- Seleccione la pestaña Descargas del informe.

- Busque la fecha y la hora deseadas del informe y seleccione Generar en la columna Acción.

Una vez completada la acción de generación, el vínculo público se muestra como Descargar y no como N/A.

Otras consideraciones de DAP

- Solo para analistas: los usuarios que desea asignar a las directivas de acceso a datos deben tener solo el permiso Analista de RBAC. Estos usuarios no pueden tener otros permisos de RBAC.

- La activación es inmediata: después de activar su primera directiva de acceso a datos, los usuarios que solo tienen el permiso Analista y que no están asignados a directivas de acceso a datos no pueden ver los datos de Workspace ONE UEM en Workspace ONE Intelligence. Para garantizar que sus analistas sigan visualizando los datos, asígnelos a una política.

- Controlar el acceso por grupo organizativo o permitir acceso completo

- Puede restringir el acceso de un usuario analista a los datos de Workspace ONE UEM asignándolo a una directiva de acceso a datos restrictiva. Workspace ONE Intelligence controla los datos mediante los grupos organizativos de Workspace ONE UEM. Para restringir el conjunto de datos de un usuario analista, asígnelo a la directiva de acceso a datos configurada con el grupo organizativo correspondiente. Para obtener más información sobre los grupos organizativos en Workspace ONE UEM, acceda al tema Grupos organizativos.

- Si no desea restringir el acceso de un usuario analista a los datos de Workspace ONE UEM, asígnelo a la directiva de acceso a datos configurada para permitir el acceso a todos los niveles.

- Asignar a una sola directiva: para evitar errores a la hora de restringir o permitir el acceso a los datos, asigne un usuario analista a una sola directiva. No asigne un usuario analista a varias directivas de acceso a datos.

- Compartir objetos y vistas previas de objetos: las directivas de acceso a datos se aplican a las consultas de los objetos y, cuando se comparten objetos, se comparten estas consultas.

- Tenga en cuenta este comportamiento al compartir objetos.

- Puede compartir un objeto con un usuario al cual se le haya asignado una política de acceso a datos que le impida poder ver todos los datos en un panel de control o una vista previa del informe.

- Este comportamiento se aplica a las vistas previas y no a la generación real del acceso del usuario a los datos.

- Las directivas de acceso a datos requieren la integración con Workspace ONE UEM: la jerarquía de grupos organizativos de Workspace ONE UEM se utiliza para configurar las directivas de acceso a datos y controlar el acceso a los datos.

- Conjunto limitado de datos de UEM: las directivas de acceso a datos se aplican a un conjunto limitado de datos y no a todos los conjuntos de datos de Workspace ONE UEM.

- Paneles de control e informes: las directivas de acceso a datos controlan los datos que se muestran en los paneles de control y los informes.

- Los administradores de RBAC crean y administran: debe tener permisos de administrador de RBAC para crear y asignar directivas de acceso a datos.

¿Cómo se crea la primera directiva de acceso a datos?

Para comenzar con las directivas de acceso a datos, utilice el área Cuentas.

- En Workspace ONE Intelligence, vaya a Cuentas > Directiva de acceso a datos > Agregar. Debe agregar al menos una política para comenzar a utilizar la función.

- En la ventana Agregar política de acceso a datos seleccione una Categoría de datos.

- Acceso completo: Los usuarios asignados a esta política pueden ver todos los datos de Workspace ONE UEM.

- Grupos organizativos de Workspace ONE UEM: Los usuarios asignados a esta política pueden ver los datos administrados en Workspace ONE UEM en el nivel de grupo organizativo seleccionado.

- Seleccione el grupo en el elemento de menú Jerarquía de grupo organizativo.

- Seleccione usuarios en el área Usuarios. Estos usuarios deben tener solo la función de analista para poder ver los datos aplicables que se muestran en Paneles de control e Informes.

- Vea el resumen y guarde su política. Workspace ONE Intelligence muestra la política en la vista de lista de la política de acceso a datos.

- Active la directiva cuando esté listo para controlar el acceso a los datos de los usuarios asignados .

¿Cómo se asignan directivas a analistas sin asignar?

Para garantizar que los administradores tengan acceso continuo a los datos, puede filtrar a los usuarios en la página Administradores a través del filtro Usuarios activos y asignar cada administrador que tenga solo el permiso de analista a una política de acceso a datos.

- En Workspace ONE Intelligence, vaya a Cuentas > Administradores.

- Seleccione el filtro Usuarios activos.

- Busque administradores que solo tengan la función de analista y que no tengan ninguna política en la columna Política de acceso a datos.

- Seleccione el usuario y, a continuación, Editar.

- Seleccione Asignar política de acceso a datos.

- Seleccione la política de acceso a datos que desea asignar al analista y haga clic en Agregar.

Configuración de Microsoft Azure Active Directory

Para utilizar los grupos de Azure Active Directory (AD) en la función de control de acceso basado en funciones (RBAC), autorice a Workspace ONE Intelligence para que se conecte al entorno de Azure AD.

Workspace ONE Intelligence usa la API de Microsoft Graph para comunicarse con el entorno de Azure.

Requisitos previos

Debe contar con los permisos para configurar una cuenta pública de Azure AD. Utilice las credenciales de la cuenta de administrador de Azure AD para el registro. Si no cuenta con permisos de administrador para configurar Azure AD, haga que un administrador de Azure AD registre su entorno con Workspace ONE Intelligence.

Procedimiento

- En Workspace ONE Intelligence, vaya a Cuentas > Administradores > Configurar Azure Active Directory > Introducción.

- Haga clic en Configurar en la tarjeta Microsoft Azure Active Directory.

El sistema le dirige al área de Microsoft de su organización. Si cuenta con permisos de administrador de Azure AD, el sistema le solicitará que introduzca sus credenciales de Azure AD. - Seleccione Aceptar en la ventana de Microsoft para otorgar a Workspace ONE Intelligence permisos para acceder a los datos de Azure. Si el sistema acepta los permisos, la integración de Microsoft Azure Active Directory se muestra como Estado: Autorizado.

- Otorgue permiso para iniciar sesión y leer perfiles de usuario en Azure.

- Otorgue permiso para leer todos los grupos de Azure.

- Otorgue permiso para leer los perfiles completos de todos los usuarios en Azure.

Resultados

Cuando se agrega un administrador o un grupo en Workspace ONE Intelligence, puede seleccionar los usuarios y los grupos del entorno de Azure Active Directory.

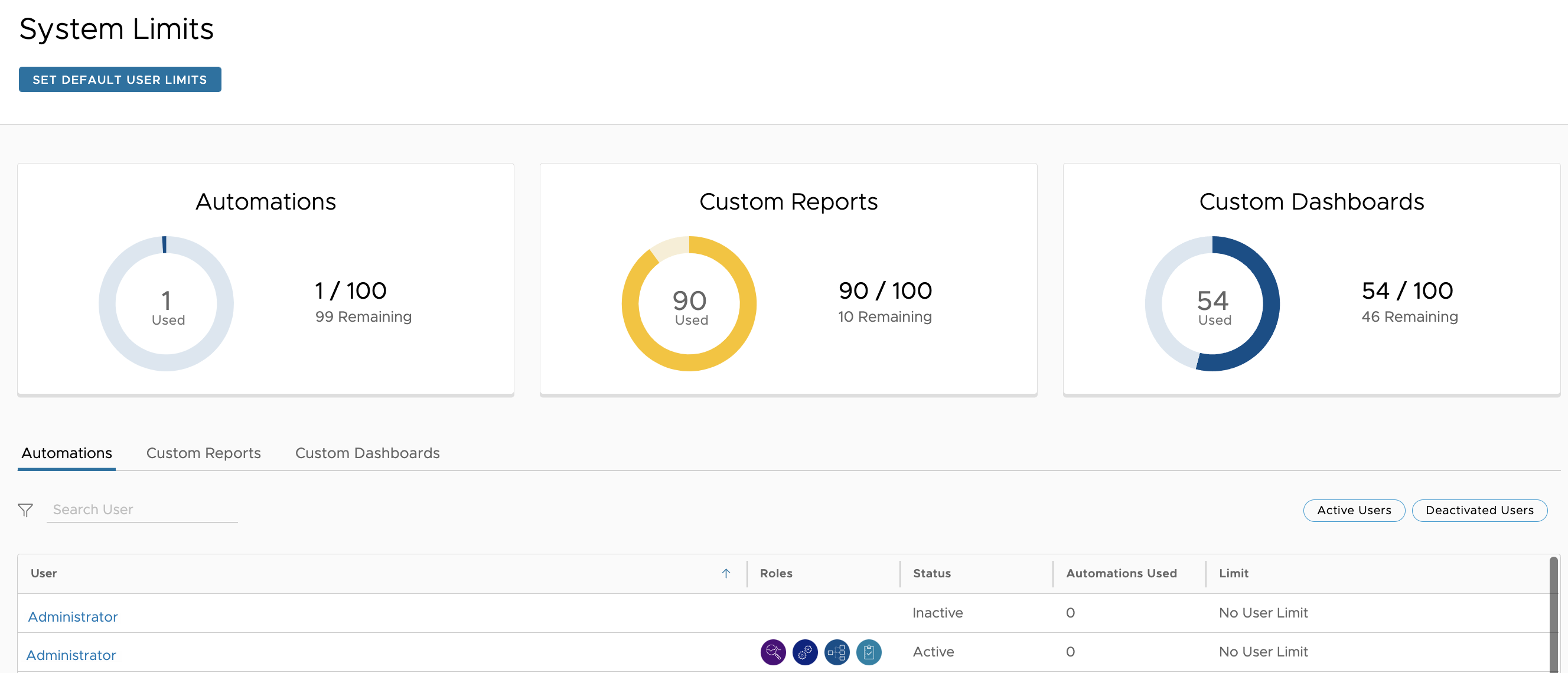

Límites del sistema

Workspace ONE Intelligence limita el número de objetos que los administradores pueden crear. Para saber si su entorno está a punto de alcanzar estos límites, utilice la página Límites del sistema. Esta página ofrece visibilidad sobre la cantidad de objetos que los administradores han creado en su entorno, y le permite cambiar los límites establecidos si es necesario.

Navegación

Para acceder a Límites del sistema, vaya a Cuentas > Límites del sistema en la consola.

¿Qué se muestra en la página?

La página Límites del sistema muestra métricas para el grupo organizativo más alto de su entorno, el nivel de tenant del cliente y métricas para usuarios individuales en los otros niveles de tenant de la implementación. Busque métricas para los objetos creados que incluyan los siguientes elementos. - Paneles de control personalizados (objetos de visualización de datos) - Informes personalizados (objetos de generación de informes) - Automatizaciones personalizadas (objetos orientados a acciones)

Las tarjetas en la parte superior de la interfaz de usuario informan de los valores totales de todos los grupos organizativos (todos los niveles de tenant).

- Automatizaciones: esta tarjeta solo muestra los datos de las automatizaciones Activas y no incluye las automatizaciones que se crearon y no están activas.

- Informes personalizados: esta tarjeta muestra el número total de informes creados y guardados.

- Paneles de control personalizados: esta tarjeta muestra el número total de paneles de control creados y guardados.

¿Un objeto era popular y se compartía con otros administradores?

Las pestañas Automatizaciones, Informes personalizados y Paneles de control personalizados debajo de las tarjetas de nivel de tenant del cliente muestran datos específicos del usuario. Estas pestañas enumeran todos los administradores y sus correspondientes recuentos de automatizaciones, informes personalizados y paneles de control personalizados que ha creado. Utilice las pestañas para ver si se compartió un objeto y con quién. Saber si un objeto se compartió sugiere que era popular. Utilice estos datos para decidir si desea mantener un objeto popular o eliminar uno que no sea popular para dejar espacio para otros objetos.

Los permisos de RBAC determinan las acciones disponibles

Los superadministradores, administradores y moderadores pueden ver la página Límites del sistema, pero los superadministradores pueden realizar acciones en esta página.

Los superadministradores (administradores con todos los permisos de RBAC) pueden ver y establecer límites en el nivel de tenant del cliente. Tienen esta visibilidad para poder supervisar el acceso a los datos, procesar solicitudes de aumento de límites y cambiar los valores de los límites. En la página Límites del sistema, los superadministradores pueden realizar varias acciones para administrar la implementación. - Los superadministradores pueden supervisar y controlar qué administradores pueden crear objetos. - Pueden utilizar la función Establecer límites de usuario predeterminados en el nivel de tenant para todos los administradores.

Esta opción de menú ofrece a los superadministradores la capacidad de asignar el mismo número de objetos a cada administrador o región de administradores, si es necesario. - Pueden procesar solicitudes de aumento de los límites de cualquier objeto. - Pueden ver objetos administrativos individuales. - Busque usuarios que abandonaron la empresa para ver cuántos objetos creados tenían. - Transfiera la propiedad de esos objetos o elimínelos para poder asignar esos objetos no utilizados a otros administradores. - Pueden filtrar toda la lista de administradores mediante el filtro Usuarios desactivados para ver qué objetos pendientes requieren una transferencia de propiedad.