Cette section décrit en détail comment configurer une règle de sécurité Web pour une stratégie de sécurité sélectionnée.

Avant de commencer

Pour configurer une stratégie de sécurité, les utilisateurs doivent d'abord avoir créé, configuré et appliqué une stratégie de sécurité. Pour obtenir des instructions spécifiques sur la création d'une stratégie de sécurité, reportez-vous à la section Création d'une stratégie de sécurité.

Catégories de sécurité Web

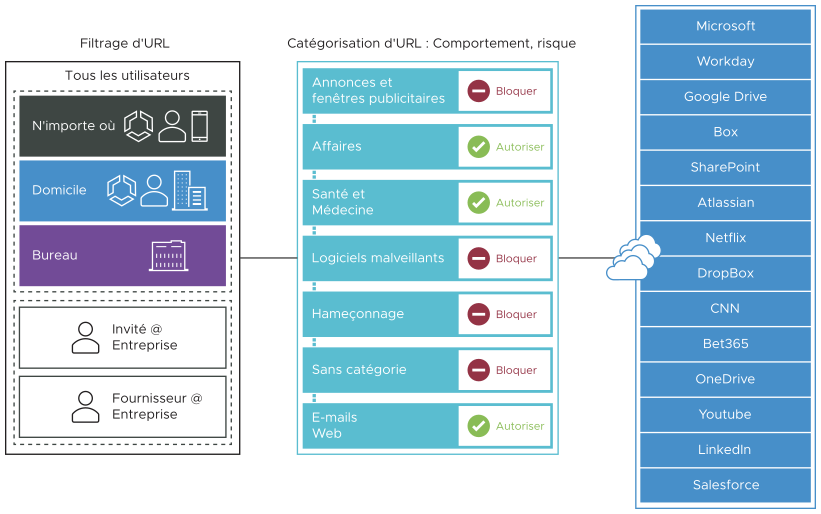

Filtrage d'URL

Le filtrage d'API permet aux utilisateurs de configurer des règles pour limiter l'interaction des utilisateurs à des catégories spécifiques de sites Web.

- Contrôler la navigation Web des employés avec des politiques granulaires.

- Signaler les sites à haut risque, utiles avec les applications SaaS.

- Autoriser/bloquer en fonction de catégories prédéfinies.

- Bloquer les URL hébergeant du contenu choquant avec une option permettant de bloquer les domaines personnalisés.

Contrairement à l'inspection SSL, dans laquelle la règle par défaut applique une sécurité stricte en inspectant tous les paquets chiffrés SSL, les règles par défaut pour le filtrage d'URL sont permissives, permettant tout le trafic par défaut, quel que soit le risque potentiel. Il incombe aux utilisateurs de modifier le comportement par défaut. Pour cela, les utilisateurs peuvent choisir parmi trois types de règles que le filtrage d'URL applique : Catégorie (Category), Menace (Threat) et Domaine (Domain).

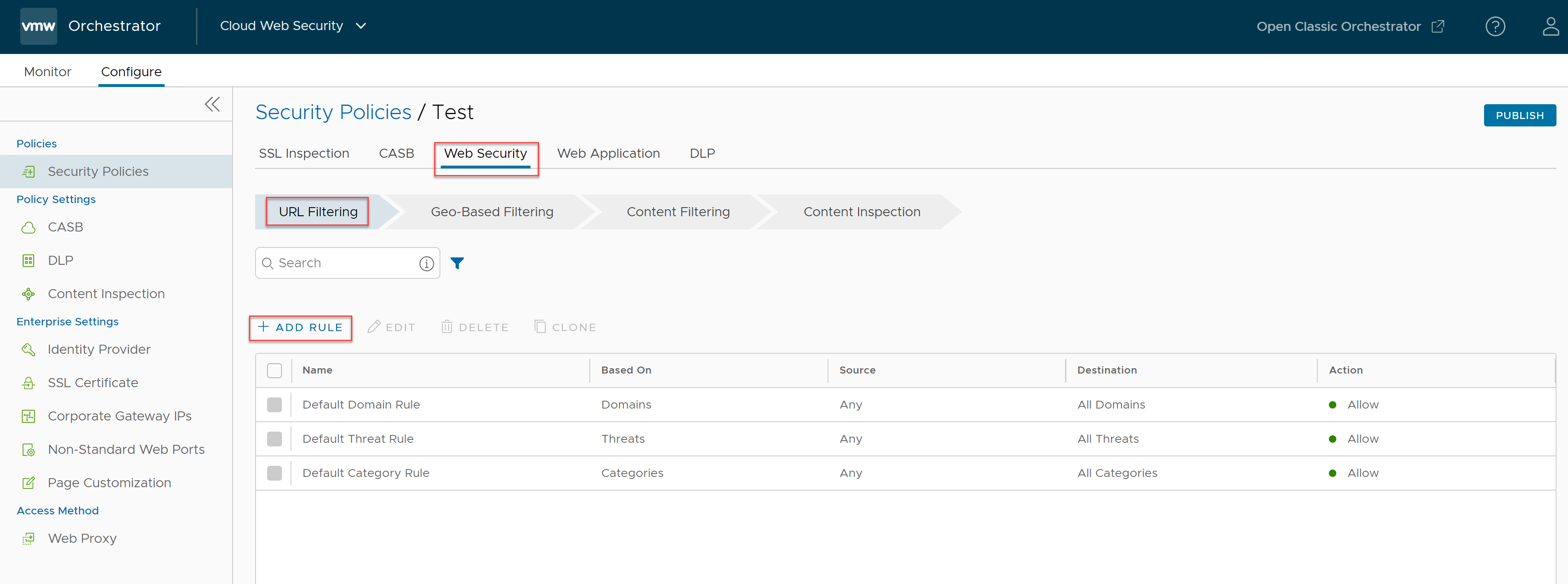

- Accédez à .

- Sélectionnez une stratégie de sécurité pour configurer une règle de filtrage d'URL.

- Dans l'écran Stratégies de sécurité (Security Policies) sélectionné, cliquez sur l'onglet Sécurité Web (Web Security).

- Sous l'onglet Filtrage d'URL (URL Filtering), cliquez sur + AJOUTER UNE RÈGLE (+ ADD RULE).

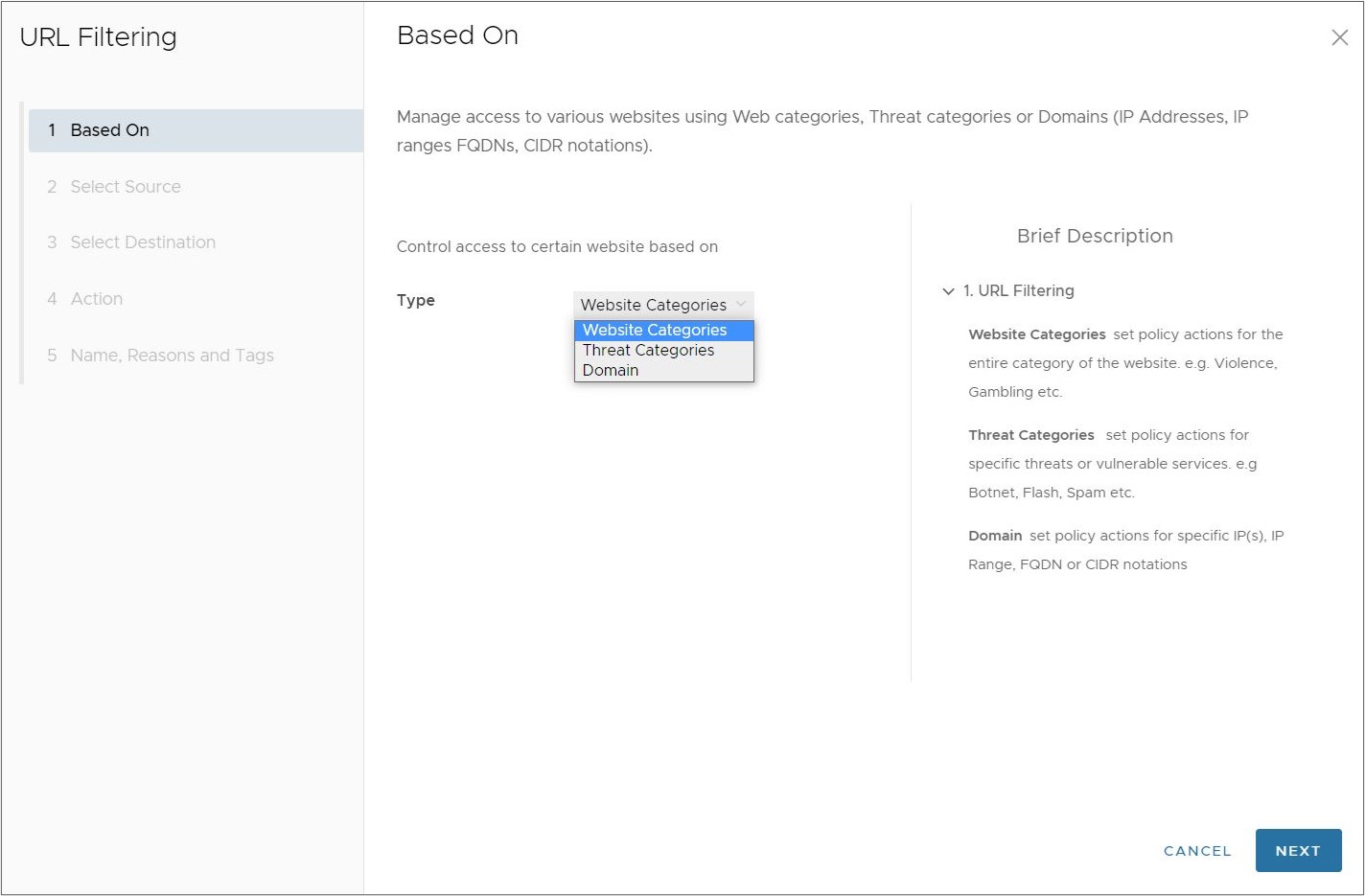

L'écran Basé sur (Based On) s'affiche.

- Dans l'écran Basé sur (Based On), dans le menu déroulant Type, sélectionnez l'une des trois options pour contrôler l'accès à certains sites Web :

- Catégories de sites Web (Website Categories) : définissez des actions de stratégie pour l'ensemble de la catégorie du site Web. Par exemple, Violence, Jeux d'argent (Gambling), etc.

- Catégories de menaces (Threat Categories) : définissez des actions de stratégie pour des menaces ou des services vulnérables spécifiques. Par exemple, Botnet, Flash, Spam, etc.

- Domaine (Domain) : définissez des actions de stratégie pour des adresses IP, des plages d'adresses IP, des noms de domaine complet ou des notations CIDR spécifiques. Vous pouvez faire cela manuellement avec une liste statique configurée dans la règle ou via l'utilisation d'une liste de domaines stockée à distance que vous pouvez modifier et mettre à jour dynamiquement.

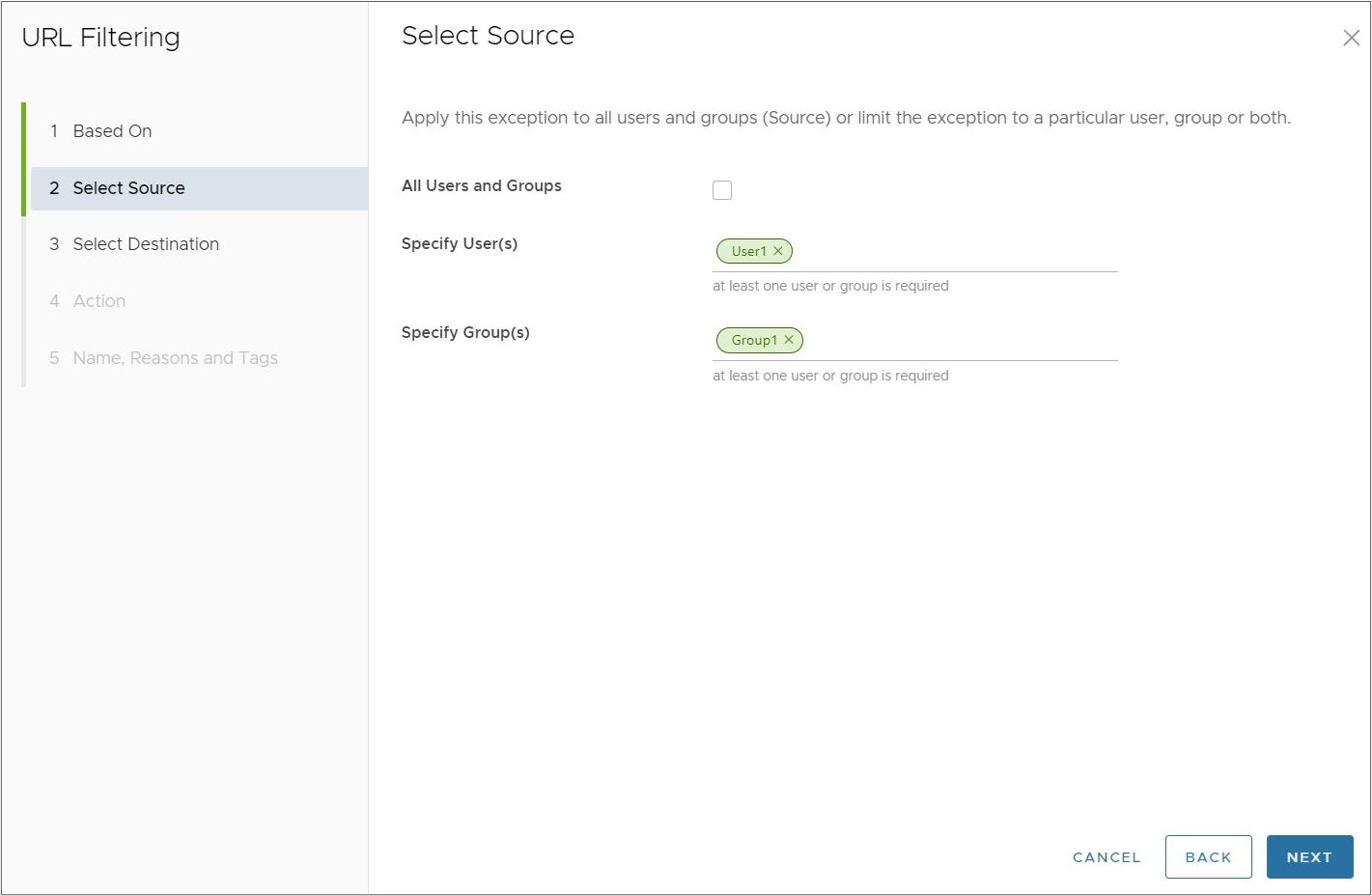

Cliquez sur Suivant (Next), l'écran Sélectionner une source (Select Source) s'affiche.

- Dans l'écran Sélectionner une source (Select Source), sélectionnez la source à laquelle appliquer la règle ou l'exception.

Sous Source, cochez la case Tous les utilisateurs et groupes (All Users and Groups) pour appliquer la règle à tous les utilisateurs et groupes, ou décochez cette case pour spécifier des utilisateurs et des groupes.

Cliquez sur Suivant (Next), l'écran Sélectionner la destination (Select Destination) s'affiche.

-

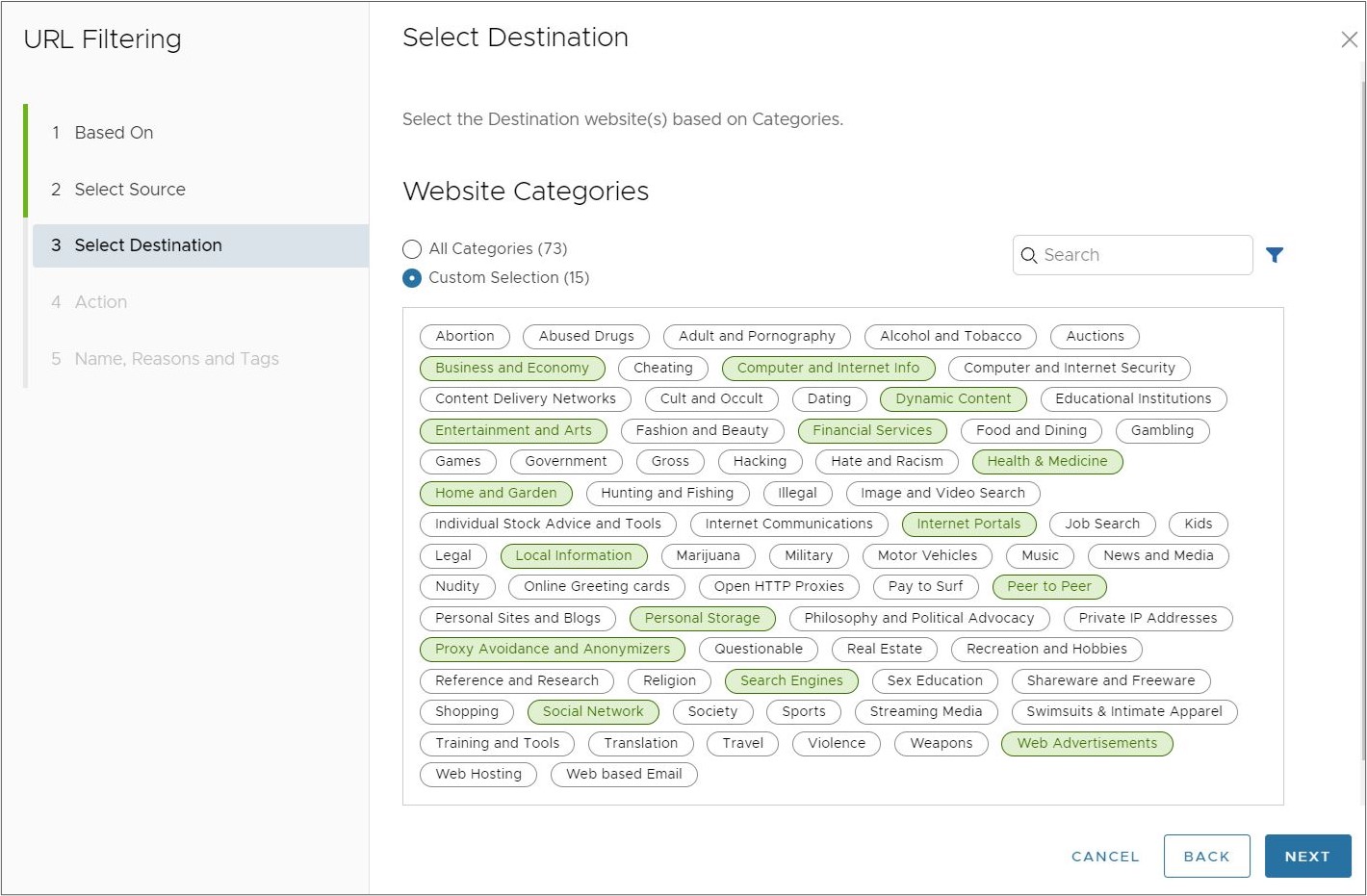

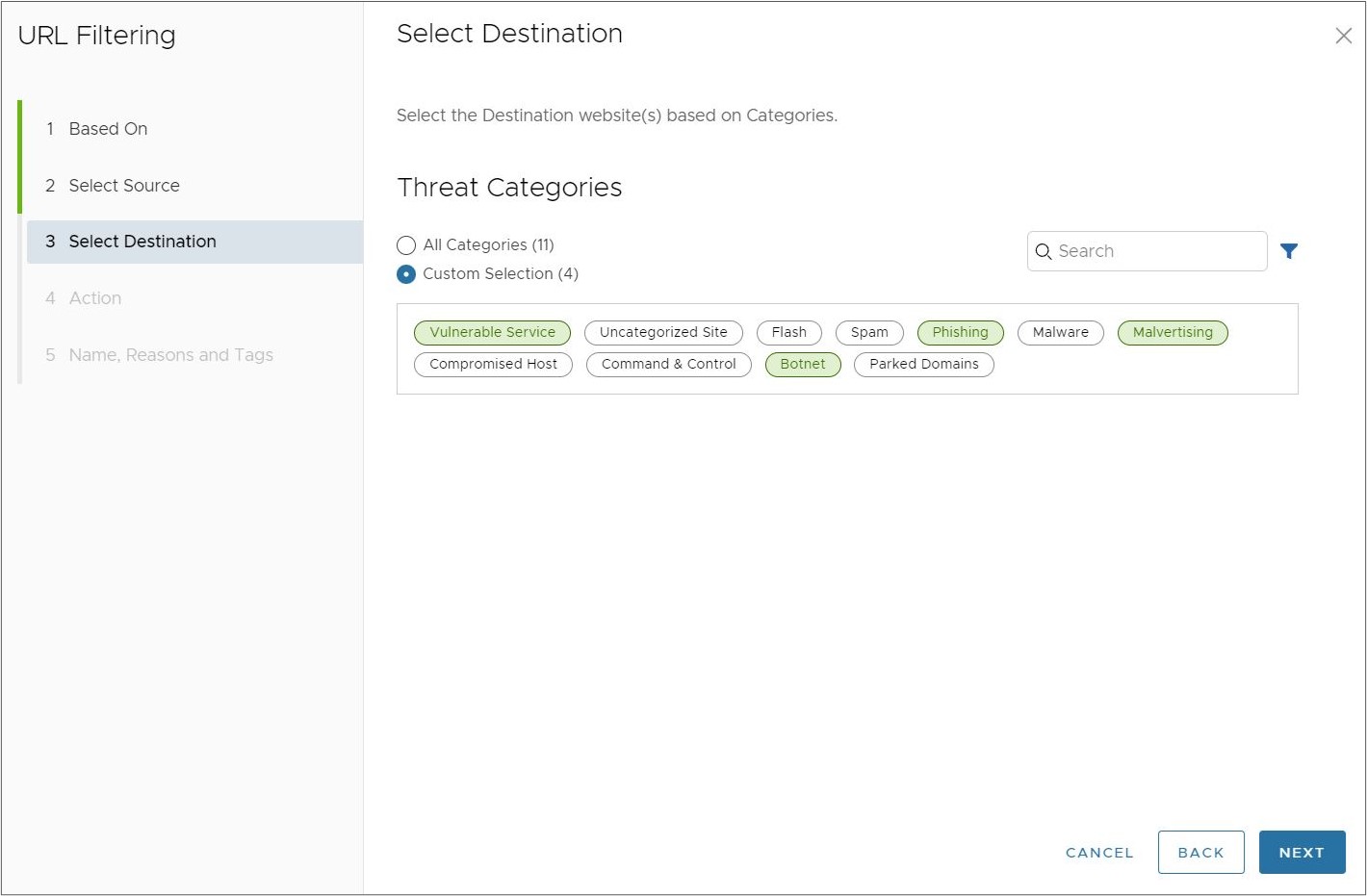

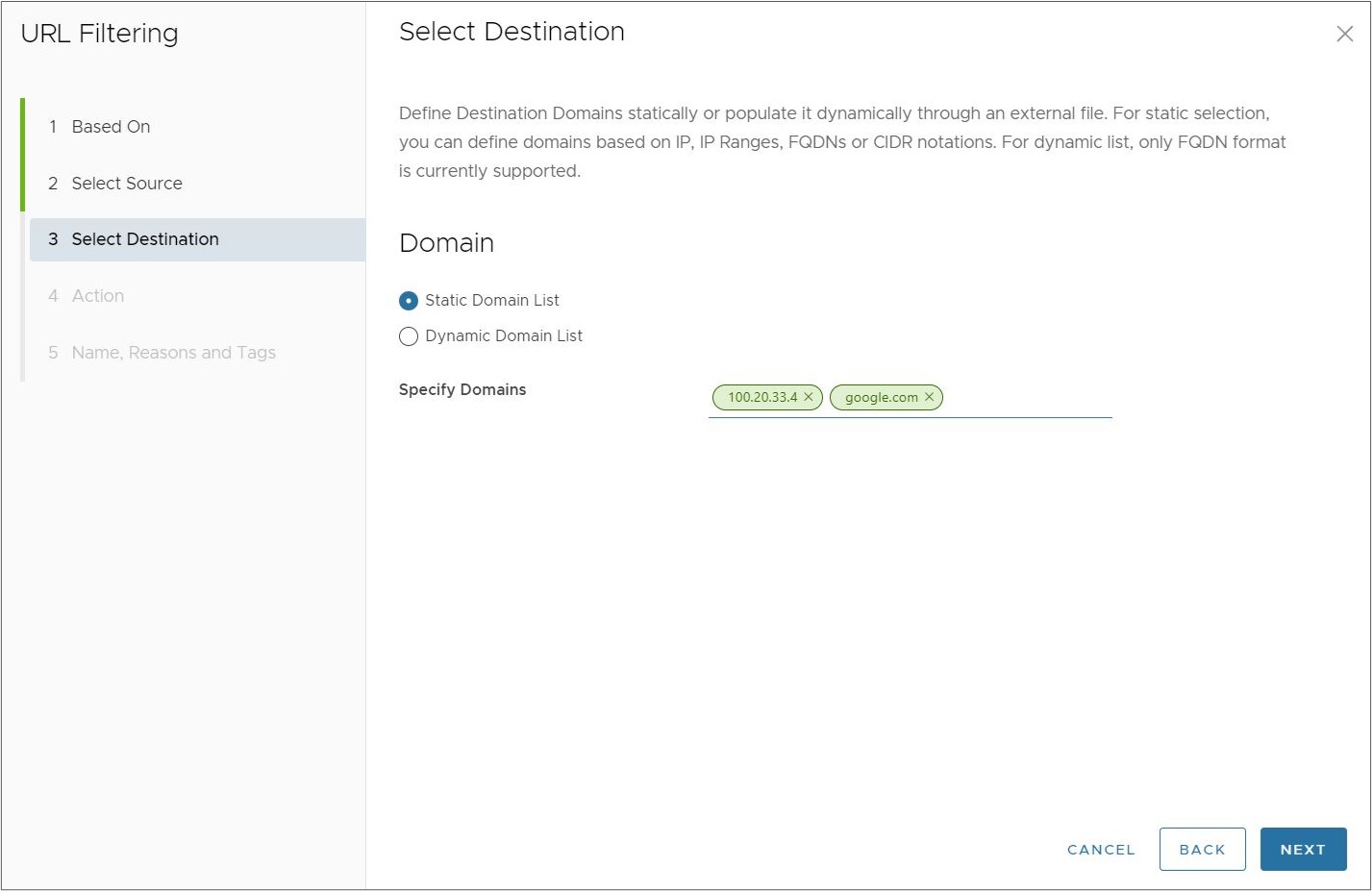

Sous Sélectionner la destination (Select Destination), un écran s'affiche en fonction du choix effectué dans la section Basé sur (Based On) : Catégories de sites Web (Website Categories), Catégories de menaces (Threat Categories) ou Domaines (Domains).

- Sous Catégories de sites Web (Website Categories), sélectionnez Toutes les catégories (All Categories) ou Sélection personnalisée (Custom Selection). L'option Toutes les catégories (All catégories) met en surbrillance toutes les catégories disponibles et les applique à la règle. L'option Sélection personnalisée (Custom Selection) permet aux utilisateurs de spécifier les catégories à appliquer à la règle en cliquant sur chaque catégorie. Vous pouvez également utiliser la zone de recherche pour rechercher une catégorie.

- Sous Catégories de menaces (Threat Categories), sélectionnez Toutes les catégories (All Categories) ou Sélection personnalisée (Custom Selection). L'option Toutes les catégories (All catégories) met en surbrillance toutes les catégories disponibles et les applique à la règle. L'option Sélection personnalisée (Custom Selection) permet aux utilisateurs de spécifier les catégories à appliquer à la règle en cliquant sur chaque catégorie. Vous pouvez également utiliser la zone de recherche pour rechercher une catégorie.

- Domaine (Domain) : la destination du domaine peut être configurée de l'une des deux manières suivantes : Liste de domaines statiques (Static Domain List) ou Liste de domaines dynamiques (Dynamic Domain List).

- Liste de domaines statiques (Static Domain List) : pour la liste de domaines statiques, entrez les domaines au format adresse IP, plages d'adresses IP, noms de domaine complets ou notations CIDR. Si cela est nécessaire, vous pouvez mélanger les formats de domaine. La liste est statique dans le sens où vous devez mettre à jour la règle manuellement chaque fois que vous souhaitez modifier la liste.

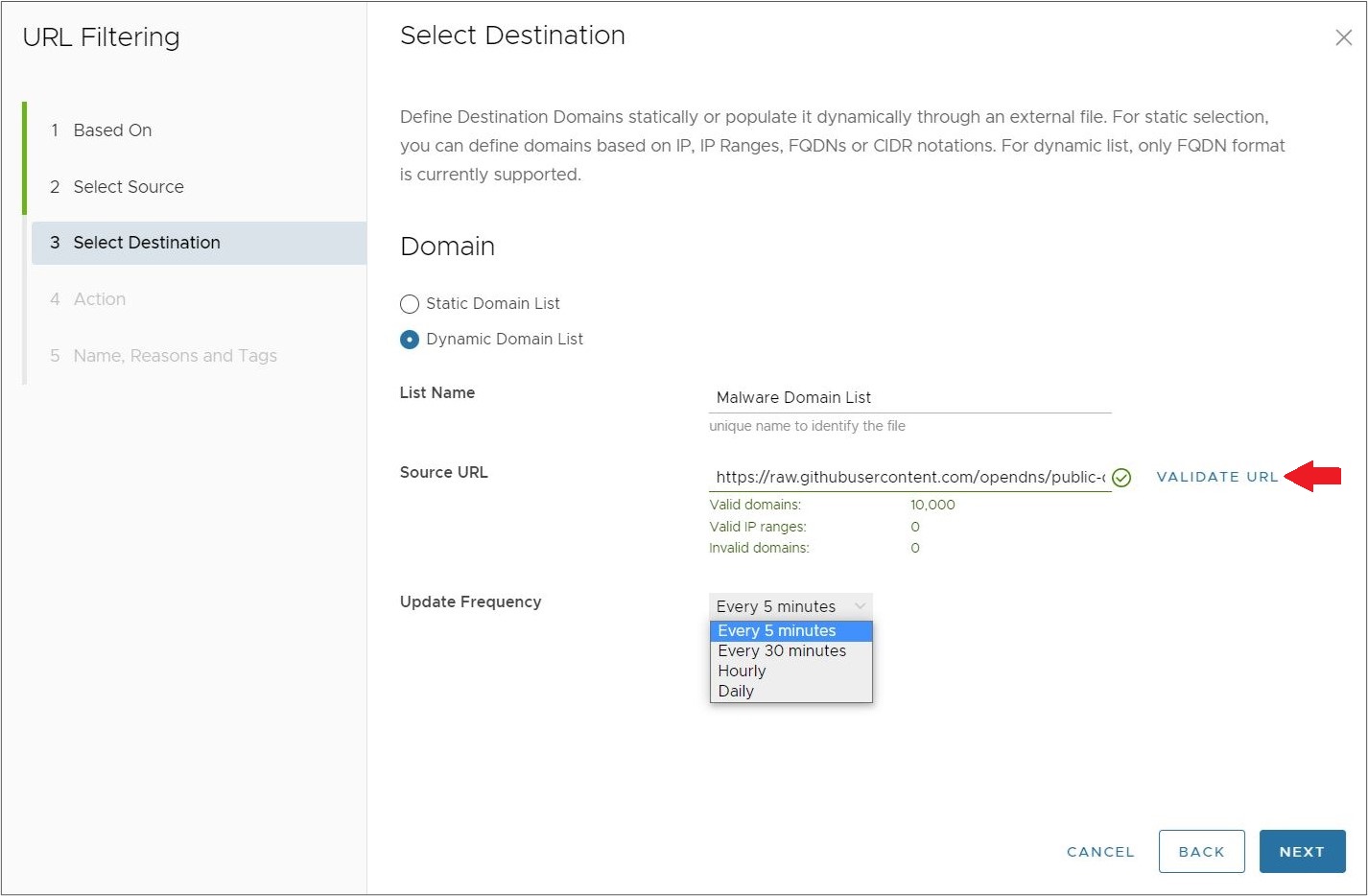

- Liste de domaines dynamiques (Dynamic Domain List) : pour cette option, Cloud Web Security fait référence à une liste de domaines au format de nom de domaine complet sous forme de texte qui est stockée à distance à un emplacement choisi par le client. L'emplacement doit être accessible publiquement au service. L'avantage de cette option est que vous pouvez créer une liste de domaines comportant un grand nombre de domaines qui peut être modifiée et mise à jour facilement.

Note : Alors que l'option Liste de domaines statiques (Static Domain List) autorise les domaines dans des formats variés (adresse IP, plages d'adresses IP, noms de domaine complets ou notations CIDR), l'option Liste de domaines dynamiques (Dynamic Domain List) présente une limitation selon laquelle elle ne peut être créée qu'avec des domaines au format de nom de domaine complet.

L'écran Liste de domaines dynamiques (Dynamic Domain List) comporte trois champs de configuration :

- Nom de la liste (List Name) : spécifiez un nom unique pour la liste de domaines référencée.

- URL source (Source URL) : emplacement de la liste de fichiers texte. Cette URL doit être publiquement disponible pour que Cloud Web Security puisse y accéder. Par exemple, un utilisateur peut créer un fichier texte et le stocker dans Dropbox, où vous configurez le fichier afin qu'il soit accessible à toute personne disposant du lien.

Dans l'exemple ci-dessous, nous avons utilisé https://raw.githubusercontent.com/opendns/public-domain-lists/master/opendns-top-domains.txt en tant qu'URL distante. Il s'agit d'une liste simple des principaux domaines publics par OpenDNS.

Une fois l'URL source (Source URL) saisie, cliquez sur Valider l'URL (Validate URL). Cloud Web Security vérifie ensuite l'URL pour confirmer qu'elle est accessible, puis vérifie le fichier texte et détermine la validité des domaines de la liste. Si tous les domaines sont valides, vous verrez tout le texte en vert et vous pourrez configurer la fréquence de mise à jour comme indiqué dans l'image ci-dessous.

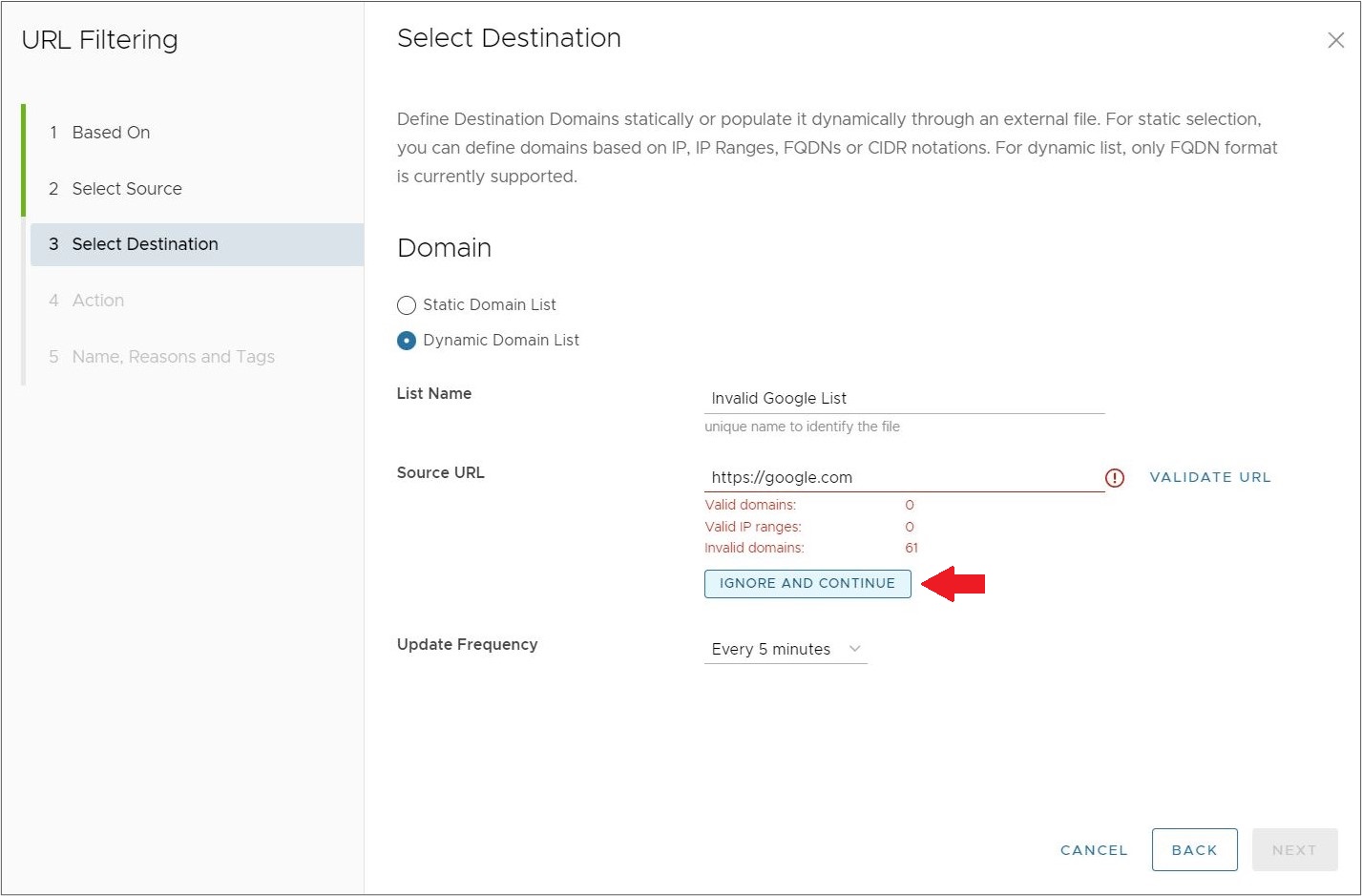

Figure 1. Liste de domaines dynamiques avec tous les domaines valides  S'il existe des domaines non valides dans la Liste de domaines dynamiques (Dynamic Domain List), la sortie de test s'affiche sous forme de texte rouge et répertorie le nombre de domaines valides et le nombre de domaines non valides, comme indiqué dans l'image ci-dessous. Vous pouvez dépanner la liste de domaines et la tester à nouveau, ou éventuellement continuer avec la liste de domaines telle quelle en cliquant sur Ignore et continuer (Ignore and Continue). Les domaines non valides sur la liste seront ignorés par Cloud Web Security lors de l'application de la Règle de filtrage d'URL (URL Filtering Rule).Note : Bien que le test Valider l'URL (Validate URL) génère le nombre de domaines non valides, il n'indique pas quels domaines de la liste ne sont pas valides. Vous devrez dépanner votre liste de domaines séparément pour vous assurer que tous les domaines répertoriés sont valides.

S'il existe des domaines non valides dans la Liste de domaines dynamiques (Dynamic Domain List), la sortie de test s'affiche sous forme de texte rouge et répertorie le nombre de domaines valides et le nombre de domaines non valides, comme indiqué dans l'image ci-dessous. Vous pouvez dépanner la liste de domaines et la tester à nouveau, ou éventuellement continuer avec la liste de domaines telle quelle en cliquant sur Ignore et continuer (Ignore and Continue). Les domaines non valides sur la liste seront ignorés par Cloud Web Security lors de l'application de la Règle de filtrage d'URL (URL Filtering Rule).Note : Bien que le test Valider l'URL (Validate URL) génère le nombre de domaines non valides, il n'indique pas quels domaines de la liste ne sont pas valides. Vous devrez dépanner votre liste de domaines séparément pour vous assurer que tous les domaines répertoriés sont valides.Figure 2. Liste de domaines dynamiques avec des domaines non valides

- Fréquence de mise à jour (Update Frequency) : configurez la fréquence à laquelle vous souhaitez que Cloud Web Security vérifie la liste de domaines dynamiques pour mettre à jour la Règle de filtrage d'URL (URL Filtering Rule). Les options sont toutes les : 5 minutes, 30 minutes, Toutes les heures (Hourly) (60 minutes), Quotidien (Daily) (24 heures).

Cliquez sur Suivant (Next), l'écran Action s'affiche.

- Liste de domaines statiques (Static Domain List) : pour la liste de domaines statiques, entrez les domaines au format adresse IP, plages d'adresses IP, noms de domaine complets ou notations CIDR. Si cela est nécessaire, vous pouvez mélanger les formats de domaine. La liste est statique dans le sens où vous devez mettre à jour la règle manuellement chaque fois que vous souhaitez modifier la liste.

- Sous Catégories de sites Web (Website Categories), sélectionnez Toutes les catégories (All Categories) ou Sélection personnalisée (Custom Selection). L'option Toutes les catégories (All catégories) met en surbrillance toutes les catégories disponibles et les applique à la règle. L'option Sélection personnalisée (Custom Selection) permet aux utilisateurs de spécifier les catégories à appliquer à la règle en cliquant sur chaque catégorie. Vous pouvez également utiliser la zone de recherche pour rechercher une catégorie.

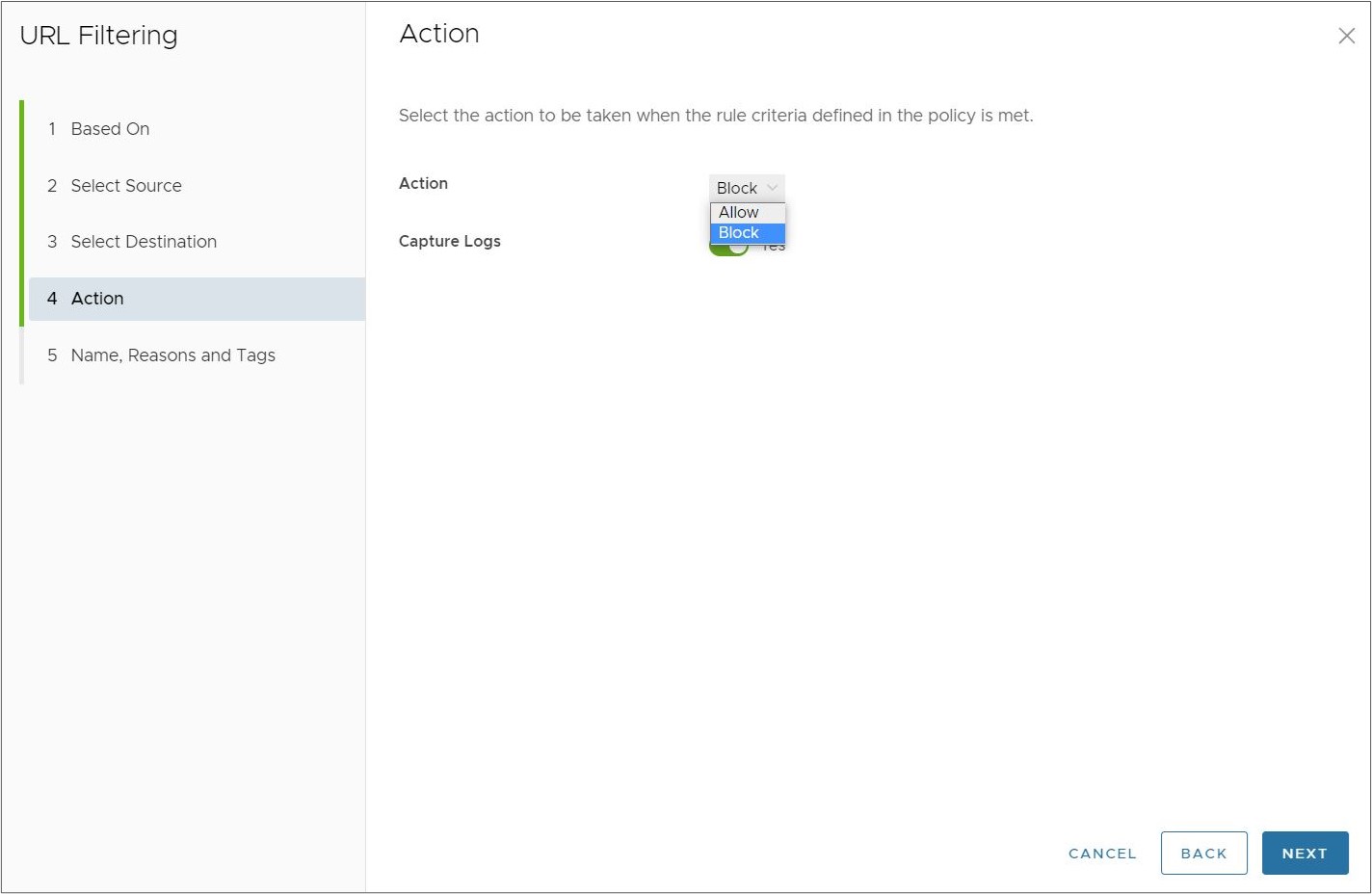

- Dans l'écran Action, sélectionnez d'abord l'action Bloquer (Block) ou Autoriser (Allow) dans le menu déroulant Action à appliquer lorsque les critères de règle définis dans la stratégie sont remplis.

Indiquez ensuite si vous souhaitez activer l'option Capturer des journaux (Capture Logs). Lorsqu'elle est configurée sur Oui (Yes), Cloud Web Security journalise chaque instance d'application de la Règle de filtrage d'URL (URL Filtering Rule) et ces événements consignés peuvent être observés sous ou compilés et téléchargés en tant que rapport sous .

Cliquez sur Suivant (Next), l'écran Nom, motifs et balises (Name, Reasons, and Tags) s'affiche.

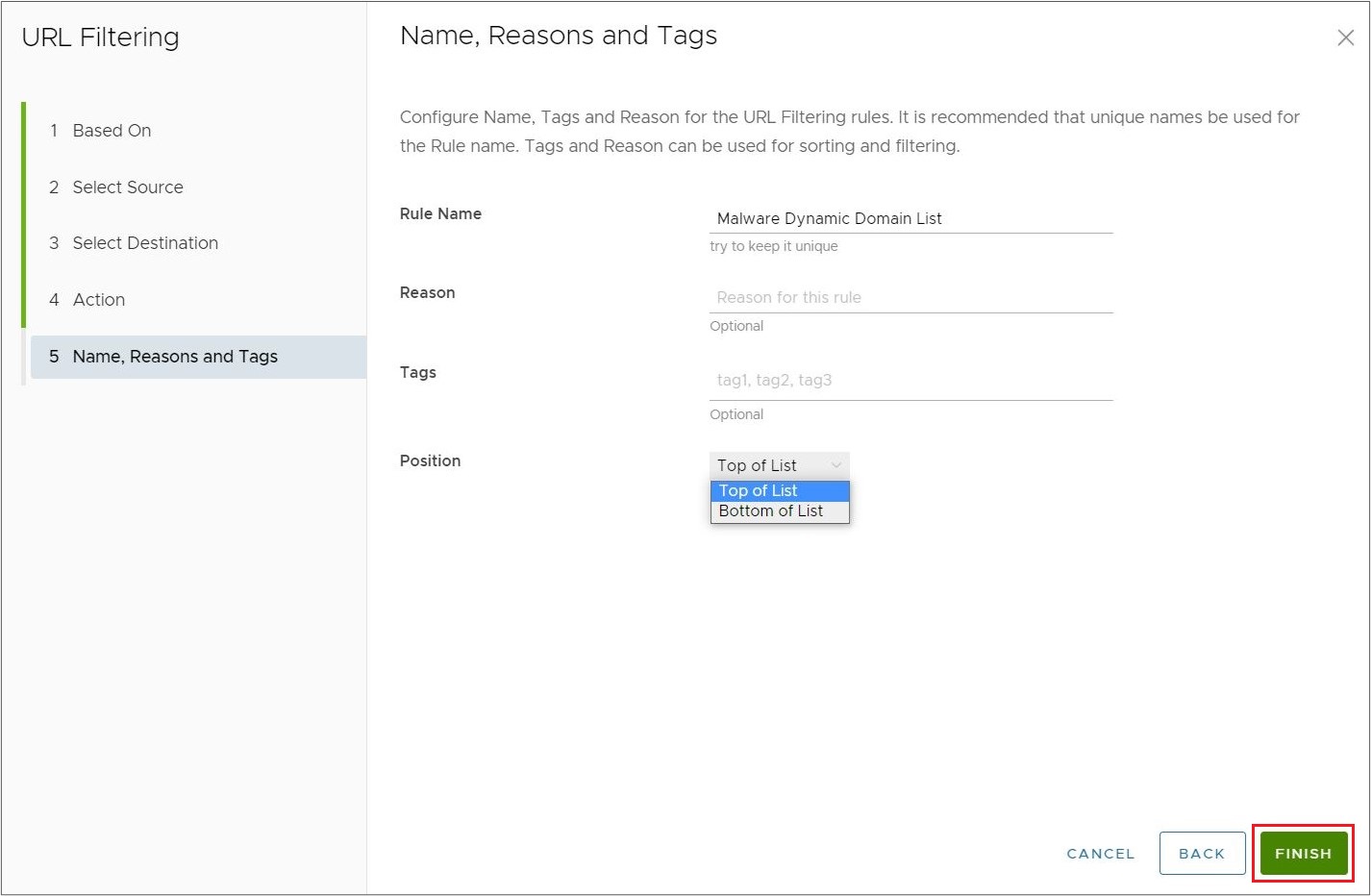

- Dans l'écran Nom, motifs et balises (Name, Reasons, and Tags), configurez un Nom de règle (Rule Name) unique (requis), des Balises (Tags) (le cas échéant), un Motif (Reason) (si nécessaire) et une Position pour la règle dans la liste des règles de filtrage d'URL (les options sont « Haut de la liste » (Top of the List) ou « Bas de la liste » (Bottom of the List)).

Note : Le champ Position désigne la position de la règle dans la liste des règles de filtrage d'URL.

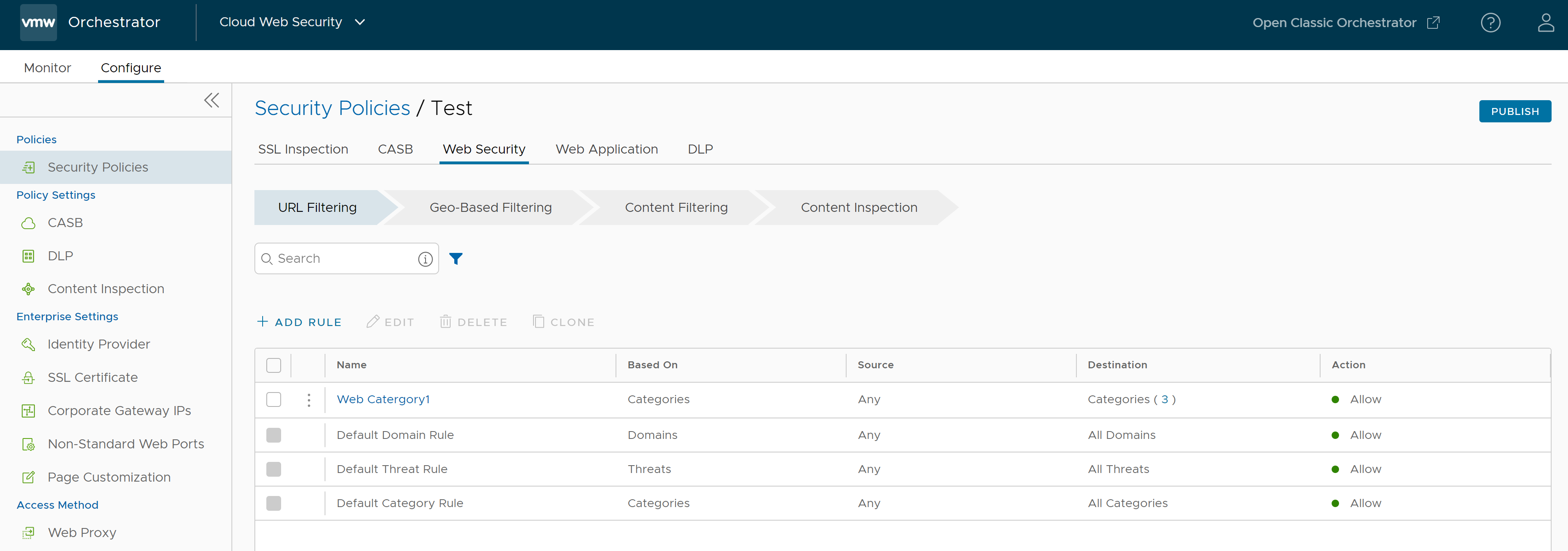

- Cliquez sur Terminer (Finish) et la règle de filtrage d'URL récemment créée s'affiche dans la liste Filtrage d'URL (URL Filtering).

- Pour appliquer la nouvelle règle de stratégie de sécurité, sélectionnez la règle et cliquez sur le bouton Publier dans le coin supérieur droit de l'écran.

- Après la publication de la stratégie de sécurité, les utilisateurs peuvent Appliquer la stratégie de sécurité.

- Pour une stratégie de sécurité existante, l'utilisateur peut effectuer les actions suivantes en cochant la case de la stratégie :

- Modifier (Edit) : permet de modifier une règle de stratégie existante.

- Cloner (Clone) : permet de cloner une stratégie à partir d'une stratégie existante.

- Supprimer (Delete) : permet de supprimer une stratégie.

Filtrage basé sur la géolocalisation

Le filtrage basé sur la géolocalisation permet aux utilisateurs de configurer une règle pour bloquer ou autoriser le trafic Internet en fonction de la région géographique du contenu. Cloud Web Security utilise MaxMind pour résoudre l'adresse IP de destination et déterminer le pays de destination du trafic.

- Contrôler la navigation Web des employés en fonction de la source et de la destination géographiques du trafic.

- Autoriser/bloquer le trafic en fonction d'une liste de 251 pays.

- Tous les téléchargements et chargements sont autorisés quelle que soit leur région géographique.

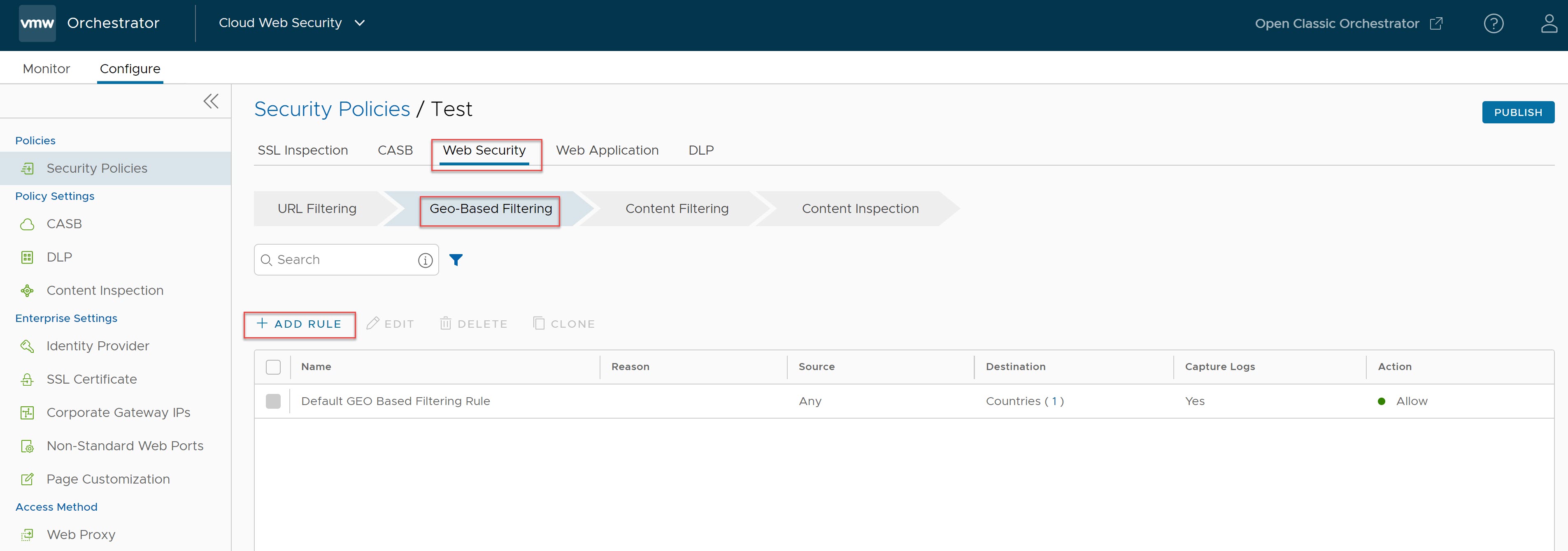

- Accédez à .

- Sélectionnez une stratégie de sécurité pour configurer une règle de filtrage géo-basé.

- Dans l'écran Stratégies de sécurité (Security Policies) sélectionné, cliquez sur l'onglet Sécurité Web (Web Security).

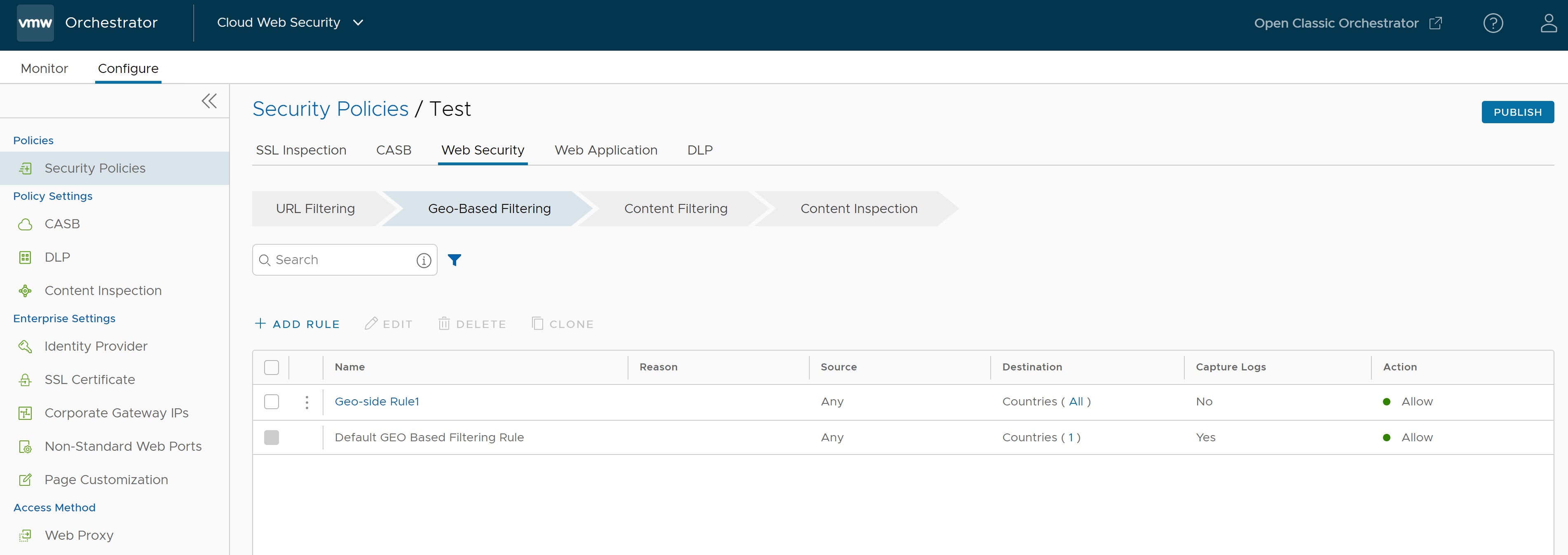

- Sous l'onglet Filtrage basé sur la géolocalisation (Geo-Based Filtering), cliquez sur + AJOUTER UNE RÈGLE (+ ADD RULE).

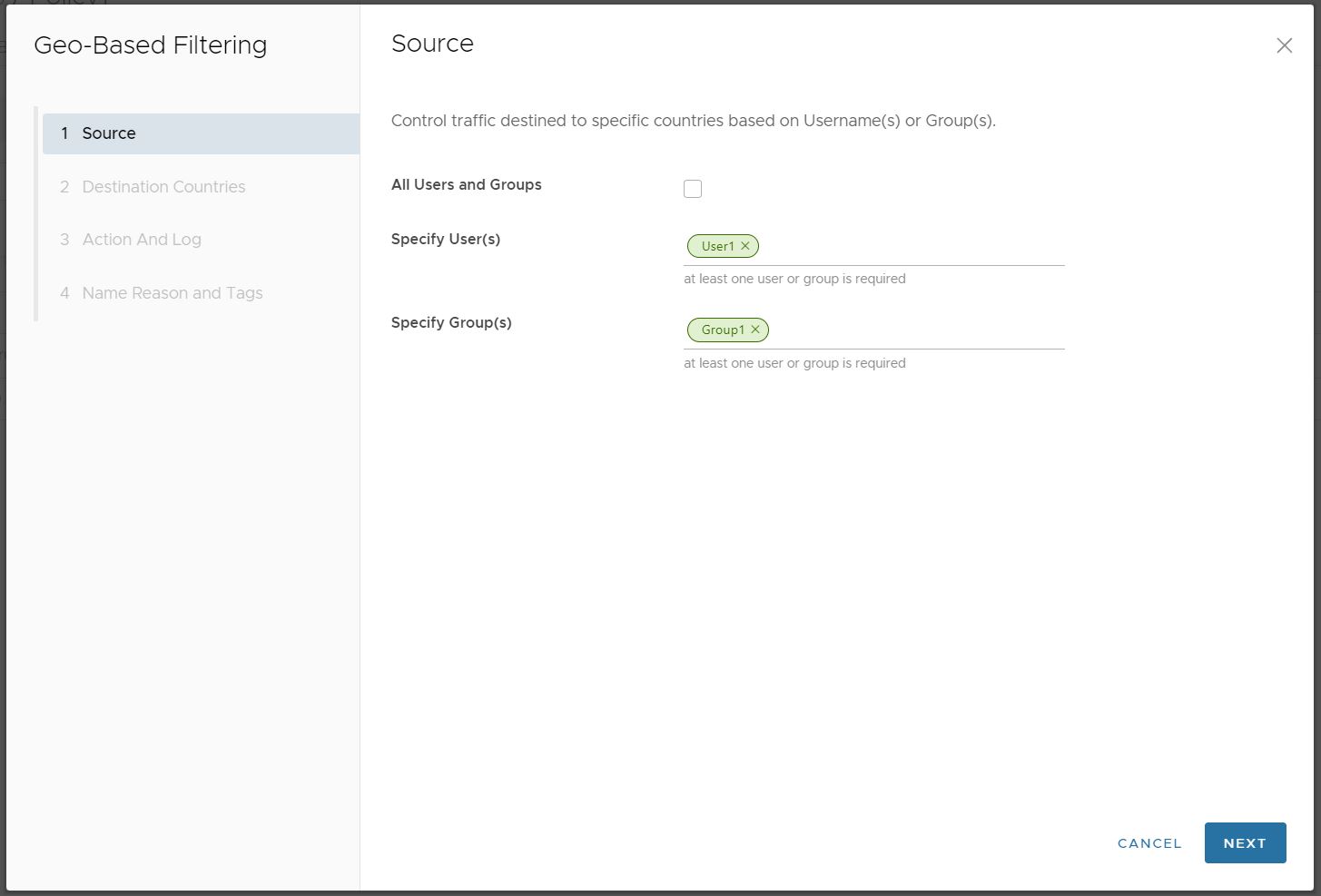

L'écran Source s'affiche.

- Dans l'écran Source, choisissez Tous les utilisateurs et groupes (All Users and Groups) pour que la règle basée sur la géolocalisation s'applique à tous les membres de l'entreprise. Choisissez Spécifier un ou plusieurs utilisateurs (Specify User(s)) et Spécifier un ou plusieurs groupes (Specify Group(s)) pour spécifier un ou plusieurs utilisateurs et/ou groupes auxquels la règle s'appliquera.

Cliquez sur Suivant (Next), l'écran Pays de destination (Destination Countries) s'affiche.

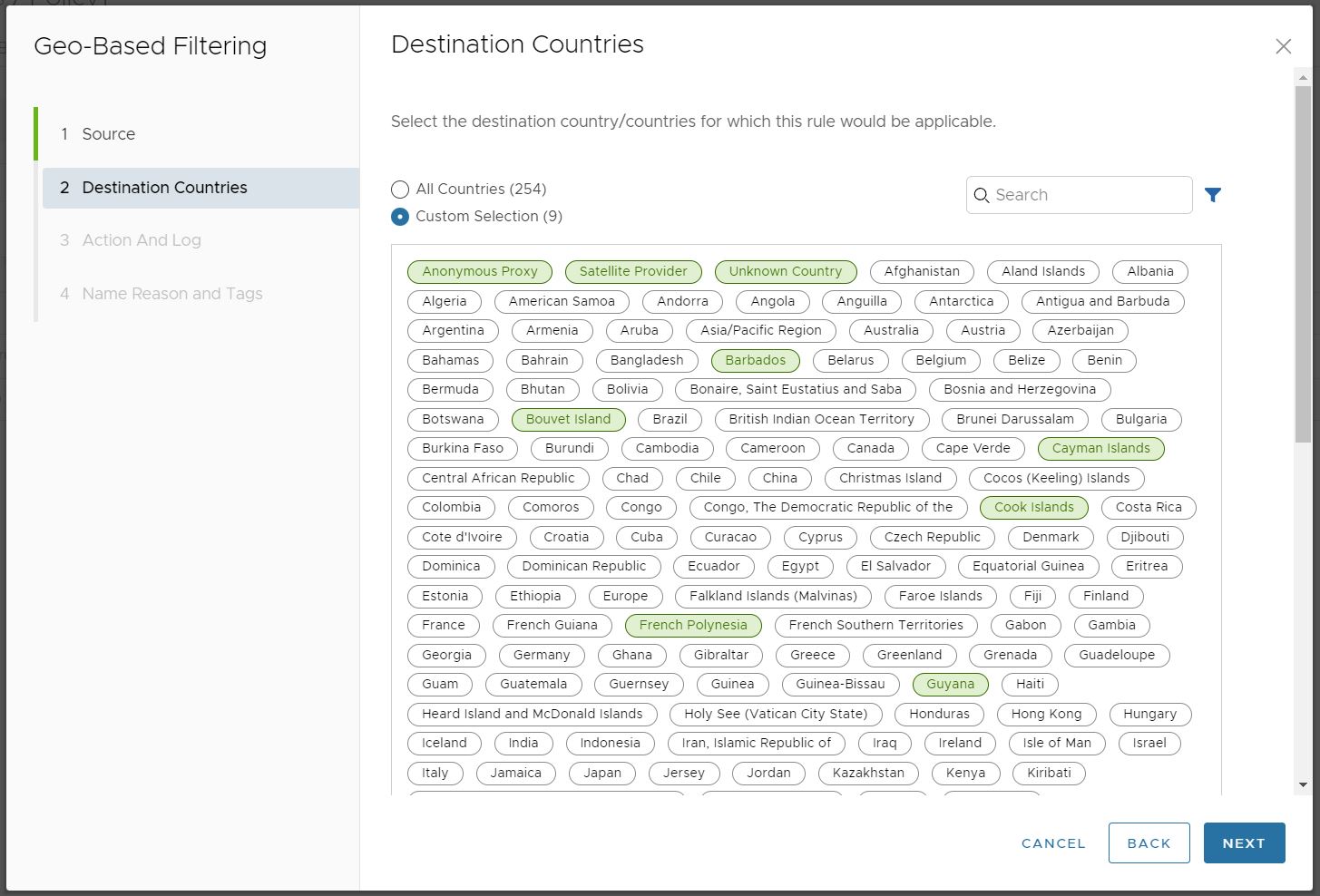

- Dans l'écran Pays de destination (Destination Countries), sélectionnez les pays auxquels appliquer la règle ou l'exception.

Cliquez sur Tous les pays (All Countries) et les 251 pays, ainsi que les options Proxy anonyme (Anonymous Proxy), Fournisseur de satellites (Satellite Provider) et Pays inconnu (Unknown Country), font partie de la règle. Sinon, utilisez l'option Sélection personnalisée (Custom Selection) pour sélectionner individuellement chaque pays auquel vous souhaitez appliquer la règle.Note : Les catégories Proxy anonyme (Anonymous Proxy) et Fournisseur de satellites (Satellite Provider) permettent de s'assurer que la règle n'est pas contournée. Un client peut utiliser un proxy anonyme ou un lien de fournisseur de satellites pour faire apparaître le trafic vers un pays sélectionné comme s'il allait vers un pays non sélectionné. L'ajout de ces deux destinations à une règle basée sur la géolocalisation permet de limiter le succès de cette approche.Note : La catégorie Pays inconnu (Unknown Country) garantit que le trafic que MaxMind ne résout pas correctement et identifie comme « Inconnu » soit néanmoins soumis à une règle basée sur la géolocalisation. Pour plus d'informations sur la précision de la géolocalisation de MaxMind pour un pays particulier, reportez-vous à la page GeoIP2 City Accuracy. Si un pays a un faible niveau de précision de géolocalisation, sélectionnez Pays inconnu (Unknown Country) pour garantir une couverture complète sous la règle.

Cliquez sur Tous les pays (All Countries) et les 251 pays, ainsi que les options Proxy anonyme (Anonymous Proxy), Fournisseur de satellites (Satellite Provider) et Pays inconnu (Unknown Country), font partie de la règle. Sinon, utilisez l'option Sélection personnalisée (Custom Selection) pour sélectionner individuellement chaque pays auquel vous souhaitez appliquer la règle.Note : Les catégories Proxy anonyme (Anonymous Proxy) et Fournisseur de satellites (Satellite Provider) permettent de s'assurer que la règle n'est pas contournée. Un client peut utiliser un proxy anonyme ou un lien de fournisseur de satellites pour faire apparaître le trafic vers un pays sélectionné comme s'il allait vers un pays non sélectionné. L'ajout de ces deux destinations à une règle basée sur la géolocalisation permet de limiter le succès de cette approche.Note : La catégorie Pays inconnu (Unknown Country) garantit que le trafic que MaxMind ne résout pas correctement et identifie comme « Inconnu » soit néanmoins soumis à une règle basée sur la géolocalisation. Pour plus d'informations sur la précision de la géolocalisation de MaxMind pour un pays particulier, reportez-vous à la page GeoIP2 City Accuracy. Si un pays a un faible niveau de précision de géolocalisation, sélectionnez Pays inconnu (Unknown Country) pour garantir une couverture complète sous la règle.Cliquez sur Suivant (Next), l'écran Action et Journal (Action and Log) s'affiche.

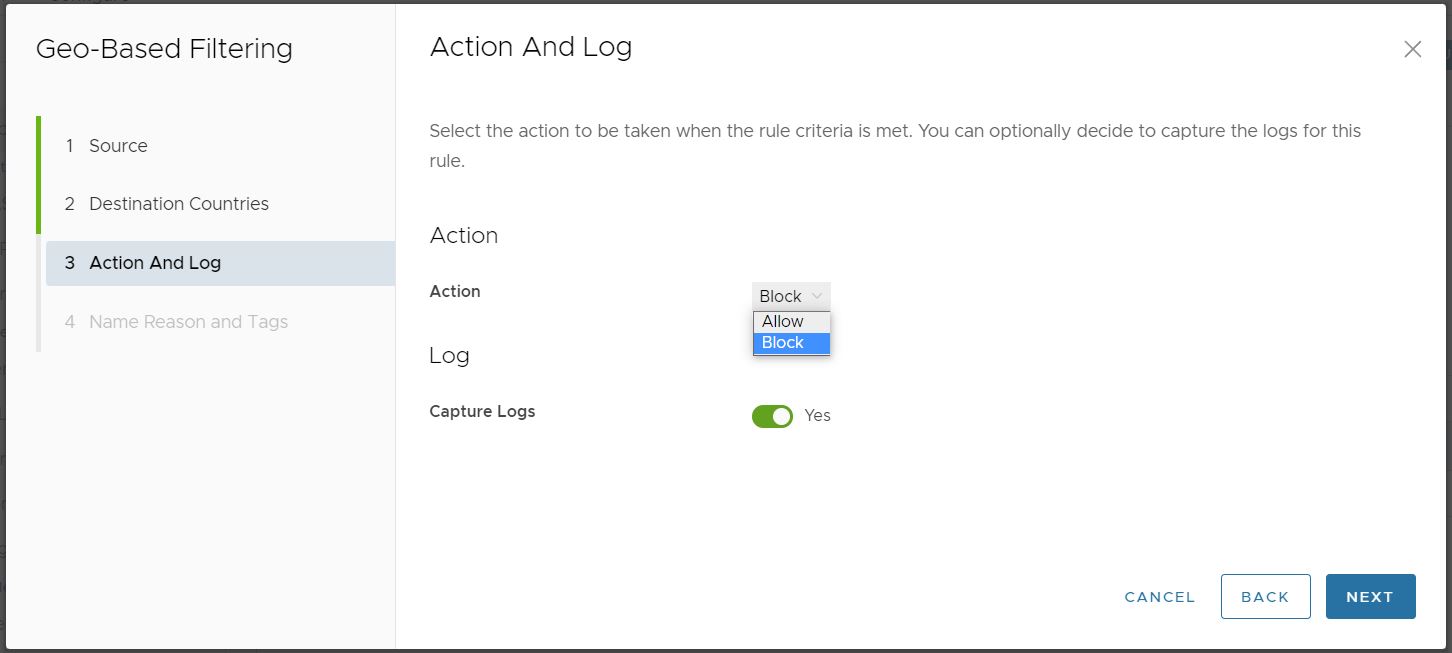

- Dans l'écran Action et journal (Action And Log), sélectionnez l'action Bloquer (Block) ou Autoriser (Allow) dans le menu déroulant Action à effectuer lorsque les critères de règle définis dans la stratégie sont remplis.

Spécifiez ensuite si l'option Capturer des journaux (Capture Logs) doit être utilisée lors de l'application de la règle au trafic.

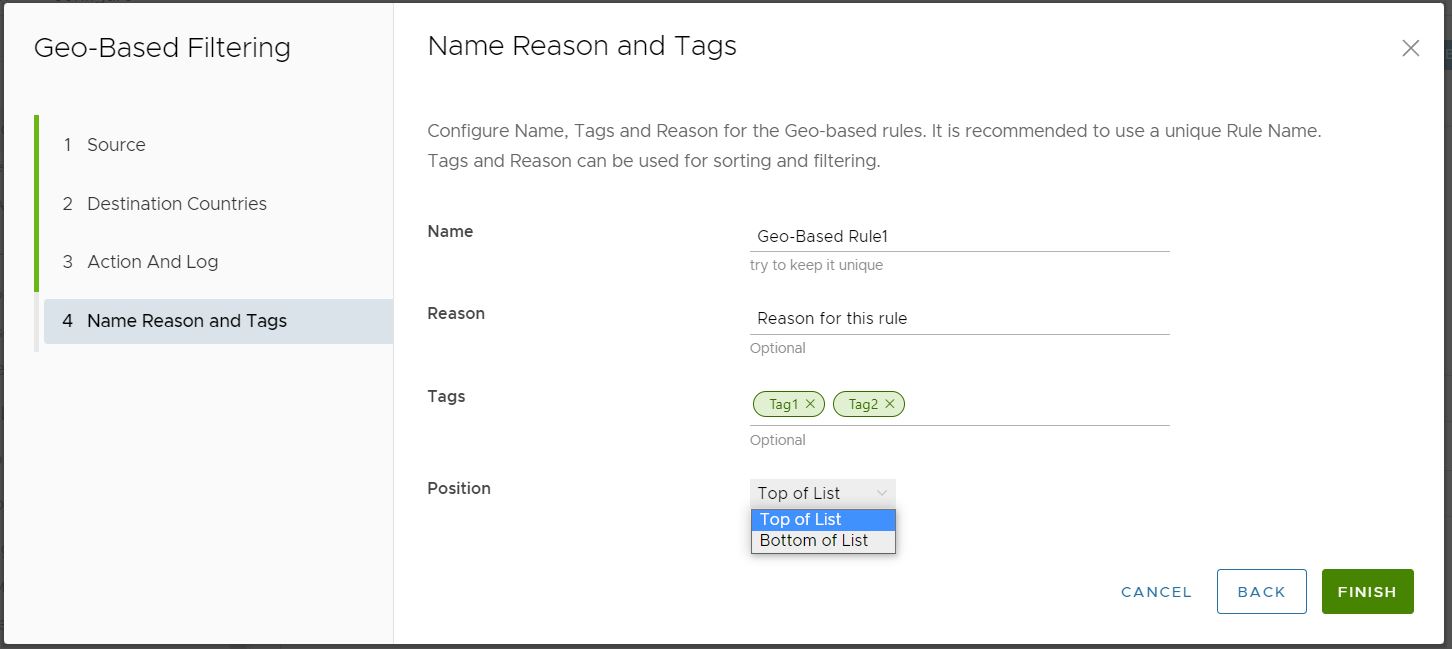

Cliquez sur Suivant (Next), l'écran Nom, motifs et balises (Name, Reasons, and Tags) s'affiche.

- Dans l'écran Nom, motifs et balises (Name, Reasons, and Tags), configurez un nom de règle unique (requis), des balises (le cas échéant), un motif (si nécessaire) et une position pour la règle dans la liste des règles de filtrage d'URL (les options sont « Haut de la liste » (Top of the List) ou « Bas de la liste » (Bottom of the List)).

- Cliquez sur Terminer (Finish) et la règle de filtrage basé sur la géolocalisation récemment créée s'affiche dans la liste Filtrage basé sur la géolocalisation (Geo-Based Filtering).

- Pour appliquer la nouvelle règle de stratégie de sécurité, sélectionnez la règle et cliquez sur le bouton Publier dans le coin supérieur droit de l'écran.

- Après la publication de la stratégie de sécurité, les utilisateurs peuvent Appliquer la stratégie de sécurité.

- Pour une stratégie de sécurité existante, l'utilisateur peut effectuer les actions suivantes en cochant la case de la stratégie :

- Modifier (Edit) : permet de modifier une règle de stratégie existante.

- Cloner (Clone) : permet de cloner une stratégie à partir d'une stratégie existante.

- Supprimer (Delete) : permet de supprimer une stratégie.

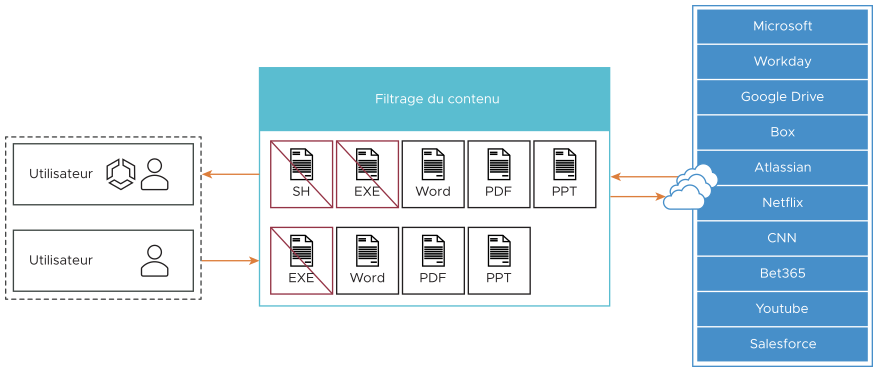

Filtrage de contenu

- Réduire la surface d'attaque en autorisant uniquement les types de contenu requis.

- Contrôler le contenu pour les chargements et les téléchargements.

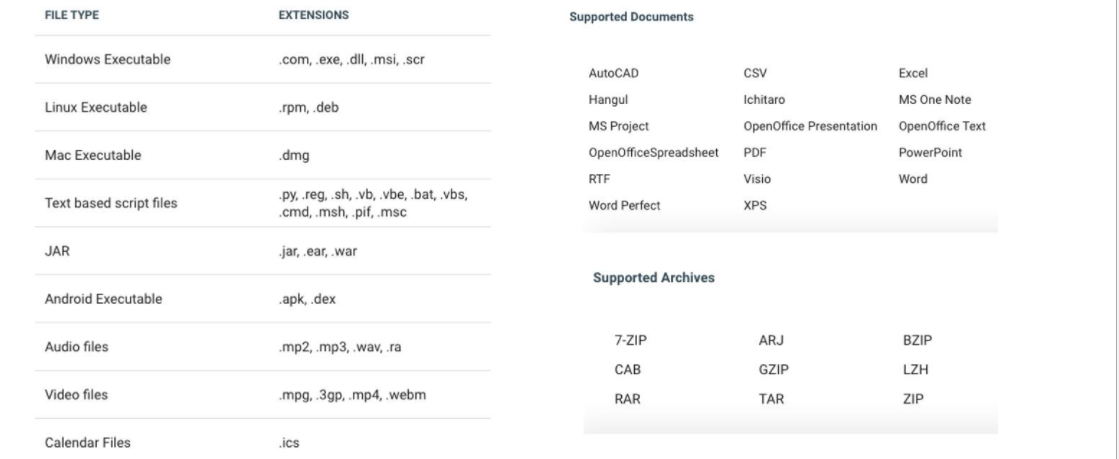

Les types de documents et de fichiers suivants sont pris en charge.

La règle par défaut pour le filtrage de contenu est la suivante :

La règle par défaut pour le filtrage de contenu est la suivante :- Tous les téléchargements sont autorisés, mais font d'abord l'objet d'une analyse antivirus pour détecter le contenu dangereux.

- Tous les chargements sont autorisés sans inspection.

Note : Si l'analyse antivirus détecte du contenu nuisible dans un téléchargement, ce dernier est bloqué et consigné dans Événements (Events).

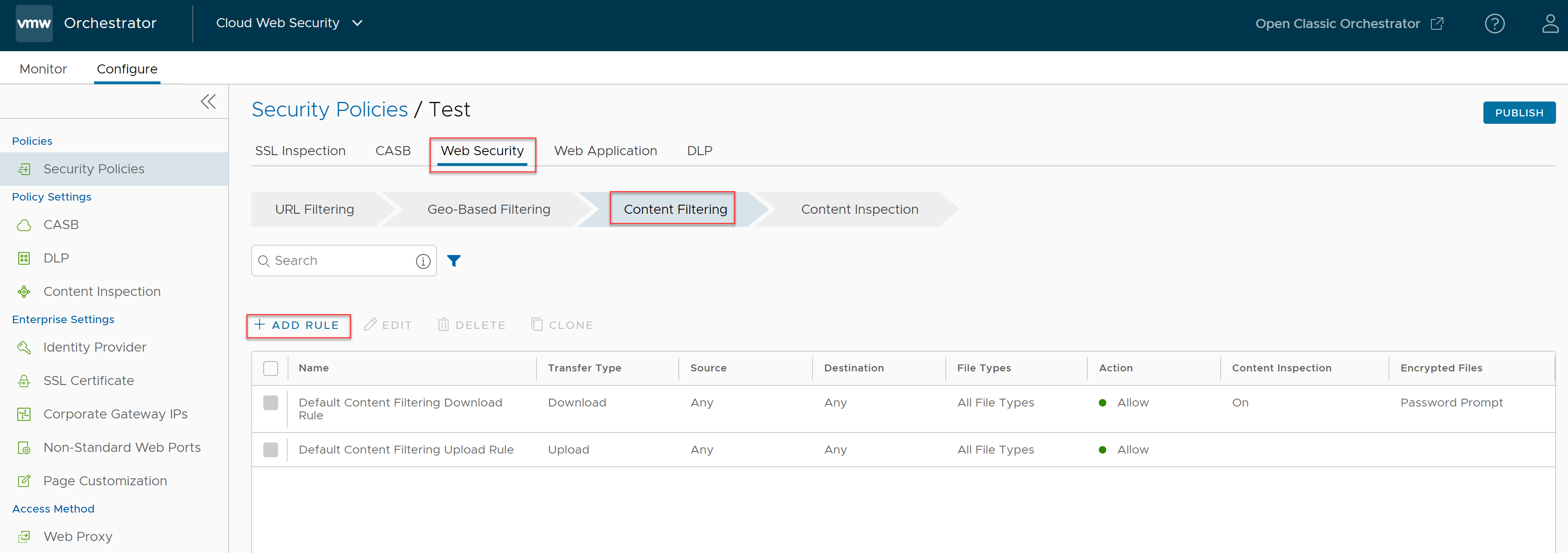

- Accédez à .

- Sélectionnez une stratégie de sécurité pour configurer une règle de filtrage de contenu.

- Dans l'écran Stratégies de sécurité (Security Policies) sélectionné, cliquez sur l'onglet Sécurité Web (Web Security).

- Sous l'onglet Filtrage de contenu (Content Filtering), cliquez sur + AJOUTER UNE RÈGLE (+ ADD RULE).

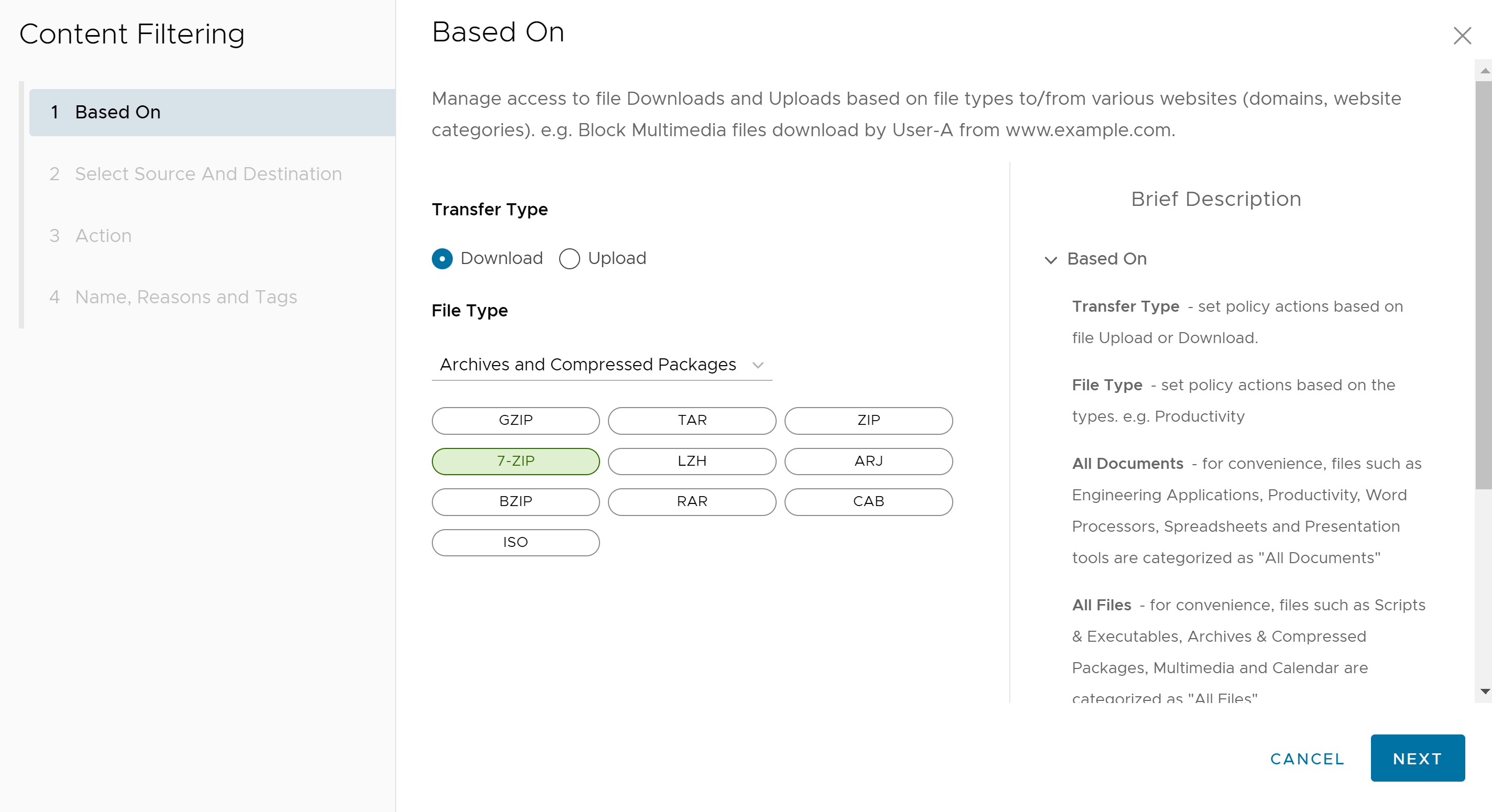

L'écran Basé sur (Based On) s'affiche.

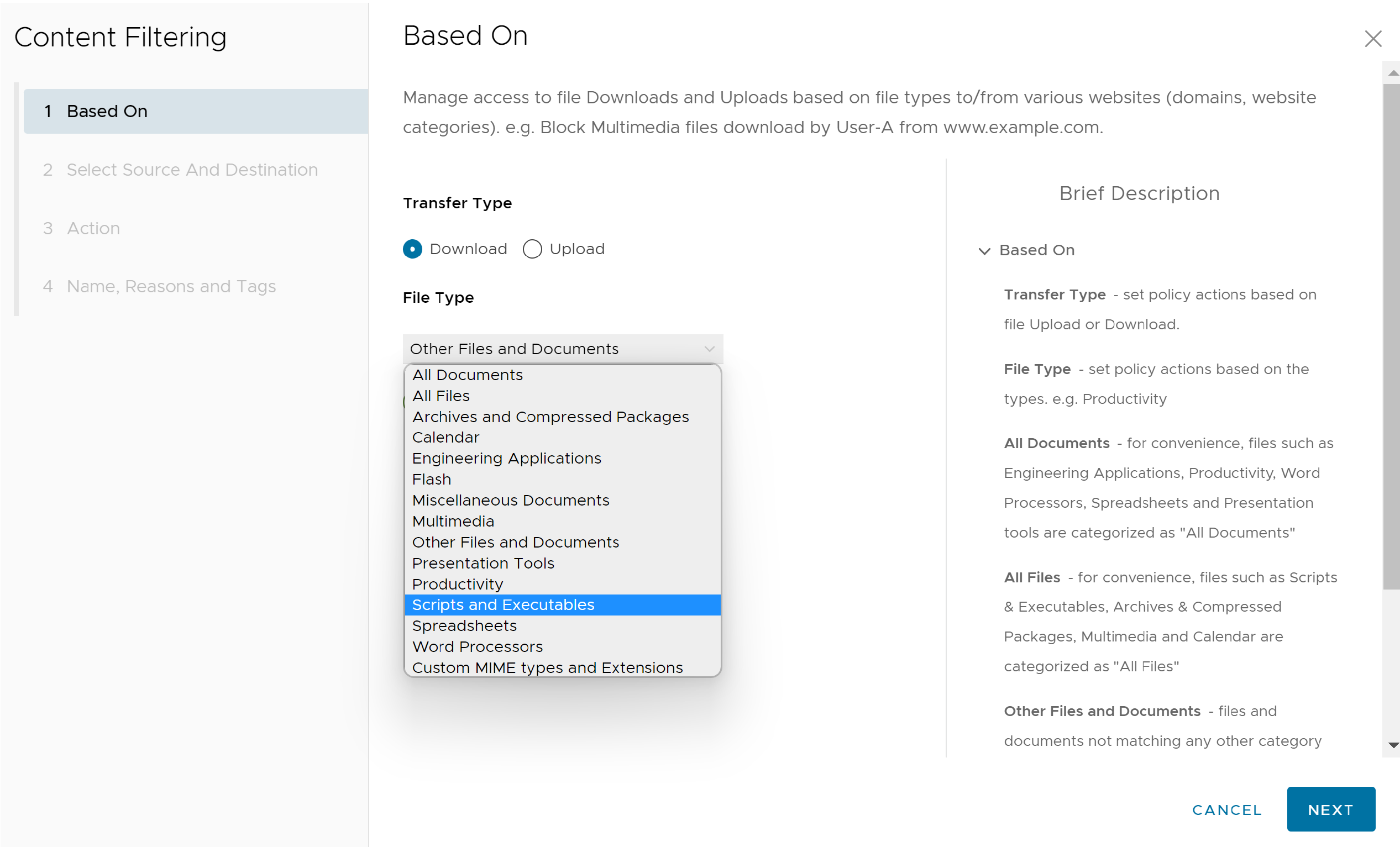

- Dans l'écran Basé sur (Based On), configurez les paramètres suivants pour gérer l'accès aux téléchargements et aux chargements de fichiers en fonction des types de fichiers de différents sites Web :

- Pour Type de transfert (Transfer Type), cochez la case d'option Téléchargement (Download) ou Chargement (Upload). Les utilisateurs ne peuvent pas sélectionner les deux options. Si les utilisateurs souhaitent une règle de téléchargement et de chargement, deux règles distinctes sont requises.

- Dans le menu fichier déroulant Type de fichier (File Type), sélectionnez le type de fichier.

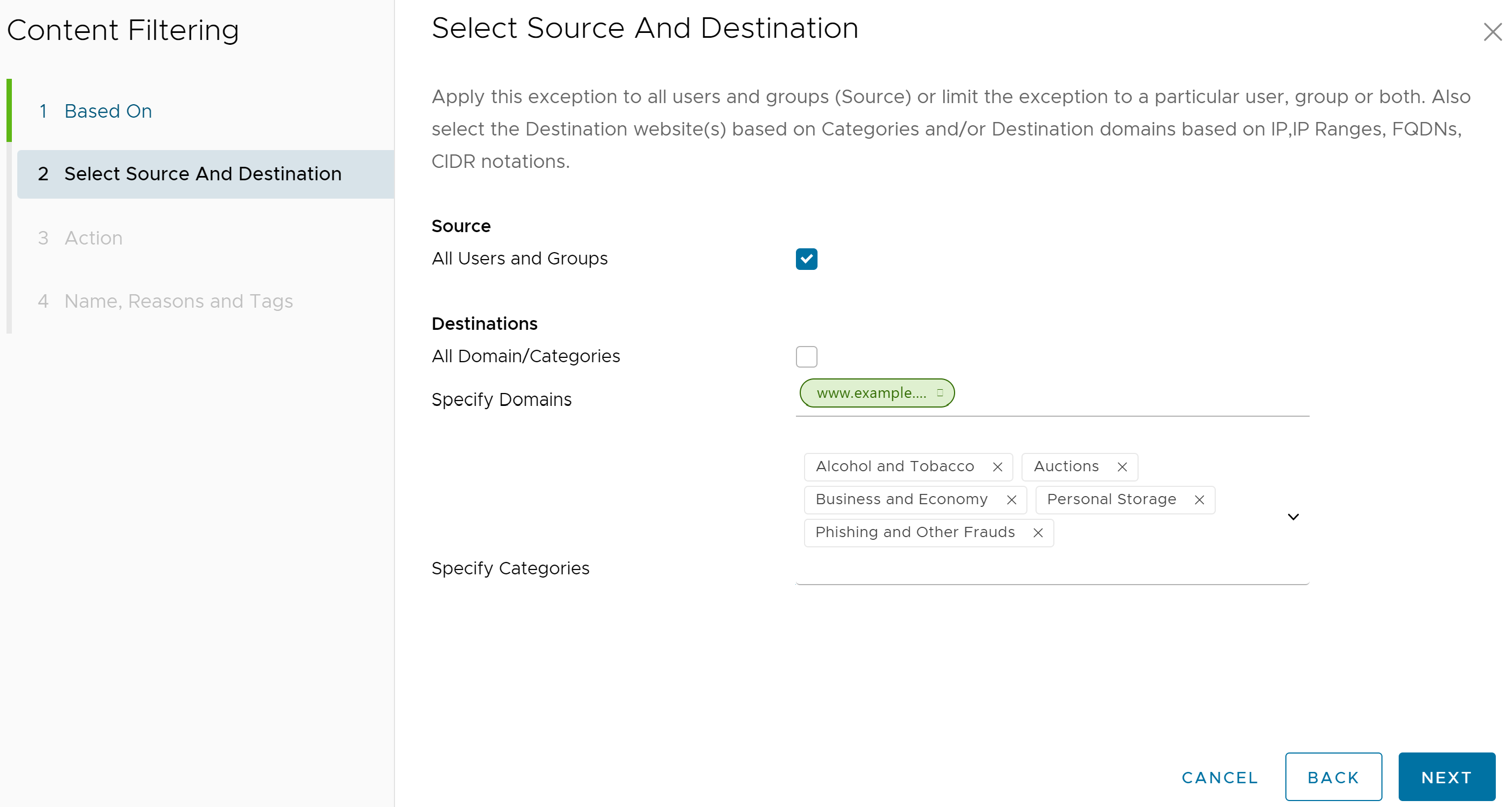

- Cliquez sur Suivant (Next), l'écran Sélectionner la source et la destination (Select Source and Destination) s'affiche.

- Dans l'écran Sélectionner la source et la destination (Select Source and Destination), sélectionnez la source et la destination auxquelles appliquer la règle ou l'exception.

- Sous Source, cochez la case Tous les utilisateurs et groupes (All Users and Groups) pour appliquer la règle à tous les utilisateurs et groupes, ou décochez cette case pour spécifier des utilisateurs et des groupes.

- Sous Destinations, cochez Tous les domaines/toutes les catégories (All Domain/Categories) pour appliquer la règle à tous les domaines et catégories disponibles, ou décochez la case pour spécifier les domaines et les catégories à appliquer à la règle.

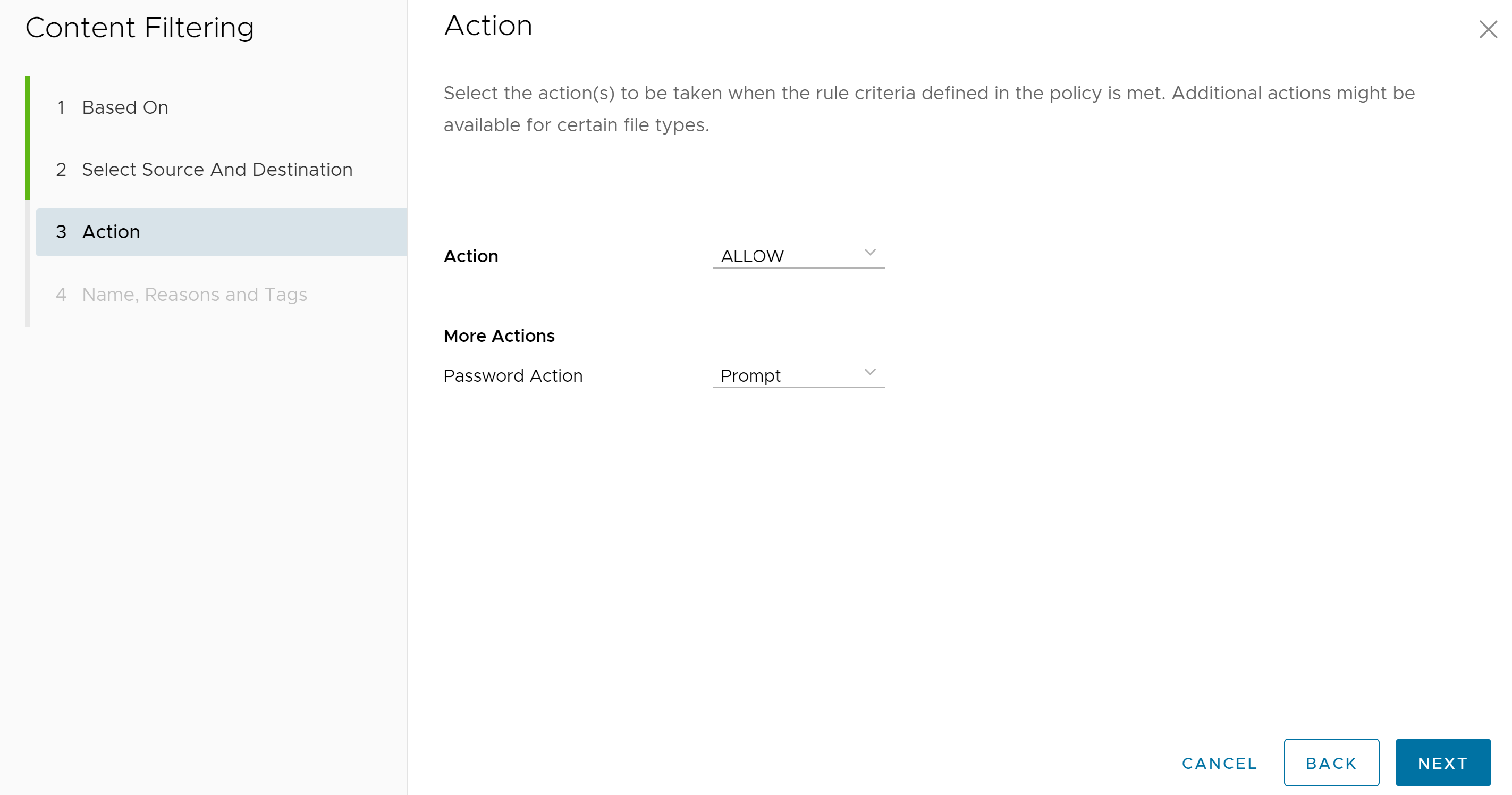

- Cliquez sur Suivant (Next), l'écran Action s'affiche.

- Dans l'écran Action, sélectionnez l'action Bloquer (Block) ou Autoriser (Allow) dans le menu déroulant Action à appliquer lorsque les critères de règle définis dans la stratégie sont remplis. En outre, les utilisateurs peuvent définir une option Action de mot de passe (Password Action) (Inviter, Autoriser ou Bloquer) pour certains types de fichiers.

Cliquez sur Suivant (Next), l'écran Nom, motifs et balises (Name, Reasons, and Tags) s'affiche.

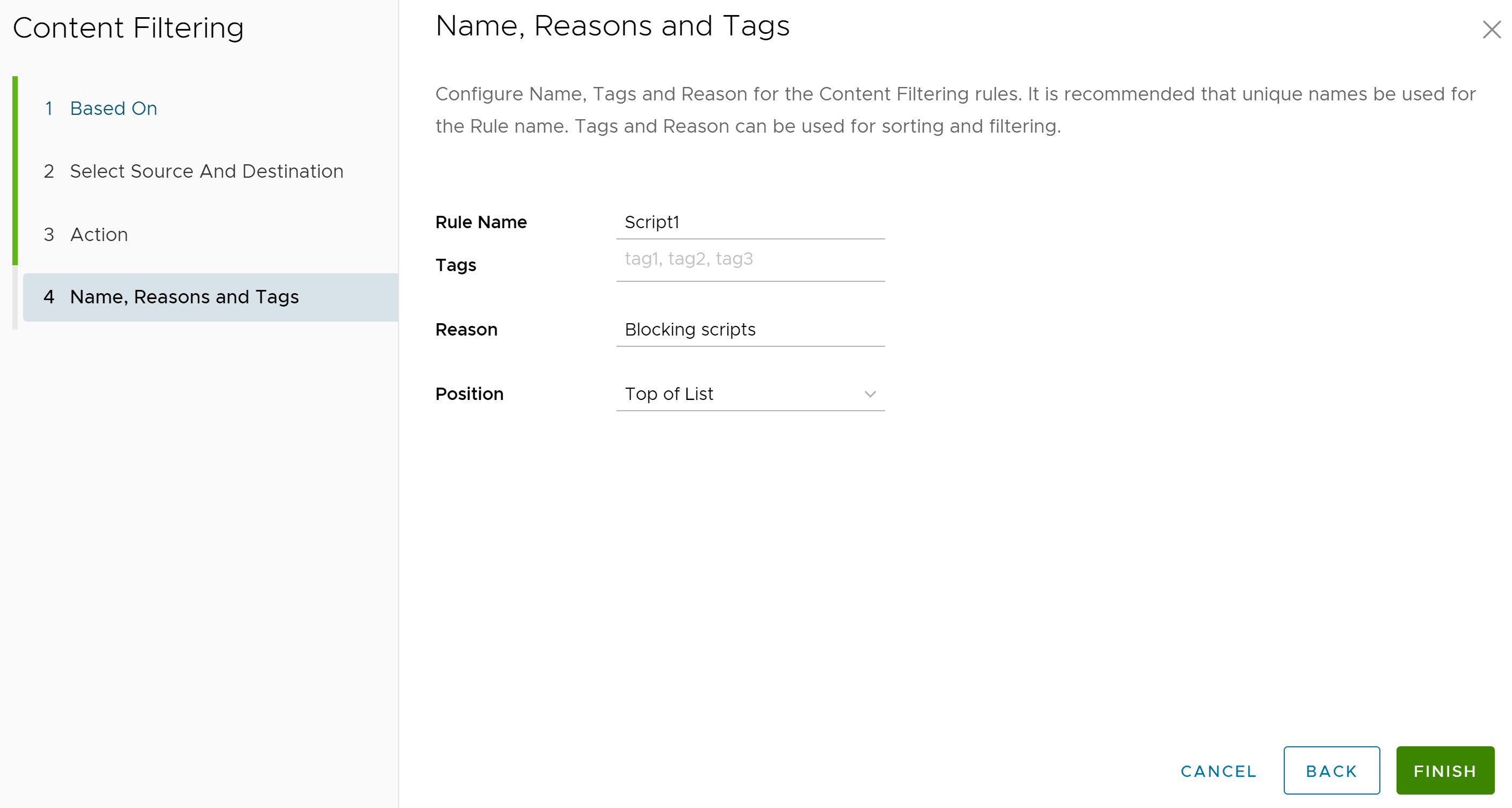

- Dans l'écran Nom, motifs et balises (Name, Reasons, and Tags), configurez un nom de règle unique (requis), des balises (le cas échéant), un motif (si nécessaire) et une position pour la règle dans la liste des règles de filtrage de contenu (les options sont « Haut de la liste » (Top of the List) ou « Bas de la liste » (Bottom of the List)).

Note : Le champ Position désigne la position de la règle dans la liste des règles de filtrage de contenu.

- Cliquez sur Terminer (Finish) et la règle de filtrage de contenu récemment créée s'affiche dans la liste Filtrage de contenu (Content Filtering).

- L'utilisateur dispose des options suivantes : configurer une autre règle sous Filtrage de contenu (Content filtering), configurer une autre catégorie de stratégie de sécurité ou, s'il a terminé, cliquer sur le bouton Publier (Publish) pour publier la stratégie de sécurité.

- Après la publication de la stratégie de sécurité, les utilisateurs peuvent Appliquer la stratégie de sécurité.

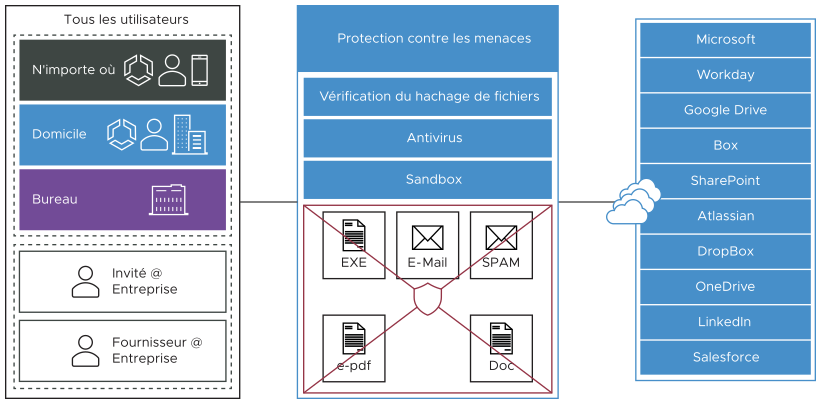

Inspection du contenu

L'inspection du contenu fournit une protection contre les sites actifs avec du contenu de logiciels malveillants, ainsi qu'une protection contre les menaces connues et de type « Jour 0 ». Le contenu autorisé jusqu'à maintenant peut être inspecté afin de déterminer s'il est dangereux.

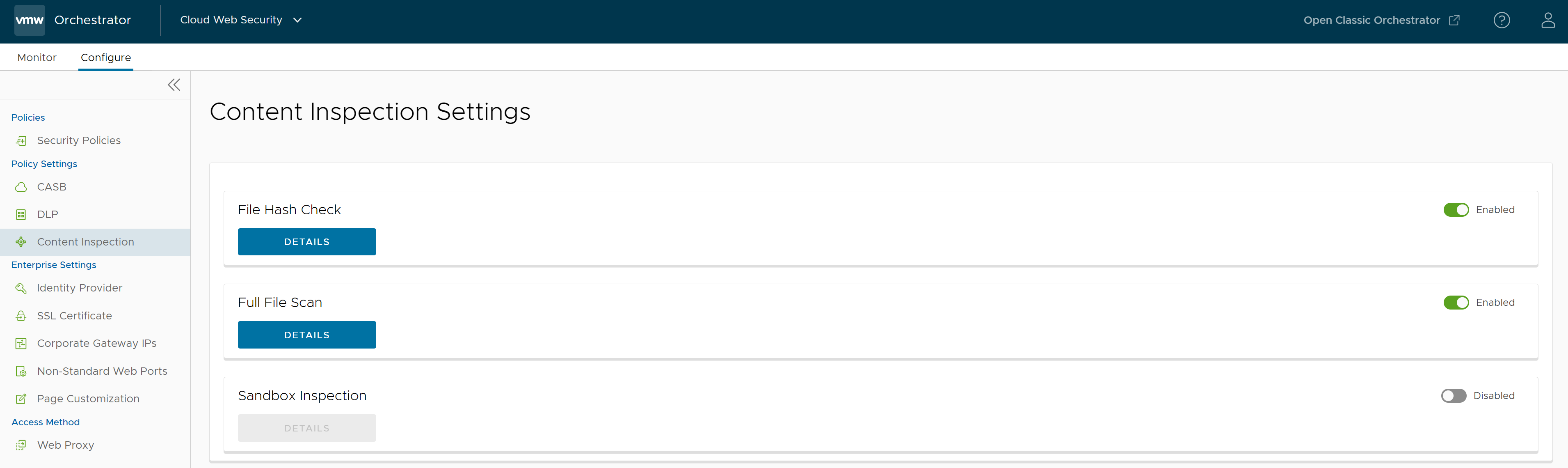

- Vérification du hachage de fichiers (File Hash Check) : le fichier est analysé pour déterminer s'il correspond à un hachage de fichiers connus stocké dans la base de données Cloud Web Security. Un hachage de fichiers est une valeur unique et est comparé aux résultats de plus de 50 moteurs AV. Le résultat d'une vérification du hachage peut être propre, malveillant ou inconnu. S'il est propre, le fichier est autorisé sur le réseau. S'il est malveillant, le fichier est supprimé. S'il est inconnu, le fichier est supprimé ou envoyé à l'analyse antivirus, selon les options sélectionnées. Par défaut, cette option est activée pour votre stratégie.

- Analyse antivirus (Anti-Virus Scan) : le fichier est analysé par la vérification de l'application antivirus Cloud Web Security pour détecter les virus connus et les signatures de logiciels malveillants. Si le fichier correspond à un virus ou à un logiciel malveillant connu, le fichier est supprimé. Si le fichier ne correspond à aucun virus/logiciel malveillant connu, il est supprimé ou envoyé au sandbox, selon les options sélectionnées. Par défaut, cette option est activée pour votre stratégie.

- Sandbox : le sandbox est un environnement confiné dans lequel un fichier peut être analysé en toute sécurité de deux manières :

- Analyse statique (Static Analysis) : inspecte dans le fichier les bibliothèques, les fonctions importées, analyse les chaînes de code, les méthodes de liaison utilisées, etc.

- Analyse dynamique (Dynamic Analysis) : exécute le fichier dans un environnement confiné et détermine si le fichier est infecté en fonction du comportement. Le traitement de l'analyse dynamique est plus long.

Par défaut, l'inspection du Sandbox est désactivée pour votre stratégie. Vous pouvez activer l'inspection du Sandbox à partir de la page .

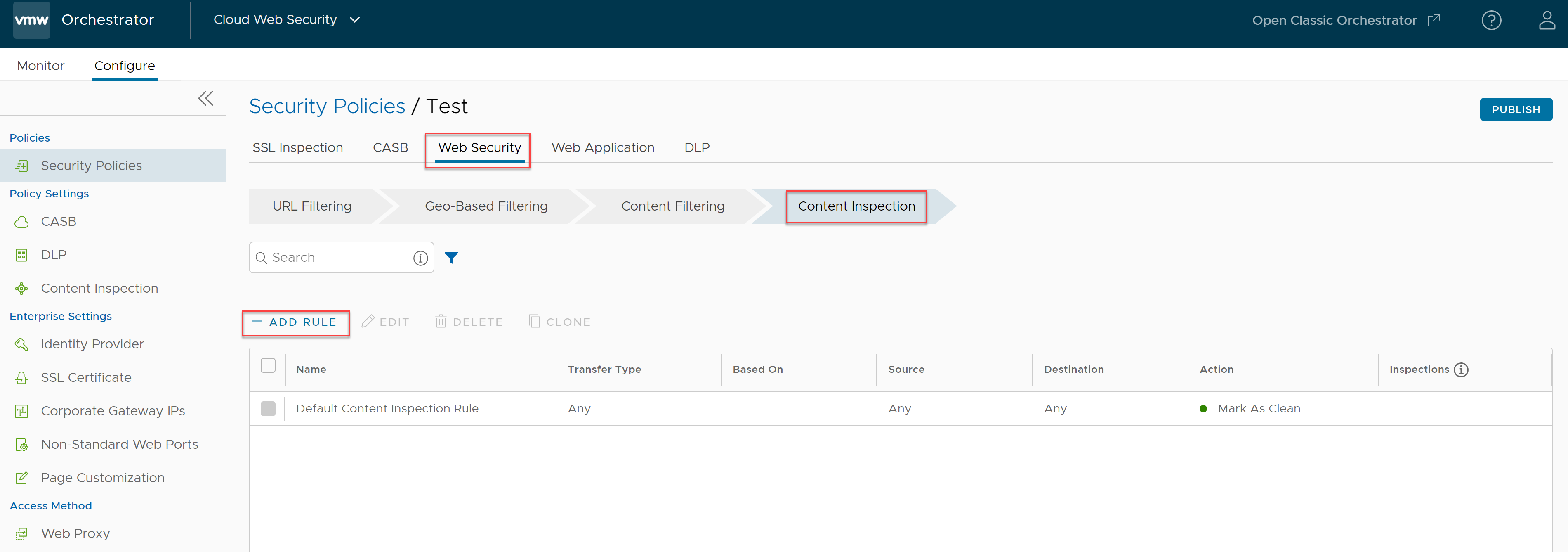

- Accédez à .

- Sélectionnez une stratégie de sécurité pour configurer une règle d'inspection du contenu.

- Dans l'écran Stratégies de sécurité (Security Policies) sélectionné, cliquez sur l'onglet Sécurité Web (Web Security).

- Sous l'onglet Inspection du contenu (Content Inspection), cliquez sur + AJOUTER UNE RÈGLE (+ ADD RULE).

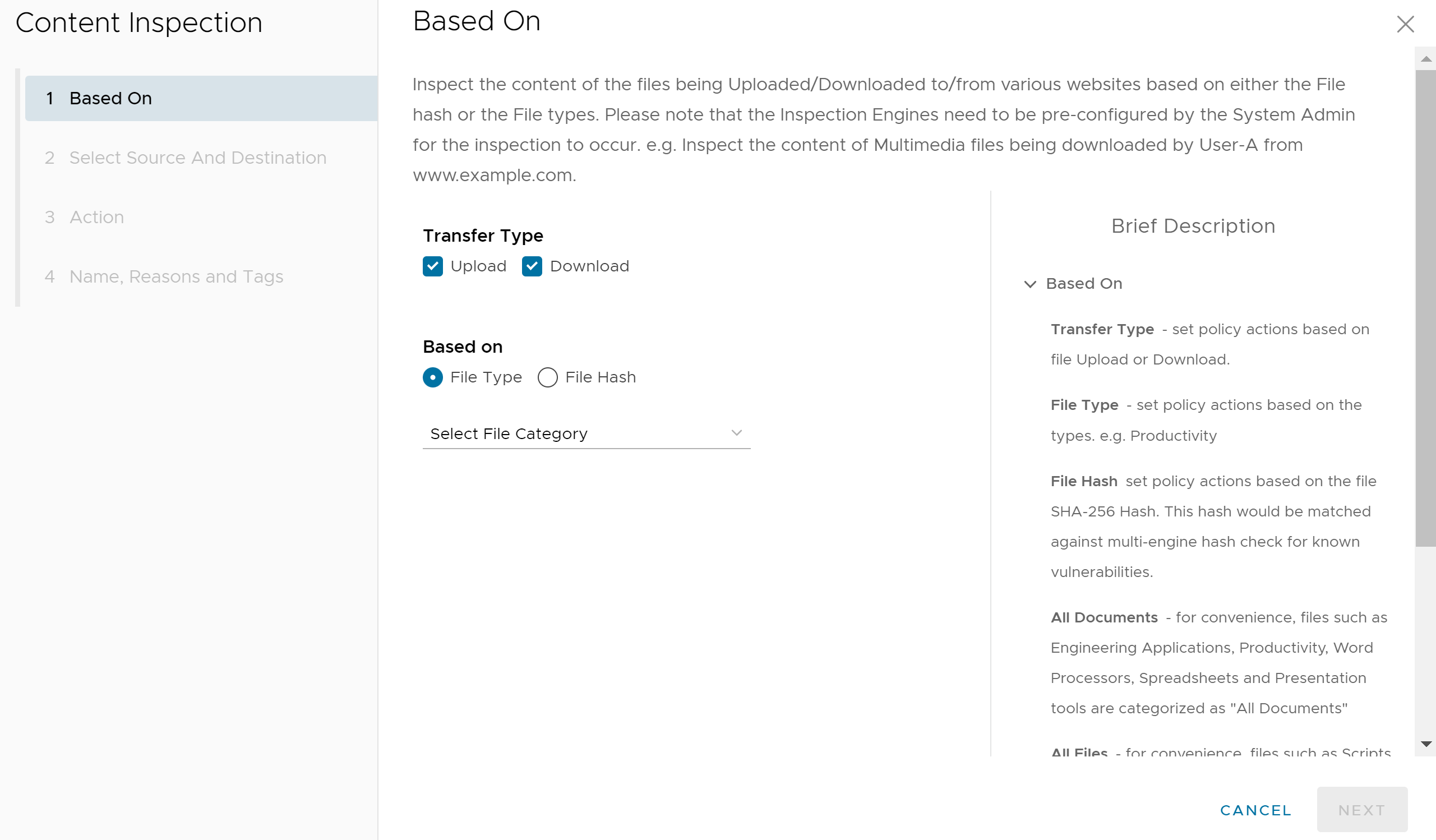

L'écran Basé sur (Based On) s'affiche.

- Dans l'écran Basé sur (Based On), configurez les paramètres suivants pour inspecter le contenu des fichiers téléchargés depuis différents sites Web ou chargés vers ceux-ci en fonction du hachage de fichiers ou des types de fichiers :

- Sous Type de transfert (Transfer Type), cochez la case d'option Téléchargement (Download) ou Chargement (Upload), ou choisissez les deux types.

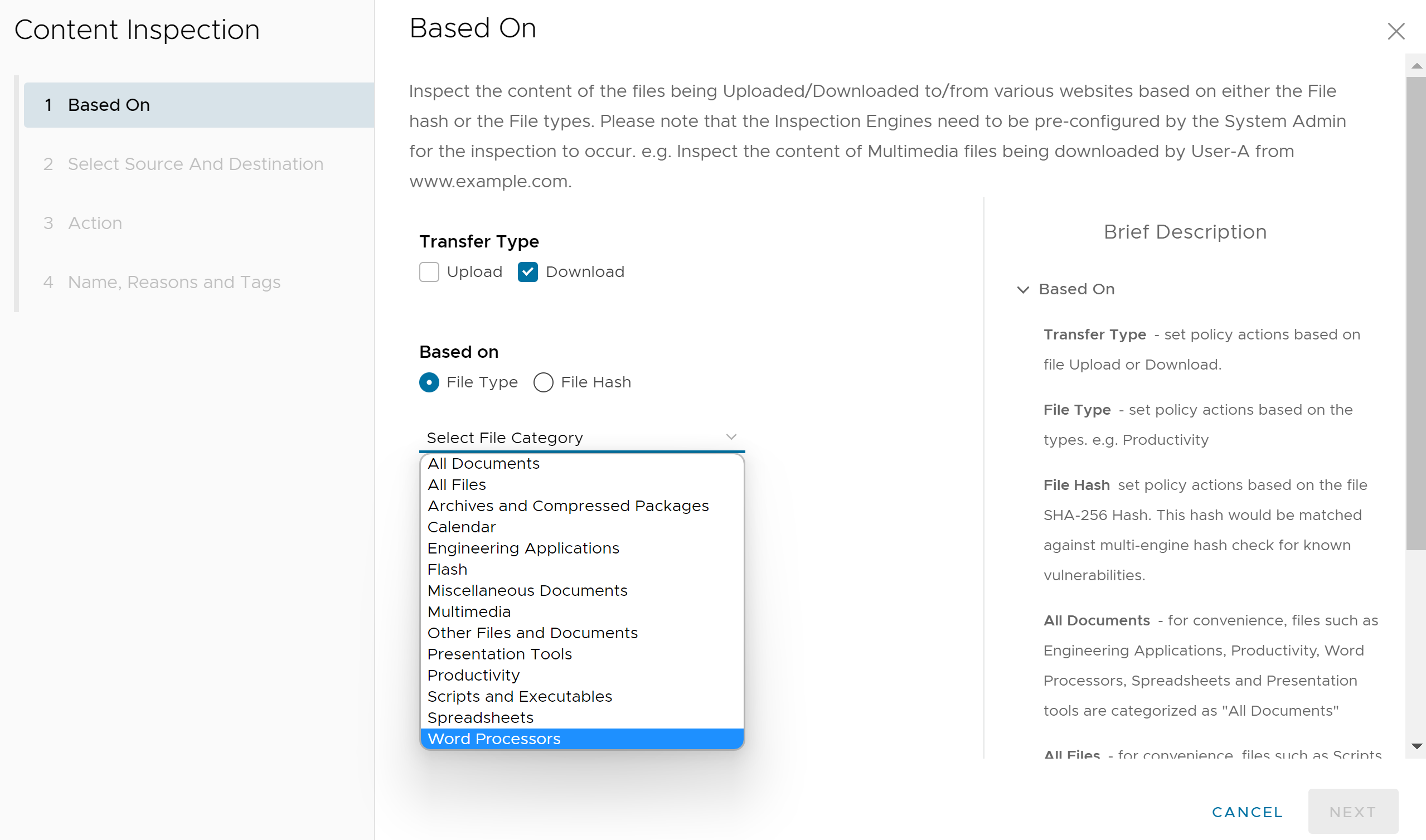

- Sous Basé sur (Based on), sélectionnez Type de fichier (File Type) ou Hachage de fichiers (File Hash), ce qui indique si l'inspection recherche les fichiers en fonction du type de fichier ou du hachage de fichiers. (Vous ne pouvez pas choisir les deux).

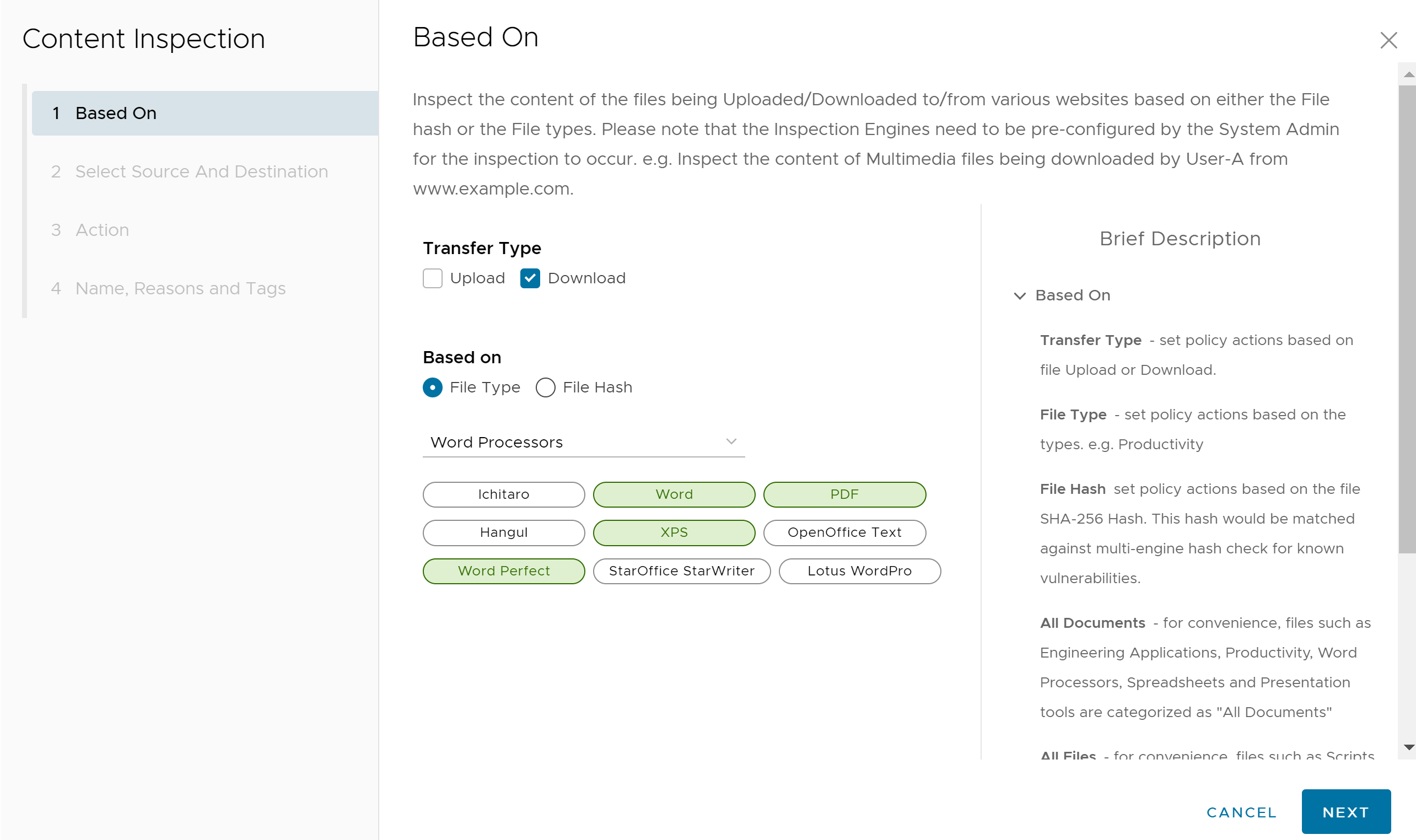

- Si vous sélectionnez Type de fichier (File Type), choisissez une catégorie dans le menu déroulant. Par exemple, vous pouvez configurer une règle pour inspecter les fichiers téléchargés qui correspondent aux types de fichiers Traitement de texte (Word Processor) répertoriés : Word, XPS, OpenOffice Text et Word Perfect.

- Si vous sélectionnez Hachage de fichiers (File Hash), entrez un hachage SHA-256 dans la zone de texte appropriée.

- Si vous sélectionnez Type de fichier (File Type), choisissez une catégorie dans le menu déroulant. Par exemple, vous pouvez configurer une règle pour inspecter les fichiers téléchargés qui correspondent aux types de fichiers Traitement de texte (Word Processor) répertoriés : Word, XPS, OpenOffice Text et Word Perfect.

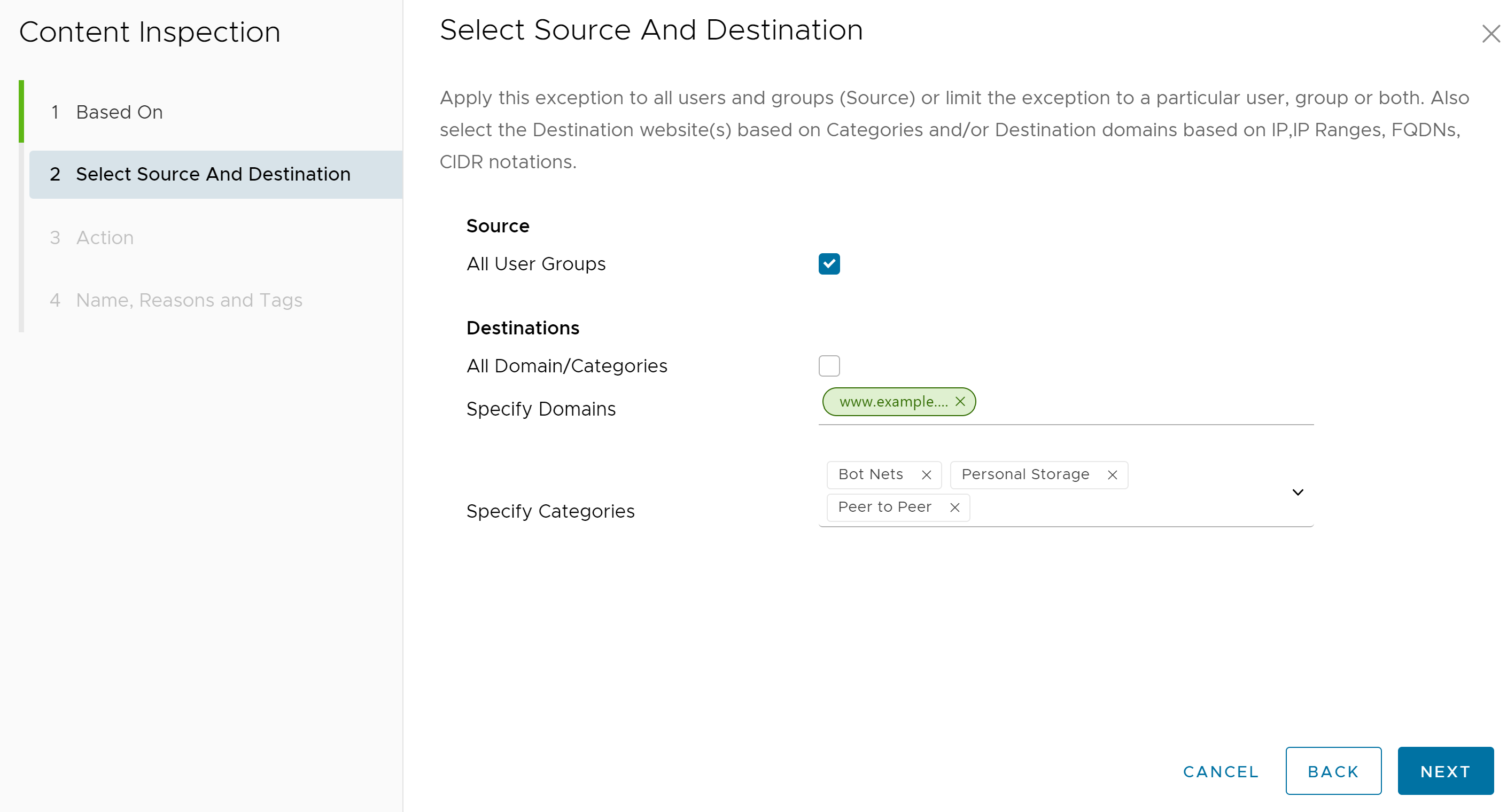

- Cliquez sur Suivant (Next), l'écran Sélectionner la source et la destination (Select Source and Destination) s'affiche.

- Sous Type de transfert (Transfer Type), cochez la case d'option Téléchargement (Download) ou Chargement (Upload), ou choisissez les deux types.

- Dans l'écran Source et Destination (Source and Destination), sélectionnez la source et la destination auxquelles appliquer la règle.

- Sous Source, cochez la case Tous les utilisateurs et groupes (All Users and Groups) pour appliquer la règle à tous les utilisateurs et groupes, ou décochez cette case pour spécifier des utilisateurs et des groupes.

- Sous Destinations, cochez Tous les domaines/toutes les catégories (All Domain/Categories) pour appliquer la règle à tous les domaines et catégories disponibles, ou décochez la case pour spécifier les domaines et les catégories à appliquer à la règle.

- Cliquez sur Suivant (Next), l'écran Action s'affiche.

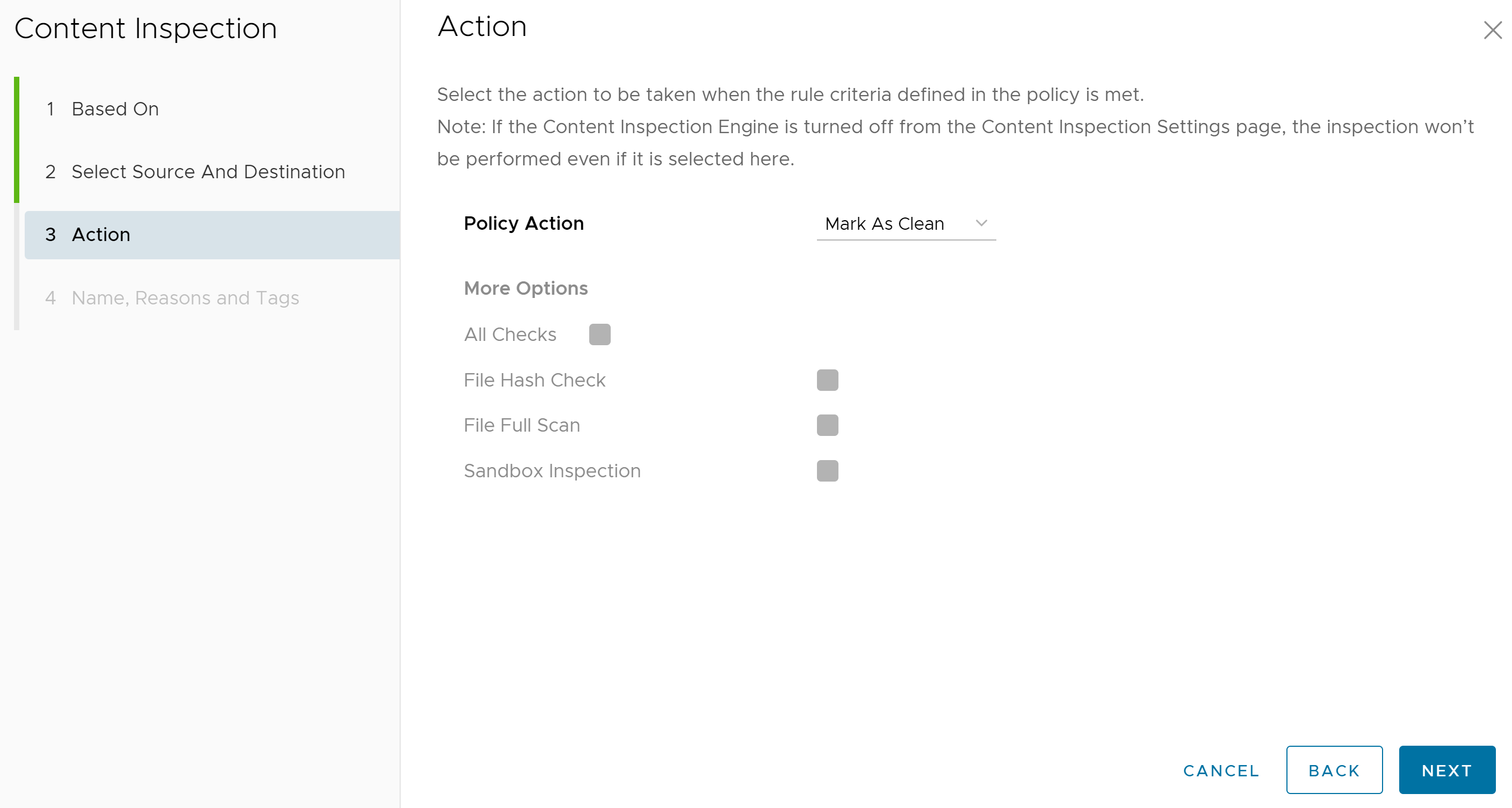

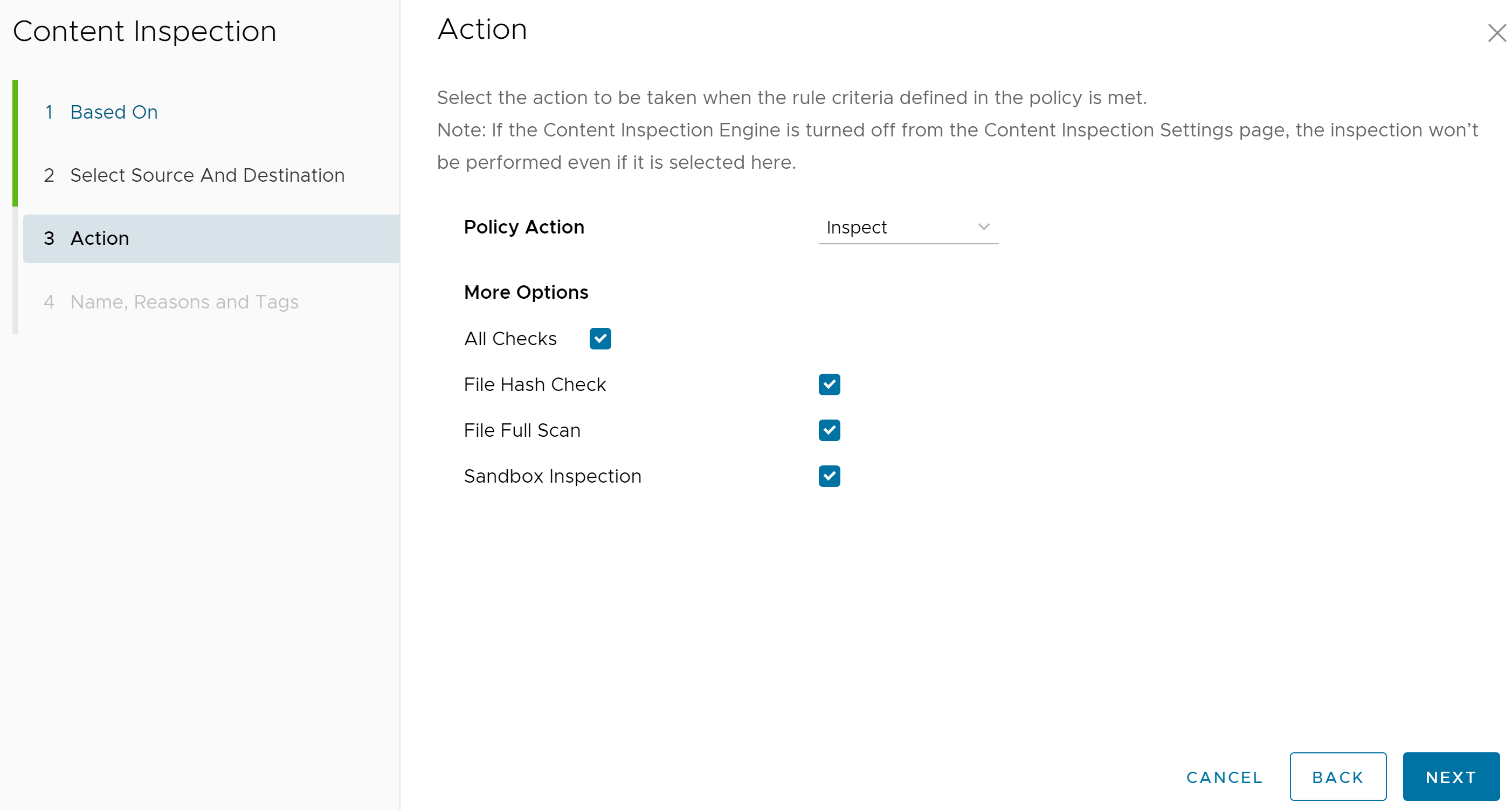

- Dans l'écran Action, dans le menu déroulant Action de stratégie (Policy Action), choisissez l'une des actions suivantes : Marquer comme propre (Mark as Clean), Marquer comme infecté (Mark as Infected) ou Inspecter (Inspect).

Tableau 1. Description de l'action de stratégie (Policy Action Description) Action de stratégie (Policy Action) Description Marquer comme propre (Mark As Clean) Les fichiers sont automatiquement autorisés sur le réseau sans inspection. Marquer comme infecté (Mark As Infected) Les fichiers sont traités automatiquement comme dangereux et sont supprimés et non autorisés sur le réseau. Inspecter (Inspect) Les fichiers correspondants sont soumis à trois options d'inspection différentes au maximum. Si le fichier échoue à l'inspection, il est supprimé. - Si les utilisateurs choisissent les actions de stratégie Marquer comme propre (Mark as Clean) ou Marquer comme infecté (Mark As Infected), les options d'inspection [Toutes les vérifications (All Checks), Vérification du hachage de fichiers (File Hash Check), Analyse complète de fichiers (File Full Scan), Inspection du sandbox (Sandbox Inspection)] ne sont pas disponibles.

- Si les utilisateurs choisissent l'action de stratégie Inspecter (Inspect), ils peuvent sélectionner jusqu'à trois options d'inspection (Vérification du hachage de fichiers [File Hash Check], Analyse complète de fichiers [File Full Scan], Inspection du sandbox [Sandbox Inspection]).

Note : L'option Toutes les vérifications (All Checks) signifie que les trois options (Vérification du hachage de fichiers [File Hash Check], Analyse complète de fichiers [File Full Scan], Inspection du sandbox [Sandbox Inspection]) sont sélectionnées.

Cliquez sur Suivant (Next), l'écran Nom, motifs et balises (Name, Reasons, and Tags) s'affiche.

- Si les utilisateurs choisissent les actions de stratégie Marquer comme propre (Mark as Clean) ou Marquer comme infecté (Mark As Infected), les options d'inspection [Toutes les vérifications (All Checks), Vérification du hachage de fichiers (File Hash Check), Analyse complète de fichiers (File Full Scan), Inspection du sandbox (Sandbox Inspection)] ne sont pas disponibles.

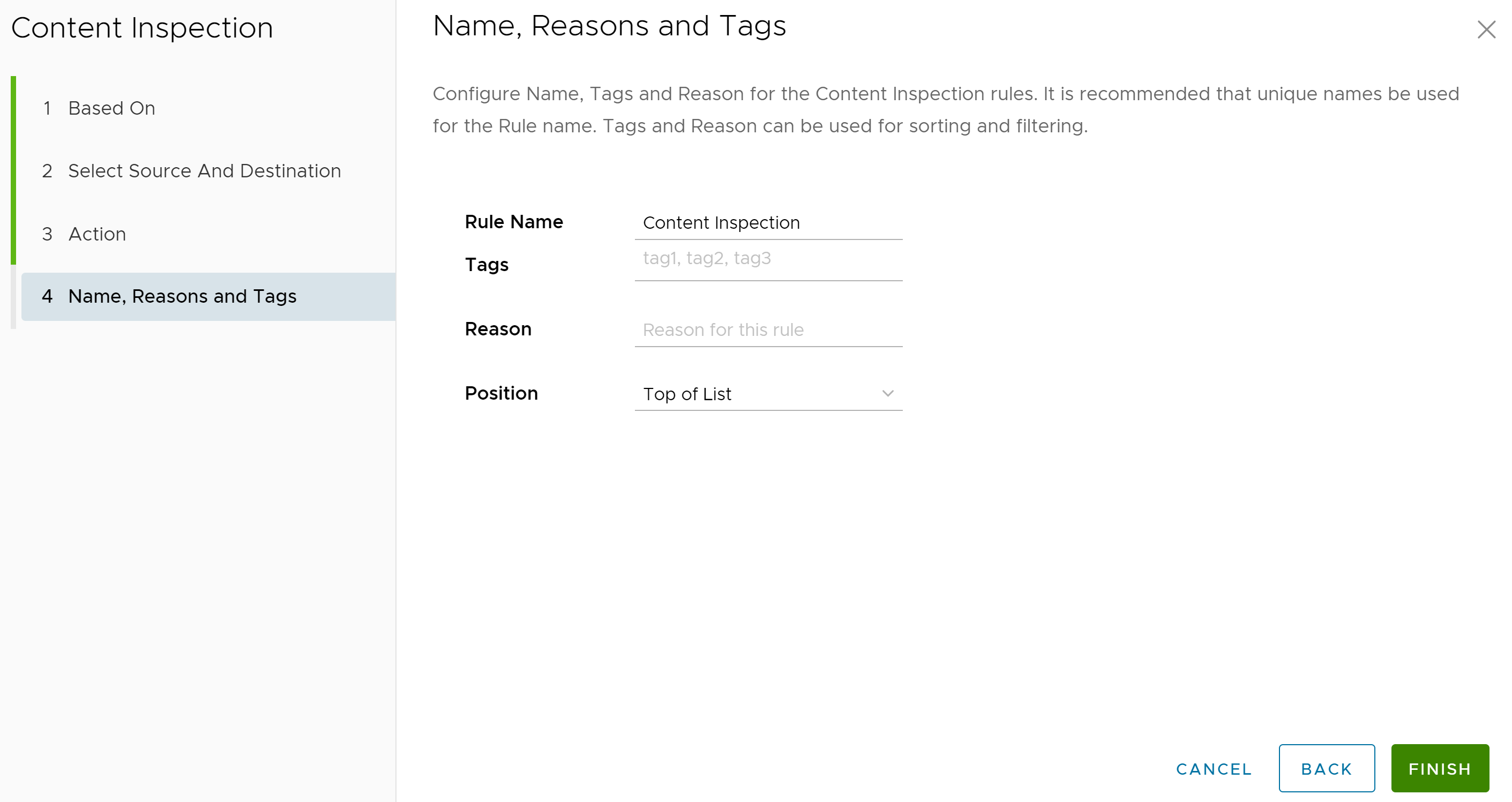

- Dans l'écran Nom, motifs et balises (Name, Reasons, and Tags), configurez un nom de règle unique (requis), des balises (le cas échéant), un motif (si nécessaire) et une position pour la règle dans la liste des règles d'inspection du contenu (les options sont « Haut de la liste » (Top of the List) ou « Bas de la liste » (Bottom of the List)).

Note : Le champ Position désigne la position de la règle dans la liste des règles d'inspection du contenu.

- Cliquez sur Terminer (Finish) et la règle d'inspection du contenu récemment créée s'affiche dans la liste Inspection du contenu (Content Inspection).

- L'utilisateur dispose des options suivantes : configurer une autre règle sous Filtrage de contenu (Content filtering), configurer une autre catégorie de stratégie de sécurité ou, s'il a terminé, cliquer sur le bouton Publier (Publish) pour publier la stratégie de sécurité.

- Après la publication de la stratégie de sécurité, les utilisateurs peuvent Appliquer la stratégie de sécurité.