Cette section décrit comment configurer une stratégie de sécurité pour VMware Cloud Web Security.

Avant de commencer :

Pour configurer une stratégie de sécurité, les utilisateurs doivent d'abord avoir créé, configuré et appliqué une stratégie de sécurité. Pour obtenir des instructions spécifiques sur la création d'une stratégie de sécurité, reportez-vous à la section Création d'une stratégie de sécurité.

À propos de cette tâche :

Dans cette section, les utilisateurs vont apprendre à configurer la stratégie de sécurité créée dans la section Création d'une stratégie de sécurité. Lors de la création d'une stratégie de sécurité, les catégories de règles suivantes sont configurées par les utilisateurs : Inspection SSL (Secure sockets layer (SSL) Inspection), Agent de sécurité des accès au cloud (CASB, Cloud Access Security Broker), Protection contre la perte des données (DLP, Data Loss Prevention), Sécurité Web (Web Security) et Application Web (Web Application).

Lors de la création d'une règle de stratégie de sécurité Web, les utilisateurs peuvent configurer : le filtrage d'URL, le filtrage basé sur la géolocalisation, le filtrage de contenu et l'inspection de contenu.

Google a développé le protocole QUIC (Quick UDP Internet Connections) pour augmenter les performances des connexions HTTPS et HTTP (TCP 443 et TCP 80). Les navigateurs Chrome prennent en charge ce protocole de manière expérimentale depuis 2014, et il est également utilisé dans les périphériques Chromium (par exemple, Microsoft Edge, Opera et Brave) et Android.

Les connexions QUIC ne nécessitent aucun établissement de liaison TCP. Toutefois, l'inspection SSL requiert des informations de session TCP et Cloud Web Security effectue une inspection SSL par défaut (sauf si une règle de contournement est explicitement configurée pour l'en empêcher). Cloud Web Security ne peut donc pas examiner les sessions QUIC dans lesquelles l'inspection SSL est effectuée. Dans ces cas où QUIC est activé et que l'inspection SSL est effectuée, cela peut entraîner la non-application d'une stratégie lors d'une session d'utilisateur.

Pour s'assurer que les stratégies Cloud Web Security sont appliquées de manière cohérente, il est recommandé de bloquer ou de désactiver le protocole QUIC sur le navigateur.

Pour bloquer le protocole QUIC, configurez votre navigateur ou pare-feu pour bloquer les ports UDP 443 et UDP 80, car il s'agit des ports utilisés par le protocole QUIC. Lorsque le protocole QUIC est bloqué, QUIC dispose d'un système à sécurité intégrée pour revenir au protocole TCP. Cela active l'inspection SSL sans avoir une incidence négative sur l'expérience utilisateur.

Pour désactiver QUIC sur un navigateur Chromium, consultez la documentation du navigateur correspondant.

Pour désactiver la QUIC sur un navigateur Chrome :

- Ouvrez Chrome.

- Dans la barre d'adresse, tapez : chrome://flags.

- Dans la barre de recherche, saisissez « quic ».

- Cliquez sur le menu déroulant et sélectionnez Désactivé (Disabled).

- Lorsque l'option Par défaut (Default) est sélectionnée, Chrome tente d'utiliser QUIC.

- Lorsque vous y êtes invité, cliquez sur Relancer maintenant (Relaunch Now) pour redémarrer Chrome et appliquer vos modifications.

Procédure :

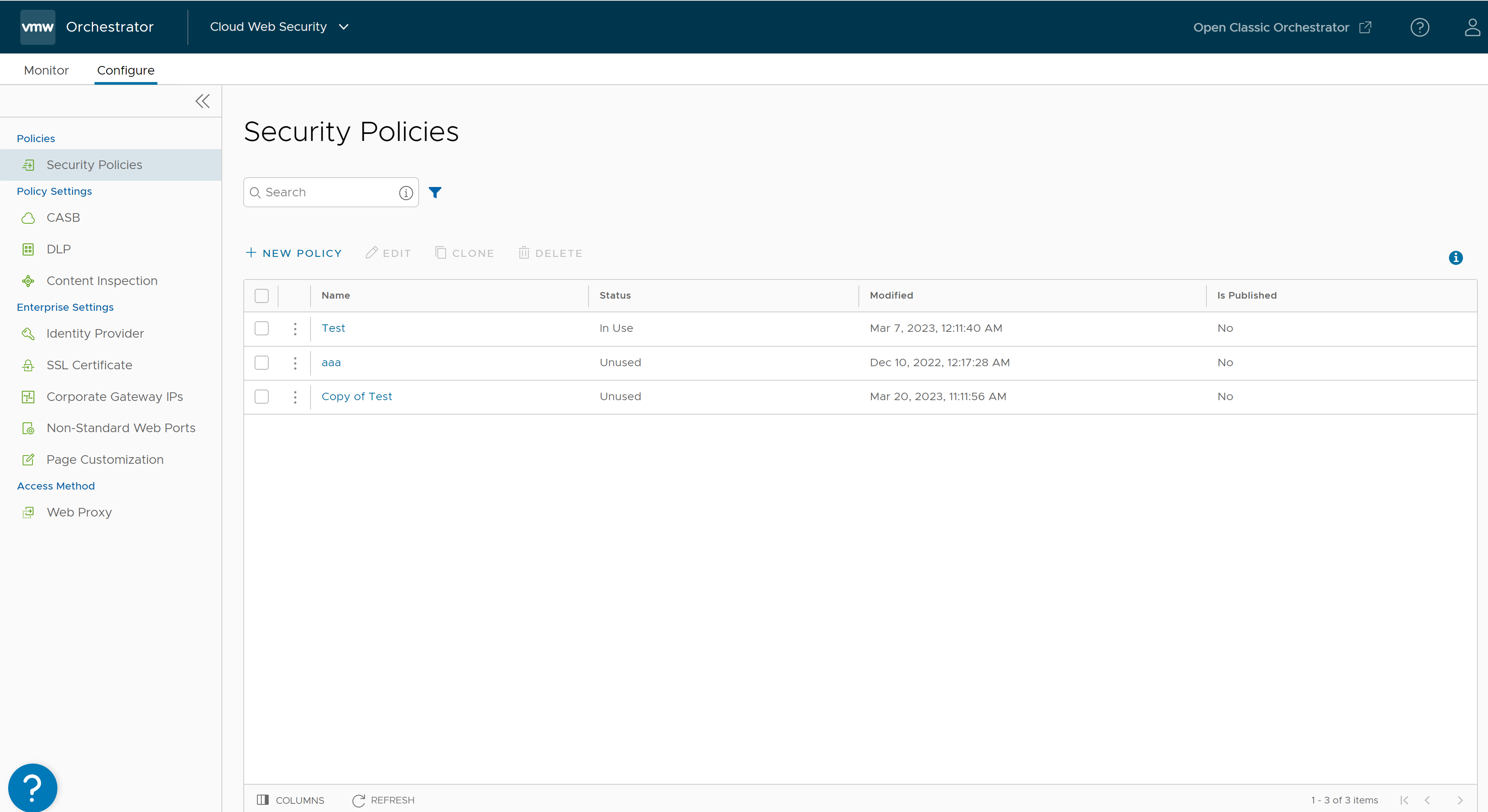

- Sur la page Stratégies de sécurité (Security Policies) de la nouvelle interface utilisateur de VMware SD-WAN Orchestrator, cliquez sur le nom de la stratégie de sécurité à configurer.

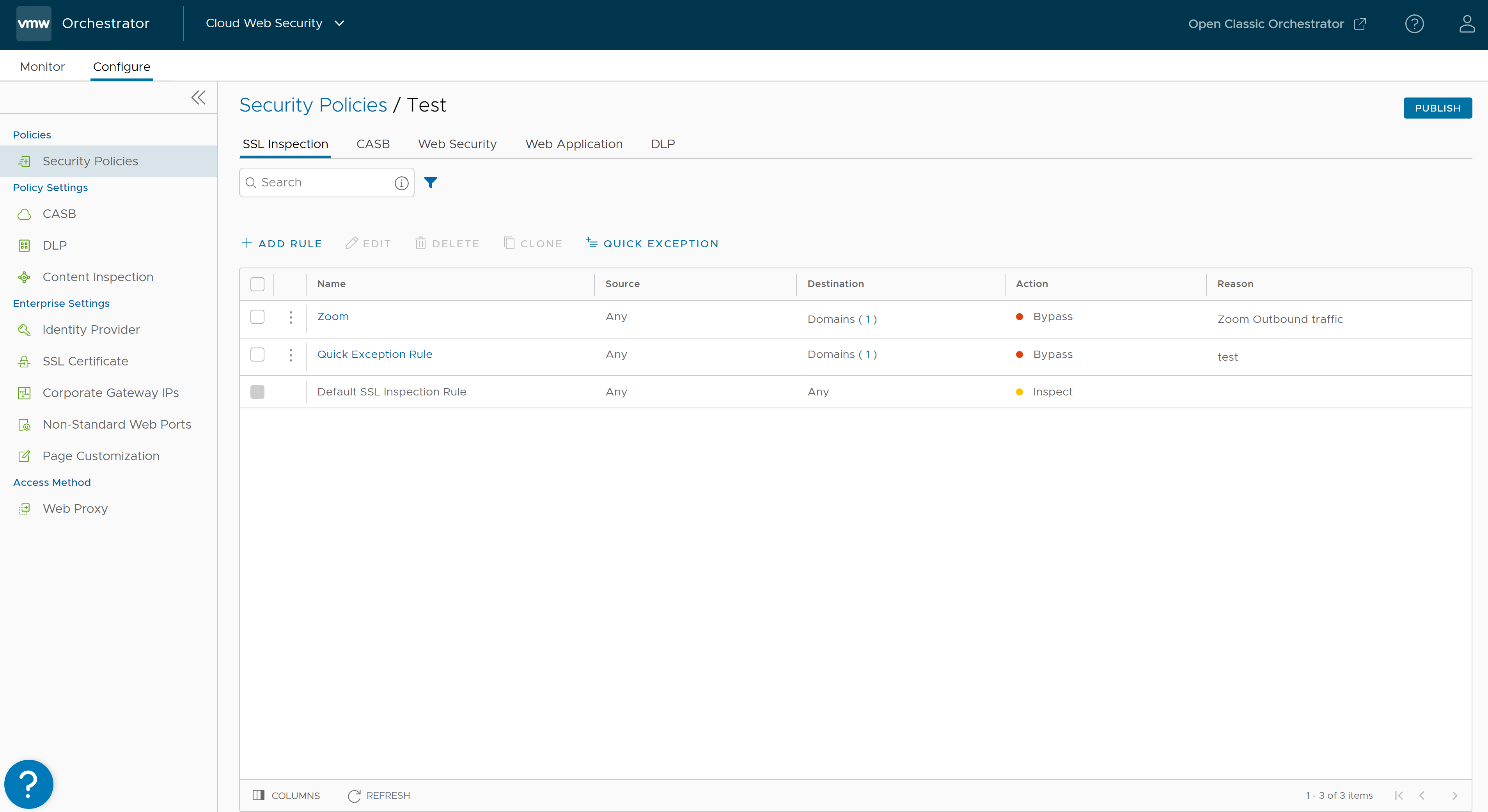

L'écran Stratégies de sécurité (Security Policies) de la stratégie sélectionnée s'affiche.

- Sur la page Stratégie de sécurité (Security Policy) sélectionnée, les utilisateurs peuvent configurer des règles à partir des catégories de règles suivantes : Inspection SSL (SSL Inspection), Agent de sécurité des accès au cloud (CASB, Cloud Access Security Broker), Sécurité Web (Web Security), Application Web (Web Application) et Protection contre la perte des données (DLP, Data Loss Prevention).

Important : Par défaut, une stratégie de sécurité comporte les règles « tout autoriser » (allow all) et « tout déchiffrer » (decrypt all). En configurant l'une des cinq catégories de règles répertoriées ci-dessus, les utilisateurs remplacent les règles par défaut et créent une stratégie composée de leurs propres règles.

Pour une description complète de la configuration des règles pour chaque catégorie, reportez-vous à la section :

- Après avoir configuré la stratégie de sécurité, cliquez sur le bouton Publier (Publish) pour publier la stratégie de sécurité.

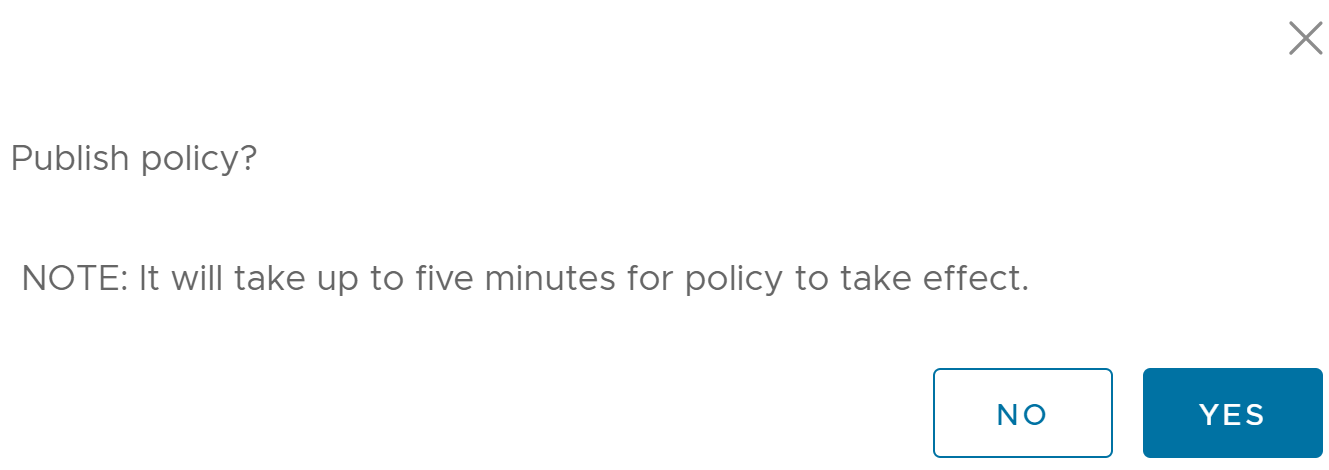

- Cliquez sur le bouton Oui (Yes) dans la boîte de dialogue contextuelle Publier la stratégie (Publish Policy) pour publier la stratégie.

Une bannière verte s'affiche en haut de l'écran indiquant que la stratégie de sécurité est en cours de publication.

Note : Une stratégie de sécurité peut être publiée à tout moment dans le processus de configuration et republiée à chaque fois que les utilisateurs la reconfigurent.