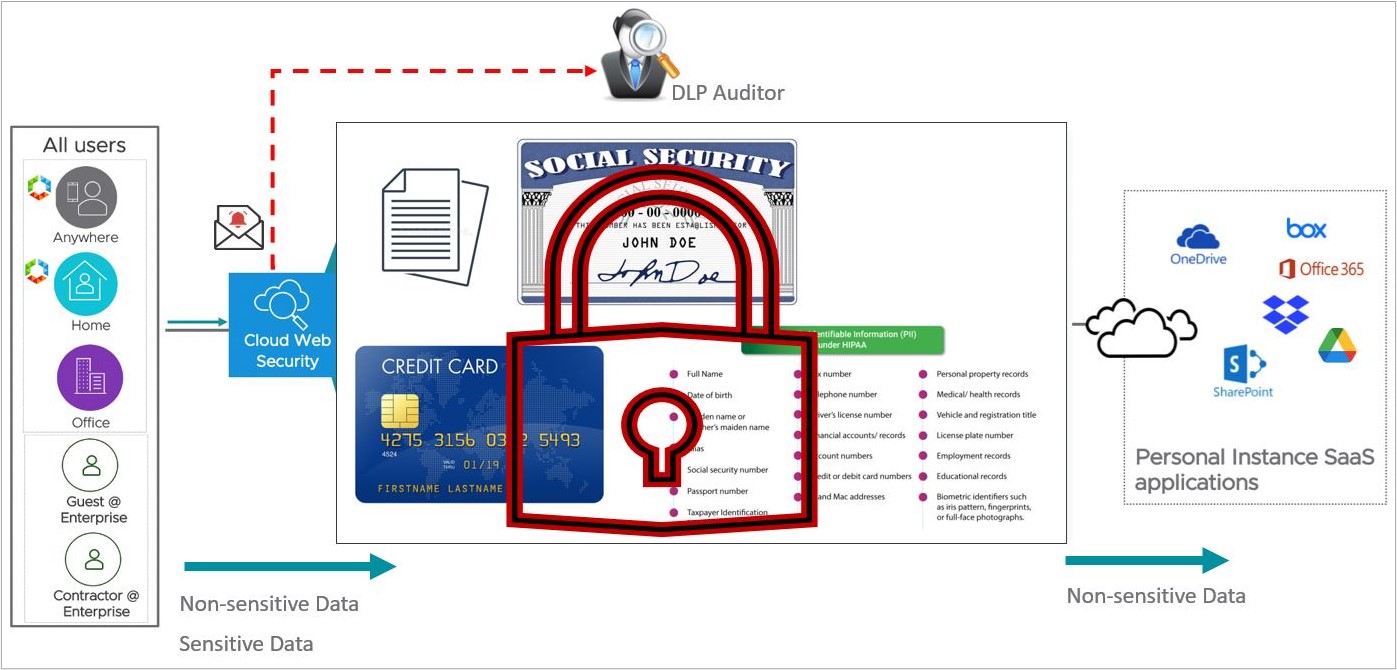

Cette section couvre les principaux composants de la protection contre la perte de données (DLP, Data Loss Prevention) pour le service Cloud Web Security et la manière dont ils sont utilisés pour créer des règles qui empêchent la fuite de données pour une entreprise cliente. La section DLP se termine par un workflow de configuration d'une règle DLP et de vérification du bon fonctionnement de la règle.

Présentation

Conditions préalables

- Une entreprise cliente sur une instance de VMware SASE Orchestrator de production avec Cloud Web Security activé. Les dispositifs Edge et Orchestrator doivent utiliser la version VMware 4.5.0 ou une version ultérieure.

- Un client doit disposer d'un module Cloud Web Security Advanced pour accéder à la fonctionnalité DLP.

Important : Un client disposant d'un module Cloud Web Security Standard ne peut pas accéder à DLP et une icône verrouillée s'affiche en regard de toutes les options DLP sur l'interface utilisateur d'Orchestrator.

Présentation des dictionnaires DLP

Un dictionnaire DLP utilise des expressions correspondantes pour identifier les données sensibles. Par exemple, les numéros de carte de crédit et les numéros de sécurité sociale suivent un format spécifique. De plus, les dictionnaires peuvent faire correspondre leur contenu à ces modèles et déterminer si des données sensibles sont ou non présentes dans un chargement de fichier ou une entrée de texte.

Dictionnaires prédéfinis

Les dictionnaires de données Cloud Web Security prédéfinis sont une combinaison de correspondance de modèle, de totaux de contrôle, de notation de contexte et de logique d'approximation pour identifier les données sensibles. Cloud Web Security dispose de plus de 340 dictionnaires de données prédéfinis couvrant les principales catégories de données suivantes :

- Classification des documents

- Données financières

- Services de santé

- HIPAA

- Identifiants d'élément

- PCI DSS

- PII

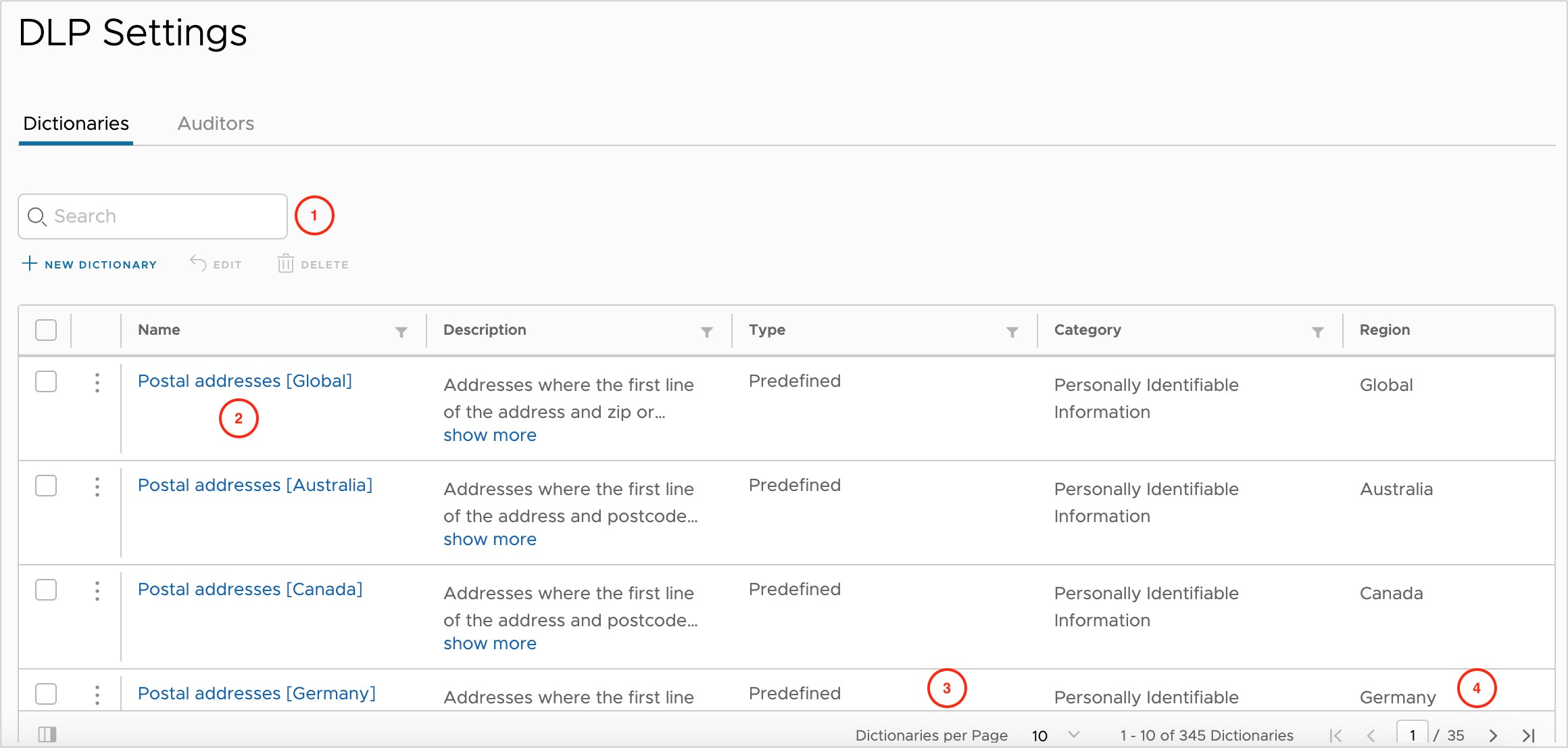

En outre, les dictionnaires de données prédéfinis sont propres à une région pour s'assurer que la correspondance correcte des modèles est appliquée dans le monde entier. Les dictionnaires de données peuvent être définis sur 29 pays ou régions différents. Parmi ces 29 entités, deux sont réservées à Global et Autre (Other). Ces deux options permettent de catégoriser les données multinationales ou les données qui ne correspondent pas parfaitement à une catégorie de pays ou de région.

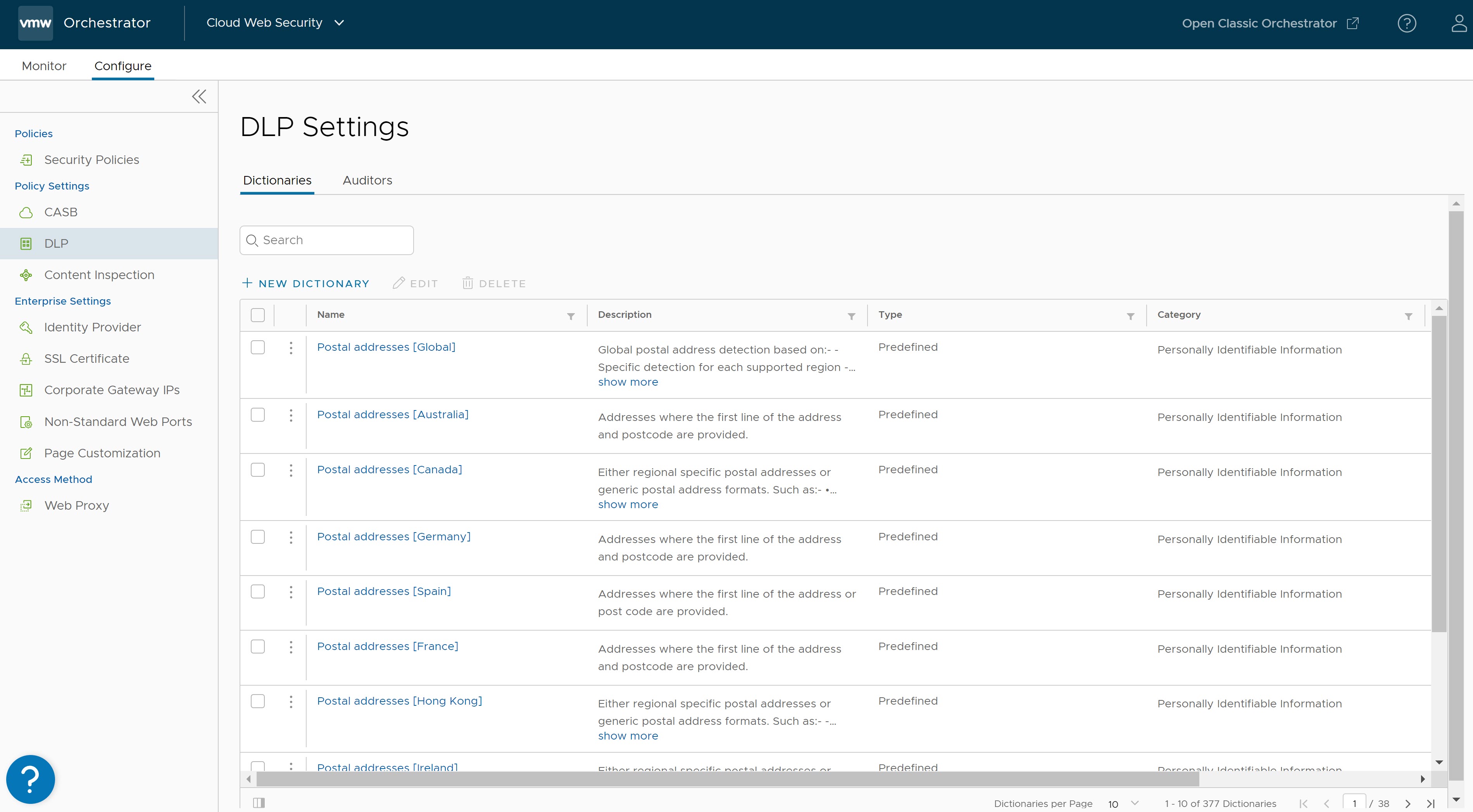

Tous les dictionnaires disponibles dans la stratégie DLP s'affichent sur cette page. Les dictionnaires sont organisés dans un tableau contenant des noms, des descriptions, des types, des catégories et des champs de région.

- Nom (Name) identifie le dictionnaire à utiliser dans la stratégie.

- Description fournit une présentation générale de ce à quoi le dictionnaire correspond.

- Type distingue deux types de dictionnaires différents :

- Prédéfini

- Personnalisé

- Catégorie (Category) inclut :

- Canadian Health Service

- Classification des documents

- Données financières, HIPAA

- HIPAA/Services de santé

- Services de santé

- Identifiants d'élément

- Autre

- PCI DSS

- Informations personnelles identifiables

- UK National Health Service

- Région (Region) représente la zone géographique à laquelle s'applique le dictionnaire, ce qui inclut :

- Australie

- Belgique

- Brésil

- Canada

- Danemark

- Finlande

- France

- Allemagne

- Global

- Hong Kong

- Inde

- Indonésie

- Irlande

- Italie

- Japon

- Malaisie

- Pays-Bas

- New-York

- Nouvelle-Zélande

- Norvège

- Autre

- Pologne

- Singapour

- Afrique du Sud

- Espagne

- Suède

- Royaume-Uni (UK)

- États-Unis d'Amérique (USA)

- La barre Rechercher (Search) s'applique à tous les champs de la page Dictionnaires (Dictionaries) et peut être utilisée pour afficher rapidement les dictionnaires que les utilisateurs souhaitent consulter.

- Chaque ligne contient un dictionnaire sur lequel vous pouvez cliquer pour une exploration approfondie.

- Dictionnaires par page (Dictionaries per Page) peut afficher jusqu'à 100 entrées sur une seule page.

- Les boutons Navigation de page (Page Navigation) sont fournis pour revenir en arrière ou passer à la page suivante.

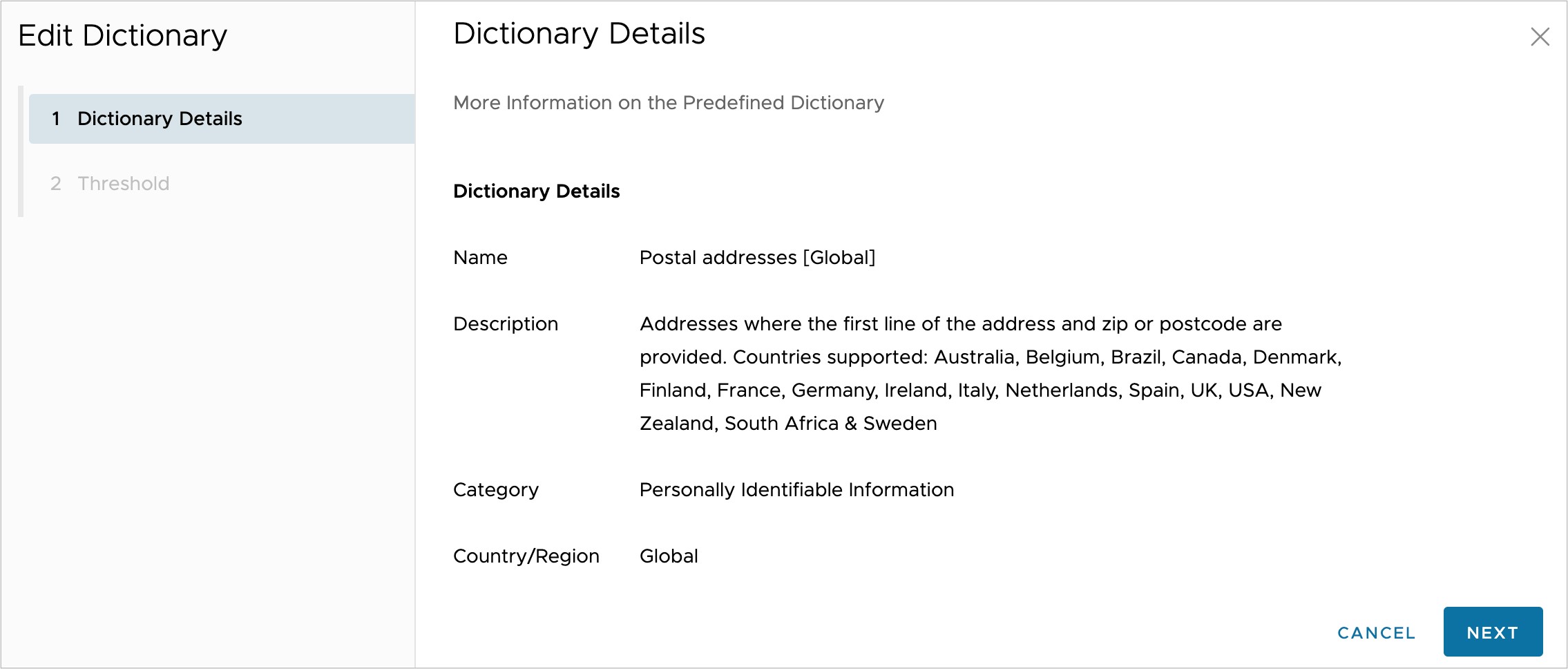

Pour continuer cet examen, recherchez le dictionnaire Adresses postales (Postal addresses) [Global] et cliquez sur le texte bleu pour afficher l'écran Modifier le dictionnaire (Edit Dictionary).

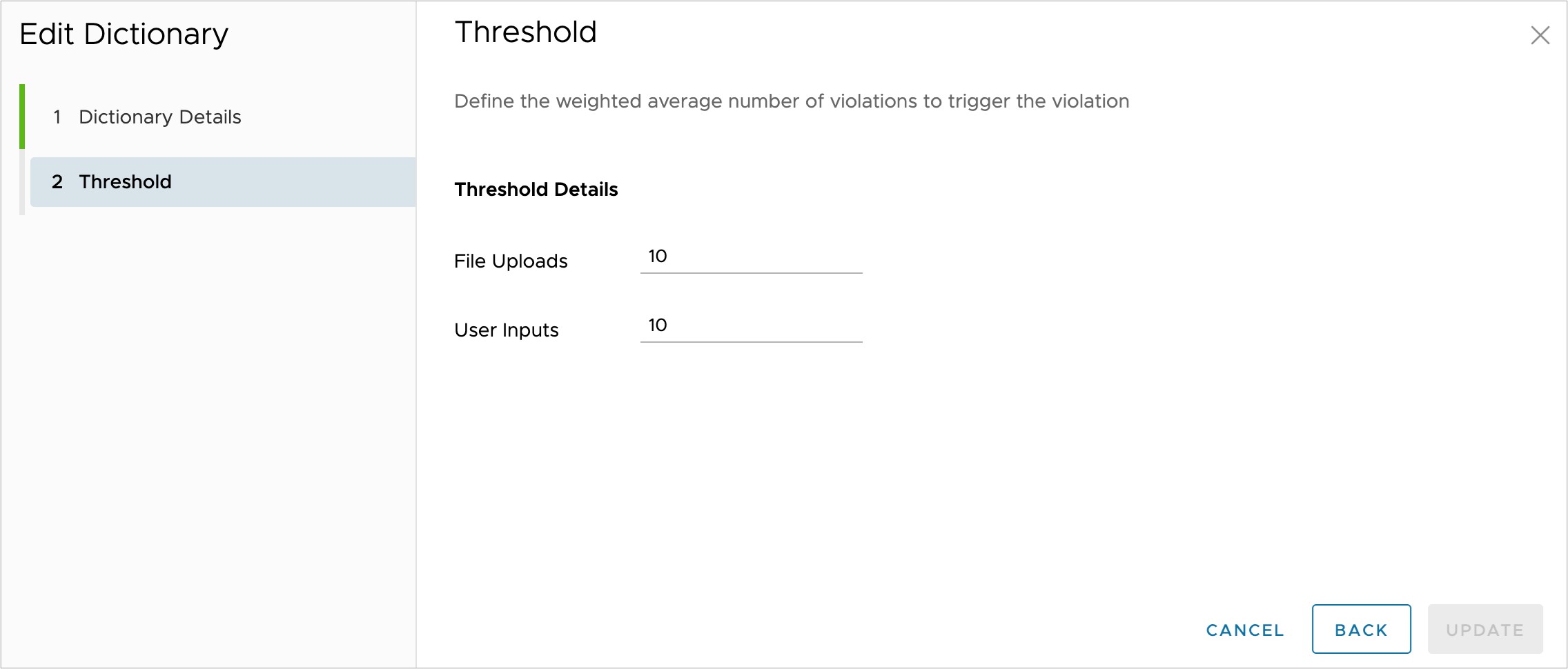

Si vous cliquez sur le bouton Suivant (Next) dans la fenêtre modale, les utilisateurs accèdent aux paramètres Seuil (Threshold). Il n'est pas recommandé d'ajuster les Détails du seuil (Threshold Details) en remplaçant leurs valeurs par défaut, sauf en cas de nécessité.

La capture d'écran ci-dessus présente le Nombre moyen pondéré (Weighted Average Number) de violations pour Chargements de fichiers (File Uploads) avec l'option Entrées utilisateur (User Inputs) définie sur 10. Pour les dictionnaires prédéfinis, ne considérez pas cela comme un simple nombre d'occurrences, mais plutôt comme un calcul des scores de toutes les informations découvertes dans un document. Ce mécanisme de notation permet de réduire le nombre de faux positifs observés lors de l'utilisation du dictionnaire de données. Lorsque vous avez terminé d'afficher cette fenêtre modale, cliquez sur Annuler (Cancel). Notez que si les utilisateurs ont apporté des modifications à des valeurs modifiables, ils doivent cliquer sur Mettre à jour (Update) pour conserver ces modifications.

Dictionnaires personnalisés

Les dictionnaires personnalisés DLP de Cloud Web Security permettent aux utilisateurs de créer des dictionnaires de données pertinents pour leur organisation. Comme pour les dictionnaires prédéfinis, la création de dictionnaires personnalisés commence par l'ajout de quatre champs par l'utilisateur :

- Nom (Name)

- Description

- Catégorie (Category)

- Pays/Région (Country/Region)

Il s'agit des quatre mêmes champs affichés pour les dictionnaires prédéfinis, mais avec la possibilité de définir chaque valeur sur ce qui est pertinent pour le dictionnaire créé par les utilisateurs.

- Chaîne (String) est utilisé pour faire correspondre une combinaison exacte de caractères alphanumériques et spéciaux. Elle peut être définie pour correspondre à la casse ou l'ignorer.

- Expression utilise des expressions régulières Perl (regex) pour rechercher des modèles de données qui seraient autrement difficiles à trouver avec une chaîne simple.

Pour créer un dictionnaire personnalisé, cliquez sur le bouton Nouveau dictionnaire (New Dictionary) sur la page .

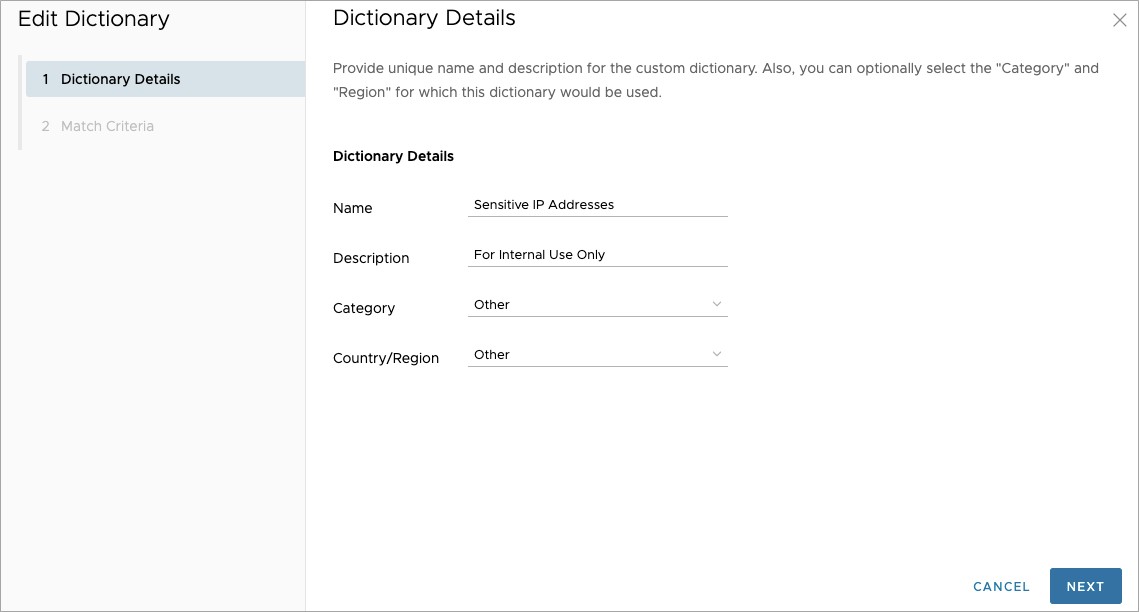

L'écran Détails du dictionnaire (Dictionary Details) invite les utilisateurs à entrer des valeurs pour Nom (Name), Description, Catégorie (Category) et Pays/Région (Country/Region).

La capture d'écran ci-dessus indique que ce dictionnaire est destiné à identifier les Adresses IP sensibles (Sensitive IP Addresses) et qu'il est réservé Pour une utilisation interne uniquement (For Internal Use Only). La sélection de l'option Autres (Other) pour la catégorie et le pays/région indique que les données renvoyées par ce dictionnaire ne correspondent pas à l'une des catégories préexistantes ou que les métadonnées supplémentaires ne sont pas nécessaires.

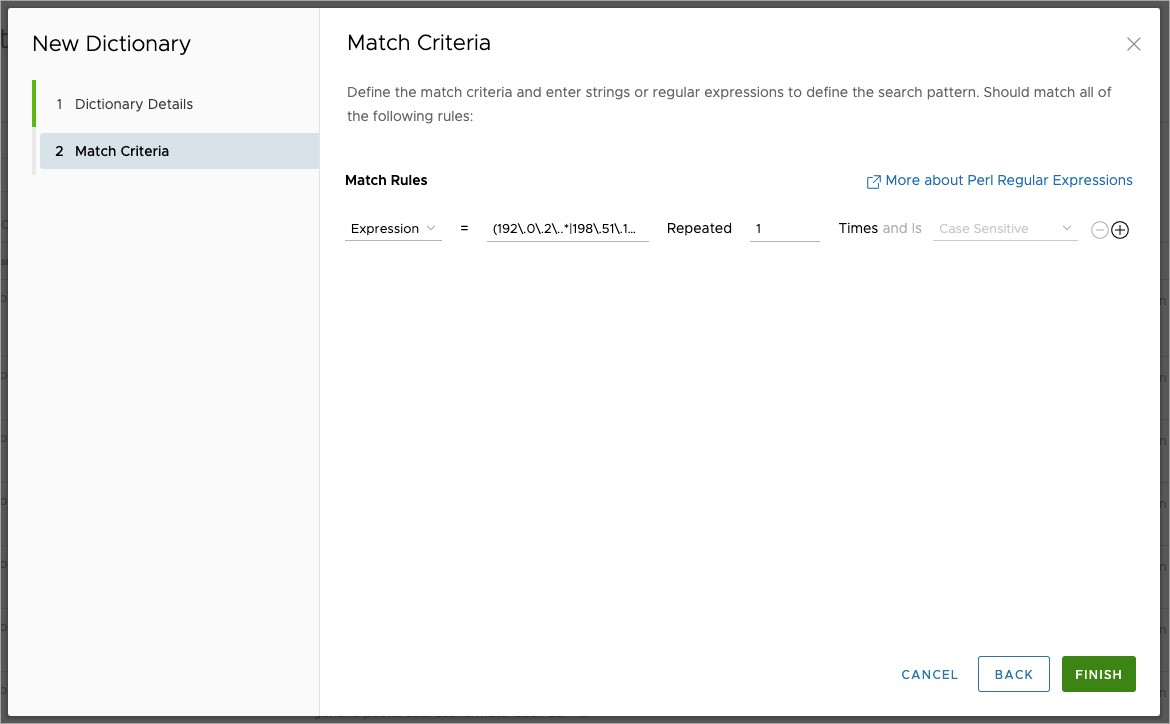

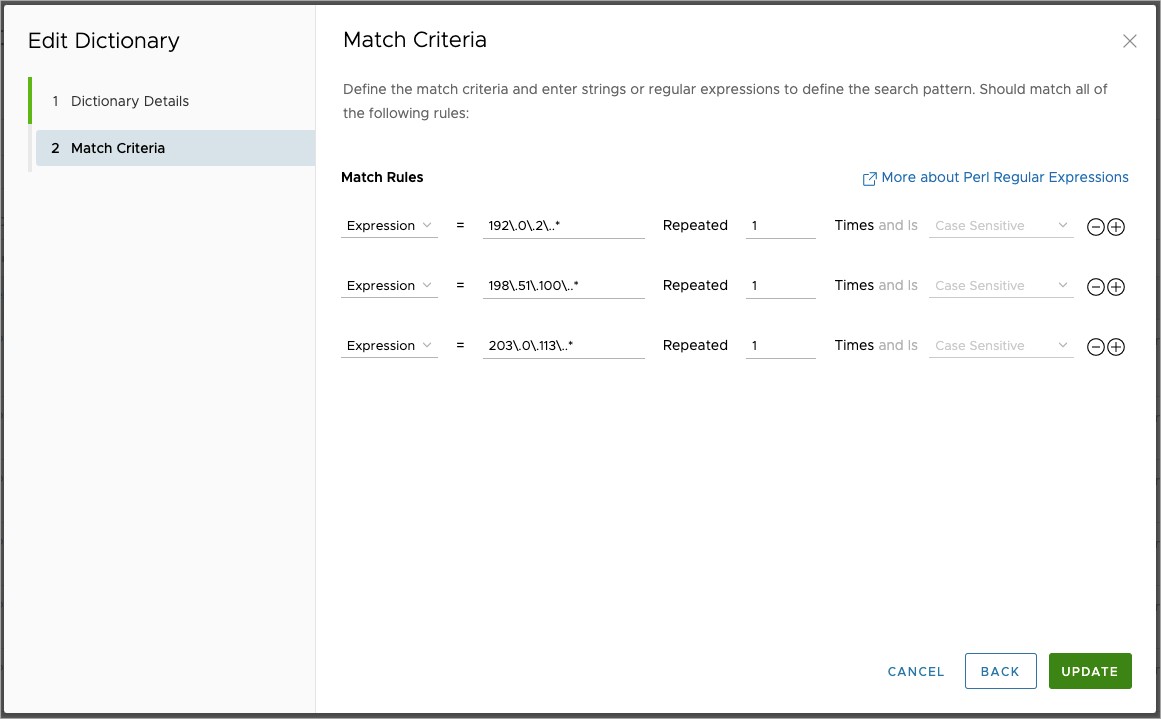

Pour l'écran Données de correspondance (Match Data), l'exemple de configuration est basé sur les plages d'adresses IP 192.0.2.0/24, 198.151.100.0/24 et 203.0.133.0/24 (RFC 5737), les données sensibles que l'entreprise doit protéger. La regex utilisée pour rechercher des adresses IP dans ces plages est la suivante : (192\.0\.2\..*|198\.51\.100\..*|203\.0\.113\..*)

La regex n'est pas divisée sur plusieurs lignes à l'aide de l'icône Plus (Plus Icon) pour ajouter une autre ligne, car la logique du dictionnaire sur plusieurs lignes est une logique ET (AND). Si les Critères de correspondance (Match Criteria) avaient été définis de cette manière, le dictionnaire se déclencherait uniquement lorsque les trois plages d'adresses IP seraient présentes dans un document.

Après avoir configuré les paramètres du dictionnaire personnalisé, cliquez sur Terminer (Finish) pour permettre l'utilisation du dictionnaire dans Cloud Web Security.

Auditeurs

Un auditeur est une personne de l'organisation désignée pour assurer le suivi des incidents liés à la tentative d'exfiltration de données, qu'elle soit intentionnelle ou accidentelle. Cette personne peut être avertie par e-mail par Orchestrator de la violation d'une règle DLP. L'e-mail envoyé à l'auditeur contient le nom de la règle DLP, l'entrée de l'utilisateur ou le nom de fichier qui contenait des données sensibles, la destination à laquelle l'utilisateur tentait d'envoyer les données et le nom d'utilisateur de la personne qui a tenté d'exposer les données. Éventuellement, l'entrée ou le fichier de l'utilisateur peut être envoyé à l'auditeur, dans son format d'origine, sous la forme d'un fichier ZIP ou d'un fichier ZIP chiffré.

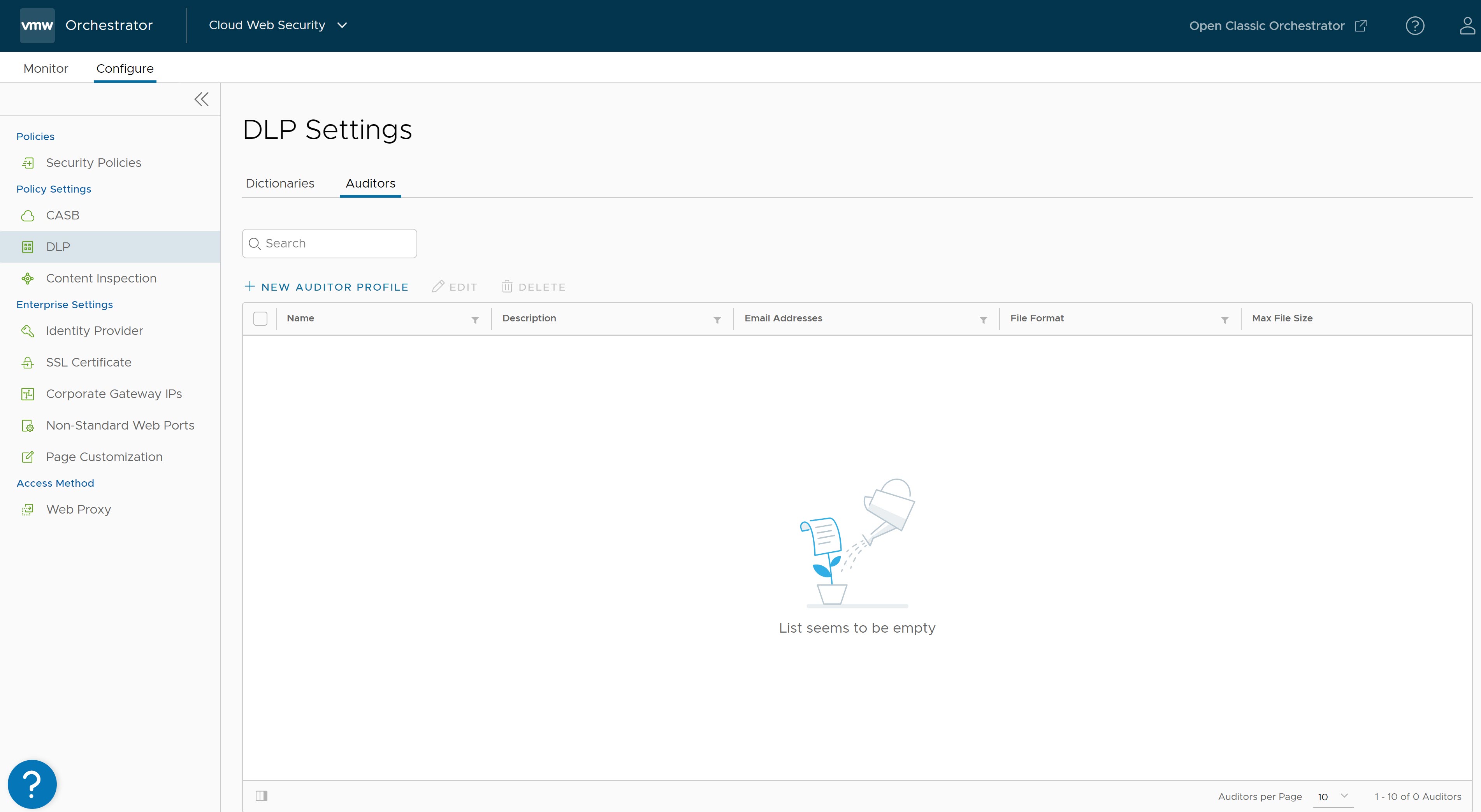

Les utilisateurs peuvent ajouter, modifier, supprimer et afficher des auditeurs en se connectant à Cloud Web Security et en accédant à :

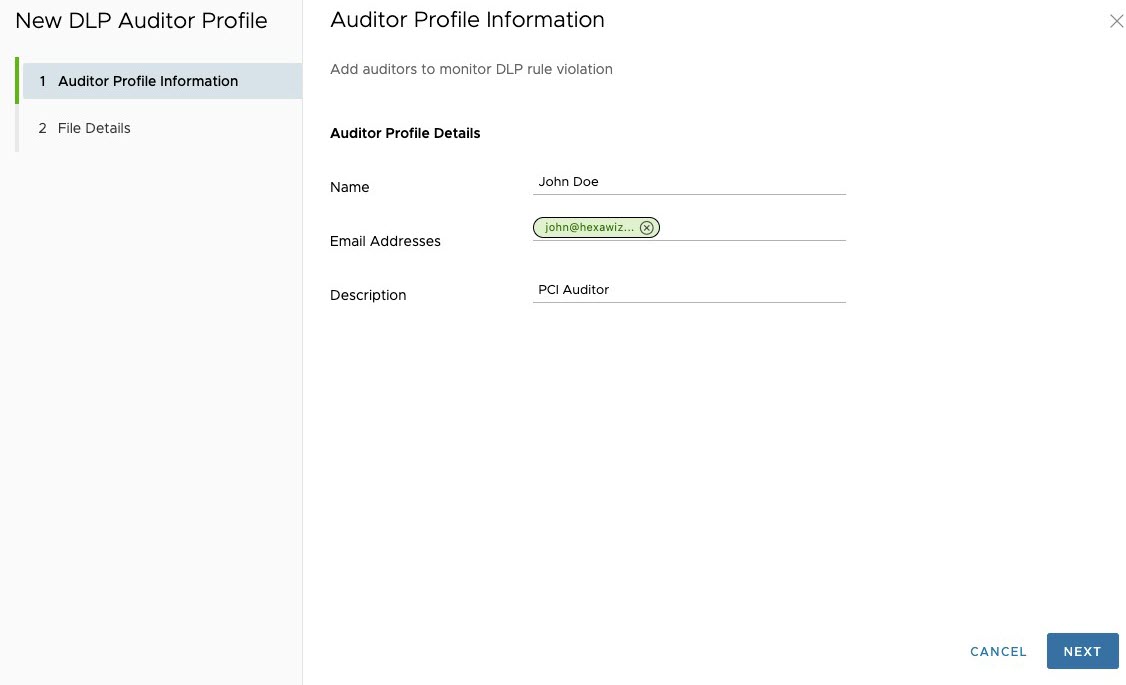

Dans l'écran Auditeurs (Auditors), les utilisateurs peuvent voir qu'il n'y a actuellement aucun auditeur dans le système. Pour ajouter le premier auditeur, sélectionnez + NOUVEAU PROFIL D'AUDITEUR (+ NEW AUDITOR PROFILE). Une fenêtre contextuelle invite les utilisateurs à fournir les informations suivantes :

- Nom (Name, obligatoire) : nom de l'auditeur.

- Adresse e-mail (Email Address, obligatoire) : adresse e-mail valide de l'utilisateur.

- Description (facultatif) : correspond aux informations pertinentes que les utilisateurs souhaitent fournir sur l'auditeur. Par exemple, « Auditeur PCI » si la fonction principale de l'auditeur consiste à surveiller les violations PCI.

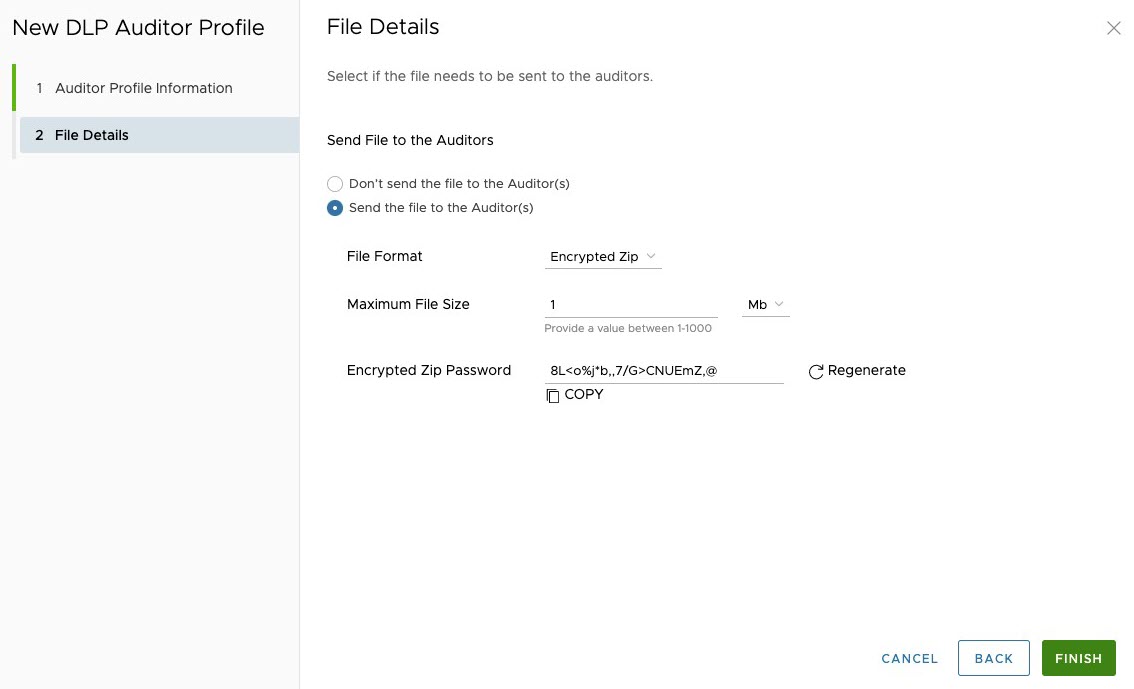

La page suivante demande aux utilisateurs les Détails du fichier (File Details). Cette page est entièrement facultative, mais elle permet aux utilisateurs d'envoyer le fichier incriminé à l'auditeur DLP pour examen. Les options de configuration incluent :

- Envoyer le fichier aux auditeurs (Send File to the Auditors) : le comportement par défaut étant de ne pas envoyer le fichier aux auditeurs.

- Format de fichier (File Format) : devient disponible lorsque les utilisateurs sélectionnent l'option Envoyer le fichier aux auditeurs (Send File to the Auditors). Les utilisateurs ont la possibilité de sélectionner le fichier d'origine, le fichier .zip ou le fichier .zip chiffré. Étant donné que ce fichier contient des informations sensibles, il est recommandé d'utiliser l'option Fichier ZIP chiffré (Encrypted ZIP).

- Taille de fichier maximale (Maximum File Size) : taille maximale de la pièce jointe incluse dans l'e-mail envoyé par le système. La limite peut être définie jusqu'à 1 Go, mais il est recommandé de faire correspondre les restrictions de taille de fichier d'e-mail à celles de leur organisation.

Important : Si la taille d'un fichier dépasse la valeur Taille de fichier maximale (Maximum File Size), ce fichier est contourné. En d'autres termes, le fichier n'est pas joint à l'alerte de violation DLP et l'alerte est envoyée sans le fichier.

- Le Mot de passe ZIP chiffré (Encrypted Zip Password) est généré automatiquement par le système et peut être régénéré s'il est compromis. Les utilisateurs peuvent également configurer leur propre mot de passe si nécessaire.

- Taille de fichier maximale (Maximum File Size) : taille maximale de la pièce jointe incluse dans l'e-mail envoyé par le système. La limite peut être définie jusqu'à 1 Go, mais il est recommandé de faire correspondre les restrictions de taille de fichier d'e-mail à celles de leur organisation.

Cliquez sur le bouton Terminer (Finish) pour enregistrer la configuration du nouveau profil d'auditeur DLP. L'entrée Auditeur (Auditor) s'affiche sur la page Auditeur des Paramètres DLP (DLP Settings). Les utilisateurs peuvent également afficher, modifier ou supprimer l'entrée Auditeur (Auditor).

Workflow de configuration DLP

Après avoir couvert les deux composants clés qui composent la fonctionnalité de protection contre la perte de données (DLP), cette section couvre le workflow DLP global.

Créer, configurer et appliquer une stratégie de sécurité

Une règle DLP fait partie d'une Stratégie de sécurité (Security Policy) et, par conséquent, avant de configurer une règle DLP, vous devez d'abord disposer d'une stratégie de sécurité. Pour plus d'informations sur la Création, la Configuration ou l'Application d'une Stratégie de sécurité (Security Policy) pour le service Cloud Web Security, consultez la documentation appropriée dans le Guide de configuration de Cloud Web Security.

Créer et appliquer une règle DLP

Pour créer et appliquer une règle DLP, reportez-vous à la section Configurer les règles de protection contre la perte de données.

Vérifier qu'une règle DLP fonctionne

- Cloud Web Security bloque l'exfiltration des données sensibles qui correspondent à une règle DLP.

- Cloud Web Security détecte et enregistre la tentative d'exfiltration des données sensibles.

- Cloud Web Security envoie une alerte par e-mail à un auditeur DLP lorsque la règle est déclenchée.

- À partir d'un périphérique de point de terminaison (Windows, MacOS, iOS ou Android) qui se trouve derrière un dispositif SD-WAN Edge, connectez-vous à un service d'hébergement de fichiers (par exemple, Apple iCloud, Dropbox, Google Drive, Microsoft OneDrive ou similaire).

- Si la règle inclut un dictionnaire personnalisé, chargez une entrée de texte, un fichier texte ou un fichier PDF qui correspond aux critères définis dans la règle DLP.

Note : L'entrée de texte est semblable à une publication de formulaire ou à un message texte. Un fichier texte est un fichier .txt joint à un chargement.

- Vous pouvez également utiliser l'un des dictionnaires prédéfinis et leurs seuils respectifs pour les données PII, les numéros de sécurité sociale, les numéros de compte bancaire ou données similaires.

Note : Avec les dictionnaires prédéfinis, le seuil de déclenchement de la violation DLP est basé sur la combinaison d'un niveau de sensibilité et de l'heuristique du moteur DLP. Cela est très différent du dictionnaire personnalisé qui utilise un nombre de répétitions spécifique.

- Le fichier texte/l'entrée ou le chargement du fichier est bloqué.

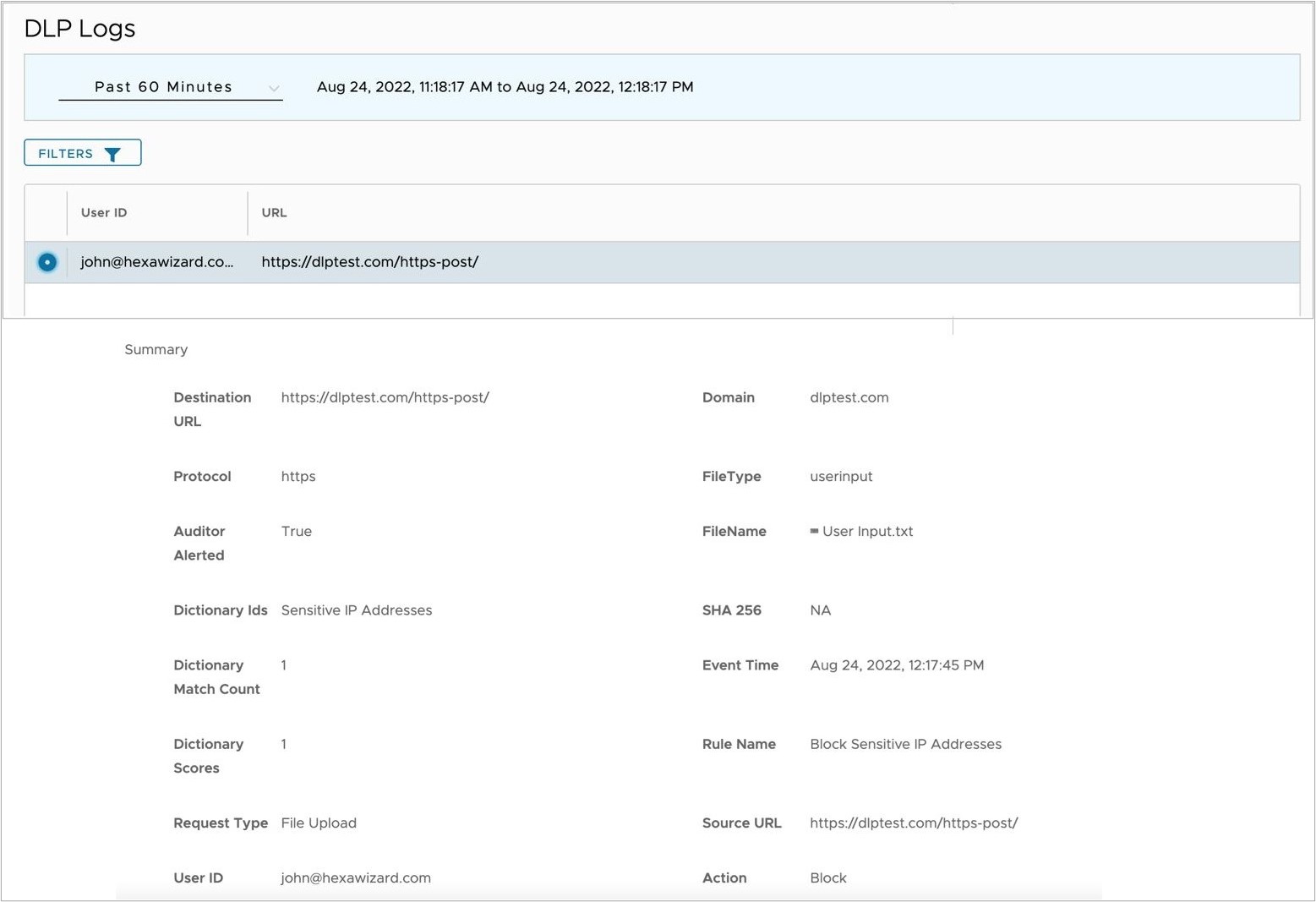

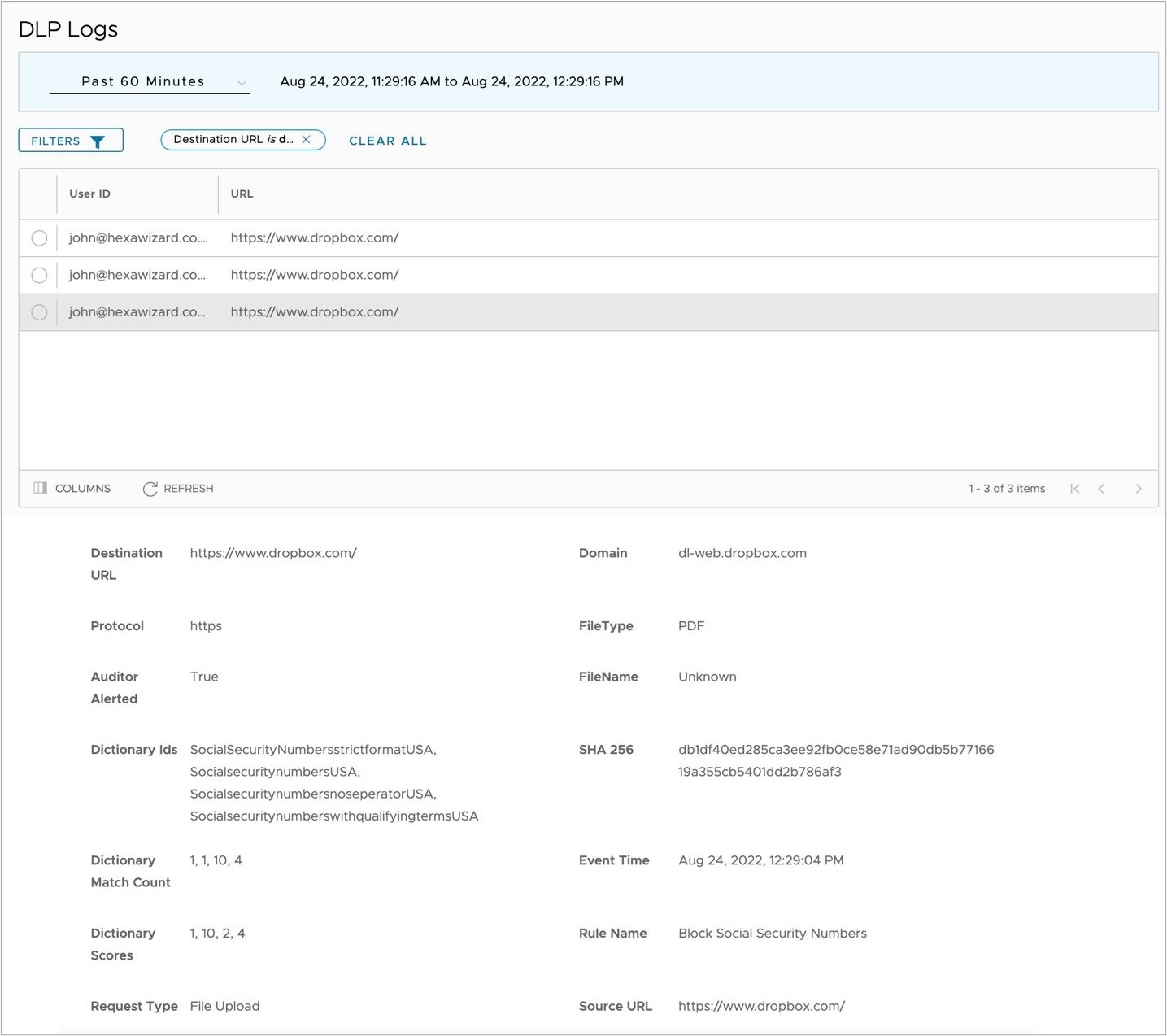

- Vérifiez dans les journaux DLP que l'action de blocage a été consignée.

- Voici un exemple de journal pour un blocage d'entrée de texte dans le test DLP qui correspond à un dictionnaire personnalisé utilisé par la règle DLP.

- Voici un exemple de journal pour un fichier PDF bloqué dans Dropbox pour une correspondance de numéro de sécurité sociale provenant d'un dictionnaire prédéfini.

- Voici un exemple de journal pour un blocage d'entrée de texte dans le test DLP qui correspond à un dictionnaire personnalisé utilisé par la règle DLP.

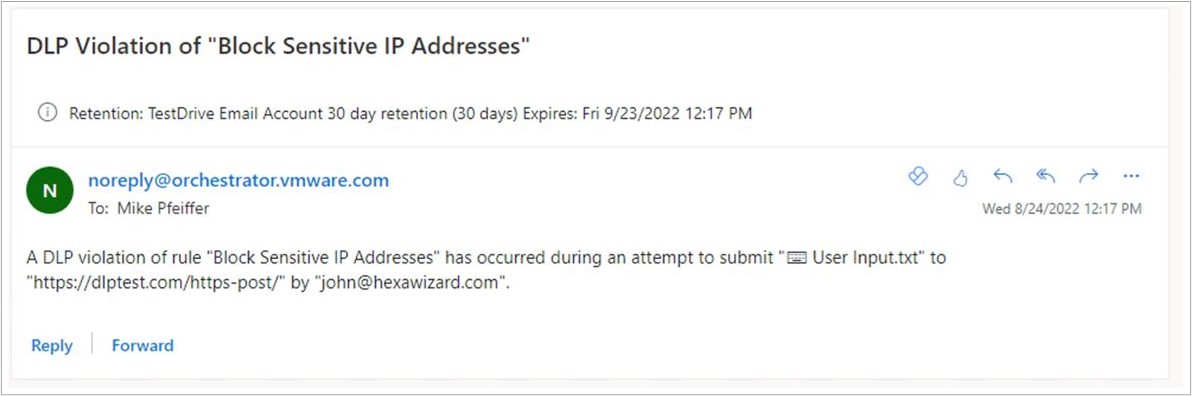

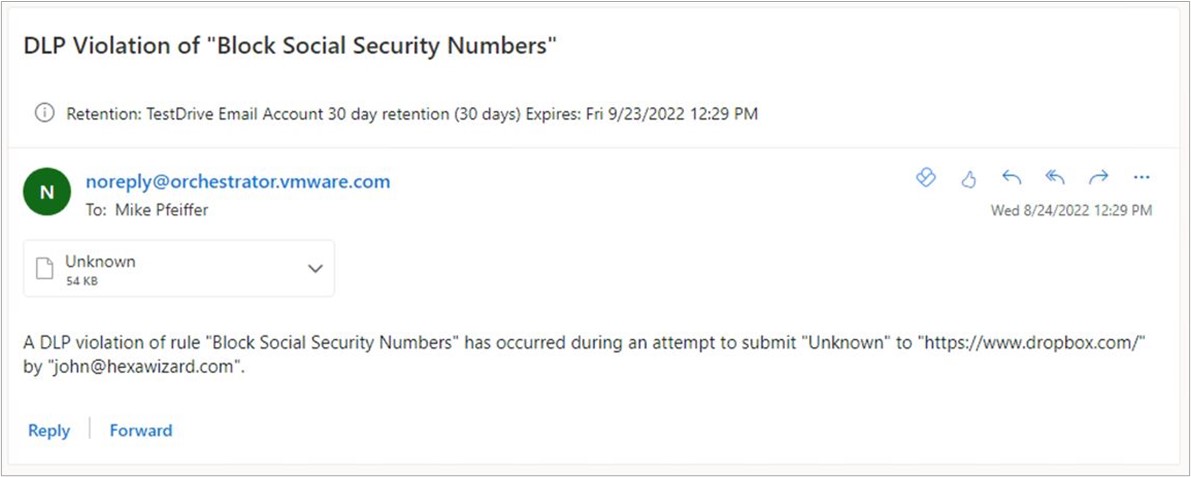

- Vérifiez qu'un auditeur DLP a reçu un e-mail d'alerte basé sur la règle DLP et l'action configurée pour cette règle.

- Voici un exemple d'e-mail pour un blocage d'entrée de texte dans le test DLP pour un dictionnaire personnalisé utilisé par la règle DLP.

- Voici un exemple d'e-mail d'un fichier PDF bloqué dans Dropbox pour une correspondance de numéro de sécurité sociale provenant d'un dictionnaire prédéfini.

Note : Les fichiers non-texte peuvent s'afficher avec un nom de fichier « Inconnu » (Unknown). Par conséquent, le fichier joint dans l'e-mail de l'auditeur indique également « Inconnu » (Unknown).

- Voici un exemple d'e-mail pour un blocage d'entrée de texte dans le test DLP pour un dictionnaire personnalisé utilisé par la règle DLP.