Cette section décrit en détail comment configurer une règle d'inspection SSL (Secure Sockets Layer) pour une stratégie de sécurité sélectionnée.

Avant de commencer

Pour configurer une stratégie de sécurité, les utilisateurs doivent d'abord avoir créé, configuré et appliqué une stratégie de sécurité. Pour obtenir des instructions spécifiques sur la création d'une stratégie de sécurité, reportez-vous à la section Création d'une stratégie de sécurité.

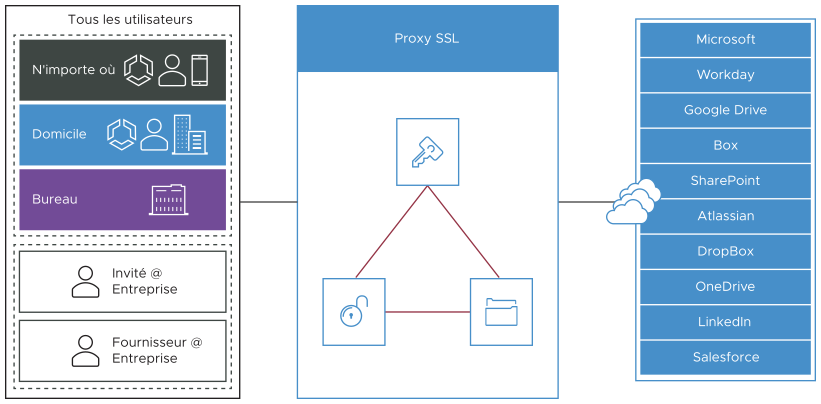

Catégorie d'inspection SSL

En revanche, une partie du trafic n'apprécie pas la présence d'un intercepteur de son trafic du fait du mode de fonctionnement de l'inspection SSL. Cela inclut le trafic utilisant l'épinglage de certificat, Mutual TLS (mTLS) et une partie du trafic utilisant les WebSockets. Pour s'assurer que Cloud Web Security n'interrompt pas ces types de trafic, les utilisateurs peuvent configurer des exceptions à cette règle d'inspection SSL par défaut, ce qui permet au trafic de contourner l'inspection SSL.

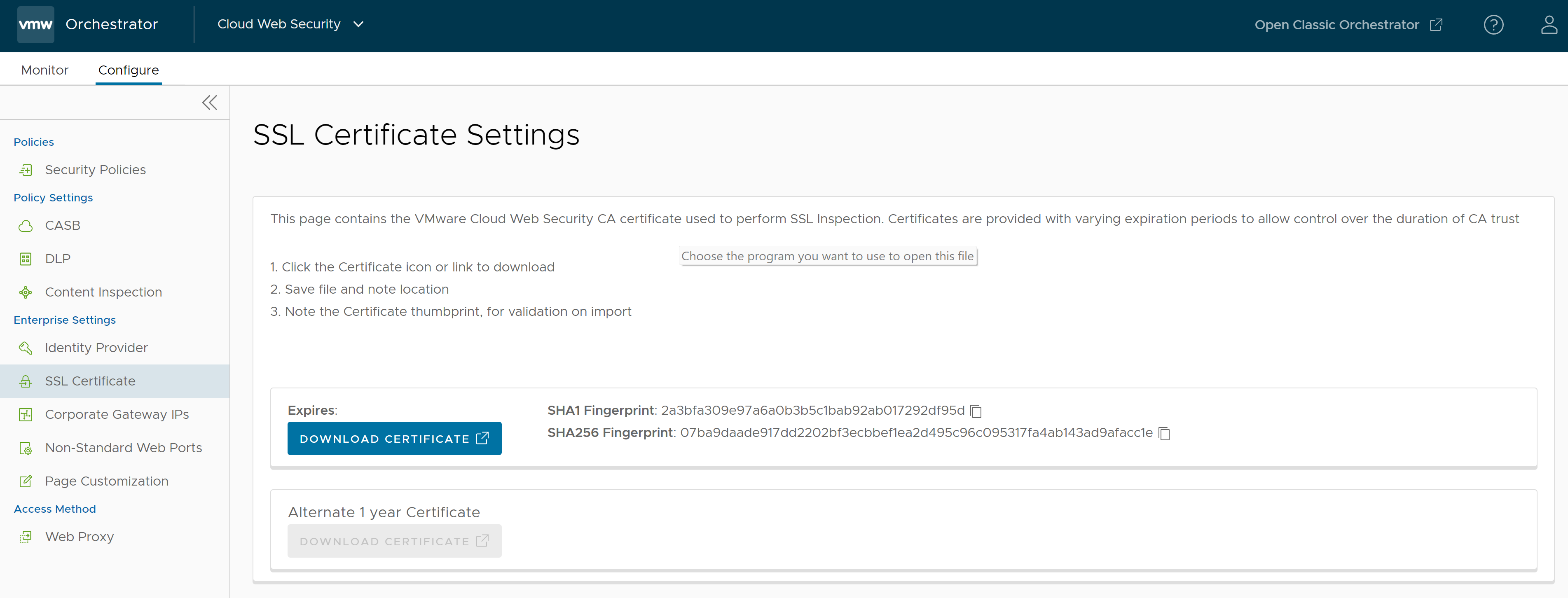

Pour télécharger le certificat d'autorité de certification (CA) racine SSL, cliquez sur Certificat SSL (SSL Certificate) dans la partie gauche du menu Cloud Web Security > Configurer (Configure) > Paramètres d'entreprise (Enterprise Settings).

- Cliquez sur l'icône Certificat (Certificate) ou sur le lien de téléchargement.

- Enregistrez le fichier et notez son emplacement.

- Notez l'empreinte numérique du certificat, pour validation lors de l'importation.

Configurer une règle d'inspection SSL

Contournement SSL manuel

- Accédez à .

- Sélectionnez une stratégie de sécurité pour configurer la règle d'inspection SSL et cliquez sur l'onglet Inspection SSL (SSL Inspection).

- Dans l'onglet Inspection SSL (SSL Inspection) de l'écran Stratégies de sécurité (Security Policies), cliquez sur + AJOUTER UNE RÈGLE (+ ADD RULE) pour configurer une règle d'exception d'inspection SSL.

L'écran Créer une exception SSL (Create SSL Exception) s'affiche.

- Dans l'écran Créer une exception SSL (Create SSL Exception), les utilisateurs peuvent choisir le type de trafic pour contourner l'inspection SSL en sélectionnant Source, Destination ou Catégories de destination (Destination Categories).

Par exemple, les utilisateurs peuvent créer une règle qui contourne l'inspection SSL pour tout le trafic destiné à zoom.us, en configurant la règle comme règle de destination, puis en choisissant le type de destination par adresse IP de destination ou hôte/domaine, comme indiqué dans l'exemple d'écran suivant.

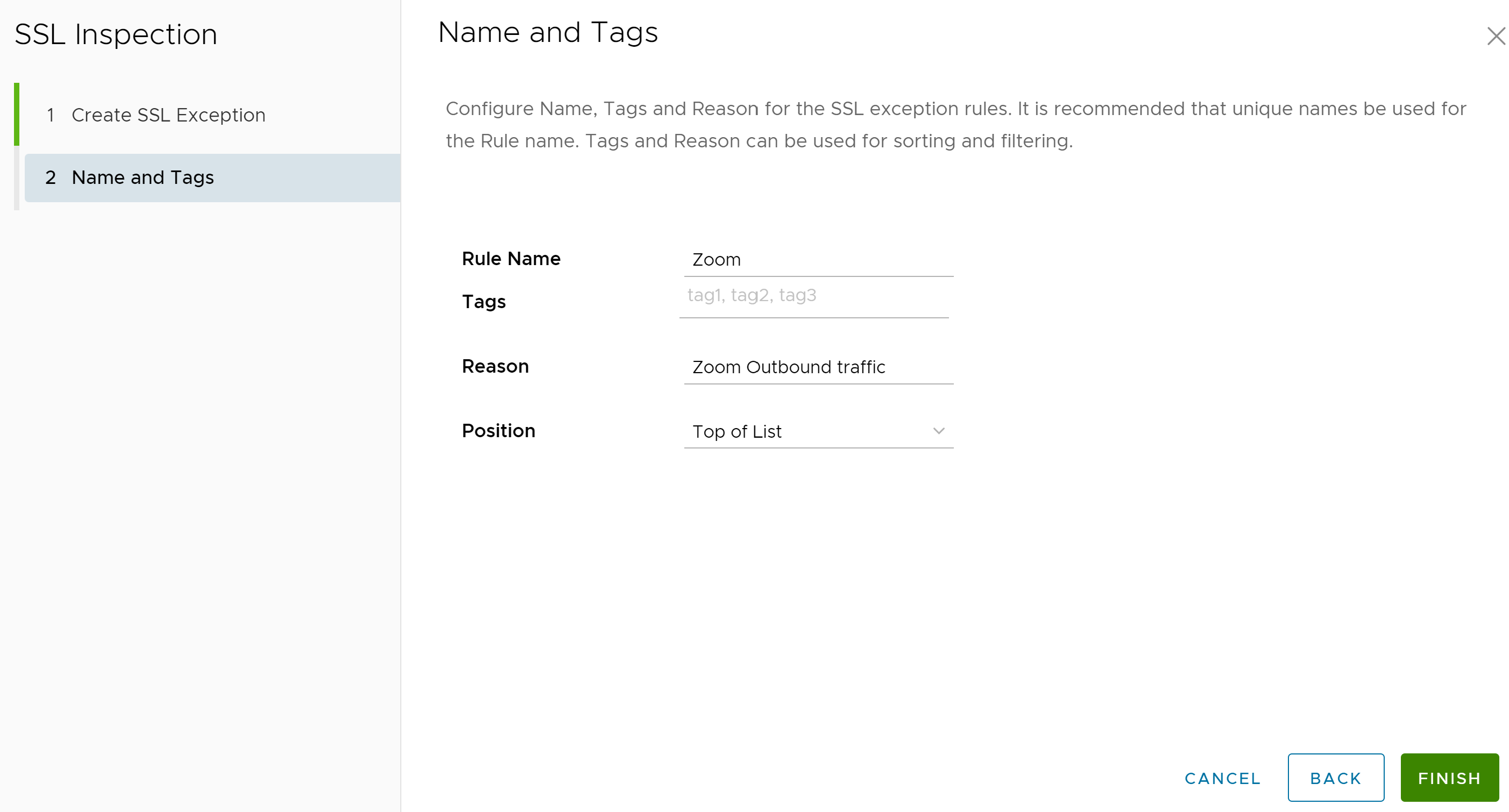

- Cliquez sur le bouton Suivant (Next).

- Dans l'écran Noms et balises (Name and Tags), fournissez le nom de la règle, les balises, le motif (si nécessaire) pour lequel la règle de contournement a été créée et une position pour la règle dans la liste des règles d'inspection SSL (les options sont « Haut de la liste » (Top of the List) ou « Bas de la liste » (Bottom of the List)).

- Cliquez sur Terminer (Finish).

La règle d'inspection SSL est désormais ajoutée à la stratégie de sécurité.

- Les utilisateurs disposent des options suivantes : configurer une autre règle d'inspection SSL, configurer une autre catégorie de stratégie de sécurité ou, s'ils ont terminé, cliquer sur le bouton Publier (Publish) pour publier la stratégie de sécurité.

- Après la publication de la stratégie de sécurité, les utilisateurs peuvent Appliquer la stratégie de sécurité.

Contournement de l'inspection SSL facile/Exceptions rapides

La fonctionnalité de contournement SSL facile permet aux utilisateurs de contourner l'inspection SSL pour les applications Web couramment utilisées.

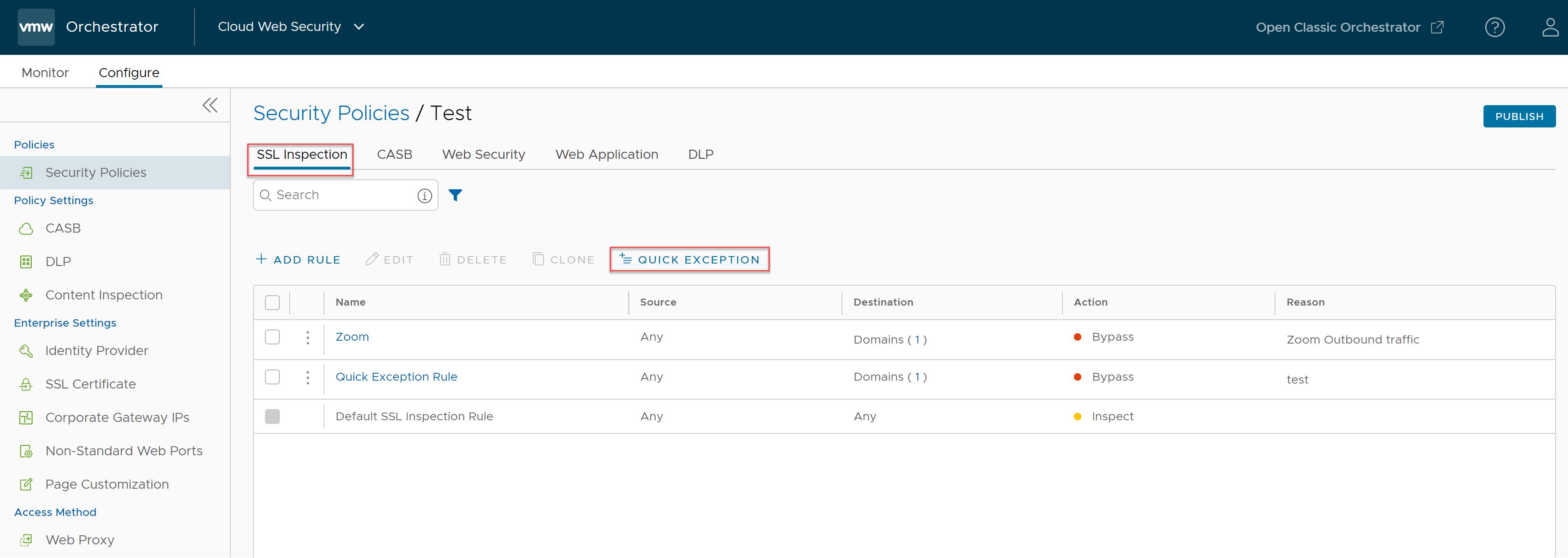

- Dans l'onglet Inspection SSL (SSL Inspection) de l'écran Stratégies de sécurité (Security Policies), cliquez sur AJOUTER UNE EXCEPTION RAPIDE (ADD QUICK EXCEPTION).

L'écran de configuration Exceptions rapides (Quick Exceptions) s'affiche.

- Pour contourner l'inspection SSL pour certains domaines ou plages d'adresses IP de sous-réseau, sur la page Sélectionner des exceptions (Select Exceptions), sélectionnez une ou plusieurs applications que l'utilisateur souhaite exclure de l'inspection SSL en activant le bouton bascule, puis cliquez sur Suivant (Next). Lorsque les utilisateurs sélectionnent une application, toutes les URL associées aux applications sélectionnées sont également exclues de l'inspection SSL.

- Dans l'écran Nom, motifs et balises (Name, Reasons, and Tags), fournissez des balises et un motif (si nécessaire) pour savoir pourquoi la règle d'exception rapide a été créée, puis cliquez sur Terminer (Finish).

La Règle d'exception rapide (Quick Exception Rule) est créée et s'affiche sur la page de liste des règles d'inspection SSL, comme indiqué dans la capture d'écran suivante.

Note : Une seule règle est créée et aucune règle supplémentaire ne peut être créée. Cette règle est toujours nommée Règle d'exception rapide (Quick Exception Rule) et vous ne pouvez pas modifier le nom dans l'assistant Exception rapide (Quick Exception).Note : La règle est toujours l'avant-dernière règle sur la page de liste Règle d'inspection SSL (SSL Inspection Rule) et est rapidement accessible en cliquant sur le nom Règle d'exception rapide (Quick Exception Rule). Une fois la règle d'exception rapide ajoutée, le nom du bouton Ajouter des exceptions rapides (Add Quick Exceptions) est remplacé par Exception rapide (Quick Exception), indiquant qu'une règle d'exception rapide existe et peut être modifiée, et qu'aucune règle supplémentaire de ce type ne peut être ajoutée.

Note : Une seule règle est créée et aucune règle supplémentaire ne peut être créée. Cette règle est toujours nommée Règle d'exception rapide (Quick Exception Rule) et vous ne pouvez pas modifier le nom dans l'assistant Exception rapide (Quick Exception).Note : La règle est toujours l'avant-dernière règle sur la page de liste Règle d'inspection SSL (SSL Inspection Rule) et est rapidement accessible en cliquant sur le nom Règle d'exception rapide (Quick Exception Rule). Une fois la règle d'exception rapide ajoutée, le nom du bouton Ajouter des exceptions rapides (Add Quick Exceptions) est remplacé par Exception rapide (Quick Exception), indiquant qu'une règle d'exception rapide existe et peut être modifiée, et qu'aucune règle supplémentaire de ce type ne peut être ajoutée.