Les informations contenues sur cette page et ses sous-sections s'appliquent à vous lorsque vous avez décidé de migrer votre espace de première génération à l'aide du type AKS pour le déploiement de la passerelle Horizon Edge.

Introduction

Ces sections décrivent les conditions requises spécifiques liées à AKS que vous devez remplir avant d'exécuter l'assistant de migration.

Les informations ici supposent que vous avez lu la section Choisir le type de déploiement et remplir ses conditions requises, répondu aux questions et décidé d'utiliser le type AKS pour la migration de l'espace.

Cas spécial : si vous avez déterminé que le réseau virtuel de l'espace, y compris d'autres réseaux connectés, contient des adresses IP restreintes par AKS

Comme décrit dans la section Déterminer si le réseau virtuel ou les réseaux connectés de l'espace contiennent des adresses IP restreintes par AKS, lorsque vous souhaitez effectuer un déploiement à l'aide du type AKS, mais que le réseau virtuel de l'espace de première génération ou le réseau sur site connecté à ce réseau virtuel contiennent des adresses IP provenant des plages d'adresses IP restreintes par AKS, vous devez procéder comme suit pour un type de déploiement AKS :

- Configurez un autre réseau virtuel dans l'abonnement de l'espace, qui ne contient pas d'adresses IP provenant des plages restreintes par AKS.

- Créez un sous-réseau de gestion dans ce réseau virtuel disposant d'un CIDR /26 minimal.

- Assurez-vous que le nouveau réseau virtuel et le sous-réseau de gestion autorisent la communication réseau vers les points de terminaison requis du service de nouvelle génération, pour ses ports et protocoles requis, selon les pages :

- Appairez ce nouveau réseau virtuel au réseau virtuel existant de l'espace.

Une fois les quatre étapes précédentes terminées, utilisez ce nouveau sous-réseau de gestion et ce réseau virtuel lorsque vous remplissez les conditions requises décrites dans les sections suivantes ci-dessous.

Les plages d'adresses IP restreintes par AKS à éviter sont les suivantes :

- 169.254.0.0/16

- 172.30.0.0./16

- 172.31.0.0/16

- 192.0.2.0/24

En plus d'éviter les plages ci-dessus avec le nouveau réseau virtuel, vous devez également éviter d'utiliser les CIDR que vous et votre équipe avez décidé d'utiliser pour les plages d'adresses IP virtuelles du déploiement, décrites dans Type AKS : réserver les plages d'adresses IP virtuelles requises pour éviter les conflits avec AKS.

Type AKS : confirmer les fournisseurs de ressources Azure et enregistrer les nouveaux fournisseurs requis

Le type AKS du déploiement de la passerelle Horizon Edge nécessite un ensemble spécifique de fournisseurs de ressources dans l'abonnement Microsoft Azure.

Dans l'abonnement de l'espace de première génération, vérifiez que les fournisseurs de ressources suivants disposent tous d'un état Registered.

Certains d'entre eux sont identiques à ceux requis pour le déploiement d'un espace de première génération. Le tableau indique ceux qui doivent également être enregistrés pour le type de déploiement AKS.

| Fournisseur de ressources | |

|---|---|

| Additional new ones to register for next-gen AKS deployment type |

|

| Needed by next-gen which would've been previously registered for your first-gen pod |

|

Pour vérifier les fournisseurs de ressources dans l'abonnement Microsoft Azure de l'espace de première génération :

- Connectez-vous au portail Azure et recherchez l'abonnement de l'espace.

- Cliquez sur le nom de l'abonnement et faites défiler l'écran vers le bas jusqu'à ce que la page

(Fournisseurs de ressources) s'affiche.

(Fournisseurs de ressources) s'affiche. - Recherchez les fournisseurs de ressources dans le tableau précédent et vérifiez qu'ils affichent chacun l'état

(Enregistré).

(Enregistré). Utilisez le portail Azure pour enregistrer tous les fournisseurs de ressources du tableau précédent dont l'état est

NotRegistered.

L'abonnement de l'espace dispose des fournisseurs de ressources requis pour la passerelle Edge de nouvelle génération déjà à l'état Registered. Les fournisseurs de ressources, tels que Microsoft.Billing, qui ne sont pas liés à ceux requis par Horizon Cloud Service, sont également enregistrés. Cette variation potentielle de l'état est due au comportement standard de Microsoft Azure, dans lequel un ensemble de fournisseurs de ressources est généralement enregistré pour tous les abonnements Azure.

Type AKS : configurer une passerelle NAT ou une table de routage et l'associer au sous-réseau de gestion

Pour sa communication sortante avec le plan de contrôle du cloud, le type AKS du déploiement de la passerelle Horizon Edge nécessite l'un des éléments suivants : passerelle NAT ou table de routage : associé sur son sous-réseau de gestion.

Dans l'abonnement Microsoft Azure de l'espace, créez celui que vous souhaitez utiliser et associez-le au sous-réseau de gestion de l'espace.

- Passerelle NAT

- Table de routage (il s'agit d'une option plus avancée, généralement utilisée uniquement lorsque des tables de routage sont déjà utilisées dans le réseau virtuel de votre espace avec vos espaces de première génération)

Utilisation d'une passerelle NAT : la créer et l'associer à un sous-réseau de gestion

Conformément à la documentation de Microsoft Azure, la création d'une passerelle NAT requiert l'utilisation d'une adresse IP publique ou d'un préfixe IP public, ou les deux, selon ce que vous décidez.

L'assistant Créer une passerelle NAT du portail Azure vous oblige à faire un choix. Dans les étapes ci-dessous, nous choisissons de créer une adresse IP publique à utiliser pour notre passerelle NAT.

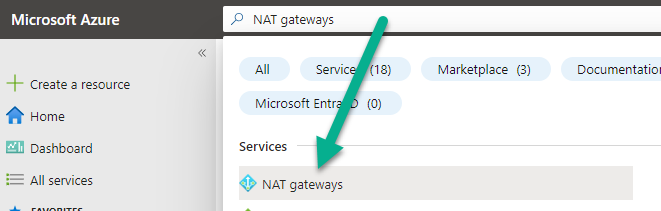

- Connectez-vous au portail Azure et utilisez la barre de recherche pour rechercher Passerelles NAT et sélectionnez cette catégorie.

- Cliquez sur + Créer pour démarrer l'assistant Créer une passerelle NAT.

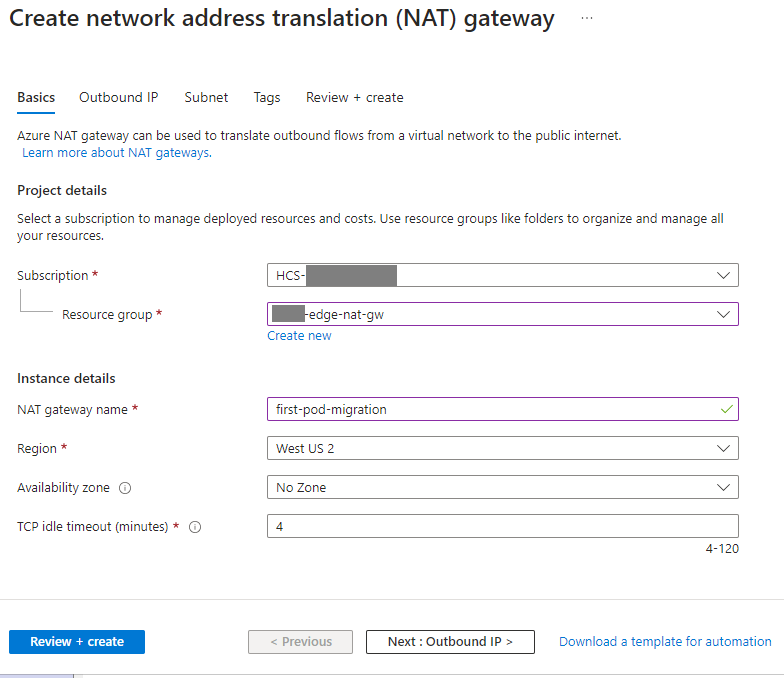

- Dans cette première étape de l'assistant Créer une passerelle NAT, assurez-vous que l'abonnement de l'espace est sélectionné et choisissez un groupe de ressources dans lequel se trouve la passerelle NAT.

- Donnez un nom à la passerelle NAT et assurez-vous que la région sélectionnée est la région Azure de l'espace. Lorsque ce paramètre est renseigné, cliquez sur l'étape Adresse IP sortante.

La capture d'écran suivante est un exemple dans lequel nous nommons notre passerelle NAT first-pod-migration. Elle se trouve dans la région Azure West US 2.

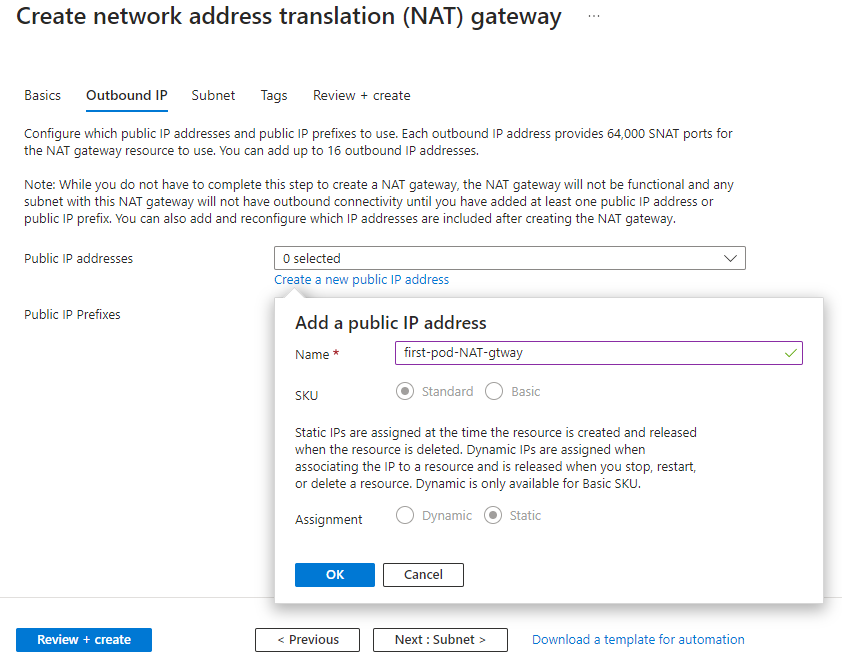

- Dans l'étape Adresse IP sortante, suivez les instructions à l'écran pour choisir d'utiliser une adresse IP publique ou des préfixes IP publics pour cette passerelle NAT.

La capture d'écran suivante est une illustration de cette étape dans laquelle nous avons choisi de créer une adresse IP publique pour cette passerelle NAT à utiliser et lui avons donné le nom first-pod-NAT-gtway.

Lorsque cette étape est remplie, cliquez sur l'étape suivante de l'assistant, Sous-réseau.

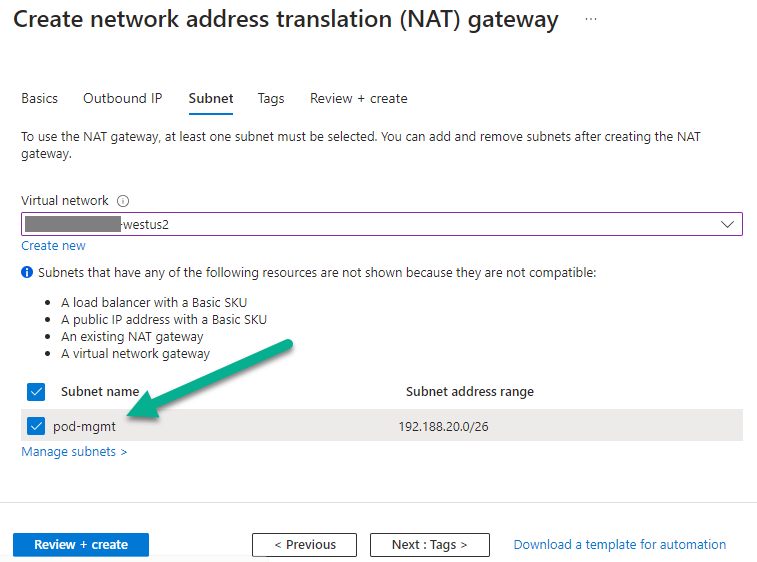

- Dans l'étape Sous-réseau de l'assistant, soit :

- Si vous ne contournez pas les adresses IP restreintes par AKS dans votre réseau virtuel, sélectionnez le réseau virtuel de l'espace et son sous-réseau de gestion.

- Sinon, si vous avez créé un réseau virtuel et un sous-réseau de gestion pour contourner le réseau virtuel de l'espace disposant d'adresses IP restreintes par AKS, sélectionnez le nouveau réseau virtuel et le nouveau sous-réseau de gestion.

La capture d'écran suivante illustre cette étape de sélection du réseau virtuel de l'espace et de son sous-réseau de gestion, en associant le sous-réseau à cette passerelle NAT.

- Cliquez sur Vérifier + Créer.

Si la validation réussit, cliquez sur Créer pour terminer la création de cette passerelle NAT.

Désormais, la passerelle NAT est associée au sous-réseau de gestion et prête à être sélectionnée dans l'assistant de migration.

Si vous choisissez Table de routage : créer une table de routage et l'associer au sous-réseau de gestion

Configurez cette table de routage avec la route par défaut 0.0.0.0/0 pointant vers un tronçon suivant de type Virtual appliance ou Virtual network gateway.

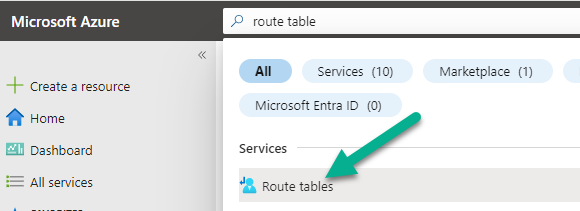

- Connectez-vous au portail Azure et utilisez la barre de recherche pour rechercher Table de routage et sélectionnez cette catégorie.

- Cliquez sur + Créer pour démarrer l'assistant Créer une table de routage.

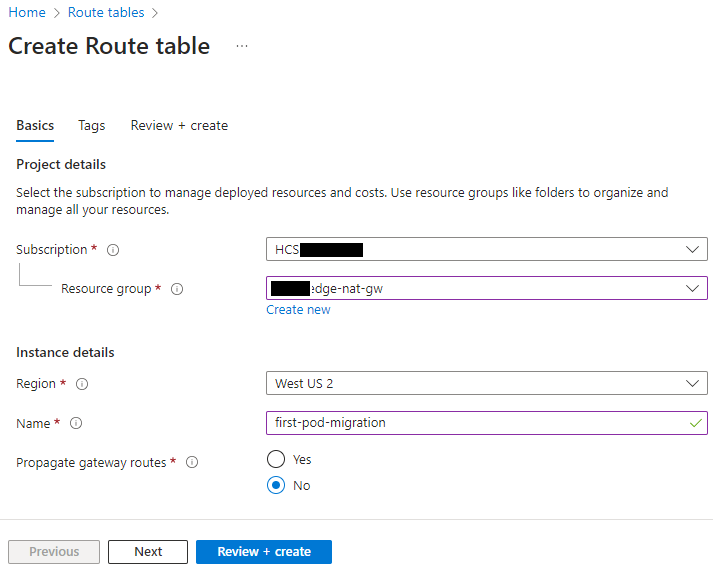

- Dans cette première étape de l'assistant Créer une table de routage, assurez-vous que l'abonnement de l'espace est sélectionné et choisissez un groupe de ressources dans lequel se trouve la table de routage.

Note : Gardez à l'esprit que si vous décidez de faire résider la table de routage dans un groupe de ressources différent de celui du réseau virtuel et que le principal de service de votre espace de première génération utilise un rôle personnalisé, ce dernier doit disposer de l'autorisation Network Contributor sur le groupe de ressources de cette table de routage. L'utilisation d'un rôle personnalisé pour un déploiement de première génération est atypique. Cette autorisation d'accès au groupe de ressources de la table de routage est requise, car un type de déploiement AKS doit ajouter des entrées à la table de routage associée au sous-réseau de gestion. Ces entrées sont destinées au routage interne des espaces Kubernetes dans le type AKS du déploiement de la passerelle Horizon Edge.

- Donnez un nom à la table de routage et assurez-vous que la région sélectionnée est la région Azure de l'espace.

Pour Propager des routes de passerelle, sélectionnez Non.

La capture d'écran suivante est un exemple d'attribution de nom de notre table de routage first-pod-migration. Elle se trouve dans la région Azure West US 2.

- Lorsque le formulaire Créer une table de routage est renseigné, cliquez sur Vérifier + créer.

Si la validation réussit, cliquez sur Créer pour terminer la création de cette table de routage.

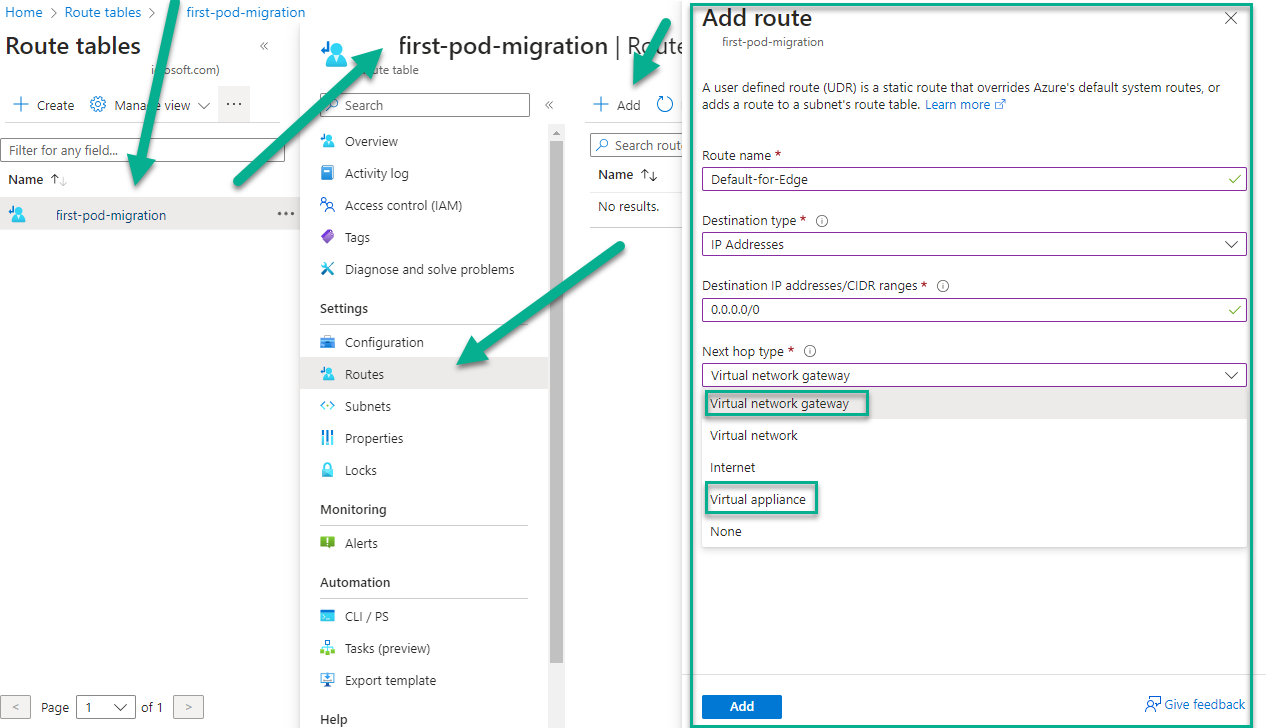

- Accédez à présent à la table de routage récemment créée pour la configurer avec la route par défaut 0.0.0.0/0 pointant vers un tronçon suivant de type Virtual network gateway ou Virtual appliance.

Étant donné qu'AKS ne prend en charge que ces deux types de tronçons suivants, le type AKS du déploiement de la passerelle Horizon Edge prend en charge ces deux types spécifiquement.

Virtual Appliance est généralement utilisé lorsqu'un dispositif virtuel réseau (NVA) Azure contrôle le flux de trafic sortant entre le réseau virtuel de votre espace et l'Internet public. Dans le formulaire Ajouter une route, vous devez fournir l'adresse IP de ce NVA qui peut fournir une connectivité Internet sortante. Vous devez vous assurer que l'adresse IP est accessible à partir du sous-réseau de gestion (celui sur lequel le déploiement de la passerelle Horizon Edge est déployé). Ce NVA doit autoriser le trafic vers les points de terminaison dont l'environnement de nouvelle génération a besoin pour le type de déploiement AKS.

- Cliquez sur Routes, puis sur + Ajouter pour ajouter cette route par défaut.

La capture d'écran suivante illustre cette étape. Le menu Type de tronçon suivant est développé dans cette illustration pour indiquer où les options prises en charge Virtual network gateway et Virtual appliance s'affichent. En outre, nous avons saisi un nom pour la route et l'adresse IP de destination 0.0.0.0/0.

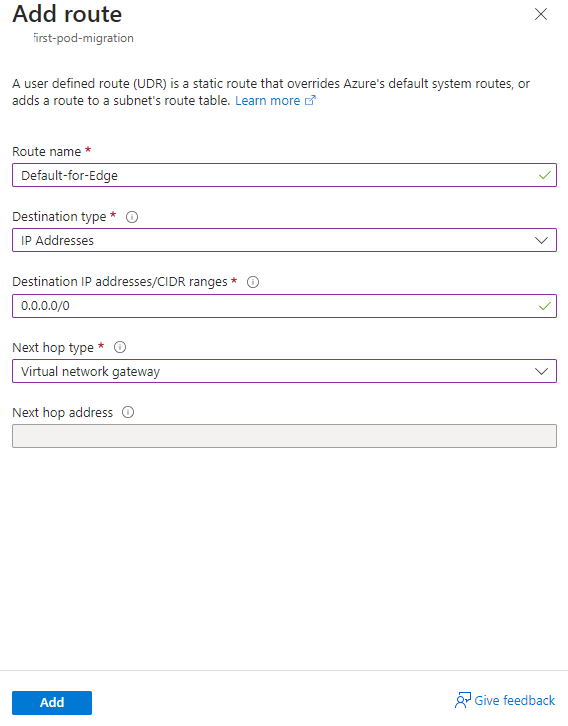

La capture d'écran suivante illustre le formulaire Ajouter une route renseigné avec le tronçon suivant de Virtual Network Gateway.

- Cliquez sur Ajouter pour ajouter cette route à la table de routage.

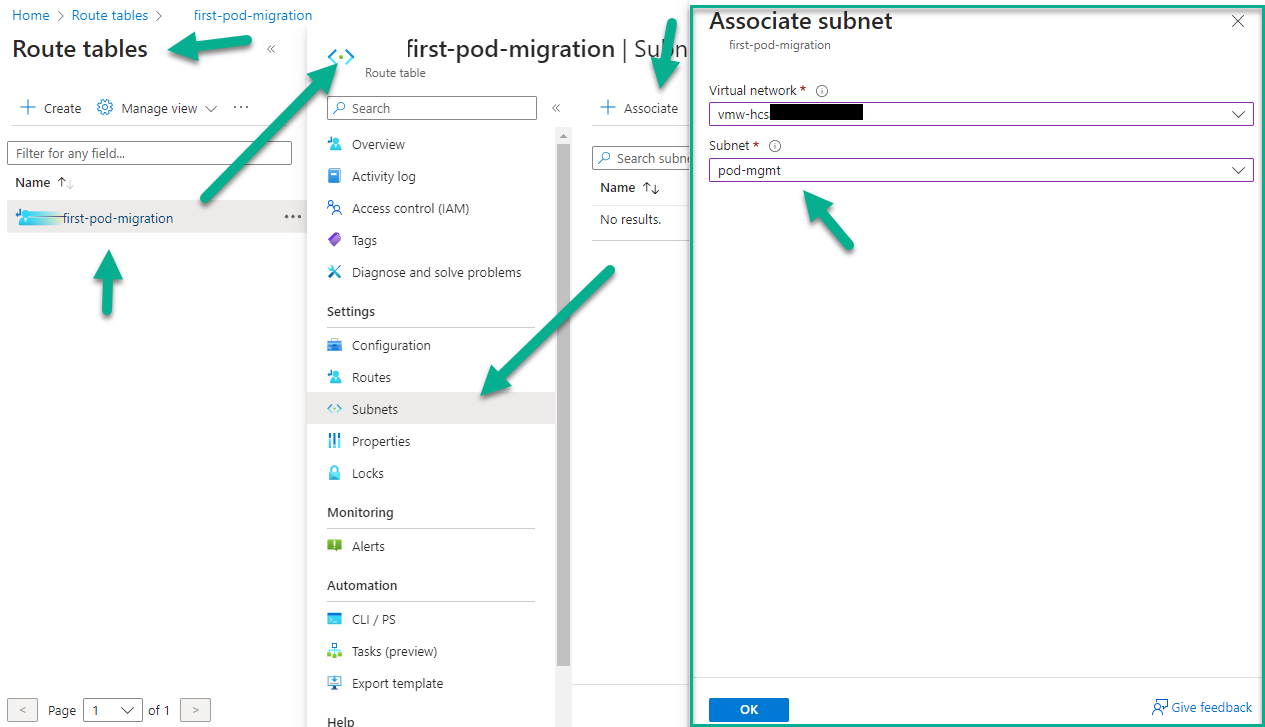

- Associez désormais la nouvelle table de routage au sous-réseau de gestion en cliquant sur Sous-réseaux et + Associer.

La capture d'écran suivante illustre cette étape. Sélectionnez le réseau virtuel et le sous-réseau de gestion appropriés en fonction des éléments suivants :

- Si vous ne contournez pas les adresses IP restreintes par AKS dans votre réseau virtuel, sélectionnez le réseau virtuel de l'espace et son sous-réseau de gestion.

- Sinon, si vous avez créé un réseau virtuel et un sous-réseau de gestion pour contourner le réseau virtuel de l'espace disposant d'adresses IP restreintes par AKS, sélectionnez le nouveau réseau virtuel et le nouveau sous-réseau de gestion.

- Une fois le sous-réseau sélectionné, cliquez sur OK.

Désormais, la table de routage est associée au sous-réseau de gestion et prête à être sélectionnée dans l'assistant de migration.

Type AKS : créer une identité gérée attribuée par l'utilisateur et attribuer les autorisations de rôle requises

Lors de l'utilisation du type AKS du déploiement de la passerelle Horizon Edge, l'abonnement Microsoft Azure de l'espace doit disposer d'une identité gérée attribuée par l'utilisateur.

Vous ou votre équipe informatique pouvez créer et configurer cette identité à l'aide du portail Azure.

Cette identité gérée attribuée par l'utilisateur doit être configurée avec les caractéristiques suivantes :

- Rôle Network Contributor dans la portée du groupe de ressources du réseau virtuel. Le réseau virtuel applicable est l'un des suivants :

- Si vous ne contournez pas les adresses IP restreintes par AKS dans votre réseau virtuel, il s'agit du réseau virtuel de l'espace.

- Sinon, si vous avez créé un réseau virtuel pour contourner le réseau virtuel de l'espace disposant d'adresses IP restreintes par AKS, il s'agit de ce réseau virtuel.

- Rôle Managed Identity Operator dans la portée de l'abonnement Microsoft Azure de l'espace.

Cette identité gérée est nécessaire pour le type de déploiement AKS, car le cluster AKS (Azure Kubernetes Service) dans la passerelle déployée nécessite une identité pour accéder aux ressources Azure. Par conséquent, cette identité est nécessaire pour que le workflow de migration déploie ce type.

Créer l'identité gérée attribuée par l'utilisateur

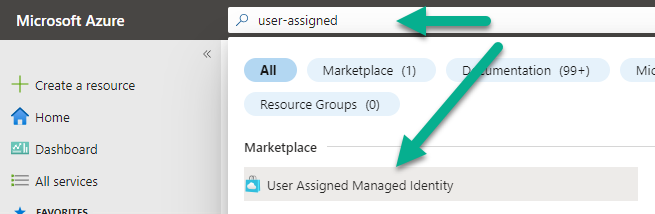

- Connectez-vous au portail Azure et utilisez la barre de recherche pour rechercher attribué par l'utilisateur, puis sélectionnez le résultat Identité gérée attribuée par l'utilisateur.

La capture d'écran suivante illustre cette étape de recherche dans le portail.

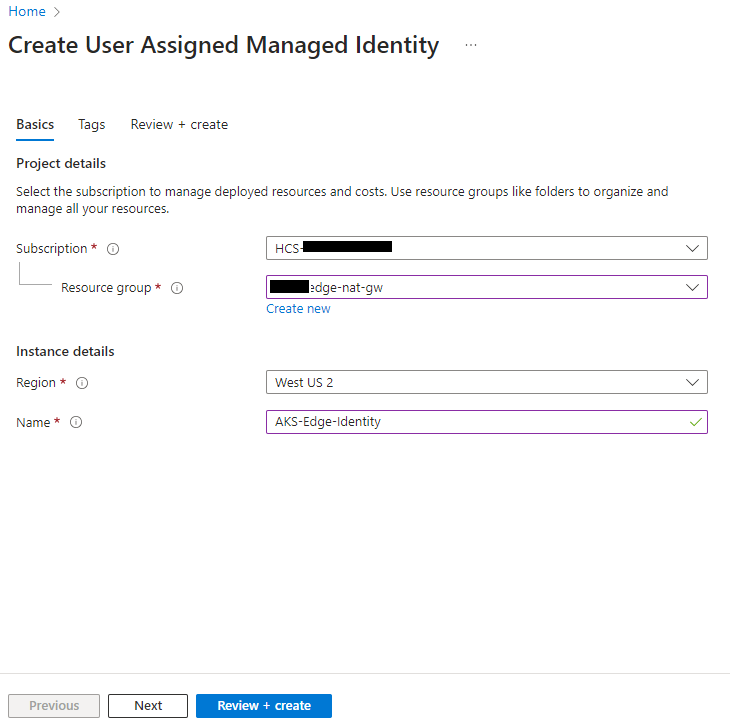

- Lorsque vous cliquez sur le résultat de la recherche pour Identité gérée attribuée par l'utilisateur, l'assistant Créer une identité gérée attribuée par l'utilisateur démarre.

Choisissez l'abonnement de l'espace et un groupe de ressources dans lequel stocker cette ressource d'identité une fois qu'elle est créée.

Choisissez la région Azure de l'espace et saisissez un nom pour cette identité gérée attribuée par l'utilisateur.

La capture d'écran suivante illustre cette étape, avec des parties éditées à des fins de confidentialité. Ici, nous avons nommé notre identité gérée attribuée par l'utilisateur AKS-Edge-identity.

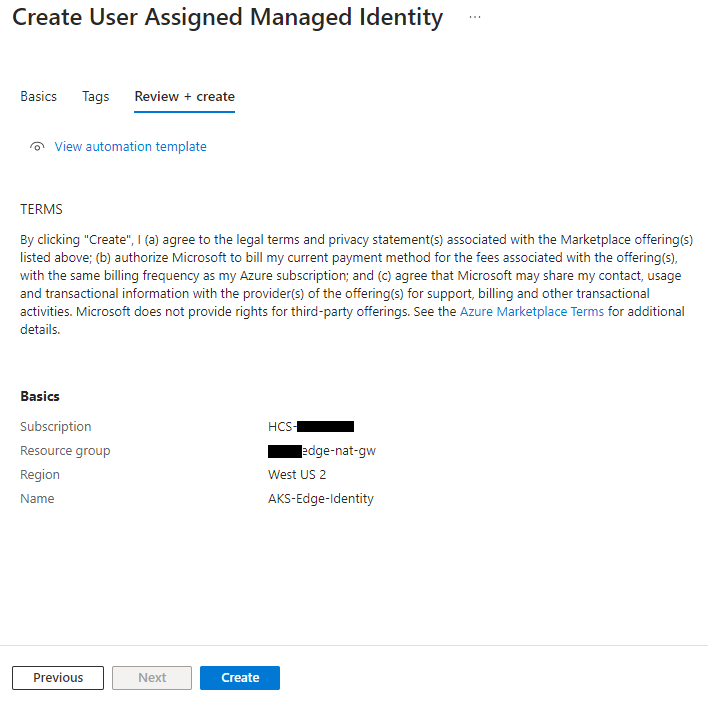

- Cliquez sur Vérifier + créer pour passer à l'étape finale de l'assistant.

- Vérifiez les informations et cliquez sur Créer pour terminer l'exécution de l'assistant et créer l'identité gérée attribuée par l'utilisateur.

Cette capture d'écran illustre cette étape finale avant de cliquer sur Créer.

- Ajoutez ensuite les autorisations de rôles à l'identité récemment créée, comme décrit dans la section suivante.

Attribuer les autorisations de rôles requises : méthode d'aperçu Azure

Les étapes de cette section illustrent la méthode d'utilisation des étapes d'aperçu Azure pour attribuer un rôle à une identité gérée. Si vous suivez les étapes ci-dessous et que le bouton + Ajouter une attribution de rôle (aperçu) ne s'affiche pas lorsque vous examinez la zone Attributions de rôles Azure, vous pouvez plutôt attribuer les autorisations de rôles à l'aide de l'autre méthode dans la section après celle-ci.

Les autorisations à ajouter à l'identité gérée attribuée par l'utilisateur sont les suivantes :

| Autorisation de rôle | Portée |

|---|---|

| Rôle Managed Identity Operator | Abonnement Microsoft Azure de l'espace |

| Rôle Network Contributor | Groupe de ressources du réseau virtuel. Le réseau virtuel applicable est l'un des suivants :

|

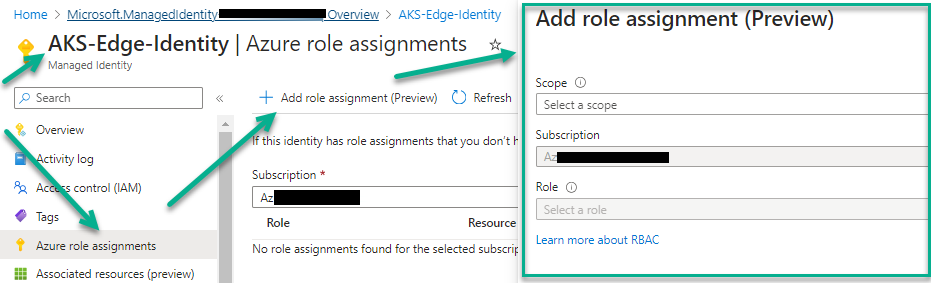

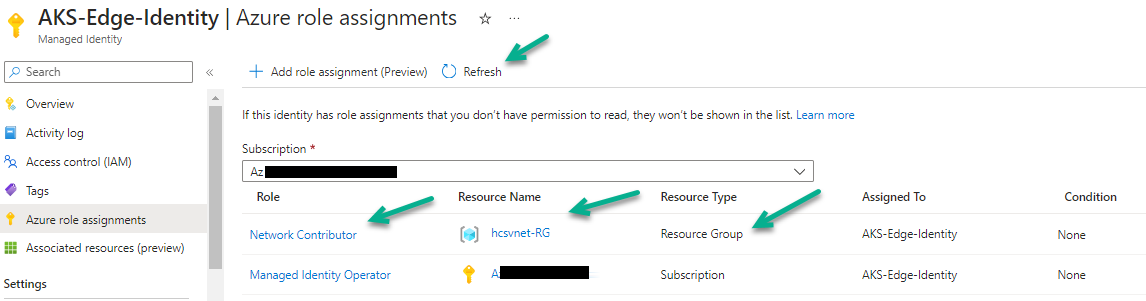

- Dans le portail Azure, accédez à votre identité gérée attribuée par l'utilisateur récemment créée, puis cliquez sur Attributions de rôles Azure et Ajouter une attribution de rôle (aperçu) jusqu'à ce que le formulaire Ajouter une attribution de rôle (aperçu) s'affiche.

La capture d'écran suivante illustre cette étape.

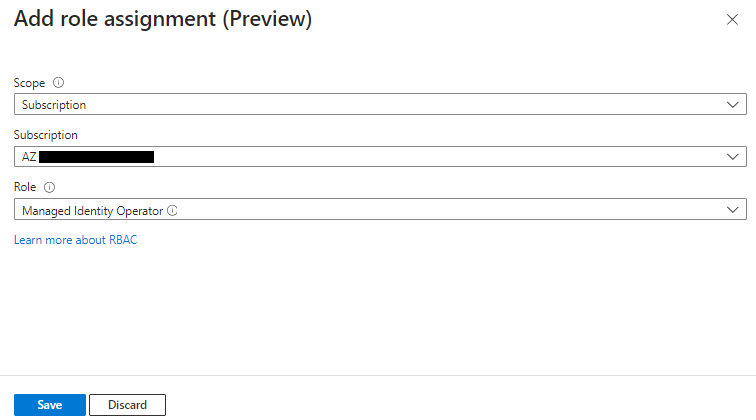

- Dans le formulaire Ajouter une attribution de rôle (aperçu), sélectionnez Portée comme Abonnement, sélectionnez l'abonnement de l'espace, puis sélectionnez Rôle de Managed Identity Operator.

- Cliquez sur Enregistrer pour enregistrer cette attribution de rôle Managed Identity Operator dans l'identité.

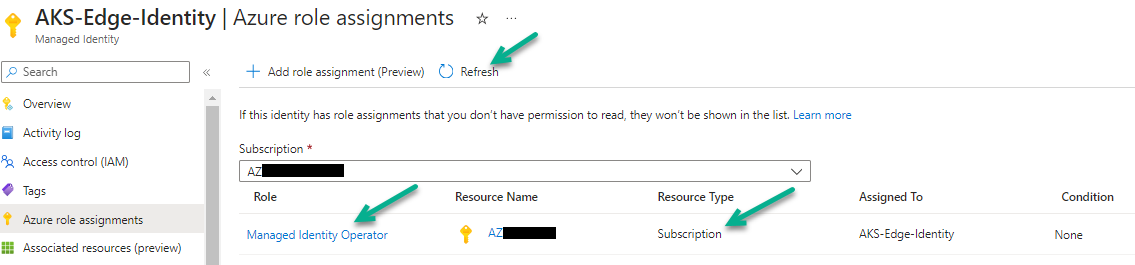

- Cliquez sur Actualiser pour consulter le rôle récemment ajouté répertorié.

- Rouvrez le formulaire Ajouter une attribution de rôle (aperçu) en cliquant sur Ajouter une attribution de rôle (aperçu).

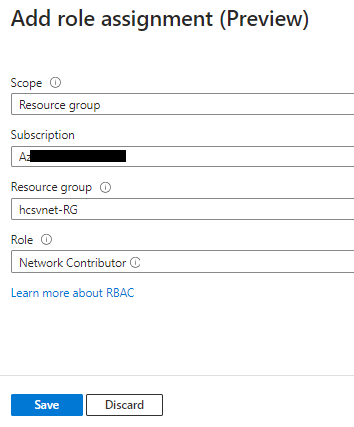

- Cette fois-ci, sélectionnez Portée comme Groupe de ressources, sélectionnez le groupe de ressources du réseau virtuel applicable et sélectionnez Rôle de Network Contributor.

- Cliquez sur Enregistrer pour enregistrer cette attribution de rôle Network Contributor dans l'identité.

- Cliquez sur Actualiser pour consulter le rôle récemment ajouté. Les deux rôles doivent désormais être répertoriés.

Désormais, l'identité gérée attribuée par l'utilisateur requise existe et dispose des autorisations de rôles requises par le type de déploiement AKS.

Autre méthode d'attribution des autorisations de rôles requises

Lorsque le bouton + Ajouter une attribution de rôle (aperçu) ne s'affiche pas lorsque vous examinez la zone Attributions de rôles Azure de l'identité gérée attribuée par l'utilisateur, vous pouvez plutôt attribuer les autorisations de rôles à l'aide de cette autre méthode.

Les autorisations à ajouter à l'identité gérée attribuée par l'utilisateur sont les suivantes :

| Autorisation de rôle | Portée |

|---|---|

| Rôle Managed Identity Operator | Abonnement Microsoft Azure de l'espace |

| Rôle Network Contributor | Groupe de ressources du réseau virtuel. Le réseau virtuel applicable est l'un des suivants :

|

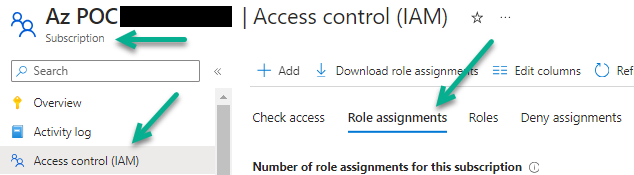

- Ajoutez d'abord l'autorisation Managed Identity Operator à la portée de l'abonnement de l'espace :

- Dans le portail Azure, accédez à l'abonnement.

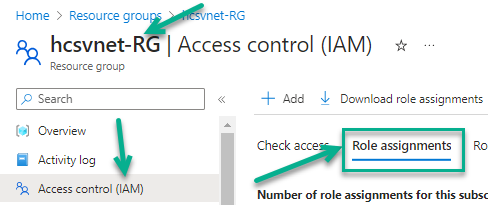

- Sur la page de cet abonnement, cliquez sur Contrôle d'accès (IAM), puis cliquez sur l'onglet Attributions de rôles.

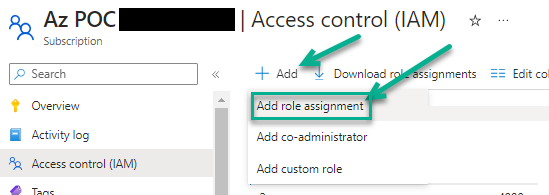

- Cliquez sur .

L'assistant Ajouter une attribution de rôle s'affiche.

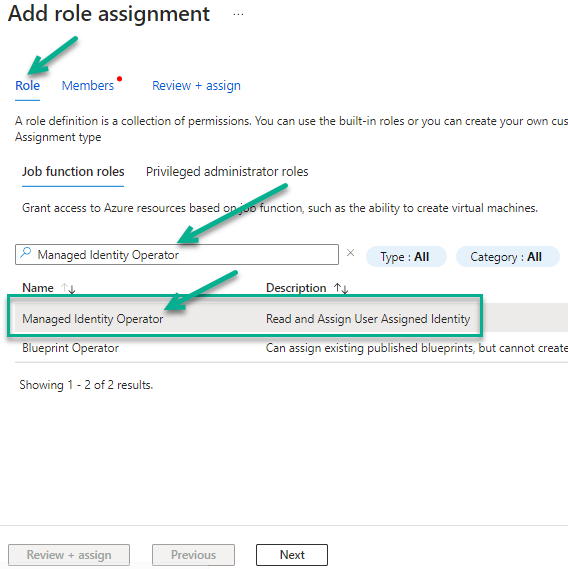

- Dans cet assistant, dans son onglet Rôle, recherchez le rôle Managed Identity Operator et sélectionnez-le. Assurez-vous que sa ligne est sélectionnée avant de cliquer sur Suivant.

- Cliquez sur Suivant pour passer à l'onglet Membres.

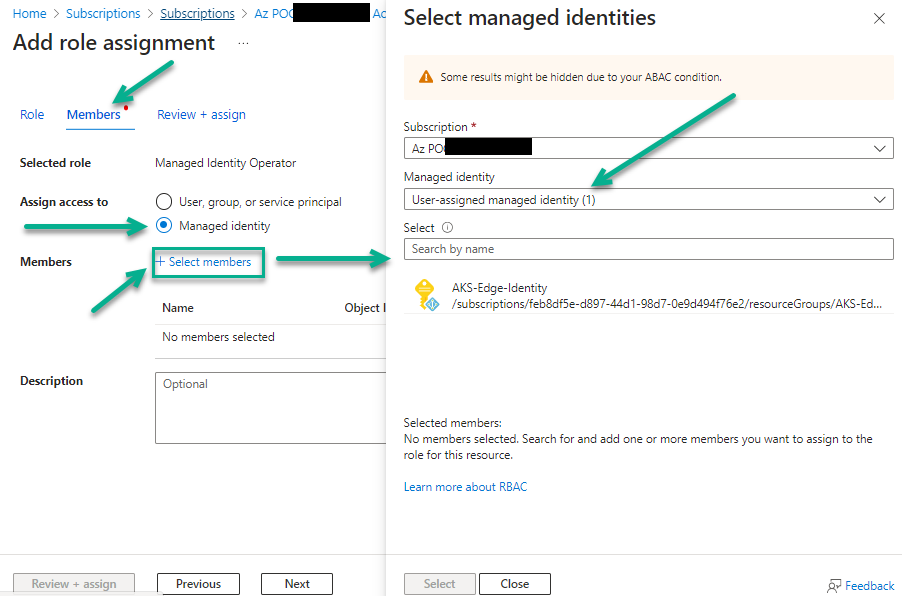

- Dans l'onglet Membres, sélectionnez Identité gérée, puis + Sélectionner des membres, qui affiche le formulaire Sélectionner des identités gérées.

L'étape suivante ici comporte l'exemple de capture d'écran.

- Dans le formulaire Sélectionner des identités gérées, dans le menu Identité gérée, sélectionnez Identité gérée attribuée par l'utilisateur.

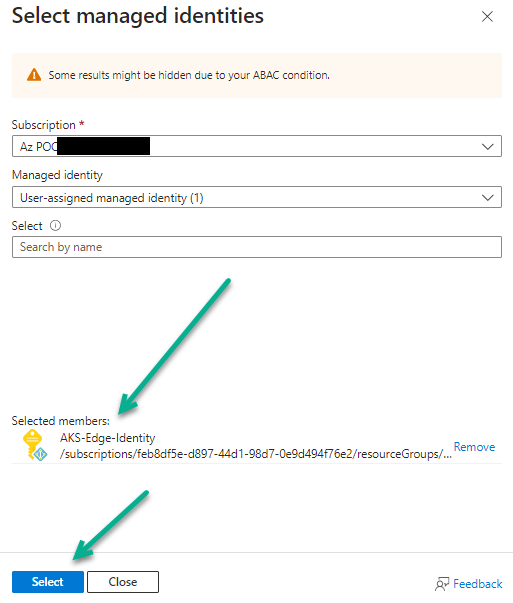

- Sélectionnez ensuite l'identité gérée attribuée par l'utilisateur que vous avez créée et cliquez sur le bouton Sélectionner pour l'ajouter à l'onglet Membres.

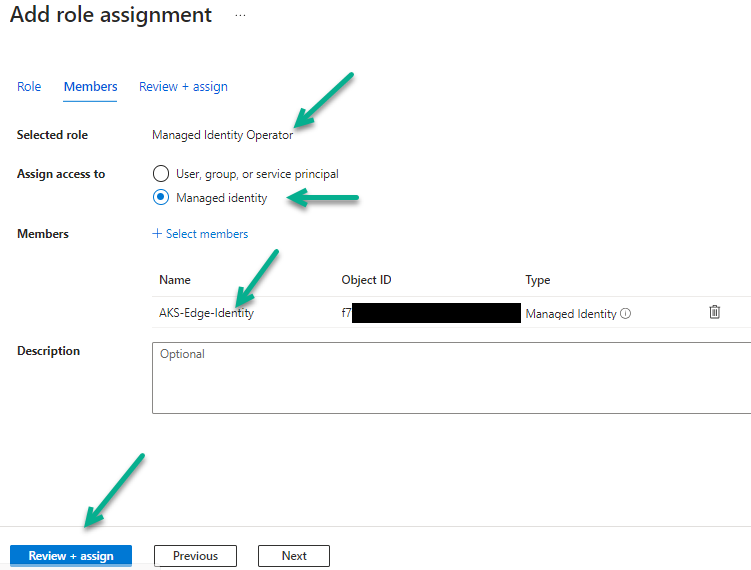

- Cliquez à présent sur Vérifier + attribuer pour passer à l'onglet Vérifier + attribuer de l'assistant.

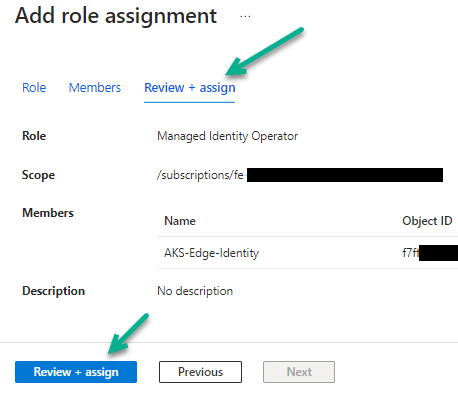

- Dans l'onglet Vérifier + attribuer, cliquez sur le bouton Afficher + attribuer pour terminer l'attribution de ce rôle à l'identité dans la portée de l'abonnement.

- Ajoutez à présent l'autorisation Network Contributor à la portée du groupe de ressources du réseau virtuel :

- Dans le portail Azure, accédez au groupe de ressources du réseau virtuel applicable. Le réseau virtuel applicable est l'un des suivants :

- Si vous ne contournez pas les adresses IP restreintes par AKS dans votre réseau virtuel, il s'agit du groupe de ressources du réseau virtuel de l'espace.

- Sinon, si vous avez créé un réseau virtuel pour contourner le réseau virtuel de l'espace disposant d'adresses IP restreintes par AKS, il s'agit du groupe de ressources de ce réseau virtuel.

- Sur la page de ce groupe de ressources, suivez les étapes semblables à celles que vous avez effectuées ci-dessus pour les autorisations de l'abonnement.

Cliquez sur Contrôle d'accès (IAM) et sur l'onglet Attributions de rôles.

Cette capture d'écran illustre cette étape pour le groupe de ressources du réseau virtuel nommé hcsvnet-RG.

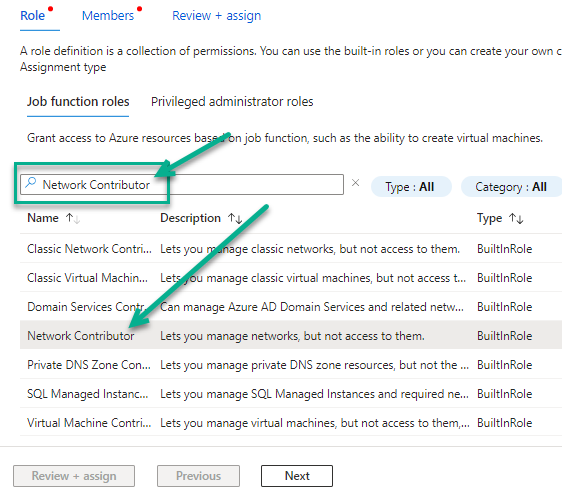

- Cliquez sur . L'assistant Ajouter une attribution de rôle s'affiche.

- Dans cet assistant, dans son onglet Rôle, recherchez le rôle Network Contributor et sélectionnez-le. Assurez-vous que sa ligne est sélectionnée avant de cliquer sur Suivant.

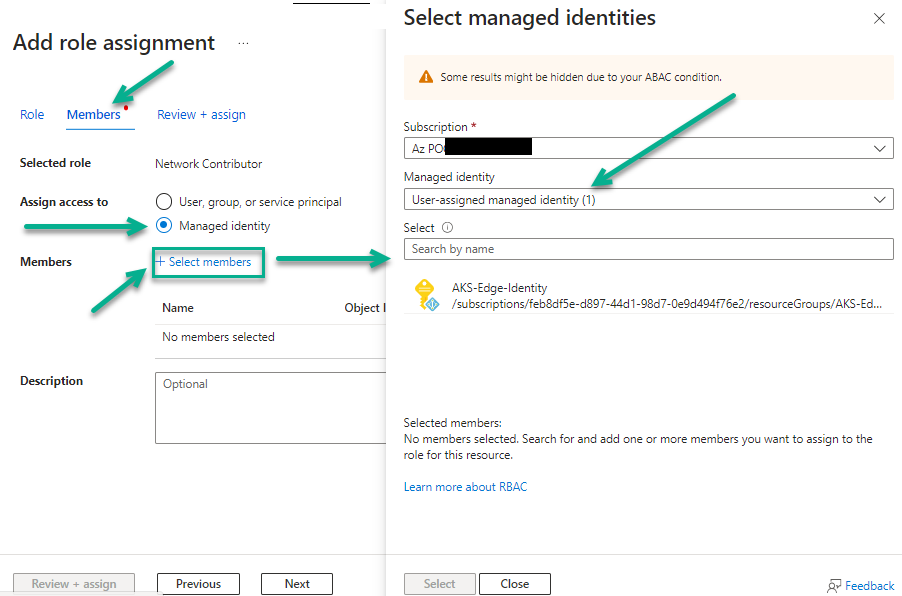

- Ensuite, comme auparavant pour l'autre autorisation, cliquez sur Suivant pour passer à l'onglet Membres et sélectionnez Identité gérée, puis + Sélectionner des membres, qui affiche le formulaire Sélectionner des identités gérées.

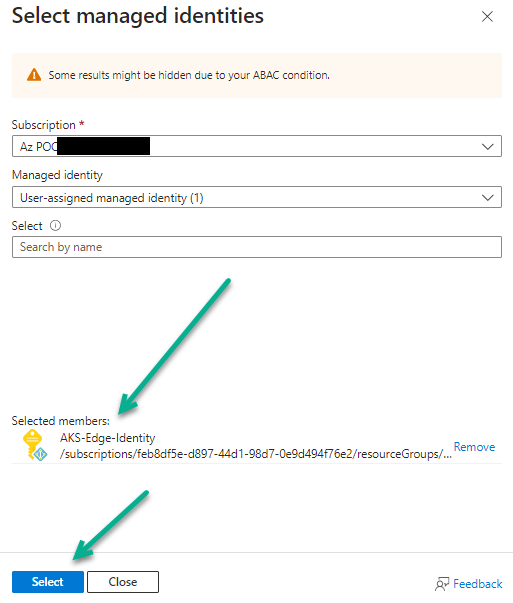

- Dans le formulaire Sélectionner des identités gérées, dans le menu Identité gérée, sélectionnez Identité gérée attribuée par l'utilisateur.

- Sélectionnez ensuite l'identité gérée attribuée par l'utilisateur que vous avez créée et cliquez sur le bouton Sélectionner pour l'ajouter à l'onglet Membres.

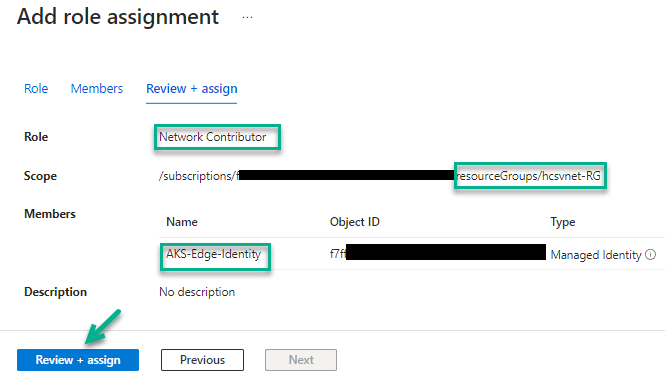

- Passez maintenant à l'onglet Vérifier + attribuer de l'assistant, puis cliquez sur le bouton Vérifier + attribuer pour terminer l'attribution de ce rôle à l'identité dans la portée du groupe de ressources du réseau virtuel.

Cette capture d'écran illustre cette étape pour le groupe de ressources du réseau virtuel nommé hcsvnet-RG.

- Dans le portail Azure, accédez au groupe de ressources du réseau virtuel applicable. Le réseau virtuel applicable est l'un des suivants :

Désormais, l'identité gérée attribuée par l'utilisateur requise existe et dispose des autorisations de rôles requises par le type de déploiement AKS.

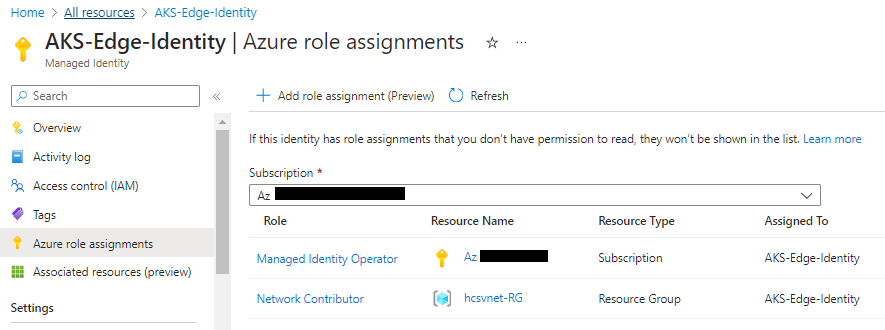

Pour confirmer que l'identité gérée attribuée par l'utilisateur dispose des deux rôles, accédez à l'identité dans le portail Azure et affichez sa page Attributions de rôles Azure.

La capture d'écran suivante illustre notre identité gérée attribuée par l'utilisateur avec les deux rôles répertoriés dans ses attributions de rôles Azure.

Type AKS : réserver les plages d'adresses IP virtuelles requises pour éviter les conflits avec AKS

Ces informations s'appliquent lorsque vous avez décidé de migrer l'espace à l'aide du type AKS pour le déploiement de la passerelle Horizon Edge. Le type de déploiement AKS requiert la réservation de certaines plages d'adresses IP virtuelles dans la méthode de gestion d'adresses IP de votre choix, votre système IPAM (système de gestion des adresses IP).

Introduction

Ces plages d'adresses IP virtuelles doivent être réservées à la seule utilisation du type AKS de la passerelle Horizon Edge

Du fait de sa conception, Kubernetes crée des réseaux virtuels dans le cluster Kubernetes de la passerelle Horizon Edge.

Ces réseaux virtuels hébergent les conteneurs qui s'exécutent dans le cluster.

Pourquoi ces plages doivent-elles être réservées si elles sont internes au dispositif Edge ?

L'objectif de la réservation de ces plages est d'empêcher d'autres machines de votre espace réseau d'obtenir ces adresses IP qui leur sont attribuées et d'utiliser ces adresses IP.

Même si les réseaux virtuels du cluster Kubernetes du dispositif Edge sont internes à la passerelle Horizon Edge et qu'ils ne se trouvent pas réellement sur le réseau de gestion, les réseaux virtuels du cluster se connectent au sous-réseau de gestion dans votre réseau virtuel Azure.

Les services qui s'exécutent en dehors du cluster AKS acheminent le trafic vers les réseaux internes du cluster AKS. Par exemple, les instances d'Horizon Agent sur les postes de travail VDI doivent envoyer des données aux services s'exécutant dans ce cluster AKS.

Par conséquent, si les plages ne sont pas réservées et qu'une adresse IP est attribuée à une autre machine sur votre réseau à partir des plages, cela peut affecter le routage et provoquer des conflits dans le trafic de service nécessaire vers les réseaux internes du cluster AKS.

En réservant les plages d'adresses IP dans votre système de gestion des adresses IP avant la migration de l'espace, vous évitez les conflits potentiels de ce type.

Dois-je créer des sous-réseaux de ces plages ?

Non, vous n'avez pas besoin de créer des sous-réseaux de ces plages.

Ces plages d'adresses IP virtuelles se situent dans le réseau virtuel du cluster AKS de la passerelle Horizon Edge lorsque le dispositif Horizon Edge est déployé dans le cadre du processus de migration.

Pour la migration de l'espace, dois-je savoir quelles sont mes plages réservées ?

Oui. Lorsque vous prévoyez de choisir le type de déploiement AKS, vous devez connaître les plages que vous et votre équipe avez réservées pour ce déploiement.

L'interface utilisateur de l'assistant de migration vous demande d'entrer deux plages d'adresses IP (CIDR) dans les champs nommés CIDR de service et CIDR d'espace.

Par conséquent, vous devez choisir les plages que vous et votre équipe avez choisi de réserver avant d'exécuter l'assistant de migration.

Quels types de plages dois-je réserver ?

Le type AKS de la passerelle Horizon Edge requiert la réservation des deux plages d'adresses IP virtuelles pour son utilisation.

- Plage CIDR minimale /27 pour l'appellation CIDR de service

- Plage CIDR minimale /21 pour l'appellation CIDR d'espace

Ces deux plages d'adresses IP ne doivent pas se chevaucher ni être en conflit.

- 169.254.0.0/16

- 172.30.0.0./16

- 172.31.0.0/16

- 192.0.2.0/24

| Plage d'adresses IP à réserver | Détails |

|---|---|

| CIDR de service | Choisissez une plage d'adresses IP pour CIDR de service et réservez cet espace IP dans votre IPAM afin qu'aucune autre machine ne puisse utiliser les adresses IP de cette plage. Une plage minimale de /27 est requise.

Mémoriser : Comme indiqué ci-dessus, il s'agit d'une plage d'adresses IP virtuelles et vous n'avez pas besoin de créer un sous-réseau avec cette plage. Assurez-vous uniquement qu'aucune autre machine du réseau ne reçoit ces adresses.

Lorsque vous choisissez la plage d'adresses IP, gardez à l'esprit les points suivants :

L'objectif de ce CIDR pour le type AKS d'Horizon Edge est d'attribuer les adresses de cette plage d'adresses IP virtuelles aux services exécutés dans le cluster AKS du dispositif Edge. |

| CIDR d'espace | Choisissez une plage d'adresses IP pour CIDR de service et réservez cet espace IP dans votre IPAM afin qu'aucune autre machine ne puisse utiliser les adresses IP de cette plage. Une plage minimale de /21 est requise.

Mémoriser : Comme indiqué ci-dessus, il s'agit d'une plage d'adresses IP virtuelles et vous n'avez pas besoin de créer un sous-réseau avec cette plage. Assurez-vous uniquement qu'aucune autre machine du réseau ne reçoit ces adresses.

Lorsque vous choisissez la plage d'adresses IP, gardez à l'esprit les points suivants :

L'objectif de ce CIDR dans le type AKS d'Horizon Edge est d'attribuer les adresses de cette plage d'adresses IP virtuelles aux services exécutés dans le cluster AKS du dispositif Edge. La taille de plage /21 est requise, car elle est liée au nombre de nœuds dont disposera le cluster AKS. Chaque nœud de cluster AKS est préalloué avec 256 adresses IP de cette plage. |