Cette page décrit les zones que vous devez évaluer, préparer et mettre à jour si nécessaire avant de démarrer la migration de votre premier espace.

Introduction

La plupart de ces évaluations et étapes de préparation peuvent s'effectuer à tout moment avant de vous connecter à votre nouvel environnement de nouvelle génération et d'afficher l'interface utilisateur de migration.

Certaines de ces évaluations et étapes de préparation impliquent l'environnement d'abonnement Microsoft Azure et le réseau dans lequel l'espace de première génération est déployé. Pour celles-ci, vous aurez peut-être besoin de l'aide de votre équipe informatique qui gère cet environnement.

Terminologie

Le service de nouvelle génération présente de nouveaux concepts et une nouvelle terminologie. Dans le service de nouvelle génération, le déploiement est appelé dispositif Horizon Edge (au lieu du terme espace).

La migration en libre-service est conçue pour déployer un dispositif Horizon Edge de Microsoft Azure dans le même abonnement Microsoft Azure que celui utilisé pour la migration de l'espace de première génération, et en utilisant les mêmes informations d'abonnement, réseaux virtuels et sous-réseaux.

Lorsque chaque espace est migré, le processus réutilise les éléments suivants par défaut à partir de cet espace :

- ID d'abonnement Microsoft Azure, ID d'annuaire, ID d'application de principal de service et clé secrète.

- vNet

- Sous-réseau de gestion, sous-réseau de locataire et sous-réseau de zone DMZ

- Informations de domaine Active Directory et comptes de service de liaison de domaine et de jonction de domaine enregistrés dans le locataire de première génération (utilisateurs de liaison de domaine et de jonction de domaine, utilisateurs de liaison de domaine et utilisateurs de jonction de domaine auxiliaires).

Lorsque la migration de votre premier espace est planifiée, le système copie toutes les informations de domaine Active Directory et de compte de service enregistrées du locataire de première génération, et les enregistre dans l'environnement de nouvelle génération.

Certains éléments de l'espace de première génération ne sont pas réutilisés. Pour certains d'entre eux, vous devez configurer de nouvelles ressources supplémentaires.

Par conséquent, vous devez évaluer les zones suivantes et vous préparer si nécessaire à répondre aux conditions requises de la nouvelle génération.

Tableau des conditions préalables

Les sections qui suivent ce tableau fournissent les détails de chacune de ces conditions préalables. Ce tableau est inclus comme plan pratique.

| ☐ | Obtenir un nouveau nom de domaine complet et un certificat pour l'instance d'Unified Access Gateway. de nouvelle génération |

| ☐ | Évaluez les versions de l'espace et de l'agent de première génération et mettez-les à jour si nécessaire. |

| ☐ | Déterminez si le réseau virtuel ou les réseaux connectés de l'espace contiennent des adresses IP restreintes par AKS. |

| ☐ | Choisissez le type de déploiement et remplissez ses conditions requises. |

| ☐ | Déterminez si l'abonnement Microsoft Azure de l'espace dispose de stratégies autour des balises de groupe de ressources. Si oui, préparez un plan pour gérer les conditions requises de migration. |

| ☐ | Mise en réseau : évaluez les paramètres existants pour votre trafic réseau et mettez-les à jour si nécessaire. |

| ☐ | Vérifiez que la clé secrète de l'application associée de l'espace est toujours valide. |

| ☐ | Réseau virtuel : évaluez le routage actuel que vous utilisez pour l'accès interne aux postes de travail. |

| ☐ | Évaluez les quotas de la famille vCPU de Microsoft Azure et augmentez-les si nécessaire. |

| ☐ | Lorsque vous disposez d'une adresse IP publique pour l'équilibrage de charge Unified Access Gateway, suivez les instructions de la section Dans le cas d'une adresse IP publique pour cet équilibrage de charge. |

| ☐ | Lorsque vous disposez d'une adresse IP privée pour l'équilibrage de charge Unified Access Gateway, suivez les instructions de la section Dans le cas d'une adresse IP privée pour cet équilibrage de charge. |

| ☐ | Évaluez la capacité à vous connecter au nouvel environnement de nouvelle génération et affichez l'instance d'Horizon Universal Console de nouvelle génération. |

| ☐ | Choisissez votre fournisseur d'identité et synchronisez les utilisateurs et les groupes AD avec celui-ci. |

| ☐ | Évaluez votre utilisation des utilisateurs intégrés ou des groupes intégrés Active Directory et mettez-les à jour si nécessaire. |

| ☐ | Évaluez votre utilisation des attributions des applications App Volumes. |

| ☐ | Cas spécial : si l'enregistrement d'application de votre espace de première génération utilise un rôle personnalisé, mettez à jour les autorisations requises pour un déploiement de nouvelle génération en suivant les instructions de la section Si l'enregistrement de l'application de votre espace de première génération utilise un rôle personnalisé. |

Obtenir un nouveau nom de domaine complet et un certificat pour l'instance d'Unified Access Gateway de nouvelle génération

L'interface utilisateur de l'assistant de planification vous oblige à spécifier ce nom de domaine complet dans l'assistant et à fournir le certificat SSL selon ce nom de domaine complet.

Pour l'environnement de nouvelle génération, le certificat SSL peut être au format PEM ou PFX.

Le nom commun ou le nom de domaine complet défini dans le certificat doit correspondre au nom de domaine complet que vous prévoyez d'entrer dans l'assistant de planification. L'assistant confirme que les données du certificat correspondent au nom de domaine complet entré dans l'assistant.

Évaluer les versions de l'espace et de l'agent de première génération et les mettre à jour si nécessaire

Avant de migrer un espace, les versions de l'espace et de l'agent doivent répondre aux critères suivants :

- L'espace Horizon Cloud doit exécuter le manifeste de l'espace 4136.0 ou une version ultérieure. Si vous exécutez un manifeste antérieur, lancez une demande de service pour mettre à niveau l'espace.

- Les postes de travail VDI dédiés de l'espace doivent exécuter des versions de l'agent prises en charge par le processus de migration, qui sont Horizon Agents Installer version 23.1.0.22973254 et versions ultérieures. Si des postes de travail VDI dédiés exécutent des agents de versions antérieures à 23.1.0.22973254, mettez à jour les agents vers la version 23.1.0.22973254 ou ultérieure avant la migration.

- Les postes de travail VDI flottants et les images peuvent disposer d'agents de versions antérieures à la version 22.3.x, tant que les versions de l'agent respectent la matrice d'interopérabilité VMware pour Horizon Cloud on Microsoft Azure version 2210.

Déterminer si le réseau virtuel ou les réseaux connectés de l'espace contiennent des adresses IP restreintes par AKS

Déterminez si le sous-réseau de gestion, le réseau virtuel ou les réseaux de l'espace de première génération auxquels le réseau virtuel est connecté (tels que votre réseau sur site connecté via ExpressRoute) contiennent des adresses IP provenant des plages restreintes par AKS répertoriées ici :

- 169.254.0.0/16

- 172.30.0.0./16

- 172.31.0.0/16

- 192.0.2.0/24

Si oui, pour migrer cet espace, vous devez ensuite évaluer si le type de déploiement de VM unique peut répondre à vos besoins ou si seul le type de déploiement AKS peut répondre à vos conditions requises.

- Utilisez le type de déploiement de VM unique pour migrer cet espace, ou

- Si vos conditions requises imposent d'utiliser le type de déploiement AKS, vous devez configurer un nouveau réseau virtuel et un sous-réseau de gestion d'un CIDR minimal de /26 dans ce réseau virtuel de l'abonnement de l'espace et appairer ce nouveau réseau virtuel au réseau virtuel existant de l'espace. Le CIDR minimal de /26 est fortement recommandé pour le type de déploiement AKS.

Assurez-vous que rien dans le nouveau réseau virtuel ne contient ou n'utilise les adresses IP provenant des plages restreintes. Avec le nouveau réseau virtuel et le sous-réseau de gestion, vous pouvez utiliser le type de déploiement AKS qui fournit la haute disponibilité (HA).

Pour obtenir des instructions détaillées, reportez-vous à la section suivante sur le choix de votre type de déploiement de passerelle Edge.

La raison pour laquelle ces plages spécifiques sont restreintes par AKS s'explique par le fait que Microsoft impose cette règle concernant ses clusters AKS (Azure Kubernetes Service) utilisés pour le type AKS du déploiement de la passerelle Horizon Edge.

Si ces adresses IP limitées sont contenues dans le sous-réseau de gestion ou le réseau virtuel de l'espace, ou contenues dans le réseau sur site connecté au réseau virtuel, le processus de migration utilisant le type AKS ne peut pas réutiliser le réseau virtuel existant de l'espace.

Choisir le type de déploiement et remplir ses conditions requises

Lors de la migration d'un espace de première génération vers l'environnement de nouvelle génération, le système déploie ce que l'on appelle une passerelle Horizon Edge dans l'abonnement Microsoft Azure de l'espace.

Le déploiement est disponible en deux types : le type Machine virtuelle unique (VM unique) ou le type AKS (Azure Kubernetes Service).

Le système vous permet de spécifier le type à utiliser pour la migration de chaque espace.

Par conséquent, vous devez choisir le type à utiliser, en fonction des qualités requises, selon le tableau suivant.

| Déploiement de la passerelle Edge | Qualités clés | Détails |

|---|---|---|

| VM unique |

|

Le type VM unique permet plus de simplicité lors de la migration d'un espace de première génération que le type AKS. Ce choix permet plus de simplicité, car le type VM unique exige moins de nouvelles conditions requises dans l'abonnement Azure de l'espace que le type AKS. Par conséquent, il prend en charge les déploiements d'espaces de première génération qui ne peuvent pas répondre facilement aux conditions requises du type AKS. Outre la simplicité, le type VM unique diffère du type AKS dans son comportement si la VM déployée n'est plus disponible. Lorsqu'il n'est pas disponible :

|

| AKS |

|

AKS est une norme Microsoft Azure pour les applications cloud natives d'entreprise dans les centres de données Microsoft Azure. Le type AKS fournit une passerelle Edge d'une architecture en cluster, qui fournit des services répliqués prenant en charge l'expérience de connexion SSO et la collecte de données de surveillance. |

- Deux questions pour le tableau de décision suivant :

-

- Avez-vous des conditions requises pour la prise en charge de plus de 5K sessions ou de l'expérience de connexion SSO et la collecte des données de surveillance via des services avec une capacité de basculement complète en cas de panne ?

- Disposez-vous de plages d'adresses IP restreintes par AKS contenues dans le sous-réseau de gestion de l'espace, le réseau virtuel de l'espace ou utilisées par les machines connues de ce réseau virtuel connecté à votre réseau sur site ?

| Vos réponses | Méthode à utiliser | Conditions préalables à remplir |

|---|---|---|

|

Si vous répondez Oui à la première question, le type AKS est requis. Lorsque vous avez besoin de plus de 5K sessions et que vous devez répondre aux conditions requises relatives à l'expérience de connexion SSO et à la collecte de données de surveillance, le type AKS est requis pour les fournir. |

Conditions préalables du type AKS |

|

Si vous répondez Oui à la première question, le type AKS est requis. Dans ce cas, vous avez besoin du type AKS pour fournir plus de 5K sessions et répondre aux conditions requises relatives à l'expérience de connexion SSO et à la collecte des données de surveillance, mais le réseau virtuel de l'espace s'oppose aux restrictions d'adresses IP du type AKS. Pour prendre en charge les conditions requises du type AKS, vous devez effectuer les opérations suivantes :

Ensuite, lors de l'exécution de l'assistant de migration, sélectionnez le nouveau réseau virtuel et le sous-réseau de gestion, ainsi que l'option Azure Kubernetes Service. |

Conditions préalables du type AKS |

|

Si vous répondez Non à la première question, le type VM unique répond à vos besoins. Parallèlement, étant donné que le réseau virtuel de l'espace répond aux restrictions d'adresses IP du type AKS, vous pouvez également décider d'utiliser le type AKS pour la migration. |

Le type VM unique ne présente pas de conditions requises spécifiques, outre celles qui sont détaillées sur la page Conditions préalables à la migration d'un espace Horizon Cloud de première génération et de toutes ses sous-sections. |

|

Si vous répondez Non à la première question, le type VM unique répond à vos besoins. Vous avez choisi l'une des deux options :

|

Le type VM unique ne présente pas de conditions requises spécifiques, outre celles qui sont détaillées sur la page Conditions préalables à la migration d'un espace Horizon Cloud de première génération et de toutes ses sous-sections. |

Déterminer si l'abonnement Microsoft Azure de l'espace dispose de stratégies autour des balises de groupes de ressources

Au moment de la rédaction de ce document, le processus de déploiement d'Horizon Edge nécessite que l'abonnement Microsoft Azure autorise la création de groupes de ressources sans balises.

Immédiatement après la planification du jour et de l'heure de la fenêtre de maintenance de la migration, le système crée des groupes de ressources pour la passerelle Horizon Edge et les instances d'Unified Access Gateway.

Par conséquent, si l'abonnement de l'espace dispose de stratégies Microsoft Azure qui bloquent la création de groupes de ressources non balisés, ou si l'abonnement présente un type de condition de balise de ressource, le processus de migration échoue peu après cette étape de planification.

Si l'abonnement dispose de cette stratégie, vous pouvez gérer cette condition en établissant un plan pour désactiver cette stratégie Azure juste avant l'exécution de l'assistant de planification de la migration et laisser la stratégie désactivée jusqu'au déploiement de la passerelle Horizon Edge et des instances d'Unified Access Gateway dans l'abonnement. Lorsque vous voyez que la passerelle Horizon Edge et les instances d'Unified Access Gateway sont déployées, la stratégie Azure pour exiger des balises lors de la création de groupes de ressources peut être réactivée sans affecter les activités de migration.

Mise en réseau : évaluer les paramètres existants pour votre trafic réseau et les mettre à jour si nécessaire

Évaluez si vos paramètres de pare-feu actuels autorisent la connectivité aux points de terminaison, et aux ports et protocoles requis par le dispositif Horizon Edge de nouvelle génération.

Les URL et les ports du point de terminaison requis par le service de nouvelle génération sont probablement différents de ceux que votre équipe réseau a déjà autorisés pour l'espace de première génération.

Pour obtenir la liste des points de terminaison, des ports et des protocoles requis, reportez-vous aux pages suivantes du guide Utilisation d'Horizon Cloud Service - next-gen et déterminez les modifications à apporter dans l'environnement de l'espace de première génération.

Vérifier que la clé secrète de l'application associée de l'espace est toujours valide

Connectez-vous au portail Azure pour le déploiement de votre espace et vérifiez que la clé d'application utilisée par l'espace n'a pas expiré.

Le portail Azure utilise le terme clé secrète du client dans la zone Enregistrement de l'application. Recherchez l'enregistrement d'application associé à l'espace.

VNet : évaluer le routage pour l'accès interne aux postes de travail

Selon le routage que vous avez en place pour l'espace de première génération et l'accès interne aux postes de travail, vous devrez peut-être ajuster ce routage pour qu'il continue à fonctionner pour l'accès interne aux postes de travail dans le dispositif Horizon Edge de nouvelle génération.

Évaluer les quotas de la famille de vCPU Microsoft Azure et les augmenter si nécessaire

En fonction des quotas actuels de la famille de vCPU dans l'abonnement Microsoft Azure de votre espace de première génération, vous devrez peut-être augmenter le quota pour des familles de vCPU spécifiques afin de prendre en charge le processus de migration.

Le processus de migration déploie un dispositif Horizon Edge qui se compose d'au moins une passerelle Horizon Edge et de deux instances d'Unified Access Gateway.

Un dispositif Horizon Edge déployé dans Microsoft Azure dispose d'une passerelle Horizon Edge de type de déploiement VM unique ou de type de déploiement AKS.

Décidez du type à utiliser pour la migration de l'espace, comme décrit dans la section Choisir votre type de déploiement de passerelle Edge.

| Objectif | Besoins de vCPU/quota supplémentaires |

|---|---|

| Instances d'Unified Access Gateway | Quota supplémentaire pour prendre en charge deux (2) Standard_F8s_v2 |

| Passerelle Horizon Edge : type de déploiement VM unique, si vous optez pour ce type | Quota supplémentaire pour prendre en charge 1 VM avec les tailles de SKU de VM suivantes :

|

| Passerelle Horizon Edge : type de déploiement AKS, si vous optez pour ce type | Quota supplémentaire pour prendre en charge 5 des tailles de SKU de VM suivantes :

Si l'abonnement de l'espace peut prendre en charge cinq (5) d'au moins une des tailles de SKU de VM répertoriées ci-dessus, la migration requise de la passerelle Edge à 4 nœuds (AKS) est remplie ainsi que la condition d'un nœud pour les futures mises à niveau d'AKS. Ces conditions requises de SKU de VM reposent sur le fait qu'un déploiement de passerelle Edge (AKS) utilise un cluster AKS (Azure Kubernetes Service), ce qui nécessite quatre nœuds de VM de l'une des tailles de VM répertoriées suivantes pour la capacité. Ensuite, un (1) nœud supplémentaire est requis et utilisé pendant le processus de mise à niveau. Cela nécessite un total de 5 SKU de VM. |

| Images |

|

Lorsque vous disposez d'une adresse IP publique pour l'équilibrage de charge Unified Access Gateway

Lorsque votre espace de première génération utilise une adresse IP publique pour l'équilibrage de charge de sa configuration de l'instance d'Unified Access Gateway externe, le système met en place le dispositif Horizon Edge de nouvelle génération pour utiliser une adresse IP publique pour la configuration de l'instance d'Unified Access Gateway du dispositif Horizon Edge.

Dans ce cas, l'abonnement de l'espace nécessite une adresse IP publique supplémentaire. Avant de planifier la migration, assurez-vous donc que l'abonnement dispose de la capacité nécessaire pour fournir cette adresse IP publique supplémentaire.

Lorsque vous disposez d'une adresse IP privée pour l'équilibrage de charge Unified Access Gateway

Lorsque l'équilibrage de charge de votre déploiement d'Unified Access Gateway externe de première génération utilise une adresse IP privée, obtenez l'adresse IP publique que vous souhaitez acheminer vers l'équilibrage de charge du déploiement de nouvelle génération.

Si votre configuration de passerelle externe de première génération à migrer utilise une adresse IP privée pour son équilibrage de charge, avec une adresse IP publique acheminée vers cette adresse IP privée, le système détecte cette configuration lorsque vous commencez à planifier la migration.

Ce scénario était utilisé dans les déploiements de première génération avec un pare-feu ou une NAT configuré(e) devant l'équilibrage de charge Azure de la configuration de la passerelle externe dans le but de contrôler le trafic Internet avant d'autoriser l'accès aux dispositifs Unified Access Gateway de la configuration de la passerelle externe.

Le système détecte la configuration de première génération lors du processus d'analyse, lorsqu'il détermine l'état Prêt à migrer.

Lorsque le système détecte cette configuration, l'interface utilisateur de l'assistant Planifier la migration affiche un champ Adresse IP publique manuelle. Dans ce champ, entrez l'adresse IP publique que vous souhaitez utiliser pour le déploiement d'Unified Access Gateway de nouvelle génération.

Par conséquent, si vous disposez de cette configuration, obtenez une nouvelle adresse IP publique à utiliser, une adresse différente de celle actuellement utilisée pour la passerelle externe de l'espace de première génération.

Évaluer la capacité à vous connecter à votre nouvel environnement de nouvelle génération et afficher la console Horizon Universal Console de nouvelle génération

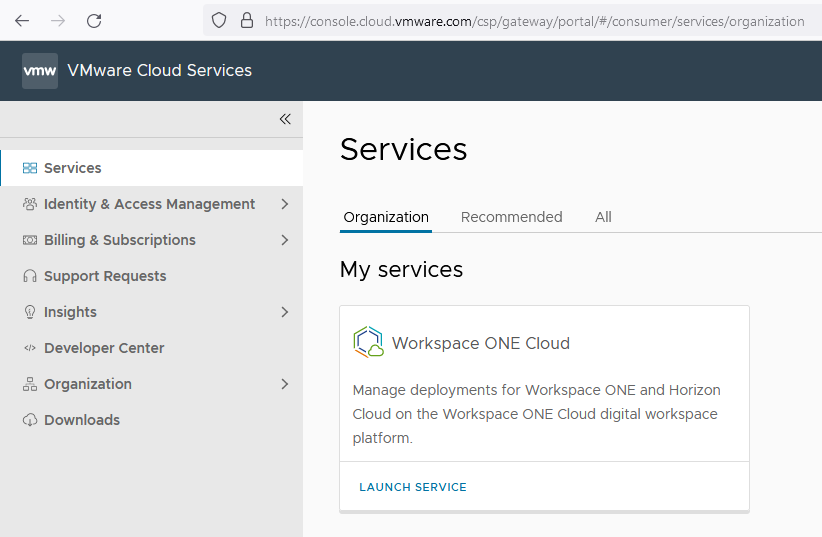

Essayez de vous connecter à console.cloud.vmware.com et, après vous être connecté, vérifiez si une carte intitulée Workspace ONE Cloud s'affiche dans l'interface utilisateur Services. La capture d'écran suivante en est un exemple.

- Vérifiez d'abord si une carte intitulée Workspace ONE Cloud s'affiche dans l'interface utilisateur Services. La capture d'écran suivante en est un exemple.

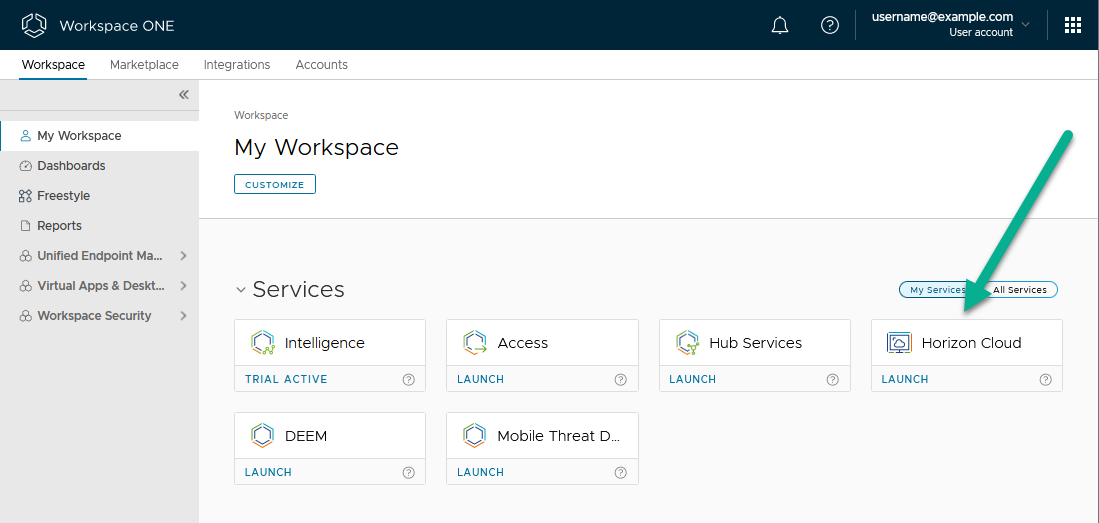

- Si cette carte s'affiche, cliquez sur son lien Lancer le service, puis vérifiez si une carte intitulée Horizon Cloud s'affiche. Cette capture d'écran illustre cette carte dans les services Workspace ONE. Votre ensemble spécifique de cartes peut différer.

Cliquez sur cette carte Horizon Cloud pour ouvrir la console Horizon Universal Console de nouvelle génération.

- Si vous avez précédemment effectué l'intégration à votre environnement de nouvelle génération, la console Horizon Universal Console de nouvelle génération s'affiche avec l'écran Migration disponible.

- Si vous n'avez pas encore terminé l'intégration à votre environnement de nouvelle génération, le système présente l'interface utilisateur de sélection de la région, comme décrit dans la section Sélection d'une région de cloud. Vous pouvez alors effectuer les étapes décrites ici pour terminer l'intégration et afficher la console avec l'écran Migration disponible.

Si l'exécution des étapes ci-dessus n'entraîne pas l'affichage de la console Horizon Universal Console de nouvelle génération et que vous êtes déjà en relation avec l'équipe de migration VMware Horizon, contactez la personne de cette équipe avec laquelle vous travaillez. Si vous n'êtes pas déjà impliqué dans l'équipe de migration VMware Horizon, contactez le support VMware international et demandez de l'aide pour la migration d'Horizon Cloud.

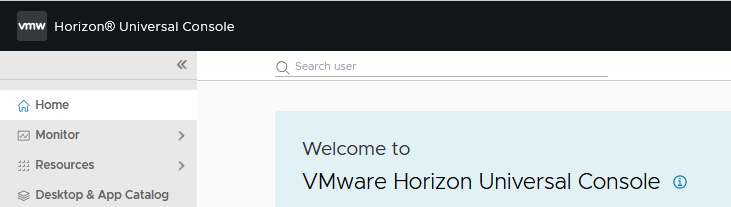

La capture d'écran suivante illustre l'apparence de la partie supérieure du volet latéral de navigation de la console de nouvelle génération à la fin de l'étape 2 ci-dessus. La zone principale peut afficher ou non le contenu de bienvenue qui s'affiche dans cette capture d'écran. La zone principale peut afficher automatiquement l'écran Migration. L'affichage de ce type de navigation signifie que vous êtes dans la console de nouvelle génération.

Choisir votre fournisseur d'identité et synchroniser les utilisateurs et les groupes AD avec celui-ci

Dans l'environnement de nouvelle génération, le service repose sur l'utilisation d'un fournisseur d'identité externe et d'un domaine Active Directory.

Arrière-plan

Dans votre locataire de première génération, vos domaines Active Directory enregistrés ont été utilisés pour l'identité de la machine et l'identité de l'utilisateur, afin d'authentifier l'accès de l'utilisateur final aux postes de travail et aux applications publiées.

Dans l'environnement de nouvelle génération, apportez au service un fournisseur d'identité externe pour exécuter la partie identité de l'utilisateur.

L'utilisation d'un fournisseur d'identité externe permet l'intégration à des solutions tierces pour fournir des fonctionnalités telles que l'authentification multifacteur.

Lors de la migration d'un espace de première génération vers un dispositif Horizon Edge de nouvelle génération, ce dispositif Horizon Edge postérieur à la migration utilise votre domaine Active Directory pour l'identité de la machine, comme dans l'environnement de première génération. Les postes de travail virtuels migrés et les machines virtuelles qui fournissent des applications publiées (distantes) sont joints au domaine Active Directory.

Choisir le fournisseur d'identité que vous allez utiliser

Le fournisseur d'identité que vous décidez d'enregistrer dans le service de nouvelle génération doit répondre aux conditions requises d'Horizon Cloud Service - next-gen.

Au moment de la rédaction de ce document :

- Vous ne pouvez utiliser qu'un seul fournisseur d'identité avec l'environnement de nouvelle génération.

- Types pris en charge :

- Microsoft Entra ID

- Workspace ONE Access (cloud ou sur site)

Pour plus d'informations, reportez-vous à la section Configuration de votre fournisseur d'identité dans la documentation d'Horizon Cloud Service next-gen.

Conditions préalables : Microsoft Entra ID

Vous exécuterez un assistant dans l'instance d'Horizon Universal Console de nouvelle génération pour configurer les paramètres de nouvelle génération afin d'utiliser Microsoft Entra ID.

Vous aurez besoin des éléments suivants pour terminer l'exécution de cet assistant.

| Élément requis | Détails |

|---|---|

| Utilisateur disposant de privilèges d'administrateur global | Cet utilisateur de Microsoft Entra ID est nécessaire dans les cas suivants :

Dans le cadre de l'interface utilisateur de l'assistant, vous générez un lien à fournir à cet utilisateur pour qu'il se connecte à Microsoft Entra ID, approuve les autorisations et autorise le service de nouvelle génération à accéder aux informations utilisateur dans Microsoft Entra ID. Si vous êtes administrateur global dans Microsoft Entra ID, l'assistant vous invite à vous connecter à Microsoft Entra ID, approuver les autorisations et donner votre consentement. Suivez les directives qui s'affichent à l'écran. |

| Sous-domaine de locataire | L'assistant vous demande d'entrer une chaîne dans un champ intitulé Sous-domaine de locataire. Elle doit commencer et se terminer par une lettre [a-Z] ou un chiffre [0-9] et contenir uniquement des lettres, des chiffres et des tirets [-]. Vous avez créé cette chaîne que vous et votre équipe prévoyez d'utiliser. La plupart des gens entrent une chaîne liée au nom de leur société, de leur organisation ou au domaine de la société. Notez, cependant, que lorsque vos utilisateurs finaux se connecteront ultérieurement à leurs postes de travail et applications à l'aide de l'environnement de nouvelle génération migré, ils entreront cette chaîne dans le champ Utiliser le domaine de la société. Ce champ est présenté dans le cadre du flux de connexion de l'utilisateur final.

Info-bulle : Pour obtenir une illustration vidéo du flux de connexion de l'utilisateur final et de l'emplacement de l'utilisation de la chaîne

Sous-domaine de locataire, commencez à minute:second 3:30 dans

cette vidéo de la zone Tech qui compare les flux de connexion de l'administrateur et de l'utilisateur final.

|

Conditions préalables : Workspace ONE Access (cloud ou sur site)

Vous exécuterez un assistant dans l'instance d'Horizon Universal Console de nouvelle génération pour configurer les paramètres de nouvelle génération afin d'utiliser Workspace ONE Access.

Vous aurez besoin des éléments suivants pour terminer l'exécution de cet assistant.

| Élément requis | Détails |

|---|---|

| Utilisateur disposant de privilèges d'administrateur | Cet utilisateur de Workspace ONE Access est nécessaire dans les cas suivants :

|

| Sous-domaine de locataire | L'assistant vous demande d'entrer une chaîne dans un champ intitulé Sous-domaine de locataire. Elle doit commencer et se terminer par une lettre [a-Z] ou un chiffre [0-9] et contenir uniquement des lettres, des chiffres et des tirets [-]. Vous avez créé cette chaîne que vous et votre équipe prévoyez d'utiliser. La plupart des gens entrent une chaîne liée au nom de leur société, de leur organisation ou au domaine de la société. Notez, cependant, que lorsque vos utilisateurs finaux se connecteront ultérieurement à leurs postes de travail et applications à l'aide de l'environnement de nouvelle génération migré, ils entreront cette chaîne dans le champ Utiliser le domaine de la société. Ce champ est présenté dans le cadre du flux de connexion de l'utilisateur final.

Info-bulle : Pour obtenir une illustration vidéo du flux de connexion de l'utilisateur final et de l'emplacement de l'utilisation de la chaîne

Sous-domaine de locataire, commencez à minute:second 3:30 dans

cette vidéo de la zone Tech qui compare les flux de connexion de l'administrateur et de l'utilisateur final.

|

| Nom de domaine complet de locataire Workspace ONE Access | Dans l'assistant, entrez votre nom de domaine complet de locataire Workspace ONE Access. Ce nom de domaine complet est généralement au format votresociété.workspaceoneaccess.com. Vous pouvez obtenir ce nom de domaine complet à partir de votre console Workspace ONE Access. |

| L'ID de client du locataire et le secret du client de Workspace ONE Access (si vous utilisez Workspace ONE Access sur site) | Lorsque vous utilisez Workspace ONE Access sur site, l'assistant demande l'ID de client OAuth et le secret du client OAuth que vous avez configurés afin d'intégrer votre environnement de nouvelle génération. |

Synchroniser les utilisateurs et les groupes Active Directory (AD) avec ce fournisseur d'identité

Avant de sélectionner les espaces à migrer, vérifiez que tous les utilisateurs AD et groupes AD autorisés à accéder aux postes de travail et aux applications des espaces à migrer sont synchronisés avec votre fournisseur d'identité choisi.

Pendant les vérifications de validation préalable du système, celui-ci obtient l'ensemble des utilisateurs et groupes AD à partir des attributions de poste de travail et d'application de l'espace de première génération et vérifie le fournisseur d'identité enregistré dans l'environnement de nouvelle génération pour ces utilisateurs et groupes AD. Si le système ne trouve pas l'un de ces utilisateurs ou groupes AD dans le fournisseur d'identité enregistré, l'étape de validation préalable échoue. Le rapport d'échec que vous obtenez à partir de l'interface utilisateur signale l'utilisateur ou le groupe AD manquant.

Évaluer votre utilisation des utilisateurs intégrés ou des groupes intégrés Active Directory et les mettre à jour si nécessaire

Si votre déploiement d'Horizon Cloud on Microsoft Azure de première génération est configuré pour utiliser Azure Active Directory (Azure AD), vous devrez effectuer une mise à jour chaque fois que vous avez spécifié des utilisateurs intégrés ou des groupes intégrés spécifiés avant la migration et passer à des groupes et des utilisateurs non intégrés.

Le système analyse les espaces de première génération pour déterminer s'ils répondent aux critères de migration, puis collecte les informations sur les utilisateurs et les groupes spécifiés dans chaque attribution, et tente de créer la configuration équivalente dans le fournisseur d'identité configuré de l'environnement de nouvelle génération. Si Microsoft Azure AD est votre fournisseur d'identité dans votre environnement de nouvelle génération, Microsoft Azure AD Connect synchronise votre domaine Active Directory avec Microsoft Azure AD.

Toutefois, comme indiqué dans la documentation de Microsoft, Microsoft Azure AD Connect qui gère la synchronisation d'un groupe Active Directory avec Azure AD exclut les groupes de sécurité intégrés de sa synchronisation d'annuaire. Par conséquent, lorsque le système tente de créer dans ce fournisseur d'identité la configuration de première génération équivalente dans laquelle vous avez utilisé des groupes intégrés et des utilisateurs intégrés, le système ne trouve aucune entité équivalente dans Azure AD, car ces éléments intégrés ne sont jamais synchronisés. Le système signale que les espaces dans lesquels les utilisateurs intégrés et les groupes intégrés sont impliqués ne peuvent pas être migrés.

Dans ce scénario, créez des groupes Active Directory standard ayant les mêmes appartenances que les groupes intégrés et les utilisateurs intégrés, et lorsque vous avez spécifié ces derniers pour recevoir des postes de travail ou des applications distantes, mettez à jour ces paramètres pour utiliser les groupes Active Directory standard.

Évaluer votre utilisation des attributions d'applications App Volumes

Si votre locataire de première génération dispose d'attributions d'application App Volumes, vérifiez que votre environnement de nouvelle génération dispose d'un abonnement de licence App Volumes valide.

Lors des vérifications de la validation préalable du système, ce dernier vérifie dans votre environnement de nouvelle génération la présence d'un abonnement de licence App Volumes valide.

S'il est introuvable, le système empêche la planification de la migration de l'espace avec une erreur.

Dans la console de nouvelle génération, vous pouvez vérifier la présence de licences dans votre environnement de nouvelle génération en suivant les étapes décrites dans la section Utiliser Horizon Universal Console pour suivre vos licences Horizon.

Cas spécial : si l'enregistrement de l'application de votre espace de première génération utilise un rôle personnalisé

Si votre espace de première génération est configuré pour utiliser un rôle personnalisé pour l'enregistrement de l'application Horizon Cloud de son abonnement, une condition préalable à la migration consiste à mettre à jour ce rôle personnalisé avec les autorisations requises dans un environnement de nouvelle génération.

L'utilisation d'un rôle personnalisé est atypique. La plupart des déploiements d'espaces de première génération utilisent le rôle Contributeur pour l'enregistrement de l'application du principal d'Horizon Cloud Service.

Au moment du déploiement de votre espace de première génération, il était possible d'utiliser un rôle personnalisé, comme décrit sur la page de documentation de première génération Dans le cas où votre organisation préfère utiliser un rôle personnalisé.

Si votre espace fait partie de ce scénario, ce rôle personnalisé existant doit être mis à jour pour inclure les autorisations requises par l'environnement de nouvelle génération afin d'effectuer ses appels d'API requis.

Dans l'abonnement de l'espace de première génération, vérifiez que les opérations suivantes sont autorisées dans le rôle personnalisé de l'enregistrement d'application Horizon Cloud, l'enregistrement d'application utilisé par l'espace.

Certaines d'entre elles sont identiques à celles requises pour le déploiement d'un espace de première génération. Le tableau indique celles qui sont également requises pour l'environnement de nouvelle génération.

Autorisations obligatoires de nouvelle génération

| Opérations | |

|---|---|

| Additional new ones to allow for next-gen |

Microsoft.ContainerService/managedClusters/delete Microsoft.ContainerService/managedClusters/read Microsoft.ContainerService/managedClusters/write Microsoft.ContainerService/managedClusters/commandResults/read Microsoft.ContainerService/managedClusters/runcommand/action Microsoft.ContainerService/managedClusters/upgradeProfiles/read Microsoft.ManagedIdentity/userAssignedIdentities/*/assign/action Microsoft.ManagedIdentity/userAssignedIdentities/*/read

Microsoft.ResourceGraph/*

Microsoft.Resources/subscriptions/read

Microsoft.Network/privateEndpoints/read Microsoft.Network/privateEndpoints/write Microsoft.Network/privateEndpoints/delete Microsoft.Network/locations/availablePrivateEndpointTypes/read |

| Needed by next-gen which should be already allowed in your first-gen pod's custom role | Si l'un de ces éléments n'est pas déjà autorisé dans le rôle personnalisé, incluez ceux qui manquent lorsque vous mettez à jour le rôle pour les opérations précédentes.

|

Autorisations facultatives

Bien que les autorisations suivantes ne soient pas obligatoires pour le déploiement du dispositif Horizon Edge de nouvelle génération dans Microsoft Azure, les fonctionnalités du service qui dépendent de ces autorisations facultatives ne fonctionneront pas si vous ne les incluez pas.

| Opérations | Objectif | |

|---|---|---|

| Additional new ones to allow for next-gen |

Microsoft.Network/natGateways/join/action Microsoft.Network/natGateways/read Microsoft.Network/privateEndpoints/write Microsoft.Network/privateEndpoints/read Microsoft.Network/routeTables/join/action Microsoft.Network/routeTables/read |

Microsoft.Network/natGateways/join/action et Microsoft.Network/natGateways/read sont des opérations requises lorsque vous utilisez le type de déploiement AKS pour la migration et que vous avez choisi d'utiliser une passerelle NAT sur le sous-réseau de gestion dans les conditions préalables du type AKS. Le service requiert ces autorisations pour créer les ressources du point de terminaison privé et pour confirmer que la passerelle NAT du sous-réseau de gestion est correctement configurée. Ces autorisations du point de terminaison privé seront requises lorsque vous utiliserez le type de déploiement AKS pour votre migration. Elles sont liées à l'utilisation par la migration d'Horizon Edge (AKS) avec Azure Private Link. Ces autorisations de tables de routage sont requises lorsque vous utilisez le type de déploiement AKS et que vous avez choisi d'utiliser une table de routage sur le sous-réseau de gestion dans vos conditions préalables du type AKS. Le service requiert ces autorisations pour créer les ressources du point de terminaison privé et valider la table de routage associée au sous-réseau de gestion afin de s'assurer que la route par défaut est correctement configurée. |

| Needed by next-gen which could be already allowed in your first-gen pod's custom role | Si l'un de ces éléments n'est pas déjà autorisé dans le rôle personnalisé, incluez ceux qui manquent lorsque vous mettez à jour le rôle pour les opérations précédentes.

|

Des autorisations du coffre de clés sont requises pour le chiffrement du disque des VM de pool. Une autorisation d'adresses IP publiques est requise pour déployer une instance d'Horizon Edge avec des instances d'Unified Access Gateway derrière un équilibrage de charge avec une adresse IP publique. En outre, cette autorisation est requise. pour déployer et pour ajouter une adresse IP publique à une image. |

Ce scénario se produit lorsque votre fournisseur d'identité pour votre environnement de nouvelle génération est Microsoft Entra ID et que vous souhaitez l'utiliser pour l'identité de la machine.

Pour plus d'informations, reportez-vous à la section Remarque sur Microsoft Entra ID sur la page de documentation de la nouvelle génération.