Si la mise en réseau de votre environnement n'est pas configurée correctement pour une utilisation avec l'espace Horizon Cloud de première génération dans Microsoft Azure, le processus de création de l'espace peut rester bloqué dans l'état EN ATTENTE ou l'action post-déploiement de liaison de domaine à votre environnement Active Directory peut échouer. Les deux causes relatives au réseau les plus courantes sont l’échec d’ouverture des ports sortants requis et l’échec d’activation du DNS pour résoudre les adresses internes et externes. En suivant ces étapes de dépannage, vous pouvez exécuter des tests pour vérifier que les ports sortants requis sont ouverts et que le DNS peut résoudre les adresses internes et externes.

Les conditions requises générales de mise en réseau pour déployer un espace sont indiquées dans la liste de vérification des conditions préalables et décrites dans Locataires de première génération - Configurer les paramètres du serveur DNS requis par la topologie du réseau virtuel que vous utiliserez pour vos espaces Horizon Cloud dans Microsoft Azure et Locataires de première génération - Déploiements d'Horizon Cloud on Microsoft Azure - Conditions requises de résolution de noms d'hôtes, Noms DNS. Si la mise en réseau de votre environnement ne répond pas à ces conditions requises, vous rencontrez l’un de ces problèmes ou les deux :

| Problèmes | Causes communes |

|---|---|

|

Si aucune résolution DNS des noms de machines externes n’est fournie au réseau virtuel, le problème d’état en attente et le problème de liaison de domaine peuvent se produire. Par exemple, si le serveur DNS ne peut pas résoudre l'annuaire Active Directory sur les contrôleurs de domaine, l’étape de liaison de domaine échoue. Pour plus d’informations sur la configuration du DNS de réseau virtuel, reportez-vous à la section Locataires de première génération - Configurer les paramètres du serveur DNS requis par la topologie du réseau virtuel que vous utiliserez pour vos espaces Horizon Cloud dans Microsoft Azure. |

Pour exécuter des tests qui vérifient que la configuration DNS peut résoudre les noms internes et externes et vérifier que les ports sortants requis sont ouverts, vous déployez une petite machine virtuelle de test dans votre abonnement Microsoft Azure et vous utilisez cette machine virtuelle pour exécuter ces tests de mise en réseau. Voici les étapes générales de dépannage :

- Créer une paire de clés SSH.

- Créez la machine virtuelle de test dans votre abonnement Microsoft Azure.

- Se connecter à cette machine virtuelle de test.

- Exécuter les tests de mise en réseau.

- Lorsque le test est terminé, supprimez la VM de test et tous les artefacts liés au test qui ont été créés dans votre environnement Microsoft Azure pour effectuer ce dépannage.

Pour plus d’informations sur l’exécution des tests de dépannage, reportez-vous aux sections suivantes.

Dépannage du déploiement de l'espace Horizon Cloud - Créer une paire de clés SSH

Dans le cadre de ce dépannage, une VM Linux de test est déployée dans votre abonnement Microsoft Azure. Pour vous authentifier sur la VM Linux de test, une paire de clés SSH est requise. Vous pouvez créer la paire de clés sur le système que vous utilisez pour vous connecter par SSH à la VM de test. Cette étape est facultative si ce système contient déjà une paire de clés.

Pour créer cette paire de clés SSH, vous pouvez utiliser un système Microsoft Windows ou Linux. Les étapes pour les deux types de systèmes sont décrites ici. Sélectionnez les étapes les plus adaptées à votre cas.

Créer une paire de clés SSH sur un système Microsoft Windows

Suivez ces étapes lorsque vous prévoyez d’utiliser un système Microsoft Windows pour vous connecter par SSH à la VM Linux de test que vous allez déployer dans votre abonnement Microsoft Azure.

Lorsque vous créez la VM de test dans Microsoft Azure, vous utiliserez le contenu du fichier de clé publique généré. Si vous disposez déjà d’une paire de clés SSH existante sur le système Microsoft Windows que vous utiliserez pour vous connecter à la VM de test, vous pouvez ignorer cette étape et passer à la création de la VM de test, comme décrit dans la section Créer la machine virtuelle de test dans votre abonnement Microsoft Azure.

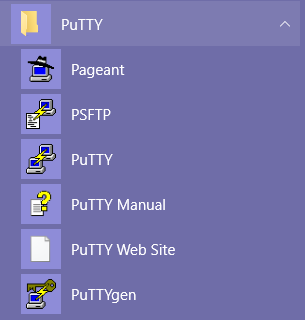

En suivant ces étapes, vous générez la paire de clés SSH, copiez le contenu du fichier de clé publique afin de pouvoir l’utiliser lors de la création de la VM de test et chargez la clé privée dans l’outil Pageant de PuTTY. Pageant est un agent d’authentification SSH qui peut conserver vos clés privées en mémoire. Comme la clé privée est conservée en mémoire, elle est automatiquement appliquée à chaque session SSH depuis ce système Microsoft Windows, ce qui rend l’utilisation plus facile.

Conditions préalables

Un logiciel de paire de clés SSH n’est pas installé par défaut sur un système Microsoft Windows. Vérifiez qu’un logiciel de génération de paire de clés SSH est installé sur le système que vous prévoyez d’utiliser. Vous pouvez utiliser n'importe quel logiciel de génération de paire de clés SSH. Les étapes ci-dessous décrivent l’utilisation du logiciel PuTTY sur Microsoft Windows afin de créer la paire de clés SSH. Vous pouvez obtenir le logiciel PuTTY sur le site www.putty.org. Après l’installation, la suite d’outils PuTTY est disponible. La capture d'écran suivante montre un exemple des outils PuTTY dans le menu Démarrer.

Procédure

Résultats

Que faire ensuite

Créez la VM de test en suivant les étapes de la section Créer la machine virtuelle de test dans votre abonnement Microsoft Azure.

Créer une paire de clés SSH sur un système Linux

Suivez cette procédure lorsque vous prévoyez d’utiliser un système Linux pour établir une connexion SSH à la machine virtuelle Linux de test que vous allez déployer dans votre abonnement Microsoft Azure.

Dans les étapes de création de la machine virtuelle de test dans Microsoft Azure, vous utiliserez le contenu du fichier de clé publique généré. Si vous disposez déjà d’une paire de clés SSH existante sur le système Linux que vous utiliserez pour vous connecter à la machine virtuelle de test, vous pouvez ignorer cette étape et passer à la création de la machine virtuelle de test, en suivant la procédure décrite dans la section Créer la machine virtuelle de test dans votre abonnement Microsoft Azure.

Conditions préalables

Avant d’effectuer ces étapes, assurez-vous que vous ne remplacerez pas une paire de clés SSH existante que vous souhaitez conserver à d’autres fins. Sur un système Linux, les fichiers de clés SSH publique et privée sont créés dans le répertoire Linux ~/.ssh/id_rsa par défaut. Si une paire de clés SSH existe dans ce répertoire et que vous utilisez le même nom de fichier lorsque vous exécutez cette commande, ou si vous spécifiez un emplacement différent dans la commande et qu’une paire de clés SSH existe déjà à cet emplacement, la paire existante est remplacée.

Procédure

Que faire ensuite

Créez la machine virtuelle de test en suivant la procédure décrite dans la section Créer la machine virtuelle de test dans votre abonnement Microsoft Azure.

Créer la machine virtuelle de test dans votre abonnement Microsoft Azure

Vous utiliserez une machine virtuelle Linux de test dans votre environnement Microsoft Azure pour exécuter les tests qui vérifient la connectivité réseau qui est configurée pour votre espace Horizon Cloud.

Conditions préalables

Vérifiez que vous disposez de la clé publique SSH que vous avez créée comme décrit dans la section Dépannage du déploiement de l'espace Horizon Cloud - Créer une paire de clés SSH. Vous fournirez cette clé publique dans l’assistant de création de la VM pour que cette dernière fasse confiance aux connexions SSH provenant du système qui possède la clé privée correspondante.

Vérifiez que le nom du réseau virtuel que vous possédez est le même que celui que vous utilisez pour déployer votre espace, comme décrit dans la section Horizon Cloud de première génération - Configurer le réseau virtuel requis dans Microsoft Azure.

Si vous n'avez pas utilisé l'option Ajouter un espace de l'assistant pour utiliser vos propres sous-réseaux nommés pour l'espace et que vous avez plutôt entré les CIDR pour les sous-réseaux, le système de déploiement de l'espace crée le sous-réseau de gestion de l'espace. Au moment de l'échec du processus de déploiement, le processus a peut-être déjà créé le sous-réseau de gestion de l'espace dans le réseau virtuel.

- Si le système de déploiement a déjà créé ce sous-réseau de gestion, il est recommandé de déployer la VM de test sur ce sous-réseau. Pour savoir si le sous-réseau de gestion de l'espace existe sur le réseau virtuel, connectez-vous au portail Microsoft Azure, accédez à ce réseau virtuel et examinez la liste des sous-réseaux qu'il comporte. Si vous aviez configuré le système de déploiement de l'espace pour qu'il crée automatiquement les sous-réseaux de l'espace (vous n'avez pas utilisé l'option pour utiliser vos propres sous-réseaux nommés pour l'espace), le sous-réseau de gestion de l'espace aura un nom dans le modèle

vmw-hcs-podID-net-management, où podID est l'UUID de l'espace. Sinon, le sous-réseau de gestion de l'espace est celui que vous avez créé pour le déploiement de l'espace. - Si le processus de déploiement en échec n'a pas créé de sous-réseau de gestion de l'espace sur le réseau virtuel, vous pouvez choisir n'importe quel sous-réseau disponible sur le réseau virtuel ou créer un sous-réseau que la VM de test utilisera.

Procédure

Utiliser SSH pour se connecter à la machine virtuelle de test

Établissez une connexion SSH (Secure Shell) à la machine virtuelle de test afin de pouvoir exécuter les tests de connectivité réseau dans votre environnement Microsoft Azure.

Se connecter par SSH à la VM de test à partir d’un système Microsoft Windows

Vous effectuez cette connexion à partir du système Microsoft Windows qui dispose de la clé privée correspondant à la clé publique que vous avez spécifiée lorsque vous avez créé la VM de test.

Conditions préalables

Vérifiez que vous disposez de l’adresse IP et du nom d’utilisateur de la VM de test que vous avez spécifiés lorsque vous avez créé la VM.

Sur un système Microsoft Windows, PuTTY est généralement utilisé. Pour faciliter le chargement de votre clé privée par PuTTY lorsque vous démarrez la session SSH, avant de démarrer PuTTY, démarrez Pageant comme décrit dans la section Créer une paire de clés SSH sur un système Microsoft Windows et ajoutez la clé privée SSH à la liste de clés de Pageant. La clé privée SSH doit correspondre à la clé publique que vous avez spécifiée lors de la création de la VM de test. Lorsque la clé privée est chargée dans Pageant, la session SSH de PuTTY utilisera automatiquement cette clé privée.

Procédure

Résultats

Que faire ensuite

Maintenant que vous êtes connecté à la VM de test, vous pouvez exécuter les tests pour vérifier la connectivité réseau dans votre environnement Microsoft Azure. Suivez les étapes décrites dans la section Exécuter les tests pour vérifier la mise en réseau dans votre environnement Microsoft Azure.

Établir une connexion SSH à la machine virtuelle de test depuis un système Linux

Vous effectuez cette connexion depuis le système Linux disposant de la clé privée qui correspond à la clé publique spécifiée lors de la création de la machine virtuelle de test.

Conditions préalables

Vérifiez que vous disposez de l’adresse IP de la machine virtuelle de test et du nom d’utilisateur que vous avez spécifié lorsque vous avez créé la machine virtuelle.

Procédure

Résultats

Que faire ensuite

Maintenant que vous êtes connecté à la machine virtuelle de test, vous pouvez exécuter les tests pour vérifier la connectivité réseau dans votre environnement Microsoft Azure. Suivez la procédure décrite dans la section Exécuter les tests pour vérifier la mise en réseau dans votre environnement Microsoft Azure.

Exécuter les tests pour vérifier la mise en réseau dans votre environnement Microsoft Azure

Vous exécutez ces tests pour vérifier que ces deux zones liées au réseau sont configurées correctement : que le DNS peut résoudre les adresses internes et externes et que les ports sortants requis sont ouverts. Vous exécutez ces tests à l’aide de votre VM de test.

L'espace s’appuie sur DNS pour résoudre les adresses internes et externes. Les deux premiers tests ici vérifient si le serveur DNS configuré dans votre environnement réseau peut résoudre les noms de domaine complet connus pour les adresses internes et externes.

Conditions préalables

Avant d’exécuter ces tests, vérifiez que vous avez créé une VM de test dans votre abonnement Microsoft Azure et que vous disposez d’une connexion SSH, comme décrit dans les sections Créer la machine virtuelle de test dans votre abonnement Microsoft Azure et Utiliser SSH pour se connecter à la machine virtuelle de test.

Obtenez les adresses IP et les noms de domaine complet des serveurs internes à votre réseau que vous prévoyez de rendre accessibles depuis le réseau virtuel, tels que le contrôleur de domaine Active Directory. Vous utiliserez ces informations dans le test de vérification de DNS.

Procédure

Résultats

Si les tests ci-dessus réussissent, vous pourrez déployer correctement votre espace.

Que faire ensuite

Lorsque vous aurez terminé le test, vous devez supprimer la VM de test et tous ses artefacts associés, tels que son disque de machine virtuelle, l’adresse IP et la carte réseau de votre environnement Microsoft Azure. De préférence, vous avez créé un groupe de ressources pour la VM de test et vous le supprimez simplement pour supprimer tous les artefacts de la machine virtuelle. Effectuez la procédure décrite dans la section Supprimer la VM de test une fois les tests terminés.

Supprimer la VM de test une fois les tests terminés

Lorsque vous aurez terminé les tests de vérification de votre configuration réseau de Microsoft Azure et que vous n'aurez plus besoin de la machine virtuelle de test, vous devrez la supprimer ainsi que tous ses artefacts associés de votre environnement Microsoft Azure.

Procédure

- Connectez-vous au portail Microsoft Azure.

- Utilisez l’une des méthodes suivantes pour supprimer la VM de test, en fonction de la méthode de déploiement que vous avez utilisée.

- Si vous avez déployé la VM de test dans son propre groupe de ressources et que vous n’utilisez pas ce groupe à d’autres fins, vous pouvez supprimer le groupe de ressources complet.

Attention : Pour éviter de supprimer d’autres éléments par inadvertance, assurez-vous que le groupe de ressources contient uniquement votre VM de test et ses objets associés, tels que son disque et ses adaptateurs réseau, avant de supprimer le groupe de ressources.

- Si vous devez supprimer la VM de test sans supprimer un groupe de ressources complet, vous pouvez utiliser la zone de recherche du portail pour rechercher le nom de la VM de test. Les résultats de cette recherche affichent la VM et tous ses objets associés (disque, interfaces réseau, adresse IP publique, etc.). Supprimez ensuite chaque objet un par un.

- Si vous avez déployé la VM de test dans son propre groupe de ressources et que vous n’utilisez pas ce groupe à d’autres fins, vous pouvez supprimer le groupe de ressources complet.

).

).