Cette liste de vérification sert à vous informer sur les éléments requis pour un déploiement d'Horizon Cloud on Microsoft Azure de première génération. Le suivi de cette liste de vérification permet d'exécuter le système de déploiement de l'espace et d'effectuer les tâches de jour 1.

À partir d'août 2022, Horizon Cloud Service - next-gen est généralement disponible et dispose de son propre guide, Utilisation du plan de contrôle Horizon de nouvelle génération.

Le modèle qui s'affiche dans le champ URL du navigateur lorsque vous vous connectez à votre environnement et voyez l'étiquette Horizon Universal Console constitue une indication de l'environnement dont vous disposez, de nouvelle génération ou de première génération. Pour un environnement de nouvelle génération, l'adresse URL de la console contient une partie telle que /hcsadmin/. L'URL de la console de première génération présente une section différente (/horizonadmin/).

Public concerné par cette liste de vérification

Cette liste de vérification est principalement destinée aux comptes clients Horizon Cloud qui n'ont jamais disposé d'un déploiement d'Horizon Cloud on Microsoft Azure dans leur environnement de locataire avant la mise à jour de service du 2 novembre 2023. Ces locataires peuvent être appelés environnements entièrement nouveaux ou vierges.

L'ensemble décrit ici est principalement destiné aux déploiements de production. Les essais et la plupart des déploiements de validation technique peuvent généralement être traités avec un sous-ensemble, tel qu'illustré dans un déploiement de validation technique simplifié.

Certaines des sections répertoriées ci-dessous doivent être mises en place avant d'exécuter l'assistant de déploiement Nouvel espace.

Certains éléments peuvent être différés jusqu'à ce que le déploiement soit terminé et en cours d'exécution.

Certains éléments sont répertoriés comme facultatifs, car ils se rapportent aux choix que vous effectuez pour votre déploiement Horizon Cloud on Microsoft Azure.

Par exemple, vous pouvez exécuter l'assistant Nouvel espace sans choisir une configuration d'Unified Access Gateway et ajouter la configuration de la passerelle ultérieurement. Dans ce cas, vous n'auriez pas besoin de répondre aux conditions requises d'Unified Access Gateway avant cette date ultérieure.

| Remplir celles-ci avant d'exécuter l'assistant Nouvel espace | Cette opération peut être effectuée après le déploiement de l'espace |

|---|---|

|

|

Quelques éléments clés à prendre en compte

Lorsque vous effectuez un déploiement d'Horizon Cloud on Microsoft Azure d'essai ou de validation technique, vous pouvez être le propriétaire de l'abonnement Microsoft Azure que vous utiliserez pour le déploiement ou effectuer la validation technique pour le compte d'une organisation qui est propriétaire de l'abonnement.

Le propriétaire de l'abonnement doit s'assurer qu'aucune des stratégies Microsoft Azure en vigueur dans l'abonnement de l'espace ne bloque, refuse ou limite la création des composants de l'espace.

La raison de cette vérification est que, lors du processus de déploiement de l'espace, le système de déploiement de l'espace utilise des appels d'API pour créer des ressources dans l'abonnement spécifié dans l'assistant Nouvel espace. Si des stratégies Microsoft Azure sont en vigueur dans cet abonnement et bloquent, refusent ou limitent la création des composants de l'espace, le déploiement échoue et nécessite une demande d'assistance au support VMware.

Par exemple, le système de déploiement de l'espace exige qu'aucune des stratégies Microsoft Azure en vigueur dans l'abonnement de l'espace ne bloque, ne refuse ou ne limite la création de composants sur le compte de stockage Azure.

Avant d'exécuter l'assistant Nouvel espace, vérifiez auprès du propriétaire de l'abonnement que les définitions de la stratégie intégrée des stratégies Microsoft Azure ne bloquent pas, ne refusent pas ou ne limitent pas la création des composants de l'espace.

Conditions requises pour le plan de contrôle d'Horizon Cloud

| ☐ | Compte VMware Customer Connect qui a été configuré par VMware pour se connecter au plan de contrôle Horizon Cloud. Pour obtenir un aperçu de la relation de ce compte avec votre compte de locataire Horizon Cloud, vous pouvez vous reporter à la page Déploiements de services Horizon et intégration d'espaces. |

Conditions requises pour les abonnements Microsoft Azure

| ☐ | Abonnement Microsoft Azure valide dans un environnement Microsoft Azure pris en charge (Azure Commercial, Azure Chine ou Azure Government). Si vous déployez l'instance externe d'Unified Access Gateway dans un réseau virtuel distinct à l'aide de son propre abonnement, procurez-vous un abonnement Microsoft Azure valide supplémentaire dans le même environnement Microsoft Azure.

Note :

Horizon Cloud prend en charge la plupart des régions Microsoft Azure. Pour obtenir la liste des régions Microsoft Azure non prises en charge actuellement, consultez

l'article Régions Microsoft Azure avec Horizon Cloud Service on Microsoft Azure (77121) de la base de connaissances VMware.

|

| ☐ | Privilèges d'administration Microsoft Azure valides dans cet abonnement Microsoft Azure, pour que vous utilisiez le portail Microsoft Azure et effectuiez les étapes de préparation du déploiement de l'espace. |

| ☐ | Enregistrement d'application Horizon Cloud et clé secrète du client créés dans l'abonnement de l'espace. Reportez-vous à la section Locataires de première génération - Créer un enregistrement d'application Horizon Cloud dans l'abonnement de l'espace. Lorsque vous (ou votre organisation) utiliserez la fonctionnalité pour déployer la configuration de la passerelle externe dans un abonnement distinct de celui de l'espace, cet abonnement de passerelle a également besoin d'un enregistrement d'application Horizon Cloud et d'une clé secrète du client. |

| ☐ | La création de l'enregistrement d'application Horizon Cloud dans un abonnement crée automatiquement un principal de service, selon le comportement standard de Microsoft Azure. Attribuez à ce principal de service un rôle qui permet à Horizon Cloud d'effectuer des appels d'API dans l'abonnement de l'espace. En général, le rôle Il peut s'agir également d'un rôle personnalisé attribué au niveau de l'abonnement de l'espace. Lorsque vous déployez la configuration de la passerelle externe dans un groupe de ressources existant dans un abonnement distinct, vous pouvez attribuer un rôle personnalisé ou le rôle Lorsque vous (ou votre organisation) souhaitez que l'enregistrement d'application Horizon Cloud utilise un rôle personnalisé, reportez-vous à la page suivante qui décrit les actions que ce rôle personnalisé doit posséder, Lorsque votre organisation préfère utiliser un rôle personnalisé.

Note : Le rôle doit être attribué directement au principal de service de l'enregistrement d'application

Horizon Cloud. L'utilisation d'une attribution basée sur un groupe d'un rôle à ce principal de service n'est pas prise en charge.

|

| ☐ | Fournisseurs de ressources requis enregistrés dans chaque abonnement Microsoft Azure. Reportez-vous à la section Enregistrer les fournisseurs de services. |

| ☐ | ID d'abonnement, ID d'annuaire, ID d'application et clé identifiés pour l'abonnement que vous spécifierez dans l'assistant de déploiement. |

| ☐ | L'abonnement doit autoriser l'utilisation du type de compte Azure StorageV2. Assurez-vous que les stratégies Microsoft Azure de l'abonnement ne limitent pas ni ne refusent la création de contenu qui nécessite le type de compte Azure StorageV2. |

| ☐ | L'abonnement doit autoriser la création de groupes de ressources qui ne contiennent pas de balises, sauf si vous spécifiez des balises de ressources personnalisées dans l'assistant de déploiement de l'espace. Le processus de déploiement de l'espace crée des groupes de ressources dans l'abonnement de l'espace sans balises, sauf si vous spécifiez des balises de ressources personnalisées dans l'assistant. Si vous ne prévoyez pas d'utiliser la fonctionnalité de balises de ressources personnalisées de l'assistant de déploiement, vous devez vérifier que vos stratégies Microsoft Azure permettent la création des groupes de ressources non balisées de l'espace dans l'abonnement cible. Si vous ne spécifiez aucune balise de ressource personnalisée dans l'assistant et que votre abonnement Microsoft Azure comporte un type de condition requise de balise de ressource, le déploiement de l'espace échoue lorsque vous tentez de déployer un espace dans cet abonnement ou au moment des mises à jour de l'espace ou de l'ajout d'une configuration de passerelle à un espace. Pour connaître les noms des groupes de ressources créés par le système de déploiement, reportez-vous à la section Groupes de ressources créés par le système de déploiement de l'espace. |

| ☐ | Facultatif. Votre organisation peut vous obliger à utiliser un groupe de ressources créé au préalable spécifique nommé par l'organisation pour l'instance externe d'Unified Access Gateway, dans un réseau virtuel et un abonnement distincts de l'abonnement de l'espace. Elle peut également exiger l'utilisation d'un groupe de ressources créé au préalable spécifique nommé par l'organisation. Vous devez alors utiliser la fonctionnalité pour déployer l'instance externe d'Unified Access Gateway dans votre propre groupe de ressources nommé. Sans l'utilisation cette fonctionnalité, le système de déploiement de l'espace crée automatiquement un groupe de ressources avec sa propre convention d'attribution de nom. L'utilisation de cette fonctionnalité vous oblige à créer ce groupe de ressources dans cet abonnement avant d'exécuter le système de déploiement de l'espace. Vous devez également vous assurer que les autorisations nécessaires sont en place pour que le système de déploiement de l'espace déploie la configuration d'Unified Access Gateway dans ce groupe de ressources, gère la configuration et mette à jour le logiciel Unified Access Gateway dans le processus de mise à jour de l'espace standard. Pour plus d'informations sur les autorisations nécessaires à inclure dans le rôle personnalisé, reportez-vous à la section Lorsque votre organisation préfère utiliser un rôle personnalisé. |

Configurations requises pour la capacité Microsoft Azure

Lorsque le tableau suivant fait référence à la capacité Microsoft Azure, aucune installation manuelle n'est requise. Tant que les capacités indiquées sont disponibles dans l'abonnement, le système de déploiement de l'espace instancie automatiquement les VM décrites.

Pour la capacité impliquant des familles de VM, le portail Microsoft Azure utilise également le terme quota.

| ☐ | Capacité Microsoft Azure pour les artefacts de l'espace [Horizon Cloud] principal à déployer dans cet abonnement. (Cette liste exclut les capacités requises pour les configurations d'Unified Access Gateway facultatives et pour vos charges de travail de poste de travail et d'application prévues.)

|

| ☐ | Facultatif. Capacité requise lors de la spécification de l'utilisation d'Unified Access Gateway pour l'espace.

Note : Le modèle de VM

A4_v2 suffit uniquement pour les validations de concept (PoC), les pilotes ou les environnements plus petits dans lesquels vous savez que vous ne dépasserez pas 1 000 sessions actives sur l'espace.

Si la région de votre abonnement ne fournit pas les tailles de |

Conditions requises pour le réseau

| ☐ | Réseau virtuel Microsoft Azure créé dans la région Microsoft Azure cible avec l'espace d'adresses applicable pour couvrir les sous-réseaux requis. Reportez-vous à la section Horizon Cloud de première génération - Configurer le réseau virtuel requis dans Microsoft Azure. Lors du déploiement de la passerelle externe d'Unified Access Gateway facultative dans son propre réseau virtuel distinct du réseau virtuel de l'espace, créez le réseau virtuel Unified Access Gateway dans la même région Microsoft Azure que celle du réseau virtuel de l'espace avec l'espace d'adresses applicable pour couvrir les sous-réseaux requis, et liez les deux réseaux virtuels. |

| ☐ | 3 plages d'adresses qui ne se chevauchent pas au format CIDR dans le réseau virtuel de l'espace, réservées aux sous-réseaux.

Info-bulle : Une fois l'espace déployé, vous pouvez le modifier pour ajouter des sous-réseaux de locataires à utiliser avec les VM de vos batteries de serveurs et attributions de poste de travail. Les sous-réseaux de locataire supplémentaires peuvent se trouver dans le même réseau virtuel que celui dans lequel l'espace est déployé ou dans un réseau virtuel homologue. Pour plus d'informations, reportez-vous à la section

Présentation de l'utilisation de plusieurs sous-réseaux de locataires.

|

| ☐ | Lors du déploiement de l'instance externe d'Unified Access Gateway dans son propre réseau virtuel distinct du réseau virtuel de l'espace, 3 plages d'adresses qui ne se chevauchent pas au format CIDR dans le réseau virtuel d'Unified Access Gateway, réservées aux sous-réseaux.

|

| ☐ | Serveurs NTP disponibles et accessibles à partir de l'espace Horizon Cloud et des instances de Unified Access Gateway. |

| ☐ | Configurez le serveur DNS du réseau virtuel, pointant vers un serveur DNS valide qui peut résoudre les noms de machines internes et externes. |

| ☐ | L'accès Internet sortant sur les réseaux virtuels que vous utilisez pour le déploiement de l'espace et de la passerelle doit résoudre et atteindre des noms DNS spécifiques à l'aide de ports et de protocoles spécifiques. Cette condition est requise pour le déploiement et les opérations en cours. Pour obtenir la liste des noms DNS et des ports, reportez-vous aux sections Conditions requises de DNS et Conditions requises de ports et de protocoles. |

| ☐ | Facultatif. Informations sur le serveur proxy, si cela s'avère nécessaire pour l'accès Internet sortant sur le réseau virtuel qui est utilisé pendant le déploiement et les opérations en cours de l'environnement Horizon Cloud. |

| ☐ | Facultatif. Microsoft Azure VPN/Express Route configurés, lorsque vous souhaitez établir une mise en réseau entre le réseau virtuel et votre réseau d'entreprise sur site. |

Conditions requises pour les ports et les protocoles

| ☐ | Des ports et protocoles spécifiques sont requis pour les espaces d'intégration et les opérations en cours de votre environnement Horizon Cloud. Reportez-vous à la section Ports et protocoles. |

Conditions requises pour Unified Access Gateway

Vous pouvez exécuter l'assistant Nouvel espace sans choisir une configuration d'Unified Access Gateway et ajouter la configuration de la passerelle ultérieurement. Dans ce cas, vous n'auriez pas besoin de répondre aux conditions requises d'Unified Access Gateway avant cette date ultérieure. Par définition, une instance d'Unified Access Gateway externe permet aux clients sur des réseaux externes de lancer les applications et les postes de travail virtuels, tandis qu'une instance d'Unified Access Gateway interne permet aux clients sur des réseaux internes de disposer de connexions HTML Access (Blast) approuvées. Pour prendre en charge les connexions d'utilisateurs finaux à partir d'Internet et lancer leurs applications et postes de travail virtuels, une instance d'Unified Access Gateway externe doit être configurée sur l'espace.

Si vous sélectionnez les options d'Unified Access Gateway dans l'assistant Nouvel espace, celui-ci impose des éléments spécifiques ci-dessous.

| ☐ | Nom de domaine complet pour la configuration d'Unified Access Gateway. |

| ☐ | Un ou plusieurs certificats pour Unified Access Gateway au format PEM correspondant au nom de domaine complet.

Note : Si le ou les certificats que vous fournissez à cet effet utilisent des paramètres CRL (listes de révocation des certificats) ou OCSP (Online Certificate Status Protocol) qui font référence à des noms DNS spécifiques, vous devez vous assurer que l'accès Internet sortant sur le réseau virtuel peut être résolu et accessible. Lors de la configuration de votre certificat fourni dans la configuration de la passerelle

Unified Access Gateway, le logiciel

Unified Access Gateway accédera à ces noms DNS pour vérifier l'état de révocation du certificat. Si ces noms DNS ne sont pas accessibles, le déploiement de l'espace échouera lors de la phase de

connexion. Ces noms dépendent fortement de l'autorité de certification que vous avez utilisée pour obtenir les certificats, et VMware n'en a donc pas le contrôle.

|

| ☐ | Facultatif, sauf pour que les utilisateurs finaux utilisent également l'authentification à deux facteurs. Dans ce cas, Unified Access Gateway doit être configuré pour l'authentification à deux facteurs avec l'un des types de systèmes d'authentification compatibles avec les déploiements Horizon Cloud on Microsoft Azure. La configuration doit inclure les éléments suivants :

Note : Une fois que l'espace est déployé et que vous avez configuré l'authentification à deux facteurs dans les paramètres d'

Universal Broker, une configuration supplémentaire est nécessaire pour que les utilisateurs finaux internes ignorent également l'utilisation de cette authentification à deux facteurs. Lorsqu'un espace dispose d'une configuration d'

Unified Access Gateway interne, cette configuration achemine les demandes de connexion vers des applications et postes de travail virtuels pour ces utilisateurs finaux internes. Pour qu'

Universal Broker ignore l'étape d'authentification à deux facteurs pour les utilisateurs finaux internes, entrez les plages d'adresses NAT de sortie correspondant à votre trafic d'utilisateurs finaux internes après le déploiement de l'espace et la configuration d'

Universal Broker. Ces plages permettent à

Universal Broker d'identifier le trafic client des utilisateurs finaux internes indépendamment des utilisateurs finaux externes afin d'ignorer l'authentification à deux facteurs. Pour plus d'informations, reportez-vous à la rubrique de documentation

Définir les plages réseau internes pour Universal Broker.

|

Workflow du déploiement de l'espace

Les éléments précédents sont ceux requis avant de démarrer l'assistant de déploiement de l'espace. Après avoir vérifié que vous disposez des éléments précédents, suivez les étapes de déploiement de l'espace jusqu'à l'étape 4 dans Locataires de première génération - Déploiements d'Horizon Cloud on Microsoft Azure - Séquence générale pour déployer votre espace.

Ensuite, une fois l'espace déployé, vérifiez que vous disposez des éléments décrits dans la section suivante afin de pouvoir effectuer les étapes clés restantes de ce workflow général.

Conditions requises pour Active Directory

Le workflow d'enregistrement Active Directory de la console impose les éléments suivants. Pour bien comprendre ce workflow, reportez-vous à la section Enregistrement de votre premier domaine Active Directory dans l'environnement Horizon Cloud.

| ☐ | Une des configurations Active Directory prises en charge suivantes :

|

| ☐ | Niveaux fonctionnels de domaine des services de domaine Microsoft Windows Active Directory (AD DS) pris en charge :

|

| ☐ | Tous les espaces connectés au cloud du même compte client Horizon Cloud doivent avoir une vue directe sur le même ensemble de domaines Active Directory lors du déploiement de ces espaces. Cette condition requise s'applique non seulement aux espaces supplémentaires que vous déployez par la suite dans Microsoft Azure après le premier espace, mais également aux espaces Horizon connectés au cloud au même compte client à l'aide d'Horizon Cloud Connector. |

| ☐ |

Référence : Comptes de service dont Horizon Cloud a besoin pour ses opérations. |

| ☐ |

Référence : Comptes de service dont Horizon Cloud a besoin pour ses opérations. |

| ☐ |

Pour plus d'informations, reportez-vous à la section Comptes de service dont Horizon Cloud a besoin pour ses opérations Dans Microsoft Active Directory, lorsque vous créez une unité d'organisation, le système peut définir automatiquement l'attribut |

| ☐ |

Pour plus d'informations, reportez-vous à la section Comptes de service dont Horizon Cloud a besoin pour ses opérations Dans Microsoft Active Directory, lorsque vous créez une unité d'organisation, le système peut définir automatiquement l'attribut |

| ☐ | Groupes Active Directory.

Horizon Cloud prend en charge l'utilisation de groupes de sécurité Active Directory pour les connexions d'administrateurs et les droits d'utilisateurs finaux. Les groupes imbriqués sont pris en charge. L'appartenance au groupe est évaluée en demandant l'attribut calculé tokenGroups, ce qui signifie qu'Horizon Cloud ne présente aucune limitation de profondeur d'imbrication, mais prend en charge tous les éléments définis dans Active Directory. Lorsque l'on nous demande s'il existe des considérations ou des limitations supplémentaires dans le contexte de groupes Active Directory et de la combinaison de Horizon Cloud avec Universal Broker et Workspace ONE Access Cloud, la réponse à cette question est non, aucune. Si votre environnement de locataire dispose d'espaces Horizon Cloud dans Microsoft Azure exécutant des manifestes dont la version est postérieure à 1600.0, le compte de jonction de domaine et tous les comptes de jonction de domaine auxiliaires doivent également se trouver dans le groupe d'administrateurs Horizon Cloud, ou dans un groupe Active Directory disposant du rôle Super administrateur dans Horizon Cloud. |

| ☐ | Unités d'organisation Active Directory pour les postes de travail virtuels et les postes de travail basés sur une session RDS et/ou les applications publiées. Dans Microsoft Active Directory, lorsque vous créez une unité d'organisation, le système peut définir automatiquement l'attribut |

Si vous souhaitez utiliser un annuaire Active Directory configuré pour LDAPS, vous devez demander l'activation des fonctionnalités prises en charge par LDAPS auprès de votre locataire Horizon Cloud. Pour plus d'informations, reportez-vous à la section Utilisation d'environnements Active Directory configurés pour LDAPS.

Configuration d'Universal Broker

Pour la configuration d'Universal Broker, assurez-vous de remplir les éléments du tableau suivant qui s'appliquent aux options souhaitées. Pour plus d'informations, reportez-vous à la section Configurer Universal Broker.

| ☐ | L'accès Internet sortant sur les réseaux virtuels que vous utilisez pour l'espace doit résoudre et atteindre des noms DNS spécifiques à l'aide de ports et de protocoles spécifiques. Cela est nécessaire pour la configuration Universal Broker et les opérations en cours. Pour obtenir la liste des noms et des ports DNS, reportez-vous aux sections Locataires de première génération - Déploiements d'Horizon Cloud on Microsoft Azure - Conditions requises de résolution de noms d'hôtes, Noms DNS et Locataires de première génération - Espace Horizon Cloud - Conditions requises des ports et des protocoles. |

| ☐ | Selon les types de connexions d'utilisateurs finaux que vous souhaitez fournir :

|

| ☐ | Facultatif. Lorsque vous souhaitez qu'Universal Broker applique l'authentification à deux facteurs, les espaces doivent disposer d'une instance externe d'Unified Access Gateway configurée pour l'authentification à deux facteurs avec l'un des types de systèmes d'authentification compatibles avec les déploiements Horizon Cloud on Microsoft Azure. Universal Broker transmet la demande d'authentification à Unified Access Gateway, qui communique avec le serveur d'authentification, puis relaie la réponse à Universal Broker. Cette configuration d'Unified Access Gateway externe nécessite les éléments suivants :

|

| ☐ | Facultatif : nom de domaine complet personnalisé que vos utilisateurs finaux utiliseront pour accéder au service Universal Broker et le certificat basé sur ce nom de domaine complet. Pour utiliser le nom de domaine complet d'intermédiation fourni par VMware, aucun nom de domaine complet personnalisé n'est requis. |

Conditions préalables des enregistrements DNS

Une fois que l'espace est déployé dans le cloud Microsoft Azure et en fonction de votre situation professionnelle et des fonctionnalités que vous souhaitez utiliser, il est important de configurer les enregistrements de votre serveur DNS qui mappent des noms de domaine complets (FQDN) aux adresses IP liées à l'espace. Pour obtenir des informations de base sur le mappage d'enregistrement DNS, reportez-vous à la page de documentation des services cloud Microsoft Configuration d'un nom de domaine personnalisé pour une instance d'Azure Cloud Service.

- Lorsque vous configurez l'instance d' Universal Broker du locataire avec un nom de domaine complet personnalisé

-

☐ Créez un enregistrement DNS public qui mappe votre nom de domaine complet personnalisé à celui de l'intermédiation fourni par VMware dans votre configuration d'Universal Broker. Reportez-vous à la section Configurer Universal Broker. - Lorsque l'espace dispose d'une instance d' Unified Access Gateway externe

-

☐ Créez un enregistrement DNS public pour l'accès des utilisateurs finaux externes qui correspond au nom de domaine complet sur la configuration de la passerelle externe. Cet enregistrement DNS pointe ce nom de domaine complet sur l'équilibrage de charge externe Microsoft Azure dans la configuration d'Unified Access Gateway externe de l'espace. Pour obtenir des informations de base sur le mappage d'enregistrement DNS, reportez-vous à la page de documentation Microsoft Configuration d'un nom de domaine personnalisé pour une instance d'Azure Cloud Service.

- Lorsque l'espace dispose d'une instance d' Unified Access Gateway interne

-

☐ Créez un enregistrement DNS interne pour l'accès des utilisateurs finaux internes qui correspond au nom de domaine complet sur la configuration de la passerelle interne. Cet enregistrement DNS pointe ce nom de domaine complet sur l'équilibrage de charge interne Microsoft Azure dans la configuration d'Unified Access Gateway interne de l'espace.

Image standard, postes de travail et batteries de serveurs Horizon Cloud

Votre abonnement Microsoft Azure doit intégrer les conditions préalables suivantes en fonction des types d'images standard, des postes de travail VDI et des batteries de serveurs RDS à provisionner depuis l'espace déployé.

Notez également la matrice de prise en charge suivante pour l'utilisation des modèles de VM Microsoft Azure VM de génération 1, VM de génération 2, en ce qui concerne les systèmes d'exploitation invités Windows 10 et Windows 11.

| Modèle de VM Azure | Windows 10 | Windows 11 |

|---|---|---|

| VM de génération 1 | Pris en charge | Non pris en charge |

| VM de génération 2 | Non pris en charge | Pris en charge |

| ☐ | Base de l'image standard : l'une des configurations de VM Microsoft Azure prises en charge.

Lors de l'utilisation de l'assistant automatisé Importer une machine virtuelle à partir de Marketplace de la console pour créer une VM de base, le système utilise automatiquement par défaut l'une des tailles de VM ci-dessus. Le choix par défaut du système est basé sur ses paramètres internes et sur le système d'exploitation (OS) spécifique. Le système utilise les modèles comme indiqué pour les images à espace unique et les images à plusieurs espaces. |

| ☐ | Sélection du modèle de VM de poste de travail pour les attributions de poste de travail VDI : toutes les configurations de VM Microsoft Azure disponibles dans la région Microsoft Azure, à l'exception de celles qui ne sont pas compatibles avec les opérations de poste de travail Horizon Cloud. Pour les environnements de production, le test de dimensionnement de VMware recommande d'utiliser des modèles disposant d'au moins 2 CPU. |

| ☐ | Sélection du modèle de VM RDSH pour les batteries de serveurs : toutes les configurations de VM Microsoft Azure disponibles dans la région Microsoft Azure, à l'exception de celles qui ne sont pas compatibles avec les opérations de batterie de serveurs RDS d'Horizon Cloud. Cette condition requise s'applique également à une VM exécutant Microsoft Windows 10 Enterprise multisession ou Windows 11 Enterprise multisession lorsque cette VM est utilisée avec Horizon Cloud. Comme indiqué aux FAQ sur Windows Enterprise multisession de la documentation de Microsoft Azure Virtual Desktop, Microsoft Windows Enterprise multisession est un type d'hôte de session Bureau à distance (RDSH) qui autorise plusieurs sessions interactives simultanées, qui ne pouvaient être fournies auparavant que par les systèmes d'exploitation Microsoft Windows Server. Les workflows Horizon Cloud qui s'appliquent aux serveurs RDS s'appliquent également à Microsoft Windows Enterprise multisession. Pour les environnements de production, le test de dimensionnement de VMware recommande d'utiliser des modèles disposant d'au moins 2 CPU. |

Configuration requise pour le service de gestion des images (IMS)

À partir de la version de juillet 2021, lorsque vos espaces Horizon Cloud exécutent tous le manifeste 2632 ou une version ultérieure et qu'Universal Broker est activé sur votre locataire, les fonctionnalités de Horizon Image Management Service peuvent être utilisées avec ces espaces. L'utilisation des fonctionnalités d'image à plusieurs espaces fournies par le service a des exigences supplémentaires. Pour plus d'informations sur la configuration système requise pour l'utilisation de ces fonctionnalités, reportez-vous à la section de Microsoft Azure Configuration système requise pour le service de gestion des images Horizon. Les conditions supplémentaires requises pour l'abonnement de l'espace, l'enregistrement de l'application Horizon Cloud de cet abonnement et son principal de service lors de l'utilisation d'images à plusieurs espaces sont présentées dans le tableau suivant.

| ☐ | Les abonnements utilisés par les espaces qui participent à des images à plusieurs espaces doivent se trouver dans un locataire Microsoft Azure Active Directory (AAD) unique. |

| ☐ | Le principal de service de l'enregistrement d'application Horizon Cloud utilisé par les espaces qui participent à des images à plusieurs espaces doit répondre à l'une des conditions requises suivantes :

Comme les espaces sont susceptibles de se trouver dans des abonnements différents, l'exigence d'accès en lecture permet à l'abonnement de chaque espace participant d'avoir une vue directe sur les abonnements des autres espaces participants. Cette vue directe est nécessaire pour que le service utilise les fonctionnalités d'Azure Shared Image Gallery pour créer les images à plusieurs espaces. |

| ☐ | Les rôles personnalisés utilisés par les principaux de service des espaces participants doivent inclure les autorisations suivantes liées à l'utilisation d'Azure Shared Image Gallery.

|

Attribution de licence pour les systèmes d'exploitation Microsoft Windows

Ces éléments sont associés aux systèmes d'exploitation Microsoft Windows dans vos VM importées, les images standard, les VM de serveur de batterie de serveurs compatibles RDSH et les VM de poste de travail virtuel. Pour obtenir la liste des systèmes d'exploitation Microsoft Windows pris en charge par Horizon Cloud, reportez-vous à l'article 78170 de la base de connaissances VMware et à l'article 70965 de la base de connaissances VMware.

Horizon Cloud n'attribue aucune licence de système d'exploitation invité requise pour utiliser les systèmes d'exploitation Microsoft Windows que vous utilisez dans le cadre de l'utilisation des workflows Horizon Cloud. En tant que client, il vous incombe de disposer de licences Microsoft valides et éligibles qui vous autorisent à créer et à utiliser des VM de poste de travail Windows et des VM RDSH que vous choisissez d'utiliser dans votre environnement de locataire Horizon Cloud. Vous êtes également autorisé à effectuer des workflows sur ces VM. L'attribution de licence requise dépend de votre utilisation prévue.

| ☐ | Gestion des licences pour un ou plusieurs des types suivants : Microsoft Windows 7 Enterprise, Microsoft Windows 10 et Microsoft Windows 11 (à session unique, types de clients VDI) |

| ☐ | Gestion des licences pour Microsoft Windows 10 Enterprise multisession ou Microsoft Windows 11 Enterprise multisession |

| ☐ | Attribution de licence pour un ou plusieurs des types suivants : Microsoft Windows Server 2012 R2, Microsoft Server 2016, Microsoft Server 2019 |

| ☐ | Serveurs de licences RDS Microsoft Windows : pour la haute disponibilité, des serveurs de licence redondants sont recommandés. |

| ☐ | Licences d'accès client pour appareil et/ou utilisateur RDS Microsoft. |

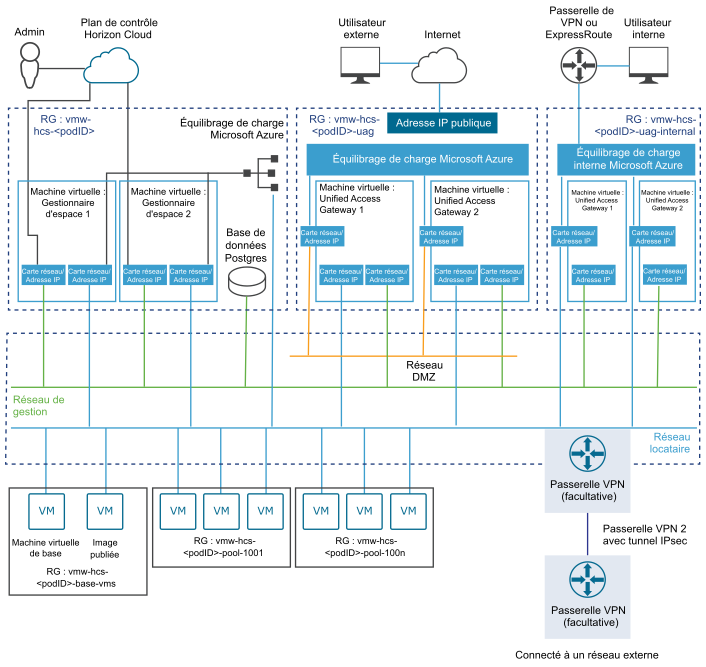

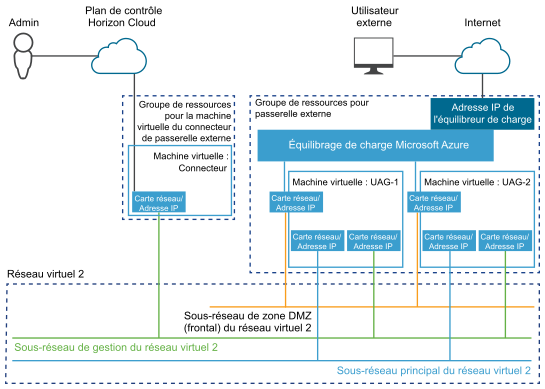

Architecture de référence

Utilisez les schémas d'architecture ci-dessous pour référence.