Gestion des comptes

Les fonctionnalités de Gestion des comptes de VMware Workspace ONE Intelligence incluent le contrôle d'accès basé sur les rôles (RBAC) pour les administrateurs, les stratégies d'accès aux données, la configuration de Microsoft Azure Active Directory et la gestion des limites système allouées aux administrateurs. Vous pouvez trouver ces fonctionnalités dans la zone Comptes de la console.

Qu'est-ce que RBAC ?

Le contrôle d'accès basé sur les rôles (RBAC) comporte des rôles prédéfinis que vous pouvez attribuer aux administrateurs pour accéder aux ressources qu'ils utilisent. Attribuez un rôle unique ou combinez des rôles pour les administrateurs qui requièrent des autorisations sur l'ensemble de votre environnement.

Comptes de base et d'annuaire dans Workspace ONE UEM

L'un des systèmes Workspace ONE Intelligence peut obtenir les données utilisateur à partir de Workspace ONE UEM. RBAC prend en charge l'ajout d'administrateurs depuis Workspace ONE UEM à partir des utilisateurs de base et des utilisateurs basés sur l'annuaire.

- Les utilisateurs de base sont des comptes individuels qui ne sont pas gérés par un service d'identité. Ils ne nécessitent pas d'infrastructure d'entreprise. Ces informations d'identification existent uniquement dans Workspace ONE UEM et n'ont pas de sécurité fédérée.

- Les utilisateurs basés sur l'annuaire sont gérés dans un service d'identité et sont extraits dans Workspace ONE UEM. Ces utilisateurs accèdent aux ressources avec leurs informations d'identification d'annuaire et toutes les modifications apportées à leurs comptes se synchronisent avec Workspace ONE UEM.

Azure Active Directory (AD) pour utiliser des groupes d'administrateurs

Pour utiliser vos groupes d'administrateurs Azure AD avec RBAC, vous devez autoriser Workspace ONE Intelligence à accéder à votre environnement Azure AD public à l'aide des API Microsoft Graph.

Workspace ONE Intelligence stocke les informations minimales d'Azure, telles que le nom et le prénom de l'utilisateur, son adresse e-mail de contact ou ses groupes affiliés. L'intégration n'inclut pas de planification de synchronisation régulière ni d'opération d'interrogation, mais valide plutôt les informations lorsque l'utilisateur accède à Workspace ONE Intelligence.

Utilisateurs existants et super administrateurs RBAC

Tous les rôles sont attribués aux utilisateurs Workspace ONE Intelligence avec accès avant l'introduction de RBAC. Un administrateur disposant de tous les rôles est un super administrateur. RBAC ne dispose pas d'un rôle unique pour les super administrateurs.

Processus de configuration

Pour configurer RBAC, configurez plusieurs composants dans Comptes > Administrateurs.

- Autorisez Workspace ONE Intelligence à se connecter à votre système Azure AD à l'aide de l'assistant de configuration.

- Ajoutez et modifiez des administrateurs.

Modification des autorisations RBAC

Lorsque vous modifiez les autorisations RBAC dans Workspace ONE Intelligence, le système envoie un e-mail intitulé Rôle du compte modifié à l'utilisateur RBAC. La notification répertorie les éléments suivants : autorisations modifiées et auteur des modifications.

Transfert de la propriété des tableaux de bord et des rapports

Vous pouvez partager des tableaux de bord et des rapports avec d'autres utilisateurs Workspace ONE Intelligence . Le propriétaire de l'objet (tableau de bord ou rapport) est désigné par un accès complet, tandis que les utilisateurs qui partagent l'objet sont désignés par l'accès Peut afficher (lecture seule) ou l'accès Peut modifier (lecture et écriture). En tant qu'extension de la fonctionnalité de partage, les administrateurs disposant du rôle Administrateur peuvent également transférer la propriété des tableaux de bord et des rapports. Cette fonctionnalité est utile après le départ d'administrateurs de l'organisation, car leurs objets Workspace ONE Intelligence ne disposent plus d'un administrateur actif pour les gérer. Pour attribuer ces objets à un administrateur actif, les administrateurs peuvent rechercher des objets sans propriétaire et les réattribuer.

- Pour plus d'informations sur le transfert de la propriété des tableaux de bord, consultez la section Transfert de la propriété des tableaux de bord.

- Pour plus d'informations sur le transfert de la propriété des rapports, consultez la section Transfert de la propriété des rapports.

Ajouter des administrateurs depuis Workspace ONE UEM

Pour ajouter des administrateurs de base et des administrateurs basés sur l'annuaire gérés dans Workspace ONE UEM pour le contrôle d'accès basé sur les rôles (RBAC) dans Workspace ONE Intelligence, configurez les paramètres de manière à autoriser les administrateurs à accéder à Workspace ONE Intelligence depuis Workspace ONE UEM.

Ce processus inclut des configurations dans Workspace ONE UEM. Vous pouvez ajouter ou modifier des administrateurs dans Workspace ONE UEM et leur attribuer un rôle Intelligence Admin. Vous gérez les rôles et les autorisations d'administrateur dans VMware Cloud Services.

Les nouveaux administrateurs RBAC doivent se connecter à la console Workspace ONE Intelligence pour demander l'accès via le processus de notifications de Demande d'accès. Le système vous envoie sa demande par e-mail. Ce dernier constitue votre invite pour accorder des autorisations et configurer des comptes RBAC dans Workspace ONE Intelligence.

Remarque : Vous modifiez les rôles et les autorisations d'administrateur pour Workspace ONE Intelligence dans VMware Cloud Services. Pour plus d'informations, reportez-vous à la section Gestion des identités et des accès.

Procédure

- Dans Workspace ONE UEM Console, ajoutez un rôle pour que les administrateurs puissent accéder à Workspace ONE Intelligence.

- Sélectionnez le groupe organisationnel.

- Accédez à Comptes > Administrateurs > Rôles > Ajouter un rôle.

- Entrez un nom et une description pour trouver le rôle dans l'affichage en liste.

Intelligence Admin - Grants basic admins access to the WS1 Intelligence console. - Dans la zone de texte Rechercher des ressources, entrez Intelligence pour afficher le rôle Intelligence. Ce rôle se trouve dans Catégories > Surveiller > Intelligence.

- Donnez aux administrateurs les autorisations de lecture et de modification. Le rôle

Intelligence Adminpeut désormais être attribué aux administrateurs dans Workspace ONE UEM.

- Dans Workspace ONE UEM Console, ajoutez des administrateurs et attribuez-leur le rôle Intelligence.

- Accédez à Comptes > Administrateurs > Affichage en liste > Ajouter > Ajouter un administrateur.

- Sélectionnez l'onglet Basique, pour le paramètre Type d'utilisateur, sélectionnez Basique ou Annuaire.

- Basique : entrez les paramètres requis dans l'onglet Basique, y compris le nom d'utilisateur, le mot de passe, le prénom et le nom de famille. Vous pouvez activer l'authentification à deux facteurs, qui vous permet de choisir entre les e-mails et les SMS comme méthode de distribution, ainsi que de sélectionner le délai d'expiration du jeton en minutes. Vous pouvez également sélectionner une option de Notification, entre Aucune, E-mail ou SMS. Les administrateurs reçoivent une réponse générée automatiquement.

- Annuaire : entrez le domaine et le nom d'utilisateur pour les informations d'identification d'annuaire de l'administrateur.

- Sélectionnez l'onglet Rôles, choisissez le groupe organisationnel, puis entrez le rôle que vous avez ajouté précédemment,

Intelligence Admin.

- Demandez aux administrateurs de se connecter à Workspace ONE Intelligence et de terminer le processus de demande d'accès. Si vous sélectionnez le bouton Demande d'accès sur la page Accès restreint, le système envoie une notification par e-mail à 10 administrateurs qui sont actifs et qui disposent du rôle Administrateur dans la console pour approuver l'entrée. Si les utilisateurs ont déjà demandé l'accès et qu'ils sélectionnent Demande d'accès, la console leur propose leur demande précédente, mais les autorise à en envoyer une autre.

- Consultez vos e-mails pour savoir si vous avez reçu des notifications de Demande d'accès administrateur.

Ajouter des administrateurs et des groupes d'administrateurs à partir d'Azure AD

Pour ajouter des administrateurs et des groupes d'administrateurs à partir d'Azure Active Directory (AD) pour le contrôle d'accès basé sur les rôles (RBAC) dans Workspace ONE Intelligence, configurez les paramètres de manière à autoriser les administrateurs à accéder à Workspace ONE Intelligence depuis Workspace ONE UEM.

Conditions prérequises

Vous devez autoriser Workspace ONE Intelligence à se connecter à votre environnement Azure AD.

Procédure

- Dans Workspace ONE Intelligence, accédez à Comptes > Administrateurs. L'élément de menu Ajouter ne s'affiche pas tant que vous n'avez pas configuré l'intégration avec Azure AD.

- Sur la page Ajouter un administrateur, entrez le nom de l'administrateur dans la zone de texte Utilisateur et sélectionnez le nom dans la liste. Si vous ajoutez des groupes d'administrateurs Azure AD, le système accède à la page Ajouter un groupe d'administrateurs. Entrez le nom du groupe d'administrateurs dans la zone de texte Groupe.

- Sélectionnez les autorisations applicables et enregistrez le compte d'administrateur. L'administrateur ajouté s'affiche comme Inconnu (non connecté), car le système ne tire pas ces données d'Azure. Cet affichage est résolu avec la connexion de l'administrateur à Workspace ONE Intelligence.

- Demandez aux administrateurs de se connecter à Workspace ONE Intelligence. Cette étape de connexion résout le nom d'utilisateur de l'administrateur depuis Inconnu (non connecté) vers le nom d'utilisateur configuré.

Descriptions des rôles RBAC

Le contrôle d'accès basé sur les rôles (RBAC) inclut les titres d'administrateur Analyste, Auditeur, Administrateur et Automatisateur. Chaque rôle dispose d'autorisations spécifiques pour offrir une attribution rapide avec un accès approprié aux fonctionnalités Workspace ONE Intelligence.

Pour créer un super administrateur, attribuez tous les rôles au compte administrateur. Workspace ONE Intelligence n'a pas de rôle unique distinct pour le super administrateur.

- Administrateur : l'administrateur peut créer une gestion d'identité et d'accès, des administrateurs et des intégrations.

- Autorisation d'analyse : lire

- Autorisations de paramètres : créer, mettre à jour et supprimer

- Analyste : un analyste peut créer, utiliser et supprimer ses propres objets. Il peut utiliser d'autres objets en fonction de ses autorisations. Ils ne peuvent pas fonctionner dans les paramètres ou les workflows .

- Autorisation d'analyse : lire

- Autorisations de tableaux de bord : créer, mettre à jour et supprimer

- Autorisations de rapports : créer, mettre à jour et supprimer

- Auditeur : l'auditeur peut voir ce que les autres administrateurs créent à des fins d'audit. Il dispose d'un accès en lecture à tout ce qui est créé. Si votre auditeur modifie également des objets, ajoutez l'un des autres rôles au compte.

- Autorisation d'analyse : lire

- Autorisation de tableaux de bord : lire

- Autorisation de rapports : lire

- Autorisation de workflows - Lecture

- Autorisation de paramètres : lire

- Automatiseur : l'automatiseur peut créer, utiliser et supprimer des automatisations. Il peut également configurer des intégrations dans Paramètres qui sont utilisées dans les automatisations. La restriction de la création d'automatisations par d'autres administrateurs permet de contrôler l'impact important des automatisations sur les points de terminaison. Cela permet également de réduire la création d'automatisations qui se chevauchent ou qui sont en conflit.

- Autorisation d'analyse : lire

- Autorisations de workflows : créer, mettre à jour et supprimer

- Autorisations de paramètres : créer, mettre à jour et supprimer

Que sont les stratégies d'accès aux données ?

Les stratégies d'accès aux données de Workspace ONE Intelligence contrôlent les données que les utilisateurs, en particulier les analystes, voient dans les tableaux de bord et les rapports. Pour contrôler l'accès, Workspace ONE Intelligence utilise les groupes organisationnels configurés dans VMware Workspace ONE UEM. S'il existe des données dans un groupe organisationnel que vous ne souhaitez pas que les analystes voient, utilisez DAP pour les empêcher d'accéder à ce groupe en leur donnant accès à un groupe sous le groupe organisationnel souhaité.

Où sont les stratégies d'accès aux données ?

Recherchez les stratégies d'accès aux données dans la console sur Comptes > Stratégie d'accès aux données.

DAP et rapports planifiés

Lorsque votre environnement Intelligence utilise les DAP et que vous avez des rapports qui s'exécutent selon des planifications, le mécanisme de téléchargement de rapport ajoute certaines étapes pour prendre en charge les DAP. Tenez compte de ce comportement pour les rapports qui s'exécutent selon des planifications, car l'utilisateur ne recevra pas ce rapport tant qu'il ne le générera pas manuellement.

Remarque : Si vous possédez un rapport, vous n'avez pas besoin de générer manuellement un rapport pour le télécharger dans le locataire sur lequel DAP est activé. En outre, les utilisateurs attribués au même DAP que le propriétaire du rapport n'ont pas besoin de générer le rapport.

- Si un rapport s'exécute selon une planification et que vous avez activé les DAP dans Intelligence, tous les utilisateurs, quelles que soient leurs autorisations RBAC, doivent générer des rapports planifiés avant de pouvoir les télécharger. Vous pouvez générer des rapports dans la console.

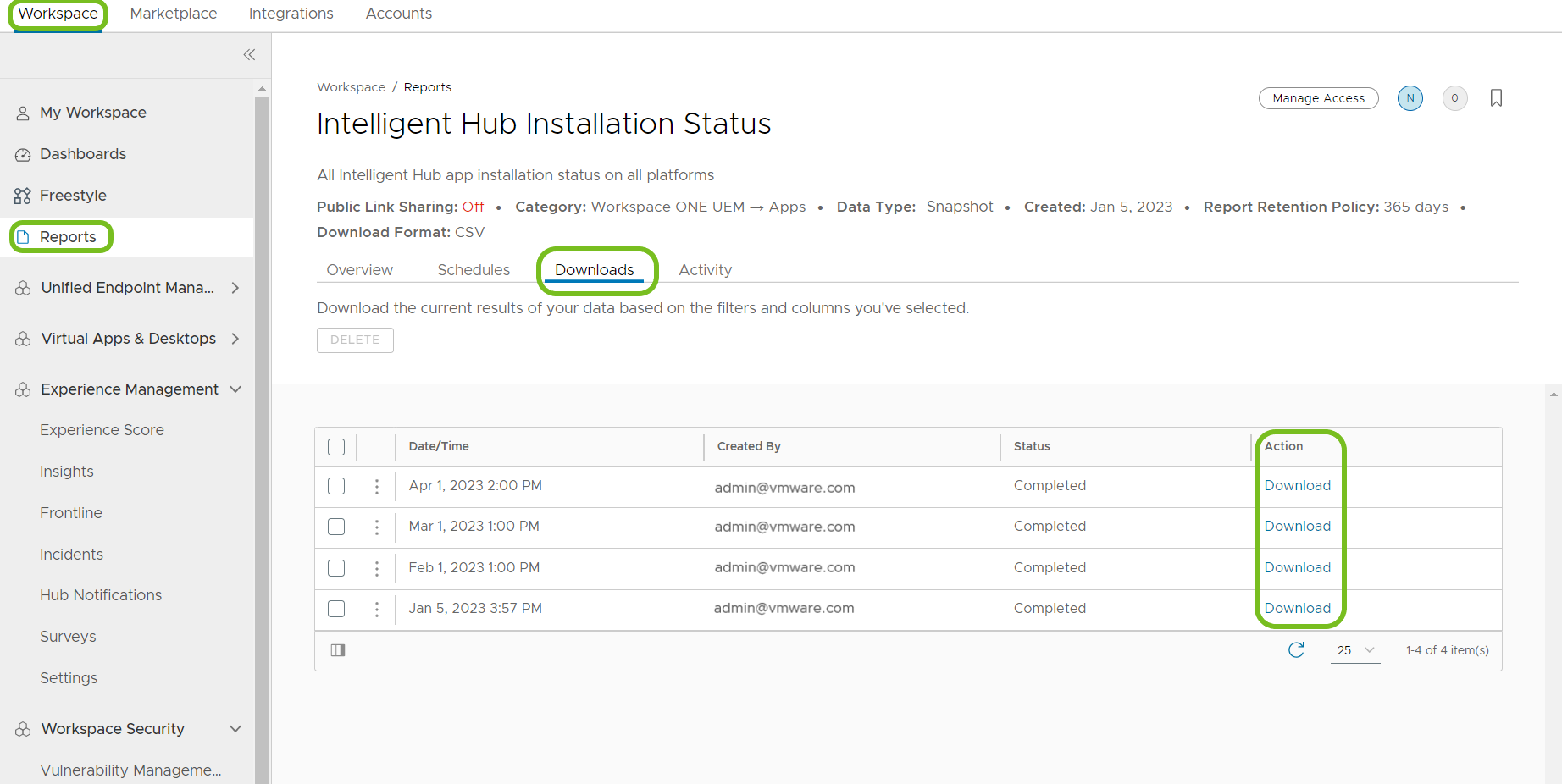

- Dans Workspace ONE Intelligence, accédez à Workspace > Rapports.

- Sélectionnez le rapport souhaité et choisissez l'onglet Téléchargements.

- Recherchez la date et l'heure souhaitées du rapport et sélectionnez Générer dans la colonne Action. Notez que cette version date/heure du rapport a Achèvement en attente dans la colonne État. L'état passe à Terminé une fois l'action de génération terminée.

- Une fois le rapport généré, sélectionnez Télécharger dans la colonne Action pour la version de date/heure souhaitée du rapport.

- Lorsque vous partagez un rapport qui s'exécute selon une planification et que vous avez activé les DAP dans Intelligence, ceux avec lesquels vous avez partagé le rapport doivent le générer avant de pouvoir le télécharger.

- Après avoir configuré le partage, le système envoie un e-mail aux personnes avec lesquelles vous avez partagé le rapport. L'e-mail dispose d'un lien permettant de télécharger le rapport. Cependant, lorsque DAP est activé, les utilisateurs reçoivent deux e-mails.

- Le premier e-mail demande aux utilisateurs de Générer le rapport. Les utilisateurs doivent générer le rapport dans la console avant de pouvoir le télécharger.

- Le deuxième e-mail propose aux utilisateurs de Télécharger le rapport.

- Si les utilisateurs avec lesquels vous partagez le rapport sont Analystes, ces utilisateurs, comme d'autres utilisateurs, doivent générer le rapport avant de pouvoir le télécharger. Lorsqu'ils téléchargent le rapport, ils peuvent uniquement afficher les données Workspace ONE UEM autorisées par les paramètres de DAP.

- Après avoir configuré le partage, le système envoie un e-mail aux personnes avec lesquelles vous avez partagé le rapport. L'e-mail dispose d'un lien permettant de télécharger le rapport. Cependant, lorsque DAP est activé, les utilisateurs reçoivent deux e-mails.

DAP, rapports planifiés et API Download Report

Les environnements Intelligence qui utilisent les DAP et utilisent l'API Download Report pour extraire les téléchargements de rapports planifiés doivent répondre aux exigences répertoriées. La correspondance des conditions requises répertoriées garantit que votre appel d'API Download Report s'exécute correctement. Ces exigences ne sont pas nécessaires si les rapports ne s'exécutent pas selon des planifications.

- Partagez le rapport avec le compte de service que vous utilisez pour exécuter des appels d’API. Reportez-vous à Utiliser les API pour les rapports Intelligence avec les comptes de service pour connaître les étapes de configuration des comptes de service.

- Si le compte de service dispose uniquement de l'autorisation Analyste, assurez-vous d'attribuer une DAP au compte de service.

Les DAP et la fonctionnalité de partage de liens publics des rapports

Les environnements Intelligence qui utilisent les DAP nécessitent que vous génériez le rapport publiquement partagé dans la console avant que les utilisateurs puissent utiliser le lien public pour le télécharger. Si vous ne générez pas manuellement le rapport, le lien public s'affiche comme N/A et non comme Télécharger.

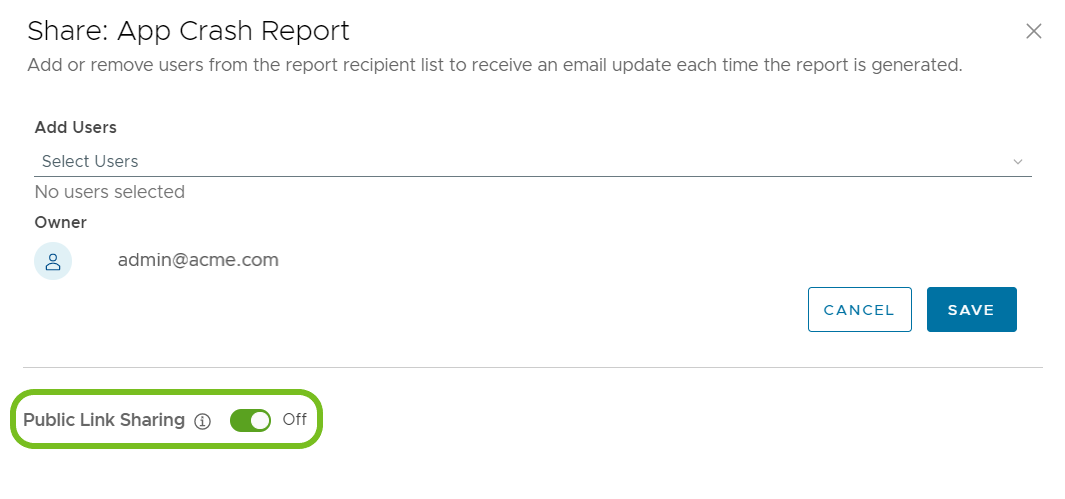

- Dans Workspace ONE Intelligence, accédez à Workspace > Rapports et ouvrez le rapport pour lequel vous souhaitez partager un lien public.

- Dans l'onglet Présentation, sélectionnez Partage.

- Activez l'élément de menu Partage de lien public et enregistrez le paramètre.

- Sélectionnez l'onglet Téléchargements du rapport.

- Recherchez la date et l'heure souhaitées du rapport et sélectionnez Générer dans la colonne Action.

Une fois l'action de génération terminée, le lien public s'affiche sous la forme Télécharger et non N/A.

Autres considérations relatives aux DAP

- Uniquement pour les analystes : les utilisateurs auxquels vous souhaitez attribuer des stratégies d'accès aux données doivent disposer de l'autorisation RBAC Analyste et uniquement de cette autorisation. Ces utilisateurs ne peuvent pas disposer d'autres autorisations RBAC.

- L'activation est immédiate : après avoir activé votre première stratégie d'accès aux données, les utilisateurs qui disposent uniquement d'autorisations Analyste et qui n'ont pas de stratégies d'accès aux données attribuées ne peuvent pas consulter les données de Workspace ONE UEM dans Workspace ONE Intelligence. Pour vous assurer que les analystes peuvent consulter les données, attribuez-leur une stratégie.

- Contrôler l'accès par groupe organisationnel ou autoriser tous les accès

- Vous pouvez limiter l'accès d'un utilisateur Analyste aux données de Workspace ONE UEM en lui attribuant une stratégie restrictive d'accès aux données. Workspace ONE Intelligence contrôle les données à l'aide des groupes organisationnels de Workspace ONE UEM. Pour limiter le jeu de données d'un utilisateur Analyste, attribuez-lui la stratégie d'accès aux données configurée avec le groupe organisationnel applicable. Pour plus d'informations sur les groupes organisationnels dans Workspace ONE UEM, consultez la section Groupes organisationnels.

- Si vous ne souhaitez pas limiter l'accès d'un utilisateur Analyste aux données Workspace ONE UEM, attribuez-lui la stratégie d'accès aux données configurée pour autoriser tous les accès.

- Attribuer à une seule stratégie : pour éviter de restreindre ou d'autoriser accidentellement l'accès aux données, attribuez une seule stratégie à un utilisateur analyste. N’attribuez pas un utilisateur analyste à plusieurs stratégies d’accès aux données.

- Partage d'objets et aperçus d'objets : les stratégies d'accès aux données s'appliquent aux requêtes dans les objets, et lorsque vous partagez des objets, vous partagez ces requêtes.

- Tenez compte de ce comportement lorsque vous partagez des objets.

- Il est possible que vous partagiez un objet avec un utilisateur auquel est attribuée une stratégie d'accès aux données qui l'empêche de consulter toutes les données d'un aperçu de tableau de bord ou de rapport.

- Ce comportement concerne les aperçus et non la génération réelle de l'accès de l'utilisateur aux données.

- Les stratégies d'accès aux données nécessitent une intégration à Workspace ONE UEM : vous utilisez la hiérarchie de groupe organisationnel Workspace ONE UEM pour configurer les stratégies d'accès aux données et contrôler l'accès aux données.

- Jeu de données UEM limité : les stratégies d'accès aux données s'appliquent à un jeu limité de données et ne s'appliquent pas à tous les jeux de données de Workspace ONE UEM.

- Tableaux de bord et rapports : les stratégies d'accès aux données contrôlent les données affichées dans Dashboards et dans Reports.

- Les administrateurs RBAC créent et gèrent : vous devez disposer des autorisations RBAC Administrateur pour créer et attribuer des stratégies d'accès aux données.

Comment créer votre première stratégie d'accès aux données ?

Pour démarrer avec les stratégies d'accès aux données, utilisez la zone Comptes.

- Dans Workspace ONE Intelligence, accédez à Comptes > Stratégie d'accès aux données > Ajouter. Vous devez ajouter au moins une stratégie pour commencer à utiliser cette fonctionnalité.

- Dans la fenêtre Ajouter une stratégie d'accès aux données, sélectionnez une Catégorie de données.

- Accès à tout : Les utilisateurs auxquels cette stratégie est attribuée peuvent consulter toutes les données de Workspace ONE UEM.

- Groupes organisationnels Workspace ONE UEM : Les utilisateurs auxquels cette stratégie est attribuée peuvent consulter les données gérées dans Workspace ONE UEM au niveau du groupe organisationnel sélectionné.

- Sélectionnez le groupe dans l'élément de menu Hiérarchie du groupe organisationnel.

- Sélectionnez les utilisateurs dans la zone Utilisateurs. Ces utilisateurs doivent avoir uniquement le rôle Analyste pour consulter les données applicables affichées dans les Tableaux de bord et les Rapports.

- Affichez le Résumé et enregistrez la stratégie. Workspace ONE Intelligence répertorie la stratégie dans l'affichage en liste Stratégie d'accès aux données.

- Activez la stratégie lorsque vous êtes prêt à contrôler l'accès aux données pour les utilisateurs attribués .

Comment attribuer des stratégies à des analystes sans stratégie ?

Pour garantir que les administrateurs ont toujours accès aux données, vous pouvez filtrer les utilisateurs sur la page Administrateurs à l'aide du filtre Utilisateurs actifs et attribuer une stratégie d'accès aux données à chaque administrateur disposant uniquement des autorisations Analyste.

- Dans Workspace ONE Intelligence, accédez à Comptes > Administrateurs.

- Sélectionnez le filtre Utilisateurs actifs.

- Recherchez les administrateurs qui disposent uniquement du rôle Analyste et qui n'ont pas de stratégie répertoriée dans la colonne Stratégie d'accès aux données.

- Sélectionnez l'utilisateur et choisissez Modifier.

- Sélectionnez Attribuer une stratégie d'accès aux données.

- Sélectionnez la stratégie d'accès aux données que vous souhaitez attribuer à l'Analyste et cliquez sur Ajouter.

Configuration de Microsoft Azure Active Directory

Pour utiliser des groupes Azure Active Directory (AD) dans la fonctionnalité de contrôle d'accès basé sur les rôles (RBAC), autorisez Workspace ONE Intelligence à se connecter à votre environnement Azure AD.

Workspace ONE Intelligence utilise l'API Microsoft Graph pour communiquer avec votre environnement Azure.

Conditions prérequises

Vous devez disposer des autorisations requises pour configurer un compte Azure AD public. Utilisez les informations d'identification de votre compte d'administrateur Azure AD pour l'enregistrement. Si vous ne disposez pas des autorisations d'administrateur pour configurer Azure AD, demandez à un administrateur Azure AD d'enregistrer votre environnement dans Workspace ONE Intelligence.

Procédure

- Dans Workspace ONE Intelligence, accédez à Comptes > Administrateurs > Configurer Azure Active Directory > Démarrer.

- Sélectionnez Configurer sur la carte Microsoft Azure Active Directory.

Le système vous dirige vers la zone Microsoft de votre organisation. Si vous disposez d'autorisations d'administrateur Azure AD, le système vous invite à entrer vos informations d'identification Azure AD. - Sélectionnez Accepter dans la fenêtre Microsoft pour accorder à Workspace ONE Intelligence des autorisations d'accès aux données dans Azure. Si le système accepte les autorisations, l'intégration Microsoft Azure Active Directory s'affiche comme suit : État : Autorisé.

- Autorisez la connexion et la lecture des profils utilisateur dans Azure.

- Autorisez la lecture de tous les groupes dans Azure.

- Autorisez la lecture des profils complets de tous les utilisateurs dans Azure.

Résultats

Lorsque vous ajoutez un administrateur ou un groupe dans Workspace ONE Intelligence, vous pouvez sélectionner des utilisateurs et des groupes dans votre environnement Azure Active Directory.

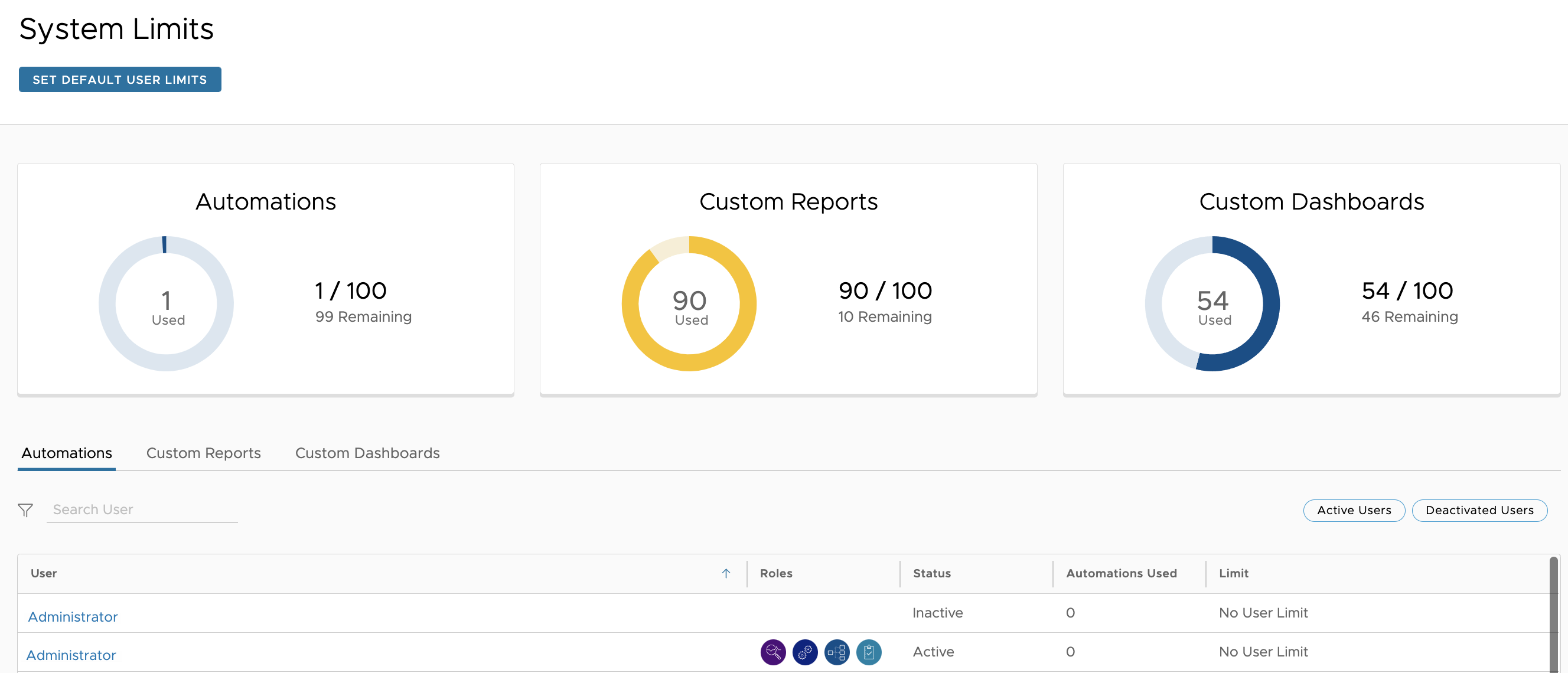

Limites du système

Workspace ONE Intelligence limite le nombre d'objets que les administrateurs peuvent créer. Pour savoir si votre environnement est sur le point d'atteindre ces limites, utilisez la page Limites système. Cette page offre une visibilité sur le nombre d'objets créés par les administrateurs dans votre environnement et vous permet de modifier les limites définies si nécessaire.

Navigation

Recherchez l'onglet Limites du système dans la console en accédant à Comptes > Limites du système.

Qu'est-ce qui s'affiche sur la page ?

La page Limites du système affiche les mesures pour le groupe organisationnel le plus élevé de votre environnement, le niveau du locataire du client, et affiche les mesures pour les utilisateurs individuels dans les autres niveaux de locataire de votre déploiement. Recherchez des mesures pour les objets créés qui incluent les éléments suivants. - Tableaux de bord personnalisés (objets de visualisation des données) - Rapports personnalisés (objets de rapport) - Automatisations personnalisées (objets orientés action)

Les cartes en haut de l'interface utilisateur indiquent les valeurs totales de tous vos groupes organisationnels (tous vos niveaux de locataire).

- Automations : cette carte affiche uniquement les données d'automatisations Actives. Elle n'inclut aucune automatisation créée et non active.

- Rapports personnalisés : cette carte affiche le nombre de tous les rapports créés et enregistrés.

- Tableaux de bord personnalisés : cette carte affiche le nombre de tableaux de bord créés et enregistrés.

Un objet était-il populaire et partagé avec d'autres administrateurs ?

Les onglets Automatisation, Rapports personnalisés et Tableaux de bord personnalisés situés sous les cartes au niveau du locataire du client répertorient les données propres à l'utilisateur. Ces onglets répertorient tous les administrateurs et leurs nombres correspondants d'automatisations créées, de rapports personnalisés et de tableaux de bord personnalisés. Utilisez les onglets pour voir si un objet a été partagé et avec qui. Le fait de savoir si un objet a été partagé suggère qu'il était populaire. Utilisez ces données pour décider de conserver un objet populaire ou de supprimer un objet impopulaire afin de libérer de l'espace pour d'autres objets.

Les autorisations RBAC déterminent les actions disponibles

Les super administrateurs, les administrateurs et les modérateurs peuvent voir la page Limites du système, mais seuls les super administrateurs peuvent effectuer des actions sur cette page.

Super administrateurs (administrateurs disposant de toutes les autorisations RBAC) peuvent voir et définir des limites au niveau du locataire du client. Ils disposent de cette visibilité pour surveiller l'accès aux données, traiter les demandes d'augmentation des limites et modifier les valeurs limites. Sur la page Limites du système , les super administrateurs peuvent effectuer diverses actions pour gérer le déploiement. - Les super administrateurs peuvent surveiller et contrôler les administrateurs qui peuvent créer des objets. - Ils peuvent utiliser la fonctionnalité Définir les limites de l'utilisateur par défaut au niveau du locataire pour tous les administrateurs.

Cette option de menu permet aux super administrateurs d'allouer un nombre pair d'objets à chaque administrateur ou région d'administrateurs si nécessaire. - Ils peuvent traiter les demandes d'augmentation des limites pour n'importe quel objet. - Ils peuvent afficher des objets administrateur individuels. - Recherchez les utilisateurs qui ont quitté l'entreprise pour voir le nombre d'objets créés qu'ils possédaient. - Transférez la propriété de ces objets ou supprimez-les pour permettre l'allocation de ces objets inutilisés à d'autres administrateurs. - Ils peuvent filtrer l'intégralité de la liste d'administrateurs à l'aide du filtre Utilisateurs désactivés pour voir quels objets en attente nécessitent un transfert de propriété.