Αυτή η ενότητα καλύπτει τη διαμόρφωση του Azure Active Directory (AD) ως παρόχου ταυτότητας (IdP) για το Cloud Web Security. Αυτό επιτρέπει τη διαμόρφωση πολιτικών του Cloud Web Security, ώστε να ταιριάζουν ως προς το όνομα χρήστη ή τις ομάδες, καθώς και να καταγράφουν την πρόσβαση χρήστη στα αρχεία καταγραφής Web και DLP. Καλύπτουμε πρώτα τη διαμόρφωση του Azure AD και, στη συνέχεια, τη διαμόρφωση του VMware Cloud Orchestrator.

Προϋποθέσεις

Οι χρήστες χρειάζονται τα εξής για να διαμορφώσουν ένα Active Directory Azure ως πάροχο ταυτότητας με το

Cloud Web Security:

- Λογαριασμό Azure

- Μισθωτή Azure Active Directory (AD)

Συμβουλή: Η διαδικασία για τη δημιουργία ενός μισθωτή Azure AD τεκμηριώνεται εδώ.

- Μια επιχείρησης πελάτη σε VMware Cloud Orchestrator παραγωγής με ενεργοποιημένο Cloud Web Security. Το Orchestrator πρέπει χρησιμοποιεί την έκδοση 4.5.0 ή μεταγενέστερη έκδοση.

Διαμόρφωση Azure

- Συνδεθείτε στην πύλη Azure https://portal.azure.com/ χρησιμοποιώντας είτε τα εταιρικά διαπιστευτήριά σας είτε έναν τοπικό χρήστη στον μισθωτή Azure AD.

- Αποκτήστε πρόσβαση στην υπηρεσία Azure Active Directory, αναζητώντας έναν κατάλογο active directory στην επάνω γραμμή αναζήτησης.

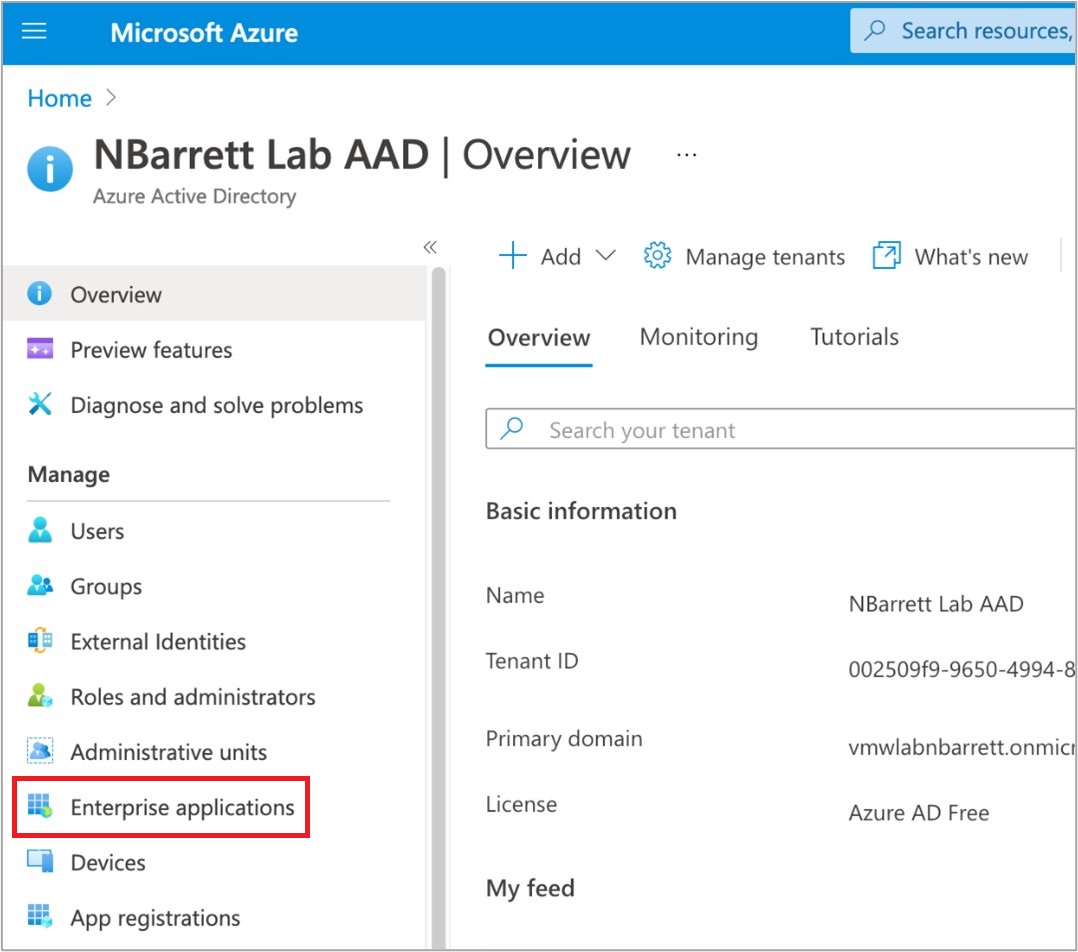

- Κάντε κλικ στην επιλογή Εταιρικές εφαρμογές (Enterprise Applications) στο αριστερό παράθυρο:

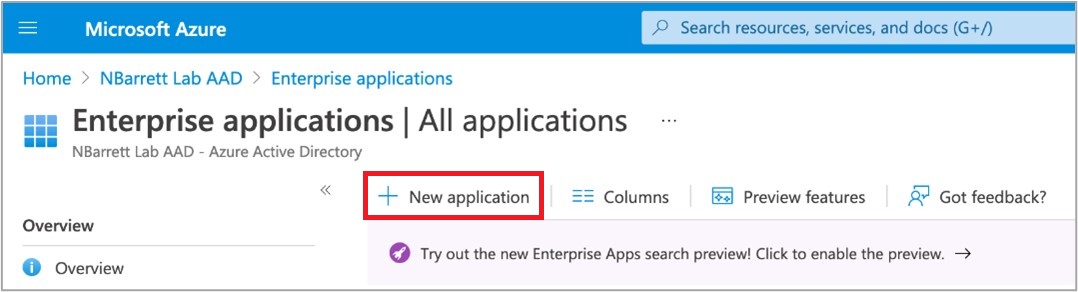

- Κάντε κλικ στην επιλογή Νέα εφαρμογή (New application) στο επάνω μέρος του παραθύρου Εταιρικές εφαρμογές (Enterprise Applications):

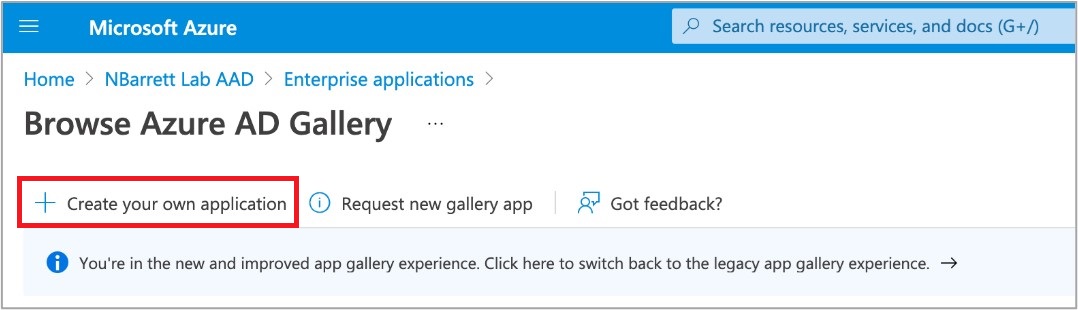

- Κάντε κλικ στην επιλογή Δημιουργία της δικής σας εφαρμογής (Create Your Own Application) στο επάνω μέρος του παραθύρου Νέα εφαρμογή (New Application).

- Εισαγάγετε ένα όνομα (για παράδειγμα, CWS) και βεβαιωθείτε ότι είναι ενεργοποιημένη η επιλογή Εκτός συλλογής (Non-gallery).

- Κάντε κλικ στην επιλογή Δημιουργία (Create) στο κάτω μέρος της φόρμας Δημιουργία της δικής σας εφαρμογής (Create Your Own Application).

- Κάντε κλικ στο παράθυρο Καθολική σύνδεση (Single sign-on) χρησιμοποιώντας το αριστερό παράθυρο της σελίδας εταιρικής εφαρμογής Cloud Web Security (CWS).

- Κάντε κλικ στην επιλογή SAML (Security Assertion Markup Language) ως τη μέθοδο καθολικής σύνδεσης επιλογής σας.

- Συμπληρώστε την ενότητα (1) χρησιμοποιώντας το εικονίδιο μολυβιού επεξεργασίας επάνω-δεξιά, όπως φαίνεται παρακάτω. Αφού εισαγάγετε όλες τις απαιτούμενες λεπτομέρειες, κάντε κλικ στην επιλογή Αποθήκευση (Save) στο επάνω μέρος του αναδυόμενου παραθύρου.

Όνομα πεδίου Τιμή πεδίου Περιγραφή πεδίου Αναγνωριστικό (αναγνωριστικό οντότητας) (Identifier (Entity ID)) https://safe-cws-sase.vmware.com/safeview-auth-server/saml/metadata Το Azure AD επιτρέπει πολλές τιμές. Ορίστε το σε αυτήν την τιμή και επιλέξτε το πλαίσιο ελέγχου Προεπιλογή (Default). Αυτό είναι το αναγνωριστικό οντότητας που το Cloud Web Security θα παρουσιάσει στο μήνυμα AuthRequest SAML. Διεύθυνση URL απάντησης (διεύθυνση URL ACS) (Reply URL (ACS URL)) https://safe-cws-sase.vmware.com/safeview-auth-server/saml Αυτή είναι η διεύθυνση URL, στην οποία το Azure AD θα ανακατευθύνει το ωφέλιμο φορτίο διεκδίκησης SAML. Με αυτόν τον τρόπο, το Cloud Web Security μαθαίνει ότι η ταυτότητα των χρηστών ελέγχεται με επιτυχία. Διεύθυνση URL σύνδεσης (Sign-on URL) https://safe-cws-sase.vmware.com/safeview-auth-server/saml Χρησιμοποιείται για την εκκίνηση ελέγχου ταυτότητας του Azure AD στο Cloud Web Security (σε σύγκριση με την ανακατεύθυνση του Cloud Web Security στο Azure AD). Αυτή η επιλογή δεν χρησιμοποιείται συνήθως. - Αντιγράψτε τα ακόλουθα στοιχεία από την ενότητα (3) και (4) σε ένα πρόγραμμα επεξεργασίας κειμένου (για παράδειγμα, Σημειωματάριο των Windows ή Mac TextEdit).

Όνομα πεδίου Περιγραφή πεδίου Ενότητα (3) - Πιστοποιητικό (Base64) (Section (3) - Certificate (Base64)) Αυτό είναι το δημόσιο κλειδί του ζεύγους κλειδιών που χρησιμοποιείται από το Azure AD για την υπογραφή των διεκδικήσεων SAML. Επιτρέπει στο Cloud Web Security να επικυρώσει τις διεκδικήσεις ου δημιουργήθηκαν πραγματικά από αυτή την ενοποίηση στο Azure AD. Πραγματοποιήστε λήψη αυτού του αρχείου και διατηρήστε προσβάσιμο το περιεχόμενό του. Θα πρέπει να ξεκινά με -----BEGIN CERTIFICATE----- και να τελειώνει σε -----END CERTIFICATE-----. Ενότητα (4) - Αναγνωριστικό Azure AD (Section (4) - Azure AD Identifier) Αυτό είναι το Αναγνωριστικό οντότητας (entityID) του SAML για το IdP Azure AD. Στο ωφέλιμο φορτίο της διεύθυνσης URL απάντησης (βλ. βήμα 10), αυτό υποδεικνύει στο Cloud Web Security ότι η διεκδίκηση SAML προήλθε από αυτήν την ενοποίηση του Azure AD. Ενότητα (4) - Διεύθυνση URL σύνδεσης (Section (4) - Login URL) Αυτή είναι η διεύθυνση URL σύνδεσης του Azure AD, στην οποία το Cloud Web Security θα ανακατευθυνθεί για να επιτρέψει στους χρήστες να συνδεθούν στο Azure AD (εάν δεν είναι ήδη συνδεδεμένοι). - Κάντε κλικ στο εικονίδιο μολυβιού στην επάνω δεξιά γωνία του στοιχείου Χαρακτηριστικά χρήστη και αξιώσεις (User Attributes & Claims).

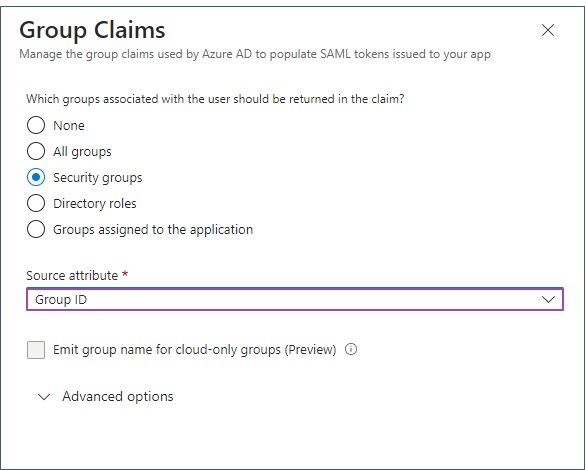

- Προσθέστε μια Ομαδική αξίωση (Group Claim), χρησιμοποιώντας την ακόλουθη ρύθμιση. Επιλέξτε το «Αναγνωριστικό ομάδας» (Group ID) ως χαρακτηριστικό προέλευσης.

Στο παράθυρο Χαρακτηριστικό και αξιώσεις (Attribute & Claims), προστίθεται η ομαδική αξίωση.

Στο παράθυρο Χαρακτηριστικό και αξιώσεις (Attribute & Claims), προστίθεται η ομαδική αξίωση.

- Η διαμόρφωση SAML του Azure AD έχει πλέον ολοκληρωθεί.

- Κάντε κλικ στην ενότητα Χρήστες και ομάδες (Users and Groups) της σελίδας Εταιρικές εφαρμογές (Enterprise applications) του Cloud Web Security.

- Επιλέξτε χρήστες ή/και ομάδες, στα οποία θα πρέπει να επιτρέπεται πρόσβαση στην εφαρμογή Cloud Web Security. Στη συνέχεια, κάντε κλικ στην επιλογή Αντιστοίχιση (Assign).

Σημαντικό:

Σημαντικό:- Εάν αυτό το βήμα δεν ολοκληρωθεί, θα εμφανιστεί ένα σφάλμα στους χρήστες ότι η εφαρμογή δεν έχει εγκριθεί για αυτούς κατά την προσπάθεια ελέγχου ταυτότητας στη ροή εργασιών του Cloud Web Security.

- Οι ομάδες είναι μια επιλογή, μόνο εάν οι χρήστες έχουν αναβαθμισμένο μισθωτή Azure Active Directory P1 ή P2. Το προεπιλεγμένο επίπεδο προγράμματος AD θα επιτρέπει μόνο την αντιστοίχιση μεμονωμένων χρηστών στην εφαρμογή.

- Στην πύλη Azure, μεταβείτε στις επιλογές Azure Active Directory > Ομάδες (Groups) και επιλέξτε το όνομα της ομάδας για να εμφανίσετε τις ιδιότητες ομάδας. Αντιγράψτε την τιμή Αναγνωριστικό αντικειμένου (Object ID) από την ομάδα Azure.

Σημείωση: Για να χρησιμοποιήσετε την ομάδα Azure στην πολιτική CWS, θα πρέπει να λάβετε το Αναγνωριστικό αντικειμένου για μια ομάδα Azure.

Χρησιμοποιήστε το Αναγνωριστικό αντικειμένου (Object ID), για να καθορίσετε την ομάδα Azure στην οποία θα θέλατε να αντιστοιχίσετε μια πολιτική CWS. Στο παρακάτω παράδειγμα, η ομάδα AD Azure « corp» αντιστοιχίζεται σε μια πολιτική φιλτραρίσματος διευθύνσεων URL για την κατηγορία Τυχερά παιχνίδια (Gambling).

Χρησιμοποιήστε το Αναγνωριστικό αντικειμένου (Object ID), για να καθορίσετε την ομάδα Azure στην οποία θα θέλατε να αντιστοιχίσετε μια πολιτική CWS. Στο παρακάτω παράδειγμα, η ομάδα AD Azure « corp» αντιστοιχίζεται σε μια πολιτική φιλτραρίσματος διευθύνσεων URL για την κατηγορία Τυχερά παιχνίδια (Gambling). Για να αποφύγετε τη σύγχυση, συνιστάται επίσης να συμπεριλάβετε πληροφορίες στο πεδίο Αιτία (Reason) της πολιτικής CWS, που αναφέρεται στο αρχικό όνομα της ομάδας Azure. Στο παρακάτω παράδειγμα, ανατρέξτε στην ομάδα « corp» ή δημιουργήστε μια ετικέτα.

Για να αποφύγετε τη σύγχυση, συνιστάται επίσης να συμπεριλάβετε πληροφορίες στο πεδίο Αιτία (Reason) της πολιτικής CWS, που αναφέρεται στο αρχικό όνομα της ομάδας Azure. Στο παρακάτω παράδειγμα, ανατρέξτε στην ομάδα « corp» ή δημιουργήστε μια ετικέτα.

Διαμόρφωση VMware Cloud Orchestrator

- Συνδεθείτε στο περιβάλλον εργασίας χρήστη του Orchestrator.

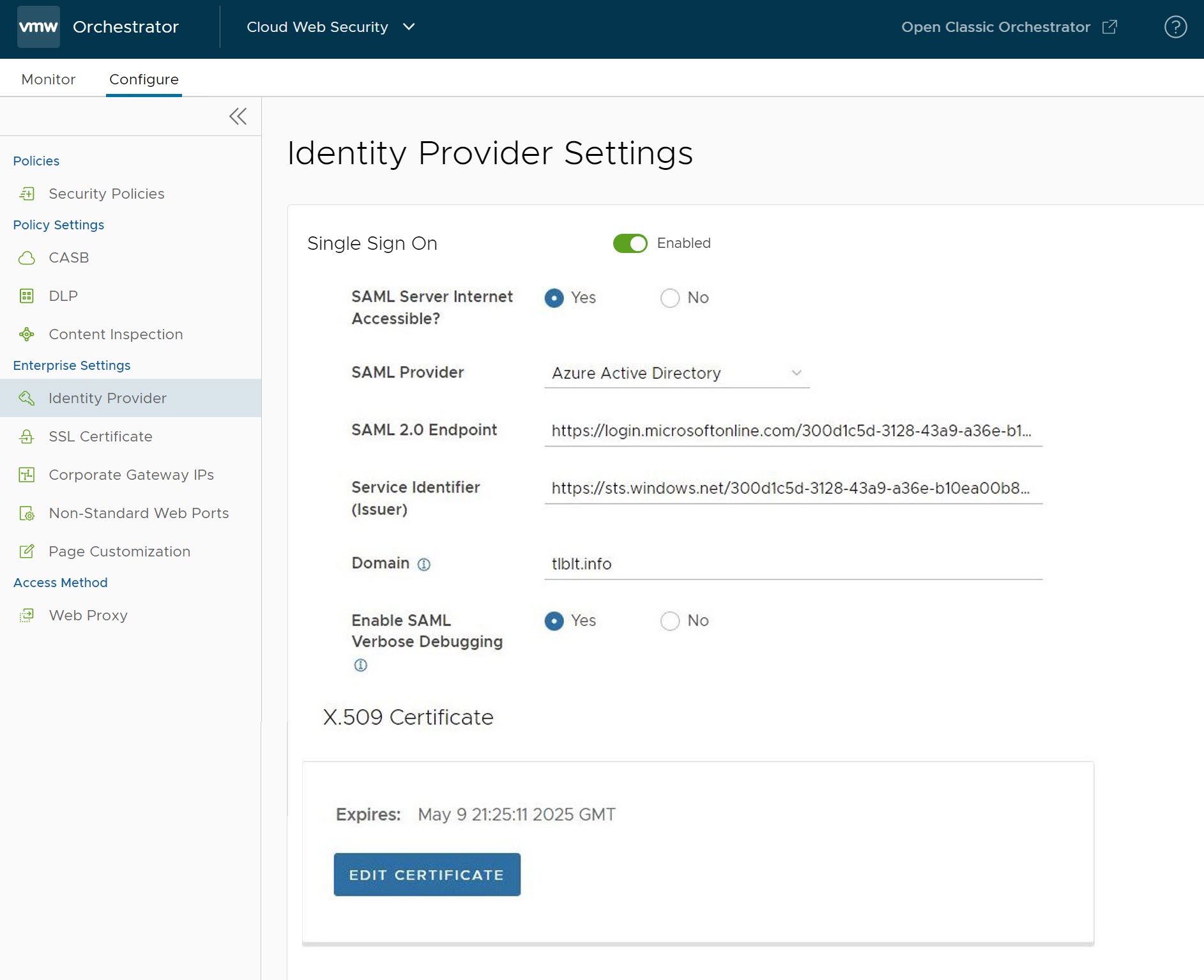

- Μεταβείτε στις επιλογές . Εμφανίζεται η σελίδα Ρυθμίσεις παρόχου ταυτότητας (Identity Provider Settings).

- Αλλάξτε την Καθολική σύνδεση (Single Sign On) σε Ενεργοποιημένη (Enabled).

- Διαμορφώστε τις ακόλουθες λεπτομέρειες:

- Για την Πρόσβαση στον διακομιστή SAML μέσω Internet (SAML Server Internet Accessible) επιλέξτε Ναι (Yes)

- Για τον Πάροχο SAML (SAML Provider), επιλέξτε Azure Active Directory

- Για το Τελικό σημείο SAML 2.0 (SAML 2.0 Endpoint), αντιγράψτε τη Διεύθυνση URL σύνδεσης (Login URL) από την εφαρμογή σημειωματάριου, σύμφωνα με το βήμα 11 της διαμόρφωσης του AD Azure.

- Για το Αναγνωριστικό υπηρεσίας (Εκδότης) (Service Identifier (Issuer)), αντιγράψτε το Αναγνωριστικό Azure AD (Azure AD Identifier) από την εφαρμογή σημειωματάριου, σύμφωνα με το βήμα 11 της διαμόρφωσης του AD Azure.

- Ενεργοποιήστε την επιλογή Λεπτομερής εντοπισμός σφαλμάτων SAML (SAML Verbose Debugging), εάν χρειάζεται.

- Αυτό ενεργοποιεί τα μηνύματα εντοπισμού σφαλμάτων για μια περίοδο 2 ωρών, μετά την οποία ο εντοπισμός σφαλμάτων απενεργοποιείται αυτόματα.

- Τα μηνύματα εντοπισμού σφαλμάτων SAML μπορούν να προβληθούν στην κονσόλα Chrome Developer.

- Στην ενότητα Πιστοποιητικό X.509 (X.509 Certificate), κάντε κλικ στην επιλογή Προσθήκη πιστοποιητικού (Add Certificate) και αντιγράψτε το πιστοποιητικό από την εφαρμογή σημειωματάριου, σύμφωνα με το βήμα 11 της διαμόρφωσης του Azure AD, επικολλήστε το εδώ και, στη συνέχεια, κάντε κλικ στην επιλογή Αποθήκευση (Save).

- Τέλος, κάντε κλικ στην επιλογή Αποθήκευση αλλαγών (Save Changes), για να ολοκληρώσετε τις αλλαγές διαμόρφωσης στην οθόνη Διαμόρφωση ελέγχου ταυτότητας (Configure Authentication).

- Προσθέστε έναν κανόνα Παράκαμψης SSL για τον τομέα Workspace ONE Access, ακολουθώντας τα παρακάτω βήματα:

- Μεταβείτε στις επιλογές .

- Επιλέξτε μια υπάρχουσα πολιτική για να προσθέσετε κανόνα Παράκαμψης SSL και κάντε κλικ στο κουμπί Επεξεργασία (Edit).

- Κάντε κλικ στην καρτέλα Επιθεώρηση SSL (SSL Inspection) και κάντε κλικ στην επιλογή + Προσθήκη κανόνα (+ Add Rule). Εμφανίζεται η οθόνη Δημιουργία εξαίρεσης SSL (Create SSL Exception).

- Στην οθόνη Δημιουργία εξαίρεσης SSL (Create SSL Exception), διαμορφώστε τα εξής και κάντε κλικ στην επιλογή Επόμενο (Next):

- Για την επιλογή Παράλειψη επιθεώρησης SSL με βάση (Skip SSL Inspection based on), επιλέξτε Προορισμός (Destination).

- Για την επιλογή Τύπος προορισμού (Destination Type), επιλέξτε Κεντρικός υπολογιστής/Τομέας προορισμού (Destination Host/Domain).

- Για την επιλογή Τομέας (Domain), εισαγάγετε οποιονδήποτε από τους ακόλουθους τομείς:

- login.microsoftonline.com

- sts.windows.net

- microsoftonline-p.com

- msauth.net

- msftauth.net

- Στην οθόνη Όνομα και ετικέτες (Name and Tags), εισαγάγετε ένα μοναδικό όνομα για τον κανόνα και προσθέστε μια αιτία, εάν χρειάζεται.

- Κάντε κλικ στην επιλογή Τέλος (Finish) και, στη συνέχεια, κάντε Δημοσίευση (Publish) της ισχύουσας Πολιτικής ασφάλειας για την εφαρμογή αυτού του νέου κανόνα.

Σημαντικό: Ο τομέας login.microsoftonline.com είναι μέρος της ομάδας τομέων Microsoft 365 όπως αναφέρεται στο έγγραφο: Τομείς και CIDR για τα οποία συνιστάται κανόνας παράκαμψης επιθεώρησης SSL. Εάν οι χρήστες έχουν ήδη διαμορφώσει έναν κανόνα Παράκαμψης SSL που περιλαμβάνει την πλήρη ομάδα τομέων Microsoft 365, οι χρήστες μπορούν να παραλείψουν αυτό το βήμα. Εάν οι χρήστες επιχειρήσουν να διαμορφώσουν τον παραπάνω κανόνα, ενώ παράλληλα έχουν συμπεριλάβει την πλήρη ομάδα τομέων Microsoft 365 σε έναν υπάρχοντα κανόνα Παράκαμψης SSL, ο νέος κανόνας θα εμφανίσει σφάλμα, καθώς ένας μοναδικός τομέας δεν μπορεί να αναπαραχθεί σε πολλούς κανόνες Παράκαμψης SSL.Για περισσότερες πληροφορίες σχετικά με τους τομείς που πρέπει να έχουν διαμορφωμένους κανόνες Παράκαμψης SSL, ανατρέξτε στην ενότητα Τομείς και CIDR για τα οποία συνιστάται κανόνας παράκαμψης επιθεώρησης SSL.

Αντιμετώπιση προβλημάτων

Αυτή η ενότητα καλύπτει πιθανά ζητήματα με το IdP Azure AD για διαμόρφωση του Cloud Web Security.

| Πρόβλημα | Προτεινόμενη λύση |

|---|---|

Οι χρήστες λαμβάνουν το ακόλουθο μήνυμα σφάλματος κατά τον έλεγχο ταυτότητας:

|

|