NSX Edge può essere installato utilizzando l'avvio tramite ISO, OVA/OVF o PXE. Indipendentemente dal metodo di installazione, assicurarsi che la rete host venga preparata prima di installare NSX Edge.

Panoramica di NSX Edge in una zona di trasporto

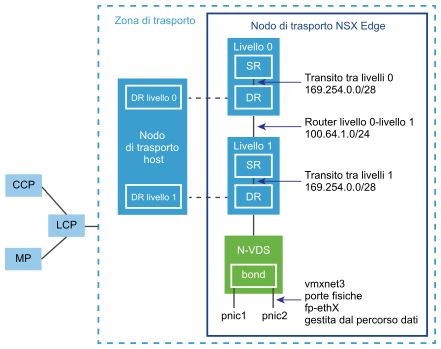

La panoramica di NSX illustra due nodi di trasporto in una zona di trasporto. Un nodo di trasporto è un host. L'altro è un NSX Edge.

Quando si distribuisce NSX Edge per la prima volta, è possibile considerarlo un contenitore vuoto. NSX Edge non esegue alcuna operazione finché non vengono creati router logici. NSX Edge fornisce il supporto per l'elaborazione ai router logici di livello 0 e di livello 1. Ogni router logico contiene un router di servizi (SR) e un router distribuito (DR). Quando un router è distribuito, significa che viene replicato in tutti i nodi di trasporto che appartengono alla stessa zona di trasporto. Nella figura il nodo di trasporto host contiene gli stessi DR inclusi nei router di livello 0 e di livello 1. Se si intende configurare il router logico per eseguire servizi, come NAT, è necessario un router di servizi. Tutti i router logici di livello 0 hanno un router di servizi. Un router di livello 1 può avere un router di servizi se è necessario in base alle considerazioni di progettazione.

Per impostazione predefinita, i collegamenti tra SR e DR utilizzano la subnet 169.254.0.0/28. Questi collegamenti di transito all'interno del router vengono creati automaticamente quando si distribuisce un router logico di livello 0 o di livello 1. Non è necessario configurare o modificare la configurazione del collegamento a meno che la subnet 169.254.0.0/28 non sia già in uso nella distribuzione. In un router logico di livello 1, il router di servizi è presente solo se si seleziona un cluster NSX Edge quando si crea il router logico di livello 1.

Lo spazio degli indirizzi predefinito assegnato per le connessioni tra il livello 0 e il livello 1 è 100.64.0.0/10. A ogni connessione peer tra il livello 0 e il livello 1 viene fornita una subnet /31 nello spazio degli indirizzi 100.64.0.0/10. Questo collegamento viene creato automaticamente quando si crea un router di livello 1 e lo si connette a un router di livello 0. Non è necessario configurare o modificare le interfacce in questo collegamento a meno che la subnet 100.64.0.0/10 non sia già in uso nella distribuzione.

Ogni distribuzione di NSX ha un cluster del piano di gestione (MP) e un cluster del piano di controllo (CCP). MP e CCP inviano le configurazioni al piano di controllo locale (LCP) di ciascuna zona di trasporto. Quando un host o un NSX Edge viene unito al piano di gestione, l'agente del piano di gestione (MPA) stabilisce la connettività con l'host o con NSX Edge e l'host o NSX Edge diventa un nodo dell'infrastruttura di NSX. Quando il nodo dell'infrastruttura viene poi aggiunto come nodo di trasporto, la connettività LCP viene stabilita con l'host o con NSX Edge.

Infine, la figura illustra un esempio di due NIC fisiche (pNIC1 e pNIC2) che sono associate per fornire l'alta disponibilità. Il percorso dati gestisce le NIC fisiche. Possono fungere da uplink VLAN per una rete esterna o come collegamenti di endpoint del tunnel per reti di macchine virtuali interne gestite da NSX.

È consigliabile allocare almeno due collegamenti fisici a ogni NSX Edge distribuito come macchina virtuale. Facoltativamente, è possibile sovrapporre i gruppi di porte nella stessa pNIC utilizzando ID VLAN diversi. Per la gestione viene utilizzato il primo collegamento di rete trovato. Ad esempio, in una macchina virtuale NSX Edge, il primo collegamento trovato potrebbe essere vnic1. In un'installazione bare metal, il primo collegamento trovato potrebbe essere eth0 o em0. I collegamenti rimanenti vengono utilizzati per gli uplink e i tunnel. Ad esempio, uno potrebbe essere per l'endpoint di un tunnel utilizzato dalle macchine virtuali gestite da NSX. L'altro potrebbe essere utilizzato per un uplink da NSX Edge al TOR esterno.

È possibile visualizzare le informazioni sul collegamento fisico di NSX Edge accedendo alla CLI come amministratore ed eseguendo i comandi get interfaces e get physical-ports. Nell'API è possibile utilizzare la chiamata API GET /api/v1/transport-nodes/{transport-node-id}/node/network/interfaces. I collegamenti fisici sono trattati più dettagliatamente nella sezione successiva.

Zone di trasporto e N-VDS

Per comprendere la rete di NSX Edge, è necessario conoscere le zone di trasporto e N-VDS. Le zone di trasporto controllano il raggio d'azione delle reti di livello 2 in NSX. N-VDS è un commutatore software che viene creato in un nodo di trasporto. Lo scopo di N-VDS è quello di associare gli uplink e i downlink dei router logici alle schede NIC fisiche. Per ogni zona di trasporto a cui un NSX Edge appartiene, viene installato un singolo N-VDS in NSX Edge.

- Overlay per il tunneling di NSX interno tra i nodi di trasporto.

- VLAN per gli uplink esterni a NSX.

Un NSX Edge può appartenere a zero o a più zone di trasporto VLAN. Se appartiene a zero zone di trasporto VLAN, NSX Edge può comunque disporre di uplink perché gli uplink di NSX Edge possono utilizzare lo stesso N-VDS installato per la zona di trasporto overlay. È consigliabile eseguire questa operazione se si desidera che ogni NSX Edge disponga di un solo N-VDS. Un'altra opzione di progettazione prevede che NSX Edge appartenga a più zone di trasporto VLAN, una per ogni uplink.

La scelta di progettazione più comune è quella che prevede l'utilizzo di tre zone di trasporto: un overlay e due zone di trasporto VLAN per gli uplink ridondanti.

Per utilizzare lo stesso ID VLAN per una rete di trasporto per il traffico overlay e per il traffico VLAN, ad esempio un uplink VLAN, configurare l'ID in due N-VDS diversi, uno per la VLAN e l'altro per l'overlay.

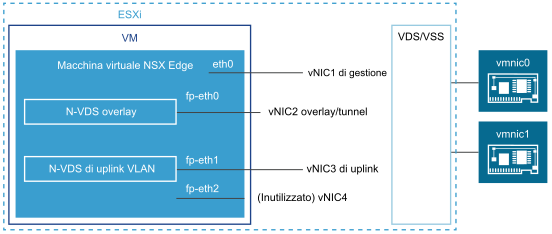

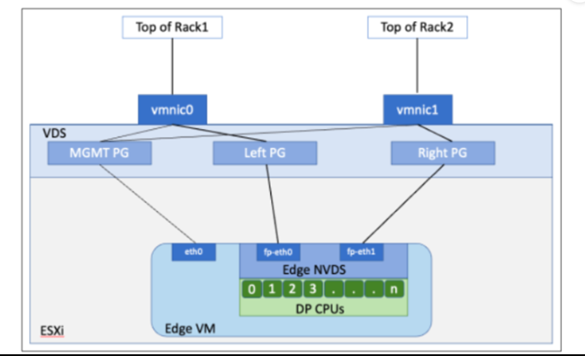

Rete di NSX Edge come appliance virtuale o macchina virtuale

Quando si installa NSX Edge come appliance virtuale o macchina virtuale, vengono create interfacce interne, denominate fp-ethX, dove X è 0, 1, 2 e 3. Queste interfacce vengono allocate per gli uplink a commutatori Top-Of-Rack (TOR) e per il tunneling overlay di NSX.

Quando si crea il nodo di trasporto di NSX Edge, è possibile selezionare le interfacce fp-ethX da associare agli uplink e al tunnel overlay. È possibile decidere come utilizzare le interfacce fp-ethX.

In vSphere Distributed Switch o nel commutatore di vSphere Standard è necessario allocare almeno due vmnic a NSX Edge, una per la gestione di NSX Edge e una per gli uplink e i tunnel.

Nella topologia fisica di esempio riportata di seguito, fp-eth0 viene utilizzato per il tunnel overlay NSX. fp-eth1 viene utilizzato per l'uplink VLAN. fp-eth2 e fp-eth3 non vengono utilizzati. vNIC1 è assegnato alla rete di gestione.

L'istanza di NSX Edge illustrata in questo esempio appartiene a due zone di trasporto (un overlay e una VLAN) e dispone quindi di due N-VDS, uno per il tunnel e uno per il traffico uplink.

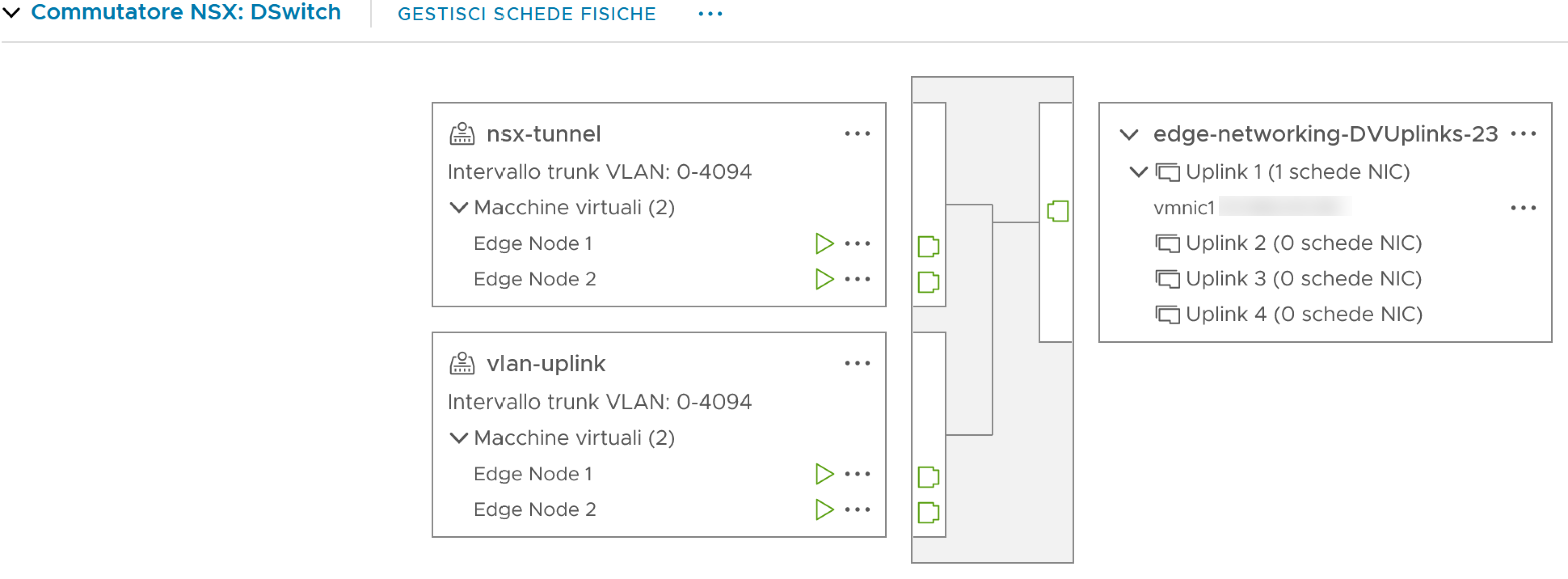

Questa schermata mostra i gruppi di porte della macchina virtuale, nsx-tunnel e vlan-uplink.

--net:"Network 0-Mgmt" --net:"Network 1-nsx-tunnel" --net:"Network 2=vlan-uplink"

L'esempio illustrato qui utilizza i nomi dei gruppi di porte della macchina virtuale Mgmt, nsx-tunnel e vlan-uplink. È possibile utilizzare qualsiasi nome per i gruppi di porte della macchina virtuale.

I gruppi di porte del tunnel e della macchina virtuale uplink configurati per NSX Edge non devono essere associati alle porte VMkernel o agli indirizzi IP specificati perché vengono utilizzati solo al livello 2. Se la distribuzione utilizza DHCP per fornire un indirizzo all'interfaccia di gestione, assicurarsi che alla rete di gestione sia assegnata una sola NIC.

Si tenga presente che i gruppi di porte della VLAN e del tunnel sono configurati come porte trunk. Questa operazione è obbligatoria. Ad esempio, in un vSwitch standard, le porte trunk vengono configurate nel modo seguente: .

Se si utilizza un NSX Edge macchina virtuale o basato su appliance, è possibile utilizzare vSwitch standard o vSphere Distributed Switch.

La macchina virtuale NSX Edge può essere installata in un host NSX preparato e configurato come nodo di trasporto. Esistono due tipi di distribuzione:

- La macchina virtuale NSX Edge può essere distribuita utilizzando gruppi di porte VSS/VDS in cui VSS/VDS utilizzano pNIC separate nell'host. Il nodo di trasporto dell'host utilizza pNIC separate per N-VDS installato nell'host. L'N-VDS del nodo di trasporto host coesiste con un VSS o un VDS che utilizzano entrambi pNIC separate. Il TEP (Tunnel End Point) dell'host e il TEP di NSX Edge possono trovarsi nella stessa subnet o in subnet diverse.

- La macchina virtuale NSX Edge può essere distribuita utilizzando commutatori logici supportati da VLAN nell'N-VDS del nodo di trasporto dell'host. Il TEP dell'host e il TEP di NSX Edge possono trovarsi nella stessa VLAN o subnet.

Facoltativamente, è possibile installare più appliance o macchine virtuali NSX Edge in un singolo host e tutti gli NSX Edge installati possono utilizzare gli stessi gruppi di porte di gestione, della VLAN e dell'endpoint del tunnel.

Se i collegamenti fisici sottostanti sono attivi e i gruppi di porte della macchina virtuale sono configurati, è possibile installare NSX Edge.

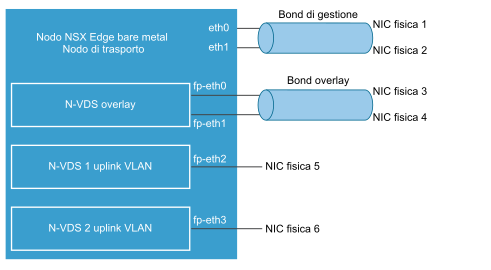

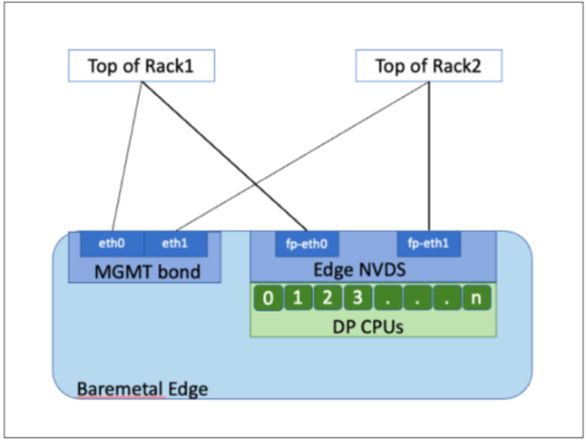

Rete di NSX Edge bare metal

NSX Edge bare metal contiene interfacce interne denominate fp-ethX, dove X può indicare fino a 16 interfacce. Il numero di interfacce fp-ethX create dipende dal numero di NIC fisiche di cui NSX Edge bare metal dispone. È possibile allocare fino a quattro di queste interfacce per gli uplink ai commutatori Top-Of-Rack (TOR) e al tunneling overlay di NSX.

Quando si crea il nodo di trasporto di NSX Edge, è possibile selezionare le interfacce fp-ethX da associare agli uplink e al tunnel overlay.

È possibile decidere come utilizzare le interfacce fp-ethX. Nella topologia fisica di esempio riportata di seguito, fp-eth0 e fp-eth1 vengono utilizzati per il tunnel overlay NSX. fp-eth2 ed fp-eth3 vengono utilizzati come uplink VLAN ridondanti ai TOR.

Ridondanza dell'uplink di NSX Edge

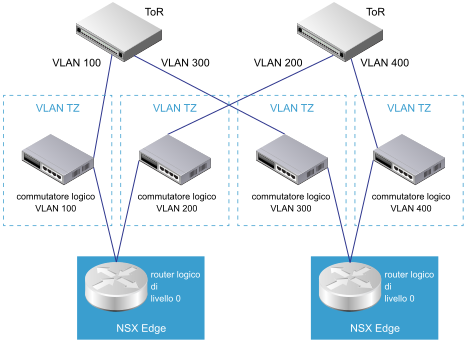

La ridondanza dell'uplink di NSX Edge consente di utilizzare due uplink ECMP (Equal-Cost Multipath) della VLAN nella connessione di rete da NSX Edge al TOR esterno.

Quando sono presenti due uplink ECMP della VLAN, è necessario disporre anche di due commutatori TOR per l'alta disponibilità e la connettività con mesh completa. A ogni commutatore logico VLAN è associato un ID VLAN.

Quando si aggiunge un NSX Edge a una zona di trasporto VLAN, viene installato un nuovo N-VDS. Ad esempio, se si aggiunge un nodo NSX Edge a quattro zone di trasporto VLAN, come illustrato nella figura, in NSX Edge vengono installati quattro N-VDS.

- In un commutatore vDS che esegue una versione precedente (<) alla 6.6, abilitare la modalità promiscua per la porta connessa alla NIC virtuale della macchina virtuale NSX Edge che fornisce la connettività VLAN. Queste impostazioni sono necessarie per supportare il bridging o le funzionalità VPN L2 e DHCP per le reti VLAN.

- In un commutatore vDS che esegue una versione uguale o successiva (>=) alla 6.6, abilitare l'acquisizione MAC e disabilitare la modalità promiscua. Queste impostazioni assicurano che i pacchetti vengano ricevuti nella destinazione in cui l'indirizzo MAC di destinazione non corrisponde all'indirizzo MAC effettivo della NIC virtuale. Queste impostazioni garantiscono inoltre che i pacchetti vengano ricevuti nelle destinazioni che si trovano in un segmento NSX. Queste impostazioni sono necessarie per supportare il bridging o le funzionalità VPN L2 e DHCP per le reti VLAN.

- Abilitare la trasmissione contraffatta nel commutatore vDS. La trasmissione contraffatta consente di inviare pacchetti con indirizzo MAC di origine non corrispondente agli indirizzi MAC effettivi della NIC virtuale. Queste impostazioni sono necessarie per supportare il bridging o le funzionalità VPN L2 e DHCP per le reti VLAN.