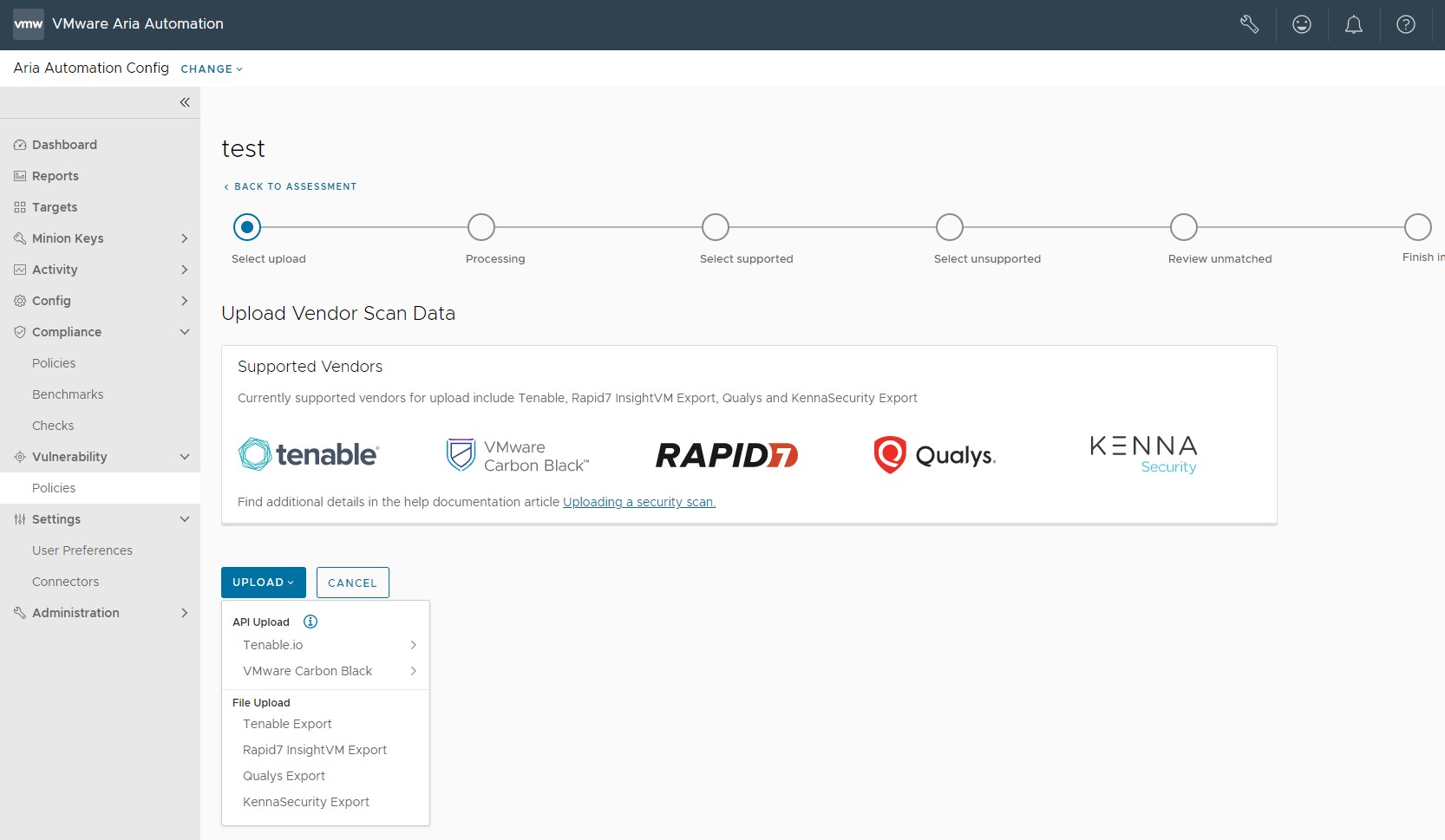

脆弱性ポリシーに対して評価を実行する代わりに、Automation for Secure Hosts Vulnerability は、さまざまなサードパーティ ベンダーによって作成されたセキュリティ スキャンのインポートをサポートしています。

脆弱性ポリシーについての評価を実行する代わりに、Automation for Secure Hosts Vulnerability を使用して特定された場合は、Automation Config に直接サードパーティ製のセキュリティ スキャンをインポートしてセキュリティ アドバイザリを修正することができます。標準的な評価の実行の詳細については、脆弱性評価の実行方法を参照してください。

Automation for Secure Hosts Vulnerability は、次のサードパーティのスキャンをサポートしています。

- Tenable

- Rapid7

- Qualys

- Kenna Security

- Carbon Black

サードパーティのスキャンをセキュリティ ポリシーにインポートすると、

Automation Config はミニオンをスキャンによって特定されたノードに適合させます。

注: デフォルトでは、すべての

Automation Config ユーザーがコネクタ ワークスペースにアクセスできます。ただし、ユーザーがコネクタから脆弱性を正常にインポートするには、脆弱性ベンダーのインポートを実行するための権限と

Automation for Secure Hosts Vulnerability ライセンスが必要です。

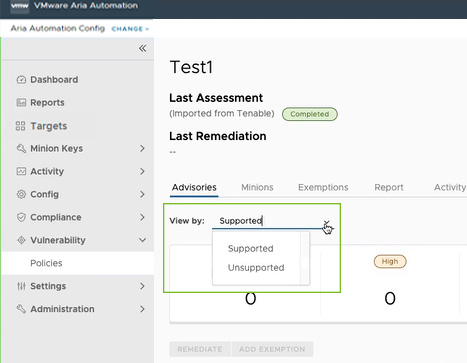

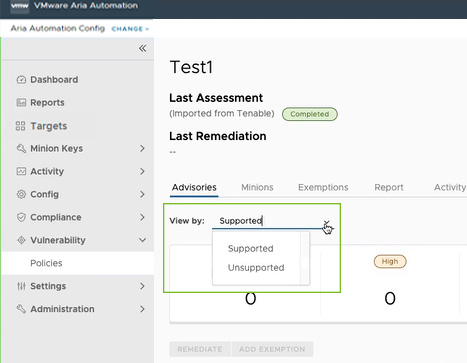

セキュリティ ポリシー ダッシュボードには、サードパーティのスキャンによって識別されたアドバイザリと、各アドバイザリの修正がサポートされているかどうかが一覧表示されます。

注: エクスポート ファイルのサイズが大きい場合は、サードパーティ製ツールでネットワーク内のノードのセグメントを小さくしてスキャンすることが必要になることがあります。または、コマンド ライン インターフェイス (CLI) または API を使用して、大規模なスキャンをインポートすることもできます。

スキャンをインポートすると、ポリシーにサマリが表示され、2 つのビュー(サポートされている脆弱性とサポートされていない脆弱性)を切り替えることができます。サポートされている脆弱性は、

Automation Config を使用しする修正で利用できるアドバイザリです。サポートされていない脆弱性は、

Automation Config を使用して修正できないアドバイザリです。

注: この表示基準切り替えオプションは、ベンダーからインポートされたデータでのみ使用できます。

Automation for Secure Hosts コンテンツを使用して作成されたデータでは、この表示基準切り替えフィールドは表示されません。

サードパーティ製コネクタの構成

サードパーティのセキュリティ スキャンをインポートする前に、コネクタを構成する必要があります。コネクタは、最初にサードパーティ製ツールの API キーを使用して構成する必要があります。

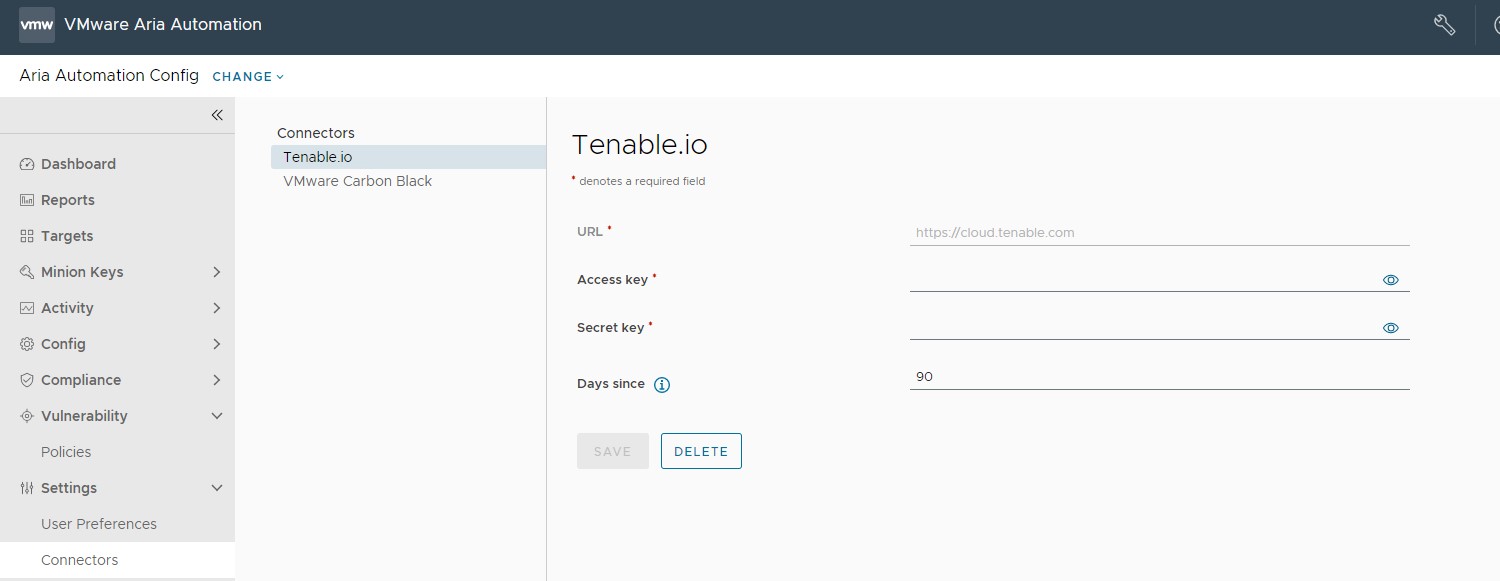

Tenable.io コネクタの構成方法

Tenable.io コネクタを構成するには、

の順に移動し、必要なコネクタの詳細を入力して、

[保存] をクリックします。

| コネクタのフィールド | 説明 |

|---|---|

| プライベート キーとアクセス キー | コネクタ API での認証に必要なキー ペア。キーの生成の詳細については、Tenable.io のドキュメントを参照してください。 |

| URL | API 要求のベース URL。デフォルト値は https://cloud.tenable.com です。 |

| 対象日数 | この日数をさかのぼった日から Tenable.io のスキャン履歴をクエリします。無制限の期間をクエリする場合は空白のままにします。コネクタを使用してスキャン結果をインポートする場合、Automation for Secure Hosts Vulnerability は、この期間内で使用可能なノードごとの最新の結果を使用します。

注: ポリシーに最新のスキャン データが含まれるようにするために、必ずスキャンのたびにインポートを再実行してください。最新のスキャン データを取得するために

Automation for Secure Hosts Vulnerability が Tenable.io を自動的にポーリングすることはありません。

|

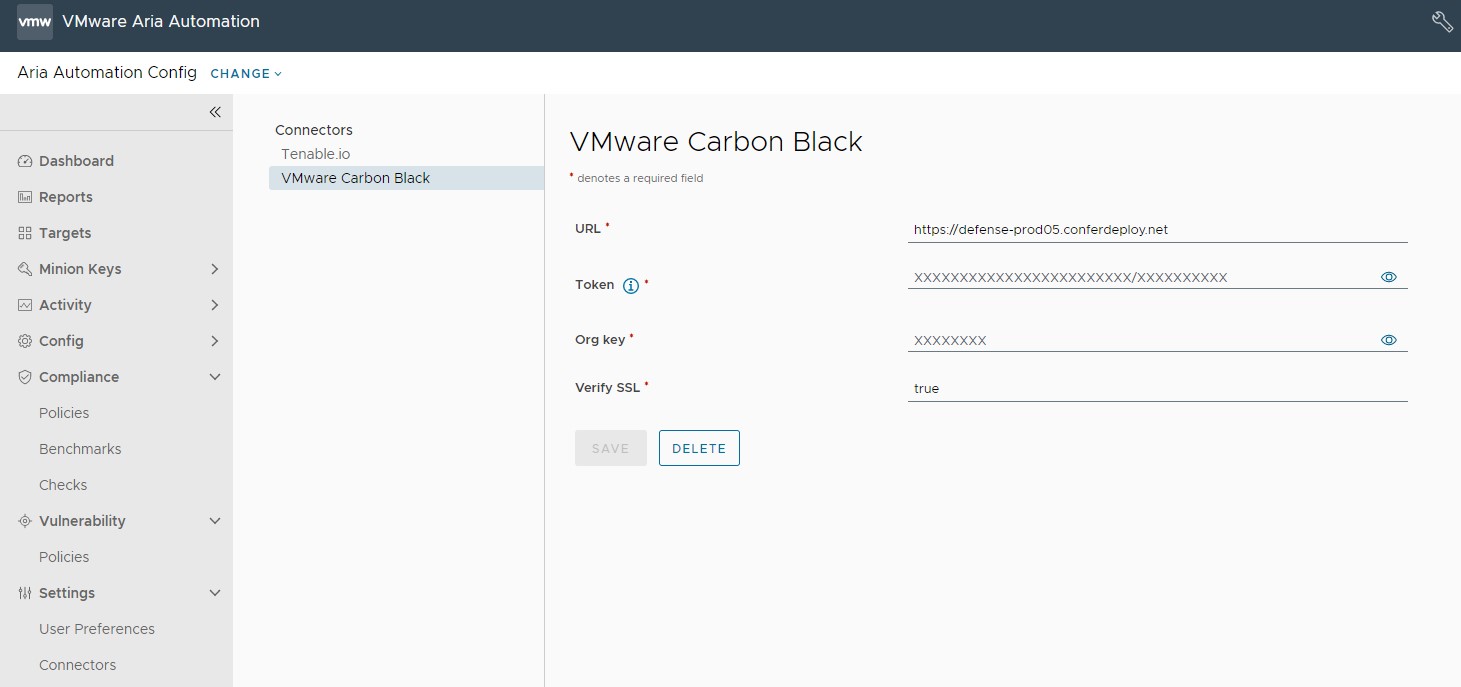

Carbon Black コネクタの構成方法(Windows 限定):

Carbon Black コネクタを構成するには、Carbon Black Cloud でデバイス読み取り権限を有効にして、API トークン コードを作成する必要があります。API トークン コードの作成の詳細については、

Vulnerability Assessment APIを参照してください。

注:

Automation for Secure Hosts では、VMware Carbon Black Cloud からのコネクタとスキャンのみがサポートされます。

Automation for Secure Hosts は、照合に IPv4 と Carbon Black デバイスを使用し、表示に risk_meter_score を使用します。その他の情報は使用されません。

Carbon Black コネクタを構成するには、先に Windows Minion Carbon Black センサー キット環境をセットアップする必要があります。

Carbon Black センサー キット環境をセットアップするには、次の手順を実行します。

- Automation Config 環境を起動し、Windows Server を展開します。

- Windows Server に Salt ミニオンをインストールします。詳細については、Salt ミニオンのインストールを参照してください。

- Automation Config のマスター キーと、Automation Config または Salt マスターのミニオン キーを受け入れます。

- Windows ミニオンに Carbon Black センサー キットをインストールします。詳細については、仮想マシン ワークロードにセンサーをインストールするを参照してください。

- Automation for Secure Hosts で、Windows ミニオンを含むターゲット グループに対するポリシーを定義します。

- Automation Config VMan の取り込みが完了したら、次のコマンドを実行して Salt マスターから Automation Config Carbon Black モジュールを同期します:

salt mywindowsminion saltutil.sync_modules saltenv=sse。 - Windows ミニオンで、

salt mywindowsminion carbonblack.set_device_grainを実行して Carbon Black のデバイス グレインを設定します。

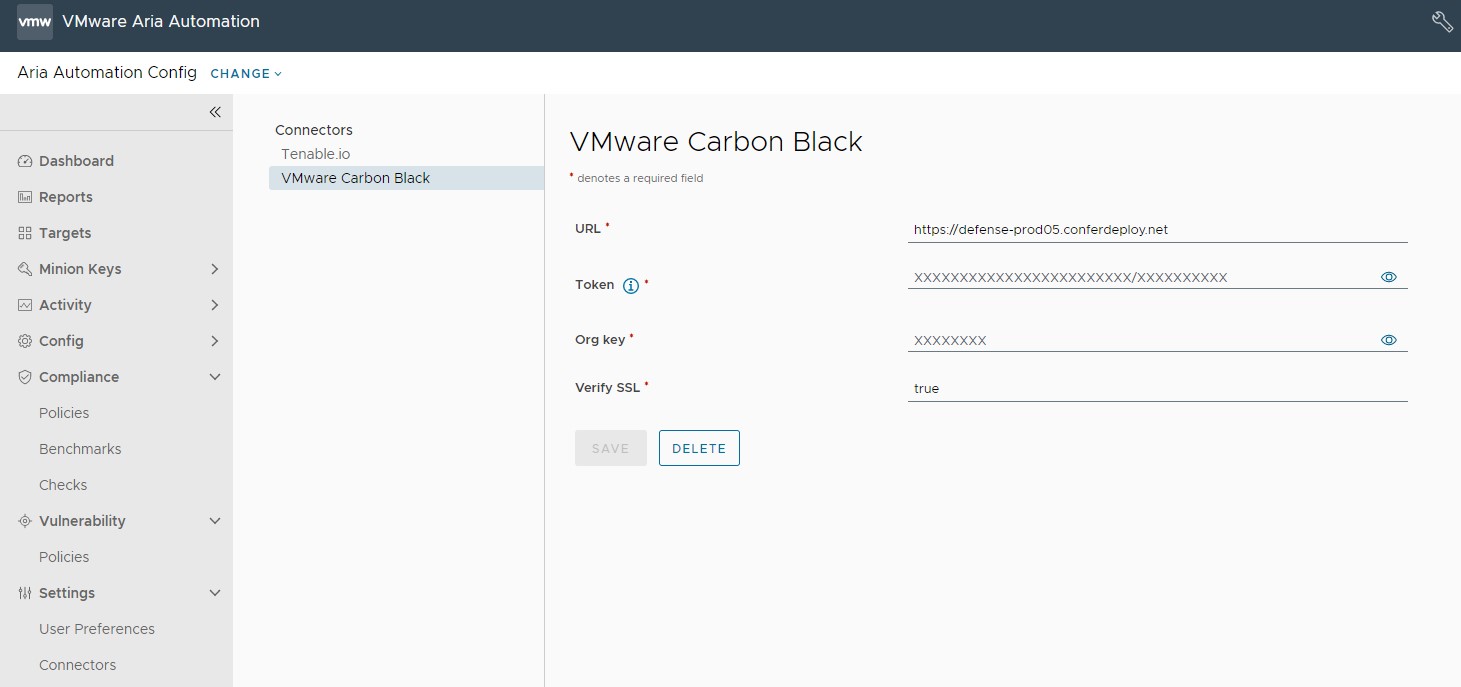

Carbon Black センサー キット環境をセットアップした後、

の順に移動して、

Automation Config で Carbon Black コネクタを構成できます。コネクタに必要な詳細を入力し、

[保存] をクリックします。

| コネクタのフィールド | 説明 |

|---|---|

| URL | API 要求の URL |

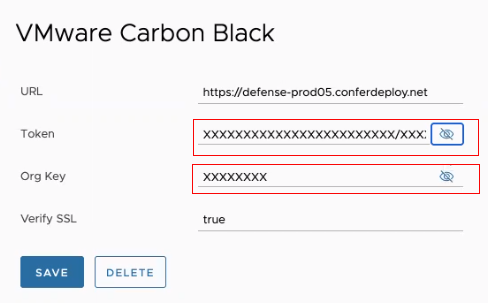

| トークンと組織キー | コネクタ API での認証に必要なキー ペア。

注: VMware Carbon Black コネクタを削除すると、これらのフィールドには「xxxx」という文字がポピュレートされます。これは、トークン キーの形式「xxxxxxxxxxxxxxxxxxxxxxxx/xxxxxxx」を維持するためです。

|

| SSL の検証 | デフォルトでは true に設定されています。 |

- [ターゲット] をクリックし、ポリシー ターゲット グループに [すべてのミニオン] または特定のミニオンを選択します。

- [コマンドの実行] をクリックし、次のコマンドを実行します:

saltutil.sync_all、carbon_black.set_device_grain、およびsaltutil.refresh_grains。

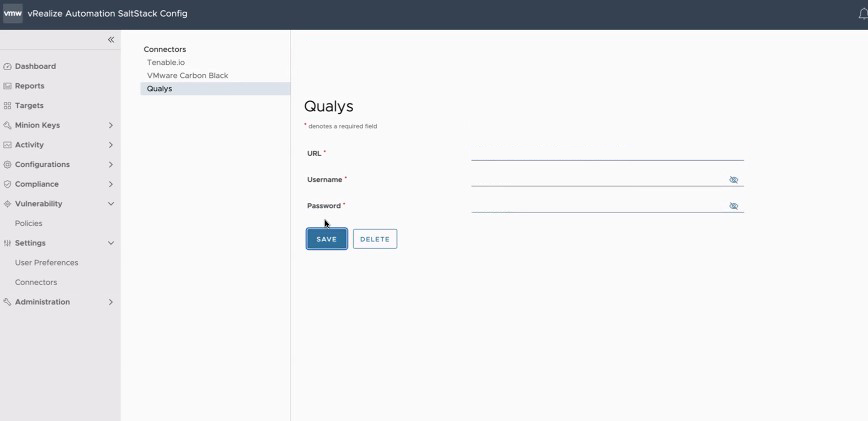

Qualys コネクタの構成方法:

Qualys コネクタを構成するには、 の順に移動し、必要なコネクタの詳細を入力して、[保存] をクリックします。

URL、ユーザー名、およびパスワードの認証情報は Qualys によって提供されます。

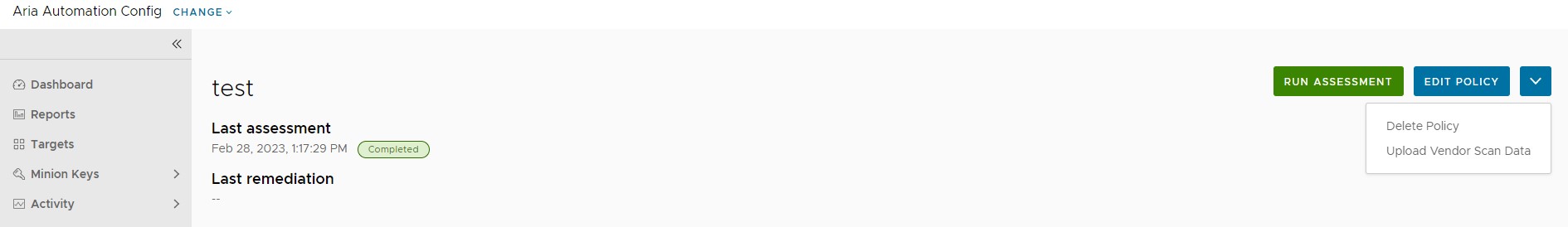

サードパーティ スキャンのインポート方法

サードパーティのスキャンは、ファイルやコネクタから、またはコマンド ラインを使用してインポートできます。

前提条件

コネクタのユーザー インターフェイスでサードパーティ製コネクタを構成していることを確認します。

手順

結果

選択したアドバイザリは

Automation for Secure Hosts Vulnerability にインポートされ、ポリシー ダッシュボードに評価として表示されます。ポリシー ダッシュボードのポリシー タイトルの下には、最新の評価がサードパーティ製ツールからインポートされたことを示す [インポート元] も表示されます。

注: 評価は、スキャンがインポートされた場合にのみ実行されます。インポートされたスキャンの評価はスケジュールに従って実行できません。

次のタスク

これにより、これらのアドバイザリを修正できます。詳細についてはアドバイザリの修正方法を参照してください。