第 1 世代 Horizon Cloud テナントのポッド フリートに少なくとも 1 つのポッドがある状態になり、Active Directory ドメイン登録の手順が完了した後、[キャパシティ] ページには、ポッド フリートにポッドを追加するためのメニュー オプションが表示されます。この特定のワークフローは、Horizon Cloud ポッドに適用されます。これらのポッドは、Horizon Cloud ポッド マネージャ テクノロジーをベースとしており、これは Microsoft Azure サブスクリプションでのみ実行され、VMware SDDC を必要としません。

さまざまなポッド タイプのフリートにポッドを追加する方法の概要については、第 1 世代テナント - 第 1 世代 Horizon Universal Console の [キャパシティ] の概要と、Horizon Cloud のポッド フリートへのポッドの追加を参照してください。

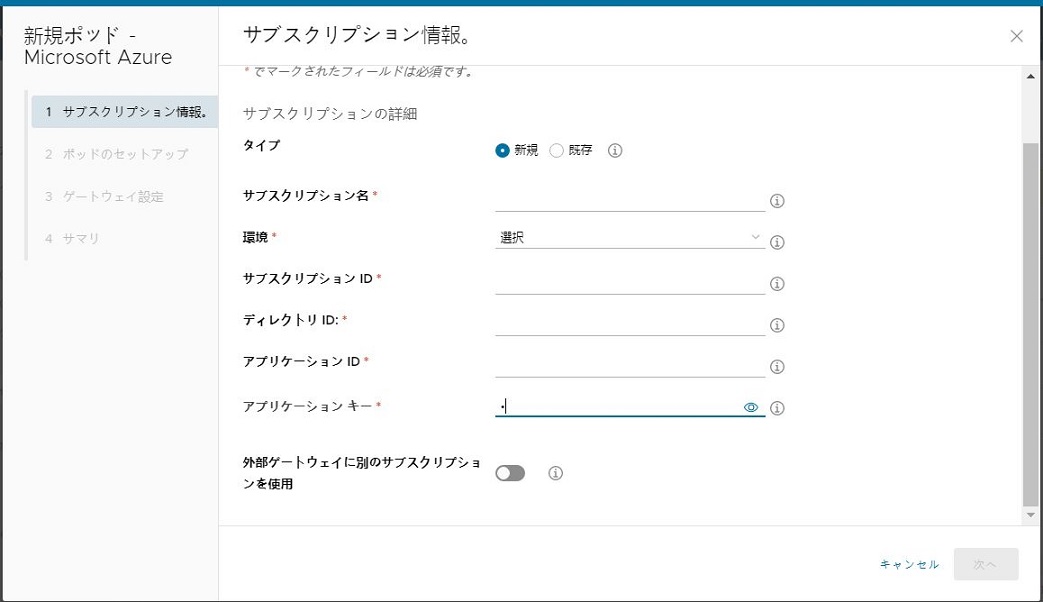

ウィザードには、複数の手順があります。手順で情報を指定した後に、[次へ] をクリックして次の手順に進みます。

前提条件

ポッド デプロイ ウィザードを開始する前に必要な項目を用意しておくことを確認します。ウィザードで指定する必要がある項目は、ポッドの構成オプションによって異なります。第 1 世代テナント - 第 1 世代のポッド デプロイ ウィザードを実行するための前提条件のリストを参照してください。

追加のポッドに使用する構成で必須となる項目に加えて、追加のポッドをデプロイする前に、クラウド接続された最初のポッドが完全にデプロイされ、Active Directory ドメイン バインドおよびドメイン参加の手順が完了している必要があります。顧客アカウント レコード内のクラウド接続されたすべてのポッドは同じ Active Directory 情報を共有し、クラウド接続されたそれぞれのポッドはすべてのクラウド構成の Active Directory ドメインとの接続状態を維持している必要があります。詳細については、第 1 世代のテナント - Horizon Cloud 制御プレーン テナントで最初に必要な Active Directory ドメイン登録の実行を参照してください。

テナントが Universal Broker で構成され、ブローカ設定で 2 要素認証が有効になっている場合は、2 要素認証設定を持ち、同じ 2 要素認証タイプを使用する外部 Unified Access Gateway が必要です。

手順

結果

ポッドのデプロイに最大で 1 時間ほどかかる場合があります。ポッドが正常にデプロイされるまで、そのポッドの進捗状況のアイコンが表示されます。更新の進捗状況を確認するときに、ブラウザ画面の更新が必要になる場合があります。

次のタスク

- ポッドの外部ゲートウェイに 2 要素認証が構成され、ゲートウェイの Unified Access Gateway インスタンスがデプロイされているのと同じ VNet トポロジ内で 2 要素認証サーバにアクセスできない場合は、外部ゲートウェイのロード バランサの IP アドレスからの通信を許可するようにその 2 要素認証サーバを構成します。

このシナリオでは、ゲートウェイ展開と同じ VNet トポロジ内で 2 要素認証サーバにアクセスできないため、Unified Access Gateway インスタンスは、そのロード バランサ アドレスを使用してそのサーバとの接続を試みます。その通信トラフィックを許可するには、その外部ゲートウェイのリソース グループにあるロード バランサ リソースの IP アドレスが、確実に 2 要素認証サーバの構成でクライアントまたは登録されたエージェントとして指定されているようにします。この通信を許可する方法の詳細については、お使いの 2 要素認証サーバのドキュメントを参照してください。

- 同じ VNet トポロジ内で 2 要素認証サーバにアクセスできる場合は、Microsoft Azure でのデプロイの Unified Access Gateway インスタンス用に作成された適切な NIC からの通信を許可するように 2 要素認証サーバを構成します。

ネットワーク管理者が、展開に使用される Azure VNet トポロジとそのサブネットに対する 2 要素認証サーバのネットワーク可視性を決定します。2 要素認証サーバは、ネットワーク管理者が 2 要素認証サーバにネットワークの可視性を与えたサブネットに対応する Unified Access Gateway インスタンスの NIC の IP アドレスからの通信を許可する必要があります。

Microsoft Azure のゲートウェイのリソース グループには、そのサブネットに対応する 4 つの NIC があり、そのうち 2 つが 2 個の Unified Access Gateway インスタンスに対して現在アクティブです。もう 2 つはアイドル状態で、ポッドとそのゲートウェイが更新を完了した後にアクティブになります。

実行中のポッド操作のため、および各ポッドの更新後のために、ゲートウェイと 2 要素認証サーバ間の通信トラフィックをサポートするには、これらの 4 つの NIC の IP アドレスがそのサーバ構成でクライアントまたは登録されたエージェントとして指定されていることを確認します。この通信を許可する方法の詳細については、お使いの 2 要素認証サーバのドキュメントを参照してください。

- 外部 Unified Access Gateway 構成を設定する場合、デプロイ ウィザードに入力した FQDN を、ポッドの Microsoft Azure パブリック ロード バランサの自動生成された FQDN にマッピングします。

- 内部 Unified Access Gateway 構成の場合、デプロイ ウィザードに入力した FQDN を、ポッドの Microsoft Azure 内部ロード バランサのプライベート IP アドレスにマッピングします。

ポッド詳細ページで必要なロード バランサ情報を確認する手順については、DNS サーバでマッピングする Horizon Cloud ポッドのゲートウェイのロード バランサ情報の取得方法 を参照してください。