Microsoft Azure にデプロイされた Horizon Cloud ポッドにゲートウェイ構成がある場合、CNAME レコードを DNS サーバに作成する必要があります。この CNAME レコードにより、そのゲートウェイ構成でサービスが構成した完全修飾ドメイン名 (FQDN) が、ポッドのゲートウェイのデプロイされた Azure ロード バランサの情報にマッピングされます。Horizon Universal Console(コンソール)のポッドの詳細ページから、簡単に Azure ロード バランサの情報を取得できます。

この CNAME マッピングでは、Horizon Client および Horizon HTML Access(Web クライアント)で必要とされる名前解決と、エンド ユーザーに使用資格が付与されたポッドプロビジョニングされたリソースに到達するための接続がサポートされています。このマッピングに必要な情報はポッドの詳細ページに表示され、コンソールのキャパシティ ページを使用して移動できます。

適切なマッピングが設定されている場合、Horizon Client と Web クライアントは、エンド ユーザーに使用資格が付与されたポッドプロビジョニングされたリソースに接続するためにドメイン名を解決する必要があるときに、それらを正常に解決できます。

- Universal Broker で構成された環境では、エンド ユーザーはクライアントの Universal Broker 仲介 FQDN を Horizon Client または Web クライアントのサーバ アドレスとして使用します。クライアントは認証のために Universal Broker に接続し、エンド ユーザーの資格を取得します。続いて、認証されたクライアントで、ユーザーが特定の資格のあるデスクトップまたはリモート アプリケーションにアクセスするためにクリックすると、クライアントはポッドのゲートウェイ構成でサービスが構成した FQDN、ポッドのデプロイ ウィザードまたはゲートウェイのデプロイ ウィザードで指定された FQDN にリダイレクトされます。

- シングルポッド仲介を使用して構成された環境では、Horizon Client または Web クライアントのサーバ アドレスに対して、エンド ユーザーはポッドのゲートウェイのポッド デプロイ ウィザードで指定した FQDN を使用します。この FQDN は、Horizon Client と Horizon HTML Access(Web クライアント)が、ポッドから資格のある仮想デスクトップおよびリモート アプリケーションにアクセスするために使用するものです。クライアントは、認証のために特定のゲートウェイとポッドに接続し、エンド ユーザーの使用資格を取得して、使用資格が付与されたデスクトップまたはリモート アプリケーションにアクセスします。

サービスのデプロイヤ コードがゲートウェイ構成を構成すると、ウィザードのゲートウェイ構成フィールドで指定された、ourOrg.example.com や ourApps.ourOrg.example.com などの完全修飾ドメイン名 (FQDN) が使用されます。ゲートウェイ構成が外部ゲートウェイ構成の場合、その FQDN はパブリックに解決可能な FQDN である必要があります。Horizon Cloud 制御プレーンは、外部ゲートウェイのデプロイ用に入力された FQDN に関する情報を保存し、その FQDN とインターネット経由で通信します。その結果、Horizon Cloud 制御プレーンはその名前を解決して、そのアドレスに接続できる必要があります。この要件は、テナント環境が Universal Broker で構成されている場合に特に重要となり、満たす必要があります。このような環境では、Horizon Cloud 制御プレーンがその FQDN に接続して、外部ゲートウェイ構成内の Unified Access Gateway インスタンスから認証情報を取得する必要があります。サービスはこの情報を使用して、ゲートウェイ構成の Unified Access Gateway インスタンスで構成された 2 要素認証設定が、参加しているポッド内の Universal Broker 構成およびその他すべての Unified Access Gateway インスタンスの設定と一致することを検証します。

- [パブリック IP アドレスを有効にする] トグルをオンにしてデプロイされた外部ゲートウェイ構成(デフォルト)

-

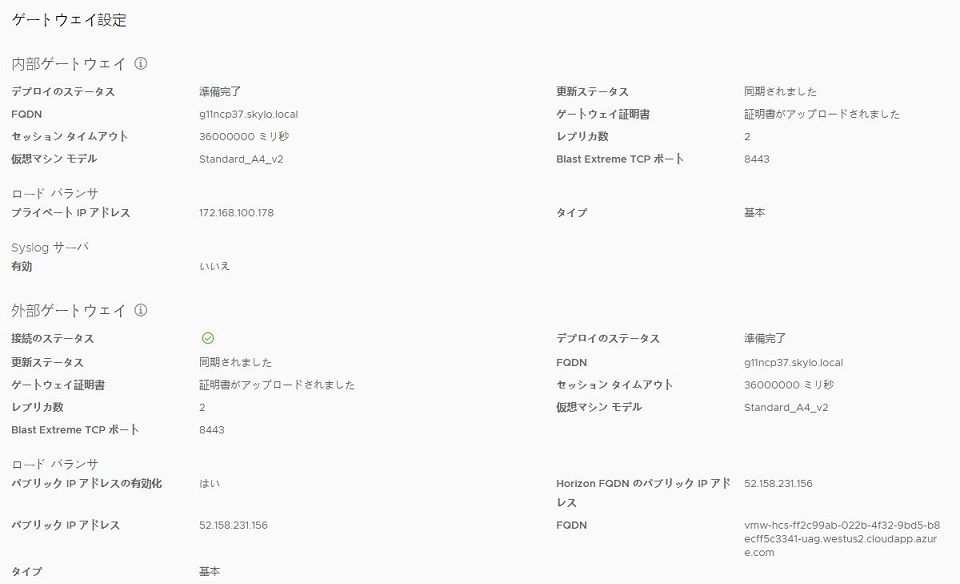

ポッドのデプロイ ウィザードまたは外部ゲートウェイのデプロイ ウィザードで外部ゲートウェイ構成のパブリック IP アドレスを有効にすることを指定した場合、サービスは、パブリック IP アドレスと自動生成されたパブリック FQDN を持つ Azure ロード バランサ リソースを使用して、デプロイされた

Unified Access Gateway インスタンスを構成します。自動生成されるパブリック FQDN の形式は、パターン

vmw-hcs-ID-uag.region.cloudapp.azure.comです。ここでvmw-hcs-IDは Unified Access Gateway インスタンスが存在するリソース グループの名前のパターンと一致し、 region は、ポッドが配置されている Microsoft Azure リージョンです。このタイプのデプロイでは、DNS サーバで、デプロイ ウィザードで入力した FQDN を自動生成されたパブリック FQDN にマッピングします。 - [パブリック IP アドレスを有効にする] トグルを無効化、オフにしてデプロイされた外部ゲートウェイ構成

- プライベート ロード バランサの IP アドレスを使用してポッドの外部ゲートウェイ構成をデプロイするこのシナリオは、外部ゲートウェイ構成の Unified Access Gateway アプライアンスへのアクセスを許可する前に、インターネット ベースのトラフィックを制御する目的でファイアウォールまたは NAT を外部ゲートウェイ構成の Azure ロード バランサの前に構成している場合に使用します。ポッドのデプロイ ウィザードまたは外部ゲートウェイのデプロイ ウィザードで [パブリック IP アドレスを有効にする] トグルをオフに切り替えると、サービスは、プライベート IP アドレスを持つ Azure ロード バランサ リソースを使用して、デプロイされた Unified Access Gateway インスタンスを構成します。DNS サーバで、デプロイ ウィザードに入力した FQDN を、ゲートウェイの Azure 内部ロード バランサ リソースのプライベート IP アドレスにマッピングします。DNS サーバでの CNAME マッピングに加えて、ファイアウォールまたは NAT のセットアップでパブリック IP アドレスが提供されていることと、同じ FQDN がそのファイアウォールまたは NAT によって提供されるパブリック IP アドレスに対してパブリックに解決可能であることを確認する必要があります。

- 内部ゲートウェイ構成

- 内部ゲートウェイのデプロイの場合、サービスは、プライベート IP アドレスを持つ Azure ロード バランサ リソースを使用して、デプロイされた Unified Access Gateway インスタンスを構成します。DNS サーバは、ポッドのデプロイ ウィザードまたは内部ゲートウェイのデプロイ ウィザードで内部ゲートウェイ構成に指定された FQDN を、デプロイされた Azure ロード バランサのプライベート IP アドレスにマッピングします。

ポッドの詳細ページには、このマッピングに必要な情報が一覧表示されています。これらの手順を使用して、ポッドの詳細ページで適切な情報を探してください。

前提条件

Microsoft Azure へのポッドの自動デプロイを実行するに記載されているポッドのデプロイ手順に従って、Microsoft Azure 環境にポッドを正常にデプロイする必要があります。