プロジェクトは、単一の NSX 展開のテナント間でネットワークとセキュリティの構成を分離するのに役立ちます。

前提条件

エンタープライズ管理者ロールが割り当てられている必要があります。

手順

次のタスク

プロジェクトの [NSX ポートグループを vCenter Server フォルダに整理する] 切り替えボタンをオンにしている場合は、次の手順を実行します。

- プロジェクトの状態を確認します。VMware vCenter でフォルダが正常に作成されると、状態は 成功 になります。この状態は、このプロジェクトが作成されたときに VMware vCenter で NSX によって作成されたすべてのフォルダの全体的または統合された状態を表します。

切り替えボタンの横にある全体的な状態が 失敗 と表示される場合は、エラーの詳細を確認して失敗の理由を確認してください。

障害の状況の例:- フォルダの認識中に VMware vCenter Server がダウンしていると、フォルダの作成に失敗する可能性があります。NSX は VMware vCenter と通信できません。この場合、プロジェクトの全体的なフォルダ状態は 失敗 になります。NSX は、状態が 成功 に変わるまで、事前に定義された間隔でフォルダの再作成を試行します。

- NSX Manager ノード上の

cm-inventoryサービスがダウンしている場合、フォルダの作成が失敗する可能性があります。NSX Manager はこのサービスを使用して、VMware vCenter から VDS またはホストに関する情報を動的に取得します。このサービスのグループ メンバーがダウンすると、[クラスタリング] 機能に属するアラームが NSX Manager に表示されます。

- vSphere Client にログインし、[インベントリ] ペインを開いて、プロジェクト フォルダと VDS フォルダが作成されていることを確認します。

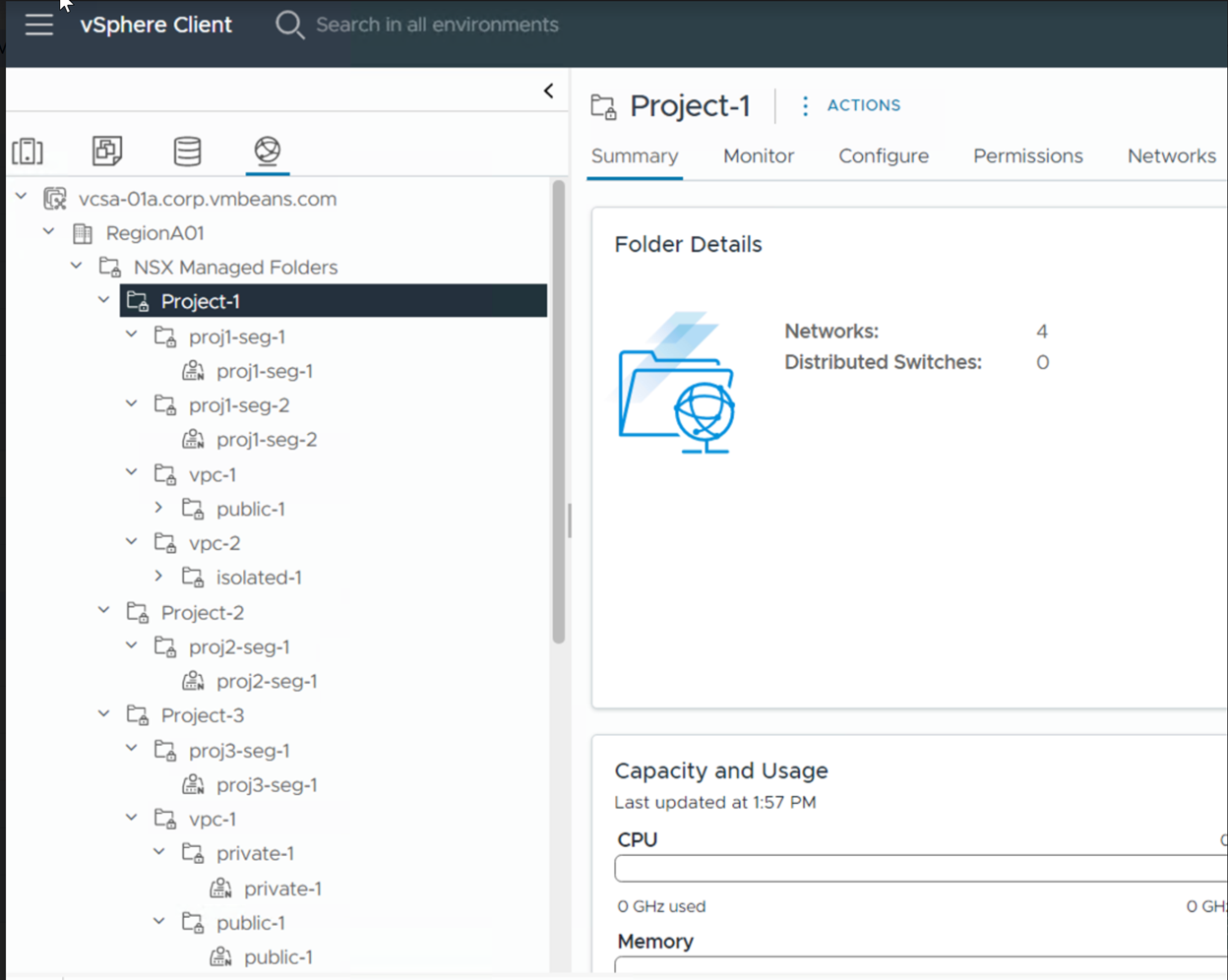

たとえば、NSX 展開に Project-1、Project-2、Project-3 という 3 つのプロジェクトを追加し、これらのプロジェクトに対して [NSX ポートグループを vCenter Server フォルダに整理する] 切り替えボタンがオンになっているとします。次のスクリーン キャプチャは、NSX Managed Folders という root フォルダが [Datacenter] オブジェクト内に作成されていることを示しています。プロジェクト フォルダとフォルダは、root フォルダ内に作成されます。

これらの各プロジェクト フォルダには、各 VPC およびセグメント用のフォルダが含まれます。各 VPC には、サブネットごとにサブフォルダが作成されます。セグメント フォルダとサブネット フォルダ内では、このセグメント/サブネットにマッピングされているすべての NSX ポート グループを見つけることができます。注: 単一の NSX セグメントまたはサブネットにより、VDS ごとに 1 つの NSX ポート グループが作成され、すべて同じ名前になります。これらのポート グループはすべて、セグメントまたはサブネットを再グループ化するフォルダの下で再グループ化されます。

後で、プロジェクトにセグメントを追加したり、プロジェクトに NSX VPC を追加したり、VPC にサブネットを追加したりすると、それらは VMware vCenter 内のフォルダ内に整理されます。

をクリックし、

をクリックし、