Microsoft Azure Active Directory (AzureAD) でシングル サインオン (SSO) のために OpenID Connect (OIDC) ベースのアプリケーションをセットアップするには、次の手順を実行します。

前提条件

ログインに必要な AzureAD アカウントがあることを確認します。

手順

- Microsoft Azure アカウントに管理者ユーザーとしてログインします。

[Microsoft Azure] ホーム画面が表示されます。

- 新しいアプリケーションを作成するには、次の手順を実行します。

- [Azure Active Directory] サービスを検索して選択します。

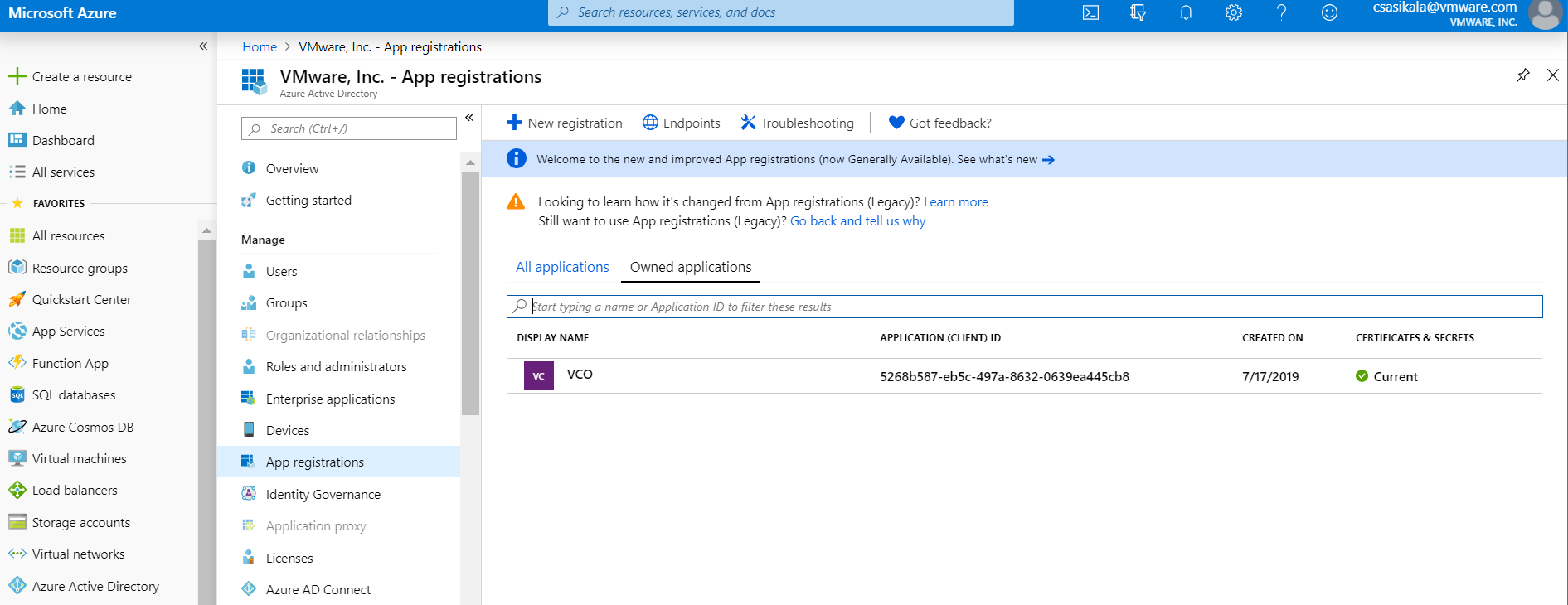

- [アプリの登録 (App registration)] > [新規登録 (New registration)] の順に移動します。

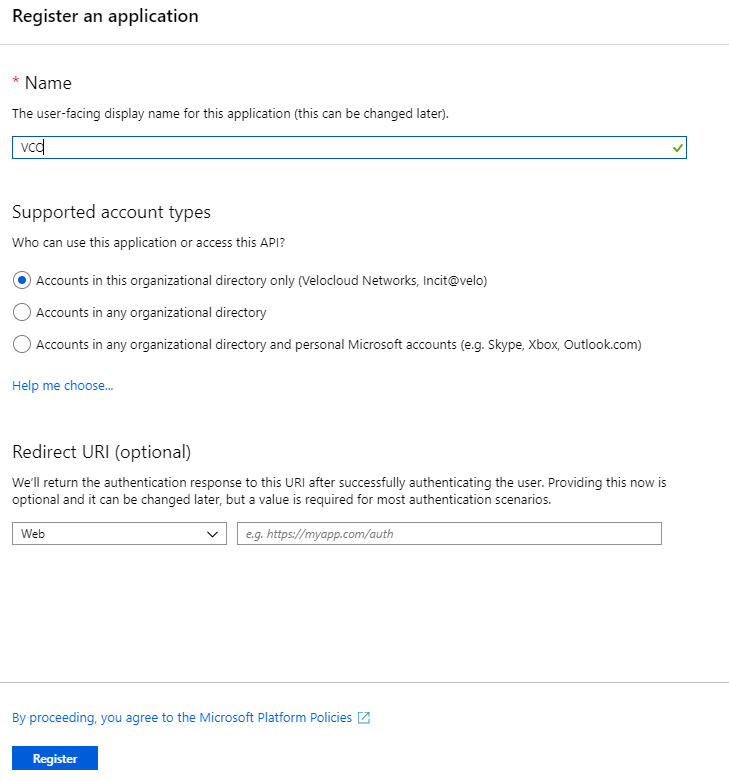

- [名前 (Name)] フィールドに、SASE Orchestrator アプリケーションの名前を入力します。

- [リダイレクト URL (Redirect URL)] フィールドに、SASE Orchestrator アプリケーションがコールバック エンドポイントとして使用するリダイレクト URL を入力します。

SASE Orchestrator アプリケーションの [認証の設定 (Configure Authentication)] 画面の下部にリダイレクト URL リンクがあります。 SASE Orchestrator リダイレクト URL は https://<Orchestrator URL>/login/ssologin/openidCallback の形式にするのが理想的です。

- [登録 (Register)] をクリックします。

SASE Orchestrator アプリケーションが登録され、 [すべてのアプリケーション (All applications)] および [所有しているアプリケーション (Owned applications)] タブに表示されます。 SASE Orchestrator での SSO の設定時に使用されるクライアント ID/アプリケーション ID をメモしておきます。

- [エンドポイント (Endpoints)] をクリックし、SASE Orchestrator での SSO 設定時に使用される既知の OIDC 設定 URL をコピーします。

- SASE Orchestrator アプリケーションのクライアント シークレットを作成するには、[所有しているアプリケーション (Owned applications)] タブで、SASE Orchestrator アプリケーションをクリックします。

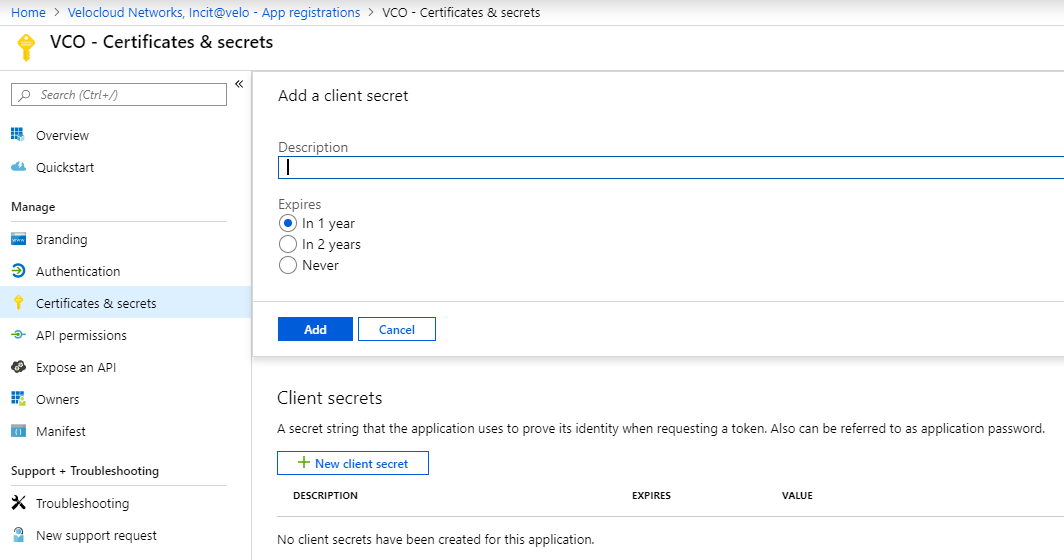

- [証明書とシークレット (Certificates & secrets)] > [新しいクライアント シークレット (New client secret)] の順に移動します。

- シークレットの説明や有効期限の値などの詳細を入力して、[追加 (Add)] をクリックします。

アプリケーションのクライアント シークレットが作成されます。 SASE Orchestrator での SSO の設定時に使用される新しいクライアント シークレットの値をメモしておきます。

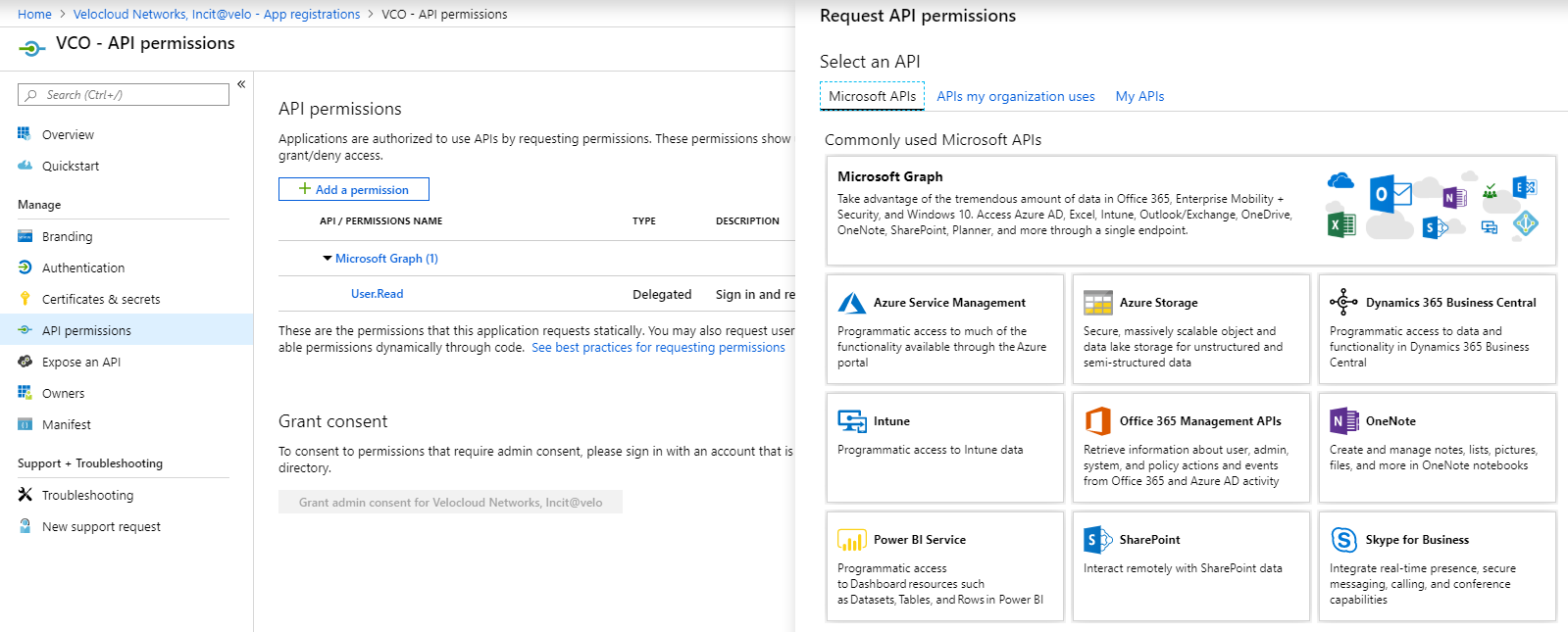

- SASE Orchestrator アプリケーションの権限を設定するには、SASE Orchestrator アプリケーションをクリックして [API のアクセス許可 (API permissions)] > [アクセス許可の追加 (Add a permission)] の順に移動します。

- [Microsoft Graph] をクリックして、アプリケーションの権限のタイプとして [アプリケーションのアクセス許可 (Application permissions)] を選択します。

- [アクセス許可の選択 (Select permissions)] で、[ディレクトリ (Directory)] ドロップダウン メニューから [Directory.Read.All] を選択し、[ユーザー (User)] ドロップダウン メニューから [User.Read.All] を選択します。

- [アクセス許可の追加 (Add permissions)] をクリックします。

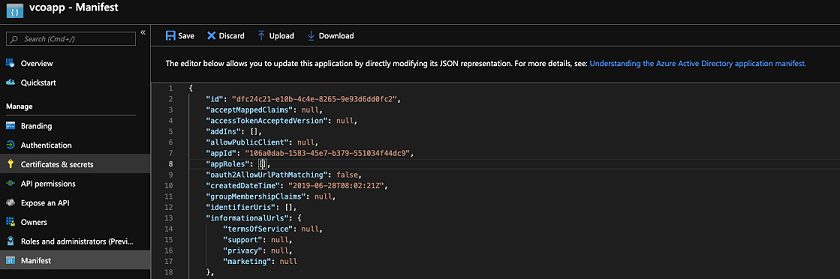

- マニフェストにロールを追加して保存するには、SASE Orchestrator アプリケーションをクリックし、アプリケーションの [概要 (Overview)] 画面で、[マニフェスト (Manifest)] をクリックします。

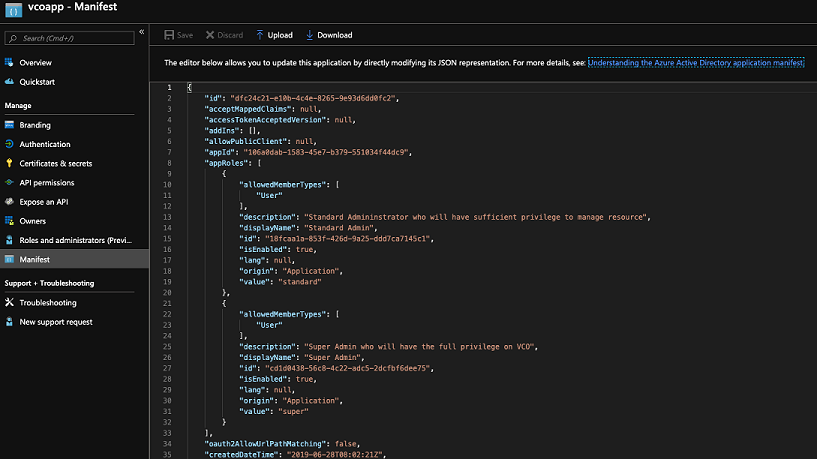

- マニフェストで、

appRolesアレイを検索し、次の例に示すように 1 つ以上のロール オブジェクトを追加して、[保存 (Save)] をクリックします。注: ロールを正しくマッピングするには、appRolesからの値プロパティを、 [認証 (Authentication)] タブにある [ロール マップ (Role Map)] テーブルの [ID プロバイダ ロール名 (Identity Provider Role Name)] 列に追加する必要があります。ロール オブジェクトのサンプル{ "allowedMemberTypes": [ "User" ], "description": "Standard Administrator who will have sufficient privilege to manage resource", "displayName": "Standard Admin", "id": "18fcaa1a-853f-426d-9a25-ddd7ca7145c1", "isEnabled": true, "lang": null, "origin": "Application", "value": "standard" }, { "allowedMemberTypes": [ "User" ], "description": "Super Admin who will have the full privilege on SASE Orchestrator", "displayName": "Super Admin", "id": "cd1d0438-56c8-4c22-adc5-2dcfbf6dee75", "isEnabled": true, "lang": null, "origin": "Application", "value": "superuser" }注:idは、新たに生成されたグローバル一意識別子 (GUID) の値に設定してください。GUID は、Web ベースのツール( https://www.guidgen.com/ など)を使用してオンラインで生成することも、次のコマンドを実行して生成することもできます。- Linux/OSX -

uuidgen - Windows -

powershell [guid]::NewGuid()

- Linux/OSX -

- グループとユーザーを SASE Orchestrator アプリケーションに割り当てるには、次の手順を実行します。

- [Azure Active Directory] > [エンタープライズ アプリケーション (Enterprise applications)] の順に移動します。

- SASE Orchestrator アプリケーションを検索して選択します。

- [ユーザーとグループ (Users and groups)] をクリックして、ユーザーとグループをアプリケーションに割り当てます。

- [送信 (Submit)] をクリックします。

結果

これで、AzureAD で SSO のために OIDC ベースのアプリケーションをセットアップする手順が完了しました。

次のタスク

SASE Orchestrator でシングル サインオンを設定します。