新しい SAML ID プロバイダ インスタンスを Workspace ONE Access 環境に追加して構成すると、高可用性を実現し、追加のユーザー認証方法をサポートし、ユーザーの IP アドレス範囲に基づいて柔軟にユーザー認証プロセスを管理できます。

前提条件

サードパーティ ID プロバイダ インスタンスを追加する前に、次のタスクを完了します。

- サードパーティ インスタンスが SAML 2.0 互換であり、Workspace ONE Access サービスがサードパーティ インスタンスに到達できることを確認します。

- サードパーティの ID プロバイダとの統合を調整します。ID プロバイダによっては、両方の設定を同時に構成することが必要になる場合があります。

- Workspace ONE Access コンソールで ID プロバイダを構成するときに追加する、適切なサードパーティ メタデータ情報を取得します。サードパーティのインスタンスから取得するメタデータ情報は、メタデータへの URL または実際のメタデータのいずれかです。

手順

- Workspace ONE Access コンソールの [統合] > [ID プロバイダ] ページで、[追加] をクリックし、[SAML IDP] を選択します。

- 次の設定を行います。

フォーム項目 説明 ID プロバイダ名 この ID プロバイダ インスタンスの名前を入力します。 SAML メタデータ サードパーティの XML ベースの ID プロバイダ メタデータ ドキュメントを追加して、ID プロバイダとの信頼を確立します。

- SAML メタデータ URL または xml コンテンツをテキスト ボックスに入力します。[プロセス IdP メタデータ] をクリックします。

- ユーザーの識別方法を選択します。インバウンド SAML アサーションで送信される ID は、Subject または Attribute 要素で送信できます。

- [NameID 要素]。ユーザー ID は、Subject 要素の NameID 要素から取得されます。

- [SAML 属性]。ユーザー ID は、特定の Attribute または AttributeStatement 要素から取得されます。

- [NameID 要素] を選択すると、ID プロバイダでサポートされている NameID の形式は、メタデータから抽出され、表示される [名前 ID の形式] テーブルに追加されます。

- [名前 ID 値] 列で、表示される NameID の形式にマッピングするために Workspace ONE Access サービスで構成されているユーザー属性を選択します。独自のサードパーティの名前 ID 形式を追加して、Workspace ONE Access サービスのユーザー属性値にマッピングできます。

- 使用する [SAML 要求の名前 ID ポリシー] 応答 ID の文字列形式を選択します。この形式は、Workspace ONE Access サービスとの信頼を確立するために使用されるサードパーティ ID プロバイダの特定の名前 ID ポリシー形式と一致する必要があります。

- (クラウドのみ)[SAML 要求のサブジェクトを送信 (可能な場合)] オプションをログイン ヒントまたは MFA などの認証のヒントとして選択します。このオプションを有効にすると、[NameID 形式のマッピングに基づくサブジェクト値を送信] を有効にして、サードパーティ アプリケーションが提供するログイン ヒントを NameID 値にマッピングすることもできます。

注: [NameID 形式のマッピングに基づくサブジェクト値を送信] が有効になっている場合、Workspace ONE Access サービスは、ユーザー列挙と呼ばれるセキュリティ リスクに対して脆弱になります。このオプションを有効にする場合は注意が必要です。

[[NameID 形式のマッピングに基づくサブジェクト値を送信] オプションが有効になっている構成の例]

サードパーティ ID プロバイダの構成

- アプリケーション「X」は Workspace ONE Access とフェデレートされています。

- サードパーティの ID プロバイダは、NameID 値を userPrincipleName にマッピングしました。

この構成では、エンド ユーザーの E メールはサードパーティ ID プロバイダの userPrincipleName にマッピングされません。

- アプリケーション X のアクセス ポリシーには、ユーザーの認証にサードパーティの ID プロバイダが使用されるというルールがあります。

エンド ユーザーの認証フロー

- エンド ユーザーがアプリケーション「X」を選択します。

- アプリケーション「X」は、メール アドレスを入力するためのログイン ページをエンド ユーザーに表示します。

- アプリケーション「X」は、ログイン ヒントとして E メールを Workspace ONE Access に送信します。

- [NameID 形式のマッピングに基づくサブジェクト値を送信] が有効になっているため、Workspace ONE Access は E メールを受け入れ、そのユーザーの UserPrincipleName を見つけます。

- Workspace ONE Access は、マッピングされた対応する UserPrincipleName を含む SAML 要求をエンド ユーザーの認証を行うサードパーティの ID プロバイダに送信します。

- [SAML 属性] を選択した場合は、属性の形式と属性名を含めます。SAML 属性にマッピングする Workspace ONE Access サービスのユーザー属性を選択します。

Just-in-Time ユーザー プロビジョニング Just-in-Time プロビジョニングのユーザーは、ID プロバイダから送信される SAML アサーションに基づいて、ログイン時に動的に作成および更新されます。「Workspace Access での Just-in-Time ユーザー プロビジョニングの実行」を参照してください。JIT を有効にする場合は、JIT ディレクトリのディレクトリとドメイン名を入力します。 ユーザー この ID プロバイダを使用して認証できるユーザーを含むディレクトリを選択します。 ネットワーク サービス内で構成されている既存のネットワーク範囲が表示されます。 この ID プロバイダ インスタンスに振り分けるユーザーのネットワーク範囲を、その IP アドレスに基づいて選択します。

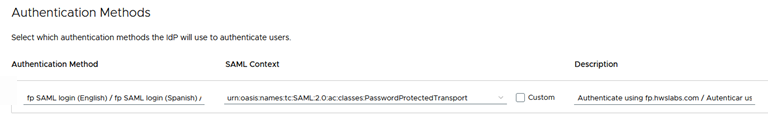

認証方法 [認証方法] テキスト ボックスに、このサードパーティ ID プロバイダに関連付ける認証方法の名前を入力します。サードパーティの ID プロバイダに関連付ける複数の認証方法を入力できます。各認証方法に、認証方法を識別できるわかりやすい名前を付けます。これは、アクセス ポリシーで構成された認証名です。これは、ユーザーがログインを求められたときに表示される認証名です。

[SAML コンテキスト] テキスト ボックスで、認証方法名を、SAML 応答でサードパーティの ID プロバイダによって送信される SAML 認証コンテキストにマッピングします。ドロップダウン メニューで、一般的に使用される文字列のリストから SAML 認証コンテキスト クラス文字列を選択するか、カスタム文字列を入力します。

[説明] テキスト ボックスで、この認証方法を選択する必要があるかどうかをユーザーが識別できるようにするコンテンツを作成します。このサードパーティ ID プロバイダの認証方法がアクセス ポリシー ルールの認証選択オプションである場合は、[説明] テキスト ボックスのテキストが [認証の選択] ログイン プロンプト ページに表示されます。認証アクセス ポリシー ルールの選択の設定を参照してください。

このテキストは、エンド ユーザーのブラウザで指定された言語に自動的に翻訳されません。ただし、[説明] テキスト ボックスに複数の言語のコンテンツを 1 つのエントリとして作成でき、説明はログイン プロンプト ページの認証方法の下に表示されます。

シングル サインアウト構成 ユーザーがサードパーティ ID プロバイダ (IDP) から Workspace ONE にログインすると、2 つのセッションが開きます。1 つはサードパーティ ID プロバイダ、もう 1 つは Workspace ONE の ID マネージャ サービス プロバイダで開きます。これらのセッションの有効期間は個別に管理されます。ユーザーが Workspace ONE からログアウトすると Workspace ONE セッションは閉じますが、サードパーティの IDP セッションは開いたままです。セキュリティ要件に基づき、シングル ログアウトを有効にして、両方のセッションからログアウトする、またはサードパーティの IDP セッションをそのまま維持するようにシングル ログアウトを設定することができます。

構成オプション 1

- サードパーティ ID プロバイダを構成するときに、シングル ログアウトを有効にすることができます。サードパーティ ID プロバイダが SAML ベースのシングル ログアウト プロトコル (SLO) をサポートしている場合、Workspace ONE ポータルからログアウトすると、ユーザーは両方のセッションからログアウトされます。[リダイレクト URL テキスト ボックス] は構成されていません。

- サードパーティの ID プロバイダが SAML ベースのシングル ログアウトをサポートしていない場合は、シングル ログアウトを有効にし、[リダイレクト URL] テキスト ボックスで ID プロバイダのシングル ログアウトのエンドポイント URL を指定します。リダイレクト パラメータを、ユーザーを特定のエンドポイントに送信する URL に追加することもできます。ユーザーは、Workspace ONE ポータルからログアウトして、IDP からもログアウトすると、この URL にリダイレクトされます。

構成オプション 2

- もう 1 つのシングル ログアウト オプションは、Workspace ONE ポータルからユーザーをログアウトし、カスタマイズされたエンドポイント URL にリダイレクトする方法です。シングル ログアウトを有効にし、[リダイレクト URL] テキスト ボックスに URL を指定し、カスタマイズされたエンドポイントのリダイレクト パラメータを指定します。ユーザーが Workspace ONE ポータルからログアウトすると、このページに移動し、カスタマイズされたメッセージを表示できます。サードパーティの IDP セッションは開いたままになることがあります。URL は https://<vidm-access-url>/SAAS/auth/federation/slo のように入力します。

[シングル ログアウトを有効にする] が有効になっていない場合、Workspace ONE Access サービスのデフォルトの構成では、ログアウト時にユーザーは元の Workspace ONE ポータルのログイン ページに戻ります。サードパーティの IDP セッションは開いたままになることがあります。

SAML 署名証明書 [サービス プロバイダ (SP) メタデータ] をクリックして、Workspace ONE Access の SAML サービス プロバイダのメタデータ URL を確認します。URL をコピーして保存します。この URL は、サードパーティ ID プロバイダで SAML アサーションを編集して Workspace ONE Accessユーザーをマッピングするときに構成されます。 IdP ホスト名 ホスト名のテキスト ボックスが表示されている場合は、ID プロバイダがリダイレクトされる認証用ホストの名前を入力します。443 以外の非標準ポートを使用している場合、ホスト名を「ホスト名:ポート」の形式で設定します。たとえば、myco.example.com:8443 のように入力します。 - [追加] をクリックします。

次のタスク

- コンソールで、[リソース] > [ポリシー] ページに移動し、デフォルトのアクセス ポリシーを編集してポリシー ルールを追加し、使用する認証方法として SAML 認証方法名を選択します。Workspace ONE Access サービスでのアクセス ポリシーの管理を参照してください。

- サードパーティ ID プロバイダの構成を編集して、保存した SAML 署名証明書の URL を追加します。