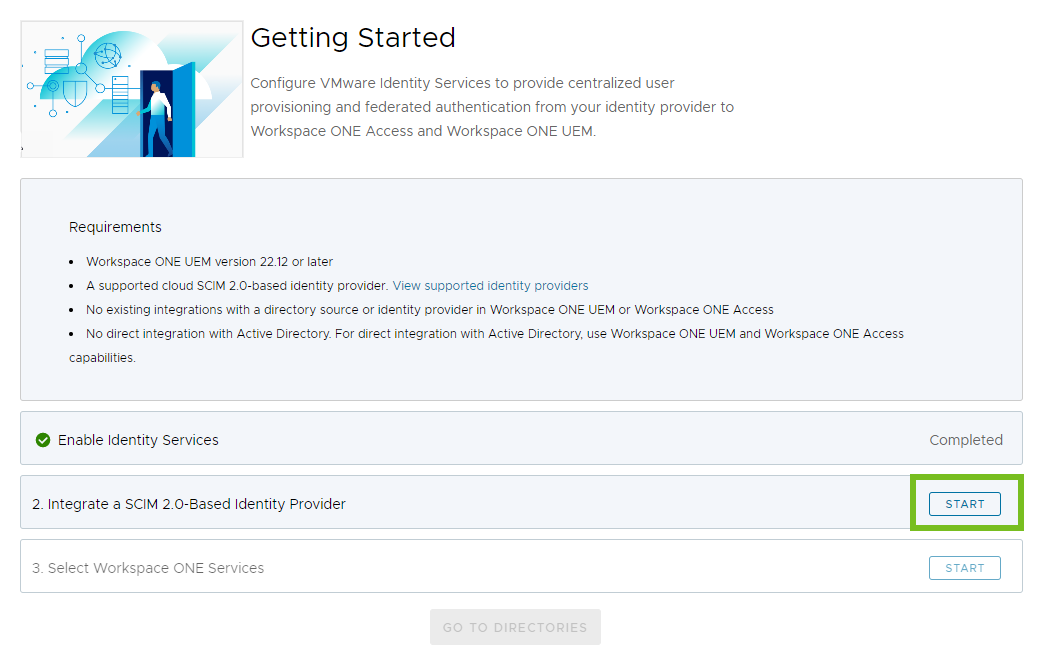

Workspace ONE テナントの VMware Identity Services を有効にした後、Okta との統合を設定します。

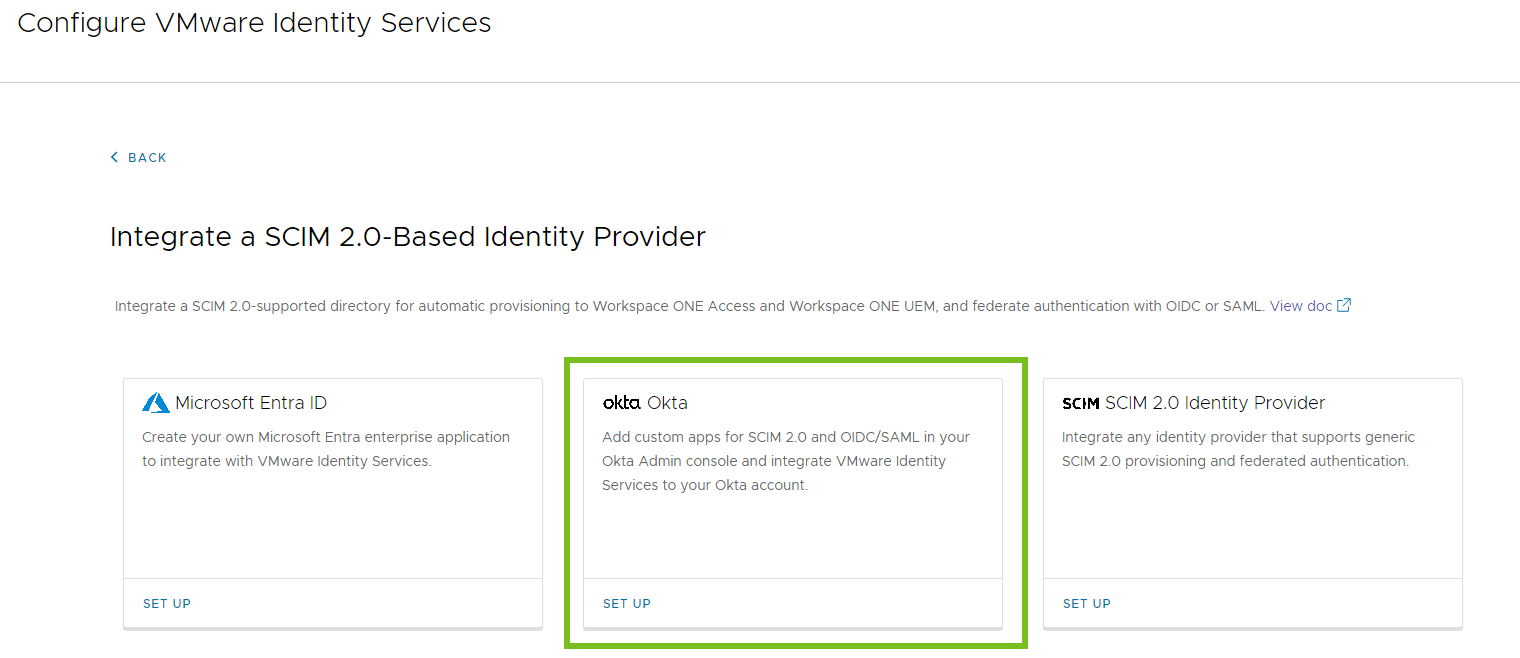

- VMware Identity Services の [はじめに] ウィザードのステップ 2、[SCIM 2.0 ベースの ID プロバイダの統合] で [開始] をクリックします。

- [Okta] カードの [設定] をクリックします。

- ウィザードに従って、Okta との統合を設定します。

ステップ 1:ディレクトリの作成

VMware Identity Services を使用してユーザー プロビジョニングと ID フェデレーションを設定する最初のステップとして、Okta からプロビジョニングされたユーザーとグループのディレクトリを Workspace ONE Cloud コンソールに作成します。

手順

次のタスク

ユーザーとグループのプロビジョニングを設定します。

ユーザーとグループのプロビジョニングの設定 (Okta)

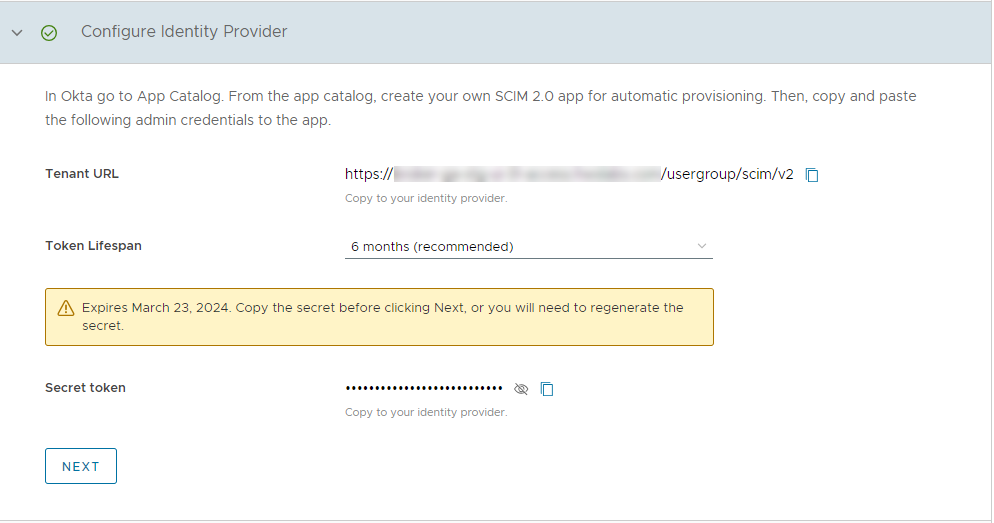

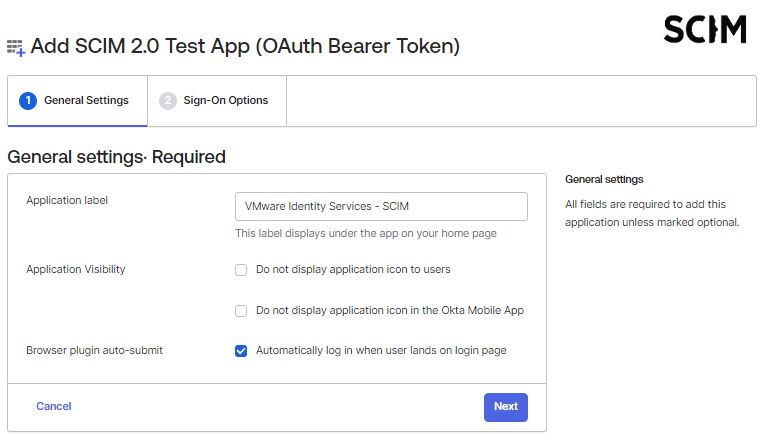

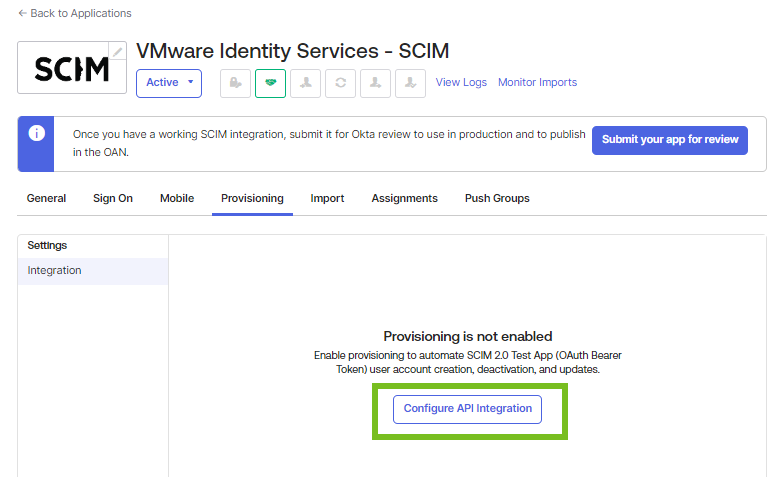

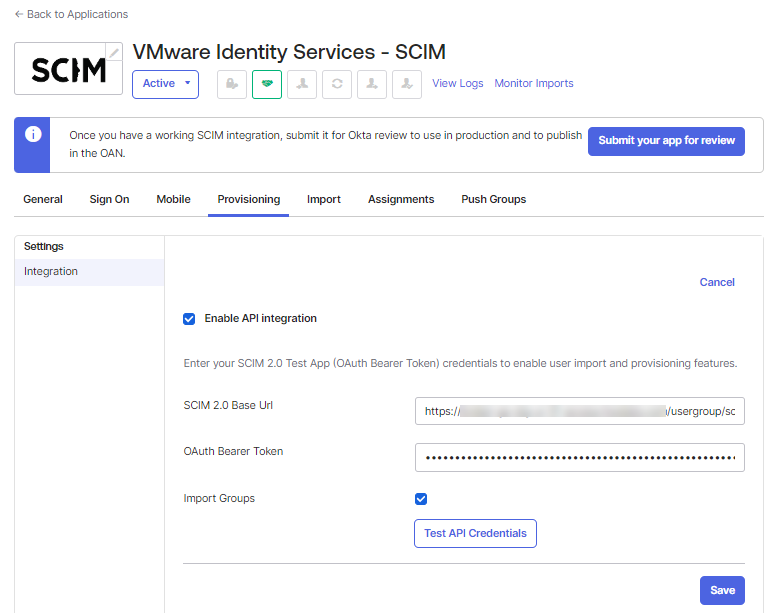

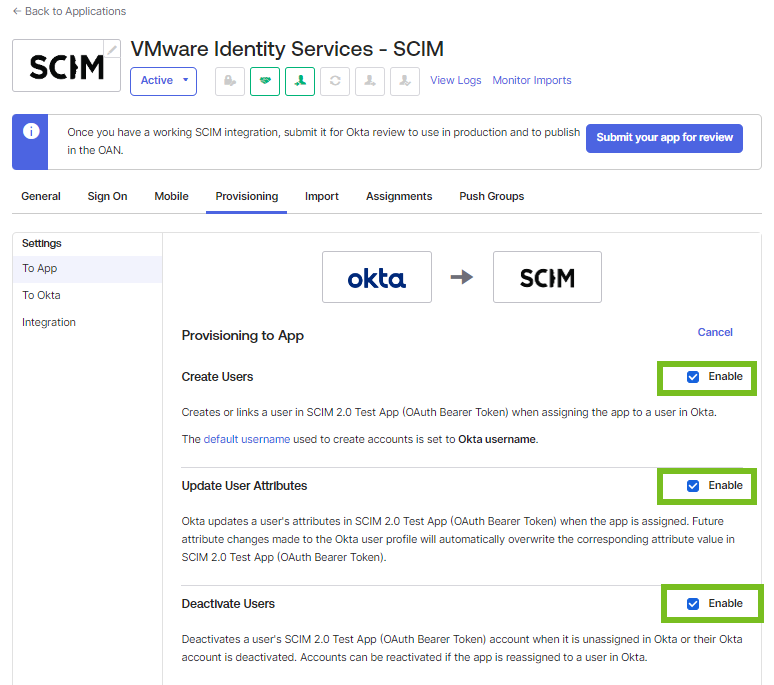

VMware Identity Services でディレクトリを作成したら、ユーザーとグループのプロビジョニングを設定します。プロビジョニングに必要な管理者認証情報を生成して VMware Identity Services でプロセスを開始し、Okta でプロビジョニング アプリケーションを作成してユーザーとグループを Workspace ONE にプロビジョニングします。

前提条件

プロビジョニングのセットアップに必要な権限を持つ Okta の管理者アカウントがあること。

手順

次のタスク

Workspace ONE Cloud コンソールに戻り、VMware Identity Services ウィザードを続行します。

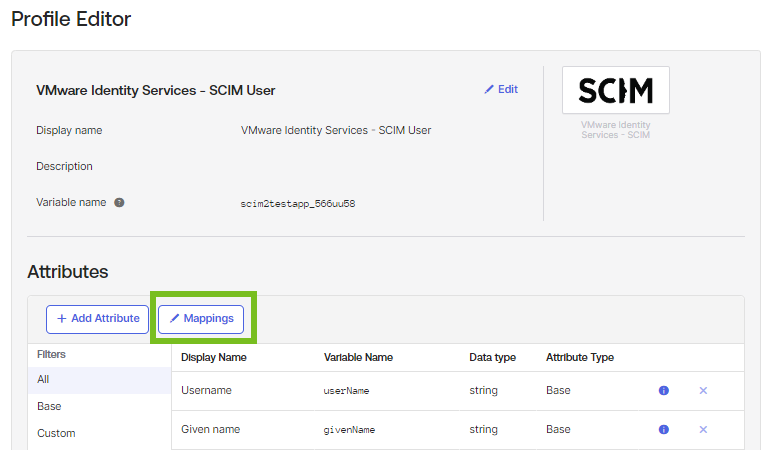

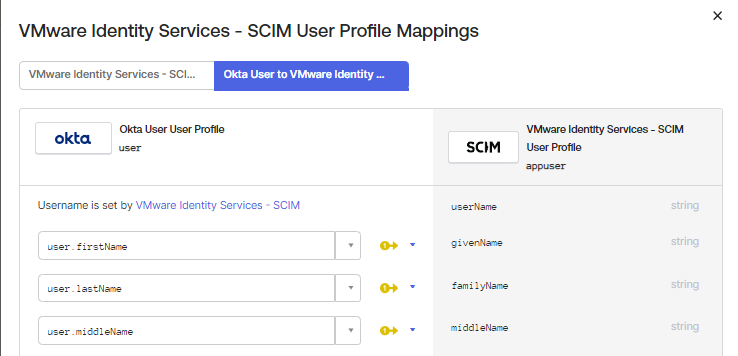

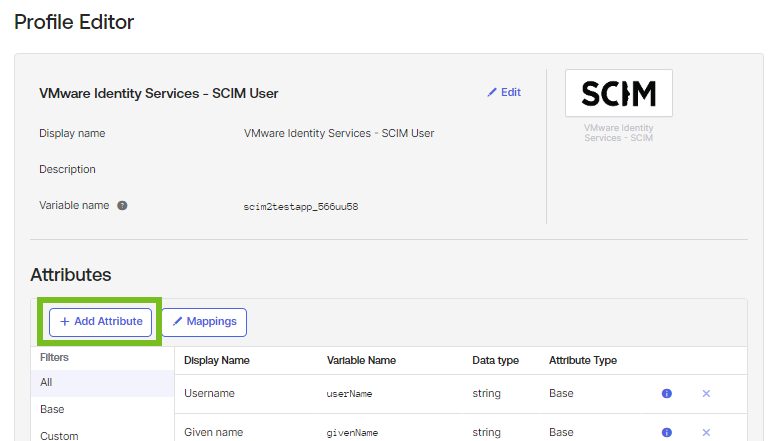

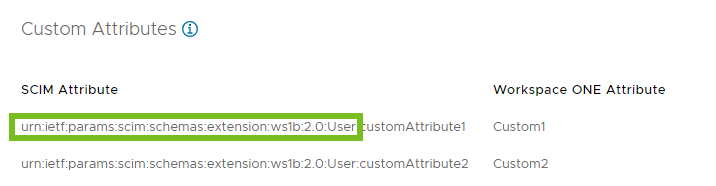

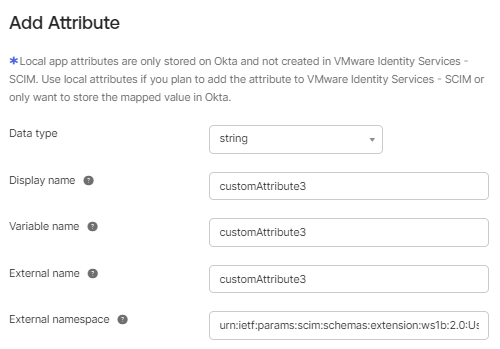

ステップ 3:SCIM ユーザー属性のマッピング

Okta から Workspace ONE サービスに同期するユーザー属性をマッピングします。Okta 管理コンソールで、必要な SCIM ユーザー属性を追加し、Okta 属性にマッピングします。少なくとも、VMware Identity Services および Workspace ONE サービスに必要な属性を同期します。

VMware Identity Services および Workspace ONE サービスには、次の SCIM ユーザー属性が必要です。

| Okta 属性 | SCIM ユーザー属性(必須) |

|---|---|

| userName | userName |

| user.email | emails[type eq "work"].value |

| user.firstName | name.givenName |

| user.lastName | name.familyName |

| externalId | externalId |

| active | active |

これらの属性と Workspace ONE 属性へのマッピングの詳細については、VMware Identity Services のユーザー属性マッピングを参照してください。

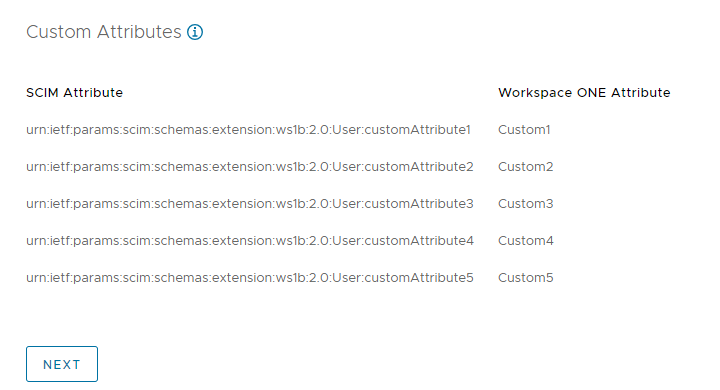

必須属性に加えて、オプション属性とカスタム属性を同期できます。サポートされているオプション属性とカスタム属性のリストについては、VMware Identity Services のユーザー属性マッピングを参照してください。

手順

次のタスク

Workspace ONE Cloud コンソールに戻り、VMware Identity Services ウィザードを続行します。

ステップ 4:認証プロトコルの選択

フェデレーション認証に使用するプロトコルを選択します。VMware Identity Services は、OpenID Connect および SAML プロトコルをサポートします。

手順

次のタスク

フェデレーション認証用に VMware Identity Services と Okta を構成します。

ステップ 5:認証の構成 (Okta)

Okta を使用してフェデレーション認証を構成するには、VMware Identity Services のサービス プロバイダ メタデータを使用して Okta で OpenID Connect または SAML アプリケーションを設定し、アプリケーションの値を使用して VMware Identity Services を構成します。

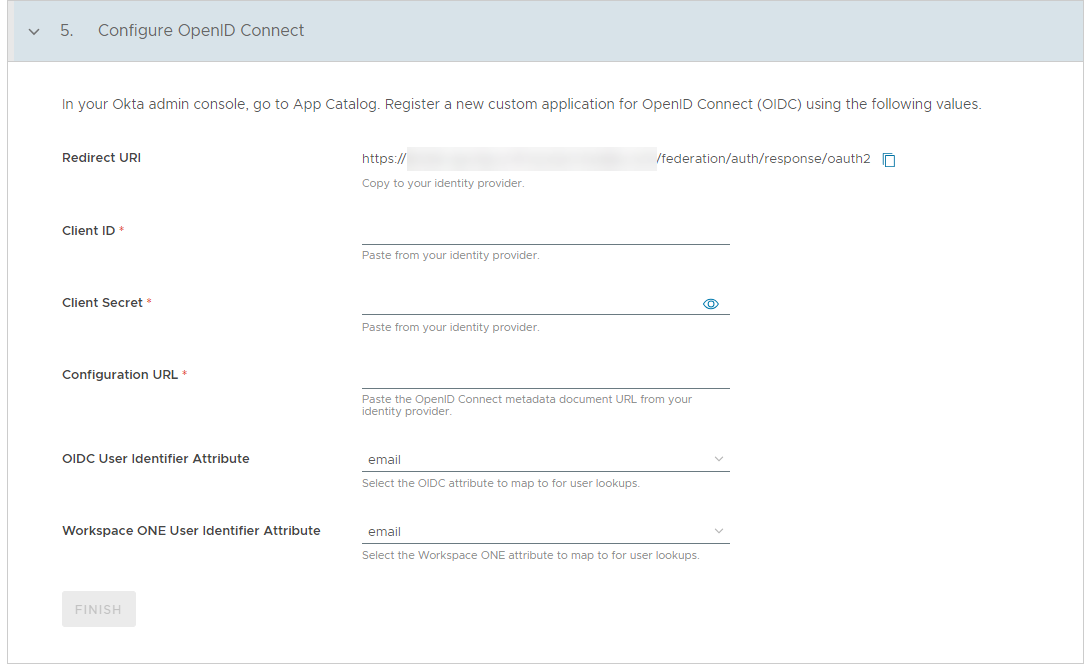

OpenID Connect

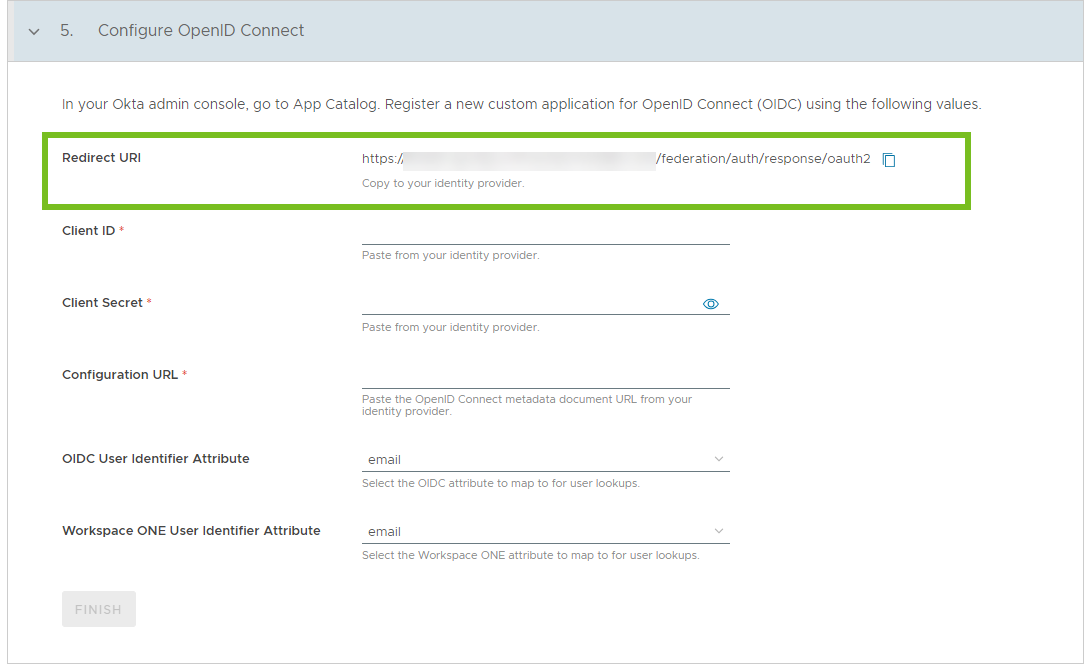

- VMware Identity Services ウィザードのステップ 5 、[OpenID Connect の構成] で、[リダイレクト用 URI] の値をコピーします。

この値は、次のステップに進み、Okta 管理コンソールで OpenID Connect アプリケーションを作成するときに必要になります。

- Okta で OpenID Connect アプリケーションを作成します。

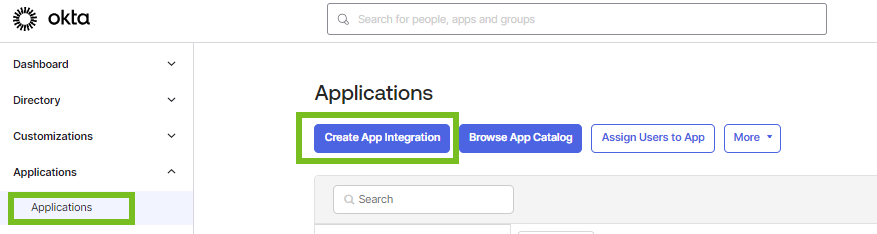

- Okta 管理コンソールで、左側のペインで を選択し、[アプリケーション統合を作成する] をクリックします。

- [新しいアプリケーション統合の作成] ウィンドウで、[OIDC - OpenID Connect] を選択します。

- [アプリケーション タイプ] で [Web アプリケーション] を選択し、[次へ] をクリックします。

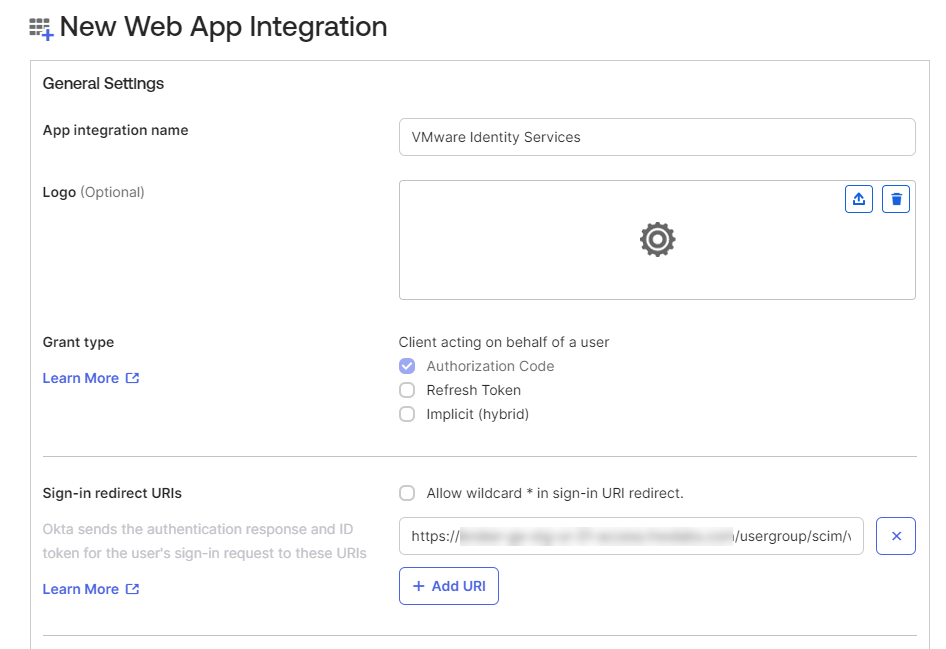

- [新しい Web アプリケーション統合] ページで、次の値を指定します。

[アプリケーション統合名]:アプリケーションの名前を入力します。

[認証タイプ]:[認証コード] を選択します。

[ログイン リダイレクト URI:]:VMware Identity Services ウィザードのステップ 5 からコピーした [リダイレクト URI] の値をコピーして貼り付けます。

[割り当て - 制御されたアクセス]:アプリケーションを今すぐグループに割り当てるか、後で割り当てを行うかを選択できます。

例:

- [保存] をクリックします。

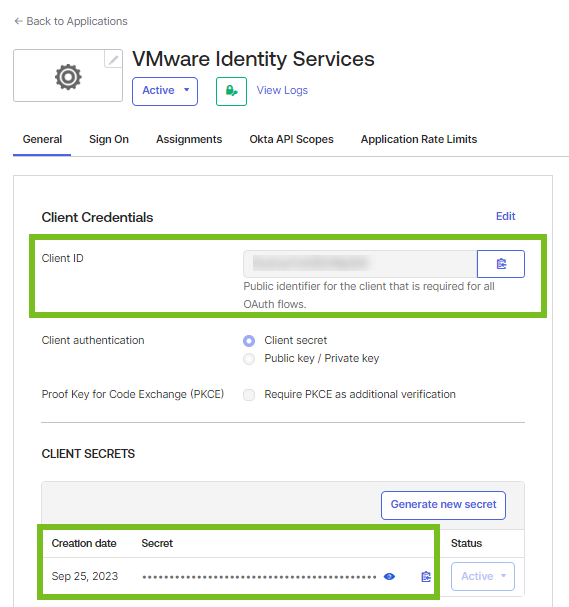

- Okta OpenID Connect アプリケーションのクライアント ID とクライアント シークレットを見つけます。

- [[全般]] タブを選択します。

- [クライアント ID] と [クライアント シークレット] の値を見つけます。

これらの値は次のステップで使用します。

- Workspace ONE Cloud コンソールの VMware Identity Services ウィザードに戻り、[OpenID Connect の構成] セクションで構成を完了します。

[クライアント ID] Okta OpenID Connect アプリケーションからクライアント ID の値をコピーして貼り付けます。 [クライアント シークレット] Okta OpenID Connect アプリケーションからクライアント シークレットの値をコピーして貼り付けます。 [構成 URL] Okta アプリケーションの OpenID Connect の既知の構成 URL をコピーして貼り付けます。例:https://yourOktaOrg/.well-known/openid-configuration [OIDC ユーザー ID 属性] ユーザー検索用に Workspace ONE 属性にマッピングする OpenID Connect 属性を指定します。 [Workspace ONE ユーザー ID 属性] ユーザー検索用に OpenID Connect 属性にマッピングする Workspace ONE 属性を指定します。

- [終了] をクリックして、VMware Identity Services と Okta 間の統合の設定を完了します。

SAML

認証プロトコルとして SAML を選択した場合は、次の手順を実行します。

- Okta での SAML アプリケーションの作成。

- Okta 管理コンソールで を選択し、[アプリケーション統合の作成] をクリックします。

- [新しいアプリケーション統合の作成] ウィンドウで、[SAML 2.0] を選択し、[次へ] をクリックします。

- [SAML 統合の作成] ウィンドウの [ 一般設定] タブで、[アプリケーション名] テキスト ボックスに SAML アプリケーションの名前を入力し、[次へ] をクリックします。

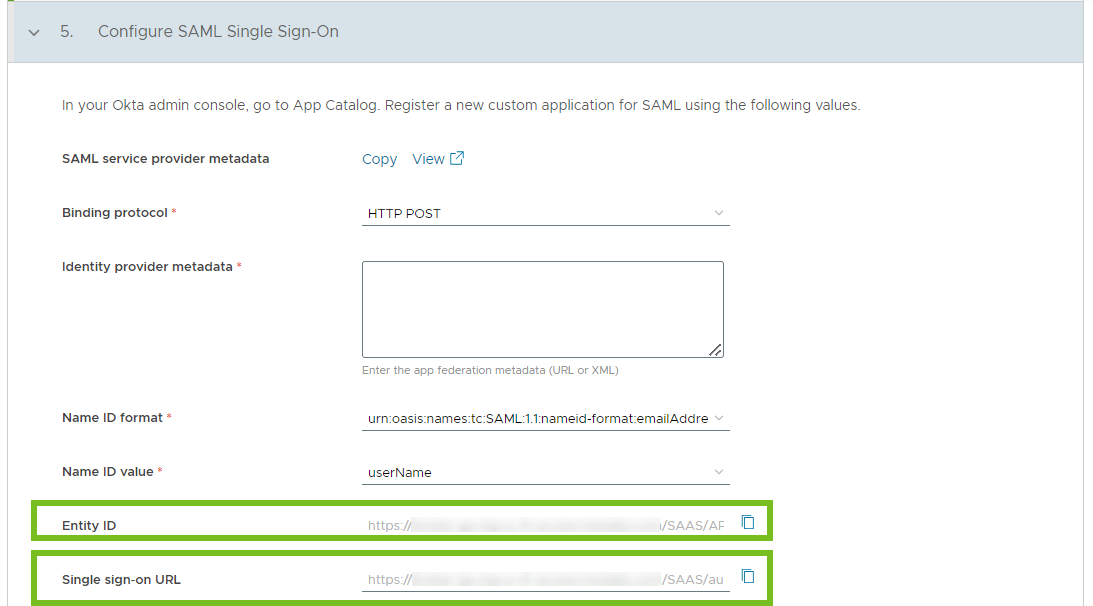

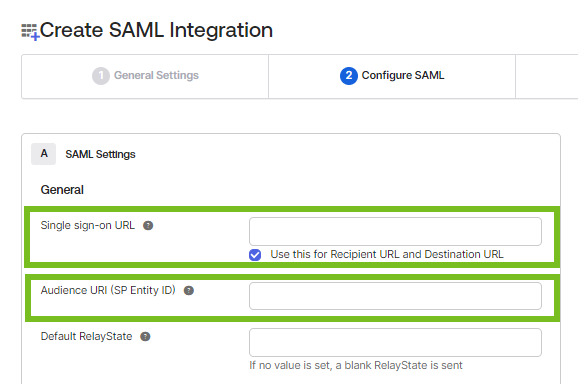

- 新しいアプリケーションの [SAML の構成] タブで、VMware Identity Servicesの値をコピーして貼り付けます。

- VMware Identity Services ウィザードのステップ 5 の [シングル サインオン URL] の値をコピーし、[SAML 設定] の下の [シングル サインオン URL] テキスト ボックスに貼り付けます。

- VMware Identity Services ウィザードのステップ 5 の [エンティティ ID] の値をコピーし、[対象者の URI(SP エンティティ ID)] テキスト ボックスに貼り付けます。

図 1. VMware Identity Services ステップ 5

図 2. Okta SAML アプリケーション

- [名前 ID 形式] の値を選択します。

- [詳細設定の表示] をクリックし、[署名付き証明書] オプションで、VMware Identity Services ウィザードのステップ 5 から [署名付き証明書] をアップロードします。

- [次へ] をクリックして、アプリケーションの設定を完了します。

- Okta 管理コンソールで を選択し、[アプリケーション統合の作成] をクリックします。

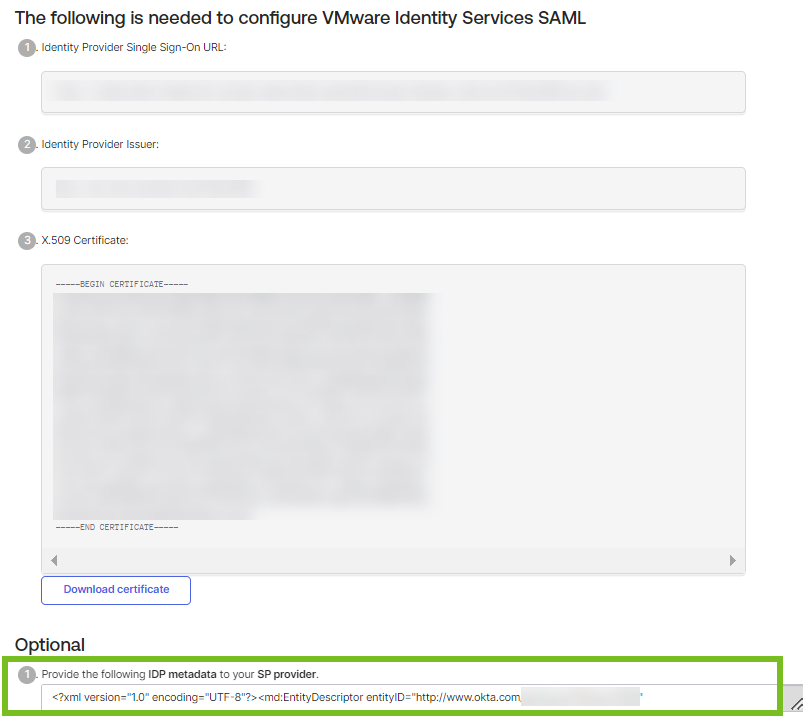

- Okta からフェデレーション メタデータを取得します。

- アプリケーションが作成されたら、右側のペインの [サインオン] タブで [SAML セットアップ手順の表示] をクリックします。

- [オプション] セクションで、[ステップ 1:次の IDP メタデータを SP プロバイダに提供します] テキスト ボックスからメタデータをコピーします。

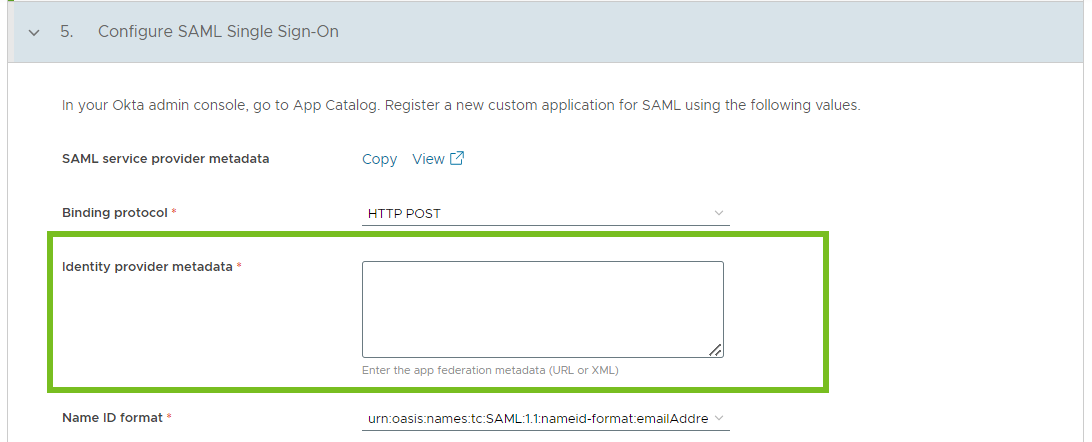

- Workspace ONE Cloud コンソールで、VMware Identity Services ウィザードのステップ 5 の [ID プロバイダのメタデータ] テキスト ボックスにメタデータを貼り付けます。

- 必要に応じて、[SAML シングル サインオンを構成する] セクションの残りのオプションを構成します。

- [バインディング プロトコル]:SAML バインディング プロトコル([HTTP POST] または [HTTP リダイレクト])を選択します。

- [名前 ID の形式]:ID プロバイダと VMware Identity Services の間でユーザーをマッピングするには [名前 ID の形式] および [名前 ID の値] 設定を使用します。[名前 ID の形式] には、SAML 応答で使用される名前 ID の形式を指定します。

- [名前 ID 値]:SAML 応答で受信した名前 ID 値をマッピングする VMware Identity Services ユーザー属性を選択します。

- [SAML 要求でサブジェクトを送信 (使用可能な場合) ]:ユーザー ログインのエクスペリエンスを向上させるためにログイン ヒントとしてサブジェクトを ID プロバイダに送信する場合は、このオプションを選択します(使用可能な場合)。

- [サブジェクトに名前 ID 形式のマッピングを使用する]:[名前 ID の形式] および [名前 ID の値] のマッピングを SAML 要求のサブジェクトに適用する場合は、このオプションを選択します。このオプションは、[SAML 要求でサブジェクトを送信(使用可能な場合)] オプションで使用されます。

注意: このオプションを有効にすると、ユーザーの列挙と呼ばれるセキュリティ脆弱性のリスクが高まる可能性があります。

- [SAML シングル ログアウト]:ユーザーが Workspace ONE サービスからログアウトした後、ID プロバイダ セッションからログアウトされるようにする場合は、このオプションを選択します。

- [ID プロバイダのシングル ログアウト URL]:ID プロバイダが SAML シングル ログアウトをサポートしていない場合は、このオプションを使用して、Workspace ONE サービスからログアウトした後にユーザーをリダイレクトする URL を指定できます。このオプションを使用する場合は、[SAML シングル ログアウトを使用] チェック ボックスも選択します。

このオプションを空白のままにすると、SAML シングル ログアウトを使用してユーザーが ID プロバイダにリダイレクトされます。

- [暗号化証明書]:Okta で SAML 暗号化を有効にする場合は、この証明書を Okta SAML アプリケーションにアップロードします。

- [終了] をクリックして、VMware Identity Services と Okta 間の統合の設定を完了します。

結果

VMware Identity Services と Okta の統合が完了しました。

ディレクトリは VMware Identity Services で作成され、Okta のプロビジョニング アプリケーションからユーザーとグループをプッシュすると入力されます。プロビジョニングされたユーザーとグループは、Workspace ONE Access や Workspace ONE UEM などの VMware Identity Services で使用するために選択した Workspace ONE サービスに自動的に表示されます。

Workspace ONE Access および Workspace ONE UEM コンソールでディレクトリを編集することはできません。ディレクトリ、ユーザー、ユーザー グループ、ユーザー属性、ID プロバイダのページは読み取り専用です。

次のステップ

次に、ユーザーとグループをプロビジョニングする Workspace ONE サービスを選択します。

次に、Okta からユーザーとグループをプッシュします。「Workspace ONE へのユーザーのプロビジョニング」を参照してください。