當您決定使用 AKS 類型來部署 Horizon Edge 閘道時,此頁面及其子區段中包含的資訊適用於您。

簡介

以下幾節說明在執行移轉精靈之前,您必須滿足的特定 AKS 相關需求。

此處的資訊假設您已閱讀決定您的部署類型,並滿足其需求一節、已回答問題,並決定使用 AKS 類型進行網繭移轉。

特殊案例 - 如果您已決定網繭的 VNet (包括其他已連線的網路), 則包含 AKS 限制 IP

如判斷網繭的 VNet 或已連線的網路是否包含 AKS 限制 IP 位址一節中所述,如果您想要使用 AKS 類型進行部署,但第一代網繭的 VNet 或連線至該 VNet 的內部部署網路包含來自 AKS 限制 IP 範圍的 IP 位址,則對於 AKS 部署類型,您必須:

- 在網繭的訂閱中設定另一個 VNet,該訂閱不包含來自 AKS 限制範圍的 IP 位址。

- 在該 VNet 中建立新的管理子網路,且該子網路具有 /26 最小 CIDR。

- 根據以下頁面,確保新的 VNet 和管理子網路允許與下一代服務所需端點的網路通訊,以及其所需的連接埠和通訊協定:

- 使該新 VNet 與網繭的現有 VNet 對等。

完成上述四個步驟後,您可以在滿足以下各節中所述的需求時,使用該新的管理子網路和 VNet。

要避免的 AKS 限制 IP 範圍包括:

- 169.254.0.0/16

- 172.30.0.0/16

- 172.31.0.0/16

- 192.0.2.0/24

除了避免使用具有新 VNet 的上述範圍之外,您也應避免使用您和您的團隊已決定用於部署虛擬 IP 範圍的 CIDR,如AKS 類型 - 保留所需的虛擬 IP 範圍,以防止與 AKS 衝突中所述。

AKS 類型 - 確認 Azure 資源提供者並登錄新的必要資源提供者

AKS 類型的 Horizon Edge 閘道部署會要求 Microsoft Azure 訂閱中有一組特定的資源提供者。

在第一代網繭的訂閱中,確認下列資源提供者均處於 Registered 狀態。

其中的一些內容與第一代網繭部署所需的相同。下表指出登錄 AKS 部署類型時的額外需求。

| 資源提供者 | |

|---|---|

| Additional new ones to register for next-gen AKS deployment type |

|

| Needed by next-gen which would've been previously registered for your first-gen pod |

|

若要驗證第一代網繭的 Microsoft Azure 訂閱中的資源提供者,請執行以下動作:

- 登入 Azure 入口網站,然後搜尋網繭的訂閱。

- 按一下相應的訂閱名稱,並向下捲動直到您看到

![[訂閱] 設定功能表中的 [資源提供者] 功能表選項](images/GUID-6C08D53B-8697-45C9-8F05-0086F961C1CA-low.png) (資源提供者)。

(資源提供者)。 - 在上述資料表中尋找資源提供者,並確認每個都顯示

![Azure 入口網站中資源提供者的 [已登錄] 狀態圖示](images/GUID-5EC90913-7DCB-4A67-8287-BC85A37AE650-low.png) (已登錄) 狀態。

(已登錄) 狀態。 使用 Azure 入口網站來登錄資料表中處於

NotRegistered狀態的任何資源提供者。

您可能會看到網繭的訂閱具有下一代 Edge 閘道所需的資源提供者,且其已處於 Registered 狀態。您可能也會看到已登錄的資源提供者,例如 Microsoft.Billing,這些提供者與 Horizon Cloud Service 所需的資源提供者無關。在標準 Microsoft Azure 行為中,通常會為所有 Azure 訂閱登錄一組資源提供者,導致狀態中可能出現這種變化。

AKS 類型 - 設定 NAT 閘道或路由表,並關聯至管理子網路

若要與雲端控制平面進行輸出通訊,AKS 類型的 Horizon Edge 閘道部署需要在其管理子網路上相關聯的下列其中一個項目 (NAT 閘道或路由表)。

在網繭的 Microsoft Azure 訂閱中,建立要使用的訂閱,並將其與網繭的管理子網路建立關聯。

- NAT 閘道

- 路由表 (這是更進階的選項,通常僅在網繭的 VNet 已將路由表用於您的第一代網繭時使用)

使用 NAT 閘道 - 建立該閘道並將其關聯至管理子網路

根據 Microsoft Azure 說明文件,建立 NAT 閘道需要有一個公用 IP 位址和/或公用 IP 首碼,即您選擇要在其上使用的首碼。

Azure 入口網站的 [建立 NAT 閘道] 精靈會要求您做出選擇。在下列步驟中,我們選擇建立新的公用 IP 以用於 NAT 閘道。

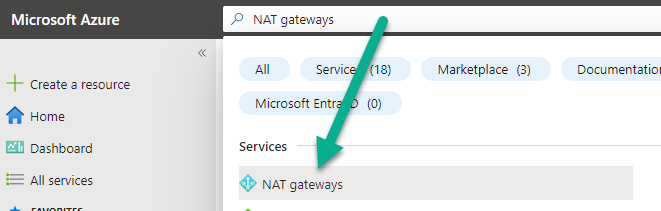

- 登入 Azure 入口網站,並使用搜尋列來搜尋 NAT 閘道,然後選取該類別。

- 按一下 + 建立,以啟動 [建立 NAT 閘道] 精靈。

- 在 [建立 NAT 閘道] 精靈的第一個步驟中,請確定已選取網繭的訂閱,並選擇 NAT 閘道所在的資源群組。

- 為 NAT 閘道提供名稱,並確定選取的區域是網繭的 Azure 區域。填寫後,按一下輸出 IP 步驟。

下列螢幕擷取畫面是一個範例,其中我們將 NAT 閘道命名為 first-pod-migration。它位於 West US 2 Azure 區域中。

![此螢幕擷取畫面顯示 Azure 入口網站中 [建立 NAT 閘道] 精靈的第一個步驟](images/GUID-A011EDF4-A3B8-4C88-8075-001752890BF5-low.png)

- 在輸出 IP 步驟中遵循畫面上的指示,以選擇要對此 NAT 閘道使用公用 IP 位址還是公用 IP 首碼。

下列螢幕擷取畫面說明此步驟,我們選擇為此 NAT 閘道建立新的公用 IP,以供此 NAT 閘道使用,並將其命名為 first-pod-NAT-gtway。

完成此步驟後,按下一個精靈步驟:子網路。

![此螢幕擷取畫面顯示 [建立 NAT 閘道] 精靈的 [輸出 IP] 步驟](images/GUID-A9BB80AC-206F-4A83-A4DA-1065DCBF8FFF-low.png)

- 在精靈的子網路步驟中:

- 如果您未在 VNet 中使用 AKS 限制 IP 位址,請選取網繭的 VNet 及其管理子網路。

- 否則,如果您已建立新的 VNet 和管理子網路來解決網繭 VNet 中存在 AKS 限制 IP 位址的問題,請選取新的 VNet 和新的管理子網路。

下列螢幕擷取畫面說明這個步驟,即選取網繭的 VNet 及其管理子網路,以將子網路與此 NAT 閘道相關聯。

![此螢幕擷取畫面顯示 [建立 NAT 閘道] 精靈的 [子網路] 步驟。](images/GUID-1219EFA3-52FB-4D6B-B114-EFFB943EFE5F-low.png)

- 按一下檢閱 + 建立。

如果驗證通過,請按一下建立,最終建立此 NAT 閘道。

現在,NAT 閘道已與管理子網路相關聯,且可供您在移轉精靈中選取。

如果您選擇路由表 - 建立路由表並將其關聯至管理子網路

將此路由表設定為使用預設路由 0.0.0.0/0,且其指向Virtual appliance或Virtual network gateway類型的下一個躍點。

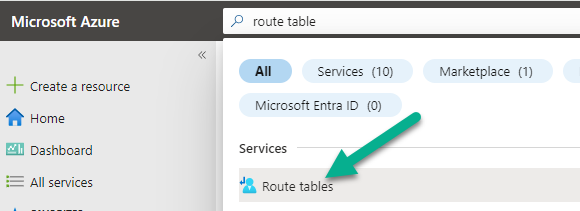

- 登入 Azure 入口網站,並使用搜尋列來搜尋路由表,然後選取該類別。

- 按一下+ 建立,以啟動 [建立路由表] 精靈。

- 在 [建立路由表] 精靈的第一個步驟中,請確定已選取網繭的訂閱,並選擇路由表所在的資源群組。

備註: 請記住,如果您決定讓路由表位於不同於 VNet 資源群組的資源群組中,且您的第一代網繭的服務主體使用自訂角色,則自訂角色對於此路由表的資源群組需具有 Network Contributor權限。將自訂角色用於第一代部署並不典型。需要該權限給路由表的資源群組的原因是,AKS 部署類型需要將項目新增至與管理子網路相關聯的路由表中。這些項目適用於在 AKS 類型的 Horizon Edge 閘道部署內 Kubernetes 網繭的內部路由。

- 為路由表指定名稱,並確定選取的區域是網繭的 Azure 區域。

對於傳播閘道路由,選取否。

下列螢幕擷取畫面是一個將路由表命名為 first-pod-migration 的範例。它位於 West US 2 Azure 區域中。

![此螢幕擷取畫面顯示 [建立路由表] 精靈](images/GUID-58188EC2-6E20-496E-9D51-C425E3B1EDE3-low.png)

- 填寫 [建立路由表] 表單時,按一下檢閱 + 建立。

如果驗證通過,請按一下建立,最終建立此路由表。

- 現在,導覽至新建立的路由表,為其設定預設路由 0.0.0.0/0,且其指向Virtual network gateway或Virtual appliance類型的下一個躍點。

由於 AKS 僅支援這兩個下一個躍點類型,因此,AKS 類型的 Horizon Edge 閘道部署會特別支援這兩個類型。

當您具有 Azure 網路虛擬應用裝置 (NVA) 來控制您的網繭 VNet 與公用網際網路之間的輸出流量時,通常會使用Virtual Appliance。在 [新增路由] 表單中,您需要提供可提供輸出網際網路連線之 NVA 的 IP 位址。您應確保可以從管理子網路 (將部署 Horizon Edge 閘道部署的子網路) 連線到 IP 位址。對於 AKS 部署類型,該 NVA 必須允許流量流向下一代環境所需要的端點。

- 按一下路由,然後按一下 + 新增,以新增該預設路由。

下列螢幕擷取畫面展示了此步驟。此圖中展開了下一個躍點類型功能表,讓您知道支援的Virtual network gateway和Virtual appliance選項的出現位置。此外,我們已輸入路由的名稱和 0.0.0.0/0 目的地 IP 位址。

![此螢幕擷取畫面顯示路由表的 [路由] 和 [新增路由] UI](images/GUID-6F91993F-D4FB-46ED-8A68-24D78B8366CA-low.png)

下列螢幕擷取畫面說明 [新增路由] 表單,其中已填入Virtual Network Gateway的下一個躍點。

![此螢幕擷取畫面顯示 [新增路由] 表單。](images/GUID-8A7C18A3-B3DF-4CCB-AE53-C6212BFCF4D9-low.png)

- 按一下新增,將此路由新增至路由表。

- 現在,藉由按一下子網路和 + 關聯,使新的路由表與管理子網路相關聯。

下列螢幕擷取畫面展示了此步驟。根據下列內容選取適當的 VNet 和管理子網路:

- 如果您未在 VNet 中使用 AKS 限制 IP 位址,請選取網繭的 VNet 及其管理子網路。

- 否則,如果您已建立新的 VNet 和管理子網路來解決網繭 VNet 中存在 AKS 限制 IP 位址的問題,請選取新的 VNet 和新的管理子網路。

![此螢幕擷取畫面顯示 [與子網路相關聯] 步驟](images/GUID-1EBEA0A4-320E-46F6-B109-C10BDD139384-low.png)

- 選取子網路後,按一下確定。

現在,路由表已與管理子網路相關聯,且可供您在移轉精靈中選取。

AKS 類型 - 建立使用者指派的受管理身分識別並指派所需的角色權限

如果 Horizon Edge 閘道部署使用的是 AKS 類型,則網繭的 Microsoft Azure 訂閱必須具有使用者指派的受管理身分識別。

您或 IT 團隊可以使用 Azure 入口網站,來建立及設定此身分識別。

必須為該使用者指派的受管理身分識別,設定以下特性:

- VNet 資源群組範圍的Network Contributor角色。適用的 VNet 為:

- 如果您還未解決 VNet 中存在 AKS 限制 IP 位址的問題,則為網繭的 VNet。

- 否則,如果您已建立新的 VNet,以解決網繭 VNet 中存在 AKS 限制 IP 位址的問題,則為該 VNet。

- 網繭 Microsoft Azure 訂閱範圍的Managed Identity Operator角色。

AKS 部署類型需要此受管理身分識別的原因是,已部署閘道中的 Azure Kubernetes 服務 (AKS) 叢集將需要身分識別,才能存取 Azure 資源。因此,移轉工作流程需要此身分識別,才能部署此類型。

建立使用者指派的受管理身分識別

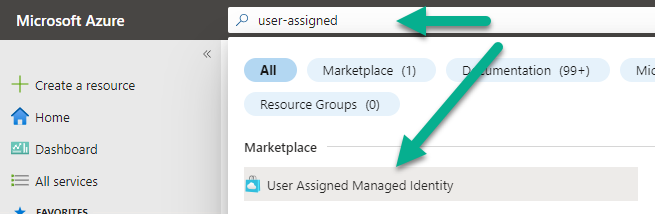

- 登入 Azure 入口網站,並使用搜尋列來搜尋指派的使用者,然後選取使用者指派的受管理身分識別結果。

下列螢幕擷取畫面說明這個步驟 (亦即,在入口網站中搜尋)。

- 當您按一下使用者指派的受管理身分識別搜尋結果時,[建立使用者指派的受管理身分識別] 精靈將啟動。

選擇網繭的訂閱,並選擇一個資源群組,以便在建立此身分識別資源後儲存於此。

選擇網繭的 Azure 區域,並輸入此使用者指派的受管理身分識別的名稱。

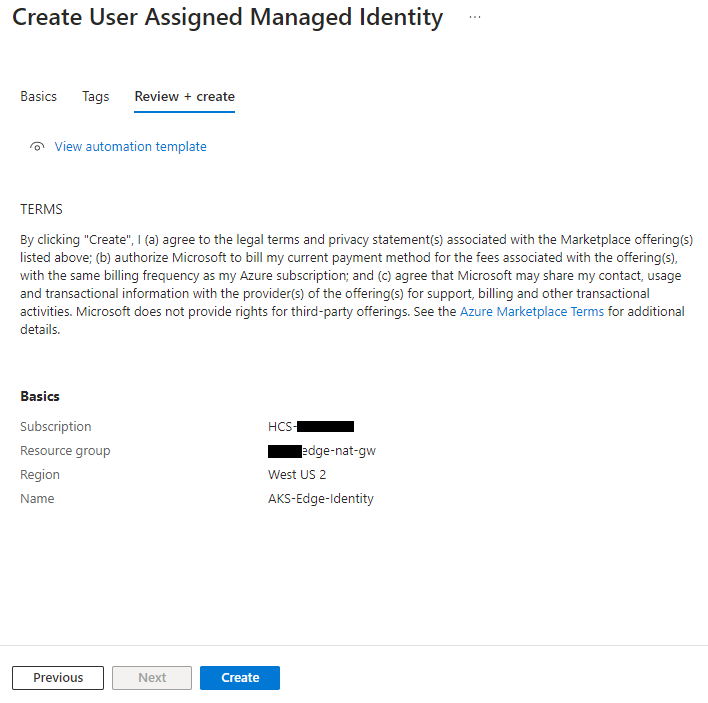

下列螢幕擷取畫面說明此步驟,且為了保護隱私而遮蔽部分內容。在此,我們將使用者指派的受管理身分識別命名為 AKS-Edge-identity。

![此螢幕擷取畫面顯示 Azure 入口網站中的 [建立使用者指派的受管理身分識別] 精靈。](images/GUID-18A312A4-0EE1-42D0-9DE4-36BF19024374-low.png)

- 按一下檢閱 + 建立,移至精靈的最後一個步驟。

- 檢閱資訊,然後按一下建立,以完成精靈,並建立使用者指派的受管理身分識別。

此螢幕擷取畫面說明在按一下建立之前的最後一個步驟。

- 然後,將角色權限新增至新建立的身分識別,如下一節中所述。

指派所需的角色權限 - Azure 預覽方法

本節的步驟說明使用 Azure 預覽步驟將角色指派給受管理身分識別的方法。如果您遵循下列步驟,但在查看使用者指派的受管理身分識別的 Azure 角色指派區域時,看不到 + 新增角色指派 (預覽) 按鈕,則可以改用本節中的替代方法來指派角色權限。

可新增至使用者指派的受管理身分識別的權限如下:

| 角色權限 | 範圍 |

|---|---|

| Managed Identity Operator角色 | 網繭的 Microsoft Azure 訂閱 |

| Network Contributor角色 | VNet 的資源群組。適用的 VNet 為:

|

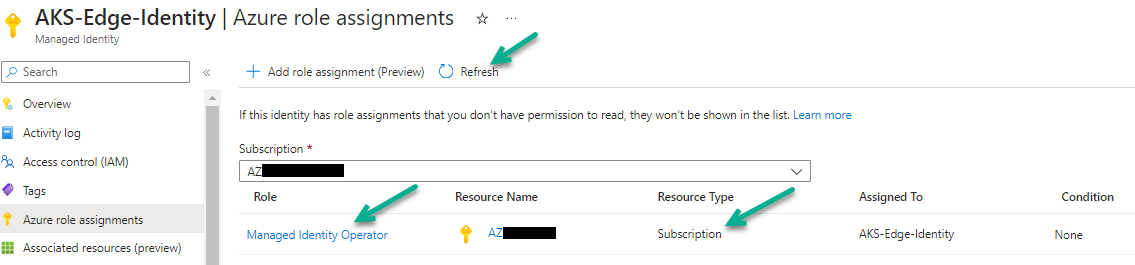

- 在 Azure 入口網站中,導覽至您新建立的使用者指派受管理身分識別,然後按一下 Azure 角色指派和新增角色指派 (預覽),直到您看到新增角色指派 (預覽) 表單。

下列螢幕擷取畫面說明該步驟。

![此螢幕擷取畫面顯示取得了受管理身分識別的 [新增角色指派] 表單。](images/GUID-AEC9FC0E-24FE-4867-AADD-4CDD725B33F2-low.png)

- 在新增角色指派 (預覽) 表單中,在範圍方面,選取訂閱,選取網繭的訂閱,並選取Managed Identity Operator作為角色。

![此螢幕擷取畫面顯示 [新增角色指派] 表單,其中 [範圍] 是 [訂閱],並且是 [受管理身分識別操作員] 角色](images/GUID-95DCB384-CAFF-49B9-BD0B-125AE21380F7-low.png)

- 按一下儲存,將該Managed Identity Operator角色指派儲存至身分識別。

- 按一下重新整理,以查看所列出的新增角色。

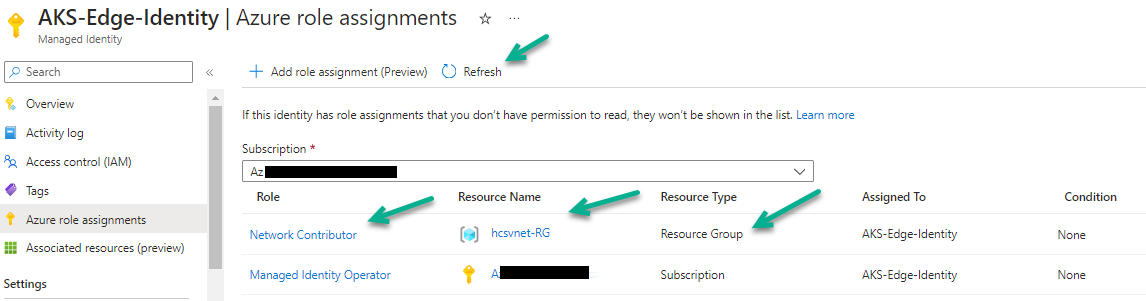

- 按一下新增角色指派 (預覽),以重新開啟新增角色指派 (預覽) 表單。

- 這一次,在範圍方面,請選取資源群組,並選取適用的 VNet 資源群組,然後選取Network Contributor作為角色。

![此螢幕擷取畫面顯示 [新增角色指派] 精靈,其中 [範圍] 是 [資源群組],且 [角色] 是 [網路參與者]。](images/GUID-E1A4667F-F707-40D0-AE1C-9E656F81FAB6-low.png)

- 按一下儲存,將該Network Contributor角色指派儲存至身分識別。

- 按一下重新整理,以查看新增的角色。現在應會列出這兩個角色。

現在,必要的使用者指派受管理身分識別已存在,並且具有 AKS 部署類型所需的角色權限。

指派所需角色權限的替代方法

在您查看使用者指派的受管理身分識別 Azure 角色指派區域時,如果沒有看到 + 新增角色指派 (預覽) 按鈕,您可以改用此替代方法來指派角色權限。

可新增至使用者指派的受管理身分識別的權限如下:

| 角色權限 | 範圍 |

|---|---|

| Managed Identity Operator角色 | 網繭的 Microsoft Azure 訂閱 |

| Network Contributor角色 | VNet 的資源群組。適用的 VNet 為:

|

- 首先將 Managed Identity Operator 權限新增至網繭的訂閱範圍:

- 在 Azure 入口網站中,導覽至訂閱。

- 在該訂閱的頁面中,按一下存取控制 (IAM),然後按一下角色指派索引標籤。

![此螢幕擷取畫面顯示 [IAM] 和 [角色指派] 索引標籤的位置。](images/GUID-793FBCF1-4972-4502-BDD0-CA0DCEED0E99-low.png)

- 按一下 。

![此螢幕擷取畫面顯示 [新增] > [新增角色指派] 選項。](images/GUID-31E56304-F00C-419C-83C7-A4694EB5722C-low.png)

新增角色指派精靈隨即顯示。

- 在該精靈的角色索引標籤上,搜尋並選取Managed Identity Operator角色。請先確定已選取其資料列,再按下一步。

![此螢幕擷取畫面顯示搜尋 [受管理身分識別操作員] 後的 [角色] 索引標籤](images/GUID-0F278A38-2963-4BE1-9348-6FE551AA00E2-low.png)

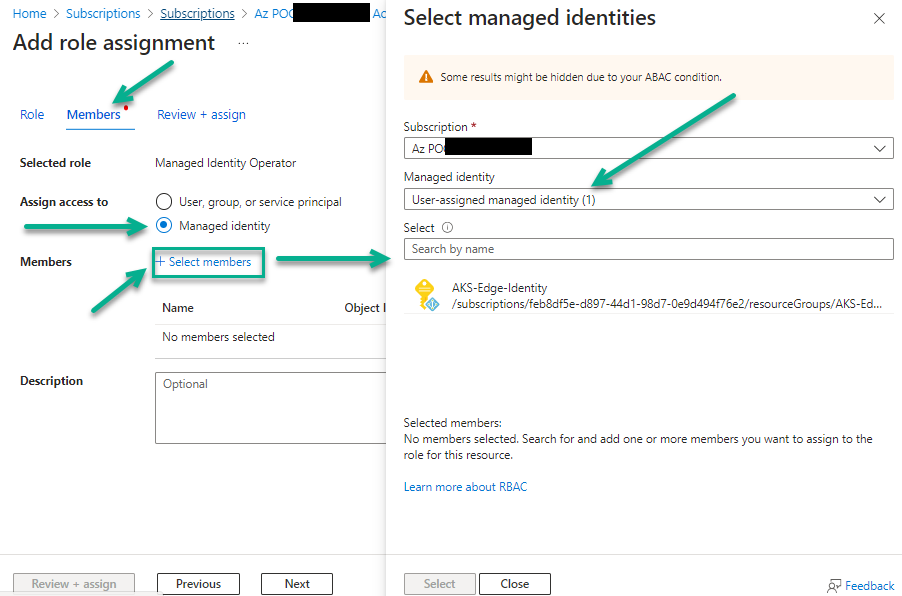

- 按下一步,移至成員索引標籤。

- 在成員索引標籤上,選取受管理身分識別,然後選取 + 選取成員,這會顯示選取受管理的身分識別表單。

此處的下一步包含範例螢幕擷取畫面。

- 在選取受管理身分識別表單中,在受管理身分識別功能表中,選取使用者指派的受管理身分識別。

- 然後,選取您建立的使用者指派的受管理身分識別,然後按一下選取按鈕,將其新增至成員索引標籤。

![此螢幕擷取畫面顯示 [選取成員] 表單,其中選取了使用者指派的受管理身分識別。](images/GUID-821C1698-3E49-4937-BC88-C2C633C36D95-low.png)

- 現在,按一下檢閱 + 指派,以移至精靈的檢閱 + 指派索引標籤。

![此螢幕擷取畫面顯示在精靈中移至 [檢閱 + 指派] 索引標籤之前的 [成員] 索引標籤。](images/GUID-9CDF30CB-5F45-4525-9065-13654BDB4F28-low.png)

- 在檢閱 + 指派索引標籤上,按一下最後一個檢閱 + 指派按鈕,以完成將此角色指派給訂閱範圍內的身分識別。

![此螢幕擷取畫面顯示最後一個 [檢閱 + 指派] 索引標籤和按鈕。](images/GUID-A0E4AFB1-3A22-4D09-B5B2-585946ECB0F4-low.png)

- 現在,將Network Contributor權限新增至 VNet 資源群組的範圍:

- 在 Azure 入口網站中,導覽至適用 VNet 的資源群組。適用的 VNet 為:

- 如果您還未解決 VNet 中存在 AKS 限制 IP 位址的問題,則為網繭的 VNet 資源群組。

- 否則,如果您已建立新的 VNet,來解決網繭 VNet 中存在 AKS 限制 IP 位址的問題,則為該 VNet 的資源群組。

- 在該資源群組的頁面中,使用與上述訂閱權限類似的步驟。

按一下存取控制 (IAM),然後按一下角色指派索引標籤。

此螢幕擷取畫面說明此步驟,其中我們 VNet 的資源群組名稱是 hcsvnet-RG。

![此螢幕擷取畫面顯示資源群組的 [角色指派] 索引標籤位置](images/GUID-5871544C-C8B9-42B4-B765-352CD2856032-low.png)

- 按一下 。新增角色指派精靈隨即顯示。

- 在該精靈的角色索引標籤上,搜尋並選取Network Contributor角色。請先確定已選取其資料列,再按下一步。

![此螢幕擷取畫面顯示 [角色] 索引標籤,其中選取了 [網路參與者] 角色。](images/GUID-7456B7F4-AF2E-47F5-9175-F22F006CA340-low.png)

- 接著對於其他權限,同樣按下一步,移至成員索引標籤,選取受管理身分識別,選取 + 選取成員,這會顯示選取受管理身分識別表單。

![此螢幕擷取畫面顯示精靈的 [成員] 步驟和 [選取受管理身分識別] 表單](images/GUID-A300A0A8-12E1-4A8D-9E29-BBF8C4A35091-low.png)

- 在選取受管理身分識別表單中,在受管理身分識別功能表中,選取使用者指派的受管理身分識別。

- 然後,選取您建立的使用者指派的受管理身分識別,然後按一下選取按鈕,將其新增至成員索引標籤。

![此螢幕擷取畫面顯示 [選取成員] 表單,其中選取了使用者指派的受管理身分識別。](images/GUID-821C1698-3E49-4937-BC88-C2C633C36D95-low.png)

- 現在,移至精靈的檢閱 + 指派索引標籤,然後按一下檢閱 + 指派按鈕,以完成將此角色指派給 VNet 資源群組範圍內的身分識別。

此螢幕擷取畫面說明此步驟,其中我們 VNet 的資源群組名稱是 hcsvnet-RG。

![此螢幕擷取畫面顯示 [網路參與者] 角色的 [檢閱 + 指派] 步驟](images/GUID-80C8E983-4A83-4C55-A4B4-232A90E26E8C-low.png)

- 在 Azure 入口網站中,導覽至適用 VNet 的資源群組。適用的 VNet 為:

現在,必要的使用者指派受管理身分識別已存在,並且具有 AKS 部署類型所需的角色權限。

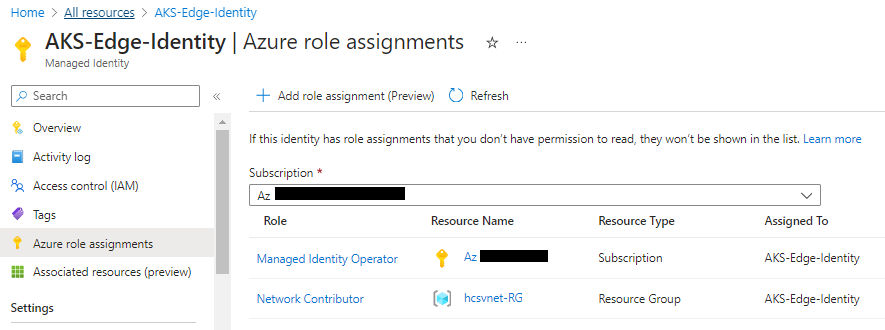

若要確認使用者指派的受管理身分識別具有兩個角色,請導覽至 Azure 入口網站中的身分識別,並顯示其 Azure 角色指派頁面。

下列螢幕擷取畫面說明使用者指派的受管理身分識別,其 Azure 角色指派中列出了兩個角色。

AKS 類型 - 保留所需的虛擬 IP 範圍,以防止與 AKS 衝突

當您決定使用 AKS 類型的網繭進行 Horizon Edge 閘道部署時,適用此資訊。AKS 部署類型要求在您選擇的 IP 管理方法 IPAM 系統 (IP 位址管理系統) 中保留某些虛擬 IP 範圍。

簡介

這些範圍是虛擬 IP 範圍,僅保留供 Horizon Edge 閘道的 AKS 類型使用

根據設計,Kubernetes 會在 Horizon Edge 閘道內的 Kubernetes 叢集內建立虛擬網路。

這些虛擬網路裝載在叢集內執行的容器。

如果這些範圍位於 Edge 內部,為何必須保留這些範圍?

保留這些範圍的目的是防止網路空間中的任何其他機器取得指派給這些 IP 位址並使用這些 IP 位址。

即使 Edge 的 Kubernetes 叢集的虛擬網路位於 Horizon Edge 閘道內部,而且實際上不在管理網路上,叢集的虛擬網路仍會連線至 Azure VNet 中的管理子網路。

在 AKS 叢集外部執行的服務會將流量路由至 AKS 叢集內部網路。例如,VDI 桌面中的 Horizon Agent 需要將資料傳送到在該 AKS 叢集內執行的服務。

因此,如果未保留範圍,且您網路上的另一台機器碰巧從範圍中獲指派 IP 位址,則可能會影響路由,並導致必要的服務流量衝突至 AKS 叢集內部網路。

藉由在網繭移轉之前保留 IP 位址管理系統中的 IP 範圍,可避免此類潛在的衝突。

是否需要建立這些範圍的子網路?

否,您不需要建立這些範圍的子網路。

在移轉過程中部署 Horizon Edge 時,這些虛擬 IP 範圍將位於 Horizon Edge 閘道的 AKS 叢集虛擬網路內。

對於網繭移轉,我需要知道我的保留範圍為何?

是。當您計劃選擇 AKS 部署類型時,您需要知道您和您的團隊為該部署保留的範圍。

移轉精靈 UI 會要求您在名為服務 CIDR 和網繭 CIDR 的欄位中,輸入兩個 IP 範圍 (CIDR)。

因此,在執行移轉精靈之前,您必須決定您和您的團隊選擇保留的範圍。

我必須保留哪種類型的範圍?

Horizon Edge 閘道的 AKS 類型需要保留兩個虛擬 IP 範圍以供使用。

- 最小 /27 的 CIDR 範圍,稱為服務 CIDR

- 最小 /21 的 CIDR 範圍,稱為網繭 CIDR

這兩個 IP 範圍不得重疊或相互衝突。

- 169.254.0.0/16

- 172.30.0.0/16

- 172.31.0.0/16

- 192.0.2.0/24

| 要保留的 IP 範圍 | 詳細資料 |

|---|---|

| 服務 CIDR | 決定服務 CIDR 的 IP 範圍,並在 IPAM 中保留該 IP 空間,以便其他機器都無法使用該範圍內的 IP 位址。 至少需要 /27 的範圍。

記住: 如上所述,這是一個虛擬 IP 範圍,您不必建立具有此範圍的子網路。您只需確保網路中的其他機器未獲指派這些位址。

決定 IP 範圍時,請記住以下幾點:

此 CIDR 對於 AKS 類型的 Horizon Edge 的用途,會將此虛擬 IP 範圍內的位址指派給在 Edge 的 AKS 叢集內執行的服務。 |

| 網繭 CIDR | 決定服務 CIDR 的 IP 範圍,並在 IPAM 中保留該 IP 空間,以便其他機器都無法使用該範圍內的 IP 位址。 至少需要 /21 範圍。

記住: 如上所述,這是一個虛擬 IP 範圍,您不必建立具有此範圍的子網路。您只需確保網路中的其他機器未獲指派這些位址。

決定 IP 範圍時,請記住以下幾點:

此 CIDR 在 Horizon Edge 的 AKS 類型中的目的是,此虛擬 IP 範圍內的位址將指派給在 Edge 的 AKS 叢集內執行的服務。 需要使用 /21 範圍大小,因為它與 AKS 叢集將要有的節點數目相關。每個 AKS 叢集節點會預先配置此範圍內的 256 個 IP 位址。 |