此頁面說明在開始第一個網繭移轉之前,應根據需要評估、準備和更新的區域。

簡介

登入新下一代環境並查看移轉 UI 之前,大多數的評估和準備步驟隨時都能先行完成。

其中部分評估和準備步驟涉及部署第一代網繭所在的 Microsoft Azure 訂閱環境和網路。對於這些使用者,您可能需要向負責處理該環境的 IT 團隊尋求協助。

術語

下一代服務具有新的概念和術語。在下一代服務中,部署稱為 Horizon Edge (而非網繭一詞)。

自助服務移轉旨在將 Microsoft Azure Horizon Edge 部署至用來移轉第一代網繭的相同 Microsoft Azure 訂閱中,並使用相同的訂閱資訊、VNet 和子網路。

移轉每個網繭時,依預設,此程序會從該網繭重複使用下列項目:

- Microsoft Azure 訂閱識別碼、目錄識別碼、服務主體應用程式識別碼,以及密碼金鑰。

- VNet

- 管理子網路、租用戶子網路、DMZ 子網路

- Active Directory 在第一代租用戶中登錄的網域資訊、網域繫結和網域加入服務帳戶 (網域繫結和網域加入使用者、輔助網域繫結和網域加入使用者)。

排程您的第一個網繭移轉時,系統會複製所有第一代租用戶的已登錄 Active Directory 網域資訊和服務帳戶資訊,並將相同的資訊登錄在下一代環境中。

第一代網繭中的某些項目不會重複使用。對於其中少數項目,您必須設定新的其他資源。

因此,您必須評估下列區域,並視需要做好準備,以配合下一代的需求。

先決條件資料表

下表後面的小節提供了每個先決條件的詳細資料。此表格可說是方便的大綱。

| ☐ | 為下一代 Unified Access Gateway. 取得新的 FQDN 和憑證 |

| ☐ | 評估第一代網繭和代理程式版本,並視需要進行更新。 |

| ☐ | 判斷網繭的 VNet 或連線的網路是否包含 AKS 限制 IP 位址。 |

| ☐ | 決定部署類型並滿足其需求。 |

| ☐ | 判斷網繭的 Microsoft Azure 訂閱是否具有有關資源群組標籤的原則。如果是,請制定如何處理移轉需求的計劃。 |

| ☐ | 網路 - 評估網路流量的現有設定,並視需要進行更新。 |

| ☐ | 確認網繭相關聯的應用程式密碼金鑰仍然有效。 |

| ☐ | VNet - 評估您目前用於內部存取桌面的路由。 |

| ☐ | 評估 Microsoft Azure vCPU 系列配額,並視需要增加配額。 |

| ☐ | 如果您具有 Unified Access Gateway 負載平衡器的公用 IP 時,請遵循當具有此負載平衡器的公用 IP 時中的指引。 |

| ☐ | 如果您具有 Unified Access Gateway 負載平衡器的私人 IP,請遵循當具有此負載平衡器的私人 IP 時中的指引。 |

| ☐ | 評估登入新下一代環境的能力,並查看下一代 Horizon Universal Console。 |

| ☐ | 決定身分識別提供者,並將 AD 使用者和群組同步至該身分識別提供者。 |

| ☐ | 評估您對內建使用者或內建群組 Active Directory 的使用情況,並視需要進行更新。 |

| ☐ | 評估您對 App Volumes 應用程式指派的使用情況。 |

| ☐ | 特殊案例 - 如果您的第一代網繭的應用程式登錄使用的是自訂角色,請遵循如果您的第一代網繭的應用程式登錄使用的是自訂角色中的指引,來更新下一代部署所需的權限。 |

為下一代 Unified Access Gateway 取得新的 FQDN 和憑證

排程精靈 UI 會要求您在精靈中指定此 FQDN,並根據該 FQDN 提供 SSL 憑證。

對於下一代環境,SSL 憑證可以是 PEM 或 PFX 格式。

憑證中所設定的一般名稱或 FQDN 必須與您打算在排程精靈中輸入的 FQDN 相符。精靈會驗證憑證中的資料是否與精靈中所輸入的 FQDN 相符。

評估第一代網繭和代理程式版本,並視需要進行更新

網繭和代理程式版本必須符合下列準則,才能移轉網繭:

- Horizon Cloud Pod 必須執行網繭資訊清單 4136.0 或更新版本。如果執行舊版資訊清單,請起始一則服務要求,以升級網繭。

- 網繭的專用 VDI 桌面必須執行移轉程式支援的代理程式版本,這些版本 Horizon Agents Installer 23.1.0.22973254 版及更新版本。如果專用 VDI 桌面執行的代理程式版本低於 23.1.0.22973254,請在移轉之前將代理程式更新至 23.1.0.22973254 版或更新版本。

- 浮動 VDI 桌面和映像可以具有 22.3.x 之前版本的代理程式,但前提是代理程式版本必須符合 Horizon Cloud on Microsoft Azure 版本 2210 的 VMware 互通性對照表。

判斷網繭的 VNet 或已連線的網路是否包含 AKS 限制 IP 位址

判斷第一代網繭的管理子網路或 VNet 或 VNet 所連線的網路 (例如透過 ExpressRoute 連線的內部部署網路),是否包含來自下列 AKS 限制範圍的 IP 位址:

- 169.254.0.0/16

- 172.30.0.0/16

- 172.31.0.0/16

- 192.0.2.0/24

如果是,則移轉該網繭時,接下來需要您評估單一虛擬機器部署類型是否可滿足您的需求,或者您是否只有 AKS 部署類型才能滿足需求。

- 您可以使用單一虛擬機器部署類型來移轉該網繭,或

- 如果您的需求規定您使用 AKS 部署類型,則必須在網繭訂閱內的該 VNet 中設定新的 VNet 和管理子網路 (CIDR 下限為 /26),並將該新 VNet 與網繭的現有 VNet 對等。對於 AKS 部署類型,強烈建議使用最小值 /26 CIDR。

確保新 VNet 中沒有任何內容包含或使用限制範圍內的 IP 位址。透過新的 VNet 和管理子網路,您可以使用提供給 HA 的 AKS 部署類型。

如需詳細指引,請參閱下一節中關於決定 Edge 閘道部署類型的相關資訊。

這些特定範圍之所以是 AKS 限制範圍,是因為 Microsoft 會針對其用於 AKS 類型的 Horizon Edge 閘道部署的 Azure Kubernetes 服務 (AKS) 叢集,實施此規則。

如果這些限制 IP 包含在網繭的管理子網路或 VNet 中,或包含在連線至 VNet 的內部部署網路中,則使用 AKS 類型的移轉程序將無法重複使用網繭的現有 VNet。

決定您的部署類型,並滿足其需求

將第一代網繭移轉至下一代環境時,系統會將所謂的 Horizon Edge 閘道部署至網繭的 Microsoft Azure 訂閱中。

部署分為兩種類型,即單一虛擬機器類型或 Azure Kubernetes 服務 (AKS) 類型。

系統可讓您指定要用於每個網繭移轉的類型。

因此,您必須根據下表,視您需要的品質來決定要使用的類型。

| Edge 閘道部署 | 關鍵品質 | 詳細資料 |

|---|---|---|

| 單一虛擬機器 |

|

透過 AKS 類型移轉第一代網繭時,單一虛擬機器類型提供更大的簡便性。 此選項之所以能提供更大簡便性在於,單一虛擬機器類型涉及的網繭 Azure 訂閱中的新需求,少於 AKS 類型所需的新需求。因此,它可配合無法輕鬆滿足 AKS 類型需求的第一代網繭部署。 除了簡便性,當部署的虛擬機器變成無法使用時,單一虛擬機器類型的行為與 AKS 類型不同。無法使用時:

|

| AKS |

|

AKS 是一項 Microsoft Azure 標準,用於 Microsoft Azure 資料中心內的企業雲端原生應用程式。 AKS 類型提供叢集架構的 Edge 閘道,可提供給支援 SSO 登入體驗和監控資料收集的複寫服務。 |

- 下列決策表提出兩個問題:

-

- 您所需的工作階段是否超過五千個,或具有 SSO 登入體驗,並在發生故障時,透過具有完整容錯移轉功能的服務來收集監控資料?

- 您是否有任何 AKS 限制 IP 範圍包含在網繭的管理子網路、網繭的 VNet 中,或者正由連線至內部部署網路的 VNet 已知機器使用中?

| 您的回答 | 採用的方法 | 要滿足的先決條件 |

|---|---|---|

|

如果第一個問題為 [是],則需要 AKS 類型。 當您需要的工作階段超過五千個,且需要滿足 SSO 登入體驗和監控資料收集方面的需求時,則需要 AKS 類型,才能提供這些工作階段。 |

AKS 類型先決條件 |

|

如果第一個問題為 [是],則需要 AKS 類型。 在此情況下,您需要 AKS 類型提供超過五千個工作階段,並符合 SSO 登入體驗和監控資料收集的需求,但網繭的 VNet 違反 AKS 類型的 IP 位址限制。 若要支援 AKS 類型的需求,您必須:

然後,在執行移轉精靈時,您將選取該新的 VNet 和管理子網路,以及 Azure Kubernetes 服務選項。 |

AKS 類型的先決條件 |

|

如果第一個問題為 [否],表示單一虛擬機器類型符合您的需求。 同時,由於網繭的 VNet 符合 AKS 類型的 IP 限制,因此您也可以決定使用 AKS 類型進行移轉。 |

除了移轉第一代 Horizon Cloud Pod 的先決條件頁面及其所有小節中所述的需求之外,單一虛擬機器類型沒有任何特定需求。 |

|

如果第一個問題為 [否],表示單一虛擬機器類型符合您的需求。您可以選擇:

|

除了移轉第一代 Horizon Cloud Pod 的先決條件頁面及其所有小節中所述的需求之外,單一虛擬機器類型沒有任何特定需求。 |

判斷網繭的 Microsoft Azure 訂閱是否具有資源群組標籤的相關原則

在撰寫本文之時,Horizon Edge 的部署程序會要求 Microsoft Azure 訂閱允許建立沒有標籤的資源群組。

一旦過了您排程移轉維護時段的日期和時間後,系統會立即為 Horizon Edge 閘道和 Unified Access Gateway 執行個體建立資源群組。

因此,如果網繭訂閱的 Microsoft Azure 原則會阻止建立沒有標籤的資源群組,或者如果訂閱具有任何類型的資源標籤需求,則移轉程序會在該排程步驟後立即失敗。

如果訂閱具有此類原則,您可以在完成移轉排程精靈之前,制定關閉 Azure 原則的計劃來管理此需求,並將原則保留為關閉,直到將 Horizon Edge 閘道和 Unified Access Gateway 執行個體部署在訂閱中為止。當您看到 Horizon Edge 閘道和 Unified Access Gateway 執行個體已成功部署時,即可重新啟用 Azure 原則 (要求在建立資源群組時需要標籤),而不會影響移轉活動。

網路 - 評估網路流量的現有設定,並視需要進行更新

評估目前的防火牆設定是否允許連線至下一代 Horizon Edge 所需的端點、連接埠和通訊協定。

下一代服務所需的端點 URL 和連接埠可能不同於您的網路團隊已允許用於第一代網繭的 URL 和連接埠。

如需所需端點、連接埠和通訊協定的清單,請參閱使用 Horizon Cloud Service - next-gen 指南中的下列頁面,並判斷要在第一代網繭的環境中進行的變更。

確認網繭的相關聯應用程式密碼金鑰仍然有效

登入網繭部署的 Azure 入口網站,並檢查網繭使用的應用程式金鑰是否尚未到期。

Azure 入口網站在 [應用程式登錄] 區域中使用「用戶端密碼金鑰」一詞。尋找與網繭相關聯的應用程式登錄。

VNet - 評估路由以對桌面進行內部存取

視您為第一代網繭設定的路由和桌面的內部存取權而定,您可能需要調整該路由,以繼續用來對下一代 Horizon Edge 中的桌面進行內部存取。

評估 Microsoft Azure vCPU 系列配額並視需要增加

視您的第一代網繭 Microsoft Azure 訂閱中目前 vCPU 系列的配額而定,您可能需要增加特定 vCPU 系列的配額,以支援移轉程序。

移轉程序會部署一個 Horizon Edge,且其中至少包含一個 Horizon Edge 閘道和兩個 Unified Access Gateway 執行個體。

部署在 Microsoft Azure 中的 Horizon Edge 具有單一虛擬機器部署類型或 AKS 部署類型的 Horizon Edge 閘道。

您可以決定要用於網繭移轉的類型,如決定 Edge 閘道部署類型中所述。

| 用途 | 其他 vCPU/配額需求 |

|---|---|

| Unified Access Gateway 執行個體 | 用於容納兩 (2) 個 Standard_F8s_v2 的額外配額 |

| Horizon Edge 閘道 - 單一虛擬機器部署類型 (如果您選擇此類型) | 用於容納具有下列虛擬機器 SKU 大小的 1 個虛擬機器的額外配額:

|

| Horizon Edge 閘道 - AKS 部署類型 (如果您選擇此類型) | 用於容納具有下列虛擬機器 SKU 大小的 5 個虛擬機器的額外配額:

如果網繭訂閱的容量可容納具有上述所列虛擬機器 SKU 大小的五 (5) 個虛擬機器,則滿足 4 節點 Edge 閘道 (AKS) 的移轉需求,同時也滿足未來升級 AKS 時的單一節點需求。 這些虛擬機器 SKU 需求的背景是,Edge 閘道 (AKS) 部署會利用 Azure Kubernetes 服務 (AKS) 叢集,這需要四個虛擬機器節點,且其具備下列其中一個虛擬機器大小以提供容量。 在升級程序期間,需要使用一個額外的節點。 這樣就總共需要 5 個具備這些虛擬機器 SKU 的虛擬機器。 |

| 映像 |

|

當您具有 Unified Access Gateway 負載平衡器的公用 IP 時

當您的第一代網繭將公用 IP 用於其外部 Unified Access Gateway 組態的負載平衡器時,系統會啟動下一代 Horizon Edge,以將公用 IP 用於 Horizon Edge 的 Unified Access Gateway 組態。

在此情況下,網繭的訂閱將需要額外的公用 IP。因此,在排程移轉之前,請確保訂閱具備容量以提供給這個額外的公用 IP。

當您擁有 Unified Access Gateway 負載平衡器的私人 IP 時

當第一代外部 Unified Access Gateway 部署的負載平衡器使用的是私人 IP,請取得要路由到下一代部署的負載平衡器的公用 IP 位址。

如果要移轉的第一代外部閘道組態對其負載平衡器使用私人 IP,並將公用 IP 路由到該私人 IP,則在開始排程移轉時,系統會偵測此組態。

如果在外部閘道組態的 Azure 負載平衡器前面設定了防火牆或 NAT,以在允許存取外部閘道組態的 Unified Access Gateway 應用裝置之前控制以網際網路為基礎的流量,則在第一代部署中使用此方案。

當系統決定準備好移轉狀態時,會在掃描程序中偵測第一代組態。

當系統偵測到該組態時,[排程移轉] 精靈 UI 會顯示手動公用 IP 欄位。在該欄位中,您需要輸入要用於下一代 Unified Access Gateway 部署的公用 IP 位址。

因此,如果您具有此組態,請取得要使用的新公用 IP 位址,該位址與目前用於第一代網繭的外部閘道的位址不同。

評估是否能登入新下一代環境,並查看下一代 Horizon Universal Console

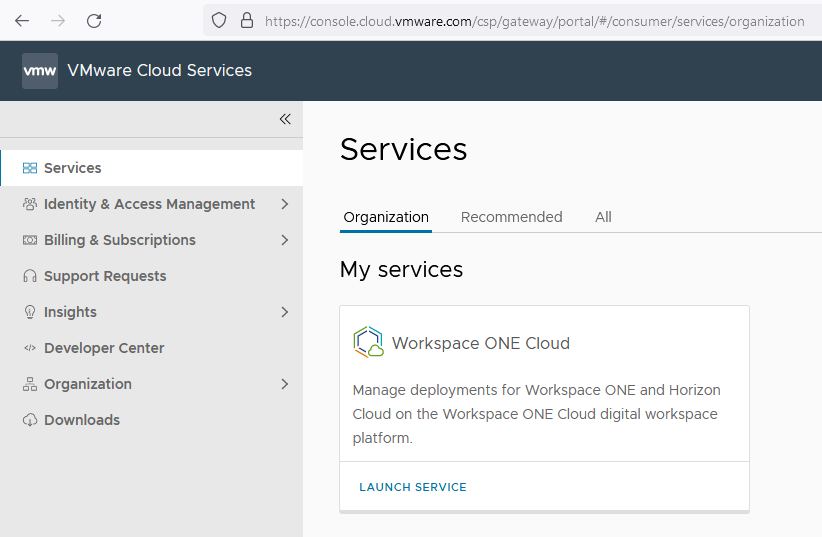

嘗試登入 console.cloud.vmware.com,並在登入後,檢查您在服務 UI 中是否會看到一張標示為 Workspace ONE Cloud 的卡片。下列螢幕擷取畫面為一個範例。

- 首先,檢查您在服務 UI 中是否會看到一張標示為 Workspace ONE Cloud 的卡片。下列螢幕擷取畫面為一個範例。

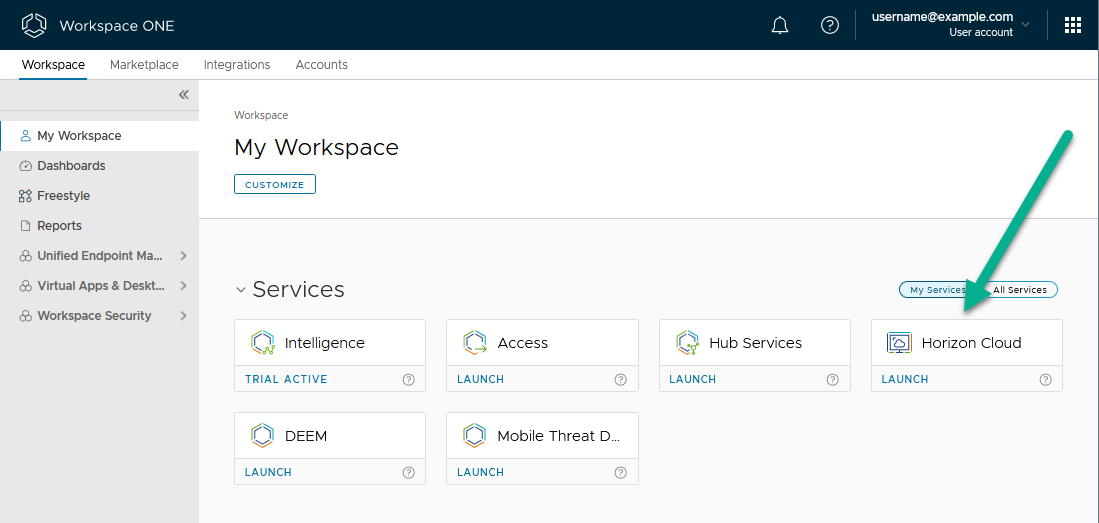

- 若有看見該卡片,請按一下其啟動服務連結,然後檢查是否會看到標示為 Horizon Cloud 的卡片。此螢幕擷取畫面說明 Workspace ONE 服務中的該卡片。您特定的一組卡片可能會有所不同。

按一下該 Horizon Cloud 卡片時,會開始開啟下一代 Horizon Universal Console。

- 如果您先前已上架至下一代環境,您會看到下一代 Horizon Universal Console,且 [移轉] 畫面可供使用。

- 如果您先前尚未完成上架至下一代環境,系統會如雲端區域選擇小節中所述呈現區域選擇 UI,您可以執行其中所述步驟以完成上架,並查看主控台,其中的 [移轉] 畫面可供使用。

如果執行上述步驟後並沒有顯示下一代 Horizon Universal Console,且您已與 VMware Horizon 移轉團隊互動,請連絡您正在合作的團隊人員。如果您尚未與 VMware Horizon 移轉團隊連絡,請連絡 VMware 全球支援團隊,並尋求 Horizon Cloud 移轉協助。

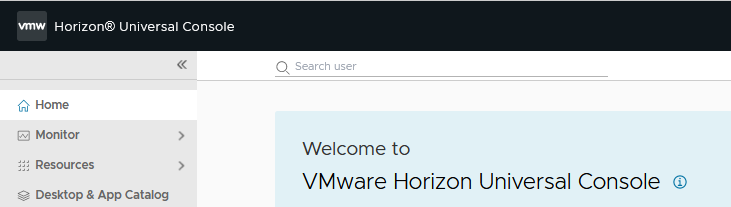

下列螢幕擷取畫面說明在上述步驟 2 結束時,下一代主控台導覽端頂端的外觀。主要區域不一定顯示此螢幕擷取畫面中顯示的歡迎內容。主要區域可能會自動顯示 [移轉] 畫面。看到此類型的導覽表示您已使用下一代主控台。

決定您的身分識別提供者,並與 AD 使用者和群組同步

在下一代環境中,該服務依賴於使用外部身分識別提供者和 Active Directory 網域。

背景

在第一代租用戶中,會將已登錄的 Active Directory 網域同時用於機器身分識別和使用者身分識別,以驗證使用者對桌面和已發佈應用程式的存取權。

在下一代環境中,您可以為服務提供外部身分識別提供者,以完成使用者身分識別部分。

使用外部身分識別提供者,可讓您與第三方解決方案整合,以提供多重要素驗證等功能。

將第一代網繭移轉至下一代 Horizon Edge 時,移轉後的 Horizon Edge 會將您的 Active Directory 網域用於機器身分識別,這與第一代環境中相同。移轉後的虛擬桌面和提供已發佈 (遠端) 應用程式的虛擬機器會加入 Active Directory 網域中。

決定您將使用的身分識別提供者

您決定向下一代服務登錄的身分識別提供者必須滿足 Horizon Cloud Service - next-gen 的需求。

在撰寫本文之時:

- 下一代環境只能使用一個身分識別提供者。

- 支援的類型如下:

- Microsoft Entra ID

- Workspace ONE Access (雲端或內部部署)

如需瞭解其他背景,請參閱 Horizon Cloud Service next-gen 說明文件中的設定身分識別提供者。

先決條件 - Microsoft Entra ID

您將在下一代 Horizon Universal Console 中執行精靈,以便將下一代的設定設為使用 Microsoft Entra ID。

您需要下列項目才能完成該精靈。

| 必要項目 | 詳細資料 |

|---|---|

| 具有全域管理員權限的使用者 | 需要 Microsoft Entra ID 中的此使用者才能:

在使用精靈 UI 期間,您可以產生連結,讓該使用者登入 Microsoft Entra ID,核准權限,並同意下一代服務存取 Microsoft Entra ID 中的使用者資訊。 如果您是 Microsoft Entra ID 中的全域管理員,則精靈會提示您登入 Microsoft Entra ID,核准權限並表示同意。請依照畫面上的指引操作。 |

| 租用戶子網域 | 精靈會要求您在標示為租用戶子網域欄位中輸入字串。開頭和結尾必須是字母 [a-Z] 或數字 [0-9],且只能包含字母、數字和虛線 [-]。 此字串由您自行建立,是供您和您的團隊使用的字串。大多數人會輸入與其公司名稱、組織名稱或公司網域相關的字串。 不過,請記住,稍後當使用者使用移轉後的下一代環境登入其桌面和應用程式時,將會在使用公司網域欄位中輸入此字串。此欄位會在使用者登入流程期間呈現。 |

先決條件 - Workspace ONE Access 雲端或內部部署

您將在下一代 Horizon Universal Console 中執行精靈,以便將下一代設定設為使用 Workspace ONE Access。

您需要下列項目才能完成該精靈。

| 必要項目 | 詳細資料 |

|---|---|

| 具有管理員權限的使用者 | 需要 Workspace ONE Access 中的此使用者才能:

|

| 租用戶子網域 | 精靈會要求您在標示為租用戶子網域欄位中輸入字串。開頭和結尾必須是字母 [a-Z] 或數字 [0-9],且只能包含字母、數字和虛線 [-]。 此字串由您自行建立,是供您和您的團隊使用的字串。大多數人會輸入與其公司名稱、組織名稱或公司網域相關的字串。 不過,請記住,稍後當使用者使用移轉後的下一代環境登入其桌面和應用程式時,將會在使用公司網域欄位中輸入此字串。此欄位會在使用者登入流程期間呈現。 |

| Workspace ONE Access 租用戶 FQDN | 在精靈中,輸入 Workspace ONE Access 租用戶 FQDN。此 FQDN 通常採用 yourcompany.workspaceoneaccess.com 格式。您可以從 Workspace ONE Access 主控台取得此 FQDN。 |

| Workspace ONE Access 租用戶用戶端識別碼和用戶端密碼 (如果使用 Workspace ONE Access 內部部署) | 使用 Workspace ONE Access 內部部署時,精靈會詢問您 OAuth 用戶端識別碼和 OAuth 用戶端密碼 (這是您為了與下一代環境整合而設定的)。 |

將 Active Directory (AD) 使用者和群組與該身分識別提供者同步

在您選取要移轉的網繭之前,請確認從要移轉的網繭有權使用桌面和應用程式的所有 AD 使用者和 AD 群組已在您選擇的身分識別提供者中同步。

在系統的預先驗證檢查期間,系統會從第一代網繭的桌面和應用程式指派中取得一組 AD 使用者和群組,並針對這些 AD 使用者和群組檢查在下一代環境中登錄的身分識別提供者。如果系統在已登錄的身分識別提供者中找不到這些 AD 使用者或群組之一,預先驗證步驟就會失敗。從 UI 取得的失敗報告會報告遺漏的 AD 使用者或群組。

評估您對 Active Directory 內建使用者或內建群組的使用情況,並視需要進行更新

如果將第一代 Horizon Cloud on Microsoft Azure 部署設定為使用 Azure Active Directory (Azure AD),您必須在移轉之前更新指定了內建使用者或內建群組的位置,並變更為非內建群組和使用者。

系統會掃描第一代網繭以判定其是否符合移轉準則,然後收集每項指派中所指定使用者和群組的相關資訊,並嘗試在下一代環境的已設定身分識別提供者中建立同等的組態。如果您在下一代環境中將 Microsoft Azure AD 作為身分識別提供者,Microsoft Azure AD Connect 會將您的 Active Directory 網域同步至 Microsoft Azure AD。

但是,如 Microsoft 說明文件中所述,當 Microsoft Azure AD Connect 同步程序將 Active Directory 群組同步到 Azure AD 時,會將內建安全群組從其目錄同步中排除。因此,當系統嘗試在該身分識別提供者中建立您使用內建群組和內建使用者的同等第一代組態時,系統會在 Azure AD 中找不到同等的實體,因為這些內建永遠不會同步。系統會報告無法移轉涉及內建使用者和內建群組的網繭。

在此案例中,建立與內建群組和內建使用者具有相同成員資格的一般 Active Directory 群組,且無論在何處指定內建群組和內建使用者來接收桌面或遠端應用程式,請更新這些設定以使用一般 Active Directory 群組。

評估您對 App Volumes 應用程式指派的使用情況

如果第一代租用戶具有 App Volumes 應用程式指派,請驗證下一代環境是否具有有效的 App Volumes 授權訂閱。

在系統的預先驗證檢查期間,系統會檢查您的下一代環境是否存在有效的 App Volumes 授權訂閱。

如果找不到,系統會阻止排程網繭的移轉,並顯示錯誤。

在下一代主控台中,您可以執行使用 Horizon Universal Console 來追蹤 Horizon 授權中所述的步驟,來驗證下一代環境中是否存在授權。

特殊案例 - 如果您的第一代網繭的應用程式登錄使用的是自訂角色

如果您的第一代網繭設定為使用自訂角色,來進行其訂閱的 Horizon Cloud 應用程式登錄,則移轉先決條件是使用該下一代環境中所需的權限來更新該自訂角色。

使用自訂角色並不常見。大多數第一代網繭部署會使用參與者角色,進行其 Horizon Cloud Service 主體的應用程式登錄。

部署第一代網繭時,它可能已使用第一代說明文件頁面 (當您的組織偏好使用自訂角色時) 中所述的自訂角色。

如果您的網繭屬於此案例,則必須更新該現有的自訂角色,以包含下一代環境發出必要 API 呼叫時所需的權限。

在第一代網繭的訂閱中,確認 Horizon Cloud 應用程式登錄的自訂角色 (網繭所使用的應用程式登錄) 中允許下列作業。

其中的一些內容與第一代網繭部署所需的相同。下表指出下一代環境還需要哪些項目。

下一代必要權限

| 作業 | |

|---|---|

| Additional new ones to allow for next-gen |

Microsoft.ContainerService/managedClusters/delete Microsoft.ContainerService/managedClusters/read Microsoft.ContainerService/managedClusters/write Microsoft.ContainerService/managedClusters/commandResults/read Microsoft.ContainerService/managedClusters/runcommand/action Microsoft.ContainerService/managedClusters/upgradeProfiles/read Microsoft.ManagedIdentity/userAssignedIdentities/*/assign/action Microsoft.ManagedIdentity/userAssignedIdentities/*/read

Microsoft.ResourceGraph/*

Microsoft.Resources/subscriptions/read

Microsoft.Network/privateEndpoints/read Microsoft.Network/privateEndpoints/write Microsoft.Network/privateEndpoints/delete Microsoft.Network/locations/availablePrivateEndpointTypes/read |

| Needed by next-gen which should be already allowed in your first-gen pod's custom role | 如果自訂角色中尚不允許其中任何項目,請在更新角色以執行上述作業時,包含遺漏的角色。

|

選用權限

雖然在 Microsoft Azure 中部署下一代 Horizon Edge 時,下列權限未必需要,但如果您不包含這些選用權限,則相依於這些選用權限的服務功能將無法正常運作。

| 作業 | 用途 | |

|---|---|---|

| Additional new ones to allow for next-gen |

Microsoft.Network/natGateways/join/action Microsoft.Network/natGateways/read Microsoft.Network/privateEndpoints/write Microsoft.Network/privateEndpoints/read Microsoft.Network/routeTables/join/action Microsoft.Network/routeTables/read |

當您將使用 AKS 部署類型進行移轉,且在 AKS 類型先決條件中選擇在管理子網路上使用 NAT 閘道時,Microsoft.Network/natGateways/join/action 和 Microsoft.Network/natGateways/read 是必要作業。服務需要這些權限,才能建立私人端點資源以及驗證管理子網路的 NAT 閘道是否已正確設定。 當您將使用 AKS 部署類型進行移轉時,需要這些私人端點權限。這關係到移轉期間將 Horizon Edge (AKS) 與 Azure Private Link 搭配使用。 當您將使用 AKS 部署類型,且在 AKS 類型先決條件中選擇在管理子網路上使用路由表時,需要這些路由表權限。服務需要這些權限,才能建立私人端點資源,以及驗證管理子網路相關聯的路由表以確保預設路由已正確設定。 |

| Needed by next-gen which could be already allowed in your first-gen pod's custom role | 如果自訂角色中尚不允許其中任何項目,請在更新角色以執行上述作業時,包含遺漏的角色。

|

需要金鑰保存庫權限,才能將集區虛擬機器的磁碟加密。 需要公用 IP 位址權限,才能在具有公用 IP 位址的負載平衡器後方部署具有 Unified Access Gateway 執行個體的 Horizon Edge 執行個體。另外,需要此權限,以部署公用 IP 位址並將其新增至映像。 |

當您下一代環境的身分識別提供者為 Microsoft Entra ID,且您想要將其用於機器身分識別時,就會遇到此情況。

如需詳細資料,請參閱下一代說明文件頁面上的有關 Microsoft Entra ID 的說明。