防火牆是一種網路安全性裝置,可監控傳入和傳出的網路流量,並根據已定義的一組安全性規則來決定是否允許或封鎖特定流量。SASE Orchestrator 支援為設定檔和 Edge 設定無狀態和可設定狀態的防火牆。

如需防火牆的詳細資訊,請參閱防火牆概觀。

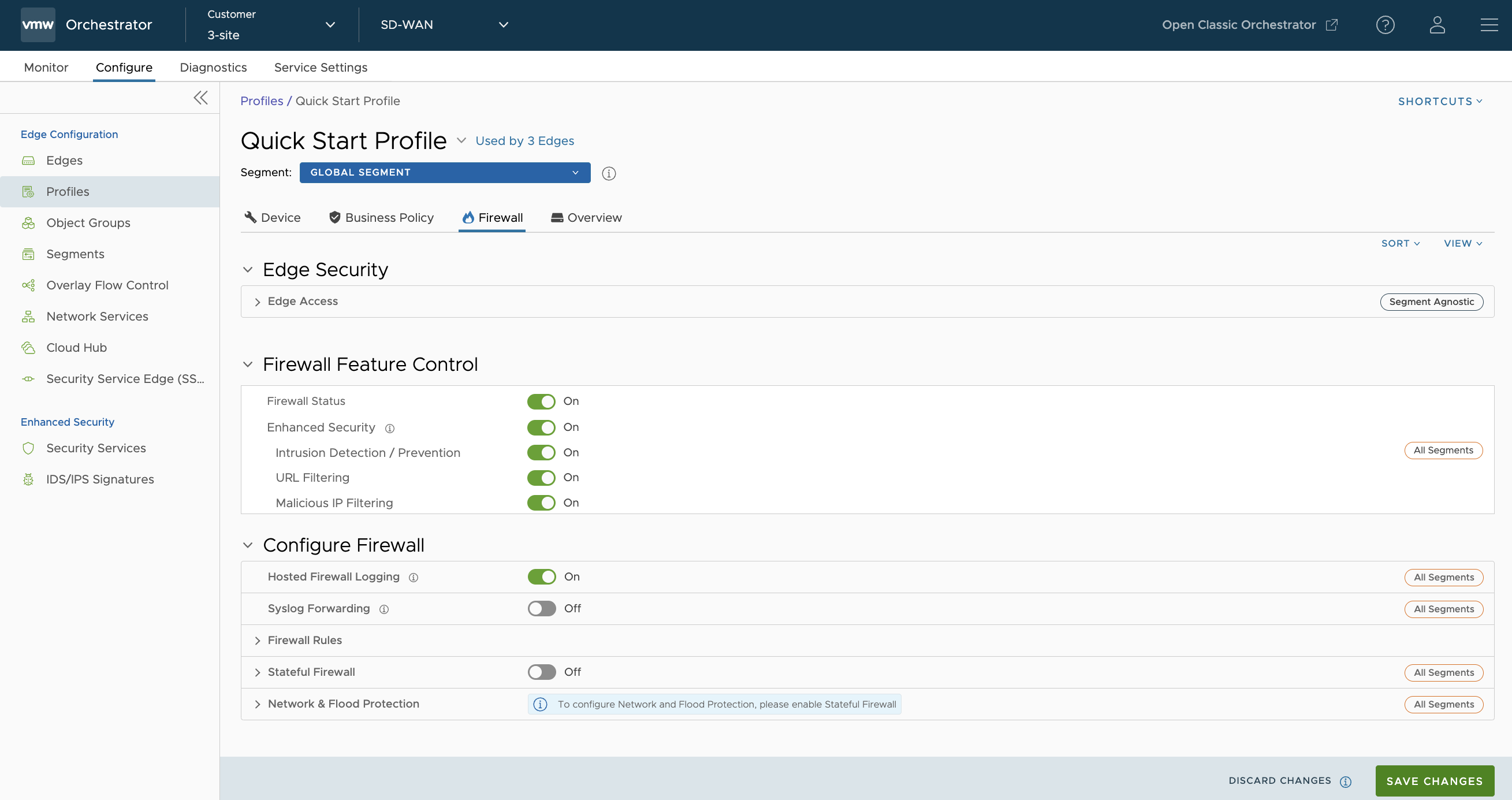

進行設定檔防火牆的設定

- 在企業入口網站的 SD-WAN 服務中,移至。設定檔 (Profiles) 頁面即會顯示現有的設定檔。

- 若要進行某個設定檔防火牆的設定,請按一下該設定檔的連結,並按一下防火牆 (Firewall) 索引標籤。或者,您可以按一下該設定檔的防火牆 (Firewall) 資料行中的檢視 (View) 連結。

- 防火牆 (Firewall) 頁面隨即出現。

- 從防火牆 (Firewall) 索引標籤中,您可以設定下列 Edge 安全性和防火牆功能:

欄位 說明 Edge 存取 (Edge Access) 允許為設定檔進行設定以存取 Edge。您必須在防火牆設定下方選取適用於支援存取、主控台存取、USB 連接埠存取、SNMP 存取和本機 Web UI 存取的選項,以提高 Edge 的安全性。這將可防止任何惡意使用者存取 Edge。基於安全考量,依預設會停用支援存取、主控台存取、SNMP 存取和本機 Web UI 存取。如需詳細資訊,請參閱設定 Edge 存取。 防火牆狀態 (Firewall Status) 允許為與設定檔相關聯的所有 Edge 開啟或關閉防火牆規則,以及設定防火牆設定和輸入 ACL。 備註: 依預設,會啟用此功能。您可以將 防火牆狀態 (Firewall Status) 設為 [關閉 (OFF)],以停用設定檔的防火牆功能。增強型安全 (Enhanced Security) 允許您針對與設定檔相關聯的所有 Edge 開啟或關閉下列安全服務: - 入侵偵測/防護

- URL 篩選

- 惡意 IP 篩選

依預設,不會啟用增強型安全功能。如果您啟用此功能,請確保至少啟用其中一個支援的安全服務。

備註: 具有動態定址 (DHCP 用戶端、DHCPv6 用戶端、DHCPv6 PD 和 SLAAC) 的路由 LAN 介面不支援增強型安全服務。如需詳細資訊,請參閱設定增強型安全服務。

主控防火牆記錄 (Hosted Firewall Logging) 允許您在企業 Edge 層級開啟或關閉防火牆記錄功能,以將防火牆記錄傳送到 Orchestrator。 備註: 從 5.4.0 版本開始,對於託管的 Orchestrator,依預設,會為新企業和現有企業開啟 啟用對 Orchestrator 的防火牆記錄 (Enable Firewall Logging to Orchestrator) 功能。在 Edge 層級,客戶必須啟用 主控防火牆記錄 (Hosted Firewall Logging),才能將防火牆記錄從 Edge 傳送到 Orchestrator。您可以在 Orchestrator 中,從監控 (Monitor) > 防火牆記錄 (Firewall Logs) 頁面來檢視 Edge 防火牆記錄。如需詳細資訊,請參閱監控防火牆記錄。

Syslog 轉送 (Syslog Forwarding) 依預設,會為企業停用 Syslog 轉送功能。若要將源自企業 SD-WAN Edge 的 SASE Orchestrator 繫結事件和防火牆記錄收集到一或多個集中式遠端 Syslog 收集器 (伺服器),企業使用者必須在 Edge/設定檔層級啟用此功能。若要在 SASE Orchestrator 中為每個區段設定 Syslog 收集器詳細資料,請參閱為設定檔進行 Syslog 設定。 備註: 您可以在 IPv4 型 Syslog 伺服器中,檢視 IPv4 和 IPv6 防火牆記錄詳細資料。防火牆規則 (Firewall Rules) 顯示現有的預先定義防火牆規則。您可以按一下 + 新增規則 (+ New Rule) 以建立新的防火牆規則。如需詳細資訊,請參閱設定防火牆規則。 若要刪除現有防火牆規則,請選取該規則,然後按一下刪除 (DELETE)。

若要複製防火牆規則,請選取該規則,然後按一下複製 (CLONE)。

若要檢視在建立或更新規則時新增的所有註解,請選取該規則,然後按一下註解歷程記錄 (COMMENT HISTORY)。

如果您要搜尋特定的規則,請按一下搜尋規則 (Search for Rule)。您可以依照規則名稱、IP 位址、連接埠/連接埠範圍以及位址群組和服務群組名稱來搜尋規則。

可設定狀態的防火牆 (Stateful Firewall) 依預設會為企業停用可設定狀態的防火牆功能。SASE Orchestrator 可讓您在設定檔層級為已建立和未建立的 TCP 流量、UDP 流量和其他流量設定工作階段逾時。您也可以在 Edge 層級上選擇性地覆寫「可設定狀態的防火牆」設定。如需詳細資訊,請參閱設定可設定狀態的防火牆設定。 網路和洪泛保護 (Network & Flood Protection) 為了保護企業網路中的所有連線嘗試,VMware SASE Orchestrator 可讓您在設定檔和 Edge 層級設定網路和洪泛保護設定,以防止各種類型的攻擊。如需詳細資訊,請參閱設定網路和洪泛保護設定。

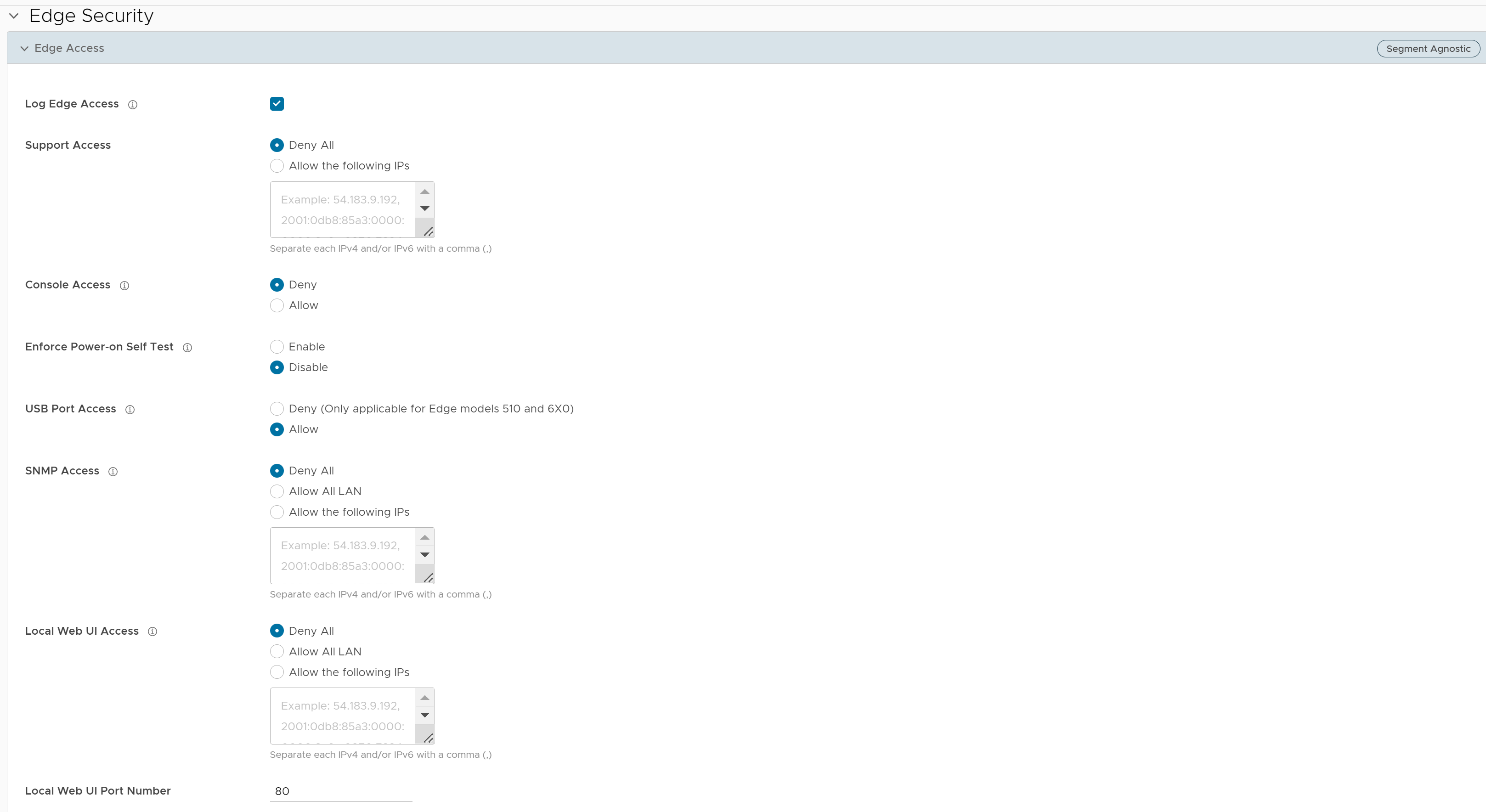

設定 Edge 存取

- 在企業入口網站的 SD-WAN 服務中,移至設定 (Configure) > 設定檔 (Profiles) > 防火牆 (Firewall)。

- 在 Edge 安全性 (Edge Security) 下,按一下 Edge 存取 (Edge Access) 以展開圖示。

- 您可以設定以下一或多個 Edge 存取選項,然後按一下儲存變更 (Save Changes):

欄位 說明 記錄 Edge 存取 (Log Edge Access) 啟用時,將會記錄對 Edge 的所有存取,包括成功和失敗的嘗試。 支援存取 (Support Access) 如果您想要明確指定可讓您透過 SSH 連線至此 Edge 的 IP 位址,請選取允許下列 IP (Allow the following IPs)。您可以輸入以逗號 (,) 分隔的 IPv4 和 IPv6 位址。

依預設會選取全部拒絕 (Deny All)。

主控台存取 (Console Access) 選取允許 (Allow),可啟用透過實體主控台 (序列埠或視訊圖形陣列 (VGA) 連接埠) 的 Edge 存取。依預設會選取拒絕 (Deny),並在 Edge 啟用後停用主控台登入。 備註: 每當主控台存取設定從 允許 (Allow) 變更為 拒絕 (Deny) (或相反) 時,都必須手動將 Edge 重新開機。強制執行開啟電源自我測試 (Enforce Power-on Self Test) 如果啟用,則會在開機自我測試失敗時停用 Edge。若要復原 Edge,請執行原廠重設,然後重新啟用 Edge。 USB 連接埠存取 (USB Port Access) 選取允許 (Allow),則會在 Edge 上啟用 USB 連接埠存取;選取拒絕 (Deny),則是停用 USB 連接埠存取。

此選項僅適用於 Edge 型號 510 和 6x0。

備註: 每當將 USB 連接埠存取設定從 允許 (Allow) 變更為 拒絕 (Deny) (或反過來) 時,如果您有權存取 Edge,則必須手動將 Edge 重新開機,此外,如果 Edge 位於遠端站台,則必須使用 SASE Orchestrator 重新啟動 Edge。如需指示,請參閱 遠端動作。SNMP 存取 (SNMP Access) 允許透過 SNMP 從路由介面/WAN 進行 Edge 存取。選取下列其中一個選項: - 全部拒絕 (Deny All) - 依預設,系統會為所有連線至 Edge 的裝置停用 SNMP 存取。

- 允許所有 LAN (Allow All LAN) - 允許透過 LAN 網路連線至 Edge 的所有裝置進行 SNMP 存取。

- 允許下列 IP (Allow the following IPs) - 允許您明確指定可讓您透過 SNMP 存取 Edge 的 IP 位址。使用逗號 (,) 來分隔每個 IPv4 或 IPv6 位址。

本機 Web UI 存取 (Local Web UI Access) 允許透過本機 Web UI 從路由介面/WAN 進行 Edge 存取。選取下列其中一個選項: - 全部拒絕 (Deny All) - 依預設,系統會為所有連線至 Edge 的裝置停用本機 Web UI 存取。

- 允許所有 LAN (Allow All LAN) - 允許透過 LAN 網路連線至 Edge 的所有裝置進行本機 Web UI 存取。

- 允許下列 IP (Allow the following IPs) - 允許您明確指定可讓您透過本機 Web UI 存取 Edge 的 IP 位址。使用逗號 (,) 來分隔每個 IPv4 或 IPv6 位址。

本機 Web UI 連接埠號碼 (Local Web UI Port Number) 輸入可讓您存取 Edge 的本機 Web UI 的連接埠號碼。預設值為 80。

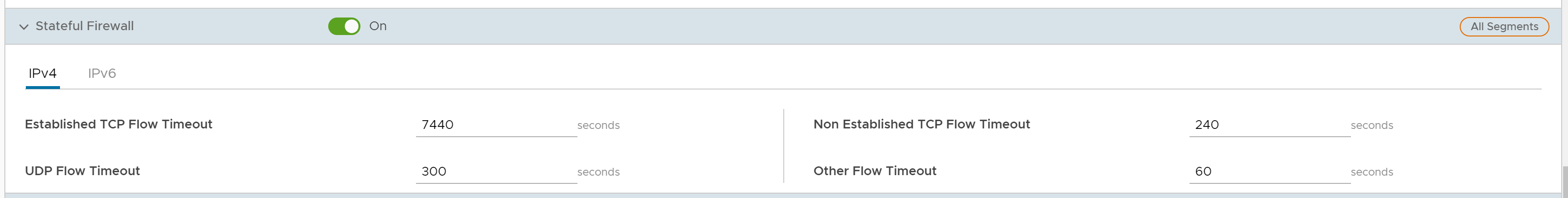

設定可設定狀態的防火牆設定

- 在企業入口網站的 SD-WAN 服務中,移至設定 (Configure) > 設定檔 (Profiles) > 防火牆 (Firewall)。

- 在設定防火牆 (Configure Firewall) 下,開啟可設定狀態的防火牆 (Stateful Firewall) 切換按鈕,然後按一下展開圖示。依預設,逾時工作階段會套用於 IPv4 位址。

- 您可以設定以下可設定狀態的防火牆設定,然後按一下儲存變更 (Save Changes):

欄位 說明 已建立的 TCP 流量逾時 (秒) (Established TCP Flow Timeout (seconds)) 為已建立的 TCP 流量設定閒置逾時期間 (以秒為單位),此期間結束後,這些流量即失效。允許的值範圍從 60 秒到 15999999 秒。預設值為 7440 秒。 未建立的 TCP 流量逾時 (秒) (Non Established TCP Flow Timeout (seconds)) 為未建立的 TCP 流量設定閒置逾時期間 (以秒為單位),此期間結束後,這些流量即失效。允許的值範圍從 60 秒到 604800 秒。預設值為 240 秒。 UDP 流量逾時 (秒) (UDP Flow Timeout (seconds)) 為 UDP 流量設定閒置逾時期間 (以秒為單位),此期間結束後,這些流量即失效。允許的值範圍從 60 秒到 15999999 秒。預設值為 300 秒。 其他流量逾時 (秒) (Other Flow Timeout (seconds)) 為其他流量 (如 ICMP) 設定閒置逾時期間 (以秒為單位),此期間結束後,這些流量即失效。允許的值範圍從 60 秒到 15999999 秒。預設值為 60 秒。 備註:只有在記憶體使用量低於彈性限制時,才適用已設定的逾時值。平台所支援之並行流量的 60% 以下 (在記憶體使用量方面),皆屬於彈性限制的範圍。

設定網路和洪泛保護設定

- 拒絕服務 (DoS) 攻擊

- TCP 型攻擊 - TCP 旗標、TCP 登陸和 TCP SYN 片段無效

- ICMP 型攻擊 - ICMP 死亡之 Ping 和 ICMP 片段

- IP 型攻擊 - IP 未知通訊協定、IP 選項、IPv6 未知通訊協定,以及 IPv6 延伸標頭。

| 攻擊類型 | 說明 |

|---|---|

| 拒絕服務 (DoS) 攻擊 [Denial-of-Service (DoS) attack] | 拒絕服務 (DoS) 攻擊是一種網路安全攻擊類型,會以大量的假流量使目標裝置不堪重負,使得目標無法處理假流量。目標可以是防火牆、由防火牆控制存取的網路資源,或是個別主機的特定硬體平台或作業系統。DoS 攻擊會嘗試耗盡目標裝置的資源,使目標裝置無法供合法的使用者使用。 一般 DoS 攻擊方法有兩種:湧入服務或癱瘓服務。發生洪泛攻擊時,系統會接收到伺服器無法緩衝處理的過多流量,導致這些伺服器速度變慢而最終停止。其他 DoS 攻擊則會直接入侵導致目標系統或服務失效的弱點。在此類攻擊中,輸入會利用目標中的錯誤傳送,進而導致系統當機或極度不穩定。 |

| 無效 TCP 旗標 (Invalid TCP Flags) |

當 TCP 封包的旗標組合不正確或無效時,就會發生無效 TCP 旗標攻擊。易受攻擊的目標裝置會因為 TCP 旗標組合無效而失效,因此建議您將此類組合篩除。無效 TCP 旗標防護功能可保護:

|

| TCP 登陸 (TCP Land) | 登陸攻擊是一種第 4 層 DoS 攻擊,發生此類攻擊時會建立一個 TCP SYN 封包,以便將來源 IP 位址和連接埠設定為與目的地 IP 位址和連接埠相同,而目的地 IP 位址和連接埠設定為指向目標裝置上的開放連接埠。易受攻擊的目標裝置會收到此類訊息並回覆目的地位址,然後有效地傳送封包以在無限的迴圈中重新處理。因此,裝置 CPU 會無限期地耗用,導致易受攻擊的目標裝置當機或凍結。 |

| TCP SYN 片段 (TCP SYN Fragment) | 網際網路通訊協定 (IP) 會在 IP 封包中封裝傳輸控制通訊協定 (TCP) SYN 區段,以在回應中起始 TCP 連線並叫用 SYN/ACK 區段。由於 IP 封包很小,因此沒有正當理由需要將其分段。分段的 SYN 封包是異常的,因此很可疑。在 TCP SYN 片段攻擊中,目標伺服器或主機會湧入 TCP SYN 封包片段。主機會擷取這些片段,並等待剩餘封包到達以便將其重組。讓伺服器或主機湧入無法完成的連線,主機的記憶體緩衝區將會溢位,因此無法進行進一步的合法連線,而導致目標主機的作業系統遭到破壞。 |

| ICMP 死亡之 Ping (ICMP Ping of Death) | 網際網路控制訊息通訊協定 (ICMP) 死亡之 Ping 攻擊發動時,攻擊者會向目標裝置傳送多個格式錯誤或惡意的 Ping。雖然 Ping 封包很小,用於檢查網路主機的可連線性,但攻擊者可能會製作出大於大小上限 65535 位元組的 Ping 封包。 從惡意主機傳輸惡意的大型封包時,封包在傳輸過程中會進行分段,而當目標裝置嘗試將 IP 片段重組為完整的封包時,總大小將會超過大小上限。這可能會使最初為封包配置的記憶體緩衝區溢位,從而導致系統當機、凍結或重新啟動,因為它們無法管理此類大型封包。 |

| ICMP 片段 (ICMP Fragment) | ICMP 分段攻擊是一種常見的 DoS 攻擊,涉及大量無法在目標伺服器上重組的欺詐性 ICMP 分段。由於必須在接收到所有片段後才能進行重組,因此此類虛偽片段的暫存會佔用記憶體,並且可能使易受攻擊的目標伺服器耗盡可用的記憶體資源,而導致伺服器無法使用。 |

| IP 未知通訊協定 (IP Unknown Protocol) | IP 未知通訊協定是指未在 IANA 中列出的通訊協定:https://www.iana.org/assignments/protocol-numbers/protocol-numbers.xhtml。 啟用「IP 未知通訊協定」保護時會封鎖通訊協定欄位包含通訊協定識別碼 143 或更大的 IP 封包,因為若未在終端裝置上正確管理,便可能導致系統當機。審慎的做法是封鎖此類 IP 封包,使其無法進入受保護的網路。 |

| IP 選項 (IP Options) | 攻擊者有時會錯誤地在 IP 封包內設定 IP 選項欄位,而產生不完整或格式錯誤的欄位。攻擊者會利用這些格式錯誤的封包來入侵網路上易受攻擊的主機。弱點遭到入侵時,可能會讓任意程式碼得以執行。若封包在其 IP 標頭中包含刻意設計的特定 IP 選項,則在處理封包後,弱點便可能遭到入侵。啟用 IP 不安全選項保護會封鎖 IP 封包標頭中具有格式不正確的 IP 選項欄位的傳送 IP 封包。 |

| IPv6 未知通訊協定 (IPv6 Unknown Protocol) | 啟用「IPv6 未知通訊協定」保護時會封鎖通訊協定欄位包含通訊協定識別碼 143 或更大的 IPv6 封包,因為若未在終端裝置上正確管理,便可能導致系統當機。審慎的做法是封鎖此類 IPv6 封包,使其無法進入受保護的網路。 |

| IPv6 延伸標頭 (IPv6 Extension Header) | IPv6 延伸標頭攻擊是因 IPv6 封包中延伸標頭處理不當而發生的 DoS 攻擊。當 IPv6 延伸標頭處理不當時,會產生新的攻擊向量,從而可能導致 DoS,並濫用於不同的目的,例如,建立隱密通道和路由標頭 0 攻擊。啟用此選項會捨棄具有除分段標頭以外的任何延伸標頭的 IPv6 封包。 |

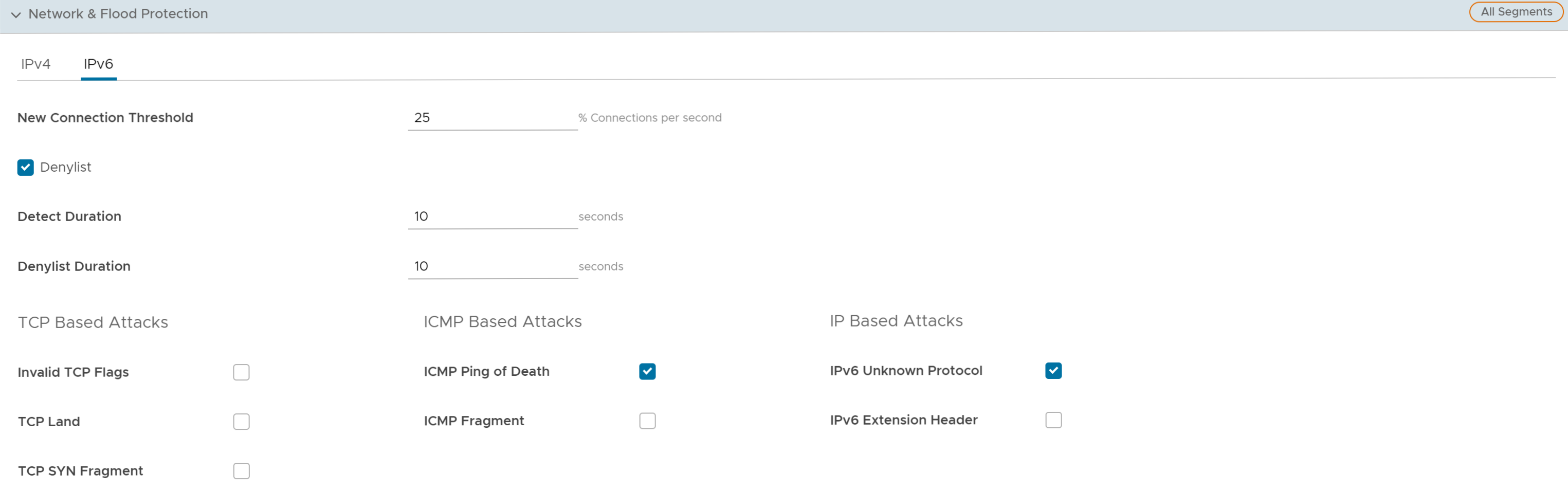

- 在企業入口網站的 SD-WAN 服務中,移至設定 (Configure) > 設定檔 (Profiles) > 防火牆 (Firewall)。

- 在設定防火牆 (Configure Firewall) 下,確保啟用可設定狀態的防火牆 (Stateful Firewall) 功能。

- 按一下網路和洪泛保護 (Network & Flood Protection) 以展開圖示。

- 您可以設定以下網路和洪泛保護設定,然後按一下儲存變更 (Save Changes):

備註: 依預設,網路和洪泛保護設定會套用於 IPv4 位址。

欄位 說明 新連線臨界值 (每秒連線數) (New Connection Threshold (connections per second)) 每秒允許來自單一來源 IP 的新連線數上限。允許的值範圍為 10% 到 100%。預設值為 25%。 封鎖清單 (Denylist) 選取此核取方塊,可封鎖因網路組態錯誤或惡意使用者攻擊而傳送大量流量,從而違反新聯機臨界值的來源 IP 位址。 備註: 新連線臨界值 (每秒連線數) (New Connection Threshold (connections per second)) 設定將無法運作,除非已選取 封鎖清單 (Denylist)。偵測持續時間 (秒) (Detect Duration (seconds)) 在封鎖來源 IP 位址之前,這是允許違規的來源 IP 傳送流量的寬限期持續時間。 如果主機在此持續時間傳送了大量新連線要求 (連接埠掃描、TCP SYN 洪泛等) 流量,且其數量超過每秒允許的連線數 (CPS) 上限,則系統會將其視為符合列入封鎖清單的條件,而非在其超過每個來源的 CPS 一次時就立即將其列入封鎖清單。例如,假設允許的 CPS 上限為 10,而偵測持續時間為 10 秒,如果主機充斥超過 100 個的新連線要求達 10 秒,則系統會將主機列入封鎖清單中。

允許的值範圍從 10 秒到 100 秒。預設值為 10 秒。封鎖清單持續時間 (秒) (Denylist Duration (seconds)) 違規的來源 IP 遭到封鎖而無法傳送任何封包的持續時間。允許的值範圍從 10 秒到 86400 秒。預設值為 10 秒。 每個目的地的 TCP 半開臨界值 (TCP Half-Open Threshold Per Destination) 每個目的地允許的半開 TCP 連線數上限。允許的值範圍為 1% 到 100%。 TCP 型攻擊 (TCP Based Attacks) 藉由啟用對應的核取方塊,支援對下列 TCP 型攻擊的防護: - 無效 TCP 旗標 (Invalid TCP Flags)

- TCP 登陸 (TCP Land)

- TCP SYN 片段 (TCP SYN Fragment)

ICMP 型攻擊 (ICMP Based Attacks) 藉由啟用對應的核取方塊,支援對下列 ICMP 型攻擊的防護: - ICMP 死亡之 Ping (ICMP Ping of Death)

- ICMP 片段 (ICMP Fragment)

IP 型攻擊 (IP Based Attacks) 藉由啟用對應的核取方塊,支援對下列 IP 型攻擊的防護: - IP 未知通訊協定 (IP Unknown Protocol)

- IP 選項

- IPv6 未知通訊協定

- IPv6 延伸標頭