若要使用 Tanzu CLI 連線至 主管 上的 Tanzu Kubernetes Grid 2.0 叢集,請向 主管 登錄 OIDC 提供者。

必要條件

- 啟用工作負載管理並部署 主管 執行個體。請參閱〈在主管上執行 TKG 2.0 叢集〉。

- 使用 主管 回撥 URL 設定外部 OpenID Connect 身分識別提供者。請參閱設定外部 IDP 以與 TKG 服務叢集搭配使用。

- 從外部 IDP 中取得用戶端識別碼、用戶端密碼和簽發者 URL。請參閱設定外部 IDP 以與 TKG 服務叢集搭配使用。

向 主管 登錄外部 IDP

主管 將 Pinniped Supervisor 和 Pinniped Concierge 元件作為網繭執行。Tanzu Kubernetes Grid 叢集僅將 Pinniped Concierge 元件作為網繭執行。如需有關這些元件及其互動方式的詳細資訊,請參閱 Pinniped 驗證服務說明文件。

向 主管 登錄外部身分識別提供者後,系統會更新 主管 上的 Pinniped Supervisor 和 Pinniped Concierge 網繭以及 Tanzu Kubernetes Grid 叢集上的 Pinniped Concierge 網繭。在該 主管 執行個體上執行的所有 Tanzu Kubernetes Grid 叢集都將透過該外部身分識別提供者進行自動設定。

若要向 主管 登錄外部 ODIC 提供者,請完成下列程序:

- 使用 vSphere Client 登入 vCenter Server。

- 選取。

- 按一下加號以開始登錄程序。

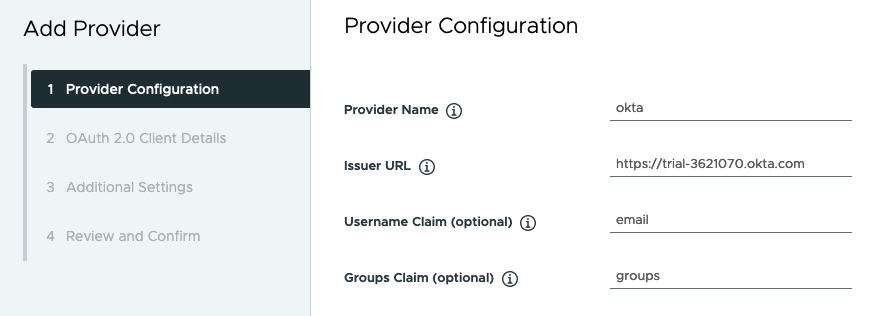

- 設定提供者。請參閱OIDC 提供者組態。

圖 1. OIDC 提供者組態

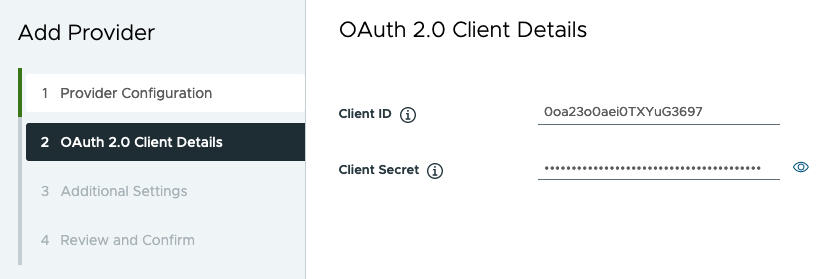

- 設定 OAuth 2.0 用戶端詳細資料。請參閱OAuth 2.0 用戶端詳細資料。

圖 2. OAuth 2.0 用戶端詳細資料

- 設定其他設定。請參閱其他設定。

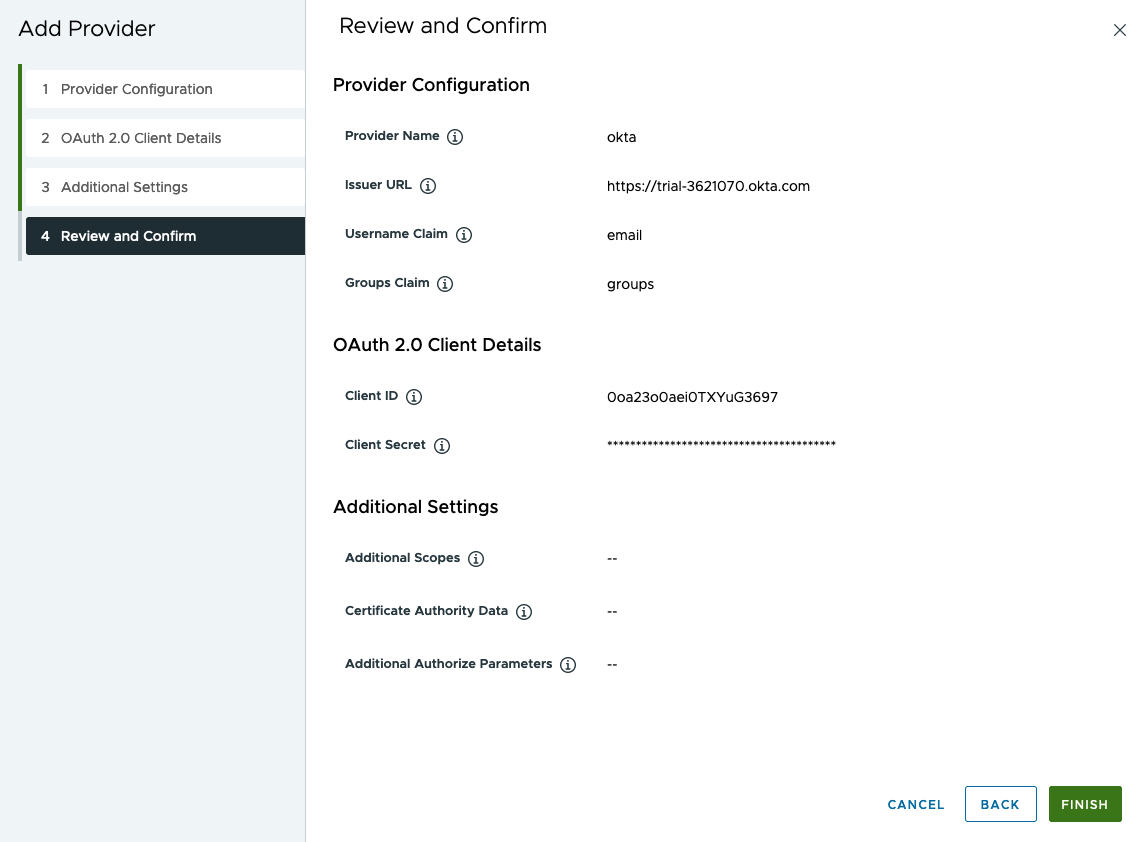

- 確認提供者設定。

圖 3. 確認提供者設定

- 按一下完成,以完成 OIDC 提供者登錄。

OIDC 提供者組態

向 主管 登錄外部 OIDC 提供者時,請參閱下列提供者組態詳細資料。

| 欄位 | 重要性 | 說明 |

|---|---|---|

| 提供者名稱 |

必要 |

外部身分識別提供者之使用者定義的名稱。 |

| 簽發者 URL |

必要 |

簽發 Token 的身分識別提供者的 URL。OIDC 探索 URL 衍生自簽發者 URL。 例如,Okta,簽發者 URL 可能類似於以下內容,且可以從管理主控台取得: https://trial-4359939-admin.okta.com。 |

| 使用者名稱宣告 |

選擇性 |

要檢查的上游身分識別提供者識別碼 Token 或使用者資訊端點的宣告,以取得指定使用者的使用者名稱。如果將此欄位留空,上游簽發者 URL 將與子宣告相連接,以產生要用於 Kubernetes 的使用者名稱。 此欄位指定為了確定進行驗證,應從上游識別碼 Token 中查看哪些 Pinniped。如果未提供,使用者身分識別的格式將設定為 https://IDP-ISSUER?sub=UUID。 |

| 群組宣告 |

選擇性 |

要檢查的上游身分識別提供者識別碼 Token 或使用者資訊端點的宣告,以取得指定使用者的群組。如果將此欄位留空,則不會使用上游身分識別提供者中的任何群組。 [群組宣告] 欄位將告知 Pinniped 從上游識別碼 Token 中查找對使用者身分識別進行驗證所需的內容。 |

OAuth 2.0 用戶端詳細資料

向 主管 登錄外部 OIDC 提供者時,請參閱下列提供者 OAuth 2.0 用戶端詳細資料。

| OAuth 2.0 用戶端詳細資料 | 重要性 | 說明 |

|---|---|---|

| 用戶端識別碼 |

必要 |

外部 IDP 中的用戶端識別碼 |

| 用戶端密碼 |

必要 |

外部 IDP 中的用戶端密碼 |

其他設定

向 主管 登錄外部 OIDC 提供者時,請參閱下列其他設定。

| 設定 | 重要性 | 說明 |

|---|---|---|

| 其他範圍 |

選擇性 |

Token 中要請求的其他範圍 |

| 憑證授權機構資料 |

選擇性 |

用於安全外部 IDP 連線的 TLS 憑證授權機構資料 |

| 其他授權參數 |

選擇性 |

OAuth2 授權請求期間的其他參數 |