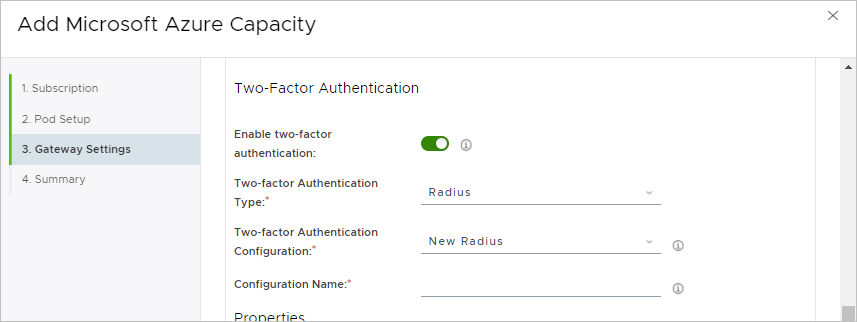

Im Assistenten für die Pod-Bereitstellung können Sie im Schritt zur Angabe der Unified Access Gateway-Konfigurationen für den Zugriff Ihrer Endbenutzer auf ihre Desktops und Anwendungen über diese Gateway-Konfigurationen auch die Verwendung der Zwei-Faktor-Authentifizierung festlegen.

Wenn im Assistenten Details für die Zwei-Faktor-Authentifizierung für eine Gateway-Konfiguration angegeben werden, konfiguriert der Pod-Bereitsteller während des Pod-Bereitstellungsvorgangs die entsprechenden bereitgestellten Unified Access Gateway-Appliances der Gateway-Konfiguration mit den angegebenen Informationen für die Zwei-Faktor-Authentifizierung.

Wie in der Dokumentation zu Unified Access Gateway beschrieben, authentifizieren die Unified Access Gateway-Appliances, wenn die Unified Access Gateway-Appliances für die Zwei-Faktor-Authentifizierung konfiguriert sind, die eingehenden Benutzersitzungen gemäß den von Ihnen festgelegten Richtlinien für die Zwei-Faktor-Authentifizierung. Nach der Authentifizierung einer Benutzersitzung durch Unified Access Gateway gemäß der von Ihnen festgelegten Authentifizierungsrichtlinie leitet Unified Access Gateway die Anforderung des Endbenutzer-Clients zum Starten eines Desktops oder einer Anwendung an den bereitgestellten Pod-Manager weiter, um eine Verbindungssitzung zwischen dem Client und einem verfügbaren Desktop oder einer verfügbaren Anwendung einzurichten.

Voraussetzungen

Stellen Sie für die externe oder interne Unified Access Gateway-Konfiguration, für die Sie die Details der Zwei-Faktor-Authentifizierung eingeben, sicher, dass Sie im Assistenten die Felder für die Unified Access Gateway-Konfiguration wie unter First-Gen-Mandanten – Angeben der Gateway-Konfiguration des Horizon Cloud-Pods beschrieben ausgefüllt haben. Bei der Konfiguration der Zwei-Faktor-Authentifizierung bei einem lokalen Authentifizierungsserver geben Sie auch die Informationen in den folgenden Feldern an, sodass die Unified Access Gateway-Instanzen Routen zu diesem lokalen Server auflösen können.

| Option | Beschreibung |

|---|---|

| DNS-Adressen | Geben Sie eine oder mehrere DNS-Server-Adressen an, die den Namen Ihres lokalen Authentifizierungsservers auflösen können. |

| Routen | Geben Sie eine oder mehrere benutzerdefinierte Routen an, die es den Unified Access Gateway-Instanzen des Pods ermöglichen, Netzwerkrouten auf Ihrem lokalen Authentifizierungsserver aufzulösen. Beispiel: Wenn Sie einen lokalen RADIUS-Server haben, der 10.10.60.20 als IP-Adresse verwendet, würden Sie 10.10.60.0/24 und Ihre standardmäßige Route-Gateway-Adresse als benutzerdefinierte Route verwenden. Sie können Ihre standardmäßige Route-Gateway-Adresse über die Express-Route oder VPN-Konfiguration für diese Umgebung ermitteln. Geben Sie die benutzerdefinierten Routen als eine durch Kommas getrennte Liste in der Form |

Stellen Sie sicher, dass Sie über die folgenden bei der Konfiguration Ihres Authentifizierungsservers verwendeten Informationen verfügen, damit Sie diese in den jeweiligen Feldern im Pod-Bereitstellungsassistenten angeben können. Wenn Sie einen RADIUS-Authentifizierungsserver verwenden und sowohl über einen primären als auch einen sekundären Server verfügen, rufen Sie die Informationen für jede dieser Server ab.

- RADIUS

-

Wenn Sie Einstellungen sowohl für einen primären als auch für einen zusätzlichen RADIUS-Server konfigurieren, müssen Sie die Informationen für jeden dieser Server abrufen.

- IP-Adresse oder DNS-Name des Authentifizierungsservers

- Der gemeinsame geheime Schlüssel, der für die Ver- und Entschlüsselung der Protokollmeldungen des Authentifizierungsservers verwendet wird

- Authentifizierungsportnummern, in der Regel 1812/UDP für RADIUS.

- Art des Authentifizierungs-Protokolls. Zu den Authentifizierungstypen zählen PAP (Password Authentication Protocol), CHAP (Challenge Handshake Authentication Protocol), MSCHAP1, MSCHAP2 (Microsoft Challenge Handshake Authentication Protocol, Version 1 und 2).

Hinweis: Prüfen Sie in der Dokumentation Ihres RADIUS-Anbieters, welches Authentifizierungsprotokoll der RADIUS-Anbieter empfiehlt, und verwenden Sie den angegebenen Protokolltyp. Die Pod-Funktionalität zur Unterstützung der Zwei-Faktor-Authentifizierung mit RADIUS wird von den Unified Access Gateway-Instanzen bereitgestellt. Unified Access Gateway unterstützt PAP, CHAP, MSCHAP1 und MSCHAP2. PAP ist in der Regel weniger sicher als MSCHAP2. PAP ist auch ein einfacheres Protokoll als MSCHAP2. Obwohl die meisten RADIUS-Anbieter mit dem einfacheren PAP-Protokoll kompatibel sind, bieten einige RADIUS-Anbieter daher weniger Kompatibilität mit dem sichereren MSCHAP2.

- RSA SecurID

-

Hinweis: Der RSA SecurID-Typ wird von Horizon Cloud on Microsoft Azure-Bereitstellungen unterstützt, auf denen Manifest 3139.x oder höher ausgeführt wird. Die Benutzeroberflächenoption zur Angabe des RSA SecurID-Typs in den Assistenten „Pod hinzufügen“ und „Pod bearbeiten“ wird ab Mitte März 2022 in den Assistenten zur Auswahl angezeigt.

- Zugriffsschlüssel vom RSA SecurID Authentication Manager-Server.

- RSA SecurID-Kommunikationsportnummer. In der Regel 5555 wie in den RSA Authentication Manager-Systemeinstellungen für RSA SecurID-Authentifizierungs-API festgelegt.

- Hostname des RSA SecurID-Authentifizierungsmanager-Servers.

- IP-Adresse dieses RSA SecurID Authentication Manager-Servers.

- Wenn der RSA SecurID Authentication Manager-Server oder dessen Lastausgleichsserver über ein selbstsigniertes Zertifikat verfügt, benötigen Sie das CA-Zertifikat, das im Assistenten „Pod hinzufügen“ bereitgestellt werden muss. Das Zertifikat muss im PEM-Format vorliegen (Dateitypen

.ceroder.certoder.pem)