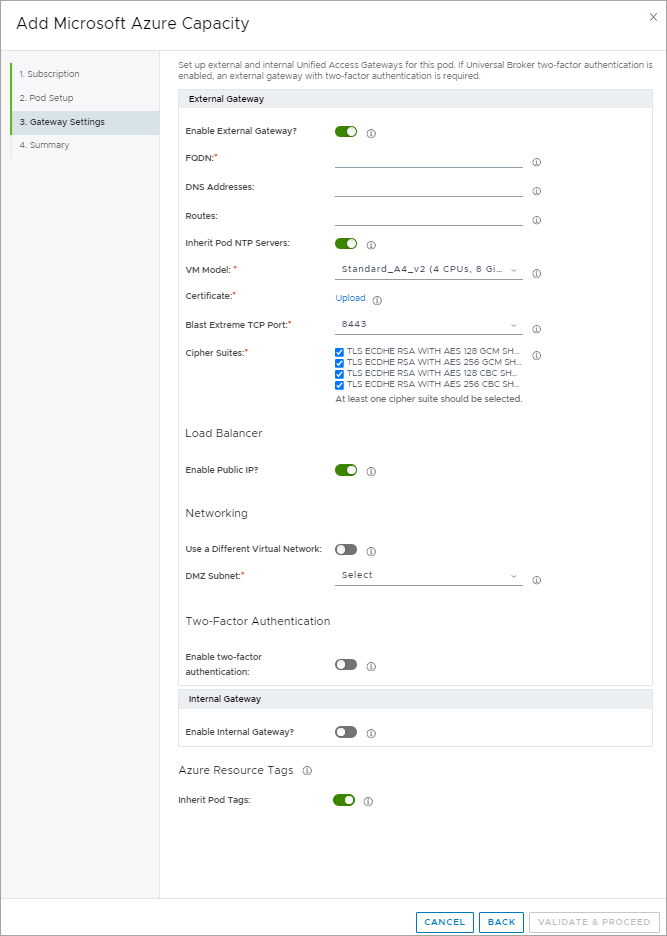

Geben Sie in diesem Schritt des Assistenten die Informationen an, die für die Bereitstellung des Pod-Manager-basierten Pods mit einem oder mehreren konfigurierten Gateways erforderlich sind. Unified Access Gateway bietet die Gateway-Umgebung für diesen Pod-Typ.

- Externe Gateway-Konfiguration

-

Die externe Gateway-Konfiguration ermöglicht den Zugriff auf Desktops und Anwendungen für Endbenutzer, die sich außerhalb Ihres Unternehmensnetzwerks befinden. Wenn der Pod über diese externe Gateway-Konfiguration verfügt, enthält der Pod eine

Azure-Lastausgleich-Ressource und

Unified Access Gateway-Instanzen, um diesen Zugriff bereitzustellen. In diesem Fall weisen die Instanzen jeweils drei Netzwerkkarten (NICs) auf: eine Netzwerkkarte im Management-Subnetz, eine im Desktop-Subnetz und eine im DMZ-Subnetz. Im Bereitstellungsassistenten haben Sie die Möglichkeit, als Lastausgleichstyp entweder „privat“ oder „öffentlich“ festzulegen, je nachdem, ob Sie eine private IP-Adresse oder eine öffentliche IP-Adresse für den Lastausgleichsdienst verwenden möchten. Wenn Sie diese Umschaltoption für öffentliche IP-Adressen im Assistenten deaktivieren, zeigt der Assistent ein Feld an, in dem Sie eine IP-Adresse angeben müssen. Bei dieser Art von Konfiguration verwenden die PCoIP-Verbindungen zum Gateway von den Horizon-Clients diese IP-Adresse.

Für eine externe Gateway-Konfiguration haben Sie auch die Möglichkeit, die Konfiguration in einem vom VNet des Pod getrennten VNet bereitzustellen. Die VNets müssen über Peering miteinander verbunden sein. Diese Art der Konfiguration bietet die Möglichkeit, den Pod in komplexeren Netzwerktopologien in Microsoft Azure bereitzustellen, z. B. in einer Hub-Spoke-Netzwerktopologie.

Hinweis: Wenn Sie im ersten Schritt des Assistenten den Schalter für die Verwendung des externen Gateways mit einem eigenen Abonnement aktiviert haben, müssen Sie das externe Gateway in seinem eigenen VNet (dem VNet, das mit diesem Abonnement verknüpft ist) bereitstellen. Wenn Sie den Schalter aktiviert haben, können Sie optional eine vorhandene Ressourcengruppe in diesem Abonnement für die Ressourcen des externen Gateways auswählen. Sie müssen diese Ressourcengruppe vorab vorbereitet haben, damit Sie sie in diesem Assistentenschritt auswählen können. - Interne Gateway-Konfiguration

- Die interne Gateway-Konfiguration bietet Endbenutzern innerhalb Ihres Unternehmensnetzwerks vertrauenswürdige HTML Access (Blast)-Verbindungen zu ihren Desktops und Anwendungen. Wenn der Pod nicht mit dieser internen Gateway-Konfiguration konfiguriert ist, erhalten Endbenutzer innerhalb Ihres Unternehmensnetzwerks die standardmäßige Browserfehlermeldung zu nicht vertrauenswürdigen Zertifikaten, wenn sie mit ihren Browsern HTML Access-(Blast-)Verbindungen zu ihren Desktops und Anwendungen herstellen. Wenn der Pod über diese interne Gateway-Konfiguration verfügt, enthält der Pod eine Azure-Lastausgleich-Ressource und Unified Access Gateway-Instanzen, um diesen Zugriff bereitzustellen. In diesem Fall weisen die Instanzen jeweils zwei Netzwerkkarten (NICs) auf: eine Netzwerkkarte im Management-Subnetz und eine im Desktop-Subnetz. Standardmäßig ist der Lastausgleich-Typ dieses Gateways privat.

Im folgenden Screenshot ist der Schritt so abgebildet, wie er das erste Mal angezeigt wird. Einige Steuerelemente werden nur angezeigt, wenn Sie im ersten Schritt des Assistenten die Verwendung eines anderen Abonnements für die externe Gateway-Konfiguration ausgewählt haben.

Voraussetzungen

Vergewissern Sie sich, dass die in First-Gen-Mandanten – Voraussetzungen für die Ausführung des First-Gen-Pod-Bereitstellungsassistenten beschriebenen Voraussetzungen erfüllt sind.

Wählen Sie das für die Unified Access Gateway-Instanzen zu verwendende VM-Modell aus. Sie müssen sicherstellen, dass das von Ihnen für diesen Pod angegebene Microsoft Azure-Abonnement die Kapazität für zwei VMs des ausgewählten Modells bereitstellen kann. Wenn Sie erwarten, dass Ihre Umgebung auf 2.000 Sitzungen pro Pod skaliert werden soll, wählen Sie F8s_v2 aus. Wie in Grenzwerte des VMware Horizon Cloud Service on Microsoft Azure-Diensts angegeben, reicht das A4_v2-VM-Modell nur für Proof-of-Concept (PoCs), Pilotumgebungen oder kleinere Umgebungen aus, in denen Sie wissen, dass Sie 1.000 aktive Sitzungen auf dem Pod nicht überschreiten werden.

Stellen Sie sicher, dass alle Zertifikate in der Zertifikatskette gültige Zeiträume aufweisen. Wenn ein Zertifikat in der Zertifikatskette abgelaufen ist, können später beim Onboarding-Vorgang des Pods unerwartete Fehler auftreten.

Dieser FQDN darf keine Unterstriche enthalten. In diesem Release werden Verbindungen zu den Unified Access Gateway-Instanzen fehlschlagen, wenn der FQDN Unterstriche enthält.

Wenn Sie eine externe Gateway-Konfiguration auswählen, erwartet Horizon Cloud, dass der für die externe Gateway-Konfiguration angegebene FQDN öffentlich aufgelöst werden kann. Wenn Sie die Umschaltoption Öffentliche IP aktivieren? im Assistenten deaktivieren, um eine IP-Adresse aus Ihrer Firewall oder Ihrem NAT-Setup anzugeben, sind Sie dafür verantwortlich, dass dieser FQDN dieser IP-Adresse in Ihrer Firewall oder ihrem NAT-Setup zugewiesen wird. Dieser FQDN wird für PCoIP-Verbindungen zum Gateway verwendet.

Wenn Ihre Mandantenumgebung für die Verwendung von Universal Broker konfiguriert ist, muss der Dienst in der Lage sein, über die Cloud-Steuerungsebene eine Verbindung mit diesem FQDN herzustellen, um zu überprüfen, ob die in der Konfiguration des externen Gateways konfigurierten Einstellungen für die Zwei-Faktor-Authentifizierung mit den Einstellungen für den Universal Broker sowie und mit den Einstellungen aller anderen Unified Access Gateway-Instanzen innerhalb Ihrer cloudverbundenen Pod-Flotte übereinstimmen.

Wenn Ihr Mandant mit Universal Broker und der Zwei-Faktor-Authentifizierung konfiguriert ist, müssen Sie ein externes Unified Access Gateway mit Einstellungen für die Zwei-Faktor-Authentifizierung konfigurieren.