Wenn die Pod-Flotte Ihres Horizon CloudFirst-Gen-Mandanten über mindestens einen Pod verfügt und die Domänenregistrierungsschritte für Active Directory abgeschlossen sind, ist die Seite „Kapazität“ mit Menüoptionen für das Hinzufügen weiterer Pods zur Pod-Flotte verfügbar. Dieser spezifische Workflow gilt für Horizon Cloud-Pods. Solche Pods basieren auf der Pod-Manager-Technologie von Horizon Cloud, die ausschließlich in einem Microsoft Azure-Abonnement ausgeführt wird und kein VMware SDDC voraussetzt.

Eine Übersicht über das Hinzufügen von Pods zu ihrer Flotte verschiedener Pod-Typen finden Sie unter First-Gen-Mandanten – Informationen zur Seite „Kapazität“ der First-Gen-Horizon Universal Console und Hinzufügen von Pods zur Horizon Cloud-Pod-Flotte.

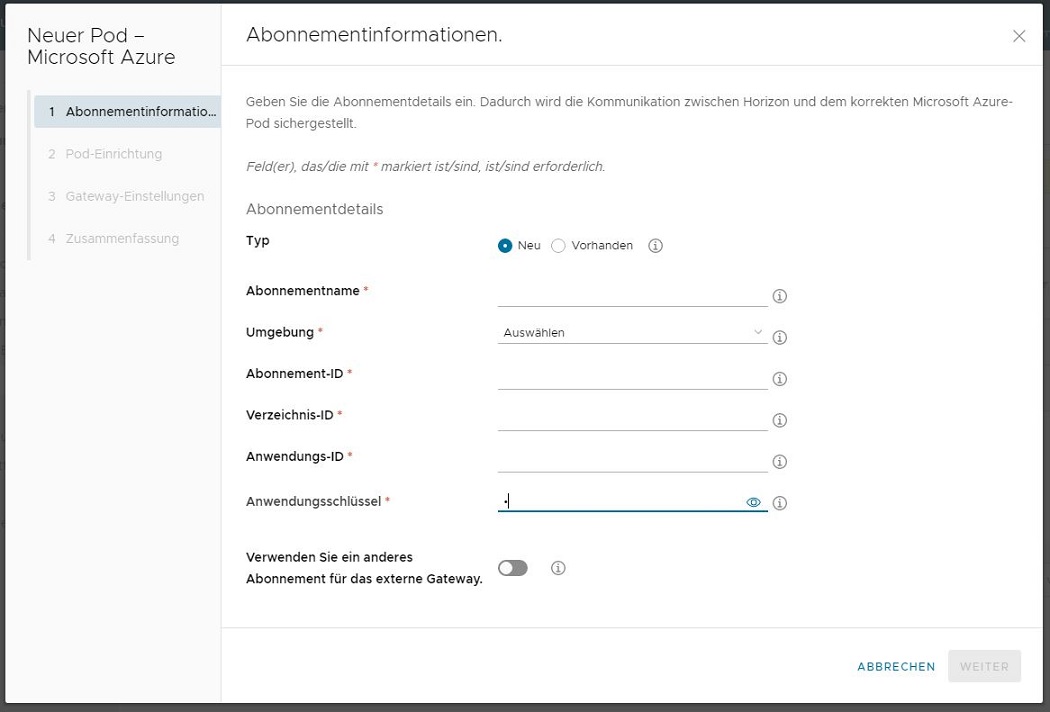

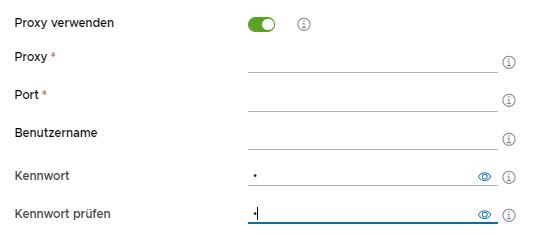

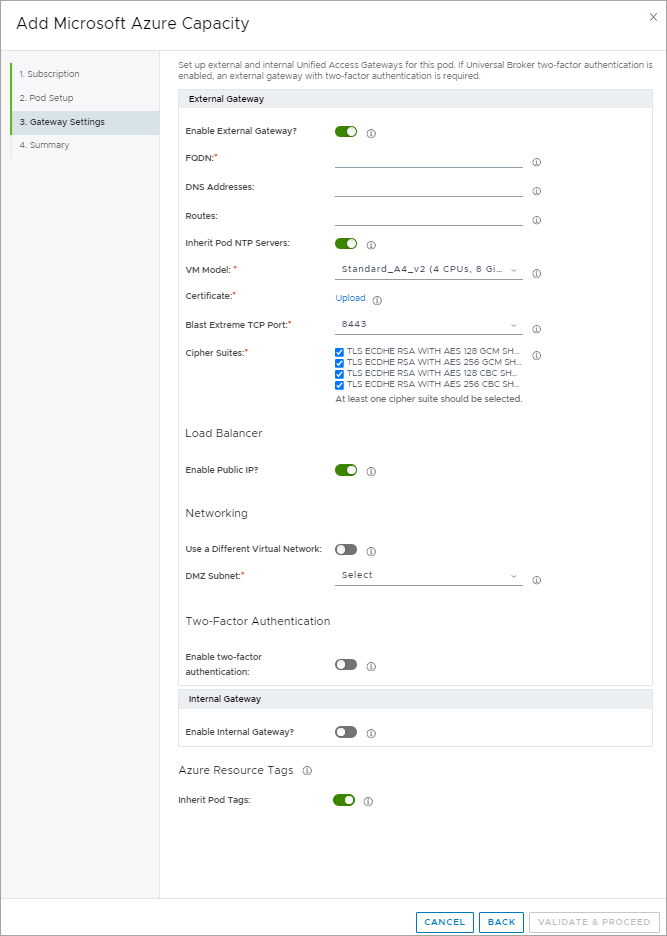

Der Assistent durchläuft mehrere Schritte. Klicken Sie nach der Angabe der Informationen in einem Schritt auf Weiter, um mit dem nächsten Schritt fortzufahren.

Voraussetzungen

Bevor Sie den Assistenten für die Pod-Bereitstellung starten, stellen Sie sicher, dass Sie über die erforderlichen Elemente verfügen. Die Elemente, die Sie im Assistenten angeben müssen, variieren je nach den gewünschten Optionen für die Pod-Konfiguration. Die Liste finden Sie unter First-Gen-Mandanten – Voraussetzungen für die Ausführung des First-Gen-Pod-Bereitstellungsassistenten.

Zusätzlich zu den Elementen, die für die gewünschte Konfiguration eines zusätzlichen Pods erforderlich sind, müssen Sie Ihren ersten Cloud-verbundenen Pod vollständig bereitstellen und die Active Directory-Schritte für die Bindung und den Beitritt der Domäne ausführen, damit Sie zusätzliche Pods bereitstellen können. Alle Cloud-verbundenen Pods innerhalb Ihres Kundenkontodatensatzes nutzen dieselben Active Directory-Informationen, und sämtliche Cloud-konfigurierten Active Directory-Domänen müssen für alle Cloud-verbundenen Pods sichtbar sein. Weitere Informationen finden Sie unter First-Gen-Mandanten – Durchführen der ersten erforderlichen Active Directory Domänenregistrierung für Ihren Horizon Cloud Steuerungsebene-Mandanten.

Wenn Ihr Mandant mit Universal Broker konfiguriert ist und für die Broker-Einstellungen die Zwei-Faktor-Authentifizierung aktiviert ist, müssen Sie über ein externes Unified Access Gateway mit Einstellungen für die Zwei-Faktor-Authentifizierung verfügen und denselben Zwei-Faktor-Authentifizierungstyp verwenden.

Prozedur

Ergebnisse

Die Bereitstellung des Pods kann bis zu einer Stunde dauern. Während der Bereitstellung des Pods wird eine Statusanzeige für diesen Pod angezeigt. Möglicherweise müssen Sie den Bildschirm in Ihrem Browser aktualisieren, um den Fortschritt zu verfolgen.

Nächste Maßnahme

- Wenn das externe Gateway des Pods eine Zwei-Faktor-Authentifizierung konfiguriert hat und der Zwei-Faktor-Authentifizierungsserver nicht innerhalb derselben VNet-Topologie erreichbar ist, in der die Unified Access Gateway-Instanzen des Gateways bereitgestellt werden, konfigurieren Sie diesen Zwei-Faktor-Authentifizierungsserver so, dass er die Kommunikation von der IP-Adresse des Lastausgleichsdiensts des externen Gateways zulässt.

In diesem Szenario, in dem der Zwei-Faktor-Authentifizierungsserver innerhalb derselben VNet-Topologie wie die Gateway-Bereitstellung nicht erreichbar ist, versuchen die Unified Access Gateway-Instanzen, mithilfe dieser Lastausgleichsadresse Kontakt mit diesem Server herzustellen. Um diesen Kommunikationsdatenverkehr zuzulassen, stellen Sie sicher, dass die IP-Adresse der Lastausgleichsdienstressource, die sich in der Ressourcengruppe des externen Gateways befindet, in der Konfiguration des Zwei-Faktor-Authentifizierungsservers als ein Client oder als registrierter Agent angegeben ist. Informationen zum Zulassen dieser Kommunikation finden Sie in der Dokumentation Ihres Zwei-Faktor-Authentifizierungsservers.

- Wenn Ihr Zwei-Faktor-Authentifizierungsserver innerhalb derselben VNet-Topologie erreichbar ist, konfigurieren Sie den Zwei-Faktor-Authentifizierungsserver so, dass er die Kommunikation von den entsprechenden Netzwerkkarten zulässt, die für die Unified Access Gateway-Instanzen der Bereitstellung in Microsoft Azure erstellt wurden.

Ihr Netzwerkadministrator bestimmt die Netzwerksichtbarkeit des Zwei-Faktor-Authentifizierungsservers für die Azure-VNet-Topologie und die für die Bereitstellung verwendeten Subnetze. Der Zwei-Faktoren-Authentifizierungsserver muss die Kommunikation von den IP-Adressen der Netzwerkkarten der Unified Access Gateway-Instanzen zulassen, die dem Teilnetz entsprechen, für das Ihr Netzwerkadministrator dem Zwei-Faktoren-Authentifizierungsserver Netzwerksichtbarkeit gewährt hat.

Die Ressourcengruppe des Gateways in Microsoft Azure hat vier Netzwerkkarten, die diesem Subnetz entsprechen, zwei, die derzeit für die beiden Unified Access Gateway-Instanzen aktiv sind, und zwei, die im Leerlauf sind und zu aktiven Netzwerkkarten werden, nachdem der Pod und seine Gateways eine Aktualisierung durchlaufen haben.

Um den Kommunikationsdatenverkehr zwischen dem Gateway und dem Zwei-Faktor-Authentifizierungsserver sowohl für laufende Pod-Vorgänge als auch nach jeder Pod-Aktualisierung zu unterstützen, stellen Sie sicher, dass die IP-Adressen dieser vier Netzwerkkarten in der Konfiguration des Servers als Clients oder als registrierte Agenten angegeben sind. Informationen zum Zulassen dieser Kommunikation finden Sie in der Dokumentation Ihres Zwei-Faktor-Authentifizierungsservers.

- Ordnen Sie für eine externe Unified Access Gateway-Konfiguration den vollqualifizierten Domänennamen, den Sie im Bereitstellungsassistenten eingegeben haben, dem automatisch generierten FQDN für den öffentlichen Microsoft Azure-Lastausgleich des Pods zu.

- Ordnen Sie für eine interne Unified Access Gateway-Konfiguration den FQDN, den Sie im Bereitstellungsassistenten eingegeben haben, der privaten IP-Adresse des internen Microsoft Azure-Lastausgleichs des Pods zu.

Unter So rufen Sie die Lastausgleich-Informationen des Horizon Cloud-Pod-Gateways für die Zuordnung im DNS-Server ab finden Sie die Schritte zum Auffinden der Lastausgleichsinformationen auf der Detailseite des Pods.