Nach dem Klicken auf Überprüfen und Fortfahren überprüft das System Ihre angegebenen Werte. Wenn alle Elemente erfolgreich überprüft wurden, zeigt der Assistent eine Übersicht über die Informationen zu Ihrer Überprüfung an. Anschließend starten Sie den Bereitstellungsvorgang.

Prozedur

Ergebnisse

Die Bereitstellung kann je nach Netzwerkverkehr zwischen Microsoft Azure Cloud und der Horizon Cloud-Steuerungsebene zwischen 30 und 45 Minuten dauern.

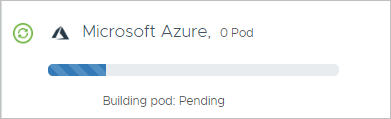

Bis der Pod erfolgreich bereitgestellt wurde, wird ein Fortschrittssymbol im Bildschirm „Erste Schritte“ der Konsole angezeigt. Möglicherweise müssen Sie den Bildschirm in Ihrem Browser aktualisieren, um den Fortschritt zu verfolgen. Die browserbasierte Benutzeroberfläche kann nach ca. 30 Minuten ausfallen und Sie bitten, sich wieder einzuloggen.

Wenn der Pod nach 20 Minuten noch nicht vom Status Pending zu Downloading gewechselt hat und Sie keine Bereitstellung in Microsoft Azure China durchführen, versetzt das System den Pod automatisch in den Zustand Error und zeigt eine Meldung an, die besagt, dass der Pod keine Verbindung zu den Cloud-Diensten herstellen kann und dass Sie die Netzwerkkonnektivität in Ihrer Microsoft Azure-Umgebung überprüfen sollten.

Wenn der Pod im Status Error angezeigt wird, liegt die Ursache wahrscheinlich in der Netzwerkkonfiguration oder der Firewall Ihrer Umgebung, die den Zugriff auf einen oder mehrere der auf der Seite DNS-Anforderungen aufgeführten erforderlichen Speicherorte verweigert. Das für das VNet konfigurierte DNS kann möglicherweise keine internen oder externen Namen auflösen oder die erforderlichen ausgehenden Ports sind nicht geöffnet oder werden von der Firewall blockiert. Manchmal kommt es zu einem vorübergehenden Verlust der Konnektivität zu den *.azure.com-Hostnamen. Sie können einige Tests durchführen, um zu prüfen, ob das Networking in Ihrer Umgebung ordnungsgemäß konfiguriert ist und die Anforderungen des Pods erfüllt. Sehen Sie sich den Inhalt auf den Seiten an, die mit Fehlerbehebung bei Problemen mit der Pod-Bereitstellung oder bei der erstmaligen Domänenbindung beginnen.

Während der Bereitstellung des Pods werden im Abschnitt „Kapazität“ der Seite „Erste Schritte“ die verschiedenen Phasen angezeigt (Ausstehend, Wird heruntergeladen, Wird erstellt, Verbindung wird hergestellt usw.).

Die folgende Tabelle zeigt einige ungefähre beispielhafte Dauerangaben für die Phasen der Pod-Erstellung.

| Phase | Beispielhafte Dauer |

|---|---|

| Ausstehend | Ein oder zwei Minuten |

| Wird heruntergeladen | Ein oder zwei Minuten |

| Erstellen | 20 Minuten |

| Verbinden | 10 Minuten |

Wenn der Pod erfolgreich bereitgestellt wurde:

- Horizon Cloud sendet eine Benachrichtigungs-E-Mail an den Kontoinhaber, die im entsprechenden Horizon Cloud-Kundenkonto-Datensatz identifiziert ist. Die E-Mail gibt an, dass das Onboarding des Pods abgeschlossen ist.

- Auf dem Bildschirm „Erste Schritte“ wird ein grünes Häkchen angezeigt.

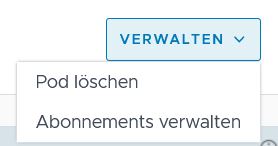

Da Ihre Active Directory-Domäne zu diesem Zeitpunkt noch nicht beim Pod registriert ist, ist die Option Pod löschen im Menü Verwalten verfügbar. Wenn der Bereitstellungsvorgang aus irgendeinem Grund fehlschlägt oder wenn Sie die verwendeten Werte verwerfen und neu beginnen möchten, bevor Sie Ihre Active Directory-Domäne registrieren, können Sie durch Klicken auf die bereitgestellten Artefakte löschen. Wenn auf dem Bildschirm angegeben wird, dass der Pod erfolgreich gelöscht wurde, können Sie den Vorgang neu starten, indem Sie erneut auf klicken. Der folgende Screenshot veranschaulicht die Position der Option .

- Melden Sie sich von der Horizon Cloud-Benutzeroberfläche ab.

- Melden Sie sich beim Microsoft Azure-Portal an.

- Navigieren Sie zu Ihrem VNet.

- Wenn Sie festgelegt haben, dass der Bereitsteller die Subnetze des Pods automatisch erstellt, stellen Sie sicher, dass keine vom Pod erstellten Subnetze vorhanden sind und dass die Adressbereiche, die Sie für die Subnetze des Pods angegeben haben, aus dem Adressbereich des VNet entfernt wurden.

Nächste Maßnahme

Erweitern Sie den Abschnitt „Allgemeine Einrichtung“ des Bildschirms „Erste Schritte“ und führen Sie die erforderliche Aufgabe zur Registrierung einer Active Directory-Domäne aus. Die Registrierung von Active Directory ist der nächste erforderliche Schritt. Nach der Registrierung der Domäne und dem Festlegen der Superadministratorrolle für eine Domänengruppe macht das System für Sie die gesamte Konsole zugänglich. Anschließend setzen Sie die Verwaltung dieses Pods in der Konsole fort. Weitere Informationen finden Sie im Kapitel „Erste Schritte“ im Administratorhandbuch für Horizon Cloud. Folgen Sie nach der Registrierung der Active Directory-Domäne dem Assistenten für erste Schritte, um zu erfahren, welche Aufgabe als Nächstes ausgeführt werden muss.

Sie müssen die entsprechenden CNAME-Datensätze in Ihrem DNS-Server entsprechend dem von Ihnen angegebenen Gateway-Typ einrichten. Weitere CNAME-Informationen finden Sie unter Abrufen der Lastausgleich-Informationen des Horizon Cloud-Pod-Gateways für die Zuordnung im DNS-Server.

Wenn sowohl die externe als auch die interne Gateway-Konfiguration denselben FQDN verwenden, müssen Sie nach der Bereitstellung des Pods das Routing von eingehendem Datenverkehr der Endbenutzer-Clients zur entsprechenden Lastausgleich-Ressource in den Ressourcengruppen des Gateways konfigurieren. Das Ziel besteht darin, das Routing so einzurichten, dass der Client-Datenverkehr aus dem Internet an den öffentlichen Microsoft Azure Load Balancer des externen Gateways und der Client-Datenverkehr aus Ihrem Intranet an den internen Microsoft Azure Load Balancer des internen Gateways weitergeleitet wird. Wenn beide Gateways den gleichen FQDN haben, konfigurieren Sie ein aufgeteiltes DNS (Split Domain Name System), um die Gateway-Adresse entweder zum externen Gateway oder zum internen Gateway aufzulösen, je nach dem Ursprungsnetzwerk der DNS-Abfrage des Endbenutzer-Clients.

- Wenn das externe Gateway des Pods eine Zwei-Faktor-Authentifizierung konfiguriert hat und der Zwei-Faktor-Authentifizierungsserver nicht innerhalb derselben VNet-Topologie erreichbar ist, in der die Unified Access Gateway-Instanzen des Gateways bereitgestellt werden, konfigurieren Sie diesen Zwei-Faktor-Authentifizierungsserver so, dass er die Kommunikation von der IP-Adresse des Lastausgleichsdiensts des externen Gateways zulässt.

In diesem Szenario, in dem der Zwei-Faktor-Authentifizierungsserver innerhalb derselben VNet-Topologie wie die Gateway-Bereitstellung nicht erreichbar ist, versuchen die Unified Access Gateway-Instanzen, mithilfe dieser Lastausgleichsadresse Kontakt mit diesem Server herzustellen. Um diesen Kommunikationsdatenverkehr zuzulassen, stellen Sie sicher, dass die IP-Adresse der Lastausgleichsdienstressource, die sich in der Ressourcengruppe des externen Gateways befindet, in der Konfiguration des Zwei-Faktor-Authentifizierungsservers als ein Client oder als registrierter Agent angegeben ist. Informationen zum Zulassen dieser Kommunikation finden Sie in der Dokumentation Ihres Zwei-Faktor-Authentifizierungsservers.

- Wenn Ihr Zwei-Faktor-Authentifizierungsserver innerhalb derselben VNet-Topologie erreichbar ist, konfigurieren Sie den Zwei-Faktor-Authentifizierungsserver so, dass er die Kommunikation von den entsprechenden Netzwerkkarten zulässt, die für die Unified Access Gateway-Instanzen der Bereitstellung in Microsoft Azure erstellt wurden.

Ihr Netzwerkadministrator bestimmt die Netzwerksichtbarkeit des Zwei-Faktor-Authentifizierungsservers für die Azure-VNet-Topologie und die für die Bereitstellung verwendeten Subnetze. Der Zwei-Faktoren-Authentifizierungsserver muss die Kommunikation von den IP-Adressen der Netzwerkkarten der Unified Access Gateway-Instanzen zulassen, die dem Teilnetz entsprechen, für das Ihr Netzwerkadministrator dem Zwei-Faktoren-Authentifizierungsserver Netzwerksichtbarkeit gewährt hat.

Die Ressourcengruppe des Gateways in Microsoft Azure hat vier Netzwerkkarten, die diesem Subnetz entsprechen, zwei, die derzeit für die beiden Unified Access Gateway-Instanzen aktiv sind, und zwei, die im Leerlauf sind und zu aktiven Netzwerkkarten werden, nachdem der Pod und seine Gateways eine Aktualisierung durchlaufen haben.

Um den Kommunikationsdatenverkehr zwischen dem Gateway und dem Zwei-Faktor-Authentifizierungsserver sowohl für laufende Pod-Vorgänge als auch nach jeder Pod-Aktualisierung zu unterstützen, stellen Sie sicher, dass die IP-Adressen dieser vier Netzwerkkarten in der Konfiguration des Servers als Clients oder als registrierte Agenten angegeben sind. Informationen zum Zulassen dieser Kommunikation finden Sie in der Dokumentation Ihres Zwei-Faktor-Authentifizierungsservers.

Informationen zum Abrufen dieser IP-Adressen finden Sie im Thema Aktualisieren des Zwei-Faktor-Authentifizierungssystems mit den erforderlichen Informationen zum Horizon Cloud-Pod-Gateway.