VMware Cloud on AWS utilizza NSX per creare e gestire reti SDDC. NSX fornisce un'infrastruttura semplificata definita dal software per creare ambienti di applicazioni nativi del cloud.

La guida Rete e sicurezza di VMware Cloud on AWS illustra come utilizzare la scheda Rete e sicurezza di Console di VMware Cloud per gestire le reti dell'SDDC. È inoltre possibile utilizzare l'interfaccia utente di NSX Manager Web per gestire queste reti e, a partire dalla versione 1.22 di SDDC, utilizzare il Utilizzo del dashboard Rete e sicurezza, che fornisce una visualizzazione semplificata della rete SDDC insieme ai collegamenti alle funzionalità di NSX Manager pertinenti.

NSX Manager supporta un superset di funzionalità disponibili nella scheda Rete e sicurezza. Vedere NSX Manager nella Guida all'amministrazione di NSX Data Center per informazioni sull'utilizzo di NSX Manager. NSX Manager nell'SDDC di VMware Cloud on AWS è accessibile da un indirizzo IP pubblico raggiungibile da qualsiasi browser in grado di connettersi a Internet. È inoltre possibile accedervi dalla rete interna tramite una VPN o AWS Direct Connect. Per dettagli, consultare Apertura di NSX Manager.

Il layout e la navigazione nell'interfaccia utente Web di NSX Manager sono simili a quelli indicati nella scheda Console di VMware Cloud Rete e sicurezza ed è possibile completare la maggior parte delle procedure del presente documento con entrambi gli strumenti. La scheda Rete e sicurezza combina le funzionalità dei Servizi di rete di NSX, come VPN, NAT e DHCP con le funzionalità della NSX Sicurezza, come i firewall. Quando una procedura richiede l'utilizzo di NSX Manager viene segnalato nei prerequisiti della procedura stessa.

Topologia di rete dell'SDDC

La rete di elaborazione include un numero arbitrario di segmenti logici per le macchine virtuali del carico di lavoro. Vedere Valori massimi di configurazione di VMware per i limiti correnti sui segmenti logici. In una configurazione iniziale dell'SDDC a host singolo, viene creata una rete di elaborazione con un singolo segmento instradato. Nelle configurazioni dell'SDDC che dispongono di più host, è necessario creare segmenti di rete di elaborazione in base alle proprie esigenze. Vedere Valori massimi di configurazione di VMware per i limiti applicabili.

- Il livello 0 gestisce il traffico da nord a sud (il traffico che lascia o accede all'SDDC o tra i gateway di gestione ed elaborazione). Nella configurazione predefinita ogni SDDC ha un singolo router di livello 0. Se un SDDC è un membro di un gruppo di SDDC, è possibile riconfigurare l'SDDC per aggiungere router di livello 0 che gestiscono il traffico del gruppo di SDDC. Vedere Configurazione di un SDDC Multi-Edge con gruppi di traffico.

- Il livello 1 gestisce il traffico est-ovest (traffico tra segmenti di rete instradati all'interno di SDDC). Nella configurazione predefinita ogni SDDC ha un singolo router di livello 1. Se necessario, è possibile creare e configurare gateway di livello 1 aggiuntivi. Vedere Aggiunta di un gateway di livello 1 personalizzato a un SDDC VMware Cloud on AWS.

- Appliance di NSX Edge

-

L'appliance NSX Edge predefinita viene implementata come coppia di macchine virtuali eseguite in modalità attiva/standby. Questa appliance fornisce la piattaforma su cui vengono eseguiti i router di livello 0 e di livello 1 predefiniti, insieme alle connessioni VPN IPsec e al relativo routing BGP. Tutto il traffico nord-sud passa attraverso il router di livello 0 predefinito. Per evitare l'invio di traffico est-ovest tramite l'appliance, un componente di ogni router di livello 1 viene eseguito in ogni host ESXi che gestisce il routing per le destinazioni all'interno dell'SDDC.

Se è necessaria larghezza di banda aggiuntiva per il sottoinsieme di questo traffico instradato verso i membri del gruppo di SDDC, un gateway Direct Connect collegato a un gruppo di SDDC, HCX Service Mesh o al VPC connesso, è possibile riconfigurare l'SDDC in modo che sia di tipo multi-Edge creando gruppi di traffico, ognuno dei quali creerà un router T0 aggiuntivo. Per dettagli, consultare Configurazione di un SDDC Multi-Edge con gruppi di traffico.

Nota:Il traffico VPN, nonché il traffico DX verso un VIF privato devono passare attraverso il T0 predefinito e non possono essere instradati a un gruppo di traffico non predefinito. Inoltre, poiché le regole NAT vengono eseguite sempre nel router T0 predefinito, i router T0 aggiuntivi non possono gestire il traffico soggetto alle regole NAT. Ciò include il traffico da e verso la connessione Internet nativa dell'SDDC. Include inoltre il traffico verso il servizio Amazon S3, il quale utilizza una regola NAT e deve passare attraverso il T0 predefinito.

- Gateway di gestione (MGW)

- MGW è un router di livello 1 che gestisce il routing e il firewall per vCenter Server e le altre appliance di gestione in esecuzione nell'SDDC. Le regole del firewall del gateway di gestione vengono eseguite in MGW e controllano l'accesso alle macchine virtuali di gestione. In un nuovo SDDC, la connessione Internet è contrassegnata con Non connessa nella scheda Panoramica e rimane bloccata finché non si crea una regola del firewall del gateway di gestione che consente l'accesso da un'origine attendibile. Vedere Aggiunta o modifica delle regole del firewall del gateway di gestione.

- Gateway di elaborazione (CGW)

- Il CGW è un router di livello 1 che gestisce il traffico di rete per le macchine virtuali del carico di lavoro connesse ai segmenti di rete di elaborazione instradati. Le regole del firewall del gateway di elaborazione, insieme alle regole NAT, vengono eseguite nel router di livello 0. Nella configurazione predefinita, queste regole bloccano tutto il traffico da e verso i segmenti di rete di elaborazione (vedere Configurazione di rete e sicurezza del gateway di elaborazione).

Routing tra l'SDDC e il VPC connesso

Quando si crea un SDDC, vengono preallocate 17 interfacce di rete ENI (Elastic Network Interface) AWS nel VPC selezionato di proprietà dell'account AWS specificato al momento della creazione dell'SDDC. Assegnare a ciascuna di queste ENI un indirizzo IP dalla subnet specificata in fase di creazione dell'SDDC, quindi collegare ciascuno degli host nel cluster dell'SDDC Cluster-1 a una di queste ENI. All'ENI sulla quale è in esecuzione l'appliance NSX Edge attiva viene assegnato un indirizzo IP aggiuntivo.

Questa configurazione, nota come VPC connesso, supporta il traffico di rete tra le macchine virtuali nell'SDDC e le istanze e i servizi AWS nativi con indirizzi nel blocco del CIDR primario del VPC connesso. Quando vengono creati o eliminati segmenti di rete instradati connessi al CGW predefinito, la tabella di route principale viene aggiornata automaticamente. Quando è abilitata la modalità Elenco di prefissi gestiti per il VPC connesso, vengono aggiornate anche la tabella di route principale e tutte le tabelle di route personalizzate a cui è stato aggiunto l'elenco dei prefissi gestiti.

L'interfaccia del VPC connesso (o SERVICES) viene utilizzata per tutto il traffico verso le destinazioni all'interno del CIDR primario del VPC connesso. Quando si utilizza la configurazione predefinita, i servizi o le istanze AWS che comunicano con l'SDDC devono trovarsi in subnet associate alla tabella di route principale del VPC connesso. Se la modalità Elenco prefissi gestiti da AWS è abilitata (vedere Abilitazione della modalità elenco prefissi gestiti da AWS per Amazon VPC connesso), è possibile aggiungere manualmente l'elenco di prefissi gestiti a qualsiasi tabella di route personalizzata all'interno del VPC connesso se si desidera che le istanze e i servizi AWS che utilizzano tali tabelle di route personalizzate comunichino con i carichi di lavoro dell'SDDC tramite l'interfaccia SERVICES.

Quando l'appliance NSX Edge nell'SDDC viene spostata in un altro host per effettuare il ripristino da un errore o durante la manutenzione dell'SDDC, l'indirizzo IP allocato all'appliance viene spostato nella nuova interfaccia ENI (nel nuovo host) e la tabella di route principale, insieme a qualsiasi altra tabella di route personalizzata che utilizzi l'elenco dei prefissi gestiti, viene aggiornata in modo da riflettere la modifica. Se la tabella di route principale è stata sostituita o si utilizza una tabella di route personalizzata ma non la si è abilitata per la modalità Elenco prefissi gestiti, l'aggiornamento non riesce e il traffico di rete non può più essere instradato tra le reti dell'SDDC e il VPC connesso. Vedere Visualizzazione delle informazioni sul VPC connesso e risoluzione dei problemi relativi al VPC connesso per ulteriori informazioni su come utilizzare Console di VMware Cloud per visualizzare i dettagli del VPC connesso.

VMware Cloud on AWS offre diverse funzionalità che consentono di aggregare le route verso il VPC connesso, gli altri VPC e i VMware Managed Transit Gateway. Vedere Abilitazione della modalità elenco prefissi gestiti da AWS per Amazon VPC connesso.

Per un approfondimento sull'architettura di rete dell'SDDC e gli oggetti di rete di AWS che la supportano, leggere l'articolo su VMware Cloud Tech Zone VMware Cloud on AWS: Architettura di rete dell'SDDC.

Indirizzi di rete riservati

|

Questi intervalli sono riservati all'interno della subnet di gestione dell'SDDC, ma possono essere utilizzati nelle reti locali o nei segmenti della rete di elaborazione SDDC. |

|

In base a RFC 3927, tutti gli indirizzi 169.254.0.0/16 rappresentano un intervallo link-local (collegamento locale) che non può essere indirizzato oltre una singola subnet. Tuttavia, con l'eccezione di questi blocchi CIDR, è possibile utilizzare gli indirizzi 169.254.0.0/16 per le interfacce tunnel virtuali. Vedere Creazione di una VPN basata su route. |

| 192.168.1.0/24 | Questo è il CIDR del segmento di elaborazione predefinito per un SDDC iniziale a host singolo e non è riservato in altre configurazioni. |

Supporto multicast nelle reti dell'SDDC

Nelle reti dell'SDDC, il traffico multicast di livello 2 viene considerato come traffico broadcast nel segmento di rete da cui ha origine. Non viene instradato oltre tale segmento. Le funzionalità di ottimizzazione del traffico multicast di livello 2, come IGMP snooping, non sono supportate. Il multicast di livello 3 (ad esempio Protocol Independent Multicast) non è supportato in VMware Cloud on AWS.

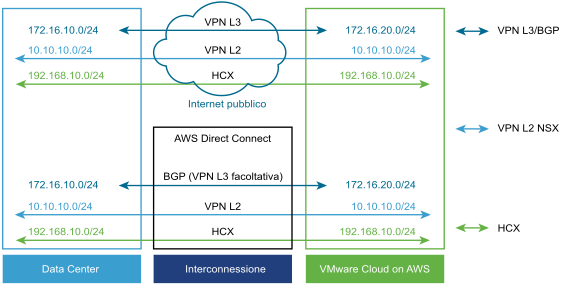

Connessione dell'SDDC in locale all'SDDC cloud

- VPN di livello 3 (L3)

- Una VPN di livello 3 offre una connessione sicura tra il data center in locale e l'SDDC di VMware Cloud on AWS su Internet pubblico , AWS Direct Connect. Queste VPN IPsec possono essere basate su routing o su criteri. Per l'endpoint locale, è possibile utilizzare qualsiasi dispositivo che supporti le impostazioni elencate in Riferimento per le impostazioni VPN IPsec.

- VPN di livello 2 (L2)

- Una VPN di livello 2 fornisce una rete estesa o allungata con un singolo spazio di indirizzamento IP che si estende al data center in locale e all'SDDC e consente la migrazione a caldo o a freddo dei carichi di lavoro in locale all'SDDC. È possibile creare un solo tunnel VPN L2 in qualsiasi SDDC. L'estremità in locale del tunnel richiede NSX. Se non si utilizza già NSX nel data center in locale, è possibile scaricare un'appliance NSX Edge autonoma per fornire la funzionalità richiesta. Una VPN L2 può connettere il data center in locale all'SDDC su Internet pubblico o su AWS Direct Connect.

- AWS Direct Connect (DX)

- AWS Direct Connect è un servizio fornito da AWS che crea una connessione ad alta velocità e bassa latenza tra il data center in locale e i servizi AWS. Quando si configura AWS Direct Connect, le VPN possono instradare il traffico su DX anziché su Internet pubblico. Poiché DX implementa il routing BGP (Border Gateway Protocol), l'utilizzo di una VPN L3 per la rete di gestione è facoltativo quando si configura DX. Il traffico DX non è crittografato. Se si desidera crittografarlo, configurare una VPN IPsec che utilizza DX e un indirizzo IP privato.

- VMware HCX

- VMware HCX, una soluzione di mobilità delle applicazioni multi-cloud, viene fornita gratuitamente a tutti gli SDDC e facilita la migrazione delle macchine virtuali dei carichi di lavoro da e verso il data center in locale all'SDDC. Per ulteriori informazioni sull'installazione, la configurazione e l'utilizzo di HCX, vedere Elenco di controllo per la migrazione ibrida con HCX.

Considerazioni sulla MTU per il traffico interno ed esterno

- Il gruppo di SDDC e DX condividono la stessa interfaccia, pertanto è necessario utilizzare il valore MTU più basso (8500 byte) quando entrambe le connessioni sono in uso.

- Tutte le NIC e le interfacce della macchina virtuale nello stesso segmento devono avere la stessa MTU.

- L'MTU può essere diversa tra i segmenti purché gli endpoint supportino PMTUD e tutti i firewall nel percorso consentano il traffico ICMP.

- La MTU di livello 3 (IP) deve essere minore o uguale alle dimensioni massime supportate dei pacchetti (MTU) della connessione del livello 2 sottostante meno qualsiasi sovraccarico del protocollo. In VMware Cloud on AWS è il segmento NSX che supporta i pacchetti di livello 3 con una MTU fino a 8900 byte.

Informazioni sulle prestazioni della rete dell'SDDC

Per un approfondimento sulle prestazioni della rete dell'SDDC, leggere VMware Cloud Tech Zone Designlet Informazioni sulle prestazioni della rete di VMware Cloud on AWS.