このドキュメント ページでは、Horizon Edge を Microsoft Azure サブスクリプションにデプロイするために使用する Horizon Universal Console の Horizon Edge の追加 UI フローの手順について説明します。

概要

Horizon Edge は、シン Edge クラウド インフラストラクチャです。Microsoft Azure デプロイの場合、Azure サブスクリプションはプロバイダです。

環境が少なくとも 1 つの Active Directory ドメインと ID プロバイダで構成されると、コンソールによってこの [Horizon Edge を追加] UI フローが使用可能になります。

デプロイ タイプ

Microsoft Azure にデプロイされた Horizon Edge は、Edge Gateway (VM) 形式または Edge Gateway (AKS) 形式のいずれかを使用します。

必要な資質に基づいて、使用するタイプを決定します。

| デプロイ タイプ | 主な品質 | 詳細 |

|---|---|---|

| AKS |

|

AKS は、Microsoft Azure データセンターのエンタープライズ クラウド ネイティブ アプリケーションの Microsoft Azure 標準です。 AKS タイプは、クラスタ化されたアーキテクチャの Edge Gateway を提供し、SSO ログイン エクスペリエンスと監視データ収集をサポートする複製されたサービスを提供します。 |

| 仮想マシン |

|

AKS タイプよりも前提条件が少ないため、仮想マシン タイプのデプロイがより簡単ですが、デプロイされた仮想マシンが使用できなくなった場合は、次のようになります。

|

前提条件

コンソールでこれらの手順を実行する前に、ユーザーまたは IT チームが次の項目を完了していることを確認する必要があります。

たとえば、AKS タイプをデプロイする場合、[クラスタ送信タイプ] で選択した NAT ゲートウェイが選択した [管理サブネット] に接続されていない場合、[デプロイ] をクリックすると、ユーザー インターフェイスにメッセージが表示され、それ以上の手順に進むことはできません。その時点で、ウィザードを終了し、NAT ゲートウェイを管理サブネットに接続する要件を満たしてから、ウィザードを最初からやり直す必要があります。

- Microsoft Edge をデプロイするための要件チェックリストを確認し、それらの要件が満たされていることを確認します。

- Microsoft Azure のデプロイ、Horizon Edge - デプロイの準備ページ内のハイパーリンクされたページで説明されている準備項目を確認し、それらの項目が完了していることを確認します。

- Azure サブスクリプション情報、ネットワーク情報、FQDN、および関連する項目を確認し、ウィザードのフィールドとリストで指定できるようにします。

- 必要な送信ポートが許可されていることを確認します。Microsoft Azure 環境に Horizon Edge Gateway をデプロイするために適切なターゲット URL をアクセス可能にするを参照してください。

- トラフィックのルーティングにプロキシ サーバを使用する場合は、Edge 管理サブネットを介してアクセスできる必要があります。

- この Horizon Edge のプライマリ プロバイダを Horizon Edge Gateway および Unified Access Gateway インスタンス専用にするか、プライマリ プロバイダがエンドユーザーのデスクトップとアプリケーションも提供するようにするかを決定します。

注: プライマリ プロバイダをこの Horizon Edge のゲートウェイ アプライアンス専用にする場合は、デスクトップとアプリケーションのセカンダリ プロバイダを指定するウィザードの手順で Azure サブスクリプション情報が必要になります。

デプロイ ウィザードの開始

コンソールでは、[Horizon Edge を追加] ウィザードをさまざまなエントリ ポイントから使用できます。コンソールでのこの手順の開始点は通常、環境が新規であるか、Horizon 8 または Microsoft Azure 向けの Horizon Edge の既存のデプロイがあるかによって異なります。

- Horizon Edge はまだありません - コンソールの Horizon Edge カードから開始します

-

環境に Horizon Edge がない場合、通常は

[デプロイの開始] をクリックしてウィザードを開始します。

次のスクリーンショットは、この [Horizon Edge] カードを示しています。

![Horizon Edge 定義を作成できる [Horizon Edge を追加] ページ](images/GUID-239C1CCF-6F5C-4572-A690-67F8572C215E-low.png)

- Horizon Edge がありません - 代わりに、コンソールの [キャパシティ] ページから開始します

- 環境に Horizon Edge がまだデプロイされていない場合、[キャパシティ] ページにはテキストと [開始] メニューが表示されます。このシナリオでは、ウィザードを開始するには、 の順に移動し、 の順にクリックします。

- 少なくとも 1 台の Horizon Edge - コンソールの [キャパシティ] ページから開始します

- 環境に少なくとも 1 台の Horizon Edge がデプロイされている場合、[キャパシティ] ページには既存の Horizon Edge を一覧表示するグリッドが含まれます。このシナリオでは、ウィザードを開始するには、 の順に移動し、 の順にクリックします。

![Horizon Edge 定義の一意の名前を入力する [Horizon Edge] ページ](images/GUID-2E7FCC00-493B-42F6-9933-F36215631A7C-low.png)

全般情報

この Horizon Edge をコンソールに表示される他の Edge と区別する一意の [Horizon Edge 名] を追加します。オプションで説明を追加できます。

プライマリ プロバイダ

このセクションに入力します。この手順が完了したら、次の手順に進みます。

- [Azure サブスクリプション] の場合、環境の既存のプロバイダの 1 つを選択するか、[新規追加] を使用して新しいプロバイダ サブスクリプション情報を提供します。

新しいプロバイダ サブスクリプション情報を追加する場合は、次の情報を指定します。

- コンソールに表示される他のプロバイダと区別する、このプロバイダの一意の名前。

- Microsoft Azure ポータルからの Microsoft Azure サブスクリプション ID。

- その Microsoft Azure サブスクリプション ID に適用可能な Azure クラウド タイプ、Azure リージョン、ディレクトリ ID を選択します。

- この目的のために Microsoft Azure ポータルで作成したサービス プリンシパルの情報([アプリケーション ID] および [アプリケーション キー])を指定します。

- このプロバイダを Horizon Edge Gateway および Unified Access Gateway インスタンス専用にし、エンド ユーザーに使用資格が付与されたリソースを提供するために別のプロバイダを使用する場合は、表示されたチェックボックスをオンにします。

選択しない場合、このプロバイダはエンドユーザーに資格が付与されたリソースも提供します。

- 必要に応じて、ユーザー インターフェイスを展開してこのセクションを表示することで、この Horizon Edge のデプロイに使用する Azure リソース タグを指定できます。

- 必要に応じて、このユーザー インターフェイスの手順では、最大 4 つのサービス プリンシパル([アプリケーション ID] と [アプリケーション キー] のペア)を追加できます。

セカンダリ プロバイダ

Horizon Edge へのセカンダリ プロバイダの追加はオプションです。

セカンダリ プロバイダは、プライマリ プロバイダと同じ Azure リージョンにある必要があります。

セカンダリ プロバイダごとに、最大 20,000 台の Horizon Edge の仮想マシンの合計キャパシティに対して、最大 5 つの一意のサービス プリンシパルを追加できます。

ネットワーク

[ネットワーク] セクションで、プライマリ プロバイダとセカンダリ プロバイダに使用するテナント(デスクトップ)サブネットを選択します。

後の段階でサブネットを選択できます。ただし、Horizon Edge に少なくとも 1 つのテナント サブネットが関連付けられるまで、システムはリソースをプロバイダにデプロイしないようにします。

サイト

[サイト] セクションで、環境内の既存のサイトから選択するか、[新規追加] を選択して新しいサイト情報を追加します。新しいサイトの場合は、一意の名前と、必要に応じて説明を入力します。

接続

[接続] セクションに必要な情報を入力します。この手順が完了したら、次の手順に進みます。

- この Horizon Edge に使用するネットワーク接続のタイプ([Azure Private Link] または [インターネット])を選択します。

この要件の詳細については、「Microsoft Azure サブスクリプションの要件」を参照してください。

- [App Volumes アプリケーション ストレージ] セクションで、Azure プライベート エンドポイントのサブネットを選択します。

注: プライベート エンドポイントを構成した後、エンド ユーザーは仮想マシンからログアウトし、再度ログインすることをお勧めします。

オプション 説明 [Edge Gateway 管理サブネットの使用] プライベート エンドポイント リソースが作成される Edge Gateway 管理サブネット。 このデフォルト オプションを使用することをお勧めします。

[カスタム サブネットの構成] 前提条件が設定されていることを確認します。これらの前提条件の詳細については、「App Volumes アプリケーション ストレージ アカウントの Azure プライベート エンドポイント」を参照してください。 - 確認チェック ボックスを選択します。

- [プライベート エンドポイントの vNet] ドロップダウンから仮想ネットワークを選択します。

- [サブネット] ドロップダウンから対応するサブネットを選択します。

Horizon Edge がデプロイされ、プライベート エンドポイントが正常に作成されると、プライベート エンドポイントのステータスが

Configuredになります。ステータスがNot Configuredの場合は、Horizon Edge の [App Volumes アプリケーション ストレージ] セクションの [プライベート エンドポイントの構成] オプションを使用して、プライベート エンドポイントを再度構成できます。このオプションの使用方法の詳細については、「Horizon Edge の詳細」の「App Volumes アプリケーション ストレージ アカウントのプライベート エンドポイントの構成」セクションを参照してください。既存のデスクトップ プールとファイル共有の間にアプリケーションの提供に影響を与える接続の問題があり、これらの問題をトラブルシューティングするまでストレージ アカウントのパブリック ネットワーク アクセスに戻す場合は、[プライベート エンドポイントの削除] オプションを使用できます。このオプションは、構成済みのプライベート エンドポイントを削除し、Azure ポータルのストレージ アカウントのパブリック ネットワーク アクセスを自動的に有効にします。問題を修正したら、[プライベート エンドポイントの構成] オプションを使用してプライベート エンドポイントを構成できます。

Horizon Edge Gateway

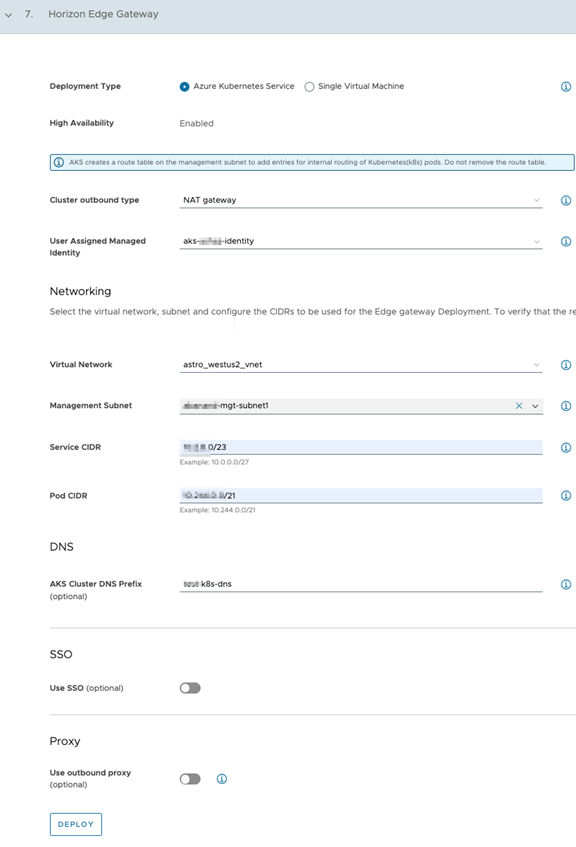

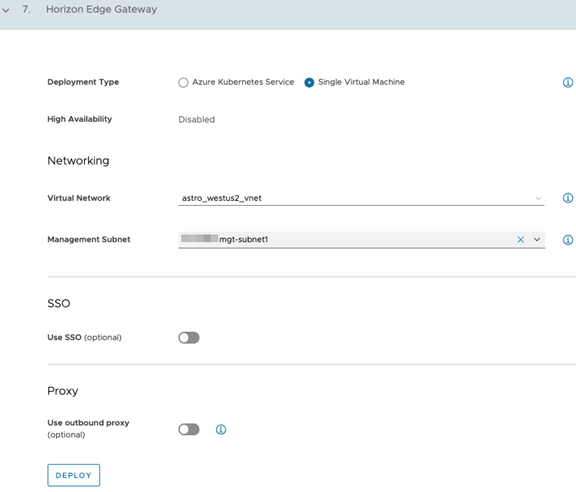

[Horizon Edge Gateway] セクションで、デプロイ タイプ([Azure Kubernetes サービス] または [単一の仮想マシン])を選択します。

デプロイ タイプを選択したら、次のように、その特定のデプロイ タイプの手順を使用して Horizon Edge Gateway 設定を構成します。

選択した展開タイプに表示される UI フィールドを完了したら、画面のプロンプトに従います。

- [Azure Kubernetes サービス] - このオプションは Edge Gateway (AKS) 用です。次のスクリーンショットは、[Azure Kubernetes サービス] デプロイ タイプを選択したときに表示される情報および要求される情報のタイプを示しています。

- [単一の仮想マシン] - このオプションは Edge Gateway (VM) 用です。次のスクリーンショットは、[単一の仮想マシン] デプロイ タイプを選択したときに表示される情報および要求される情報のタイプを示しています。

| デプロイ タイプ | 手順 |

|---|---|

| Azure Kubernetes サービス (AKS) | [Azure Kubernetes サービス] オプションの場合

|

| 単一の仮想マシン | [単一の仮想マシン] オプションの場合

|

Unified Access Gateway

[Unified Access Gateway] セクションで、デプロイに必要なフィールドに入力します。

ユーザー インターフェイスのフィールドが完了したら、次の手順に進みます。

- [アクセス タイプ] を選択します。

次の 3 つのオプションがあります。

- [企業のネットワーク経由の内部アクセス] - イントラネット(社内ネットワーク)経由でのみ仮想マシンにアクセスする場合。レイヤー 4 ロード バランサは、デスクトップ ネットワークにフロントエンドを使用してデプロイされます。

- [インターネット経由の外部アクセス] - インターネット経由で仮想マシンにアクセスする場合。レイヤー 4 ロード バランサは、パブリック IP アドレスを使用してデプロイされます。

- [内部および外部アクセス] - 内部および外部の両方のアクセスを許可します。

注: 3 つのすべてのオプションで、 *.horizon.vmware.com への送信インターネット アクセスが引き続き必要です。 Unified Access Gateway の要件を参照してください。 [企業のネットワーク経由の内部アクセス] を使用する場合、ユーザー定義のルーティングまたは NAT ゲートウェイのいずれかを [管理サブネット] に適用して送信トラフィックを許可できます。外部アクセスが DMZ ネットワークを使用して外部に構成されている場合は、DMZ ネットワーク上で *.horizon.vmware.com への外部アクセスを構成する必要があります。 - UAG の [自動パブリック IP アドレス] を有効にするにはトグルをオンに切り替え、手動パブリック IP アドレスを使用する場合はオフに切り替えます。

トグルはデフォルトでオンになっています。手動のカスタム IP アドレスが選択されている場合、外部 UAG は DMZ ネットワーク上にプライベート フロントエンド IP アドレスを使用してデプロイされます。次に、このプライベート IP アドレスからユーザーが提供したパブリック IP アドレスへのルーティングを行う必要があります。

Unified Access Gateway デプロイの FQDN を指定します。

- [証明書タイプ] フィールドで、ドロップダウン メニューから [PEM] と [PFX] のいずれかを選択します。

- [証明書] フィールドで、クライアントが Microsoft Azure の Unified Access Gateway との接続を信頼できる証明書をアップロードします。

- メニューの使用可能な仮想マシン モデルから [仮想マシン モデル] を選択します。

- [UAG 仮想マシン] フィールドに値を追加します。

- [保存] をクリックします。

次の手順

この手順を完了したら、Unified Access Gateway インスタンスに対して入力した FQDN に一致する DNS レコードを作成する必要があります。Horizon Edge Gateway および Unified Access Gateway のデプロイ後に必要な DNS レコードを構成するを参照してください。

Unified Access Gateway 2203.1 以降では、Unified Access Gateway インスタンスがメンテナンス モードになるか、または健全でない状態になり、アクセスできなくなった場合、Horizon HTML Access を使用するエンド ユーザーの進行中のセッションは健全な Unified Access Gateway インスタンスに再接続します。再接続には数分かかることがあります。

Unified Access Gateway の SSL 証明書を更新すると、エンド ユーザー セッションが終了します。