このトピックでは、Horizon Cloud テナントのブローカ移行プロセスについてと移行を実行して得られるメリットについて紹介します。シングルポッド ブローカと Universal Broker の環境の違い、およびブローカの移行前、移行中、移行後に想定可能な点について説明します。

ブローカ移行プロセスについて

ブローカの移行が完了すると、Horizon Cloud テナント環境でエンドユーザーの割り当てからリソースを仲介する方法が、シングル ポッド仲介から Universal Broker の使用に変わります。新しいテナント全体のブローカとして、Universal Broker が接続要求を管理し、要求された割り当てから利用可能な最適なリソースにルーティングします。

ブローカ移行プロセスにより、エンド ユーザー割り当てに次の変更を行います。

- VDI デスクトップ割り当ては、Universal Broker によって仲介されるマルチクラウド割り当てに変換されます。マルチクラウド割り当てには、複数のポッドの VDI デスクトップを含めることができます。

- セッションベースのデスクトップとアプリケーションの割り当ては変更されません。セッションベースのデスクトップまたはアプリケーションの割り当てには、シングル ポッドからのリソースのみを含めることができますが、割り当ては現在、Universal Broker によって仲介されています。

移行機能は、環境が現在シングル ポッド仲介を使用し、Horizon Cloud - Universal Broker に移行するためのシステム要件に記載されている前提条件を満たす場合にのみ利用できます。

Universal Broker に移行するべき理由

VMware が提供する最新のクラウドベースの仲介テクノロジーである Universal Broker の使用に移行すると、主に次のようなメリットが得られます。

- 複数のポッドからの VDI デスクトップを使用したエンド ユーザー割り当て

-

シングル ポッド仲介では、VDI 割り当て内のすべてのデスクトップが同じポッドから取得されている必要があります。デスクトップ仲介はポッドごとに行われます。

Universal Broker を使用すれば、マルチクラウド割り当てとも呼ばれる複数のポッドからの VDI デスクトップの割り当てを作成できます。エンド ユーザーは割り当てにアクセスし、その割り当てに含まれる任意のポッドからデスクトップを受信できます。詳細については、VMware Horizon Service Universal Broker についておよびそのサブトピックを参照してください。

セッションベースのデスクトップ割り当てとアプリケーション割り当てを引き続き使用できます。違う点は、これらの割り当てからのセッションベースのデスクトップとアプリケーションが、ポッドごとの仲介ではなく Universal Broker によって仲介されることです。

- すべてのリモート リソースの単一の接続 FQDN

-

シングル ポッド仲介を使用する場合、エンド ユーザーは各ポッドの完全修飾ドメイン名 (FQDN) に個別に接続して、そのポッドからの割り当てにアクセスする必要があります。仲介はポッドごとに行われます。

Universal Broker を使用すると、ユーザーは 1 つの FQDN に接続してすべての割り当てにアクセスできます。FQDN は、Universal Broker 設定で定義します。単一の FQDN を介して、ユーザーは環境内の任意のサイトから、参加しているすべてのポッド(Microsoft Azure の Horizon Cloud ポッドと VMware SDDC ベースのプラットフォーム上の Horizon ポッドの両方を含む)の割り当てにアクセスできます。ポッド間の内部ネットワークは必要ありません。

- 最適なパフォーマンスのためのグローバル ポッド接続と認識

- Universal Broker は、マルチクラウド割り当てに参加しているすべてのポッドとの直接接続を維持し、各ポッドの可用性ステータスを引き続き認識します。その結果、 Universal Broker はエンド ユーザーの接続要求を管理し、これらのポッドから直接仮想リソースにルーティングできます。パフォーマンスの低下や遅延の問題の原因となる、グローバル サーバ ロード バランシング (GSLB) やポッド間のネットワーク通信を行う必要はありません。

- スマート仲介

- Universal Broker は、地理的サイトとポッド トポロジの認識に基づいて、最短のネットワーク ルートに沿って割り当てからエンド ユーザーにリソースを仲介できます。

移行しない場合の理由

今回のリリースの Universal Broker には、機能上いくつかの既知の制限があります。ユースケースで、Universal Broker がサポートしていない機能が必要な場合は、Universal Broker がその機能をサポートするまで、シングル ポッド仲介を使用してテナント環境を維持することを検討してください。現在の Universal Broker 制限事項のリストについては、Universal Broker - 機能に関する注意事項と既知の制限を参照してください。

ブローカの移行中に何が起きますか?

移行ワークフローは、いくつかの段階で構成されます。移行を実行する手順の詳細については、シングル ポッド ブローカから Universal Broker への移行をスケジューリングして完了するを参照してください。

移行前と移行中に発生するプロセスの概要を以下に示します。

- ワークフローを開始するには、まず、移行が実行される日時をスケジューリングする必要があります。このスケジューリング タスクに沿って、移行中に Universal Broker サービスの設定に使用する構成オプションを定義します。

- スケジュールリングされた開始時刻の少なくとも 15 分前に、コンソールで進行中のすべての操作を完了し、保持する変更をすべて保存します。すべての構成ウィザードとダイアログ ボックスを閉じます。さらに、Microsoft Azure 内のすべてのポッドがオンラインで、健全な準備完了の状態であることを確認します。

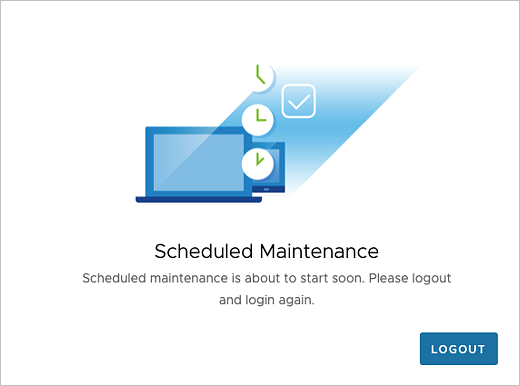

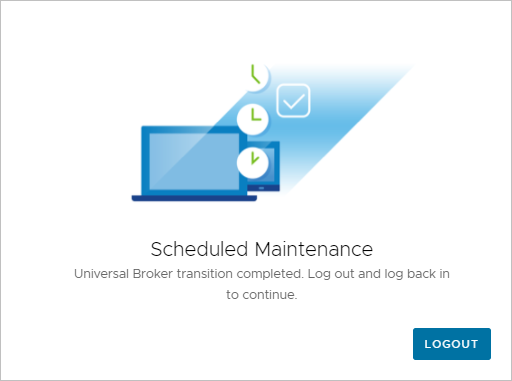

- 移行を開始すると、コンソールからログアウトして再度ログインするように求めるプロンプトが表示されます。

- 移行の最初の段階では、次の状態が予測されます。

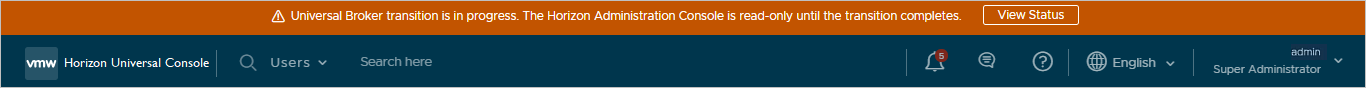

- コンソールの編集コントロールにアクセスできません。コンソールには、移行が進行中であることを示すバナーが表示されます。

- Microsoft Azure のすべてのポッドは、[Default-Site] という名前のサイトに追加されます。

- VDI デスクトップ割り当ては、Universal Broker によって仲介されるマルチクラウド割り当てに変換されます。デフォルトの割り当て設定では、接続アフィニティは [最も近いサイト] に設定され、範囲は [サイト内] に設定されます。

- セッションベースのデスクトップとアプリケーションの割り当ては変更されません。移行後、これらの割り当て内のリソースは、Universal Broker によって仲介されます。

- この間、すべての割り当てはエンドユーザーが引き続き利用でき、すべてのアクティブなユーザーセッションは開いたままで完全に機能します。

注: 移行のこの段階には通常約 10 分かかりますが、テナント環境に多数の割り当てが含まれている場合は最大 1 時間かかることがあります。移行のこの段階が完了すると、コンソールからログアウトして再度ログインするように求めるプロンプトが表示されます。

- 移行の第 2 段階では、Universal Broker サービスがセットアップ プロセスを完了し、完全に有効になります。割り当ての作成と編集を除いた、コンソールのすべての編集操作にアクセスできます。

注: 移行のこの段階には通常、最大で 30 分かかります。ただし、システムとネットワークの状態、および環境内の割り当ての総数と専用のユーザーからデスクトップへのマッピングによっては、この段階が完了するまでに数時間かかる場合があります。

移行のこの段階が完了すると、 ページに [有効] のステータスが緑色のドットで表示されます。

この時点で、ブローカ全体の移行が完了します。

ブローカの移行後に想定されることについて

ブローカの移行後にテナント環境に加えられる変更の詳細なリストについては、Universal Broker への移行後のテナント環境の最新情報を参照してください。

移行が完了したら、Universal Broker 環境で提供されるメリットを利用できるようになります。次のリストに、次の手順の概要と詳細ページへのリンクを示します。

- サイトとマルチクラウド VDI 割り当ての設定を変更して、Universal Broker 機能をフル活用します。たとえば、既存の割り当てにポッドを追加したり、サイト設定を調整して、Universal Broker のユーザーへのリソースの割り当て方法を微調整することができます。詳細については、Universal Broker 環境での割り当ての作成および管理およびUniversal Broker 環境でのサイトの操作を参照してください。

- Horizon Cloud テナントと Workspace ONE Access の間に既存の統合がある場合は、Universal Broker の使用に合わせて統合を更新する必要があります。詳しい手順については、Universal Broker を使用した Horizon Cloud 環境 - テナントを Workspace ONE Access および Intelligent Hub サービスと統合するを参照してください。

注: VMware Workspace ONE Access 製品チームが確認したように、 Universal Broker が Horizon Cloud on Microsoft Azure 展開で使用される場合、 VMware Workspace ONE Access 製品の仮想アプリケーションのコレクション機能はその構成でサポートされません。この理由は、 Universal Broker が古いスタイルのポッドごとの仲介よりも新しい仲介テクノロジーであるためです。つまり、 Universal Broker と Workspace ONE Access の統合は、 Horizon Cloud on Microsoft Azure 展開ではレガシーのポッドごとの仮想アプリケーションのコレクションよりも優先して使用されます。したがって、 Universal Broker には、 Horizon Cloud on Microsoft Azure 展開向けの仮想アプリケーションのコレクションの概念はありません。このため、 Universal Broker および Horizon Cloud on Microsoft Azure 構成での仮想アプリケーションのコレクションの使用はサポートされません。

Universal Broker が Horizon Cloud on Microsoft Azure 展開に構成され、これらの Horizon Cloud on Microsoft Azure 展開で Workspace ONE Access および Intelligent Hub サービスを使用する場合、コンソールの [クリーンアップ] アクションの一部である統合プロセスで、これらの展開に含まれる既存の仮想アプリケーションのコレクションをクリーンアップする必要があります。クリーンアップ アクティビティを完了すると、統合された Universal Broker と Workspace ONE Access および Intelligent Hub サービスの最新機能を使用して、同じアプリケーションが Workspace ONE Access および Intelligent Hub サービスで引き続き機能するようになります。

Horizon Cloud - Universal Broker に移行するためのシステム要件

この記事では、シングル ポッド仲介の使用から Universal Broker へのテナントの移行をスケジューリングして完了する前に、Horizon Cloud テナント環境が満たす必要のある要件について説明します。また、Universal Broker の新しい接続 FQDN をサポートするための計画および準備の手順についても説明します。

移行後に Universal Broker によって仲介されるマルチクラウド割り当ての移行プロセスと継続的な運用をサポートするには、テナント環境が次の要件を満たしていることを確認します。

- Horizon Cloud ポッドがテナント環境での最小ポッド マニフェストと RSA SecurID オプションの有効化の基準を満たしている場合を除き、これらのポッドは RADIUS 認証のみをサポートします。(詳細については、Universal Broker 環境で 2 要素認証を実装する際のベスト プラクティスを参照してください。)

- Horizon Cloud ポッドが外部ゲートウェイで RSA SecurID を構成するための基準を満たしていない場合、フリート内のすべてのポッド(Horizon ポッドと Horizon Cloud ポッドの両方)で 2 要素認証を使用するには、各ポッドに RADIUS 2 要素認証が構成された外部 Unified Access Gateway が必要です。

Horizon Cloud ポッドの要件

Microsoft Azure の Horizon Cloud ポッドが次の要件を満たしていることを確認します。

- テナントに少なくとも 1 つの Horizon Cloud ポッドがあります。Horizon Cloud ポッドは、Microsoft Azure で実行されているポッド マネージャ テクノロジーに基づいています

- テナントのすべての Horizon Cloud ポッドは、ポッド マニフェスト 2298.0 以降で実行されています。特定のユースケースでは、次の要件も適用されます。

- Horizon Cloud テナントと Workspace ONE Access の間に既存の統合がある場合は、すべてのポッドがマニフェスト 2474.0 以降で実行されている必要があります。ブローカの移行が完了した後、Universal Broker を使用した Horizon Cloud 環境 - テナントを Workspace ONE Access および Intelligent Hub サービスと統合するの説明に従って、Universal Broker の使用に合わせて統合を更新する必要があります。

- ブローカの移行後にタスク キャンセル機能または削除保護機能を使用する場合は、すべての Horizon Cloud ポッドがマニフェスト 2474.0 以降で実行されている必要があります。ポッドがマニフェスト 2474.0 より前のマニフェストで実行されている場合、これらの機能はサポートされません。

重要: すべての Horizon Cloud ポッドがオンラインで、健全な準備完了の状態であることを確認します。移行プロセスを完了するために、 Universal Broker サービスはポッドとの通信を行い、ポッドでいくつかの構成手順を実行する必要があります。オフラインまたは使用できないポッドがある場合は、移行をスケジューリングできません。移行をスケジュールリングしても、いずれかのポッドが後でオフラインになるか、移行の進行中に使用できなくなると、 Universal Broker のセットアップは失敗します。 - 移行と同時にポッドのアップグレードがスケジューリングされることはありません。

- ポッドの場所は、ポッド構成ウィザードのメニュー オプションから有効な場所を選択することによって構成されます。テキスト フィールドに手動で入力してポッドの場所を構成した場合、移行は失敗します。

注: 手動で入力した場所に関連するこの問題は、2019 年 3 月(サービス リリース 1.9)より前に最初にデプロイされたポッドで発生する可能性が高くなります。2019 年 3 月のリリース以降、場所はシステムの世界の市区町村名データベース内の値からメニューで選択する必要があります。

ポッドの構成された場所が原因で移行が失敗するシナリオに遭遇する可能性を減らすには、コンソールの [キャパシティ] ページに移動し、各 Horizon Cloud ポッドの [場所] 列の値を調べます。[場所] 列の値が手動で入力した名前のように表示される場合は、ポッドの [編集] アクションを使用して、[ポッドの詳細] 手順に移動し、[場所] フィールドを編集して、その値をシステムの市区町村名の値のいずれかに設定します。

- 移行ワークフローで、テナントにポッド フリート内の Horizon ポッドからの Universal Broker 設定がない場合、コンソールに Universal Broker 設定を求めるプロンプトが表示されます。Universal Broker 設定で 2 要素認証設定を構成する場合は、各ポッドに外部 Unified Access Gateway インスタンスが必要で、そのインスタンスは適切な 2 要素認証タイプで構成されている必要があります。(背景情報については、Universal Broker 環境で 2 要素認証を実装する際のベスト プラクティスを参照してください。)

要件は、Horizon Cloud ポッドが外部ゲートウェイで RSA SecurID タイプを構成するための基準を満たしているかどうかによって異なります。

- Horizon Cloud ポッドが最小ポッド マニフェストおよびテナント環境での RSA SecurID オプションの有効化の条件を満たしている場合は、すべてのポッドにまたがるすべての外部 Unified Access Gateway インスタンスを同じ認証サービスを使用するように構成します。これには、管理対象状態にあるテナントの Horizon ポッドがすべて含まれます。その結果、すべてが一致する認証タイプを使用するようになります(すなわち、すべてが RADIUS またはすべてが RSA SecurID を使用)。

- Horizon Cloud ポッドが、外部ゲートウェイで RSA SecurID を構成するための条件を満たしていないときに、フリート内のすべてのポッド(Horizon ポッドと Horizon Cloud ポッドの両方)で 2 要素認証を使用する必要がある場合、同じ RADIUS 認証サービスを使用するには、すべてのポッドにまたがるすべての外部 Unified Access Gateway インスタンスを構成する必要があります。これには、管理対象状態にあるテナントの Horizon ポッドがすべて含まれます。

Universal Broker をサポートするための DNS、ポート、およびプロトコル要件

次の要件を確認します。

- 各ポッドが、地域の Universal Broker インスタンスに必要な DNS 名が解決可能であり、アクセス可能であるように構成されていること。Microsoft Azure での Horizon Cloud ポッドの DNS の要件の「ポッドのデプロイと操作に関する DNS の要件」の表を参照してください。

- 各ポッドが必要なポートとプロトコルで構成されている(2019 年 9 月リリースのマニフェスト以降の Horizon Cloud ポッドのポートとプロトコルの要件の「Universal Broker で必要なポートとプロトコル」セクションを参照)。

Universal Broker をサポートするための FQDN 要件

シングル ポッド仲介を使用する場合、エンド ユーザーは各ポッドの完全修飾ドメイン名 (FQDN) に個別に接続して、そのポッドからの割り当てにアクセスします。

Universal Broker への移行後、ユーザーは Universal Broker クラウド サービスの 1 つの FQDN に接続することで、環境内の任意のサイトの任意のポッドから任意の割り当てにアクセスできます。Universal Broker は、要求を処理できる最も適切なポッドの個々の FQDN に各ユーザー要求をルーティングします。

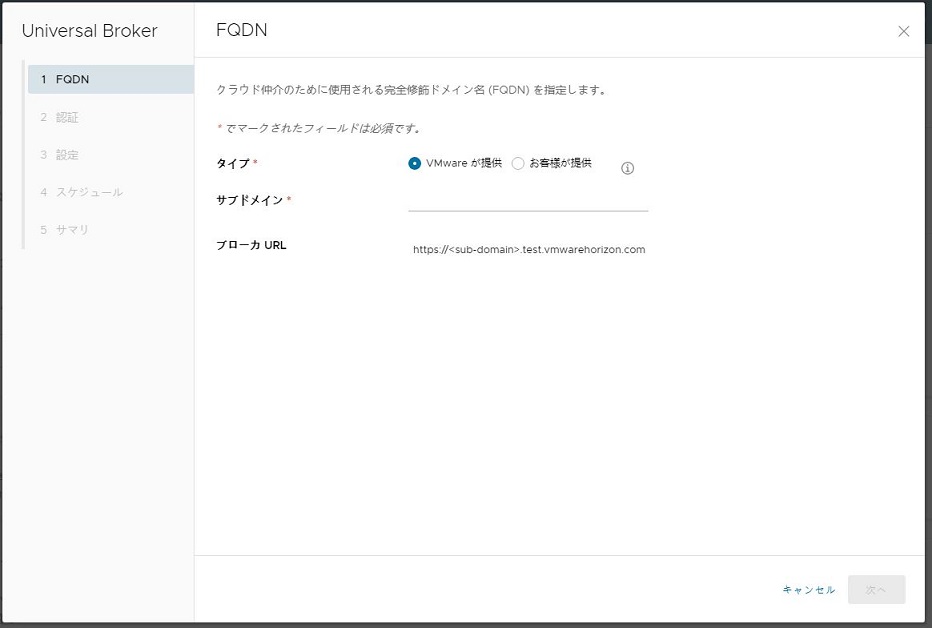

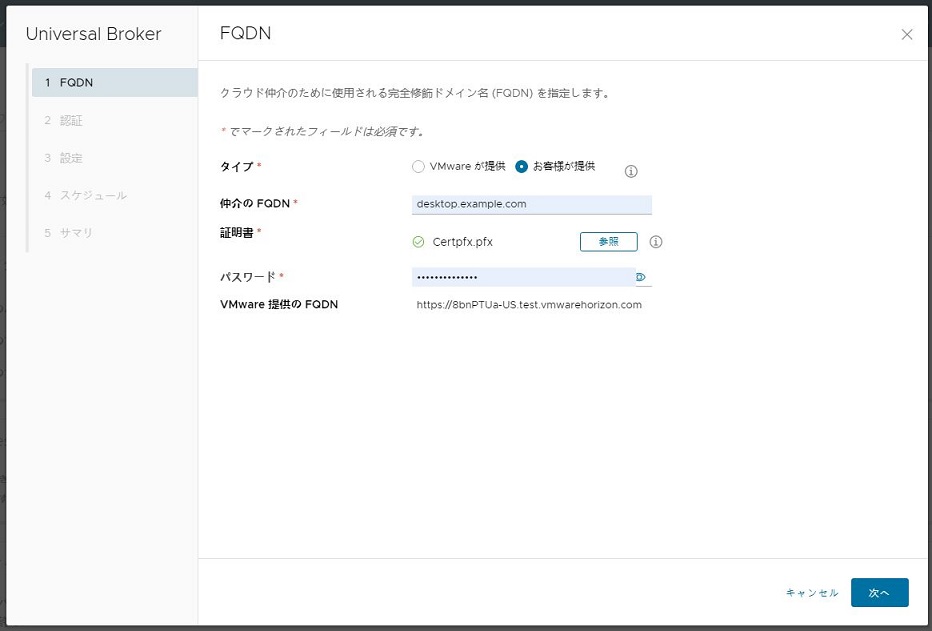

シングル ポッド ブローカから Universal Broker への移行をスケジューリングして完了する の説明に従って、Universal Broker 構成設定で Universal Broker FQDN を指定します。有効なサブドメインを VMware が提供する標準ドメインの前に付けることで FQDN を作成するか、完全にカスタムの FQDN を構成することができます。

ブローカ移行の計画と準備

ブローカの移行にはネットワークと割り当てのワークフローへの重要な変更が含まれるため、新しいワークフローに向けて環境とユーザーを準備するために必要なアクションを実行するようにしてください。移行の使用事例に基づく適切な準備と変更管理手順については、次のプランニング ガイドを参照してください。

| 移行の使用事例 | 計画と準備の手順 |

|---|---|

| 環境が単一のポッドで構成されており、そのポッドの既存の FQDN を Universal Broker の FQDN として使用する |

|

| 環境が複数のポッドで構成されており、そのポッドの新しい FQDN を Universal Broker の FQDN として構成する |

|

シングル ポッド ブローカから Universal Broker への移行をスケジューリングして完了する

このトピックでは、Universal Broker への移行のスケジューリング、準備、完了の手順をご案内します。Universal Broker サービスを設定し、移行の開始日時を定義し、プロセスの各段階を円滑に移動して移行を成功する方法については、次の手順を参照してください。

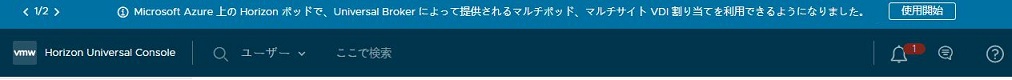

ブローカの移行をスケジューリングする準備が整っている場合、[スケジュール] ボタンを含む通知バナーが Horizon Universal Console の上部に表示されます。

前提条件

手順

次のタスク

- Horizon Cloud テナントと Workspace ONE Access の間に既存の統合がある場合は、Universal Broker の使用に合わせて統合を更新する必要があります。詳しい手順については、Universal Broker を使用した Horizon Cloud 環境 - テナントを Workspace ONE Access および Intelligent Hub サービスと統合するを参照してください。

- サイトとマルチクラウド VDI 割り当ての設定を変更して、Universal Broker 機能をフル活用します。たとえば、既存の割り当てにポッドを追加したり、サイト設定を調整して、Universal Broker ブローカの割り当て方法を微調整することができます。詳細については、Horizon Cloud テナント環境でのマルチクラウド割り当ての作成および管理および「Universal Broker 環境でのサイトの操作」を参照してください。

Universal Broker への移行後のテナント環境の最新情報

この記事では、シングルポッド ブローカから Universal Broker への移行が正常に完了した後に、Horizon Cloud テナント環境に表示される変更について説明します。これらの変更には、いくつかの新機能の動作と一部の機能制限が含まれます。

Universal Broker 環境での特定の機能制限の詳細については、Universal Broker - 機能に関する注意事項と既知の制限 を参照してください。

エンド ユーザー割り当ての変更

- Microsoft Azure のすべてのポッドは、[Default-Site] という名前のサイトに追加されます。

- VDI デスクトップ割り当ては、Universal Broker によって仲介されるマルチクラウド割り当てに変換されます。デフォルトの割り当て設定では、接続アフィニティは [最も近いサイト] に設定され、範囲は [サイト内] に設定されます。

注: 特定のユーザーは、1 つの割り当てに複数のポッドのデスクトップが含まれていても、Universal Broker によって仲介された専用割り当てから最大で 1 つの割り当てられたデスクトップを受信できます。重要: ユーザーが以前にシングルポッド ブローカ環境の専用割り当てから複数の割り当てられたデスクトップを受け取った場合、 Universal Broker 環境への移行後にこれらのデスクトップにアクセスすることはできません。割り当てられたデスクトップにアクセスするには、ユーザーは Universal Broker の FQDN を使用する代わりにポッドの FQDN に直接接続できます。

- セッション ベースのデスクトップとアプリケーションの割り当ては、Universal Broker によって仲介されるようになりました。

同一名のデスクトップ プールへの変更

ブローカの移行前にポッド全体のデスクトップ プールが同じ名前であった場合は、異なる名前を持つように編集されます。この変更により、異なるポッドから一意の名前のデスクトップ プールを Universal Broker によって仲介される単一の割り当てに追加できるようになります。

たとえば、ブローカ移行の前に次のシナリオを実行したとします。

- Pod1 には、[TestPoolName] という名前のプールが含まれていました。

- Pod2 にも、[TestPoolName] という名前のプールが含まれていました。

移行後、この例のプール名は次のように変更されます。

- Pod1 では、プール名は [TestPoolName] のままです。

- Pod2 では、プール名が [TestPoolName1] に変更されています。

仮想マシン名プリフィックスの変更

移行前のシングルポッド ブローカ環境では、プールの仮想マシン名プリフィックスの最大文字数はカスタマイズ可能な 11 文字です。プール名を形成するには、11 文字のプリフィックスに連続する数字(最大 4 桁)が追加されます。

Universal Broker への移行後、仮想マシン名のプリフィックスは最大 9 文字のカスタマイズ可能な文字で構成できます。以前は 9 文字を超えていた仮想マシン名プリフィックスは、移行後に自動的に切り詰められます。

Universal Broker 環境でプール名を形成するには、9 文字のプリフィックスに次の文字が追加されます:2 つのランダムな英数字またはアルファベット文字とその後に続く連続する数字(最大 4 桁)。

複数の割り当てで同じ仮想マシン名プリフィックスが使用されている場合、割り当ての 1 つを編集しようとするとエラーが発生する場合があります。エラーを解決するには、編集ウィザードで割り当ての仮想マシン名プリフィックスを変更してください。

移行後の機能に関する考慮事項

以下の考慮事項は、Universal Broker への移行後の特定の機能に該当するものです。

- カスタマイズ割り当て(URL リダイレクト割り当てとも呼ばれる)はサポートされません。

- ポッドがマニフェスト 2474.0 より前のバージョンで実行されている場合、タスクのキャンセル機能はサポートされません。この機能を使用するには、ポッドをマニフェスト 2474.0 以降にアップグレードする必要があります。

- Horizon Cloud on Microsoft Azure 環境に Workspace ONE Access との既存の移行前統合がある場合は、Universal Broker の使用に対応するために、統合を移行後の状態に更新する必要があります。詳しい手順については、Universal Broker を使用した Horizon Cloud 環境 - テナントを Workspace ONE Access および Intelligent Hub サービスと統合するを参照してください。

この統合を更新する場合は、Horizon Universal Console の [クリーンアップ] ワークフローを使用して、それらの環境に含まれる既存の仮想アプリケーションのコレクションをクリーンアップする必要があることに注意してください。クリーンアップ ワークフローは、レガシーのポッドごとの仮想アプリケーションのコレクション機能ではなく、統合された Universal Broker と Workspace ONE Access および Intelligent Hub サービスの最新機能を使用して、同じアプリケーションが Workspace ONE Access および Intelligent Hub サービスで引き続き機能するようになります。VMware Workspace ONE Access 製品チームが確認したように、Universal Broker が Horizon Cloud on Microsoft Azure 展開で使用される場合、VMware Workspace ONE Access 製品の仮想アプリケーションのコレクション機能はその構成でサポートされません。この理由は、Universal Broker が古いスタイルのポッドごとの仲介よりも新しい仲介テクノロジーであるためです。つまり、Universal Broker と Workspace ONE Access の統合は、レガシーのポッドごとの仮想アプリケーションのコレクションよりも優先して使用されます。したがって、Universal Broker には、Horizon Cloud on Microsoft Azure 環境向けの仮想アプリケーションのコレクションの概念はありません。

たとえば、ポッドがマニフェスト 2474.0 より前のバージョンで実行され、移行前に削除保護が有効になっている場合、この機能は移行後に機能を停止します。その後、ポッドをマニフェスト 2474.0 以降にアップグレードすると、削除保護機能が再度機能します。

![移行前の [ブローカ] ページ。](images/GUID-3F644679-6C60-4799-A0B5-7EB5CE16D36C-low.png)

![Universal Broker 構成ウィザードの [スケジュール] ページ。](images/GUID-735C4B6E-1055-4E09-A0B9-F2531DEBF598-low.png)

![スケジュールリング完了後の通知バナーと [ブローカ] ページ。](images/GUID-25CA5AE1-C9A9-4FEE-A0E1-833BE669A20F-low.png)

![Universal Broker が有効な [ブローカ] ページ。](images/GUID-67116750-F476-41A1-9FE5-EEF03B644F5E-low.png)