アカウント管理

VMware Workspace ONE Intelligence の アカウント管理 機能には、管理者向けのロールベースのアクセス制御 (RBAC)、データ アクセス ポリシー、Microsoft Azure Active Directory の設定、管理者に割り当てられたシステム制限の管理などがあります。これらの機能は、コンソールの [アカウント] 領域で確認できます。

RBAC とは何ですか?

ロール ベースのアクセス制御 (RBAC) には、使用するリソースにアクセスするために管理者に割り当てることができる事前定義されたロールがあります。環境全体への権限を必要とする管理者には、1 つのロールを割り当てるか、ロールを組み合わせます。

Workspace ONE UEM のベーシック アカウントとディレクトリ アカウント

Workspace ONE Intelligence がユーザー データを取得できるシステムの 1 つは、Workspace ONE UEM です。RBAC は、ベーシック ユーザーとディレクトリベースのユーザーの両方から、Workspace ONE UEM からの管理者の追加をサポートします。

- ベーシック ユーザーは、ID サービスでは管理されない個別のアカウントです。エンタープライズ インフラストラクチャは必要ありません。これらの認証情報は、Workspace ONE UEM にのみ存在し、フェデレーション セキュリティはありません。

- ディレクトリベースのユーザーは、ID サービスで管理されて、Workspace ONE UEM に取り込まれます。これらのユーザーは、ディレクトリの資格情報を使用してリソースにアクセスし、そのアカウントに加えられた変更は Workspace ONE UEM と同期されます。

管理者グループを使用する Azure Active Directory (AD)

RBAC で Azure AD 管理者グループを使用するには、Microsoft Graph API を使用してパブリック Azure AD 環境にアクセスするための Workspace ONE Intelligence を承認する必要があります。

Workspace ONE Intelligence は、ユーザーの姓名、連絡先の E メール、またはその関連グループなど、Azure からの最小限の情報を保存します。統合には、定期的な同期スケジュールやポーリング操作は含まれませんが、ユーザーが Workspace ONE Intelligence にアクセスしたときに情報を検証します。

既存のユーザーと RBAC スーパー管理者

RBAC の導入前にアクセスできる現在の Workspace ONE Intelligence ユーザーには、すべてのロールが割り当てられます。すべてのロールが割り当てられた管理者は、スーパー管理者です。RBAC には、スーパー管理者の役割がありません。

プロセスの設定

RBAC を設定するには、[アカウント] > [管理者] でいくつかのコンポーネントを構成します。

- セットアップ ウィザードを使用して、Workspace ONE Intelligence が Azure AD システムに接続することを許可します。

- 管理者を追加および編集します。

RBAC 権限の編集

Workspace ONE Intelligence で RBAC 権限を変更すると、アカウント ロールが変更されましたという E メールがシステムから RBAC ユーザーに送信されます。通知には、権限を変更したユーザーと変更された権限が一覧表示されます。

ダッシュボードとレポートの所有権の移行

ほかの Workspace ONE Intelligence ユーザーとダッシュボードおよびレポートを共有できます。オブジェクト(ダッシュボードまたはレポート)の所有者はフル アクセスで指定され、オブジェクトを共有するユーザーは、表示可能(読み取り専用)または編集可能アクセス(読み取りおよび書き込み)で指定されます。共有機能の拡張機能として、管理者ロールを持つ管理者もダッシュボードとレポートの所有権を移行できます。この機能は、管理者が組織を離れた後に役立ちます。これは、Workspace ONE Intelligence オブジェクトを管理するアクティブな管理者がいなくなるためです。これらのオブジェクトをアクティブな管理者に割り当てるために、管理者は、未所有のオブジェクトを探して再割り当てできます。

- ダッシュボードの所有権を移行する方法の詳細については、「ダッシュボードの所有権の移行」を参照してください。

- レポートの所有権を移行する方法の詳細については、「レポートの所有権の移行」を参照してください。

Workspace ONE UEM から管理者を追加する

Workspace ONE UEM for Roles Based Access Control (RBAC) で管理される、基本的な管理者、およびディレクトリベースの管理者を Workspace ONE Intelligence に追加するには、設定により、管理者が、Workspace ONE UEM から Workspace ONE Intelligence にアクセスできるようにします。

このプロセスには、Workspace ONE UEM の構成が含まれます。Workspace ONE UEM で管理者を追加または編集し、Intelligence Admin ロールを割り当てます。VMware Cloud Services で管理者ロールと権限を管理します。

新しい RBAC 管理者が Workspace ONE Intelligence コンソールにログインして、アクセスを要求通知プロセスを使用して、アクセスを要求する必要があります。システムは、Workspace ONE Intelligence の RBAC アカウントに権限を付与し、構成を行うよう求める、管理者からの要求を E メールで送信します。

注: VMware Cloud Services を使用して、Workspace ONE Intelligence の管理者ロールと権限を編集します。詳細については、「ID とアクセス管理」を参照してください。

手順

- Workspace ONE UEM console で、Workspace ONE Intelligence にアクセスできるロールを、管理者のために追加します。

- 組織グループを選択します。

- [アカウント] > [管理者] > [役割] > [役割を追加] の順に移動します。

- リスト表示でロールを確認できるように、名前と説明を入力します。

Intelligence Admin - Grants basic admins access to the WS1 Intelligence console. - [検索リソース] テキスト ボックスに Intelligence と入力して、インテリジェンス ロールを表示します。このロールは [カテゴリ] > [モニター] > [インテリジェンス] にあります。

- 管理者に読み取りと編集の権限を付与します。これで、

Intelligence Adminロールを Workspace ONE UEM の管理者に割り当てることができるようになりました。

- Workspace ONE UEM console で、管理者を追加し、Intelligence ロールを割り当てます。

- [アカウント] > [管理者] > [リスト表示] > [追加] > [管理者を追加] に移動します。

- [ベーシック] タブの下の、[ユーザー タイプ] 項目で、[ベーシック] または [ディレクトリ] を選択します。

- ベーシック - ユーザー名、パスワード、名字、名前など、[ベーシック] タブに必要な設定を入力します。配信方法に Eメールか SMS を選択する場合に 二要素認証 を有効にし、トークンの有効期限を数分に設定できます。[通知] オプションを選択して、なし、E メール、SMS から選択することもできます。管理者は自動生成された応答を受信します。

- ディレクトリ - 管理者のディレクトリ資格情報のドメインとユーザー名を入力します。

- [役割] タブを選択し、組織グループを選択して、以前に追加したロールの

Intelligence Adminを入力します。

- 管理者に、Workspace ONE Intelligence にログインして [アクセスを要求] プロセスを完了するように求めます。制限付きアクセス 画面の アクセスを要求 ボタンを選択すると、エントリを承認するために、現在アクティブであり 管理者 ロールが割り当てられている Console 内の 10 人の管理者にシステムから E メール通知が送信されます。ユーザーがすでにアクセスを要求している場合に [アクセスを要求] を選択すると、以前の要求についてユーザーに表示されますが、ユーザーは別の要求を送信できます。

- E メールを確認して管理者アクセス要求通知を見つけます。

Azure AD から管理者と管理者グループを追加する

Azure Active Directory (AC) からの管理者と管理者グループを、Workspace ONE Intelligence での Roles Based Access Control (RBAC) のために追加するには、管理者が、Workspace ONE UEM から Workspace ONE Intelligence にアクセスできるようにするための設定を構成します

前提条件

Azure AD 環境に接続するには、Workspace ONE Intelligence を承認する必要があります。

手順

- Workspace ONE Intelligence で、[アカウント] > [管理者] に移動します。Azure AD との統合を構成していない限り、[追加] メニュー項目は表示されません。

- [管理者を追加] ページで、[ユーザー] テキスト ボックスに管理者の名前を入力し、リストから名前を選択します。Azure AD 管理者グループを追加する場合、システムで [管理者グループを追加] ページに移動します。[グループ] テキスト ボックスに管理者グループの名前を入力します。

- 該当する権限を選択し、管理者アカウントを保存します。システムが Azure からこのデータをプルしていないため、追加された管理者は [不明(ログインしていない)] として表示されます。この表示は、管理者が Workspace ONE Intelligence にログインすると解決されます。

- 管理者に Workspace ONE Intelligence にログインするように求めます。このログイン手順により、[不明(ログインしていない)] と表示されている管理者のユーザー名が、設定されたユーザー名で解決されます。

RBAC ロールの説明

ロール ベースのアクセス制御 (RBAC) には、アナリスト、監査役、管理者、および自動化担当者の管理者のタイトルが含まれます。それぞれのロールには固有の権限があり、Workspace ONE Intelligence 機能への適切なアクセス権を迅速に割り当てられるようになっています。

スーパー管理者を作成するには、すべてのロールを管理者アカウントに割り当てます。Workspace ONE Intelligence には、スーパー管理者のための単一のロールはありません。

- 管理者 - 管理者には、ID を作成し、マネジメント、管理、および統合の機能にアクセスする権限があります。

- インサイトの権限 - 読み取り

- 設定の権限 - 作成、更新、および削除

- 分析 - アナリストは、独自のオブジェクトを作成、作業、削除すること、および権限に応じて他のオブジェクトを扱うことができます。[設定] または [ワークフロー] では機能しません。

- インサイトの権限 - 読み取り

- ダッシュボードの権限 - 作成、更新、および削除

- レポートの権限 - 作成、更新、および削除

- 監査 - 監査役は、他の管理者が監査目的で作成していることを確認できます。監査役には、これらのすべてと、自身が作成したものへの読み取りアクセス権があります。オブジェクトの編集も行っている監査者がいる場合は、そのアカウントに他のロールの 1 つを追加します。

- インサイトの権限 - 読み取り

- ダッシュボードの権限 - 読み取り

- レポートの権限 - 読み取り

- ワークフローの権限 - 読み取り

- 設定の権限 - 読み取り

- 自動化 - 自動化担当者は、自動化機能の作成、作業、削除を行えます。また、自動化で使用される統合を [設定] で構成することもできます。他の管理者による自動化機能の作成を制限することで、エンドポイントにおける自動化の影響を制御できます。また、重複または競合する自動化機能の作成を削減することもできます。

- インサイトの権限 - 読み取り

- ワークフローの権限 - 作成、更新、および削除

- 統合の権限 - 作成、更新、および削除

データ アクセス ポリシーとは

Workspace ONE Intelligence のデータ アクセス ポリシーは、ユーザー(特にアナリスト)がダッシュボードやレポートで参照するデータを制御します。アクセスを制御するために、Workspace ONE Intelligence は VMware Workspace ONE UEM で構成された組織グループを使用します。アナリストに見せたくないデータが特定の組織グループにある場合は、DAP を使用して、アナリストに目的の組織グループ以下のグループへのアクセス権を付与することで、アナリストをそのグループから制限します。

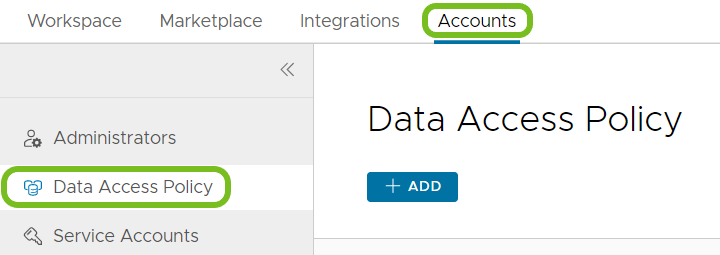

データ アクセス ポリシーの場所

コンソールの [アカウント] > [データ アクセス ポリシー] でデータ アクセス ポリシーを検索します。

DAP およびスケジュール設定されたレポート

Intelligence 環境で DAP を使用していて、スケジュールに従って実行されるレポートがある場合、レポートのダウンロード メカニズムには DAP に対応するための特定の手順が追加されます。ユーザーが手動でレポートを生成するまでこのレポートを受信しないため、スケジュールに従って実行されるレポートの場合は、この動作を考慮してください。

注: レポートを所有している場合、DAP が有効になっているテナントでレポートをダウンロードするためにレポートを手動で生成する必要はありません。また、レポート所有者と同じ DAP を割り当てたユーザーは、レポートを生成する必要はありません。

- レポートがスケジュールに基づいて実行され、Intelligence で DAP を有効にしている場合、RBAC 権限に関係なく、すべてのユーザーはスケジュール設定されたレポートをダウンロードする前に生成する必要があります。コンソールでレポートを生成できます。

- Workspace ONE Intelligence で、[ワークスペース] > [レポート] に移動します。

- 目的のレポートを選択し、[ダウンロード] タブを選択します。

- レポートの目的の日付/時刻を検索し、[アクション] 列で [生成] を選択します。レポートのこの日付/時刻バージョンの [ステータス] 列に [完了待ち] があることに注意してください。生成アクションが完了すると、ステータスが [完了] に変わります。

- レポートが生成されたら、レポートの目的の日付/時刻バージョンの [アクション] 列で [ダウンロード] を選択します。

![レポート生成後に [アクション] 列で [ダウンロード] を選択します。](Images/images-WS1_DAPDownloadAction.png)

- スケジュールに基づいて実行されるレポートを共有し、Intelligence で DAP を有効にした場合、レポートを共有した相手は、レポートをダウンロードする前にレポートを生成する必要があります。

- 共有を構成すると、レポートを共有した相手に E メールが送信されます。この E メールには、レポートをダウンロードするためのリンクが含まれています。ただし、DAP を有効にすると、ユーザーは 2 つの E メールを受信します。

- 最初の E メールでは、レポートを生成するようユーザーに求められます。ユーザーは、レポートをダウンロードする前に コンソールでレポートを生成する必要があります。

- 2 つ目の E メールは、レポートのダウンロードを提供します。

- レポートを共有するユーザーがアナリストの場合でも、他のユーザーと同様に、レポートをダウンロードする前にレポートを生成する必要があります。レポートをダウンロードすると、DAP 設定で許可されている Workspace ONE UEM データのみを表示できます。

- 共有を構成すると、レポートを共有した相手に E メールが送信されます。この E メールには、レポートをダウンロードするためのリンクが含まれています。ただし、DAP を有効にすると、ユーザーは 2 つの E メールを受信します。

DAP、スケジュール設定されたレポート、および Download Report API

DAP を使用し、Download Report API を使用してスケジュール設定されたレポートのダウンロードをプルする Intelligence 環境は、リストされている要件を満たす必要があります。リストされた要件に一致すると、Download Report API コールが正常に実行されます。レポートがスケジュールに従って実行されない場合、これらの要件は必要ありません。

- API コールの実行に使用するサービス アカウントとレポートを共有します。サービス アカウントを構成する手順については、サービス アカウントで Intelligence レポート用の API を使用するを参照してください。

- サービス アカウントにアナリスト権限しかない場合は、必ず DAP をサービス アカウントに割り当てます。

DAP およびレポートのパブリック リンク共有機能

DAP を使用する Intelligence 環境では、ユーザーがパブリック リンクを使用してダウンロードする前に、コンソールでパブリック共有レポートを生成する必要があります。レポートを手動で生成しない場合、パブリック リンクは ダウンロード としてではなく、N/A として表示されます。

- Workspace ONE Intelligenceで、[ワークスペース] > [レポート] に移動し、パブリック リンクを共有するレポートを開きます。

- [概要] タブで [共有] を選択します。

- [パブリック リンク共有] メニュー項目を有効にして、設定を保存します。

![[パブリック リンク共有] メニュー項目を有効にして、組織外のユーザーにレポートへのアクセスを許可するリンクを取得します。](Images/images-WS1_DAPSharePublicLink.png)

- レポートの [ダウンロード] タブを選択します。

- レポートの目的の日付/時刻を検索し、[アクション] 列で [生成] を選択します。

生成アクションが完了すると、パブリック リンクは ダウンロード として表示され、N/A として表示されません。

その他の DAP に関する考慮事項

- アナリスト専用:データ アクセス ポリシーに割り当てるユーザーには、RBAC アナリスト権限と該当する権限のみが必要です。これらのユーザーは、他の RBAC 権限を持つことはできません。

- 有効化が急務 - 最初のデータ アクセス ポリシーをアクティブ化すると、アナリスト権限のみを持ち、データ アクセス ポリシーに割り当てられていないユーザーは、Workspace ONE Intelligence で Workspace ONE UEM データを表示できなくなります。アナリストが引き続きデータを表示できるようにするには、アナリストをポリシーに割り当てます。

- 組織グループ別のアクセスの制御またはすべてのアクセスの許可

- Workspace ONE UEM データへのアナリスト ユーザーのアクセスは、制限付きのデータ アクセス ポリシーに割り当てて制限することができます。Workspace ONE Intelligence では、Workspace ONE UEM 組織グループを使用してデータを制御します。アナリスト ユーザーのデータ セットを制限するには、該当する組織グループで構成されたデータ アクセス ポリシーに該当ユーザーを割り当てます。Workspace ONE UEMの組織グループの詳細については、「組織グループ」トピックを参照してください。

- Workspace ONE UEM データへのアナリスト ユーザーのアクセスを制限しない場合は、すべてのアクセスをユーザーに許可するように構成されたデータ アクセス ポリシーを割り当てます。

- 単一のポリシーに割り当てる - 誤ってデータを制限したり、データへのアクセスを許可したりしないようにするには、アナリスト ユーザーを単一のポリシーに割り当てます。アナリスト ユーザーを複数のデータ アクセス ポリシーに割り当てないでください。

- オブジェクトとオブジェクト プレビューの共有 - データ アクセス ポリシーはオブジェクト内のクエリに適用され、オブジェクトを共有するときにこれらのクエリを共有します。

- オブジェクトを共有する場合は、この動作を考慮してください。

- データ アクセス ポリシーが割り当てられているユーザーとオブジェクトを共有すると、ダッシュボードまたはレポート プレビューで一部のデータが表示されなくなる場合があります。

- この動作はプレビューに適用されますが、ユーザーの実際のデータ アクセスには適用されません。

- データ アクセス ポリシーと Workspace ONE UEM との統合が必要 - Workspace ONE UEM 組織グループ階層を使用して、データ アクセス ポリシーを構成し、データ アクセスを制御します。

- 限られた UEM データ セット:データ アクセス ポリシーは限られたデータ セットに適用され、Workspace ONE UEM のすべてのデータ セットに適用されるわけではありません。

- ダッシュボードとレポート - データ アクセス ポリシーは、ダッシュボードおよび レポートに表示されるデータを制御します。

- RBAC 管理者が作成および管理 - データ アクセス ポリシーを作成および割り当てるには、RBAC 管理者権限が必要です。

最初のデータ アクセス ポリシーを作成する方法。

データ アクセス ポリシーを開始するには、[アカウント] 領域を使用します。

- Workspace ONE Intelligence で、[アカウント] > [データ アクセス ポリシー] > [追加] の順に移動します。機能の使用を開始するには、少なくとも 1 つのポリシーを追加する必要があります。

- [データ アクセス ポリシーの追加] ウィンドウでデータ カテゴリを選択します。

- すべてのアクセス:このポリシーを割り当てられたユーザーは、すべての Workspace ONE UEM データを表示できます。

- Workspace ONE UEM 組織グループ:このポリシーを割り当てられたユーザーは、Workspace ONE UEM で管理されている、選択した組織グループ レベルのデータを表示できます。

- [組織グループ階層] メニュー アイテムでグループを選択します。

- [ユーザー] 領域でユーザーを選択します。選択されたユーザーには、ダッシュボードやレポートに表示される該当データを参照できるように、アナリスト ロールのみが必要です。

- サマリを表示し、ポリシーを保存します。Workspace ONE Intelligence では、[データ アクセス ポリシー] リスト表示にポリシーが一覧表示されます。

- 割り当てられたユーザーに対するデータ アクセス制御の準備ができている場合は、ポリシーをアクティブ化します。

未割り当てのアナリストにポリシーを割り当てる方法。

管理者が引き続きデータにアクセスできるようにするには、[管理者] ページのユーザーを [アクティブなユーザー] フィルタでフィルタリングし、アナリスト権限しかないすべての管理者をデータ アクセス ポリシーに割り当てます。

- Workspace ONE Intelligence で、[アカウント] > [管理者] に移動します。

- [アクティブなユーザー] フィルタを選択します。

- アナリスト ロールのみを持ち、[データ アクセス ポリシー] 列にポリシーが表示されていない管理者を探します。

- ユーザーを選択し、[編集] を選択します。

- [データ アクセス ポリシーの割り当て] を選択します。

- アナリストに割り当てるデータ アクセス ポリシーを選択し、[追加] をクリックします。

Microsoft Azure Active Directoryのセットアップ

ロール ベースのアクセス制御 (RBAC) 機能に基づくロールで Azure Active Directory (AD) グループを使用するには、Azure AD 環境との接続で Workspace ONE Intelligence を許可します。

Workspace ONE Intelligence は、Microsoft Graph API を使用して Azure 環境と通信します。

前提条件

パブリック Azure AD アカウントを構成するための権限が必要です。Azure AD 管理者アカウントの認証情報を使用して登録します。Azure AD を設定するための管理者権限がない場合は、Azure AD 管理者に自分の環境を Workspace ONE Intelligence で登録してもらってください。

手順

- Workspace ONE Intelligence で、[アカウント] > [管理者] > [Azure Active Directory の設定] > [開始] の順に移動します。

- Microsoft Azure Active Directory カードで [設定] を選択します。

システムによって、組織の Microsoft 領域が表示されます。Azure AD 管理者権限がある場合は、Azure AD 認証情報の入力を求めるプロンプトが表示されます。 - Microsoft ウィンドウで [承諾] を選択し、Azure のデータにアクセスするための権限を Workspace ONE Intelligence に付与します。システムが権限を受け入れると、Microsoft Azure Active Directory 統合が [ステータス: 承認済み] と表示されます。

- Azure でログインしてユーザー プロファイルを読み取る権限を付与します。

- Azure のすべてのグループを読み取る権限を付与します。

- Azure のすべてのユーザーのフル プロファイルを読み取る権限を付与します。

結果

Workspace ONE Intelligence に管理者またはグループを追加する場合は、Azure Active Directory 環境のユーザーおよびグループから選択します。

システム制限

Workspace ONE Intelligence では、管理者が作成できるオブジェクトの数が制限されています。環境がこれらの制限に近づいているかどうかを確認するには、[システム制限] 画面を使用します。この画面では、管理者が環境内に作成したオブジェクトの数を確認できます。必要に応じて、設定した制限を変更できます。

ナビゲーション

コンソールの [アカウント] > [システム制限] で、[システム制限] を確認します。

画面には何が表示されますか?

[システム制限] 画面には、環境内の最上位の組織グループ(ユーザー テナント レベル)のメトリックが表示され、環境内の他のテナント レベル全体の個々のユーザーのメトリックが表示されます。次の項目を含む作成済みオブジェクトのメトリックを検索します。- カスタム ダッシュボード(データ可視化オブジェクト) - カスタム レポート(レポート オブジェクト) - カスタム自動化(アクション指向オブジェクト)

![自動化、カスタム レポート、およびカスタム ダッシュボードの制限を示す Workspace ONE Intelligence の [システム制限] 画面。](Images/images-WS1_IntelSystemLimits.png)

ユーザー インターフェイスの上部にあるカードには、すべての組織グループ(すべてのテナント レベル)の合計値が表示されます。

- 自動化 - このカードには、アクティブな自動化のデータのみが表示されます。作成されたアクティブでない自動化は含まれません。

- カスタム レポート - このカードには、作成および保存されたすべてのレポートの数が表示されます。

- カスタム ダッシュボード - このカードには、作成および保存されたすべてのダッシュボードの数が表示されます。

オブジェクトは人気があり、他の管理者と共有されていましたか?

ユーザー テナント レベルのカードの下にある [自動化]、[カスタム レポート]、[カスタム ダッシュボード] タブには、ユーザー固有のデータが一覧表示されます。これらのタブには、すべての管理者と、作成された自動化、カスタム レポート、およびカスタム ダッシュボードの対応する数が一覧表示されます。タブを使用して、オブジェクトが共有されたかどうかと、誰と共有されたかを確認します。オブジェクトが共有されたかどうかを知ることは、そのオブジェクトが人気であることを示します。このデータを使用して、人気のあるオブジェクトを保持するか、人気のないオブジェクトを削除して他のオブジェクトの領域を確保します。

使用可能なアクションは、RBAC 権限によって決まります

スーパー管理者、管理者、モデレータは [システム制限] 画面を表示できますが、スーパー管理者はこの画面でアクションを実行できます。

スーパー管理者(すべての RBAC 権限を持つ管理者)は、ユーザー テナント レベルで制限を表示および設定できます。この可視化により、データ アクセスの監視、制限引き上げ要求の処理、および制限値の変更を行うことができます。[システム制限] 画面で、スーパー管理者はさまざまなアクションを実行して展開を管理できます。- スーパー管理者は、オブジェクトを作成できる管理者を監視および管理できます。- すべての管理者は、テナント レベルで デフォルトのユーザー制限を設定 機能を使用できます。

このメニュー オプションを使用すると、スーパー管理者は、必要に応じてすべての管理者または管理者のリージョンに偶数のオブジェクトを割り当てることができます。- オブジェクトの制限の引き上げを求める要求を処理できます。- 個々の管理オブジェクトを表示できます。- 会社を離れたユーザーを検索して、彼らが作成したオブジェクトの数を確認します。- これらのオブジェクトの所有権を移転するか、オブジェクトを削除して、それらの未使用のオブジェクトを他の管理者に割り当てることができます。- 無効化されたユーザー フィルタを使用して管理者リスト全体をフィルタリングし、所有権の移転が必要な未処理のオブジェクトを確認できます。