Workspace ONE テナントの VMware Identity Services を有効にした後、Microsoft Entra ID との統合を設定します。

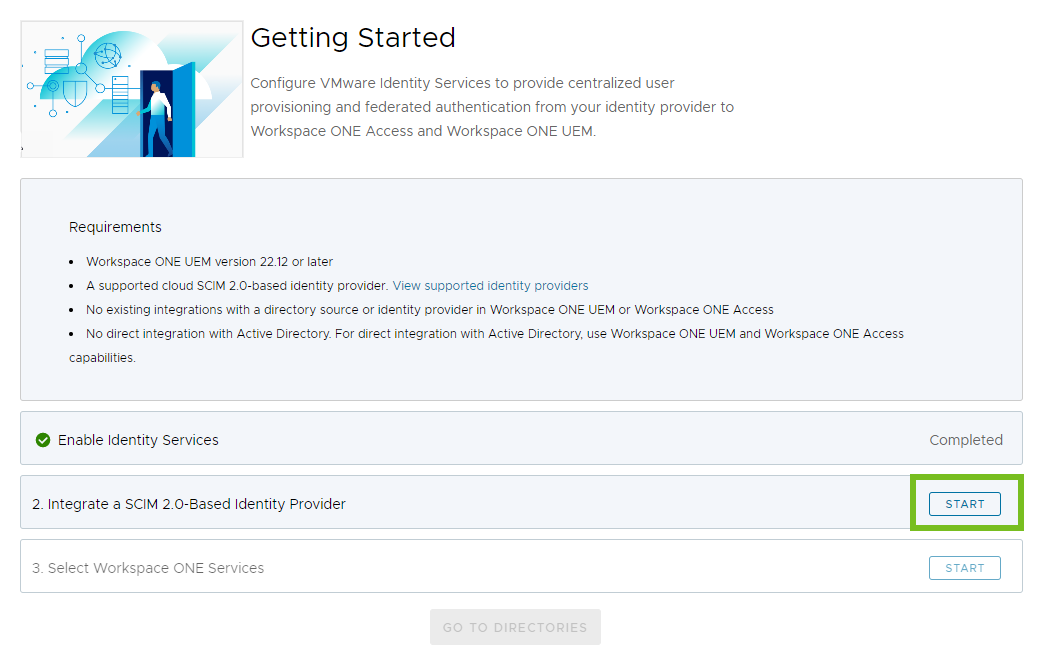

- VMware Identity Services の [はじめに] ウィザードのステップ 2、[SCIM 2.0 ベースの ID プロバイダの統合] で [開始] をクリックします。

- [Microsoft Entra ID] カードで [設定] をクリックします。

- ウィザードに従って、Microsoft Entra ID との統合を設定します。

ステップ 1:ディレクトリの作成

VMware Identity Services を使用してユーザー プロビジョニングと ID フェデレーションを設定する最初のステップとして、ID プロバイダからプロビジョニングされたユーザーとグループのディレクトリを Workspace ONE Cloud コンソールに作成します。

手順

次のタスク

ユーザーとグループのプロビジョニングを設定します。

ステップ 2:ユーザーとグループのプロビジョニングの設定

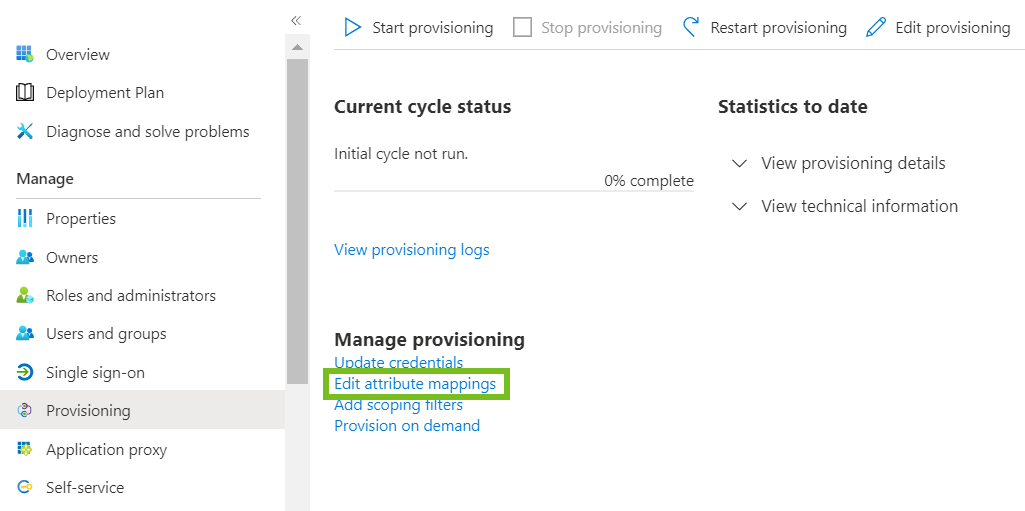

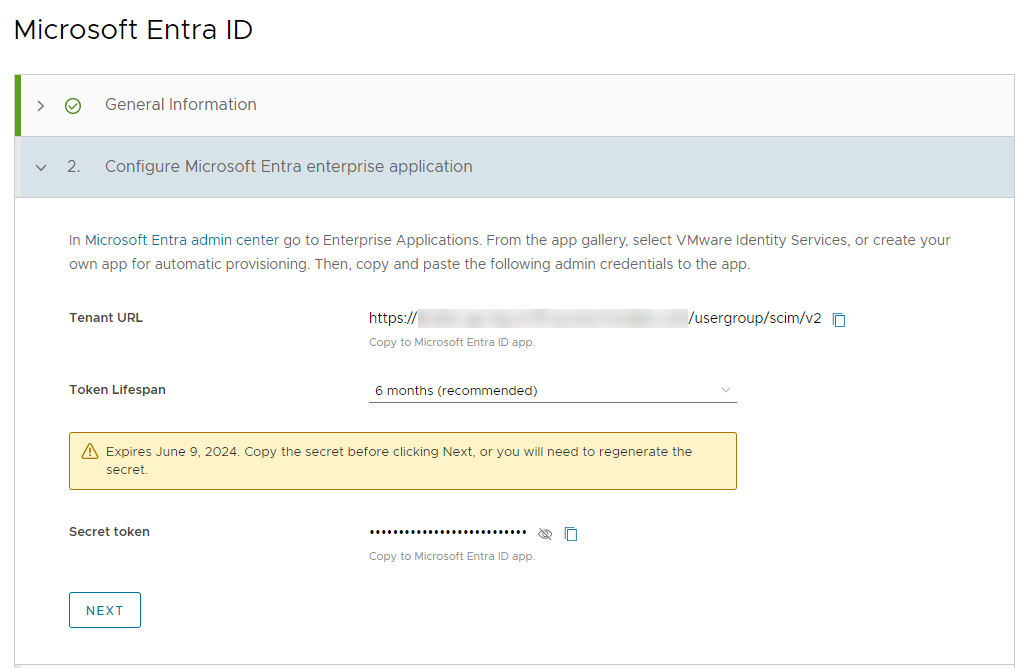

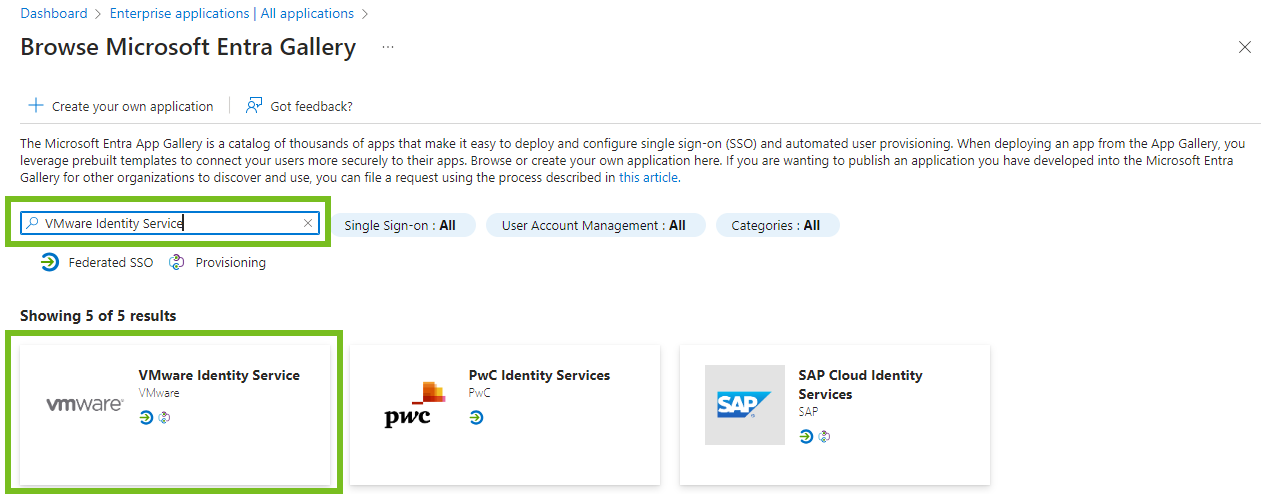

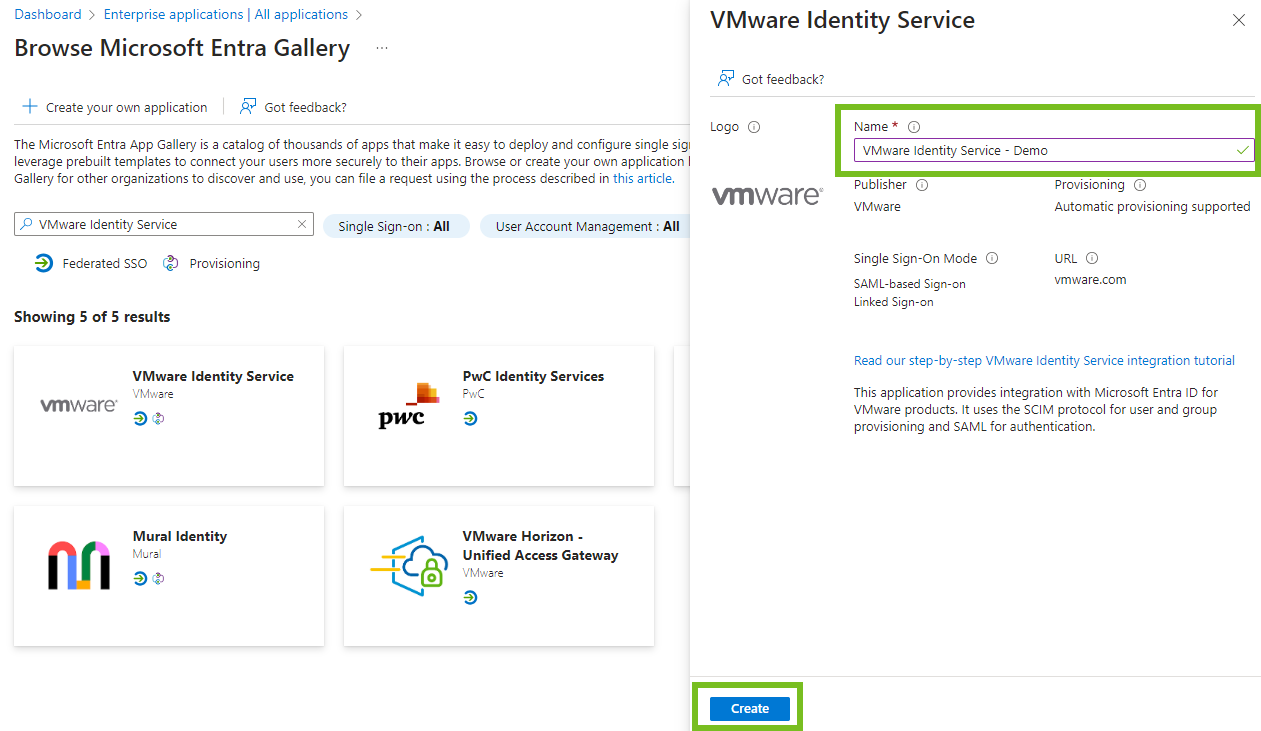

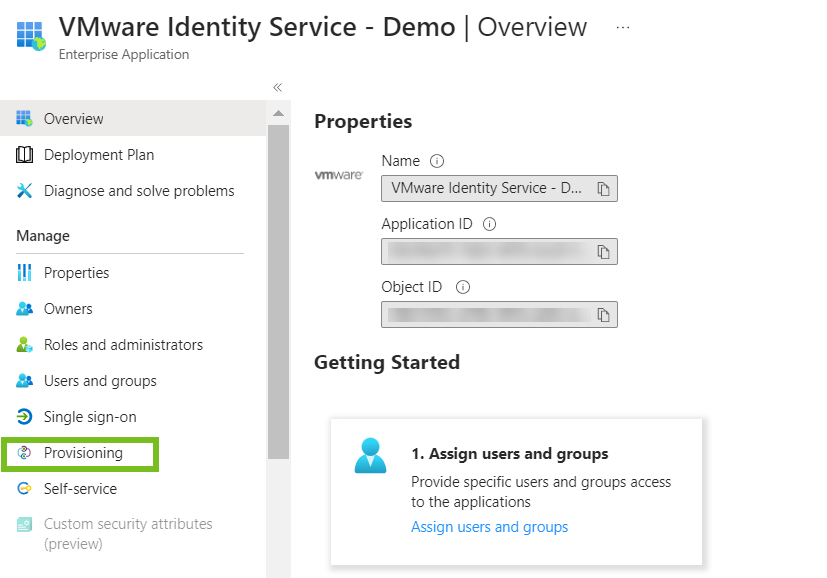

VMware Identity Services でディレクトリを作成したら、ユーザーとグループのプロビジョニングを設定します。プロビジョニングに必要な管理者認証情報を生成して VMware Identity Services でプロセスを開始し、Microsoft Entra ID でプロビジョニング アプリケーションを作成してユーザーとグループを Workspace ONE にプロビジョニングします。

前提条件

プロビジョニングのセットアップに必要な権限を持つ Microsoft Entra ID の管理者アカウントがあること。

手順

次のタスク

Workspace ONE Cloud コンソールに戻り、VMware Identity Services ウィザードを続行します。

ステップ 3:SCIM ユーザー属性のマッピング

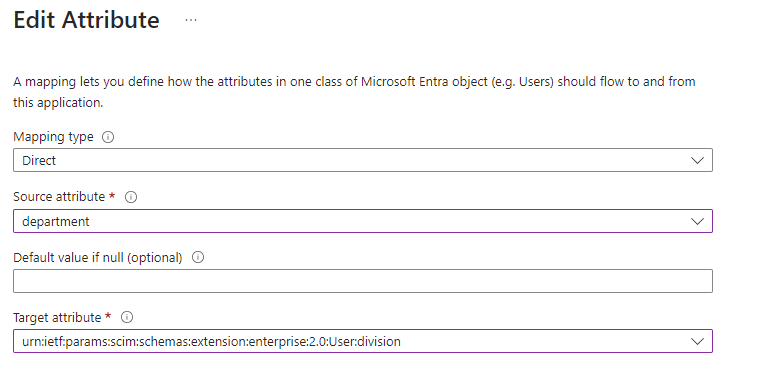

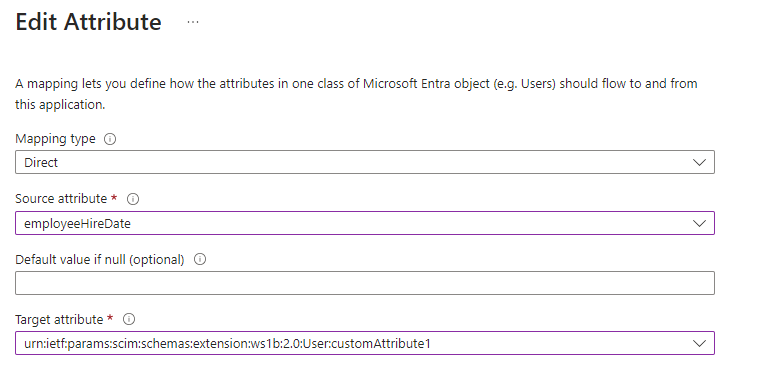

Microsoft Entra ID から Workspace ONE サービスに同期するユーザー属性をマッピングします。Microsoft Entra 管理センターで、SCIM ユーザー属性を追加し、Microsoft Entra ID 属性にマッピングします。少なくとも、VMware Identity Services および Workspace ONE サービスに必要な属性を同期します。

VMware Identity Services および Workspace ONE サービスには、次の SCIM ユーザー属性が必要です。

| Microsoft Entra ID 属性 | SCIM ユーザー属性(必須) |

|---|---|

| userPrincipalName | userName |

| emails[type eq "work"].value | |

| givenName | name.givenName |

| surname | name.familyName |

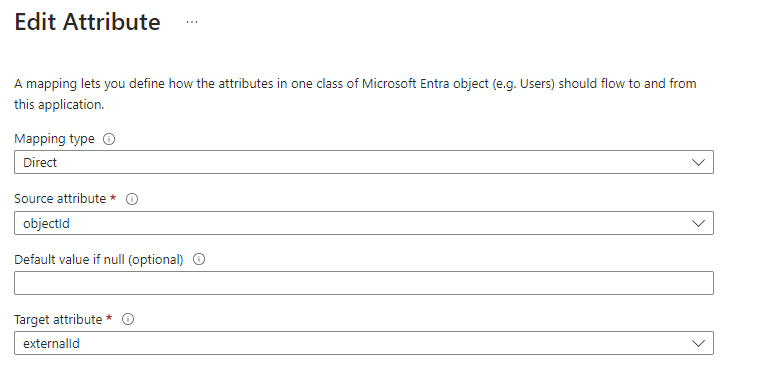

| objectId | externalId |

| Switch([IsSoftDeleted], , "False", "True", "True", "False") | active |

これらの属性の詳細と、Workspace ONE 属性へのマッピング方法については、VMware Identity Services のユーザー属性マッピングを参照してください。

必須属性に加えて、オプション属性とカスタム属性を同期できます。サポートされているオプション属性とカスタム属性のリストについては、VMware Identity Services のユーザー属性マッピングを参照してください。

手順

次のタスク

Workspace ONE Cloud コンソールに戻り、VMware Identity Services ウィザードを続行します。

ステップ 4:認証プロトコルの選択

Workspace ONE Cloud コンソールで、フェデレーション認証に使用するプロトコルを選択します。VMware Identity Services は、OpenID Connect および SAML プロトコルをサポートします。

手順

次のタスク

フェデレーション認証用の VMware Identity Services と ID プロバイダを構成します。

ステップ 5:認証の構成

Microsoft Entra ID を使用してフェデレーション認証を構成するには、VMware Identity Services のサービス プロバイダ メタデータを使用して Microsoft Entra ID で OpenID Connect または SAML アプリケーションを設定し、アプリケーションの値を使用して VMware Identity Services を構成します。

OpenID Connect

認証プロトコルとして OpenID Connect を選択した場合は、次の手順を実行します。

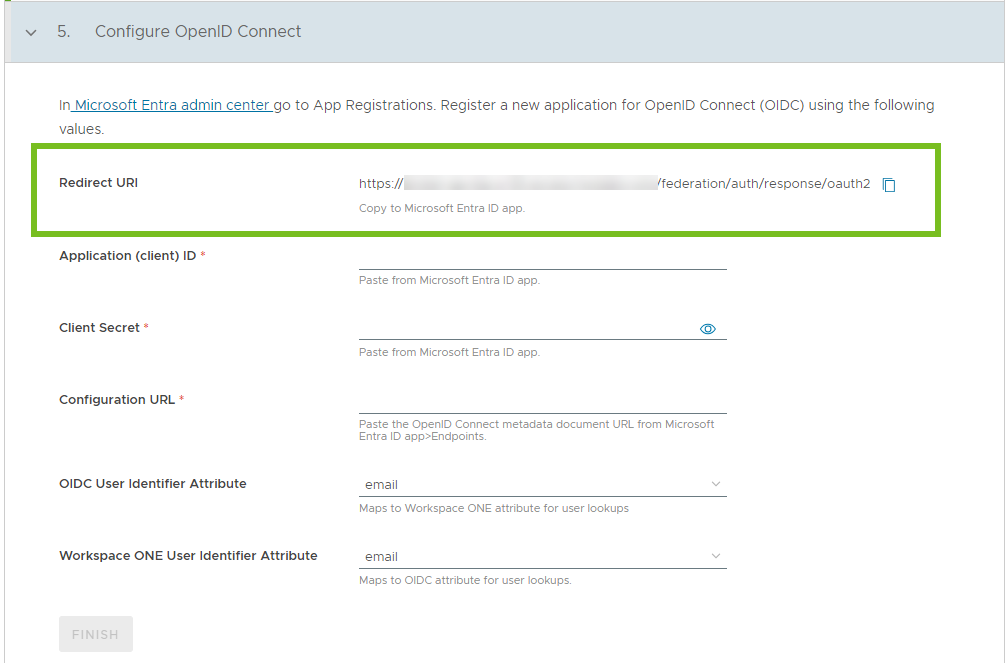

- VMware Identity Services ウィザードのステップ 5 、[OpenID Connect の構成] で、[リダイレクト用 URI] の値をコピーします。

この値は、次の手順に進み、Microsoft Entra 管理センターで OpenID Connect アプリケーションを作成するときに必要になります。

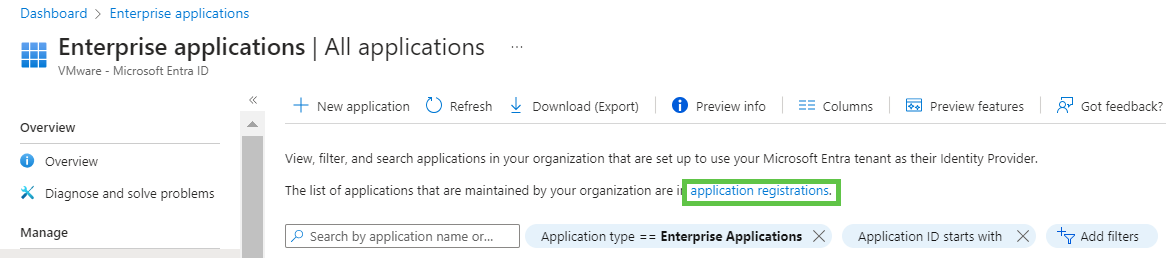

- Microsoft Entra 管理センターで、 の順に移動します。

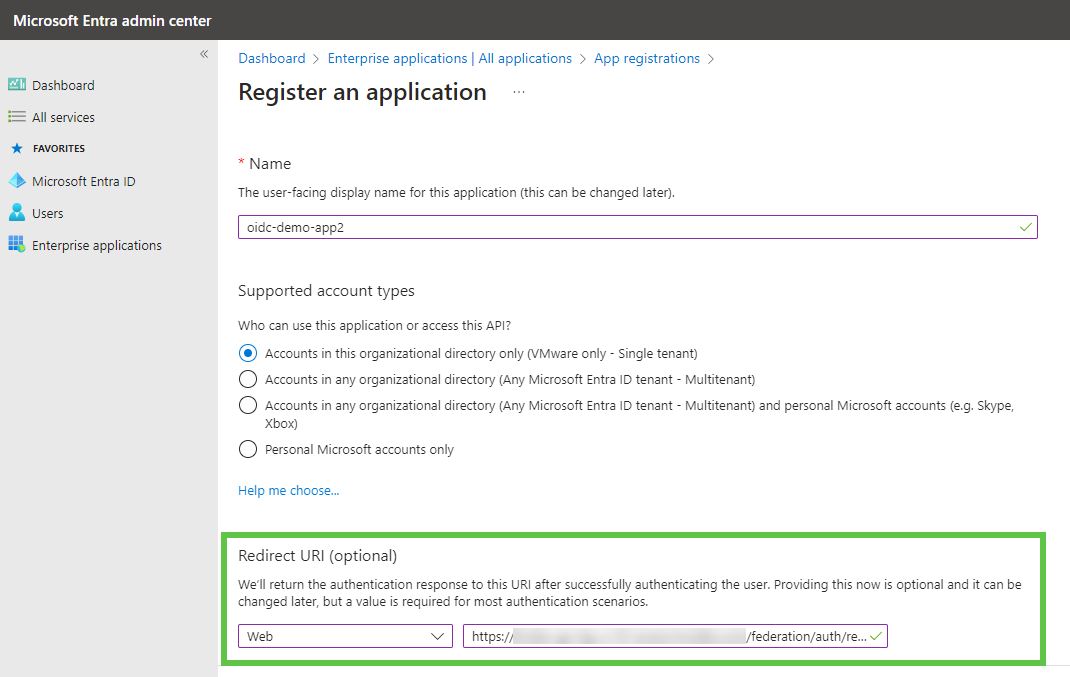

- [新規登録] をクリックします。

- [アプリケーションの登録] ページで、アプリケーションの名前を入力します。

- [リダイレクト用 URI] では、[Web] を選択し、VMware Identity Services ウィザードの [OpenID Connect の構成] セクションからコピーした [リダイレクト用 URI] の値をコピーして貼り付けます。

例:

- [登録] をクリックします。

「アプリケーション name が正常に作成されました」というメッセージが表示されます。

- アプリケーションのクライアント シークレットを作成します。

- [クライアントの認証情報:証明書またはシークレットの追加] リンクをクリックします。

- [+ 新しいクライアント シークレット] をクリックします。

- [クライアント シークレットの追加] ペインで、シークレットの説明と有効期限を入力します。

- [追加] をクリックします。

シークレットが生成され、[クライアント シークレット] タブに表示されます。

- シークレット値の横にあるコピー アイコンをクリックして、シークレット値をコピーします。

シークレットをコピーせずにページを離れる場合は、新しいシークレットを生成する必要があります。

シークレットは、VMware Identity Services ウィザードの次のステップで入力します。

![[証明書とシークレット] ページの [クライアント シークレット] タブにシークレットが表示されます。](images/GUID-4E125939-30AA-4E24-8CD5-123A49E523B0-low.png)

- VMware Identity Services API を呼び出す権限をアプリケーションに付与します。

- [管理] で、[API 権限] を選択します。

- [organization に管理者の同意を付与する] をクリックし、確認ボックスで [はい] をクリックします。

- クライアント ID をコピーします。

- アプリケーション ページの左側のペインで [概要] を選択します。

- [アプリケーション (クライアント) ID] 値をコピーします。

クライアント ID は、VMware Identity Services ウィザードの次のステップで入力します。

![[アプリケーション (クライアント) ID] の値は [要点] セクションにあり、その横にコピー アイコンがあります。](images/GUID-AE219CE5-C007-4297-BFEE-D321DD0F477C-low.png)

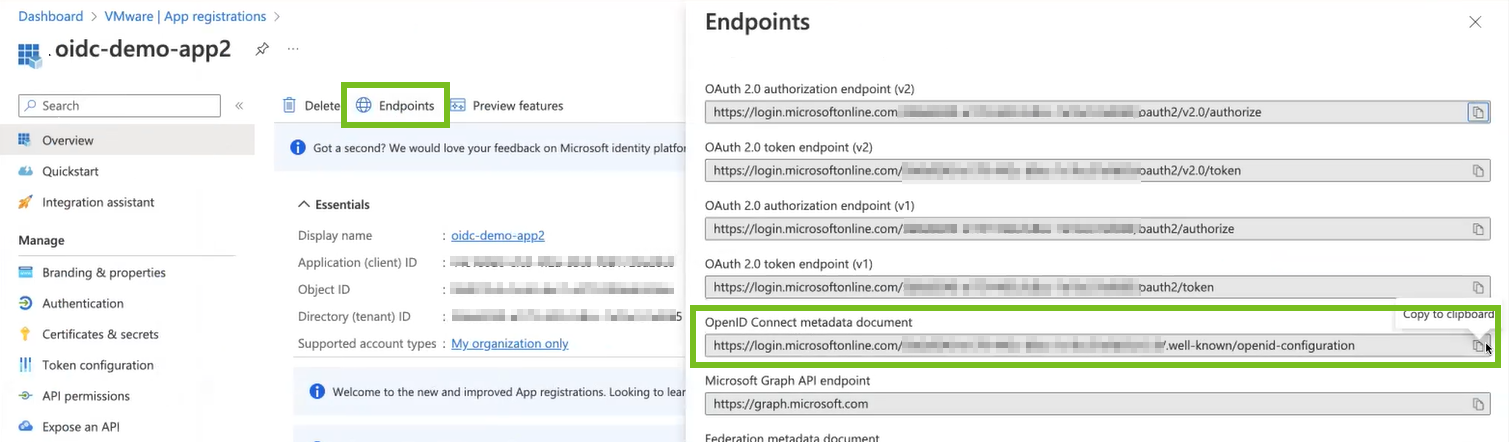

- OpenID Connect メタデータ ドキュメントの値をコピーします。

- アプリケーションの [概要] ページで、[エンドポイント] をクリックします。

- [エンドポイント] ペインから、[OpenID Connect メタデータ ドキュメント] の値をコピーします。

クライアント ID は、VMware Identity Services ウィザードの次のステップで入力します。

- Workspace ONE Cloud コンソールの VMware Identity Services ウィザードに戻り、[OpenID Connect の構成] セクションで構成を完了します。

[アプリケーション (クライアント) ID] Microsoft Entra ID OpenID Connect アプリケーションからコピーしたアプリケーション(クライアント)ID の値を貼り付けます。 [クライアント シークレット] Microsoft Entra ID OpenID Connect アプリケーションからコピーしたクライアント シークレットを貼り付けます。 [構成 URL] Microsoft Entra ID OpenID Connect アプリケーションからコピーした OpenID Connect メタデータ ドキュメントの値を貼り付けます。 [OIDC ユーザー ID 属性] E メール属性は、ユーザー検索用に Workspace ONE 属性にマッピングされます。 [Workspace ONE ユーザー ID 属性] ユーザー検索用に OpenID Connect 属性にマッピングする Workspace ONE 属性を指定します。 - [終了] をクリックして、VMware Identity Services と Microsoft Entra ID 間の統合の設定を完了します。

SAML

認証プロトコルとして SAML を選択した場合は、次の手順を実行します。

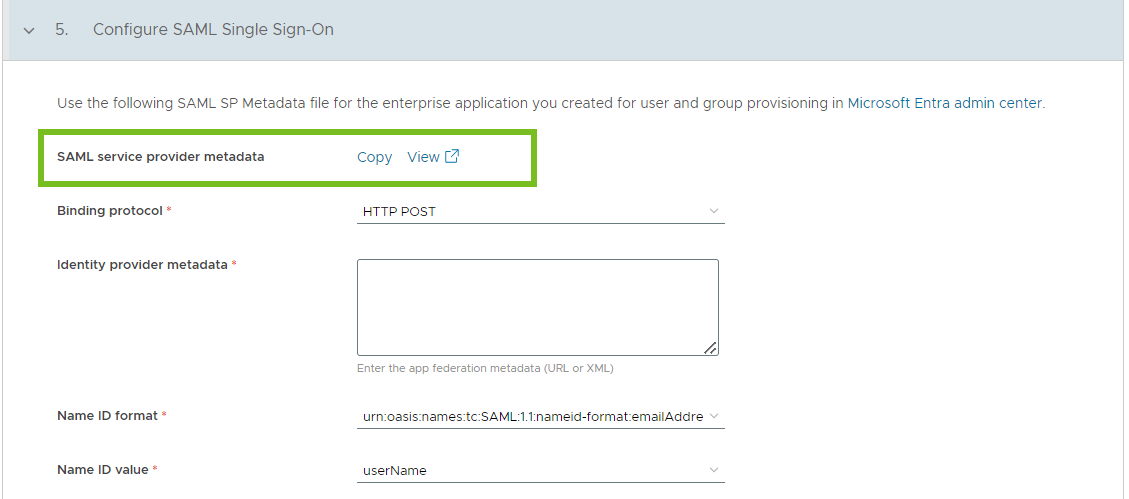

- Workspace ONE Cloud コンソールからサービス プロバイダのメタデータを取得します。

VMware Identity Services ウィザードのステップ 5、[SAML シングル サインオンを構成する] で、[SAML サービス プロバイダのメタデータ] をコピーまたはダウンロードします。

注: メタデータ ファイルを使用する場合は、 [エンティティ ID]、 [シングル サインオン URL]、および [署名付き証明書] の値を個別にコピーして貼り付ける必要はありません。 - アプリを Microsoft Entra ID で構成します。

- Microsoft Entra 管理センターで、左側のペインの [エンタープライズ アプリケーション] を選択します。

- ステップ 2:ユーザーとグループのプロビジョニングの設定 で作成したプロビジョニング アプリケーションを検索して選択します。

- [管理] メニューから [シングル サインオン] を選択します。

- シングル サインオンの方法として [SAML] を選択します。

- [メタデータ ファイルをアップロードする] をクリックし、Workspace ONE Cloud コンソールからコピーしたメタデータ ファイルを選択して、[追加] をクリックします。

![[メタデータ ファイルをアップロードする] オプションは、[SAML によるシングル サインオンのセットアップ] ページの上部にあります。](images/GUID-15F214ED-26C2-4D37-8526-D179D41F48DB-low.png)

- [基本的な SAML 構成] ペインで、次の値を確認します。

- [ID(エンティティ ID)] の値は、VMware Identity Services ウィザードのステップ 5 で表示される [エンティティ ID] の値と一致している必要があります。

例:https://yourVMwareIdentityServicesFQDN/SAAS/API/1.0/GET/metadata/sp.xml

- [返信 URL(アサーション コンシューマ サービス URL)] の値は、VMware Identity Services ウィザードの手順 5 で表示される [シングル サインオン URL] の値と一致している必要があります。

例:https://yourVMwareIdentityServicesFQDN/SAAS/auth/saml/response

- [ID(エンティティ ID)] の値は、VMware Identity Services ウィザードのステップ 5 で表示される [エンティティ ID] の値と一致している必要があります。

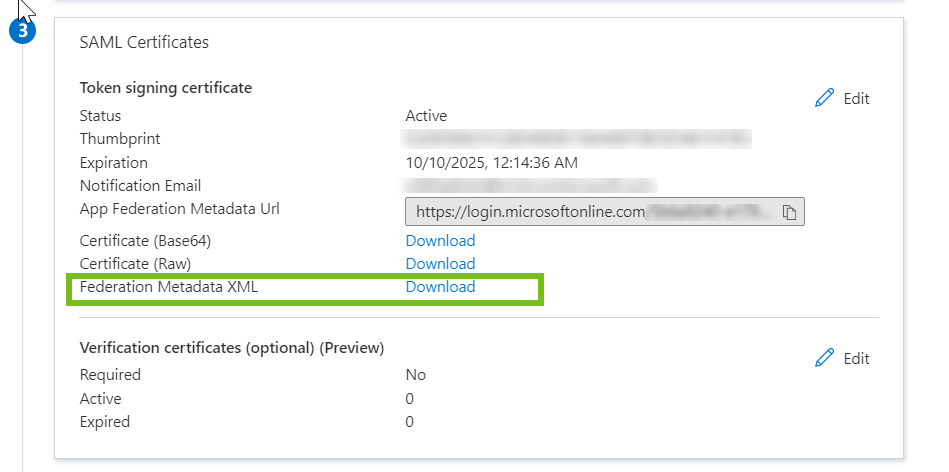

- Microsoft Entra ID からフェデレーション メタデータを取得します。

- Microsoft Entra ID の SAML アプリケーションで、[SAML 証明書] セクションまでスクロールします。

- [フェデレーション メタデータ XML] [ダウンロード] リンクをクリックして、メタデータをダウンロードします。

- Workspace ONE コンソールで、Microsoft Entra ID からダウンロードしたファイルからフェデレーション メタデータをコピーして、VMware Identity Services ウィザードのステップ 5 の [ID プロバイダ メタデータ] テキスト ボックスに貼り付けます。

![ウィザードのステップ 5 で、[ID プロバイダ メタデータ] テキスト ボックスにフェデレーション メタデータ XML が表示されます。](images/GUID-611C866F-F19A-4C85-9BD4-1142DBC0D7D5-low.png)

- [SAML シングル サインオンを構成する] セクションの残りのオプションを構成します。

- [バインディング プロトコル]:SAML バインディング プロトコル([HTTP POST] または [HTTP リダイレクト])を選択します。

- [名前 ID の形式]:[名前 ID の形式] および [名前 ID 値] 設定を使用して、Microsoft Entra ID と VMware Identity Services 間でユーザーをマッピングします。[名前 ID の形式] には、SAML 応答で使用される名前 ID の形式を指定します。

- [名前 ID 値]:SAML 応答で受信した名前 ID 値をマッピングする VMware Identity Services ユーザー属性を選択します。

- [詳細オプション > SAML シングル ログアウトを使用]:ユーザーが Workspace ONE サービスからログアウトした後に ID プロバイダ セッションからユーザーをログアウトする場合は、このオプションを選択します。

- [終了] をクリックして、VMware Identity Services と Microsoft Entra ID 間の統合の設定を完了します。

結果

VMware Identity Services と Microsoft Entra ID の統合が完了しました。

ディレクトリは VMware Identity Services で作成され、Microsoft Entra ID のプロビジョニング アプリケーションからユーザーとグループをプッシュすると入力されます。プロビジョニングされたユーザーとグループは、Workspace ONE Access や Workspace ONE UEM など、Microsoft Entra ID と統合するために選択した Workspace ONE サービスに自動的に表示されます。

Workspace ONE Access および Workspace ONE UEM コンソールでディレクトリを編集することはできません。ディレクトリ、ユーザー、ユーザー グループ、ユーザー属性、ID プロバイダのページは読み取り専用です。

次のステップ

次に、ユーザーとグループをプロビジョニングする Workspace ONE サービスを選択します。

Workspace ONE UEM が選択したサービスの 1 つである場合は、Workspace ONE UEM Console で追加の設定を構成します。

その後、Microsoft Entra ID プロビジョニング アプリケーションからユーザーとグループをプッシュします。Workspace ONE へのユーザーのプロビジョニングを参照してください。

![[プロビジョニング モード] のオプションは、[手動] と [自動] です。[自動] を選択します。](images/GUID-969F784A-B46D-43EC-B4B8-D01C745A2FA0-low.png)

![プロビジョニング モードは [自動] です。[テナント URL] テキスト ボックスと [シークレット トークン] テキスト ボックスには、Workspace ONE からコピーされた値があります。](images/GUID-3047E76F-6FCF-4259-A34F-EDF831F1200E-low.png)