Microsoft Azure の第 1 世代 Horizon Cloud ポッドで使用する環境のネットワークが正しく構成されていないと、ポッドを構築するプロセスが PENDING 状態のままになる場合や、デプロイ後の Active Directory 環境へのドメイン バインドのアクションが失敗する可能性があります。必要な送信ポートを開くことができないことと、DNS が内部アドレスと外部アドレスの両方を解決できないことの 2 つが、最も一般的なネットワーク関連の原因です。ここで説明するトラブルシューティングの手順を実行することで、必要な送信ポートが開いていることと、DNS が内部アドレスと外部アドレスの両方を解決できることを確認するためのテストを実行できます。

ポッドを正常にデプロイするためのネットワーク全体の要件は、前提条件のチェックリストに示されていて、第 1 世代テナント - Microsoft Azure の Horizon Cloud ポッドに使用する VNet トポロジに必要な DNS サーバの設定および第 1 世代テナント - Horizon Cloud on Microsoft Azure のデプロイ - ホスト名解決の要件、DNS 名に記載されています。環境のネットワークがこれらの要件を満たしていない場合は、次のいずれかまたは両方の問題が発生します。

| 問題 | 一般的な原因 |

|---|---|

|

外部マシン名の DNS 解決が VNet に提供されない場合、保留状態が続く問題とドメインバインドの問題が発生する可能性があります。たとえば、DNS がドメイン コントローラの Active Directory に解決できない場合、ドメインバインドの手順は失敗します。VNet の DNS 構成の詳細については、第 1 世代テナント - Microsoft Azure の Horizon Cloud ポッドに使用する VNet トポロジに必要な DNS サーバの設定を参照してください。 |

DNS 構成が内部名と外部名を解決できること、および必要な送信ポートが開いていることを確認するためのいくつかのテストを実行するには、Microsoft Azure サブスクリプションに小さなテスト用仮想マシン (VM) をデプロイし、その仮想マシンを使用してこれらのネットワーク テストを実行します。トラブルシューティング手順の概要は次のとおりです。

- SSH キー ペアを作成します。

- Microsoft Azure サブスクリプションにテスト用仮想マシンを作成します。

- テスト用仮想マシンに接続します。

- ネットワーク テストを実行します。

- テストが完了したら、テスト用仮想マシンと、このトラブルシューティングを行うために Microsoft Azure 環境で作成されたすべてのテスト関連のアーティファクトを削除します。

トラブルシューティング テストの実行の詳細については、次のセクションを参照してください。

Horizon Cloud ポッドのデプロイのトラブルシューティング - SSH キー ペアを作成する

このトラブルシューティングの一環として、テスト用 Linux 仮想マシンが Microsoft Azure サブスクリプションにデプロイされます。テスト用 Linux 仮想マシンに対して認証するには、SSH キー ペアが必要です。キー ペアはテスト用仮想マシンに SSH 接続するために使用するシステムで作成します。そのシステム上にすでにキー ペアがある場合、この手順はオプションです。

この SSH キー ペアを作成するには、Microsoft Windows または Linux システムのいずれかを使用できます。ここでは両方のタイプのシステムでの手順を説明します。実際の状況に適した手順を選択してください。

Microsoft Windows システム上で SSH キー ペアを作成する

Microsoft Windows システムを使用して、Microsoft Azure サブスクリプションにデプロイするテスト用 Linux 仮想マシン に SSH 接続する場合は、以下の手順を使用します。

Microsoft Azure でテスト用仮想マシンを作成する場合、生成されたパブリック キー ファイルの内容を使用します。テスト用仮想マシンに接続するために使用する Microsoft Windows システム上に既存の SSH キー ペアがある場合は、この手順をスキップし、Microsoft Azure サブスクリプションにテスト用仮想マシンを作成するでの説明に従ってテスト用仮想マシンの作成に進むことができます。

次の手順に従って、SSH キー ペアを生成し、パブリック キー ファイルの内容をコピーしてテスト用仮想マシンの作成時に使用できるようにし、プライベート キーを PuTTY Pageant ツールにロードします。Pageant は、プライベート キーをメモリに保持できる SSH 認証エージェントです。プライベート キーをメモリに保持することで、プライベート キーはその Microsoft Windows システムから SSH セッションに対して自動的に適用されるので、簡単に使用できるようになります。

前提条件

デフォルトでは、Microsoft Windows システムには、SSH キー ペア ソフトウェアがインストールされていません。使用する予定があるシステムに SSH キー ペア生成ソフトウェアがインストールされていることを確認します。任意の SSH キー ペア生成ソフトウェアを使用できます。以下の手順では、Microsoft Windows 上で PuTTY ソフトウェアを使用して SSH キー ペアを作成する方法について説明します。PuTTY ソフトウェアは、www.putty.org から取得できます。インストール後、PuTTY の一連のツールを使用できます。次のスクリーンショットは、[スタート] メニューの PuTTY ツールの例を示します。

![Microsoft Windows 10 の [スタート] メニューに表示される PuTTY ツールのスクリーンショット](images/GUID-69727922-3A92-49B4-95CA-1F1D2EBBDE87-low.png)

手順

結果

次のタスク

Microsoft Azure サブスクリプションにテスト用仮想マシンを作成するの手順に従って、テスト用の仮想マシンを作成します。

Linux システム上で SSH キー ペアを作成する

Linux システムを使用して、Microsoft Azure サブスクリプションにデプロイするテスト用 Linux 仮想マシン に SSH 接続する場合は、以下の手順を使用します。

Microsoft Azure でテスト用仮想マシンを作成する手順では、生成されたパブリック キー ファイルの内容を使用します。テスト用仮想マシンに接続するために使用する Linux システム上に既存の SSH キー ペアがある場合は、この手順をスキップし、「Microsoft Azure サブスクリプションにテスト用仮想マシンを作成する」での説明に従ってテスト用仮想マシンの作成に進むことができます。

前提条件

これらの手順を実行する前に、別の目的で保持しておく既存の SSH キー ペアが上書きされないことを確認してください。Linux システムでは、SSH のパブリックおよびプライベート キー ファイルは、デフォルトで Linux の ~/.ssh/id_rsa ディレクトリに作成されます。このディレクトリに SSH キーペアが存在し、次のコマンドを実行するときに同じファイル名を使用する場合、またはコマンド内で別の場所を指定し、その場所に SSH キー ペアがすでに存在する場合は、既存の SSH キー ペアが上書きされます。

手順

次のタスク

Microsoft Azure サブスクリプションにテスト用仮想マシンを作成するの手順に従って、テスト用の仮想マシンを作成します。

Microsoft Azure サブスクリプションにテスト用仮想マシンを作成する

Microsoft Azure 環境でテスト用 Linux 仮想マシン (VM) を使用して、Horizon Cloud ポッドが構成されているネットワーク接続を確認するテストを実行します。

前提条件

Horizon Cloud ポッドのデプロイのトラブルシューティング - SSH キー ペアを作成するでの説明に従って作成した SSH パブリック キーを持っていることを確認します。仮想マシンの作成ウィザードでこのパブリック キーを指定し、対応するプライベート キーを持つシステムからの SSH 接続を仮想マシンが信頼するようにします。

第 1 世代 Horizon Cloud - Microsoft Azure での必要な仮想ネットワークの構成での説明に従って、仮想ネットワーク (VNet) の名前が、ポッドのデプロイで使用しているものと同じであることを確認します。

[ポッドの追加] ウィザードのオプションを使用してポッドに独自の名前付きサブネットを使用せず、代わりにサブネットの CIDR を入力した場合、ポッド デプロイヤはポッドの管理サブネットを作成します。デプロイ プロセスが失敗した時点で、プロセスは VNet でポッドの管理サブネットをすでに作成している可能性があります。

- デプロイヤがすでにその管理サブネットを作成している場合は、そのサブネットにテスト用仮想マシンをデプロイすることをお勧めします。VNet 上にポッドの管理サブネットが存在するかどうかを確認するには、Microsoft Azure ポータルにログインし、該当の VNet に移動してサブネットのリストを調べます。ポッド デプロイヤがポッドのサブネットを自動的に作成した場合(ポッドに独自の名前付きサブネットを使用するオプションを使用しなかった場合)、ポッドの管理サブネットの名前のパターンは

vmw-hcs-podID-net-managementになります。ここで podID はポッドの UUID です。それ以外の場合、ポッドの管理サブネットは、ポッドのデプロイ用に作成したサブネットになります。 - 失敗したデプロイ プロセスで VNet 上にポッドの管理サブネットが作成されなかった場合は、VNet 上で使用可能なサブネットを選択するか、新しいサブネットを作成して、テスト用仮想マシンで使用することができます。

手順

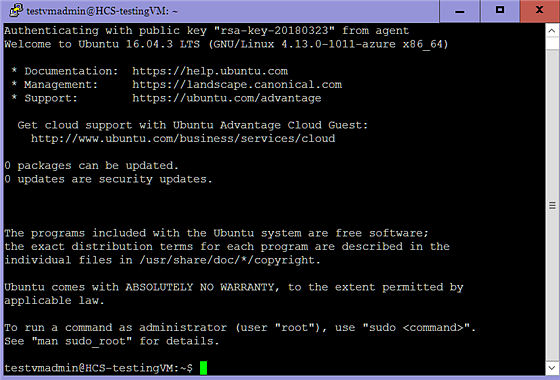

SSH を使用してテスト用仮想マシンに接続する

Microsoft Azure 環境でネットワーク接続テストを実行できるように、テスト用仮想マシンに対して SSH (Secure Shell) 接続を実行します。

Microsoft Windows システムからテスト用仮想マシンに SSH 接続する

この接続は、テスト用仮想マシンの作成時に指定したパブリック キーに対応するプライベート キーを持つ Microsoft Windows システムから行います。

前提条件

テスト用仮想マシンの IP アドレスと、仮想マシンの作成時に指定したユーザー名があることを確認します。

Microsoft Windows システムでは、通常 PuTTY が使用されます。SSH セッションを開始するときに PuTTY がプライベート キーを簡単に読み込むことができるように、PuTTY を起動する前に、Microsoft Windows システム上で SSH キー ペアを作成するでの説明に従って Pageant を起動し、SSH プライベート キーを Pageant キー リストに追加します。SSH プライベート キーは、テスト用仮想マシンの作成時に指定したパブリック キーと一致する必要があります。プライベート キーが Pageant に読み込まれると、PuTTY の SSH セッションはそのプライベート キーを自動的に使用します。

手順

結果

次のタスク

テスト用仮想マシンに接続したら、テストを実行して Microsoft Azure 環境内のネットワーク接続をチェックできます。Microsoft Azure 環境でネットワークを確認するためのテストを実行するで説明する手順を実行します。

Linux システムからテスト用仮想マシンに SSH 接続する

この接続は、テスト用仮想マシンの作成時に指定したパブリック キーに対応するプライベート キーを持つ Linux システムから行います。

前提条件

テスト用仮想マシンの IP アドレスと、仮想マシンの作成時に指定したユーザー名があることを確認します。

手順

結果

次のタスク

テスト用仮想マシンに接続したら、テストを実行して Microsoft Azure 環境内のネットワーク接続を確認できます。Microsoft Azure 環境でネットワークを確認するためのテストを実行するで説明する手順を実行します。

Microsoft Azure 環境でネットワークを確認するためのテストを実行する

ここでのテストを実行することで、DNS が内部アドレスと外部アドレスの両方を解決できる、および必要な送信ポートが開いている、という 2 つのネットワーク関連の領域が適切に設定されていることを確認します。これらのテストは、テスト用仮想マシンを使用して実行します。

ポッドは DNS によって内部アドレスと外部アドレスの両方を解決します。ここでの最初の 2 つのテストでは、ネットワーク環境で設定された DNS が、内部アドレスと外部アドレスの既知の FQDN を解決できるかを確認します。

前提条件

これらのテストを実行する前に、Microsoft Azure サブスクリプションにテスト用仮想マシンを作成するおよびSSH を使用してテスト用仮想マシンに接続するでの説明に従って、Microsoft Azure サブスクリプションでテスト用仮想マシンを作成し、SSH 接続があることを確認します。

Active Directory ドメイン コントローラなど、VNet からアクセス可能であると考えられるネットワークの内部にあるサーバの IP アドレスと完全修飾ドメイン名 (FQDN) を取得します。この情報は、DNS 検証テストで使用します。

手順

結果

上記のテストが成功した場合は、ポッドを正常にデプロイすることができます。

次のタスク

テストを完了したら、Microsoft Azure 環境からテスト用仮想マシンと、その仮想マシンのディスク、IP アドレス、NIC などの関連するアーティファクトのすべてを削除する必要があります。理想的には、テスト仮想マシンのリソース グループを作成してあり、単純にそのリソース グループを削除することで仮想マシンのすべてのアーティファクトを削除できることが望ましいです。テストの完了後にテスト用仮想マシンを削除する の手順に従います。

テストの完了後にテスト用仮想マシンを削除する

Microsoft Azure のネットワーク構成を確認するためのテストを完了し、テスト用仮想マシンが不要になったら、Microsoft Azure 環境からその仮想マシンと関連するすべてのアーティファクトを削除する必要があります。

手順

- Microsoft Azure ポータルにログインします。

- テスト用仮想マシンは、そのデプロイ方法に応じて次のいずれかの方法で削除します。

- テスト用仮想マシンを独自のリソース グループにデプロイし、そのグループを他の目的で使用していない場合は、リソース グループ全体を削除できます。

注意: 誤って他のアイテムを削除するのを回避するため、リソース グループを削除する前に、リソース グループにはテスト用仮想マシンと、ディスクやネットワーク アダプタなどの関連オブジェクトのみが含まれるようにします。

- リソース グループ全体を削除せずにテスト用仮想マシンを削除する必要がある場合は、ポータルの検索ボックスを使用してテスト用の仮想マシンの名前を検索できます。検索結果には、仮想マシンとそのすべての関連オブジェクト(ディスク、ネットワーク インターフェイス、パブリック IP アドレスなど)が一覧表示されます。各オブジェクトを個別に削除します。

- テスト用仮想マシンを独自のリソース グループにデプロイし、そのグループを他の目的で使用していない場合は、リソース グループ全体を削除できます。

![緑色の矢印がキー スポットを示す [PuTTY キー ジェネレータ] ウィンドウのスクリーンショット](images/GUID-7C527DBD-CF81-460B-834E-9F7C34655A2F-low.png)

![Microsoft Windows 10 の [スタート] メニューで [PuTTY] を選択](images/GUID-92A6A089-01EF-4517-AA0E-B58CC0A49E1C-low.png) )。

)。 ![値が入力された、[PuTTY 構成] ウィンドウを示すスクリーンショット。緑色の矢印は、[ホスト名] フィールド、[SSH] ボタン、および [開く] ボタンを指しています。](images/GUID-0E337828-FA48-4B58-8042-90AA349C0A64-low.png)